SSH رائع ، لأنه يتيح لنا كسب محطةالوصول إلى أجهزة كمبيوتر Linux وغيرها من الخوادم عبر الشبكة ، أو حتى الإنترنت! ومع ذلك ، على الرغم من هذه التكنولوجيا المدهشة ، هناك بعض المشكلات الأمنية الصارخة التي تجعل استخدامها غير آمن. إذا كنت مستخدمًا متوسطًا ، فليست هناك حاجة حقيقية لتثبيت أدوات أمان SSH المعقدة. بدلاً من ذلك ، ضع في اعتبارك اتباع هذه الخطوات الأساسية لتأمين خادم SSH على نظام Linux.

تغيير منفذ الاتصال الافتراضي

إلى حد بعيد أسرع وأسهل وسيلة لتأمينخادم SSH هو تغيير المنفذ الذي يستخدمه. افتراضيًا ، يعمل خادم SSH على المنفذ 22. لتغييره ، افتح نافذة طرفية. داخل إطار المحطة الطرفية ، SSH إلى الكمبيوتر البعيد استضافة خادم SSH.

ssh user@local-ip-address

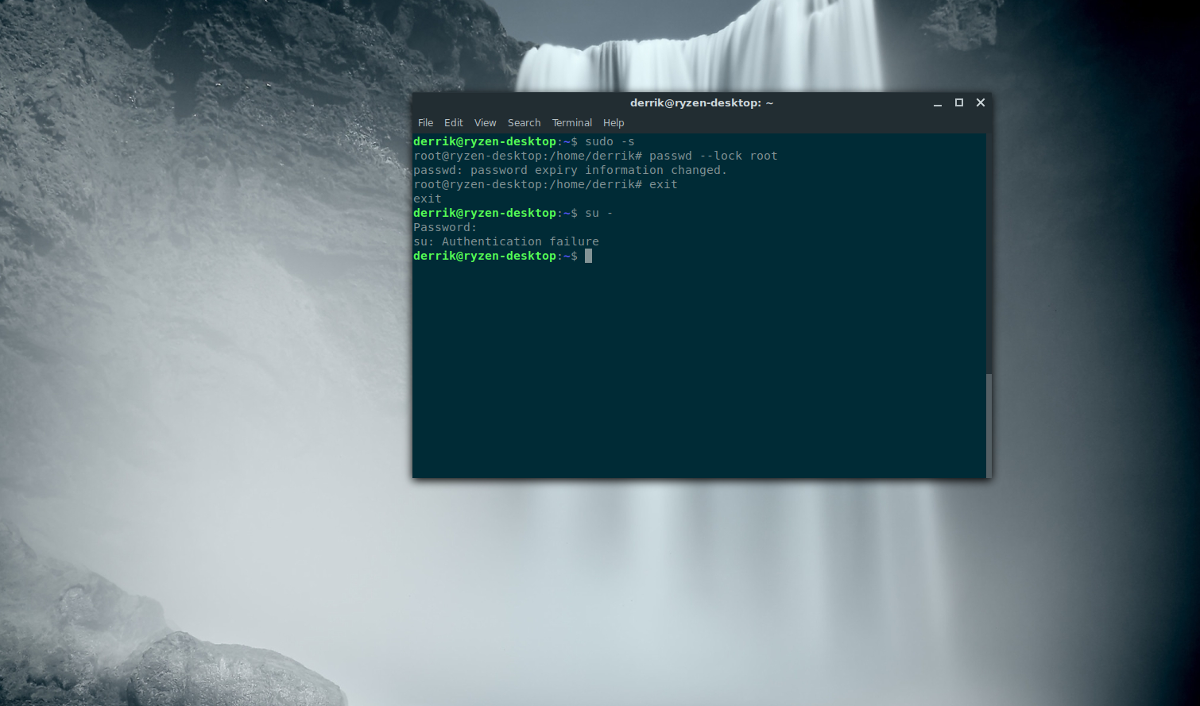

بمجرد تسجيل الدخول ، اسقط من مستخدم عادي إلى Root. إذا كنت قد حصلت على حساب Root ، فقم بتسجيل الدخول باستخدام سو هو اختيار جيد. آخر ، سوف تحتاج إلى الوصول إلى سودو.

su -

أو

sudo -s

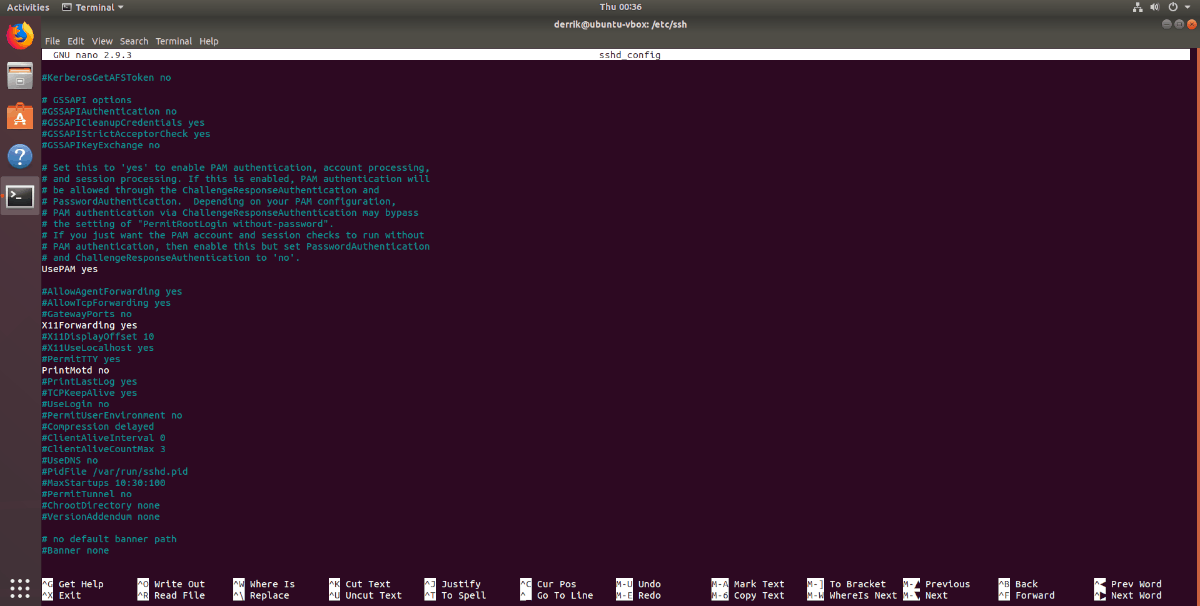

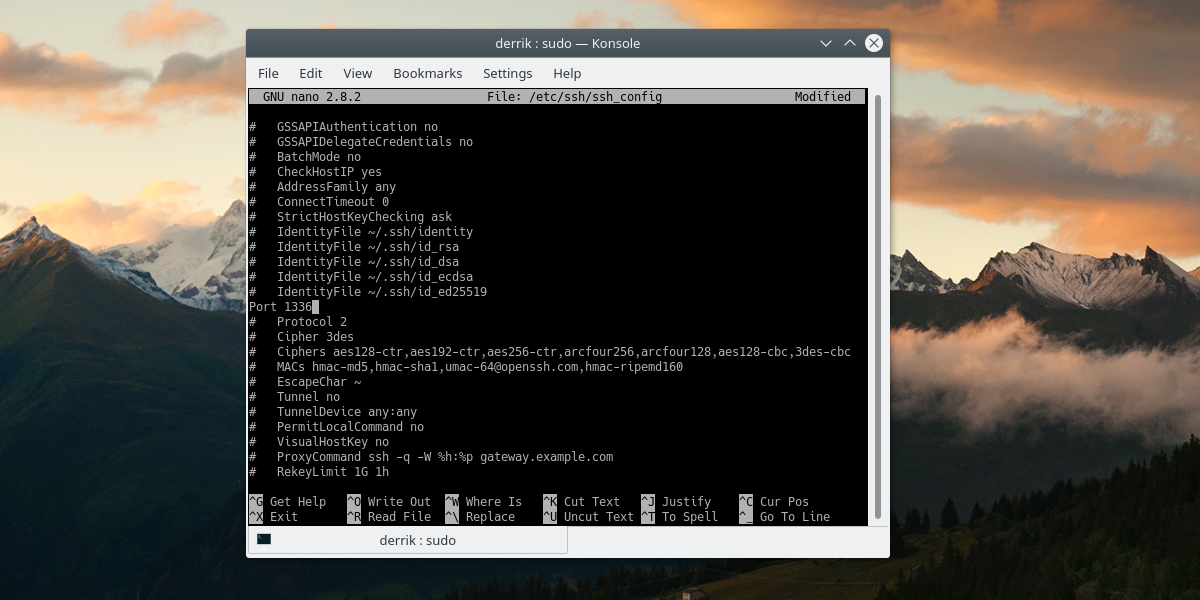

الآن بعد أن حصلت على حق وصول المسؤول ، افتح ملف تكوين SSH في Nano.

nano /etc/ssh/sshd_config

التمرير عبر ملف التكوين لـ "المنفذ 22". مسح ال # إذا كان هناك واحد ، ثم تغيير "22 ″ إلى رقم آخر. عادةً ما يكفي منفذ أعلى من 100 أو حتى واحد من بين 1000 نطاق. بعد تغيير رقم المنفذ ، اضغط على Ctrl + O مزيج لوحة المفاتيح لحفظ التعديلات. ثم ، الخروج من المحرر عن طريق الضغط Ctrl + X.

لن يؤدي تحرير ملف التكوين إلى تبديل خادم SSH على الفور إلى استخدام المنفذ الصحيح. بدلاً من ذلك ، ستحتاج إلى إعادة تشغيل الخدمة يدويًا.

systemctl restart sshd

يجب تشغيل الأمر systemctl إعادة تشغيل البرنامج الخفي SSH وتطبيق الإعدادات الجديدة. في حالة فشل إعادة تشغيل البرنامج الخفي ، هناك خيار آخر يتمثل في إعادة تشغيل جهاز خادم SSH:

reboot

بعد إعادة تشغيل البرنامج الخفي (أو الجهاز) ، لن يمكن الوصول إلى SSH عبر المنفذ 22. ونتيجة لذلك ، يتطلب الاتصال عبر SSH تحديد المنفذ يدويًا.

ملاحظة: تأكد من تغيير "1234" مع تعيين المنفذ في ملف تكوين SSH.

ssh -p 1234 user@local-ip-address

تعطيل كلمة المرور تسجيل الدخول

طريقة أخرى رائعة لتأمين خادم SSH هيإزالة كلمة مرور تسجيل الدخول وبدلاً من ذلك الانتقال إلى تسجيل الدخول عبر مفاتيح SSH. يؤدي تشغيل مسار مفتاح SSH إلى إنشاء دائرة ثقة بين خادم SSH والأجهزة البعيدة التي تحتوي على مفتاحك. إنه ملف كلمة مرور مشفر يصعب كسره.

إعداد باستخدام مفتاح SSH على الخادم الخاص بك. عندما يكون لديك مفاتيح تم إعدادها ، افتح المحطة الطرفية وافتح ملف تكوين SSH.

su -

أو

sudo -s

ثم افتح التكوين في Nano باستخدام:

nano /etc/ssh/sshd_config

افتراضيًا ، تتولى خوادم SSH المصادقة عبركلمة مرور المستخدم. إذا كان لديك كلمة مرور آمنة ، فهذه طريقة جيدة للذهاب ، لكن مفتاح SSH المشفر على الأجهزة الموثوق بها يكون أسرع وأكثر ملاءمة وأمان. لإنهاء الانتقال إلى "تسجيل الدخول بدون كلمة مرور" ، ابحث في ملف تكوين SSH. داخل هذا الملف ، قم بالتمرير خلاله وابحث عن الإدخال الذي يقول "PasswordAuthentication".

أزل الرمز # من أمام "مصادقة كلمة المرور" ، وتأكد من أنه يحتوي على كلمة "لا" أمامه. إذا كان كل شيء يبدو جيدًا ، فاحفظ التعديلات في تكوين SSH بالضغط Ctrl + O على لوحة المفاتيح.

بعد حفظ التكوين ، أغلق Nano بـ Ctrl + Xثم أعد تشغيل SSHD لتطبيق التغييرات.

systemctl restart sshd

إذا كنت لا تستخدم systemd ، فحاول إعادة تشغيل SSH باستخدام هذا الأمر بدلاً من ذلك:

service ssh restart

في المرة التالية التي يحاول فيها جهاز بعيد تسجيل الدخول إلى خادم SSH هذا ، سوف يبحث عن المفاتيح الصحيحة ويسمح لها بالدخول ، دون كلمة مرور.

تعطيل حساب الجذر

تعطيل حساب الجذر على خادم SSH الخاص بك هوطريقة للتخفيف من الضرر الذي قد يحدث عندما يتمكن مستخدم غير مصرح له من الوصول عبر SSH. لتعطيل حساب Root ، من الضروري أن يتمكن مستخدم واحد على الأقل على خادم SSH من الحصول على Root عبر sudo. سيضمن هذا أنه لا يزال بإمكانك الوصول إلى مستوى النظام إذا كنت في حاجة إليه ، دون كلمة مرور الجذر.

ملاحظة: تأكد من أن المستخدمين الذين يمكنهم الوصول إلى امتيازات الجذر عبر sudo لديهم كلمة مرور آمنة ، أو أن تعطيل حساب المستخدم الخارق لا معنى له.

لتعطيل الجذر ، قم برفع الجهاز إلى امتيازات المستخدم الخارق:

sudo -s

استخدام sudo -s يتجاوز الحاجة إلى تسجيل الدخول باستخدام سو، وبدلاً من ذلك ، تمنح shell الجذر عبر ملف sudoers. الآن أن قذيفة لديه وصول الخارق ، تشغيل كلمه السر القيادة ويتبارى حساب الجذر مع -قفل.

passwd --lock root

تشغيل الأمر أعلاه يخلط كلمة مرور حساب Root بحيث يتم تسجيل الدخول عبر سو مستحيل من الآن فصاعدًا ، لا يمكن للمستخدمين سوى SSH الدخول كمستخدم محلي ، ثم التبديل إلى حساب الجذر عبر امتيازات sudo.

تعليقات