أمن تكنولوجيا المعلومات هو موضوع ساخن. هذا أقل ما يمكن قوله. التهديدات موجودة في كل مكان والحماية ضدهم معركة لا تنتهي أبدًا. لقد ولت الأيام التي كان فيها كل ما هو مطلوب بعض برامج الحماية من الفيروسات. إن تعقيد مشهد تهديد تقنية المعلومات اليوم متساوٍ - إن لم يكن متفوقًا - على الأنظمة التي نحاول حمايتها. تأتي الهجمات بجميع أشكالها وتعرض أعمالنا للخطر يوميًا. للحماية ضدهم ، نحتاج إلى نظام مراقبة تهديد عالي الجودة. لحسن الحظ ، لقد قمنا ببعض العمل الشاق للعثور عليهم ، ويسعدنا تقديم أفضل أنظمة مراقبة تهديدات تكنولوجيا المعلومات.

سنبدأ استكشافنا من خلال محاولة تحديدما هو رصد تهديد تكنولوجيا المعلومات. قد يكون لدى الأشخاص المختلفين تعريفات مختلفة - وهم جميعًا جيدون على قدم المساواة - ولكن من أجل مناقشتنا ، من المهم أن نكون جميعًا على نفس الصفحة ونشارك في فهم مشترك. بعد ذلك ، سنحاول إزالة بعض الالتباس فيما يتعلق بمراقبة تهديدات تكنولوجيا المعلومات ، والأهم من ذلك ، ما هو ليس كذلك. سننتقل بعد ذلك إلى شرح كيفية عمل مراقبة تهديدات تكنولوجيا المعلومات وما هي فوائدها ولماذا تحتاجها. أخيرًا ، سنكون مستعدين للكشف عن نتيجة بحثنا عن أفضل أنظمة مراقبة تهديدات تكنولوجيا المعلومات وسنراجع كل الأنظمة العليا التي وجدناها.

ما هو رصد تهديد تكنولوجيا المعلومات - تعريف

تكنولوجيا المعلومات مراقبة التهديد يشير عادة إلىعملية المراقبة المستمرة للشبكات ومكوناتها (بما في ذلك الخوادم ومحطات العمل وغيرها من المعدات) بحثًا عن أي علامة على وجود تهديد أمني. قد تكون هذه ، على سبيل المثال ، محاولات اقتحام أو سرقة بيانات. إنه مصطلح شامل للمراقبة أو شبكة ضد جميع أنواع الأنشطة الخبيثة.

يعتمد محترفي تكنولوجيا المعلومات على مراقبة تهديدات تقنية المعلوماتالحصول على رؤية في شبكاتهم والمستخدمين الذين يصلون إليها. الفكرة هنا هي تمكين حماية أقوى للبيانات ومنع - أو على الأقل تقليل - الأضرار المحتملة التي يمكن أن تسببها الانتهاكات.

في عالم اليوم ، حيث لم يكن غير شائع على الإطلاقلرؤية المنظمات التي تستخدم مقاولين مستقلين وعاملين عن بُعد وحتى الموظفين الداخليين يستخدمون أجهزتهم الخاصة في العمل ، هناك خطر إضافي على البيانات الحساسة للمنظمات. مع عدم وجود سيطرة مباشرة على هذه الأجهزة الخارجية ، فإن الخيار الوحيد هو مراقبة جميع الأنشطة بفعالية.

مراقبة تهديدات تكنولوجيا المعلومات مسألة معقدة إلى حد ماويرجع ذلك أساسًا إلى أن المستخدمين والمجموعات الضارة يستخدمون تقنيات تتطور بأسرع - إن لم تكن أسرع - من بقية تقنيات المعلومات لخرق الشبكات وسرقة البيانات. لهذا السبب ، يجب أن تتطور أيضًا أنظمة مراقبة تهديدات تكنولوجيا المعلومات باستمرار لمواكبة مشهد التهديد.

ما هو غير - تجنب الارتباك

أمن تكنولوجيا المعلومات هو مجال واسع ومعقد وأنهمن السهل خلط الأشياء. ويمكن أن يكون هناك بعض الالتباس بسهولة فيما يتعلق بمراقبة تهديدات تكنولوجيا المعلومات أو ما هي عليه. على سبيل المثال ، تُستخدم أنظمة كشف التسلل (IDS) ، بالطبع ، لمراقبة شبكات التهديدات. وهذا من شأنه أن يجعل هذه النظم نظم مراقبة تهديدات تكنولوجيا المعلومات. ولكن هذا ليس ما نشير إليه عادةً عند الحديث عن مراقبة تهديدات تكنولوجيا المعلومات.

وبالمثل ، معلومات الأمن والحدثغالبًا ما تعتبر الإدارة (SIEM) شكلاً من أشكال حل تهديد تكنولوجيا المعلومات. من المفهوم ، يمكن أيضًا استخدام هذه الأنظمة لحماية البنى التحتية لدينا من الاستخدام الضار.

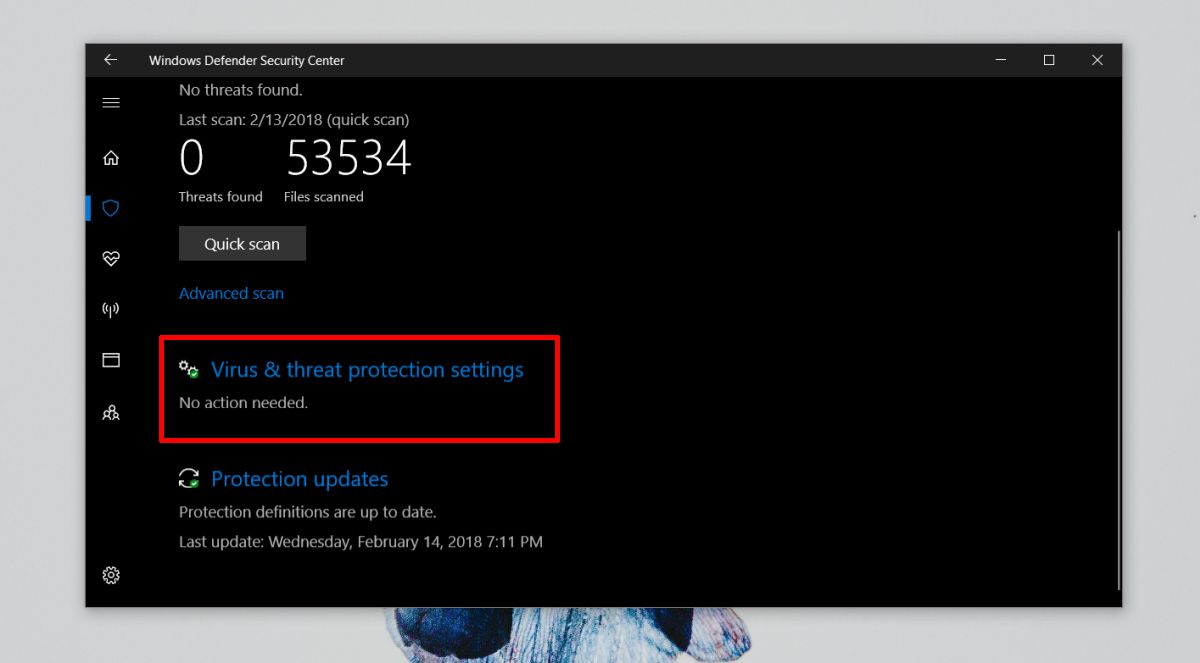

يمكن اعتبار برامج الحماية من الفيروسات أيضًا أنظمة مراقبة لتهديدات تكنولوجيا المعلومات. بعد كل شيء ، فهي تستخدم أيضا للحماية من نفس النوع من التهديدات ، وإن كان ذلك باستخدام نهج مختلف.

ولكن ، إذا أخذنا هذه التقنيات بشكل فردي ، فهي ليست عادة ما نشير إليه عند الحديث عن مراقبة تهديدات تكنولوجيا المعلومات.

كما ترون ، مفهوم تهديد تكنولوجيا المعلوماتمراقبة ليست واضحة تماما. من أجل هذا المقال ، اعتمدنا على البائعين أنفسهم وما يرون أنه برنامج لمراقبة تهديدات تكنولوجيا المعلومات. من المنطقي لأنه في النهاية ، مراقبة تهديدات تكنولوجيا المعلومات مصطلح غامض يمكن أن ينطبق على العديد من الأشياء.

كيف يعمل رصد تهديدات تقنية المعلومات

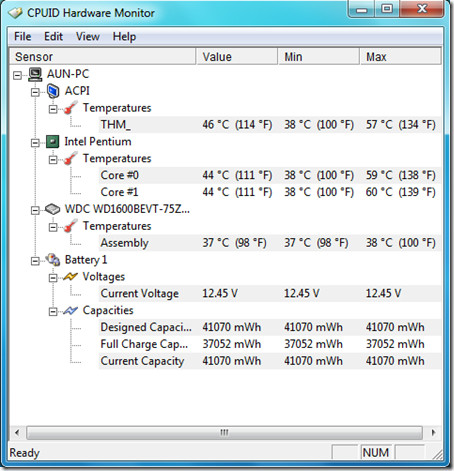

باختصار ، تتكون مراقبة تهديدات تكنولوجيا المعلومات منالمراقبة المستمرة والتقييم اللاحق لبيانات الأمان بهدف تحديد الهجمات الإلكترونية وانتهاكات البيانات. تقوم أنظمة مراقبة تهديدات تقنية المعلومات بجمع معلومات مختلفة عن البيئة. يكتسبون تلك المعلومات باستخدام طرق مختلفة. يمكنهم استخدام أجهزة استشعار وعوامل تعمل على الخوادم. سيعتمد البعض أيضًا على تحليل أنماط حركة المرور أو تحليل سجلات ومجلات الأنظمة. تتمثل الفكرة في تحديد أنماط محددة تدل بسرعة على تهديد محتمل أو حادث أمني حقيقي. من الناحية المثالية ، تحاول أنظمة مراقبة تهديدات تكنولوجيا المعلومات تحديد التهديدات قبل أن يكون لها عواقب سلبية.

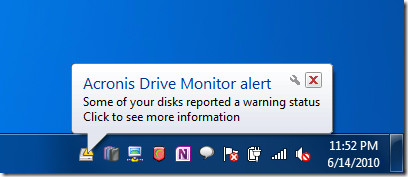

بمجرد تحديد التهديد، بعض الأنظمة لديهاعملية التحقق من الصحة التي تضمن التهديد حقيقية وأنها ليست إيجابية كاذبة. يمكن استخدام طرق مختلفة لتحقيق ذلك ، بما في ذلك التحليل اليدوي. بمجرد تأكيد تهديد محدد ، يتم إصدار تنبيه ، يخطر الموظفين المناسبين بأنه يجب اتخاذ بعض الإجراءات التصحيحية. بدلاً من ذلك ، ستطلق بعض أنظمة مراقبة تهديدات تقنية المعلومات شكلاً من أشكال الإجراءات المضادة أو الإجراءات العلاجية. يمكن أن يكون هذا إما إجراء محددًا أو برنامج نصيًا مخصصًا ، أو كما هو الحال دائمًا مع أفضل الأنظمة ، استجابة تلقائية بالكامل تستند إلى التهديد المكتشف. ستسمح بعض الأنظمة أيضًا بمزيج من الإجراءات التلقائية المحددة مسبقًا والإجراءات المخصصة للحصول على أفضل استجابة ممكنة.

فوائد تكنولوجيا المعلومات لرصد التهديدات

تحديد التهديدات التي لم يتم كشفها بطريقة أخرى هو ، منبالطبع ، تستفيد المؤسسات الرئيسية من استخدام أنظمة مراقبة تهديدات تكنولوجيا المعلومات. تقوم أنظمة مراقبة تهديدات تقنية المعلومات باكتشاف جهات خارجية تتصل بشبكتك أو تصفحها بالإضافة إلى اكتشاف حسابات داخلية مخترقة و / أو غير مصرح بها.

على الرغم من أن هذه يمكن أن يكون من الصعب الكشف عنها ، ITتربط أنظمة مراقبة التهديدات مصادر المعلومات المختلفة حول نشاط نقطة النهاية بالبيانات السياقية مثل عناوين IP وعناوين URL وكذلك تفاصيل الملف والتطبيق. يوفرون معًا طريقة أكثر دقة لتحديد الحالات الشاذة التي يمكن أن تشير إلى أنشطة ضارة.

أكبر ميزة لرصد تهديدات تكنولوجيا المعلوماتالنظم هي الحد من المخاطر وتعظيم قدرات حماية البيانات. سوف تجعل أي منظمة في وضع أفضل للدفاع ضد كل من التهديدات الخارجية والداخلية ، وذلك بفضل الرؤية التي توفرها. سوف تقوم أنظمة مراقبة تهديدات تقنية المعلومات بتحليل الوصول إلى البيانات واستخدامها وفرض سياسات حماية البيانات ، ومنع فقدان البيانات الحساسة.

بشكل ملموس ، أنظمة مراقبة تهديدات تكنولوجيا المعلومات سوف:

- اعرض لك ما يحدث على شبكاتك ، ومن هم المستخدمون ، وما إذا كانوا معرضين للخطر أم لا ،

- السماح لك بفهم مدى توافق استخدام الشبكة مع السياسات ،

- مساعدتك في تحقيق الامتثال التنظيمي الذي يتطلب مراقبة أنواع البيانات الحساسة ،

- ابحث عن نقاط الضعف في الشبكات والتطبيقات وهيكل الأمان.

الحاجة إلى مراقبة تهديدات تقنية المعلومات

والحقيقة هي أنه اليوم ، ومسؤولي تكنولوجيا المعلومات وتكنولوجيا المعلوماتيتعرض محترفي الأمن لضغط هائل في عالم يبدو فيه مجرمو الإنترنت دائمًا خطوة أو خطوتين أمامهم. تتطور تكتيكاتهم بسرعة ويعملون بشكل حقيقي على البقاء دائمًا متقدمين على طرق الكشف التقليدية. لكن أكبر التهديدات لا تأتي دائمًا من الخارج. التهديدات الداخلية هي على نفس القدر من الأهمية. تعد الحوادث الداخلية التي تنطوي على سرقة الملكية الفكرية أكثر شيوعًا مما قد يهتم به معظم الأشخاص. والشيء نفسه ينطبق على الوصول غير المصرح به أو استخدام المعلومات أو النظم. هذا هو السبب في أن معظم فرق أمن تكنولوجيا المعلومات تعتمد الآن اعتمادًا كبيرًا على حلول مراقبة تهديدات تقنية المعلومات باعتبارها طريقتها الأساسية للبقاء على رأس التهديدات - الداخلية والخارجية - التي تواجه أنظمتها.

توجد خيارات مختلفة لمراقبة التهديدات. هناك حلول مخصصة لرصد تهديدات تكنولوجيا المعلومات ، ولكن أيضًا أدوات كاملة لحماية البيانات تشمل إمكانيات مراقبة التهديدات. ستوفر العديد من الحلول إمكانات مراقبة التهديدات ودمجها مع عناصر تحكم تستند إلى السياسة لها القدرة على أتمتة الاستجابة للتهديدات المكتشفة.

بغض النظر عن كيفية اختيار منظمة للتعامل معهامراقبة تهديدات تكنولوجيا المعلومات ، من الأرجح أنها واحدة من أهم الخطوات التي يجب الدفاع عنها ضد مجرمي الإنترنت ، خاصة عند النظر في كيفية تطور التهديدات وتدميرها بشكل متزايد.

قمة تكنولوجيا المعلومات لرصد التهديدات

الآن بعد أن أصبحنا جميعًا في نفس الصفحة وأننالدينا فكرة عن ماهية مراقبة تهديدات تكنولوجيا المعلومات وكيف تعمل ولماذا نحتاج إليها ، دعونا نلقي نظرة على بعض أفضل أنظمة مراقبة تهديدات تقنية المعلومات التي يمكن العثور عليها. تشمل قائمتنا مختلف المنتجات التي تختلف على نطاق واسع. ولكن بغض النظر عن مدى اختلافها ، فكلها لها هدف واحد مشترك ، وتكتشف التهديدات وتنبهك لوجودها. هذا ، في الواقع ، كان لدينا معايير الحد الأدنى لإدراجها في قائمتنا.

1. SolarWinds مراقبة التهديد - تكنولوجيا المعلومات العمليات الطبعة (التجريبي متاح)

SolarWinds هو اسم شائع للعديد من الشبكات ومسؤولي النظام. يشتهر بتقديم واحدة من أفضل أدوات مراقبة SNMP بالإضافة إلى واحد من أفضل مجمعي ومحلل NetFlow. في الواقع ، تُنتج SolarWinds أكثر من ثلاثين منتجًا مختلفًا تغطي العديد من مجالات إدارة الشبكات والنظام. وهذا لا يتوقف عند هذا الحد. كما أنها معروفة بأدواتها المجانية العديدة ، والتي تلبي الاحتياجات المحددة لمسؤولي الشبكات مثل حاسبة الشبكة الفرعية أو خادم TFTP.

عندما يتعلق الأمر بمراقبة تهديدات تكنولوجيا المعلومات ، فإن الشركة تقدم SolarWinds مراقبة التهديد - تكنولوجيا المعلومات العمليات الطبعة. ال "الطبعة العمليات العمليات"جزء من اسم المنتج هو التمييز بينه وبين إصدار موفر الخدمة المدارة للأداة ، وهو برنامج مختلف نوعًا ما يستهدف على وجه التحديد موفري الخدمة المدارة (MSPs).

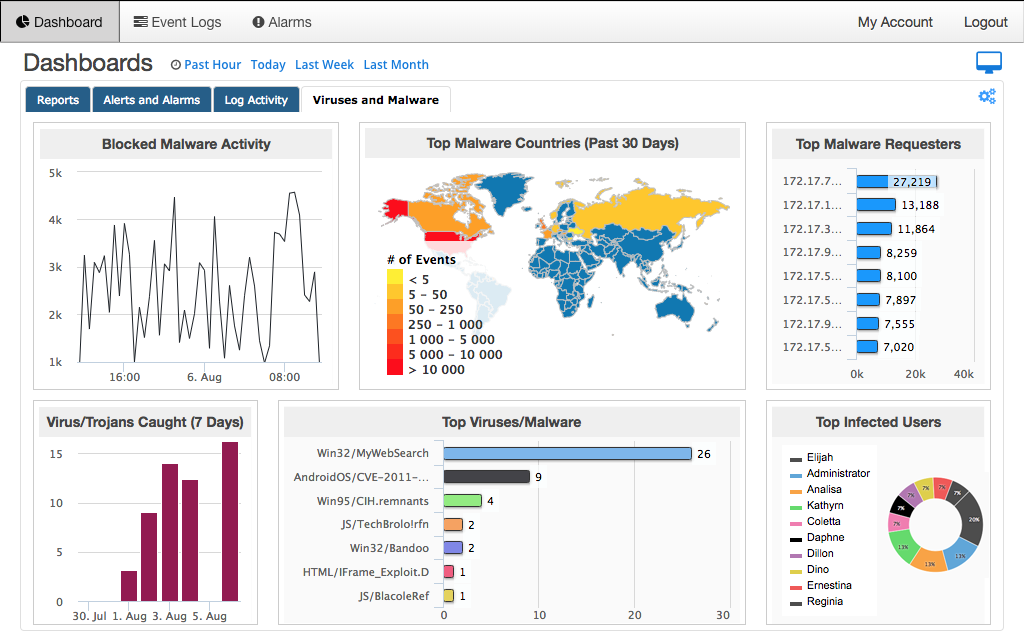

هذه الأداة مختلفة عن معظم SolarWinds الأخرىالأدوات في ذلك هو القائم على السحابة. يمكنك ببساطة الاشتراك في الخدمة ، وتكوينها ، ويبدأ بمراقبة بيئتك لعدة أنواع مختلفة من التهديدات. في الواقع، فإن SolarWinds مراقبة التهديد - تكنولوجيا المعلومات العمليات الطبعة يجمع بين العديد من الأدوات. لديها مركزية السجل والعلاقة والمعلومات الأمنية وإدارة الأحداث (SIEM) وكشف التسلل والمضيف (IDS). هذا يجعلها مجموعة مراقبة تهديدات شاملة للغاية.

ال SolarWinds مراقبة التهديد - تكنولوجيا المعلومات العمليات الطبعة دائما ما يصل إلى التاريخ. يحصل باستمرار على معلومات محدّثة عن التهديدات من مصادر متعددة ، بما في ذلك قواعد بيانات IP و Domainسمع ، مما يسمح له بمراقبة كل من التهديدات المعروفة وغير المعروفة. تتميز الأداة باستجابات ذكية تلقائية لحل الحوادث الأمنية بسرعة. بفضل هذه الميزة ، تقل الحاجة المستمرة للتقييم اليدوي للتهديد والتفاعل.

يتميز المنتج أيضًا بتنبيه قوي للغايةالنظام. إنه بمثابة إنذارات متعددة الشرط ومترابطة عبر بعضها البعض تعمل جنبًا إلى جنب مع محرك الاستجابة النشطة للأداة للمساعدة في تحديد الأحداث الهامة وتلخيصها. يعد نظام إعداد التقارير أيضًا أحد البدائل القوية للمنتج ويمكن استخدامه لإثبات امتثال التدقيق باستخدام قوالب التقارير المعدة مسبقًا. بدلاً من ذلك ، يمكنك إنشاء تقارير مخصصة تناسب احتياجات عملك.

التسعير ل SolarWinds مراقبة التهديد - تكنولوجيا المعلومات العمليات الطبعة يبدأ من 4 500 دولار لمدة تصل إلى 25 العقد مع 10 أياممن الفهرس. يمكنك الاتصال بـ SolarWinds للحصول على عرض أسعار مفصل مُناسب لاحتياجاتك المحددة. وإذا كنت تفضل رؤية المنتج قيد التنفيذ ، فيمكنك طلب أ عرض تجريبي مجاني من SolarWinds.

2. تعريف TC ThreatConnect

التالي في قائمتنا هو منتج يسمى من TreathConnect يسمى تحديد TC. هذا هو المكون الطبقة الأولى منسلسلة من أدوات ThreatConnect. كما يوحي الاسم ، فإن هذا المكون له علاقة باكتشاف مختلف تهديدات تكنولوجيا المعلومات وهو بالتحديد ما تدور حوله أنظمة مراقبة تهديدات تقنية المعلومات.

تحديد TC يقدم تهديدات استخبارات جمعت من أكثرمن أكثر من 100 مصدر مفتوح المصدر ، وذكاء جماعي من داخل عشرات المجتمعات ، وفريق أبحاث ThreatConnect الخاص به. علاوة على ذلك. يوفر لك خيار إضافة معلومات استخباراتية من أي من شركاء TC Exchange. تعزز هذه المعلومات متعددة المصادر القدرة الكاملة لنموذج بيانات ThreatConnect. بالإضافة إلى ذلك ، تتميز الأداة بإثراء تلقائي لتجربة قوية وكاملة. ترى ذكاء منصة ThreatConnect ما وراء النشاط وتوضح مدى ارتباطه بأحداث أخرى. يمنحك هذا الصورة الكاملة ، مما يسمح لك باتخاذ أفضل قرار حول كيفية الرد.

يقدم ThreatConnect سلسلة من الأدوات الأكثر ثراءً في الميزات. الأداة الأساسية هي تحديد TC الموصوفة هنا. تشمل الأدوات الأخرى TC Manage و TC Analyse و TC كاملة ، كل منها يضيف حفنة من الميزات إلى المستوى السابق. تتوفر معلومات التسعير فقط عن طريق الاتصال بـ ThreatConnect.

3. الرقمية الظلال ضوء البحث

Digital Shadows هي شركة Forrester New Wave Leader في مجال حماية المخاطر الرقمية. انها كشاف تراقب المنصة وتديرها وتعالجهاالمخاطرة الرقمية عبر مجموعة واسعة من مصادر البيانات داخل شبكة مفتوحة وعميقة ومظلمة. إنه يعمل بشكل فعال في حماية أعمال الشركة وسمعتها.

الظلال الرقمية البحث في الضوء يمكن استخدامها للحماية من سبعة خطرالاقسام. الحماية الأولى هي ضد التهديدات السيبرانية التي يتم التخطيط لها ، والهجمات التي تستهدف مؤسستك. تحمي الأداة أيضًا من فقد البيانات مثل تسرب البيانات السرية. يعد التعرض للعلامة التجارية ، حيث يمثل موقع التصيد الاحتيالي انتحالًا لك ، خطرًا آخر يحميك من هذه الأداة. المخاطرة التالية التي يحميها هذا المنتج هي ما تسميه Digital Shadow مخاطر الطرف الثالث حيث يمكن لموظفيك والموردين وضعك في خطر. البحث في الضوء يمكن أيضًا حماية الشخصيات المهمة الخاصة بك من التعرض للترهيب أو التهديد عبر الإنترنت تمامًا كما يمكن استخدامه لمواجهة التهديدات الجسدية وحمايتك من تغييرات البنية الأساسية الضارة.

تستخدم الأداة مجموعة واسعة من أساليب التحليل الآلي والبشر لتضييق الخلل المكتشف وتصفية التهديدات الحقيقية ، وبالتالي تجنب الإيجابيات السريعة قدر الإمكان. شراء البحث في الضوء يتطلب منك أولاً التسجيل للحصول على عرض توضيحي مجاني للمنتج ، وبعد ذلك يمكن تقديم معلومات تفصيلية عن الأسعار بناءً على احتياجاتك المحددة.

4. CyberInt Argos تهديد منهاج الاستخبارات

ال أرغوس تهديد منهاج الاستخبارات من CyberInt هو برنامج كخدمة (SaaS) ،نظام قائم على السحابة والذي يوفر للمؤسسات حلاً متطورًا للاتجاه الناشئ للتهديدات السيبرانية التي تواجهها المنظمات عادة. تتمثل الميزات الرئيسية لمنصة Argos في تقنية الكشف والاستجابة المدارة المؤتمتة للغاية.

بشكل ملموس ، يقدم الحل المستهدف والذكاء العملي الذي تم الحصول عليه من خلال تجميع الموارد التكنولوجية والبشرية. يسمح هذا لأرجوس بإنشاء حوادث في الوقت الحقيقي للهجمات المستهدفة ، وتسرب البيانات ، وبيانات الاعتماد المسروقة التي قد تعرض مؤسستك للخطر. ويستخدم قاعدة بيانات قوية من 10 000 الفاعلين التهديد والأدوات لتعظيم السياق. كما ستحدد الجهات الفاعلة التي تهدد في الوقت الحقيقي وتوفر بيانات سياقية عنها.

النظام الأساسي يصل إلى مئات من مختلفمصادر مثل الخلاصات و IRC و Darkweb والمدونات والوسائط الاجتماعية والمنتديات ولصق المواقع لجمع البيانات المستهدفة وأتمتة عملية استخبارات مثبتة. يتم تحليل النتائج وتقديم توصيات قابلة للتنفيذ.

معلومات التسعير لل CyberInt Argos تهديد منهاج الاستخبارات يمكن الحصول عليها عن طريق الاتصال بـ CyberInt. بقدر ما يمكن أن نعرف ، لا يبدو أن الشركة تقدم نسخة تجريبية مجانية.

5. IntSights

دخولنا النهائي هو منتج يسمى IntSights، منصة استخبارات التهديد كامل المواصفات. يوفر مجموعة واسعة من الحماية من التهديدات ضد المخاطر مثل الاحتيال والخداع. كما يتميز بحماية العلامة التجارية ومراقبة الويب الداكنة.

IntSights يدعي أنه يمثل تهديدًا فريدًا للمؤسساتمنصة استخبارات وتخفيف تدفع بالدفاع الاستباقي من خلال تحويل استخبارات التهديد المصممة إلى إجراءات أمنية تلقائية. بشكل ملموس ، يوفر المنتج مراقبة واستطلاع فعالين لآلاف مصادر التهديد عبر شبكة الإنترنت العميقة والمظلمة ، مما يوفر رؤية في الوقت الفعلي للتهديدات التي تستهدف شبكتك والعلامة التجارية والأصول والأفراد.

البحث التهديد والتحليل هو آخر من IntSightبدلة قوية ، باستخدام قاعدة بيانات متعددة الطبقاتللتحقيقات في تهديدات الشبكة العميقة والمظلمة لتحديد الاتجاهات ، وتوفير معلومات استخبارية عن السياق ، والجهات الفاعلة في تهديدات المسح. يمكن للنظام أن يتكامل مع البنية الأساسية الأمنية الحالية وكذلك أمناء السجلات ومحركات البحث ومتاجر التطبيقات وأنظمة البريد الإلكتروني الرائدة لتمكين التخفيف الآلي للتهديدات الخارجية والداخلية.

مثل الكثير من المنتجات الأخرى في قائمتنا ، معلومات التسعير ل IntSight متاح فقط عن طريق الاتصال بالبائع. وعلى الرغم من عدم توفر نسخة تجريبية مجانية ، إلا أنه يمكن ترتيب عرض توضيحي مجاني.

تعليقات