لا أحد يريد أن تصبح الشبكة التي يديرونهاهدف المستخدمين الضارين الذين يحاولون سرقة بيانات الشركة أو التسبب في ضرر للمؤسسة. لمنع ذلك ، تحتاج إلى العثور على طرق للتأكد من أن هناك أقل عدد ممكن من الطرق لدخولهم. ويتم تحقيق ذلك جزئيًا من خلال التأكد من أن كل ثغرة أمنية على شبكتك معروفة ومعالجة وثابتة. وبالنسبة إلى نقاط الضعف التي لا يمكن إصلاحها ، يوجد شيء ما للتخفيف منها. الخطوة الأولى واضحة ؛ هو أن تفحص شبكتك بحثًا عن نقاط الضعف هذه. هذه هي وظيفة نوع معين من البرامج يسمى أدوات فحص الثغرات الأمنية. اليوم ، نحن نراجع أفضل 6 أدوات لبرامج فحص الثغرات الأمنية.

لنبدأ بالحديث عن الشبكةالضعف - أو ينبغي أن نقول الثغرات الأمنية - ومحاولة توضيح ما هي عليه. سنناقش بعد ذلك أدوات فحص الثغرات الأمنية. سنصف من يحتاج إليهم ولماذا. ونظرًا لأن الماسح الضوئي للضعف لا يعدو كونه مكونًا واحدًا من عناصر عملية إدارة الثغرات الأمنية - وإن كان ذلك مهمًا - فهذا ما سنتحدث عنه بعد ذلك. بعد ذلك ، سنرى كيف تعمل عادةً ماسحات عدم الحصانة. جميعها مختلفة بعض الشيء ولكن في جوهرها ، غالبا ما تكون هناك أوجه تشابه أكثر من الاختلافات. وقبل أن نراجع أفضل أدوات وبرامج فحص الثغرات الأمنية ، سنناقش ميزاتها الرئيسية.

مقدمة في الضعف

وصلت أنظمة الكمبيوتر والشبكاتمستوى أعلى من التعقيد من أي وقت مضى. يمكن أن يشغل الخادم المتوسط اليوم المئات من العمليات. كل هذه العمليات عبارة عن برنامج كمبيوتر ، وبعضها عبارة عن برامج كبيرة مصنوعة من آلاف أسطر الكود المصدري. وضمن هذا الرمز ، قد يكون هناك - على الأرجح - كل أنواع الأشياء غير المتوقعة. ربما أضاف أحد المطورين ، في مرحلة ما ، بعض ميزات الباب الخلفي لتسهيل عملية التصحيح. وبعد ذلك ، ربما تكون هذه الميزة قد وصلت بطريق الخطأ إلى الإصدار النهائي. قد يكون هناك أيضًا بعض الأخطاء في التحقق من صحة المدخلات والتي ستؤدي إلى نتائج غير متوقعة وغير مرغوب فيها تحت بعض الظروف المحددة.

أي من هذه يمكن استخدامها لمحاولة الوصول إلىالنظم والبيانات. هناك مجتمع ضخم من الناس ليس لديهم ما يفعلونه أفضل من العثور على هذه الثقوب واستغلالها لمهاجمة أنظمتك. نقاط الضعف هي ما نسميه هذه الثقوب. في حالة تركها دون مراقبة ، يمكن استخدام الثغرات الأمنية من قِبل المستخدمين الضارين للوصول إلى أنظمتك وبياناتك - أو ربما أسوأ من ذلك ، بيانات العميل الخاصة بك - أو للتسبب في بعض الأضرار مثل جعل أنظمتك غير قابلة للاستخدام.

نقاط الضعف يمكن أن تكون في كل مكان. غالبًا ما توجد في البرامج التي تعمل على الخوادم أو أنظمة التشغيل الخاصة بها ، ولكنها موجودة أيضًا في معدات الشبكات مثل المحولات وأجهزة التوجيه وحتى الأجهزة الأمنية مثل جدران الحماية. يحتاج المرء حقًا إلى البحث عنها في كل مكان.

أدوات المسح - ما هي وكيف تعمل

أدوات فحص الثغرات الأمنية أو التقييموظيفة أساسية واحدة: تحديد نقاط الضعف في الأنظمة والأجهزة والمعدات والبرامج الخاصة بك. يطلق عليها الماسحات الضوئية لأنها عادة ما تفحص المعدات للبحث عن الثغرات المعروفة.

ولكن كيف تجد أدوات مسح الثغرات الأمنيةنقاط الضعف التي عادة ما تكون غير مرئية في الأفق؟ إذا كان الأمر واضحًا ، لكان المطورون قد عالجوهم قبل إطلاق البرنامج. اكتب إذا كانت مثل برامج الحماية من الفيروسات التي تستخدم قواعد بيانات تعريفات الفيروسات للتعرف على تواقيع فيروسات الكمبيوتر ، فإن معظم الماسحات الضوئية التي تعتمد على الثغرات الأمنية تعتمد على قواعد بيانات الثغرات الأمنية وأنظمة المسح بحثًا عن ثغرات أمنية محددة. يمكن الحصول على قواعد بيانات الضعف هذه من مختبرات اختبار الأمان المستقلة المعروفة والمخصصة لإيجاد نقاط الضعف في البرامج والأجهزة أو يمكن أن تكون قواعد بيانات خاصة من بائع الأداة. كما تتوقع ، يكون مستوى الاكتشاف الذي تحصل عليه جيدًا مثل قاعدة بيانات الثغرة الأمنية التي تستخدمها أداتك.

أدوات المسح - من يحتاج إليها؟

الجواب من كلمة واحدة لهذا السؤال هو جميلواضح: أي شخص! لن يفكر أحد في تفكيره الصحيح في تشغيل جهاز كمبيوتر بدون حماية من الفيروسات هذه الأيام. وبالمثل ، لا ينبغي أن يكون مسؤول الشبكة دون شكل من أشكال الكشف عن الثغرات على الأقل. يمكن أن تأتي الهجمات من أي مكان وتضربك حيث لا تتوقعها. يجب أن تكون مدركًا لخطر التعرض.

ربما هذا شيء يمكن أن يكونالقيام به نظريا يدويا. من الناحية العملية ، هذه مهمة شبه مستحيلة. إن العثور على معلومات حول الثغرات الأمنية ، ناهيك عن فحص أنظمتك بحثًا عن وجودها ، قد يستغرق قدراً هائلاً من الموارد. تكرس بعض المنظمات للعثور على نقاط الضعف وغالبًا ما توظف المئات إن لم يكن الآلاف من الأشخاص.

أي شخص يدير عددا من أنظمة الكمبيوتر أوتستفيد الأجهزة بشكل كبير من استخدام أداة فحص الثغرات الأمنية. علاوة على ذلك ، فإن الالتزام بالمعايير التنظيمية مثل SOX أو PCI-DSS غالباً ما يفرض عليك ذلك. وحتى إذا كانوا لا يحتاجون إليها ، فغالبًا ما يكون الالتزام أسهل في إثبات ما إذا كان بإمكانك إظهار أنك تفحص شبكتك بحثًا عن نقاط الضعف.

إدارة الثغرات الأمنية باختصار

الكشف عن نقاط الضعف باستخدام نوع منأداة البرمجيات ضرورية. هذه هي الخطوة الأولى في الحماية من الهجمات. ولكنه نوع من الفائدة إذا لم يكن جزءًا من عملية كاملة لإدارة الثغرات الأمنية. أنظمة اكتشاف التسلل ليست أنظمة لمنع التسلل ، وبالمثل ، فإن أدوات مسح الثغرات الأمنية للشبكة - أو على الأقل غالبية هذه الأجهزة - ستكتشف فقط الثغرات الأمنية وتنبهك بوجودها.

الأمر متروك لك ، المسؤول ، لديكبعض العمليات في مكانها لمعالجة الثغرات المكتشفة. أول ما يجب فعله عند الكشف هو تقييم نقاط الضعف. تريد التأكد من أن الثغرات المكتشفة حقيقية. تميل أدوات مسح الثغرات الأمنية إلى التفضيل على جانب الحذر ، وسوف يبلغ الكثير عن عدد معين من الإيجابيات الخاطئة. وإذا كانت هناك نقاط ضعف حقيقية ، فقد لا تكون مصدر قلق حقيقي. على سبيل المثال ، قد لا يمثل منفذ IP مفتوح غير مستخدم على خادم مشكلة إذا كان يقع مباشرة خلف جدار حماية يحظر هذا المنفذ.

بمجرد تقييم نقاط الضعف ، حان الوقت ليقرر كيفية معالجتها وإصلاحها. إذا تم العثور عليها في برنامج بالكاد تستخدمه مؤسستك - أو لا تستخدمه على الإطلاق - فقد يكون أفضل إجراء لديك هو إزالة البرامج المستضعفة واستبدالها بوظائف عرض مشابهة أخرى. في حالات أخرى ، يكون إصلاح الثغرات الأمنية سهلاً مثل تطبيق بعض التصحيح من ناشر البرنامج أو الترقية إلى أحدث إصدار. ستقوم العديد من أدوات فحص الثغرات الأمنية بتحديد الإصلاحات المتاحة لأوجه الضعف التي تعثر عليها. يمكن إصلاح الثغرات الأخرى ببساطة عن طريق تعديل بعض إعدادات التكوين. ينطبق هذا بشكل خاص على معدات الشبكات ولكنه يحدث أيضًا مع البرامج التي تعمل على أجهزة الكمبيوتر.

الميزات الرئيسية لأدوات فحص الثغرات الأمنية

هناك العديد من الأشياء التي يجب على المرء مراعاتهااختيار أداة مسح الضعف. أحد أهم جوانب هذه الأدوات هو مجموعة الأجهزة التي يمكنها المسح الضوئي. تريد أداة ستتمكن من فحص جميع المعدات التي تمتلكها. إذا كان لديك العديد من خوادم Linus ، على سبيل المثال ، فستحتاج إلى اختيار أداة يمكنها فحصها ، وليس تلك التي تعالج أجهزة Windows فقط. تريد أيضًا اختيار ماسح ضوئي يكون دقيقًا قدر الإمكان في بيئتك. لا تريد الغرق في الإخطارات غير المجدية والإيجابيات الخاطئة.

آخر عامل تمايز رئيسي هوقاعدة بيانات ضعف الأداة. هل يحتفظ به البائع أم أنه من مؤسسة مستقلة؟ كيف بانتظام يتم تحديثه؟ هل يتم تخزينها محليا أم في السحابة؟ هل يتعين عليك دفع رسوم إضافية لاستخدام قاعدة بيانات الثغرات أو للحصول على التحديثات؟ هذه هي كل الأشياء التي تريد معرفتها قبل اختيار الأداة الخاصة بك.

سوف تستخدم بعض الماسحات الضوئية الخاصة بالضعف أكثرطريقة المسح التدخلي التي قد تؤثر على أداء النظام. هذا ليس بالضرورة شيئًا سيئًا ، فغالبًا ما يكون الأكثر تطفلًا هو أفضل الماسحات الضوئية ، ولكن إذا كانت تؤثر على أداء النظام ، فستريد معرفة ذلك وتحديد مواعيد عمليات الفحص وفقًا لذلك. بالمناسبة ، تعد الجدولة جانبًا مهمًا آخر من أدوات فحص ثغرة الشبكة. بعض الأدوات لا تحتوي حتى على عمليات مسح مجدولة ويجب تشغيلها يدويًا.

هناك ما لا يقل عن اثنين من الميزات الهامة الأخرىأدوات المسح الضعف: التنبيه والإبلاغ. ماذا يحدث عندما يتم العثور على ثغرة أمنية؟ هل الإخطار واضح وسهل الفهم؟ كيف يتم تقديمها؟ هل هو منبثق على الشاشة ، بريد إلكتروني ، رسالة نصية؟ والأهم من ذلك ، هل توفر الأداة نظرة ثاقبة حول كيفية إصلاح الثغرات الأمنية التي تحددها؟ بعض الأدوات تفعل والبعض الآخر لا. حتى أن البعض لديه علاج تلقائي لبعض نقاط الضعف. سوف تتكامل الأدوات الأخرى مع برنامج إدارة التصحيح لأن الترقيع هو أفضل طريقة لإصلاح الثغرات الأمنية.

أما بالنسبة للإبلاغ ، فغالبًا ما تكون هذه مسألةتفضيل شخصي. ومع ذلك ، يجب عليك التأكد من أن المعلومات التي تتوقعها وتحتاج إلى العثور عليها في التقارير ستكون موجودة بالفعل. تحتوي بعض الأدوات على تقارير محددة مسبقًا فقط ، بينما تتيح لك الأدوات الأخرى تعديل التقارير المضمنة. والأفضل - على الأقل من وجهة نظر التقارير - سوف يتيح لك إنشاء تقارير مخصصة من البداية.

لدينا أفضل 6 أدوات المسح الضعف

الآن بعد أن تعلمنا المزيد عن ذلكأدوات مسح الثغرات الأمنية ، دعونا نراجع بعضًا من أفضل أو أكثر الحزم إثارة التي يمكن أن نجدها. لقد حاولنا تضمين مزيج من الأدوات المجانية والمدفوعة. هناك أيضًا أدوات متوفرة في إصدار مجاني ومدفوع.

1. SolarWinds مدير تكوين الشبكة (تجربة مجانية)

في حال كنت لا تعرف SolarWinds بالفعل ، فإنتقوم الشركة بصنع بعض من أفضل أدوات إدارة الشبكات منذ حوالي 20 عامًا. من بين أفضل أدواتها ، يتلقى مراقب أداء الشبكة الخاص بشركة SolarWinds بثبات تعليقات الثناء والهذيان كأحد أفضل أدوات مراقبة النطاق الترددي لشبكة SNMP. كما تشتهر الشركة إلى حد ما بأدواتها المجانية. هذه أدوات أصغر مصممة لمعالجة مهمة محددة لإدارة الشبكة. من بين أكثر هذه الأدوات المجانية شهرة آلة حاسبة للشبكة الفرعية وخادم TFTP.

الأداة التي نود تقديمها هنا هي أداة تسمى SolarWinds مدير تكوين الشبكة. هذا ، ومع ذلك ، ليست في الحقيقة ضعفأداة المسح. ولكن هناك سببان محددان لقرارنا إدراج هذه الأداة في قائمتنا. يحتوي المنتج على ميزة تقييم الثغرات الأمنية ويتناول نوعًا معينًا من الثغرات الأمنية ، وهو أمر مهم ، لكن ليس هناك العديد من الأدوات الأخرى التي تتناولها ، وهي التكوين الخاطئ لمعدات الشبكات.

مدير تكوين شبكة SolarWindsالأداة الأساسية كأداة فحص الضعف في التحقق من صحة تكوينات معدات الشبكة عن الأخطاء والسهو. يمكن للأداة أيضًا التحقق بشكل دوري من تكوينات الجهاز لمعرفة التغييرات. يعد هذا مفيدًا أيضًا حيث يتم بدء بعض الهجمات عن طريق تعديل بعض تكوينات شبكة الجهاز - والتي غالبًا ما تكون غير آمنة مثل الخوادم - بطريقة يمكن أن تسهل الوصول إلى الأنظمة الأخرى. يمكن أن تساعدك الأداة أيضًا مع المعايير أو التوافق التنظيمي مع أدوات تكوين الشبكة الآلية الخاصة بها والتي يمكنها نشر تكوينات موحدة ، والكشف عن التغييرات خارج العملية ، وتكوينات التدقيق ، وحتى الانتهاكات الصحيحة.

البرنامج يتكامل مع Nationalقاعدة بيانات الضعف التي تجعلها تستحق أن تكون في قائمتنا أكثر. يمكنه الوصول إلى أحدث CVE للتعرف على نقاط الضعف في أجهزة Cisco الخاصة بك. ستعمل مع أي جهاز Cisco يشغل ASA أو IOS أو Nexus OS. في الواقع ، تم دمج أداتين مفيدتين أخريين ، وهما Insights Network for ASA و Network Insights لـ Nexus في المنتج مباشرةً.

أسعار تكوين شبكة SolarWindsيبدأ مدير الحساب من 2،895 دولارًا لما يصل إلى 50 عقدة مُدارة ويختلف وفقًا لعدد العقد. إذا كنت ترغب في تجربة هذه الأداة ، فيمكنك تنزيل نسخة تجريبية مجانية مدتها 30 يومًا من SolarWinds.

- تجربة مجانية: SolarWinds مدير تكوين الشبكة

- التحميل الرسمي: https://www.solarwinds.com/network-configuration-manager

2. محلل أمان Microsoft الأساسي (MBSA)

مايكروسوفت خط الأساس الأمن محلل ، أوMBSA ، هي أداة قديمة إلى حد ما من Microsoft. على الرغم من كونها خيارًا أقل من مثالي للمؤسسات الكبيرة ، إلا أن الأداة يمكن أن تكون مناسبة للشركات الصغيرة ، تلك التي تحتوي على عدد قليل فقط من الخوادم. هذه أداة من أدوات Microsoft ، لذلك من الأفضل ألا تتوقع أن تفحصها ضوئيًا ، ولكن منتجات Microsoft أو ستخيب أملك. ومع ذلك ، فسيقوم بفحص نظام التشغيل Windows وكذلك بعض الخدمات مثل جدار حماية Windows وخادم SQL و IIS وتطبيقات Microsoft Office.

لكن هذه الأداة لا تبحث عن محددنقاط الضعف كما تفعل الماسحات الضوئية الضعف الأخرى. ما تفعله هو البحث عن التصحيحات المفقودة وحزم الخدمة والتحديثات الأمنية وكذلك أنظمة المسح بحثًا عن المشكلات الإدارية. سيتيح لك محرك تقارير MBSA الحصول على قائمة بالتحديثات المفقودة والتشكيلات الخاطئة.

كونه أداة قديمة من Microsoft ، فإن MBSA ليس كذلكمتوافق تمامًا مع Windows 10. سيعمل الإصدار 2.3 مع أحدث إصدار من Windows ولكن قد يتطلب بعض التغيير والتبديل لتنظيف الإيجابيات الخاطئة وإصلاح الشيكات التي لا يمكن إكمالها. على سبيل المثال ، ستقوم هذه الأداة بالإبلاغ بشكل خاطئ عن عدم تمكين Windows Update على Windows 10. ومن العيوب الأخرى لهذا المنتج أنها لن تكتشف الثغرات الأمنية أو الثغرات المعقدة غير التابعة لشركة Microsoft. هذه الأداة سهلة الاستخدام وتؤدي وظيفتها بشكل جيد. يمكن أن يكون الأداة المثالية لمؤسسة أصغر مع عدد قليل من أجهزة كمبيوتر Windows فقط.

3. نظام تقييم الضعف المفتوح (OpenVAS)

تسمى أداة لدينا المقبل الضعفنظام التقييم ، أو OpenVAS. إنه إطار للعديد من الخدمات والأدوات. تتحد جميعها لتجعلها أداة شاملة وقوية لمسح الثغرة الأمنية. يمثل إطار عمل OpenVAS جزءًا من حل إدارة الثغرات لشبكة Greenbone الذي تم من خلاله المساهمة بعناصر في المجتمع لمدة عشر سنوات تقريبًا. النظام مجاني تمامًا ومعظم مكوناته مفتوحة المصدر رغم أن بعضها ليس كذلك. يأتي الماسح الضوئي OpenVAS مع أكثر من خمسين ألف اختبار لضعف الشبكة يتم تحديثها بشكل منتظم.

هناك مكونان رئيسيان لبرنامج OpenVAS. المكون الأول هو الماسح الضوئي OpenVAS. كما يوحي اسمها ، فهي مسؤولة عن المسح الفعلي لأجهزة الكمبيوتر المستهدفة. المكون الثاني هو مدير OpenVAS الذي يتعامل مع أي شيء آخر مثل التحكم في الماسح الضوئي ودمج النتائج وتخزينها في قاعدة بيانات SQL مركزية. يشتمل النظام على واجهات المستخدم المستندة إلى المستعرض وسطر الأوامر. مكون آخر من النظام هو قاعدة بيانات اختبارات الضعف شبكة الاتصال. يمكن لقاعدة البيانات هذه الحصول على تحديثاتها من خلال موجز ويب مجاني من Greenborne Community Feed أو من Greenborne Security Feed المدفوعة.

4. شبكة الشبكية

الشبكية مجتمع الشبكة هو نسخة مجانية منماسحة أمان شبكية Retina Network من AboveTrust ، والتي تعد واحدة من أفضل ماسحات الضعف المعروفة. هذا الماسح الضوئي الضعف الشامل هي معبأة مع الميزات. يمكن للأداة إجراء تقييم شامل لضعف الثغرات المفقودة ، ونقاط الضعف في اليوم صفر ، والتكوينات غير الآمنة. كما أنها تتميز بملفات تعريف المستخدمين المحاذية مع وظائف الوظيفة ، وبالتالي تبسيط تشغيل النظام. يتميز هذا المنتج بواجهة مستخدم رسومية بديهية على غرار المترو والتي تتيح تشغيل مبسط للنظام.

يستخدم شبكية مجتمع الشبكة نفس الشيءقاعدة بيانات الضعف مثل الأخوة المدفوعة. إنها قاعدة بيانات شاملة عن ثغرات الشبكة ومشكلات التكوين والبقع المفقودة التي يتم تحديثها تلقائيًا وتغطي مجموعة واسعة من أنظمة التشغيل والأجهزة والتطبيقات والبيئات الافتراضية. بينما في هذا الموضوع ، يدعم هذا المنتج بشكل كامل بيئات VMware ويتضمن المسح الضوئي للصور عبر الإنترنت وغير متصل ، ومسح التطبيقات الافتراضية ، والتكامل مع vCenter.

ومع ذلك ، هناك عيب كبير في شبكية العينشبكة المجتمع. تقتصر الأداة على مسح 256 عنوان IP. قد لا يبدو هذا كثيرًا إذا كنت تدير شبكة كبيرة ولكن قد تكون أكثر من كافية للعديد من المؤسسات الأصغر. إذا كانت بيئتك أكبر من ذلك ، فإن كل ما قلناه للتو عن هذا المنتج ينطبق أيضًا على أخيها الكبير ، الماسح الشبكي لشبكة أمان Retina المتوفر في الإصدارات القياسية وغير المحدودة. يحتوي كلا الإصدارين على نفس مجموعة الميزات الموسعة مقارنةً مع الماسح الضوئي Retina Network Community.

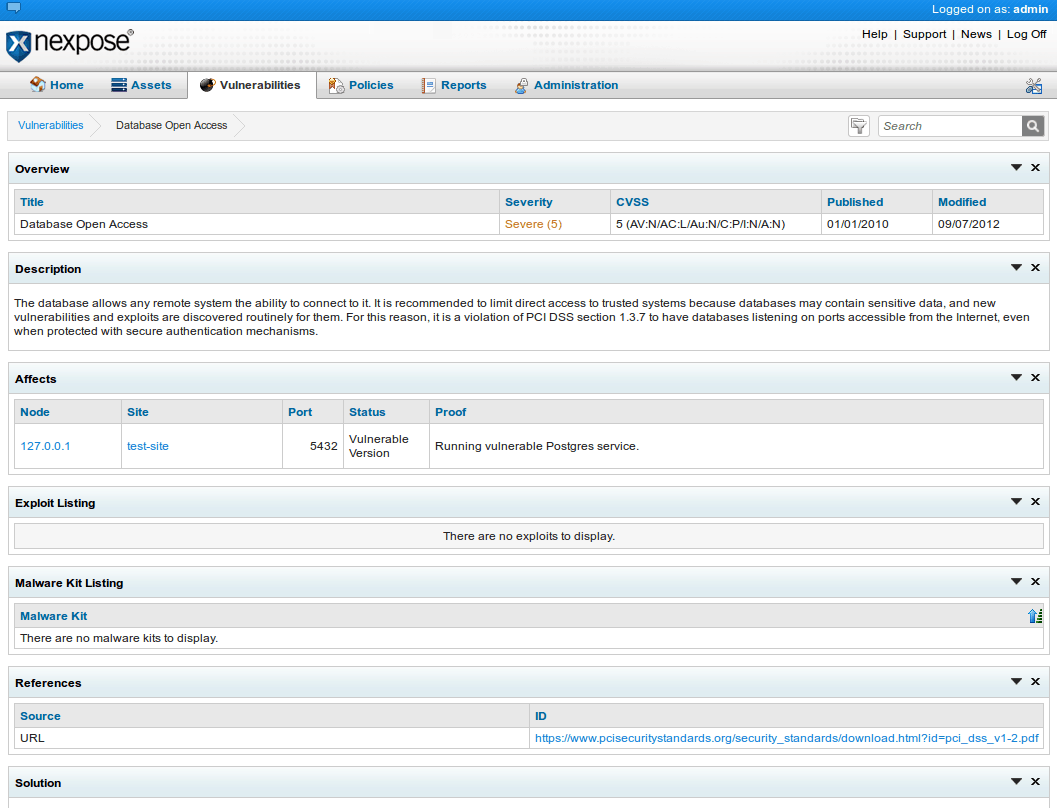

5. Nexpose الجماعة الطبعة

قد لا تكون شعبية مثل شبكية العين ولكنNexpose from Rapid7 هو ماسح ثغرة أمنية آخر معروف. و Nexpose Community Edition هي نسخة مصغرة من ماسح الضعف الشامل في Rapid7. قيود المنتج مهمة ، رغم ذلك. على سبيل المثال ، يمكنك فقط استخدام المنتج لمسح 32 عنوان IP كحد أقصى. هذا يجعله خيارًا جيدًا لأصغر الشبكات فقط. علاوة على ذلك ، لا يمكن استخدام المنتج إلا لمدة عام واحد. إذا كنت تستطيع التعايش مع المنتج ، فهو رائع.

سيتم تشغيل Nexpose Community Edition على الماديةالأجهزة التي تعمل إما ويندوز أو لينكس. كما أنه متاح كجهاز افتراضي. ستتعامل إمكانات المسح الشاملة مع الشبكات وأنظمة التشغيل وتطبيقات الويب وقواعد البيانات والبيئات الافتراضية. يستخدم Nexpose Community Edition أمانًا تكيفيًا يمكنه اكتشاف الأجهزة الجديدة ومواطن الضعف الجديدة وتقييمها تلقائيًا بمجرد وصولهم إلى شبكتك. تعمل هذه الميزة مع الاتصالات الديناميكية بـ VMware و AWS. تتكامل هذه الأداة أيضًا مع مشروع سونار البحثي لتوفير رصد حقيقي حقيقي. يوفر Nexpose Community Edition مسحًا متكاملًا للسياسة للمساعدة في الامتثال للمعايير الشائعة مثل CIS و NIST. وأخيراً وليس آخراً ، تمنحك تقارير المعالجة البديهية للأداة إرشادات خطوة بخطوة حول إجراءات العلاج.

تعليقات