تعد إدارة حقوق وصول المستخدم جزءًا أساسيًاأي وظيفة مسؤول الشبكة. إن ضمان حصول كل مستخدم على حق الوصول إلى الموارد التي يحتاجها هو الخطوة الأكثر أهمية في تأمين أي شبكة. اعتاد أن يكون هناك وقت نشأت فيه تهديدات الكمبيوتر على الإنترنت ووصلت إلى الشبكات عبر البريد الإلكتروني أو المواقع الضارة. بينما لا يزال هذا هو الحال ، فإن المخاطر المتزايدة على بيانات الشركات الثمينة تأتي من الداخل. إما من خلال النوايا الخبيثة أو الجهل الغبي ، يمكن للمستخدمين أن يكونوا مصدر تسرب البيانات الخاصة بك. يمكن أن تساعدك أدوات إدارة حقوق الوصول في ضمان أن المستخدمين يمكنهم فقط الوصول إلى ما يحتاجون إليه حقًا وأنه لا يمكن الوصول إلى أي مورد إلا من قبل المستخدمين الذين يحتاجون إليه حقًا. اقرأ بينما نستعرض بعض من أفضل أدوات إدارة حقوق الوصول المتاحة اليوم.

ولكن قبل أن نلقي نظرة أعمق على الأفضلالأدوات المتاحة ، دعونا أولاً نستكشف إدارة حقوق الوصول. سنشرح سبب كونها جانبًا مهمًا لتأمين بياناتك والتحديات التي يواجهها مسؤولو الشبكات. سنستكشف أيضًا إدارة حقوق الوصول من منظور ITIL. بعد كل شيء ، Access Management هي واحدة من العمليات الأساسية لإطار ITIL. وسننتهي بمناقشة إدارة حقوق الوصول من وجهة نظر الأمان. أخيرًا ، سنراجع مجموعة من أفضل أدوات إدارة حقوق الوصول التي يمكن أن نجدها.

إدارة حقوق الوصول

الجميع في مجتمع تكنولوجيا المعلوماتيعرف أن خروقات البيانات أصبحت أمرًا شائعًا - ولا يمكن تجنبه تقريبًا -. وبينما قد يغرينا الاعتقاد بأن هذا يتم فقط من قِبل قراصنة ومجرمين خبيثين أو من قبل وكالات الاستخبارات في البلدان المظللة ، وكلاهما يمتلك إمكانية الوصول إلى تكنولوجيا متطورة تم تصميمها لاقتحام أكثر الشبكات أمانًا ، إلا أنه للأسف بعيد عن كونه صحيحًا. على الرغم من وجود هذه الهجمات الخارجية ، إلا أن جزءًا من المخاطر يأتي من الداخل. وخطر الداخل قد يكون بنفس مستوى الخطر الخارجي.

هذا الخطر الداخلي يمكن أن يتخذ أشكالا عديدة. من ناحية ، قد يبحث الموظفون عديمي الضمير عن طريقة لكسب بعض المال السريع عن طريق بيع بيانات سرية للمنافسين. ولكن بالإضافة إلى كونه فعلًا من الأفراد ذوي النوايا الحسنة داخل الشركة ، فقد يحدث خرق للبيانات أيضًا عن طريق الخطأ. على سبيل المثال ، قد يكون بعض الموظفين جاهلين بالسياسات الأمنية. والأسوأ من ذلك أنه قد يكون لديهم وصول كبير إلى بيانات الشركة وغيرها من الموارد.

كاليفورنيا تكنولوجيز الدول في تقرير التهديدات الداخلية لعام 2018 (!pdf link) أن 90٪ من المنظمات تشعر بأنها عرضة لهجمات من الداخل. علاوة على ذلك ، يشير التقرير أيضًا إلى أن الأسباب الرئيسية لهجمات من الداخل هي امتيازات الوصول المفرطة ، والعدد المتزايد من الأجهزة التي يمكنها الوصول إلى البيانات السرية ، والتعقيد المتزايد بشكل عام في أنظمة المعلومات ككل. هذا يدل على أهمية إدارة حقوق الوصول. يعد منح المستخدمين إمكانية الوصول المحدود إلى مشاركات الملفات و Active Directory وغيرها من الموارد داخل المؤسسة استنادًا إلى الحاجة الفعلية أحد أفضل الطرق لتقليل احتمال حدوث هجمات ضارة أو عرضية وانتهاكات البيانات وفقدانها.

للاسف، القول اهون من الفعل. تنتشر شبكات اليوم غالبًا في مناطق جغرافية واسعة وتتألف من آلاف الأجهزة. يمكن أن تتحول إدارة حقوق الوصول إلى مهمة ضخمة مليئة بالمخاطر والمخاطر من جميع الأنواع. هذا هو المكان الذي يمكن أن تأتي فيه أدوات إدارة حقوق الوصول.

إدارة حقوق الوصول و ITIL

مكتبة البنية التحتية لتكنولوجيا المعلومات ، أو ITIL ، عبارة عن مجموعةالمبادئ التوجيهية والعمليات الموصى بها لفرق تكنولوجيا المعلومات. بشكل ملموس ، يتمثل هدف ITIL في تطوير طرق فعالة وفعالة لتوفير خدمات تكنولوجيا المعلومات ، أو بمعنى آخر ، فهرس لأنواع من أفضل الممارسات لمؤسسة تكنولوجيا المعلومات. إدارة الوصول هي واحدة من تلك العمليات ITIL. يتم وصف غاية العملية ببساطة بأنها "منح المستخدمين المصرح لهم الحق في استخدام الخدمة مع منع الوصول إلى المستخدمين غير المصرح لهم".

إدارة حقوق الوصول كإجراء أمني

في حين أن البعض سوف يجادل بأن حقوق الوصولالإدارة هي أحد مكونات إدارة الشبكات ، بينما يقول الآخرون إنها جزء من أمن تكنولوجيا المعلومات. في الواقع ، ربما يكون الأمر كليهما. ولكن في الواقع ، هذا مهم فقط في الأعمال التجارية الكبيرة التي لها فرق منفصلة لإدارة الشبكة وأمن تكنولوجيا المعلومات. في المنظمات الأصغر ، غالبًا ما تتعامل نفس الفرق مع كل من الإدارة والأمن ، مما يؤدي إلى طرح السؤال بفعالية.

أفضل أدوات إدارة حقوق الوصول

العثور على أدوات مخصصة لإدارة حقوق الوصولثبت أنه أصعب مما كان متوقعا. ويرجع ذلك على الأرجح إلى حقيقة أن العديد من الأدوات تُباع فعليًا كأدوات أمان أو كأدوات تدقيق AD. ما قررنا إدراجه في قائمتنا هو أدوات يمكن أن تساعد المسؤولين في ضمان وصول المستخدمين إلى ما يحتاجون إليه ولا شيء آخر. بعضها أدوات تساعد في تعيين الحقوق وإدارتها بينما البعض الآخر أدوات تدقيق يمكن أن تفحص شبكتك وتقرير عن من لديه حق الوصول إلى ما.

1. مدير حقوق الوصول إلى SolarWinds (تجربة مجانية)

SolarWinds لا يحتاج إلى مقدمة مع الشبكةالإداريين. تشتهر الشركة ، التي كانت موجودة منذ سنوات ، بنشر بعض من أفضل أدوات إدارة الشبكات. المنتج الرئيسي لها ، ودعا SolarWinds مراقبة أداء الشبكة، عشرات باستمرار بين أفضل شبكةأدوات الرصد. تشتهر SolarWinds أيضًا بصنع أدوات مجانية رائعة تلبي الاحتياجات المحددة لمسؤولي الشبكات. من بين هذه الأدوات ، تعتبر آلة حاسبة الشبكة الفرعية المجانية وخادم TFTP البسيط والمفيد بعضًا من أشهرها.

ال مدير حقوق الوصول إلى SolarWinds (والتي غالبا ما يشار إليها باسم ذراع) تم إنشاؤه بهدف مساعدة الشبكةيبقى المسؤولون على رأس تصاريح المستخدم وأذونات الوصول. تعالج هذه الأداة الشبكات المستندة إلى Active Directory وتهدف إلى جعل توفير المستخدم وعدم التزويد به والتتبع والرصد أمرًا سهلاً. ويمكن أن يساعد ، بالطبع ، في تقليل فرص الهجمات الداخلية من خلال تقديم طريقة سهلة لإدارة ومراقبة إذن المستخدم والتأكد من عدم منح أذونات غير ضرورية.

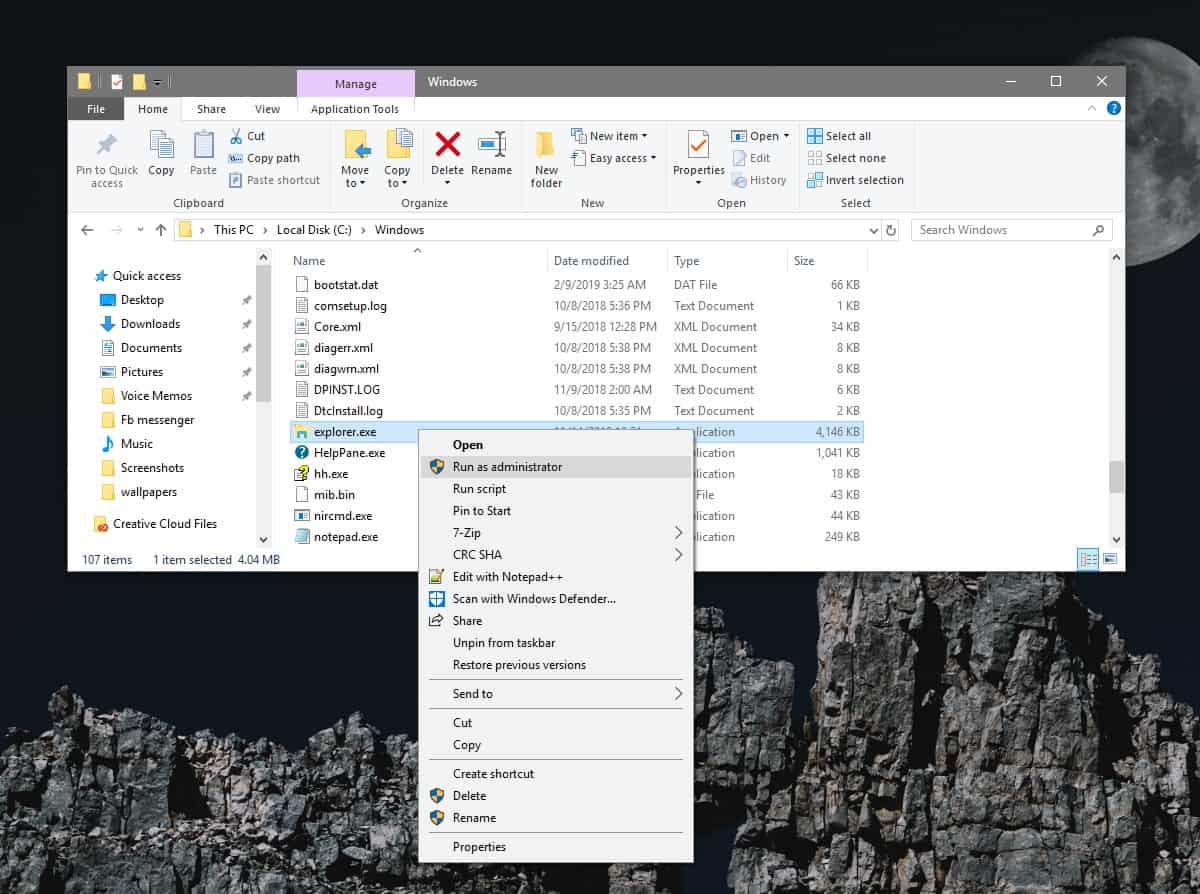

شيء واحد من المرجح أن يضربك كما كنت تستخدم مدير حقوق الوصول إلى SolarWinds هي لوحة القيادة إدارة المستخدم بديهية فيهايمكنك إنشاء وتعديل وحذف وتنشيط وإلغاء تنشيط وصول المستخدمين إلى الملفات والمجلدات المختلفة. تحتوي هذه الأداة أيضًا على قوالب خاصة بأدوار يمكنها بسهولة منح المستخدمين إمكانية الوصول إلى موارد محددة على شبكتك. تتيح لك الأداة إنشاء وحذف المستخدمين بسهولة بنقرات قليلة. وهذه هي البداية فقط مدير حقوق الوصول إلى SolarWinds لا تترك العديد من الميزات وراء. إليك مجموعة من أكثر ميزات الأداة إثارة للاهتمام.

يمكن استخدام هذه الأداة لرصد ومراجعة الحساباتالتغييرات إلى كل من Active Directory و Group Policy. يمكن لمسؤولي الشبكة استخدامه لمعرفة من قام بإجراء التغييرات التي أدخلت على إعدادات "نهج المجموعة" أو "Active Directory" بسهولة ، وكذلك تاريخ ووقت هذه التغييرات. من المؤكد أن هذه المعلومات تجعل من السهل اكتشاف المستخدمين غير المصرح لهم وكذلك الأعمال الخبيثة أو الجهلة التي يرتكبها أي شخص. هذه هي واحدة من الخطوات الأولى لضمان الحفاظ على قدر من التحكم في حقوق الوصول وأنك على علم بأي مشاكل محتملة قبل أن يكون لها تأثير سلبي.

- تجربة مجانية: حلولا الوصول إلى مدير الحقوق

- موقع التحميل الرسمي: https://www.solarwinds.com/access-rights-manager

الهجمات غالبا ما تحدث عندما المجلدات و / أويتم الوصول إلى محتوياتها من قبل المستخدمين الذين لا يحق لهم - أو لا ينبغي - السماح لهم بالوصول إليها. هذا النوع من الحالات شائع عندما يتم منح المستخدمين الوصول على نطاق واسع إلى المجلدات أو الملفات. يمكن أن يساعدك مدير حقوق الوصول إلى SolarWinds في منع هذه الأنواع من التسريبات والتغييرات غير المصرح بها على البيانات والملفات السرية من خلال تزويد المسؤولين بتصور مرئي للأذونات لخوادم ملفات متعددة. باختصار ، تتيح لك الأداة معرفة من لديه إذن في الملف.

مراقبة م ، GPO ، الملفات ، والمجلدات هو شيء واحد ، وشيء مهم ، ولكن مدير حقوق الوصول إلى SolarWinds يذهب أبعد من ذلك. لا يمكنك استخدامه فقط لإدارة المستخدمين ، ولكن يمكنك أيضًا تحليل المستخدمين الذين وصلوا إلى الخدمات والموارد. يمنحك المنتج رؤية غير مسبوقة لعضوية المجموعة داخل Active Directory وخوادم الملفات أيضًا. يضعك ، المسؤول ، في واحدة من أفضل المواقع لمنع الهجمات من الداخل.

لا تكتمل أي أداة إذا لم تتمكن من الإبلاغ عما هي عليهيفعل وما يجد. إذا كنت بحاجة إلى أداة يمكنها إنشاء دليل يمكن استخدامه في حالة النزاعات المستقبلية أو التقاضي في نهاية المطاف ، فهذه الأداة مناسبة لك. وإذا كنت بحاجة إلى تقارير مفصلة لأغراض التدقيق والامتثال للمواصفات المحددة في المعايير التنظيمية التي تنطبق على عملك ، فستجدها كذلك.

ال مدير حقوق الوصول إلى SolarWinds سوف تتيح لك بسهولة إنشاء تقارير كبيرة ذلكمعالجة مباشرة مخاوف مدققي الحسابات والامتثال للمعايير التنظيمية. يمكن إنشاؤها بسرعة وسهولة ببضع نقرات. يمكن أن تتضمن التقارير أي معلومات يمكنك التفكير بها. على سبيل المثال ، يمكن تضمين أنشطة السجل في Active Directory ووصول خادم الملفات في تقرير. الأمر متروك لك لجعلها ملخصة أو مفصلة حسب حاجتك.

ال SolarWinds إدارة الحقوق النشطة يوفر لمسؤولي الشبكة إمكانيةاترك إدارة حقوق الوصول لكائن معين في أيدي الشخص الذي قام بإنشائه. على سبيل المثال ، يمكن للمستخدم الذي قام بإنشاء ملف تحديد من يمكنه الوصول إليه. نظام الإذن الذاتي هذا مفيد في منع الوصول غير المصرح به إلى المعلومات. بعد كل شيء ، من يعرف من الذي يجب عليه الوصول إلى مورد أفضل من الذي يقوم بإنشائه؟ يتم تنفيذ هذه العملية من خلال بوابة الإذن الذاتي على شبكة الإنترنت التي تسهل على أصحاب الموارد التعامل مع طلبات الوصول وتعيين الأذونات.

ال مدير حقوق الوصول إلى SolarWinds يمكن أن تستخدم أيضا لتقدير ، في الوقت الحقيقي وفيأي نقطة في الوقت المناسب ، ومستوى الخطر على مؤسستك. يتم حساب هذه النسبة المئوية من أرقام المخاطر لكل مستخدم على أساس مستوى الوصول والأذونات الخاصة بهم. تجعل هذه الميزة من المناسب لمسؤولي الشبكة و / لأعضاء فريق أمن تقنية المعلومات التحكم الكامل في نشاط المستخدم ومستوى المخاطر التي يمثلها كل موظف. يتيح لك معرفة المستخدمين الذين لديهم أعلى مستويات المخاطرة أن تراقبهم عن كثب.

لا تغطي هذه الأداة الدليل النشط فقطإدارة الحقوق ، وسوف تتعامل أيضا مع حقوق Microsoft Exchange. يمكن أن يساعدك المنتج إلى حد كبير في تبسيط مراقبة Exchange وتدقيقه بالإضافة إلى مساعدتك في منع خروقات البيانات. يمكنه تتبع التغييرات على صناديق البريد ومجلدات صندوق البريد والتقويمات والمجلدات العامة.

ومثلما يمكنك استخدامه مع Exchange ، يمكنك أيضًا استخدام هذا مدير حقوق الوصول إلى SolarWinds جنبا إلى جنب مع شير. ال ذراع سيعرض نظام إدارة المستخدم أذونات SharePoint في بنية شجرة ويسمح للمسؤولين بمشاهدة الشخص المصرح له بالوصول إلى مورد SharePoint معين بسرعة.

بقدر ما هو رائع أن يكون لديك نظام آليالتي تراقب البيئة الخاصة بك ، فمن الأفضل إذا كان لديها إمكانية لإعلامك كلما تم اكتشاف شيء غريب. وهذا هو بالضبط الغرض الذي تخدمه مدير حقوق الوصول إلى SolarWindsنظام تنبيه. سيبقي النظام الفرعي موظفي الدعم على اطلاع بما يحدث على الشبكة من خلال إصدار تنبيهات للأحداث المحددة مسبقًا. من بين أنواع الأحداث التي يمكن أن تؤدي إلى التنبيهات هي تغييرات الملفات وتغييرات الأذونات. يمكن أن تساعد هذه التنبيهات في التخفيف من تسرب البيانات ومنعه.

ال مدير حقوق الوصول إلى SolarWinds مرخص على أساس عدد المنشطالمستخدمين داخل الدليل النشط. المستخدم المنشط هو إما حساب مستخدم نشط أو حساب خدمة. تبدأ أسعار المنتج من 995 2 دولارًا لما يصل إلى 100 مستخدم نشط. لمزيد من المستخدمين (حتى 10000) ، يمكن الحصول على أسعار تفصيلية عن طريق الاتصال بمبيعات SolarWinds ولكن نتوقع أن تدفع أكثر من 130 ألف دولار لعدد كبير من المستخدمين. وإذا كنت تفضل استخدام الأداة قبل شرائها ، فيمكنك الحصول على نسخة تجريبية مجانية لمدة 30 يومًا بلا حدود للمستخدم.

- تجربة مجانية: حلولا الوصول إلى مدير الحقوق

- موقع التحميل الرسمي: https://www.solarwinds.com/access-rights-manager

2. Netwrix

Netwrix في الواقع ليست حقا حقوق الوصولأداة إدارة. إنها ، بكلمات ناشرها الخاص ، "منصة رؤية لتحليل سلوك المستخدم وتخفيف المخاطر". نجاح باهر! هذا هو اسم يتوهم ولكن في الواقع ، Netwrix هو نوع الأداة التي يمكنك استخدامها للوصول إلى نفس الأهداف التي لديك عند استخدام.

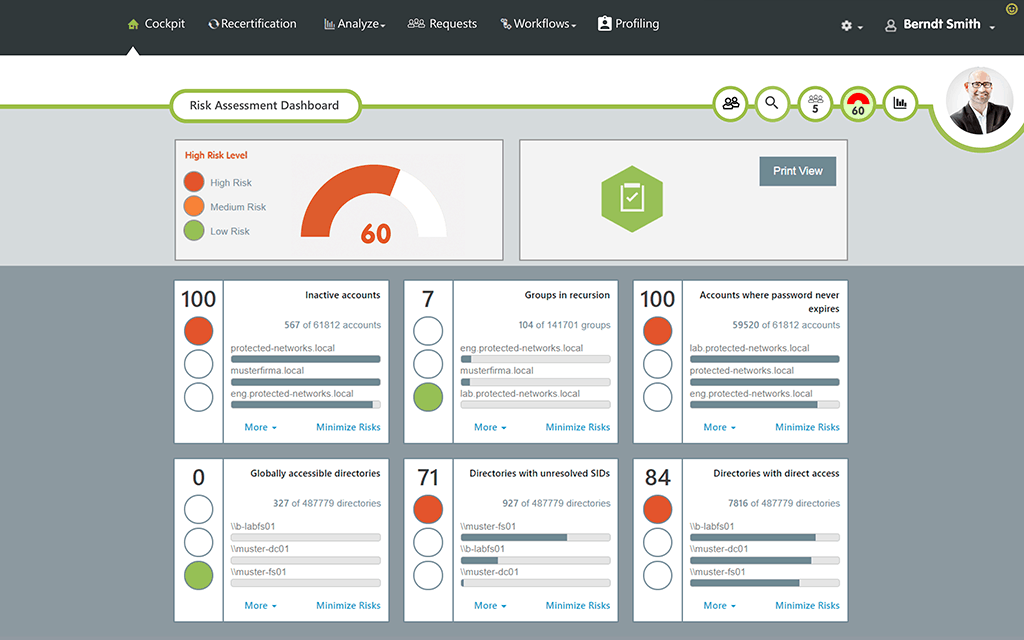

بشكل ملموس ، يمكنك استخدامها Netwrix للكشف عن مخاطر أمن البيانات والمستخدم الشاذالسلوك قبل أن يؤدي إلى خرق البيانات. ستمنحك هذه الأداة نظرة واضحة على الموقف الأمني الخاص بك من خلال لوحات معلومات تقييم المخاطر التفاعلية. يمكن أن يساعد بسرعة في تحديد أكبر الثغرات الأمنية الخاصة بك واستخدام الذكاء العملي المدمج في تقليل قدرة المتسللين والمطلعين الداخليين على التسبب في أضرار.

يتميز المنتج أيضًا بالتنبيهات التي يمكن استخدامهاليتم إعلامك بأي نشاط غير مصرح به عند حدوثه ، مما يتيح لك فرصة أفضل لمنع حدوث انتهاكات أمنية. يمكنك ، على سبيل المثال ، اختيار أن يتم إعلامك كلما تمت إضافة شخص ما إلى مجموعة Enterprise Admins أو عندما يقوم المستخدم بتعديل العديد من الملفات في فترة زمنية قصيرة ، مما قد يكون علامة على هجوم الفدية.

معلومات التسعير ل Netwrix يمكن الحصول عليها عن طريق الاتصال مباشرة مع البائع. وإذا كنت ترغب في تذوق المنتج ، فستتوفر نسخة تجريبية مجانية على الرغم من أنها لا تستغرق سوى 20 يومًا بينما تكون معظم التجارب 30 يومًا.

3. Varonis

Varonis هي شركة الأمن السيبراني مهمتها الأساسيةهو حماية البيانات الخاصة بك من الضياع. لذلك ، على الرغم من عدم توفر أداة إدارة وصول مستخدم مباشرة ، فقد شعرنا أنها تستحق أن تكون في قائمتنا. بعد كل شيء ، أليس هذا هو الهدف الأساسي لأي نظام لإدارة حق الوصول؟

Varonisمنصة رائدة في الصناعة مصممة للحمايةالبيانات الأكثر قيمة والأكثر ضعفا. ولتحقيق ذلك ، يبدأ من القلب: البيانات نفسها. باستخدام النظام الأساسي ، يمكن للمستخدمين الدفاع عن بياناتهم ضد الهجمات من الداخل وكذلك من الخارج. يقوم النظام بإزالة عمليات التنظيف اليدوية المتكررة وأتمتة إجراءات حماية البيانات اليدوية. المفهوم فريد من نوعه لأنه يجمع بين الأمن وفورات في التكاليف ، وهو أمر غير شائع للغاية.

ال Varonis منصة بالكشف عن التهديدات الداخلية والسيبرانيةالهجمات عن طريق تحليل البيانات ، نشاط الحساب ، وسلوك المستخدم. فهو يمنع الكارثة ويحدها من خلال تأمين البيانات الحساسة والعيّنة ويحافظ على بياناتك تلقائيًا وبكفاءة في حالة آمنة.

4. STEALTHbits

تقدم STEALTHbits مجموعة من Active Directoryحلول الإدارة والأمن التي تمكن المؤسسات من جرد وتنظيف Active Directory ، أذونات التدقيق وإدارة الوصول ، التراجع والاستعادة من التغييرات غير المرغوب فيها أو الخبيثة ورصد التهديدات واكتشافها في الوقت الفعلي. يوفر حماية شاملة لبيانات شركتك. يمكن لعملية التنظيف والتحكم في الوصول أن تصلب Active Directory بشكل فعال ضد الهجمات ، من الداخل ومن التهديدات الخارجية.

تشمل الوظيفة الرئيسية للأداة مراجعة الحسابات الإعلانية. ستقوم بعمل جرد وتحليل وتقديم تقرير عن Active Directory لتأمينه وتحسينه. يمكن لـ STEALTHbits أيضًا إجراء تدقيق لتغيير Active Directory ، وتحقيق الأمان والامتثال من خلال الإبلاغ في الوقت الفعلي ، والتنبيه ، وحظر التغييرات. ميزة أخرى مفيدة للأداة هي وظيفة "تنظيف Active Directory" التي يمكنك استخدامها لتنظيف الكائنات AD التي لا معنى لها ، والظروف السامة ، وأصحاب المجموعة.

تدوين أذونات Active Directory للأداةويمكن استخدام التقارير للإبلاغ عن أذونات المجال والوحدة التنظيمية وأشياء الكائنات. هناك أيضًا ميزة "استعادة Active Directory" واستردادها لإصلاح تغييرات Active Directory غير المرغوب فيها بسهولة وتوحيد المجال ، مما يتيح لك استعادة التحكم في Active Directory من خلال سير عمل سهل.

تعليقات