إذا كنت تريد أن تعرف ما هي عناوين IPفي الواقع قيد الاستخدام في شبكتك ، فإن الخيار الوحيد لك هو مسحها ضوئيًا. في كثير من الأحيان ، هذا شيء يمكن للمرء القيام به باستخدام الأمر ping. من المحتمل أن تكون Ping ، التي كانت موجودة حول شبكة IP تقريبًا ، هي أفضل الطرق لاختبار إمكانية الاتصال بعنوان IP محدد. لذلك ، من خلال اختبار اتصال جميع عناوين IP على التوالي في شبكة ، يمكن للمرء الحصول على صورة جيدة عن تلك المستخدمة والتي هي المتاحة.

ومع ذلك ، في كل يكون أصغر الشبكات معفقط عدد قليل من عناوين IP ، وهذا يمكن أن يتحول بسرعة إلى عمل روتيني. لحسن الحظ ، توجد أدوات تقوم تلقائيًا بمسح مجموعة من عناوين IP والإبلاغ عن استجابتها. نراجع اليوم بعضًا من أفضل ماسحات IP الخاصة بنظام Linux والتي ستبسط حياتك عندما تضطر إلى مسح عناوين IP.

للبدء ، سنناقش مسح عنوان IPبشكل عام. وبشكل أكثر تحديدًا ، سنلقي نظرة على سبب قيام الشخص بمسح عنوان IP لأنه نظرًا لأنه من الجيد معرفة عناوين IP المستخدمة ، يجب أن تكون هناك نقطة للقيام بذلك. بعد ذلك ، سنلقي نظرة أعمق على أداة ping. على الرغم من أن اختبار ping ليس أداة مسح ، إلا أن هذه الأداة هي في صلب معظم أدوات مسح عناوين IP. من المرجح أن تكون معرفة كيف تعمل أو ما يمكنها القيام به ذات قيمة عندما نبدأ في البحث عن أدوات المسح المتاحة المختلفة. وبالتحدث عن أدوات المسح ، سيكون ترتيب أعمالنا التالي ليس فقط سرد بعض من أفضل ماسحات IP لنظام التشغيل Linux واستكشاف ميزاتها الرئيسية والعوامل المختلفة.

مسح عناوين IP

بخلاف المتعة النقية والتنويرمعرفة عناوين IP المستخدمة ، هناك عدة أسباب قد يرغب الفرد في فحص عناوين IP. أولا وقبل كل شيء هو الأمن. يتيح لك مسح عناوين IP على الشبكة اكتشاف الأجهزة غير المصرح بها بسرعة. قد تكون هذه ، على سبيل المثال ، أجهزة متصلة بواسطة مستخدمين ضارين للتجسس على مؤسستك.

ولكن حتى المستخدمين ذوي النوايا الحسنة يمكنهم أحيانًاتعيث فسادا عن طريق توصيل أجهزتهم الشخصية. أتذكر ذلك المستخدم الذي منع العديد من زملائه من الوصول إلى شبكة الشركة عند توصيل جهاز توجيه الإنترنت المنزلي الخاص به. احتاج فقط إلى اثنين من المنافذ الإضافية لتوصيل كمبيوتر اختبار إضافي ، واعتقد أنه يمكنه استخدام المفتاح المدمج في جهاز التوجيه الخاص به. دون علمه ، بدأ جهاز التوجيه في إصدار عناوين IP من خادم DHCP المدمج. وحصل العديد من زملائه على عناوين IP خاطئة.

بخلاف لأسباب أمنية ، ومسح IPالعناوين هي أيضًا الخطوة الأولى في أي محاولة لإدارة عنوان IP. على الرغم من أن العديد من أدوات إدارة عنوان IP (إن لم يكن جميعها) تتضمن فعلاً نوعًا من مسح عنوان IP ، فإن العديد منهم يختارون إدارة عنوان IP باستخدام عملية يدوية بدلاً من أداة متكاملة. في هذه الحالات ، تصبح أدوات مسح عنوان IP ضرورية.

للأشخاص دون أي نوع من عنوان IP الرسميعملية الإدارة ، مسح عناوين IP ربما أكثر أهمية. سيكون غالبًا الطريقة الوحيدة لضمان عدم وجود تعارض في عنوان IP. في الواقع ، يمكن اعتباره طريقة فجة إلى حد ما لإدارة عناوين IP الزائفة.

بينغ في باختصار

بغض النظر عن ما تحتاجه لمسح عناوين IPهو ، تستند معظم الأدوات على بينغ. دعنا نلقي نظرة على هذه الأداة المساعدة العتيقة في كل مكان. تم إنشاء Ping بسبب الضرورة مرة أخرى في عام 1983 لإثبات مرة أخرى أن هذه الضرورة هي أم الاختراع. يحتاج مطورها إلى أداة للمساعدة في تصحيح سلوك شبكة غير طبيعي كان يلاحظه. يشير اسمها إلى صوت أصداء السونار كما سمع في الغواصات. اليوم ، يتوفر ping على كل نظام تشغيل تقريبًا ، إلا أن تطبيقه يختلف إلى حد ما بين الأنظمة الأساسية. تقدم بعض الإصدارات خيارات متعددة لسطر الأوامر يمكن أن تتضمن معلمات مثل حجم الحمولة لكل طلب أو إجمالي عدد الاختبارات أو حد القفزات عبر الشبكة أو الفاصل الزمني بين الطلبات. تحتوي بعض الأنظمة على أداة مساعدة Ping6 مصاحبة تخدم نفس الغرض بالضبط ولكنها تستخدم عناوين IPv6.

إليك استخدام نموذجي لأمر ping:

$ ping -c 5 www.example.com PING www.example.com (93.184.216.34): 56 data bytes 64 bytes from 93.184.216.34: icmp_seq=0 ttl=56 time=11.632 ms 64 bytes from 93.184.216.34: icmp_seq=1 ttl=56 time=11.726 ms 64 bytes from 93.184.216.34: icmp_seq=2 ttl=56 time=10.683 ms 64 bytes from 93.184.216.34: icmp_seq=3 ttl=56 time=9.674 ms 64 bytes from 93.184.216.34: icmp_seq=4 ttl=56 time=11.127 ms --- www.example.com ping statistics --- 5 packets transmitted, 5 packets received, 0.0% packet loss round-trip min/avg/max/stddev = 9.674/10.968/11.726/0.748 ms

يخبر خيار "-c 5" في المثال أعلاه Ping بأن يتكرر خمس مرات.

كيف يعمل بينغ

بينغ هو أداة بسيطة جدا. كل ما تفعله هو إرسال حزم طلب ارتداد ICMP إلى الهدف وانتظار إعادة إرسال حزمة رد ارتداد ICMP. تتكرر هذه العملية عدة مرات ، خمس مرات افتراضيًا تحت النوافذ وحتى يتم إيقافها يدويًا بشكل افتراضي في معظم تطبيقات يونيكس / لينكس. بمجرد انتهاء الأمر ، يتم تجميع إحصائيات الاستجابة وعرضها. الأداة المساعدة بحساب متوسط التأخير بين الطلبات والردود الخاصة بهم ويعرضها في نتائجها. في معظم المتغيرات * nix ، سيعرض أيضًا قيمة حقل TTL (وقت للعيش) للردود ، مع الإشارة إلى عدد القفزات بين المصدر والوجهة.

لكي يعمل الأمر ، يجب على المضيف الذي تتعرض لضغوط من ذلكالالتزام بـ RFC 1122. يحدد المعيار أنه يجب على أي مضيف معالجة طلبات ارتداد ICMP وإصدار ردود الصدى في المقابل. بينما يقوم معظم المضيفين بالرد ، يقوم البعض بتعطيل هذه الوظيفة لأسباب أمنية. جدران الحماية في كثير من الأحيان كتلة ICMP المرور. للتحايل على ذلك ، يمكن لأدوات مسح عناوين IP الأفضل استخدام نوع من الحزمة يختلف عن ICMP للتحقق مما إذا كان عنوان IP يستجيب. لن يوفر تنفيذ الأمر ping للمضيف الذي لا يستجيب لطلبات صدى ICMP أي ملاحظات ، وهو يشبه تمامًا اختبار الاتصال بعنوان IP غير موجود.

أفضل ماسحات IP لنظام التشغيل Linux

لدينا مجموعة من أدوات مسح عنوان IPيتضمن قليلا من كل شيء. هناك مجموعة من الأدوات المستندة إلى واجهة المستخدم الرسومية وأدوات سطر الأوامر في قائمتنا. بعضها أدوات أكثر تعقيدًا بينما البعض الآخر عبارة عن إصدارات موسعة من أداة اختبار ping التي تتضمن طريقة لمسح مجموعة من عناوين IP دون الحاجة إلى إصدار أوامر متعاقبة متعددة. تشتمل جميع الأدوات الموجودة في قائمتنا على شيء مشترك: التشغيل ضمن نظام التشغيل Linux ، وبالنظر إلى مجموعة من العناوين المراد مسحها ، فإنها ستعيد قائمة بعناوين IP التي تستجيب.

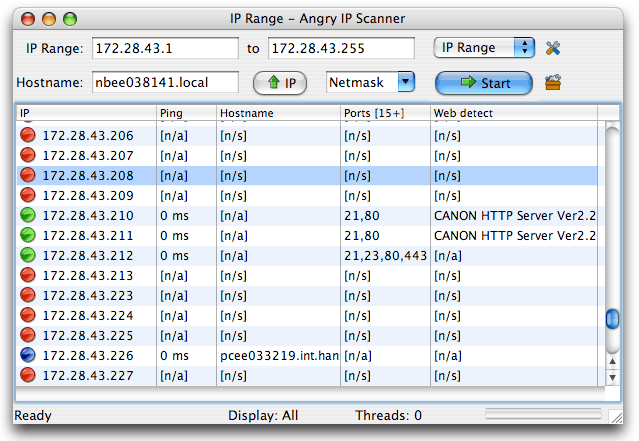

1. غاضب IP الماسح الضوئي

Angry IP Scanner هو أداة بسيطة بشكل مخادعمما يجعل استخدام واسع من multithreading. هذا يجعلها واحدة من أسرع الأدوات في قائمتنا. هذه أداة مجانية متعددة المنصات متاحة لنظام التشغيل Linux - بالطبع ، Windows و Mac OS X. هذه الأداة مكتوبة بلغة Java ، لذا ستحتاج إلى تثبيت وحدة وقت تشغيل Java لاستخدامها. سيهتم معظم مديري الحزم بهذه التبعية. لا تقوم الأداة بإجراء اختبار ping لعناوين IP فحسب ، بل يمكنها أيضًا تشغيل فحص المنفذ اختياريًا على الأجهزة المضيفة المكتشفة. يمكن حل عناوين IP إلى أسماء المضيفين وعناوين MAC إلى أسماء البائعين. علاوة على ذلك ، ستوفر هذه الأداة معلومات NetBIOS - عند توفرها - حول كل مضيف مستجيب.

يستطيع Angry IP Scanner فحص الشبكات الكاملةوالشبكات الفرعية ، لكن يمكنها أيضًا نطاق عناوين IP أو حتى قائمة منفصلة لعناوين IP من ملف نصي. تعتمد هذه الأداة في المقام الأول على واجهة المستخدم الرسومية ، ولكنها تأتي أيضًا مع إصدار سطر أوامر يمكنك استخدامه إذا كنت ترغب ، على سبيل المثال ، في تضمين وظيفة الأداة في البرامج النصية لأصداف المنزل. بالنسبة لنتائج المسح ، يتم عرضها افتراضيًا على الشاشة بتنسيق الجدول ، لكن يمكن تصديرها بسهولة إلى العديد من تنسيقات الملفات مثل CSV أو XML.

2. تأهيل الزراعة المسح الضوئي

أداة مسح ARP (يشار إليها أحيانًا باسم ARP)ماسح المسح أو ماسحة MAC) هو ماسح حزم ARP سريع آخر. ستقوم الأداة بسرد كل جهاز IPv4 نشط على الشبكة الفرعية التي يمسح منها. إنها إحدى الأدوات التي لا تعتمد على اختبار ping لمسح الشبكة. بدلاً من ذلك ، يستخدم ARP (بروتوكول تحليل العنوان) ، وهي تقنية تستخدم عادة للعثور على المراسلات بين عناوين IP وعناوين MAC. نظرًا لأن ARP بروتوكول غير قابل للتوجيه ، يمكن لهذا الماسح الضوئي العمل فقط على الشبكة المحلية (الشبكة الفرعية المحلية أو قطعة الشبكة).

ستعرض أداة مسح ARP جميع الأجهزة النشطةحتى إذا كانت تحتوي على جدران الحماية المضمنة من مخططات التصفية التي تمنع حزم ICMP. الأجهزة ببساطة لا يمكن الاختباء من حزم ARP لأنها يمكن أن تختبئ من بينغ. هذا يجعل هذا أداة مفيدة للغاية لبيئات آمنة للغاية مع العديد من الأجهزة تصلب.

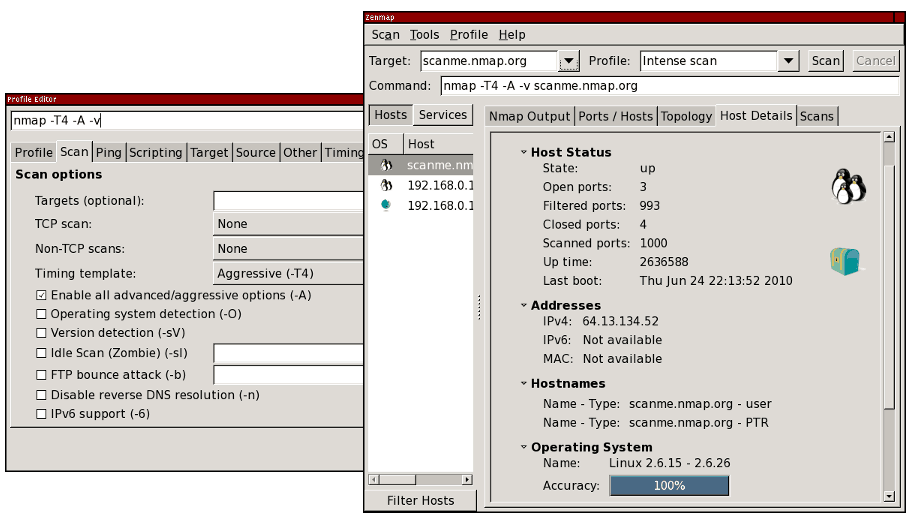

3. NMAP / zenmap

Nmap ، والتي تقف على مخطط الشبكة ، هوأداة المسح التي يمكن استخدامها لاكتشاف المضيفين والخدمات ، وبالتالي بناء "خريطة" للشبكة ، وبالتالي الاسم. تعمل هذه الأداة عن طريق إرسال حزم مصممة خصيصًا للمضيفين المستهدفين - مثل إجراء اختبار ping ولكن ليس بالضرورة استخدام بروتوكول ICMP - وعن طريق تحليل الاستجابات التي تحصل عليها.

الاستخدام الأساسي للأداة هو تحليل ماالخدمات متوفرة على الكمبيوتر. ومع ذلك ، يمكن استخدامه كماسح ضوئي لعنوان IP. يمكن لهذه الأداة اكتشاف الأجهزة المضيفة وخدماتها ويمكنها أيضًا اكتشاف نظام التشغيل الخاص بها والمزيد. باستخدام البرمجة النصية ، يمكن استخدام الأداة حتى للكشف المتقدم عن الخدمة ، وكشف الثغرات الأمنية ، والمزيد.

Nmap ، وهو عبارة عن أداة لسطر الأوامر بدأت كأداة Linux فقط ، ولكن تم نقلها منذ ذلك الحين إلى العديد من أنظمة التشغيل الأخرى بما في ذلك Windows و Solaris و HP-UX ومعظم بدائل BSD بما في ذلك OS X و AmigaOS و IRIX. إذا كنت تفضل واجهات المستخدم الرسومية ، فقد تم إصدار العديد من واجهات واجهة المستخدم الرسومية إلى Nmap. واحد من أفضل واحد يذهب باسم Zenmap وهو من نفس الفريق كما Nmap. لذلك ، يمكنك توقع تكامل جيد بين الأدوات. إن Zenmap ، بالمقارنة مع Nmap ، أسهل بكثير في التعلم والإتقان ، وذلك بفضل واجهة مستخدم مصممة تصميما جيدا. على الرغم من أنها قد لا تكون أجمل أداة ، إلا أنها تتمتع ببعض الوظائف الرائعة.

4. Fping

تم إنشاء Fping كتحسين على ping ،ثم واحدة من أدوات استكشاف الأخطاء وإصلاحها الشبكة الوحيدة المتاحة. إنها أداة سطر أوامر مشابهة ولكنها مختلفة إلى حد ما. مثل ping ، يستخدم Fping طلبات ارتداد ICMP لتحديد أي من المضيفين المستهدفين يستجيبون ، لكن هذا إلى حد كبير حيث ينتهي التشابه. بينما يقبل ping عنوان IP واحد فقط كمعلمة ، يمكن استدعاء Fping مع العديد من عناوين IP الهدف. يمكن تحديد الأهداف كقائمة محددة لعناوين IP. يمكن أيضًا تزويد الأداة المساعدة باسم ملف نصي يحتوي على قائمة منفصلة من العناوين. أخيرًا ، يمكن تحديد نطاق عناوين IP أو يمكن إدخال شبكة فرعية في تدوين CIDR مثل 192.168.0.0/24.

واحدة من الميزات الرائعة لفبينج هو كيف يفعللا تنتظر الرد قبل إرسال طلب الارتداد التالي. يساعد هذا إلى حد كبير في تقليل الوقت الضائع في انتظار عناوين IP التي لا تستجيب ، مما يجعل أداة أسرع بكثير. يحتوي Fping أيضًا على الكثير من خيارات سطر الأوامر التي يمكنك استخدامها ولأنها أداة لسطر الأوامر ، يمكنك توجيه الإخراج إلى أمر آخر - مثل grep ، على سبيل المثال - لمزيد من المعالجة.

5. Hping

Hping هو أداة سطر أوامر مجانية أخرى مشتقةمن بينغ. وهي متوفرة على معظم ، إن لم يكن جميع أنظمة التشغيل المشابهة لـ Unix ، بما في ذلك توزيعات Linux الشائعة وكذلك على Mac OS X و Windows. على الرغم من أنه لم يعد قيد التطوير النشط ، إلا أن هذه الأداة لا تزال متاحة بسهولة وفي استخدام واسع النطاق. تشبه الأداة ping عن كثب ، لكنها مختلفة تمامًا. على سبيل المثال ، لن يرسل Hping طلبات صدى ICMP فقط. يمكنه أيضًا إرسال حزم TCP أو UDP أو RAW-IP. هذا يمكن أن يساعد في مسح شبكات آمنة للغاية. يوجد أيضًا وضع التتبع - المزيد حول ذلك في لحظة - والأداة لديها القدرة على إرسال الملفات.

يمكن استخدام Hping كأداة لمسح عنوان IPولكن يمكن أن تفعل أكثر من ذلك. تحتوي الأداة على بعض ميزات فحص المنافذ المتقدمة. بفضل استخدامه لعدة بروتوكولات ، يمكن استخدامه أيضًا لإجراء اختبارات الشبكة الأساسية. يحتوي هذا المنتج أيضًا على بعض إمكانات التتبع المتقدمة باستخدام أي من البروتوكولات المتاحة. قد يكون ذلك مفيدًا لأن بعض الأجهزة تتعامل مع حركة مرور ICMP بشكل مختلف عن حركة المرور الأخرى. من خلال محاكاة البروتوكولات الأخرى ، يمكن أن تمنحك هذه الأداة تقييمًا أفضل لأداء الشبكة الواقعية والحقيقية.

6. Spiceworks IP الماسح الضوئي

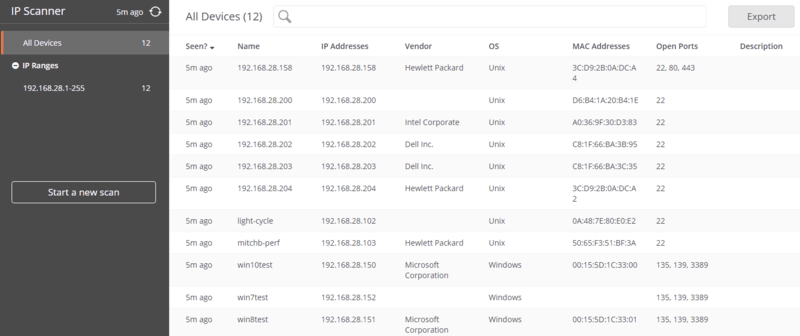

بدأت Spiceworks في عام 2006 في أوستن ، تكساسكشبكة مهنية لصناعة تكنولوجيا المعلومات على الرغم من أنها أنشئت أصلاً لبناء برامج إدارة تكنولوجيا المعلومات. اليوم ، Spiceworks هي مجتمع عبر الإنترنت يتيح للمستخدمين التعاون مع بعضهم البعض وكذلك المشاركة في سوق لشراء خدمات ومنتجات تكنولوجيا المعلومات. تشير التقديرات إلى أن Spiceworks سيستخدمها أكثر من ستة ملايين متخصص في تكنولوجيا المعلومات وثلاثة آلاف من بائعي التكنولوجيا.

ولكن ، كما أشرنا ، Spiceworks هو أيضامطور برامج وناشر. لديه شركة ثلاثة منتجات رئيسية. هناك منصة لإدارة مكتب المساعدة تسمى Spiceworks Help Desk ، وهي أداة لإدارة مخزون أصول تكنولوجيا المعلومات تسمى Spiceworks Inventory ونظام أساسي لمراقبة الشبكة يسمى Spiceworks Network Monitor. وعلى الرغم من أن هذه الأدوات ليست مفتوحة المصدر ، إلا أنها متاحة مجانًا لأي شخص.

Spiceworks أيضا يجعل عدد قليل من الأدوات المفيدة ، واحدة منيطلق عليهم الماسح الضوئي IP. تتيح لك الأداة إما إجراء فحص أساسي أو مسح موسع بمعلومات مفصلة. يمكنك استخدام الأداة لاكتشاف الأجهزة الموجودة على شبكتك تلقائيًا أثناء جمع المعلومات الأساسية مثل نظام التشغيل أو عنوان MAC. بدلاً من ذلك ، يمكنك أيضًا الحصول على معلومات تفصيلية عن الأجهزة والبرامج على محطات العمل والخوادم مثل وحدة المعالجة المركزية والتخزين والذاكرة والبرامج المثبتة والرقم التسلسلي وغير ذلك الكثير. هذه الأداة تشبه الماسح الضوئي IP على المنشطات.

7. MASSCAN

MASSCAN ، التي أنشأتها روبرت غراهام ، يدعي أنهأسرع منفذ الماسح الضوئي. تُنتج الأداة نتائج مشابهة لما تحصل عليه مع Nmap ، تمت مراجعته أعلاه. ومع ذلك ، فإنه يعمل داخليًا بشكل أكبر مثل scanrand و unicornscan و ZMap ، ومثل هذه ، فإنه يستخدم نقل غير متزامن. الفرق الرئيسي هو أن هذه الأداة أسرع من هذه الماسحات الضوئية الأخرى. علاوة على ذلك ، فإن هذه الأداة أكثر مرونة إلى حد ما وستسمح ، على سبيل المثال ، بنطاقات عناوين نطاقية ونطاقات منافذ.

يستخدم MASSCAN مكدس TCP / IP مخصص بدلاً منواحد الذي يأتي مع نظام التشغيل الخاص بك. نتيجة لذلك ، فإن أي شيء آخر غير عمليات فحص المنافذ البسيطة سوف يتسبب في حدوث تعارضات مع مكدس TCP / IP المحلي. للتغلب على هذا القيد ، يمكنك إما استخدام الخيار -S لاستخدام عنوان IP منفصل ، أو يمكنك تكوين نظام التشغيل الخاص بك لجدار الحماية المنافذ التي تستخدمها الأداة.

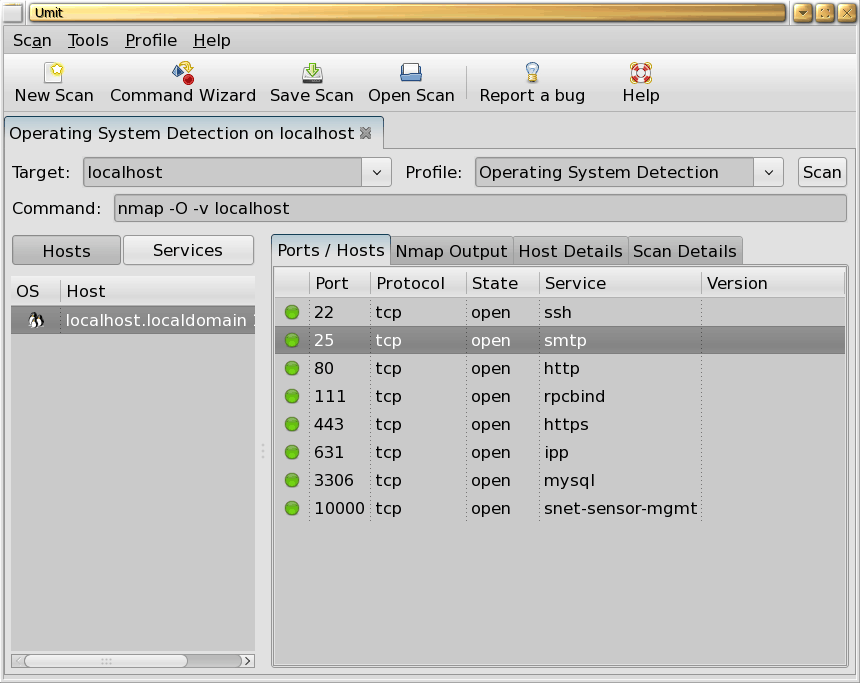

8. Umit شبكة الماسح الضوئي

ماسحة شبكة Umit هي واجهة Nmap أخرىالنهاية ، مثل الكثير من Zenmap. تم تصميم الأداة لاستيعاب وتشغيل أكثر من عملية مسح في وقت واحد. هذه ميزة رائعة عندما يكون لديك شبكات فرعية متعددة أو نطاقات عناوين IP لفحصها. يتم تنفيذ كل عملية مسح وعرض نتائجها داخل علامة تبويب "المسح الضوئي" ، والتي لها عنوان وحيث يتم تقديم كل المعلومات التي تم الحصول عليها نتيجة الفحص بدقة.

الفكرة وراء علامة تبويب المسح الضوئي هي محاولة إجراءحياتك أسهل بجعل المعلومات أسهل في التنقل وتسهيل البحث عن أي جزء معين من المعلومات. يتطلب مسح شبكة كاملة باستخدام Nmap عادةً فتح المحطة الطرفية المفضلة لديك ، واكتب أمر Nmap محتمل التعقيد ، وانتظر النتائج ، ثم الانتقال إلى الشبكة الفرعية التالية. ماسحة شبكة Umit تجعلها أكثر سهولة.

فى الختام

بينما هناك الكثير من ماسحات IP لنظام Windows ،لقد رأينا أنه على الرغم من عدم توفر العديد من الخيارات لنظام التشغيل Linux ، إلا أن هناك العديد من المنتجات الممتازة المتاحة. لذلك ، إذا كان نظام التشغيل الأساسي لديك هو Linux ، فلا تشعر أنك مهمل. قد لا تحتوي بعض هذه المنتجات على واجهات المستخدم الرسومية الفاخرة مثل بعض أدوات Windows ، ولكن من المرجح أن تجد أداة من بين قائمتنا والتي تناسب احتياجاتك.

تعليقات