يعد Onion Router أو Tor وسيلة شائعةتوفير مستخدمي الإنترنت مع عدم الكشف عن هويته. يقوم بتغليف البيانات في عدة طبقات من التشفير - ومن ثم الجزء "البصل" من اسمه - ويوجه حركة المرور من خلال مجموعة معقدة من الأقران ، مع كل واحد فقط يدرك فقط ما يحتاج إليه للحفاظ على نقل البيانات. يسأل بعض مستخدمي Tor أنفسهم السؤال: هل يعرف مزود خدمة الإنترنت الخاص بي أنني أستخدم Tor؟ إنه سؤال جيد للغاية حيث أننا جميعًا نفضل عدم معرفة IPS لأننا نستخدم Tor. كما سنرى ، هناك بعض الأسباب لذلك ، ولكن أهمها يمكن تلخيصه بواسطة هذا القياس: إذا كنت أرتدي كشخص آخر ، فأفضل أن يراني الناس على أنهم من أرتدي ملابسهم أكثر من أن أرتديهم.

اليوم ، نبدأ مناقشتنا من خلال شرح ماTor هو ، ما الذي يستخدم له وكيف يعمل. على الرغم من أن Tor نظام معقد للغاية ، إلا أننا سنحاول شرحه بعبارات يمكن لأي شخص فهمها. سنبذل قصارى جهدنا لتكون مفصلة ولكن ليس تقنيًا للغاية.

بعد ذلك ، سنناقش أسباب مزوّد خدمة الإنترنت لديكقد تكون مهتمة بمعرفة ما إذا كنت تستخدم TOR وما إذا كان بإمكانهم بالفعل أم لا. سنتحدث بعد ذلك عن بعض البدائل المتاحة لإخفاء نشاطك عن مزود خدمة الإنترنت أو أي شخص يمكنه اعتراض حركة المرور الخاصة بك وتحليلها. سنرى أن الشبكات الافتراضية الخاصة هي أدوات رائعة لتوفير سرية المعلومات وتعريفك على ثلاثة من أفضل مزودي VPN الذين نعرفهم.

ما هو تور؟

Tor هو نظام لتمكين مجهولالاتصالات على شبكة الإنترنت. إن استخدامه يجعل من الصعب تتبع نشاط المستخدم لمستخدم معين. يمكن أن يخفي زيارات إلى مواقع الويب والمشاركات عبر الإنترنت والرسائل الفورية وغيرها من أشكال الاتصالات عبر الإنترنت. الغرض من استخدام Tor هو "حماية الخصوصية الشخصية لمستخدميها ، فضلاً عن حريتهم وقدرتهم على إجراء اتصال سري عن طريق منع أنشطة الإنترنت الخاصة بهم من المراقبة".

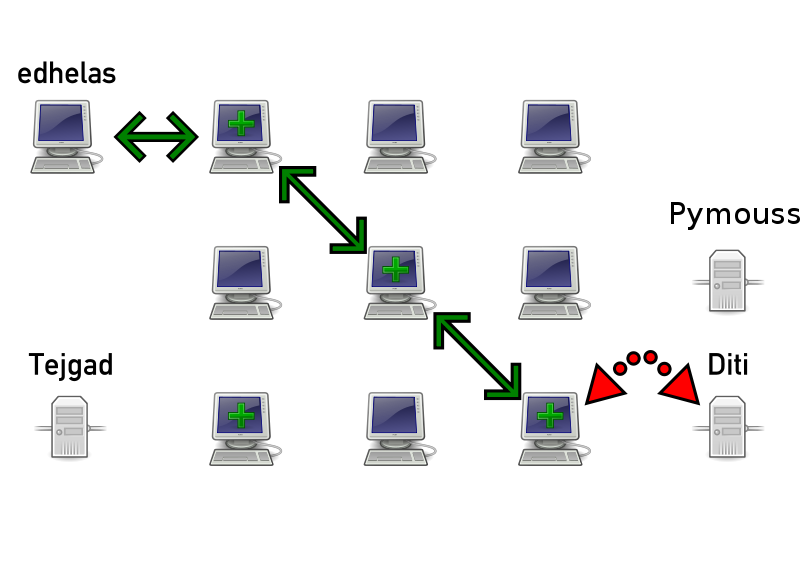

باختصار ، يوجه Tor حركة المرور على الإنترنتمن خلال شبكة عالمية مجانية من المتطوعين تتألف من الآلاف من المرحلات ويخفي موقع المستخدم واستخدامه من أي شخص يجري مراقبة الشبكة أو تحليل حركة المرور. لا يقصد من Tor حل مشكلة عدم الكشف عن هويته على شبكة الإنترنت بشكل كامل كما أنه ليس مصممًا لمحو مسارات أي شخص تمامًا. بدلاً من ذلك ، تم تصميمه لتقليل احتمالية تتبع مواقع إجراءات البيانات والبيانات للمستخدم.

كيف يعمل تور؟ (في الشروط يستطيع أي شخص فهمها)

على الرغم من أن Tor نظام معقد نسبيًا ،سنحاول شرح عملها بعبارات بسيطة. من خلال فهم أفضل لمبادئ تور التشغيلية ، فإن المرء مجهز بشكل أفضل لتقييم درجة إخفاء الهوية التي يمكن أن يوفرها والقيود التي يتمتع بها.

عندما يريد مستخدم Tor فتح اتصالقناة إلى مورد بعيد - موقع إلكتروني ، على سبيل المثال - الخطوة الأولى هي بناء مسار افتراضي بين المصدر والوجهة. يستطيع عميل Tor (البرنامج الذي يعمل على كمبيوتر المستخدم) الوصول إلى قائمة عقد Tor ويستخدمه لإنشاء دائرة عشوائية عبر عدة عقد. يعتمد عددهم وموقعهم على مواقع المصدر والوجهة.

كل عقدة في الدائرة الافتراضية لا يعرف عنها سوىالعقد السابقة والقادمة. لذلك ، لا تعرف سوى العقدة الأولى عن المصدر والآخر تعرف فقط عن الوجهة. إذا تم اختراق أي عقدة ، فسيكون من المستحيل تتبع الدائرة.

بمجرد بناء الدائرة ، العميليغلف البيانات ويشفرها مرة واحدة لكل عقدة من الدائرة الافتراضية. على سبيل المثال ، إذا كانت الدارة الافتراضية بها 3 عقد - وعادةً ما تحتوي على أكثر من ذلك بكثير - فسيتم تشفير البيانات 3 مرات ، أولاً باستخدام مفتاح العقدة الأخيرة ، ثم باستخدام العقدة الوسطى وأخيرا باستخدام الأولى. إن نظام تشفير هذه الطبقة هو الذي أعطى لجهاز التوجيه Onion ما أطلق عليه لأول مرة.

لماذا يهمني مزود خدمة الإنترنت إذا استخدمت Tor؟

ببساطة لأن مزود خدمة الإنترنت الخاص بكيهتم بأي وجميع الأنشطة الخاصة بك على الإنترنت. وهناك عدة أسباب لذلك. أولاً وقبل كل شيء ، يريدون ضمان عدم انتهاك أي شخص لشروطه وشروطه. أيضًا ، يحتاجون إلى تقديم مستوى لائق من الخدمة لجميع مستخدميهم ، لذا يجب عليهم التأكد من تخصيص الموارد بشكل كافٍ أينما وحيثما كانت هناك حاجة إليها. أخيرًا ، قد يرغبون أيضًا في حماية أنفسهم من الإجراءات القانونية عندما يخرق أحد مستخدميهم القانون.

المشكلة المحددة في Tor هي أنها معروفةأن تستخدم لجميع أنواع الأعمال غير القانونية مثل البرمجيات والقرصنة وسائل الإعلام وعدد كبير من الأنشطة الإجرامية المختلفة. هذا يجعل مزودي خدمة الإنترنت حذرين للغاية بشأن استخدامه.

وعندما يشك موفر خدمة الإنترنت الخاص بك قد ينتهك المستخدمالشروط والأحكام أو خرق بعض القوانين المحلية ، يمكنهم الرد بطرق مختلفة. من المعروف أن البعض أرسل إشعارات الانتهاك. سيقوم الآخرون بالاختناق في النطاق الترددي للمستخدم المشتبه به. والأسوأ من ذلك ، سوف يقطع البعض الخدمة بصراحة.

هل يعرف مزود خدمة الإنترنت الخاص بي أنني أستخدم Tor؟

ببساطة ، مزود خدمة الإنترنت الخاص بكيعرف كل شيء تفعله. ويشمل ذلك استخدام Tor. بالطبع ، نظرًا لخصائص تور المجهولة والتشفير القوي ، فإنهم لا يعرفون ما الذي تستخدمه Tor ولكنهم سيعرفون بالتأكيد استخدامه.

ونظراً لسمعة تور على أنها تستخدم في كثير من الأحيان للقيام بأنشطة غير قانونية عبر الإنترنت ، فإن العديد من مزودي خدمات الإنترنت سوف يمنعونه تمامًا من إخماده إلى حد جعله غير صالح للاستخدام.

ما هي خياراتي؟

أفضل نصيحة يمكن أن نقدمها لك هيالامتناع عن القيام بأي نشاط غير قانوني عبر الإنترنت. ومع ذلك ، ليس كل مستخدمي Tor مجرمين ، ويمكن أن تكون أسبابك في طلب إخفاء هويتك شرعية ومعقولة تمامًا. ولكن إذا كان لدى مزود خدمة الإنترنت لديك شيء ضد استخدام Tor ، فستحتاج إلى اللجوء إلى طريقة أخرى لتحقيق الخصوصية المطلوبة.

شبكة افتراضية خاصة هي الأفضل على الأرجحالخيارات عندما لا يعمل Tor مع مزود خدمة الإنترنت. أنها توفر مماثلة - وإن كانت مختلفة جدا - الخصوصية وعدم الكشف عن هويته. قد لا تكون قوية وصعبة مثل Tor ولكن شبكات VPN توفر حماية كافية في معظم الحالات.

وأفضل شيء عن شبكات VPN هو أنه لم يتم حظرها أبدًا من قبل مزودي خدمة الإنترنت (على الرغم من وجود حالات استثنائية). لا يمكن أن يكونوا لأنهم غالبًا ما يكونون الوسيلة الأساسية التي يستخدمها عمال الاتصال عن بُعد للاتصال بشبكات أصحاب العمل من منازلهم.

كيف تعمل شبكات VPN؟

تنشئ شبكة افتراضية خاصة - أو VPN -نفق افتراضي بين جهاز محمي يقوم بتشغيل تطبيق عميل VPN وخادم VPN عن بعد. يتم تشفير جميع البيانات الموجودة داخل أو خارج الجهاز المحمي بواسطة تطبيق العميل باستخدام خوارزميات قوية قبل إرسالها عبر النفق إلى خادم VPN. في نهاية الخادم ، يتم فك تشفير البيانات وإرسالها إلى وجهتها على الإنترنت. على الرغم من أن البيانات يتم فك تشفيرها ثم إرسالها على الإنترنت في الطرف البعيد من النفق ، إلا أنها لا تزال غير قابلة للتعقب بالنسبة لك أو على جهازك. بمجرد وصول البيانات إلى وجهتها ، يُنظر إليها على أنها ناشئة من خادم VPN بدلاً من الجهاز الأصلي.

والأهم من ذلك ، إذا كنت مهتمًاالخصوصية وعدم الكشف عن هويتك ، شخص ما (مزود خدمة الإنترنت الخاص بك ، والوكالات الحكومية أو المستخدمين الضارين) يحاول اعتراض حركة المرور الخاصة بك والتجسس عليك سوف تفعل ذلك دائما من نهايتك. هذا هو الجزء الذي يتم تشفيره عند استخدام VPN. أي شخص يقوم باعتراض حركة المرور الخاصة بك وفحصها لن يرى سوى بيانات غير قابلة للتشفير بينك وبين خادم VPN. لن يعرفوا إلى أين أنت ذاهب أو ماذا تفعل.

مزايا استخدام VPN

هناك العديد من المزايا لاستخدام VPN بالإضافة إلى عوامل الخصوصية والمجهولية الواضحة. اثنان من أكثر معروفة هي تجاوز قيود الوصول التي يفرضها مزود الخدمة الخاص بك و تجاوز قيود الوصول الجغرافي.

تجاوز قيود الوصول

هناك العديد من الأماكن التي ، مع توفير الوصول إلى الإنترنت ، تقيده بطريقة أو بأخرى. هو شائع في المؤسسات الأكاديمية، البيئات المكتبية وغيرها النقاط الساخنة واي فاي العامة. يمكن أن تكون هذه القيود وسيلة للحد من استخدام عرض النطاق الترددي ، وتقليل الوقت المهدر من قبل الموظفين والطلاب ، وحماية مالكي حقوق النشر أو لمجرد فرض الأخلاق أو الأخلاق.

وعادة ما تنفذ هذه القيود باستخدامالأنظمة التي يمكن لـ VPN تجاوزها بسهولة. إنه لا يعمل دائمًا ، رغم ذلك. منذ أن أصبح استخدام VPN أكثر وأكثر شعبية في السنوات الأخيرة ، تستخدم العديد من المؤسسات أنظمة تمنع حركة مرور VPN. لحسن الحظ ، أصبح برنامج عميل VPN أفضل وأصبح لدى العديد من برامج العملاء الخاصة بموفري VPN وضعًا خفيًا يجعل حركة المرور تبدو وكأنها حركة مرور "طبيعية" ، متجاوزة أي حظر VPN. أفضل منها حتى تفعل ذلك مع عدم تدخل المستخدم.

التحايل على القيود الجغرافية

من المزايا الرئيسية الأخرى لاستخدام الشبكات الخاصة الافتراضية - وربما كانت الأسباب الرئيسية التي تجعل الناس يستخدمونها في الوقت الحاضر - هي التحايل على القيود الجغرافية.

العديد من المواقع أو موفري المحتوى علىيقيد الإنترنت الوصول إلى المستخدمين الموجودين في منطقة جغرافية محددة. البعض يفعل ذلك لأن لديهم عروض محلية مختلفة في مناطق مختلفة. يقوم الآخرون بذلك لأنهم مخولون فقط من قبل مالكي حقوق الطبع والنشر لتوزيع المحتوى في مناطق محددة.

يتم فرض هذه القيود الجغرافية ولكنرفض أو السماح قاعدة الاتصالات على عنوان IP المصدر الخاص بهم. عنوان IP هو رقم يعرّف الكمبيوتر بشكل فريد على الإنترنت. كأثر جانبي ، يمكن لعنوان IP الخاص بك أيضًا أن يكشف عن موقعك التقريبي.

كما أشرنا ، عند استخدام VPN ، فإنيرى المورد الوجهة أن حركة المرور تأتي من خادم VPN بدلاً من جهازك ، وبالتالي ، يرى عنوان IP الخاص بالخادم. يعد تجاوز القيود الجغرافية أمرًا بسيطًا عند الاتصال بخادم VPN في الموقع المناسب. معظم مقدمي الخدمات تتيح لك القيام بذلك.

اختيار VPN

هناك العديد من العوامل التي يجب على المرء مراعاتها عند اختيار أفضل مزود VPN لتلبية احتياجاتهم. قمنا بتجميع قائمة تضم بعضًا من الأشخاص الذين نشعر أنهم الأكثر أهمية.

- الأداء والاستقرار: تضيف VPN بعض النفقات العامة على الشبكة والتي قد تبطئأسفل الاتصالات. لا توجد طريقة للتغلب على ذلك. لتقليل ذلك ، تحتاج إلى خوادم VPN سريعة. تريد أيضًا أن تكون الخدمة متوفرة عند الحاجة إليها. لذلك ، تحتاج إلى مورد موثوق به ، مزود بجهوزية ممتازة.

- معلمات تشفير قوية: هذا هو أهم عامل للخصوصية. يجعل التشفير من المستحيل تقريب بياناتك وسيوقف موفر خدمة الإنترنت عن التطفل عليك. كلما زاد التشفير ، كانت بياناتك محمية بشكل أفضل. لا تحل محل أي شيء أقل من 128 بت لكن تهدف إلى 256 بت أو أكثر. أفضل مزودينا يقدمون تشفير 256 بت.

- سياسة عدم تسجيل صارمة: واحدة من أهم الميزات عندمايأتي لحماية خصوصيتك. إذا تم اختراق مزود VPN الخاص بك أو تم إجباره على الكشف عن معلومات عنك أو عن أنشطتك عبر الإنترنت ، فستتمتع بالحماية إذا لم يكن لديهم أي منها.

- الموقع وعدد الخوادم: لتكون قادرة على تجاوز العديد من الجغرافيةالقيود ممكن ، أنت بحاجة إلى مزود مع الخوادم في أكبر عدد ممكن من المواقع. تحتاج أيضًا إلى موفر به العديد من الخوادم في كل موقع. لا تتمتع الخوادم بسعة غير محدودة وعندما تصبح مشغولة للغاية ، يمكن أن تبطئ السرعة. المزيد من الخوادم يعني تحميل أقل على كل وبالتالي أداء أفضل

- البرامج المتاحة لمنصتك: لا تستخدم بالضرورة جهاز كمبيوتر يعمل بنظام Windows. يستخدم المزيد من المستخدمين هذه الأيام شكلاً من أشكال الأجهزة المحمولة مثل الأجهزة اللوحية والهواتف الذكية أو صناديق التلفزيون. يلزمك اختيار موفر VPN يحتوي على برنامج عميل لأي نظام أساسي تستخدمه.

أفضل 3 موفري خدمة VPN

1. ExpressVPN

ExpressVPN ومن المعروف عن تشفيرها القويالبروتوكولات وسرعة خوادمها وشبكتها العالمية التي تضم أكثر من 1500 خادم في 94 دولة. بغض النظر عن ما تريد مشاهدته وما هي القيود الجغرافية ، هناك احتمالات أن يكون هناك خادم في البلد الصحيح.

تستخدم خدمة ExpressVPN بروتوكول OpenVPNمع تشفير 256-bit AES وسرية تامة للأمام بشكل افتراضي. علاوة على ذلك ، فإنه يستخدم 4،096 بت مفاتيح DHE-RSA المحمية بواسطة خوارزمية SHA-512.

لسوء الحظ ، مزود لديه فقط جزئيةسياسة عدم تسجيل الدخول. ومع ذلك ، فإنهم يحتفظون فقط بالبيانات حول الخوادم التي يتصل بها المستخدمون والتواريخ التي يقومون بها. يبدو أن خصوصيتك لا تزال محمية بشكل كاف. ستحظر ميزة Network Lock في ExoressVPN جميع حركات المرور على الإنترنت في حالة حدوث اتصال نادر ، مما يضمن عدم تعرض بياناتك للخطر.

يتيح لك اشتراك ExpressVPN الاتصال منثلاثة أجهزة في وقت واحد. هناك عملاء سطح مكتب لأنظمة Windows و MacOS و Linux بالإضافة إلى تطبيق Android أيضًا. لحماية منزلك بالكامل من نقطة واحدة ، يمكنك أيضًا تثبيت برنامج VPN على جهاز توجيه. على الرغم من حقيقة أن المورد لا يقدم أجهزة توجيه تم تكوينها مسبقًا ، إلا أن التعليمات المفصلة حول كيفية إعداده على أكثر من عشرة نماذج من أجهزة التوجيه من مختلف الشركات المصنعة يتم توفيرها على موقع ExpressVPN على الويب.

- يفتح الحجب الأمريكي Netflix ، iPlayer ، Hulu

- 94 دولة ، 3000 خادم

- تشفير المستوى AES-256

- لا توجد سياسة تسجيل مطبقة بشكل جيد

- دعم الدردشة الحية.

- أغلى قليلاً من بعض الخيارات الأخرى.

2. IPVanish

وIPVanish السمة الرئيسية هي خدمتها السريعة التييؤكد كل من الأمن والخصوصية. من خلال سياستها الكاملة لعدم تسجيل الدخول ، لا يحتفظ المزود بأي بيانات عن أنشطة المستخدمين. حتى موظفيها لا يمكنهم رؤية ما تفعله أو إلى أين أنت متصل.

بشكل افتراضي ، يستخدم IPVanish بروتوكول OpenVPNمع تشفير 256 بت ، وهي ميزة قياسية بين معظم مقدمي الخدمات. توفر الخدمة مصادقة SHA512 وتبادل المفاتيح DHE-RSA 2،048 بت مع سرية تامة للأمام. يتميز IPVanish أيضًا بأنه يطلق عليه "مفتاح القتل" الذي يؤدي إلى قطع الاتصال بالشبكة في حالة قطع اتصال VPN بشكل غير متوقع.

مع أكثر من 950 خوادم في حوالي 60البلدان ، فالفرصة ستتم تغطيتك بغض النظر عن المورد الجغرافي المحظور الذي تحاول الوصول إليه. يتيح اشتراك IPVanish ما يصل إلى خمسة أجهزة للاتصال في وقت واحد. يحتوي IPVanish على برنامج عميل لأجهزة الكمبيوتر التي تعمل بنظامي التشغيل Windows و Macintosh ويحتوي الموفر أيضًا على إرشادات مفصلة حول كيفية تكوين الخدمة على نظام Linux باستخدام برنامج OpenVPN. هناك تطبيقات عميل Android و iOS جيدة جدًا. يوفر IPVanish تعليمات إعداد مفصلة لمعظم ماركات أجهزة التوجيه المعروفة والشركة لديها شراكات مع ثلاثة موردين يقدمون أجهزة توجيه مع برنامج IPVanish VPN المثبت مسبقًا.

3. CyberGhost

مع 1300 خوادم في حوالي 30 دولة مختلفة CyberGhost أمر مثير للإعجاب. وسمعتها كمزود VPN عالي الجودة ممتاز.

مثل معظم منافسيها ، يستخدم CyberGhostبروتوكول OpenVPN مع تشفير AES 256 بت ومفاتيح 2048 بت وسرية مثالية. CyberGhost كسياسة صارمة لتسجيل الدخول (واحدة من الأفضل في الصناعة ، في الواقع). لن يحتفظ الموفر بعناوين البريد الإلكتروني للمستخدم. اختار CyberGhost أن تتم معالجة جميع عمليات شراء الاشتراكات من قبل الموزعين وبالتالي فإن المعلومات الشخصية الوحيدة التي يحتفظ بها CyberGhost عن المستخدمين هي أسماء المستخدمين الخاصة بهم. تتضمن الميزات المهمة الأخرى لـ CyberGhost مفتاح قتل عبر الإنترنت يؤدي إلى قطع اتصال شبكتك تلقائيًا في حالة تعطل اتصال VPN وحماية DNS و IP تسرب. من جانب العميل ، تتوفر تطبيقات لنظام التشغيل Windows و MacOS و iOS و Android.

- السعر المنخفض: 6 أشهر إضافية مجانية (79 ٪ قبالة - الرابط أدناه)

- سيل ممكن

- الولاية القضائية في رومانيا

- سياسة صارمة بدون سجلات

- ضمان استعادة الأموال لمدة 45 يومًا.

- لا يمكن إلغاء حظر بعض مواقع البث الشائعة.

فى الختام

Tor طريقة رائعة لتوفير عدم الكشف عن هويته عبر الإنترنت. لسوء الحظ ، فإن استخدامها الشائع لإجراء جميع أنواع الأنشطة المشكوك فيها - إن لم تكن غير قانونية - جعل مزودي خدمات الإنترنت حذرين من استخدامه. سيقوم البعض منهم بحظره أو اتخاذ تدابير أخرى أكثر قسوة عندما يكتشفونها ، والتي يمكنهم القيام بها بسهولة.

VPN ، في حين أنها قد لا توفر نفس المستوى منيُعتبر موفرو خدمة الإنترنت أقل إثارة للقلق من استخدام الهوية والتعتيم بينما لا يزالون يوفرون أكثر من حماية خصوصية كافية في معظم الحالات. مع وجود العديد من مزودي VPN للاختيار من بينها ، فإن قائمتنا من العوامل المهمة وقائمة أفضل 3 مزودين لدينا يجب أن تساعدك على اختيار أحد العوامل التي ستكون مناسبة لاحتياجاتك.

هل سبق لك أن استخدمت شبكة Tor؟ إذا كان عليك اختيار واحدة ، فهل تفضل استخدام Tor أو VPN؟ وإذا كنت أحد مستخدمي VPN ، فمن هو المزود المفضل لديك ولماذا؟ استخدم التعليقات أدناه لمشاركة تجربتك.

كيفية الحصول على VPN مجاني لمدة 30 يومًا

إذا كنت بحاجة إلى VPN لفترة قصيرة عند السفر على سبيل المثال ، يمكنك الحصول على VPN في المرتبة الأعلى مجانًا. يشمل ExpressVPN ضمان استرداد الأموال لمدة 30 يومًا. سوف تحتاج إلى دفع ثمن الاشتراك ، هذه حقيقة ، ولكنها تسمح بذلك الوصول الكامل لمدة 30 يوما ثم قمت بإلغاء لاسترداد كامل. إن سياسة الإلغاء التي لم تطرح على الأسئلة ترقى إلى مستوى اسمها.

تعليقات