الإنترنت الذي نعرفه هو فقطجزء صغير مما يوجد بالفعل. أسفل السطح مباشرة توجد الشبكة العميقة والشبكة المظلمة ، وهي مناطق تحتوي على عدد لا يحصى من الصعب العثور على مواقع الويب والأسواق والمدونات والمواقع الاجتماعية والمزيد.

لا يلاحظ الكثيرين المحتوى المذهل للمحتوى ، لكن مع بذل القليل من الجهد والكثير من الوعي بالخصوصية ، من السهل كسر شبكة الإنترنت المظلمة لمعرفة ما تنتظره العجائب المخفية.

كيفية الحصول على VPN مجاني لمدة 30 يومًا

إذا كنت بحاجة إلى VPN لفترة قصيرة عند السفر على سبيل المثال ، يمكنك الحصول على VPN في المرتبة الأعلى مجانًا. يشمل ExpressVPN ضمان استرداد الأموال لمدة 30 يومًا. سوف تحتاج إلى دفع ثمن الاشتراك ، هذه حقيقة ، ولكنها تسمح بذلك الوصول الكامل لمدة 30 يوما ثم قمت بإلغاء لاسترداد كامل. إن سياسة الإلغاء التي لم تطرح على الأسئلة ترقى إلى مستوى اسمها.

ما هي الشبكة العميقة والويب المظلمة؟

فكر في الإنترنت كمحيط. معظم الناس راضون عن ركوب الأمواج على طول السطح ويلتقطون الأمواج الكبيرة التي تطفو في طريقهم. يتم بث مقاطع الفيديو ومراجعة البريد الإلكتروني والتسوق وتصفح Facebook والأنشطة الأخرى عبر الإنترنت هنا في العراء. إذا كان يمكنك العثور عليه من خلال محرك بحث مثل Google أو Bing ، فهو جزء من شبكة الويب السطحية.

تراجع تحت الأمواج وتصل إلى المياه الغامضة للشبكة العميقة. المحتوى في شبكة عميقة لا يتم فهرسته بواسطة محركات البحث ، مما يجعله أكثرمن الصعب أو حتى من المستحيل العثور عن طريق الصدفة العشوائية. معظم هذا المحتوى ليس ضارًا أو غير قانوني. تعتبر بعض الأشياء مثل صفحات العضوية المؤمنة بواسطة شاشات تسجيل الدخول أو الخوادم المستضافة من القطاع الخاص أو مواقع الشركة الداخلية جزءًا من شبكة الويب العميقة. إنها موجودة على الإنترنت ، ولكن محركات البحث لا يمكنها العثور عليها ، مما يؤدي بنقلها إلى أسفل الشبكة العميقة.

ال شبكة الظلام هو المكان الذي تصبح فيه الأمور مثيرة للاهتمام. على غرار شبكة الويب العميقة ، فإن محتوى الويب الغامق غير مرئي لمحركات البحث ولا يمكن العثور عليه من خلال الوسائل التقليدية. الفرق الرئيسي هو أن المواقع على شبكة الإنترنت المظلمة يصعب العثور عليها عن عمد ، مما يتيح لها إخفاء المعلومات أو العمل كمراكز لنشاط غير قانوني. يمكن العثور على الأسواق السوداء والسلع المقلدة وتجار المخدرات والأسلحة ومجموعة كبيرة من الأشياء الأخرى على الشبكة المظلمة ، ولكن فقط إذا كنت تعرف بالضبط أين تبحث. عادة ما تكون الشبكة المظلمة هي ما يفكر فيه الناس عند الحديث عن نشاط الإنترنت تحت الأرض. إنه جزء واحد فقط من الشبكة العميقة ، لكنه يثير الكثير من الجدل.

السلامة على شبكة الإنترنت الظلام

شبكة الظلام لديها عدد من الاستخدامات العملية ، لاوكلها سطحية. يستفيد الأشخاص الذين يعيشون في ظل الحكومات التي تراقب حركة المرور على الإنترنت أو تراقبها بشدة من الوصول المظلم إلى شبكة الإنترنت ، لأنها تتيح لهم مشاهدة الأخبار من بقية العالم أو حتى طلب الإمدادات التي لا يمكنهم الحصول عليها في بلدهم. يستخدم المخبرين والصحفيون أيضًا الشبكة المظلمة للتواصل دون التخلي عن موقعهم أو تفاصيلهم الخاصة.

بغض النظر عن الغرض منها ، فإن الشبكة المظلمة ليست آمنةمكان. عدم الكشف عن هويته له عيوبه ، بالإضافة إلى الطبيعة غير المراقبة للشبكة المظلمة ، فهو ملاذ للمتسللين الذين يبحثون عن سرقة المعلومات والاستفادة من الزوار غير المهتمين. مجرد الوصول إلى الويب المظلم يمكن أن يكون عملاً مشبوهًا ، ناهيك عن تنزيل أو عرض محتوى غير قانوني. إذا كنت تخطط لاستخدام الويب المظلم ، فعليك اتخاذ كل الاحتياطات اللازمة لحماية هويتك. لا يوجد شيء مثل الحذر الشديد.

استخدام الويب المظلم ليس سهلاً مثل فتحمتصفح والكتابة في عنوان. قبل الغوص ، ستحتاج إلى تنزيل وتكوين عدة أجزاء من البرامج التي تساعد على تشفير بياناتك وإخفاء الهوية.

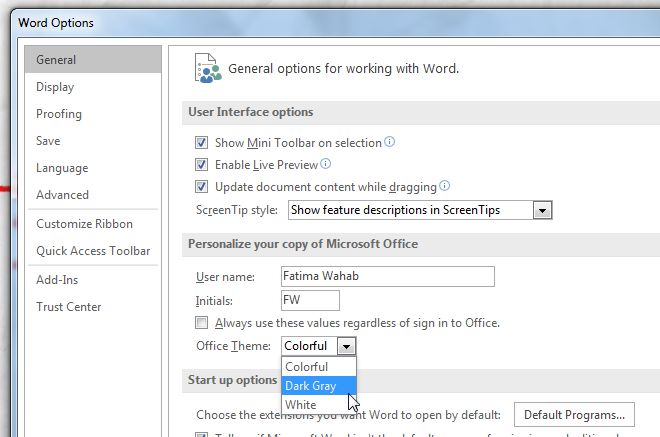

استخدم VPN لإخفاء الهوية

استخدم دائمًا VPN عند الوصول إلى شبكة الإنترنت المظلمة ،دون استثناء. تقوم الشبكات الافتراضية الخاصة بتشفير كل حركة المرور على الإنترنت تاركة جهاز الكمبيوتر الخاص بك ، وتقوم بجمع البيانات بحيث لا يمكن تمييز أي تفاصيل تعريف. تقوم شبكات VPN أيضًا بتوجيه حركة المرور عبر خوادم غير محلية لتوفير طبقة إضافية من إخفاء الهوية. إذا كنت لا تستخدم VPN على الويب المظلم ، فأنت تبث اسمك وموقعك في العالم. إنها مخاطرة يجب ألا تتحملها أبدًا.

ومع ذلك ، لا توفر جميع خدمات VPN نفس مستوى الأمان. استخدمنا المعايير الرئيسية أدناه للعثور على شبكات VPN توفر مستوى أعلى من الخصوصية للمستخدمين الذين لديهم فضول حول الويب المظلم.

- قتل ميزة التبديل - وجود مفتاح قتل في مكان يمكن أن يعنيالفرق بين حماية هويتك وإفشاء معلوماتك. مع وجود مفتاح القتل في مكانه ، سيقوم برنامج الموفر بإيقاف جميع حركة المرور على الإنترنت تلقائيًا إذا فقدت اتصالك بشبكة VPN. حتى الفاصل الزمني المؤقت يمكن أن يوفر للمتسللين الكثير من المعلومات ، لذلك فإن وجود مفتاح قتل يعد ضرورة على الشبكة المظلمة.

- سياسة التسجيل - لدى موفري خدمة VPN الجيدون سجل لا معنى لهالسياسة المعمول بها لضمان عدم تخزين البيانات على خوادمهم. إذا تم الاحتفاظ بالبيانات لأي فترة من الوقت ، حتى إذا كانت مشفرة ، فهناك خطر تعرضها للسرقة أو تسليمها إلى جهات خارجية. لا توجد سجلات تعني عدم وجود بيانات ، واضحة وبسيطة.

- سرعة - يمكن أن تبطئ شبكات VPN من اتصالك بالإنترنتما يصل إلى 10-25 ٪ بسبب الحمل التشفير وتغيير مسار المرور. إنه عيب لا يمكن تجنبه إلى حد كبير ، لكن بعض مقدمي الخدمات يذهبون إلى أبعد الحدود لتقليله إلى أقصى حد ممكن. أظهرت خدمات VPN أدناه بعضًا من أسرع سرعات الاتصال في السوق.

- حدود عرض النطاق الترددي - من الممارسات الشائعة لشبكات VPN هو الحد منسرعة أو مقدار بيانات المستخدمين التي يمكن أن تستهلك خلال كل فترة الفوترة. بمجرد تحقيق ذلك ، لم يعد هناك وصول صافٍ مظلم. جميع مقدمي أدناه ميزة خطط غير محدودة مع عدم وجود حدود أو قيود.

1. IPVanish

يوفر IPVanish مجهولية قوية باستخدام أكثرينتشر 40،000 عنوان IP مشترك عبر 1200 خادم مجهول في 74 موقعًا مختلفًا. تسهل هذه الشبكة الكبيرة التبديل بين المواقع الافتراضية وكذلك إخفاء هويتك ، وهما من الميزات المفيدة للتحقق من الشبكة المظلمة. لدى IPVanish أيضًا سياسة صارمة للتسجيل الصفري ، ويستخدم تشفير AES 256-bit لجميع حركات المرور الخاصة به ، ويتميز بمفتاح قتل لكل من عملاء Windows و Mac.

بالإضافة إلى ميزات الأمان القوية ، توفر IPVanish عرض نطاق ترددي غير محدود ، وسيل مجهول ، وحركة P2P غير محدودة ، وبعض أسرع الخوادم في سوق VPN.

2. NordVPN

يحتوي NordVPN على واحد من أكثر ميزات الأمان الفريدةميزات أي مزود VPN. بدلاً من التشفير الفردي البسيط ، يتم تشويش جميع البيانات التي تمر عبر شبكة NordVPN مرتين ، مما يؤدي إلى تشفير طبقة المقابس الآمنة 2048 بت حتى لا يتمكن الحاسوب العملاق من التصدع. إن وجود سياسة تسجيل صفري رائعة ومدفوعات بيتكوين ومفتاح قتل تلقائي لإصدارات Windows و Mac و iOS و Android من البرنامج يجعل NordVPN اختيارًا ممتازًا لتوفير رفيق آمن عبر الويب المظلم.

لدى NordVPN شبكة متنامية باستمرار من أكثر من 5400 خادم في 61 دولة مختلفة.

- أفضل خيار الميزانية

- عناوين IP مختلفة

- تشفير AES 256 بت مع سرية تامة للأمام

- حماية البيانات "المزدوجة"

- سياسة ضمان استعادة الأموال (30 يومًا).

- لا يمكن تحديد مدينة أو مقاطعة في التطبيق.

3. VyprVPN

يتمتع VyprVPN بميزة أمان فريدةمزودي خدمة VPN الآخرين. تمتلك الشركة وتدير شبكتها بالكامل التي تضم 200000 عنوان IP موزعة على 700 خادم في 70 موقعًا مختلفًا ، مما يعني أنه لا يمكن لأي جهة خارجية الوصول إلى أجهزة الكمبيوتر الخاصة بهم. يتم دعم هذه الخصوصية الإضافية بسياسة تسجيل صفري إلى جانب مفتاح قتل قابل للتكوين لإصدارات Windows و Mac من البرنامج.

تتميز VyprVPN بتجربة مجانية لمدة ثلاثة أيام لأي شخص مهتم بتجربتها دون الالتزام بشهر كامل. توجه إلى موقع VyprVPN لمعرفة المزيد والبدء.

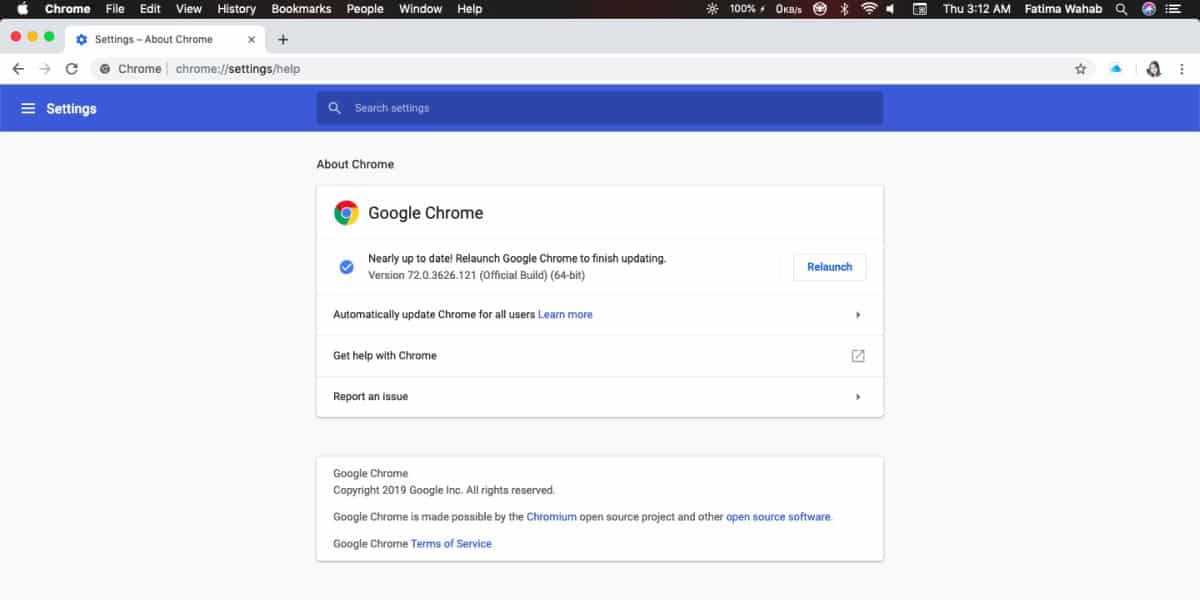

استخدام متصفح Tor

بعد VPN ، والضرورة الثانية للوصولالويب المظلم هو متصفح Tor. تقوم Tor بنشر شبكتها الخاصة لحماية معلوماتك من خلال نقلها عبر مواقع متعددة وتأمينها بتشفير AES 128 بت. بمعنى آخر ، يأخذ Tor عنوان IP المعين لك من قبل مزود خدمة محلي ويقوم بتبديله بعنوان عشوائي مجهول من شبكته الخاصة. Tor هو أيضًا الطريقة الوحيدة التي يمكنك من خلالها الوصول إلى روابط .onion ، حيث يتم إخفاء كل محتوى الويب العميق تقريبًا.

استخدام Tor مع VPN لديه عدد من المزايا ، لكن إعداد الأمور بالطريقة الصحيحة يتطلب القليل من العمل.

أبسط طريقة هي الاتصال بشبكة VPN ،افتح متصفح Tor ، ثم استخدم الإنترنت كالمعتاد. هذا يرسل حركة المرور عبر خوادم Tor أولاً ، ثم عبر VPN للتشفير. الميزة هنا هي أنه يمكنك إخفاء استخدام Tor من مزود خدمة الإنترنت الخاص بك ، ومنعهم من تتبع نشاطك. العيب هو أنك لا تستفيد فعليًا من قوة إخفاء الهوية لشبكة Tor ، مما يجعل هذا الحل أقل استحسانًا من الحل الموضح أدناه.

القراءة ذات الصلة: كيفية استخدام Tor مع VPN (IPVanish)

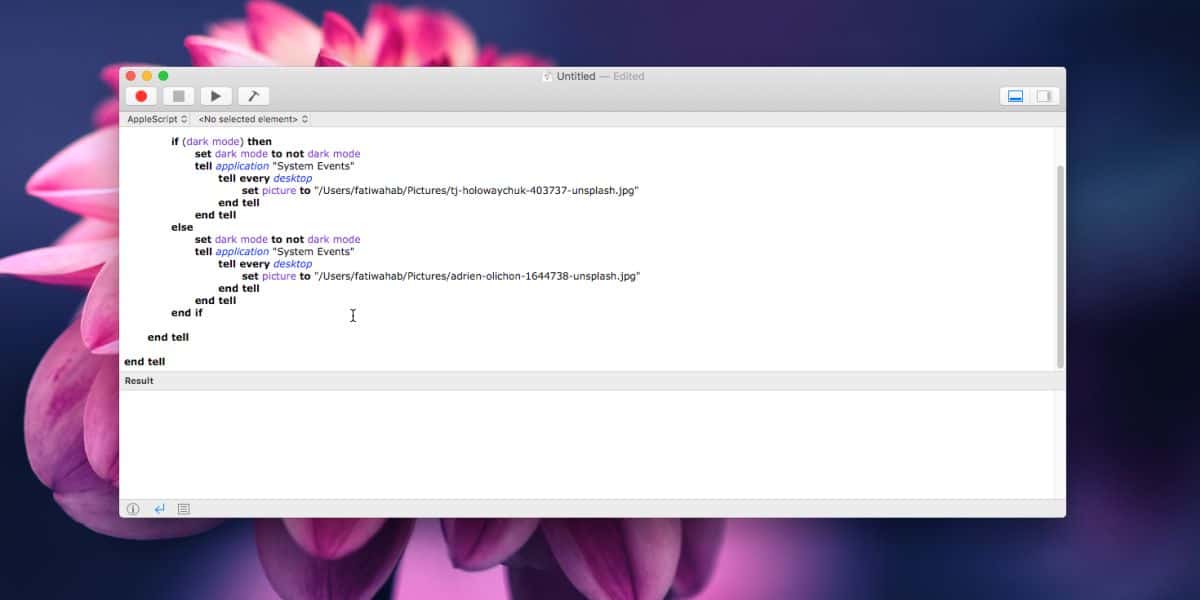

لتحقيق أقصى استفادة من Tor و VPN ،ستحتاج إلى تشفير باستخدام VPN أولاً ، وإرسال البيانات عبر Tor ، ثم فك تشفيرها باستخدام نفس VPN. يوفر هذا الحل مستوى أكبر من عدم الكشف عن هويته وأمانه ولكنه يتطلب وقتًا إضافيًا من الإعداد لتحقيقه. يعد تثبيت البرنامج الثابت لجهاز التوجيه PORTAL أسهل طريقة للقيام بذلك. يفرض PORTAL (الذي يشير إلى "Personal Onion Router To Assure Liberty") تلقائيًا حركة المرور على الإنترنت من خلال شبكة Tor ، كل ما عليك فعله هو فلاش جهاز التوجيه الخاص بك و PORTAL يعتني بالباقي. البديل هو نظام التشغيل Whonix الذي يمكنك تشغيله من داخل نظام التشغيل الحالي الذي يحقق إنجازًا مماثلاً لـ PORTAL.

لأنك تستخدم شبكتين منفصلتين لـتشفير حركة المرور الخاصة بك وإخفاء الهوية ، باستخدام Tor مع VPN يمكن أن يؤدي إلى تباطؤ ملحوظ في سرعات الاتصال الخاصة بك. لن تتمكن أيضًا من الوصول إلى المواقع التي تستخدم Flash أو Quicktime عبر Tor ، حيث إن هذه التقنيات غير آمنة ومُمنوعة بشكل افتراضي. بالإضافة إلى ذلك ، لا تسمح بعض الشبكات الخاصة الظاهرية الخاصة بحركة مرور Tor ، على الرغم من أن التوصيات الواردة أعلاه هي استثناءات ملحوظة. يمكن أن يكون تصفح الويب المظلم بطيئًا ، ولكن إذا كنت ستستعرض على الإطلاق ، فعليك القيام بذلك بأمان.

قراءة مثيرة للاهتمام: قشر البصل: التعرف على تطبيقات Android خلف شبكة Tor (pdf)

تشغيل ذيول OS

استخدام Tor مع VPN ليس أمانًا مثاليًاحل. لرفع خصوصيتك خطوة إلى الأمام ، قم بتنزيل واستخدام Tails OS. تم تصميم نظام التشغيل خفيف الوزن هذا للحفاظ على خصوصية البيانات وعدم ترك أي أثر للمعلومات. يمكنك استخدامه ، وأنت تمشي بعيدا ، نظيفة وبسيطة. حتى أنها تنشر أدوات التشفير لتشفير رسائل البريد الإلكتروني والرسائل الفورية.

لتثبيت Tails OS ، ستحتاج إلى عصا USB وجهاز إنترنت منفصل لقراءة الإرشادات أثناء إجراء التثبيت. يرشدك الموقع عبر العملية خطوة بخطوة.

- استخدم متصفح الويب لتنزيل Tails OS لنظام التشغيل الخاص بك.

- قم بتشغيل برنامج التثبيت Tails واتبع الإرشادات التي تظهر على الشاشة.

- أعد تشغيل الكمبيوتر والتمهيد مباشرة في Tails OS

- أدخل Wi-Fi أو تفاصيل الاتصال للوصول إلى الإنترنت.

- افتح Tor (المضمّن مع تنزيل Tails OS) وتصفح الويب المظلم في وقت فراغك.

ما هو على شبكة الإنترنت الظلام؟

شبكة الظلام لديها العديد من الاستخدامات ، منالتواصل سراً بتجاوز قوانين الرقابة ، أو الحصول على سلع لا يمكن الحصول عليها ، أو إجراء عمليات بيع وتجارة غير قانونية. كل شيء يسير في عالم رقمي حيث لا يتم تنظيم أو مراقبة أي شيء ، حتى السخيفة والدنيوية.

أسواق Darknet - النسخة الرقمية من الزقاق الخلفيالمعاملات والأسواق المظلمة تبيع كل شيء من السلع المقلدة إلى المخدرات والأسلحة واستغلال البرامج وأرقام بطاقات الائتمان المسروقة والخدمات غير القانونية الأخرى. بعض الند للند ويعمل تماما على نظام الشرف ، في حين أن البعض الآخر لديه بنية تحتية أساسية لضمان الدفع وتبادل السلع بالتساوي. جميعها تنطوي على مخاطر أمنية أكبر من وضع أمر على Amazon.

بهلوان Cryptocurrency - العملات الرقمية مفضلة على الشبكة المظلمةكوسيلة لتحويل الأموال بشكل مجهول لمجموعة متنوعة من المعاملات. في إصدار عبر الإنترنت من عمليات غسل الأموال والحسابات المصرفية الخارجية ، يقوم المزججون باستخدام cryptocurrency بخلط المعاملات النقدية الرقمية الملوثة أو التي يمكن تتبعها مع المعاملات مجهولة المصدر ، مما يضيف طبقة إضافية من الخصوصية للمعاملات المالية.

مجموعات الاختراق - يستخدم المتسللون غالبًا الويب المظلم للتواصل وكذلك لشراء أو بيع خدماتهم.

الحيل - المواقع المستنسخة والأسواق المظلمة الداكنة شائعة في الشبكة العميقة. حتى مع شبكات VPN و Tor النشطة ، لا يزال من الممكن الاستفادة منها.

السلع عديمة الفائدة - هل ترغب في شراء الجزر من مجهولغريب؟ ماذا عن المعجنات المخبوزة الطازجة؟ وضعت جميع أنواع البائعين غريبة وغير عادية حتى متجر على شبكة الإنترنت الظلام. إذا كنت على استعداد للمخاطرة ، فقد ينتهي بك الأمر بشيء فريد.

الألغاز و ARGs - عدد مدهش من ألعاب الواقع البديلةاستضافة أجزاء من الألغاز الخاصة بهم على الويب المظلمة لمنع متصفحي الويب العشوائي من التعثر عند الإجابة. كما يضيف مستوى من السرية والغموض إلى اللعبة.

المجتمعات الاجتماعية - يجتمع الناس لمجرد التحدث على شبكة الإنترنت المظلمة أيضًا. الميزة المميزة هنا هي تجاوز مشاكل الخصوصية وجمع البيانات من شبكات مثل Facebook و Twitter.

كيفية البحث عن محتوى شبكة الظلام

تم تصميم المواقع على الشبكة المظلمة لتظل بعيدةمن العين العامة. بدلاً من استخدام عناوين URL القابلة للتعريف ، تستخدم معظم المواقع سلسلة من الأحرف العشوائية في نطاق .onion ، مما يجعل من المستحيل تقريبًا تخمين موقع موقع الويب. كيف تجد شيئًا لا تريد العثور عليه؟ من خلال الاستفادة من مجتمع مستخدمي الويب المظلمين.

أفضل طريقة للوصول إلى محتوى الويب الداكن هيللبحث عن المواقع الإجمالية. غالبًا ما تنبثق في شكل الويكي أو قوائم HTML البسيطة المتوفرة على شبكة الإنترنت السطحية. ابدأ باستخدام محرك بحث لا يتتبع استفساراتك أو تفاصيل حسابك ، مثل DuckDuckGo. تعد Hidden Wiki مصدرًا جيدًا لعدد هائل من روابط الويب الداكنة ، على الرغم من أنه من المعروف أن عنوان URL الخاص به قد تغير وأن الموقع غير متاح دائمًا.

كيفية الوصول .onion المواقع

إذا كنت قد بحثت في محتوى ويب غامق في الأخيرعشر سنوات ، لا شك أنك رأيت لاحقة نطاق غريبة تظهر عدة مرات. يعين نطاق .onion مواقع مجهولة ومخفية لا يمكن الوصول إليها إلا من خلال شبكة Tor. إذا قمت بكتابة عنوان يستخدم .onion في متصفحك ، فلن تحصل على أي نتائج. ومع ذلك ، إذا قمت بكتابتها في شريط عناوين متصفح Tor ، فسترى ما يقدمه الموقع.

إذا كنت تشعر بالفضول قليلاً.وتحتاج نطاقات البصل إلى إلقاء نظرة سريعة على عنوان URL الذي عثرت عليه ، فهناك امتدادات مجانية لكل من Firefox و Chrome تعمل على الاستفادة من شبكة Tor دون الحاجة إلى متصفح Tor الكامل. كتحذير ، لن تحصل على فوائد عدم الكشف عن هويتك أثناء استخدام هذه الامتدادات ، لذلك فقط استحوذ عليها كملاذ أخير.

ما هو طريق الحرير؟

في عام 2011 افتتح موقع يسمى طريق الحرير علىشبكة الظلام. تم استخدام هذا السوق المجهول إلى حد كبير لشراء وبيع المخدرات غير المشروعة دون المخاطرة بتقديم هوية الشخص أو أوراق اعتماده. يمكن فتح حسابات البائع مقابل رسوم رمزية وتم إجراء المعاملات في البيتكوين باستخدام حساب الضمان الآلي للتحقق.

تم إنشاء قدر كبير من المشاركات فيعام 2013 عندما أغلق مكتب التحقيقات الفيدرالي طريق Silk Road واستولى على ما يقرب من 30 مليون دولار من عملات البيتكوين. تم التعرف على مؤسس الموقع وتوجيه الاتهام رسميًا إليه. بعد بضعة أشهر ظهرت نسخة جديدة من طريق الحرير على الشبكة المظلمة ، هذه النسخة تديرها مجموعة جديدة من المسؤولين. في عام 2014 ، تم الاستيلاء على Silk Road 2.0 وإغلاقها. يوجد إصدار ثالث من طريق الحرير اليوم ، ويوافق مستخدمو الويب الداكنون على أنه إذا تم إيقاف تشغيله ، فستظهر نسخة رابعة بدلاً منه.

كيفية الحصول على VPN مجاني لمدة 30 يومًا

إذا كنت بحاجة إلى VPN لفترة قصيرة عند السفر على سبيل المثال ، يمكنك الحصول على VPN في المرتبة الأعلى مجانًا. يشمل ExpressVPN ضمان استرداد الأموال لمدة 30 يومًا. سوف تحتاج إلى دفع ثمن الاشتراك ، هذه حقيقة ، ولكنها تسمح بذلك الوصول الكامل لمدة 30 يوما ثم قمت بإلغاء لاسترداد كامل. إن سياسة الإلغاء التي لم تطرح على الأسئلة ترقى إلى مستوى اسمها.

تعليقات