فهم كيفية تأمين أجهزة إنترنت الأشياء الخاصة بك قد يكون أكثر أهمية مما تعتقد. أجهزة التلفاز الذكية وأجهزة الحمام الذكية والثلاجات المتصلة - يبدو اليوم أنه يمكن توصيل كل شيء وأي شيء. لدرجة أنه لابد من اختراع مصطلح جديد: إنترنت الأشياء. اعتبارا من عام 2018 ، تشير التقديرات إلى أن حوالي 40 ٪ من الأميركيين يستخدمون شكلا من أشكال التكنولوجيا المنزلية الذكية.

ما الذي يجعل الجهاز ذكي؟ لا علاقة له بالذكاء الحقيقي أو المصطنع. ما نشير إليه على أنه الأجهزة الذكية هي كل هذه الأشياء التي تتصل بشبكتك المحلية تذبل عبر WiFi أو في بعض الأحيان Bluetooth ويمكن التحكم فيها عن بعد ، غالبًا من خلال بوابة قائمة على الويب.

شعبية هذه الأجهزة ليست مفاجئة. تخيل راحة المنزل حيث يمكنك الوصول إلى الأضواء أو التدفئة أو الغسالة أو باب المرآب من نقطة مركزية. يمكن لأجهزة مثل Amazon Echo أو Google Home hubs القيام بذلك وتحسين الأمان والراحة.

اليوم ، سنكتشف ما هي التهديدات ولماذا هم خطرون. سنناقش أيضًا الأجهزة التي تمثل أكبر المخاطر ، ثم سنناقش ما يمكن القيام به لتأمين أجهزة إنترنت الأشياء.

كيفية الحصول على VPN مجاني لمدة 30 يومًا

إذا كنت بحاجة إلى VPN لفترة قصيرة عند السفر على سبيل المثال ، يمكنك الحصول على VPN في المرتبة الأعلى مجانًا. يشمل ExpressVPN ضمان استرداد الأموال لمدة 30 يومًا. سوف تحتاج إلى دفع ثمن الاشتراك ، هذه حقيقة ، ولكنها تسمح بذلك الوصول الكامل لمدة 30 يوما ثم قمت بإلغاء لاسترداد كامل. إن سياسة الإلغاء التي لم تطرح على الأسئلة ترقى إلى مستوى اسمها.

كل شيء له ثمن

لسوء الحظ ، بحكم الاتصال ، إنترنت الأشياءتُترك الأجهزة أيضًا مفتوحة أمام مخاطر الأمان التي بدأنا ظهورها للتو. يقترح Chester Wisniewski ، الباحث في Sophos - وهي شركة أمنية معروفة - "التفكير في أي أجهزة منزلية ذكية كجهاز كمبيوتر صغير. إذا تمكنت من الوصول إليه أو التحكم فيه عن بعد ، يمكن لشخص آخر أيضًا ".

التهديدات موجودة في كل مكان. لقد أثبت الباحثون أنه من خلال اختراق جهاز واحد ، يمكن للمتسللين في كثير من الأحيان الوصول إلى شبكة منزلية كاملة. يمكن أن تبدأ من اختراق بسيط لكاميرا أمنية غير محمية وينتهي بها الأمر مع بعض البيانات الشخصية التي سرقت من جهاز الكمبيوتر الخاص بك.

كمثال آخر ، تم العثور على خطأ في العام الماضي فينظام الأمن عش. سمح للمتسلل بتشغيل الكاميرات وإيقافها. لقد سمعنا أيضًا عن هذا الدمية التي تدعم تقنية Bluetooth والتي تم تصميمها للأطفال لتلقي رسائل من أحبائهم ولكن يمكن اختراقها واستخدامها للمراقبة. وهذه مجرد أمثلة قليلة. لن نقول ذلك بما فيه الكفاية ، التهديدات موجودة في كل مكان. هذا هو الثمن الذي يتعين علينا دفعه للحصول على وسائل الراحة من إنترنت الأشياء.

بعض مشكلات الأمان المهمة التي تؤثر على أجهزة إنترنت الأشياء

بالطبع ، تعمل معظم أجهزة إنترنت الأشياء على تشغيل محدودالأنظمة ، وبالتالي ، يجب ألا تتأثر بمعظم تهديدات اليوم. مثلما لا يوجد العديد من الفيروسات التي تهاجم أجهزة كمبيوتر Linux ، يجب ألا يكون هناك أي أجهزة مهاجمة متصلة ، أليس كذلك؟ هذا صحيح ولكن هذا لا يعني أنهم بلا مخاطر.

أجهزة إنترنت الأشياء في كثير من الأحيان قدرات محدودة وليست جيدة بشكل خاص عندما يتعلق الأمر بالأمن. يؤدي ذلك إلى إتاحتها للقرصنة ويمكن استخدامها كوسيلة للوصول إلى الأجهزة الأخرى المتصلة بالشبكة مثل أجهزة الكمبيوتر. تهديدات إنترنت الأشياء الرئيسية هي شبكات المعلومات والتوثيق وخصوصية البيانات. دعنا نفسر.

إقناعا

إن الخطر الأمني الأكبر من أجهزة إنترنت الأشياء ليس بالضرورة لنا. على العكس من ذلك ، فإن الخطر الأكبر هو أن تصبح أجهزة إنترنت الأشياء الخاصة بنا جزءًا من هجمات الروبوتات على الآخرين.

الروبوتات هي مجموعة من العديد من الأجهزة تحتالسيطرة على القراصنة. يمكن استخدامها لقصف موقع ويب فعليًا بما يكفي من الطلبات التي ستتوقف عن العمل. والهجمات الموزعة المماثلة لرفض الخدمة ، أو DDOS ، يمكن للهجمات أيضًا استهداف مقدمي الخدمة والتسبب في انقطاع الخدمة. أسفر هجوم الروبوتات Mirai عن جزء كبير من الإنترنت الأمريكي في عام 2016.

ارتفع عدد هجمات DDOS بنسبة 91 ٪ في العام الماضيويعزى ذلك إلى حد كبير إلى الانتهاكات المتزايدة للأجهزة المنزلية الذكية. اكتشف الباحثون مؤخرًا انتشارًا آخر لبرامج ميرا الضارة التي أصابت أكثر من 100000 جهاز في غضون عدة أيام.

هنا مثال ملموس. وقد عثر الباحثون على خلل في العام الماضي في لمبات هوى الذكية من فيليبس. قد يكون الخلل قد سمح للمهاجمين بإصابة المصباح بالبرامج الضارة التي قد تنتشر إلى أجهزة أخرى مماثلة على بعد بضع مئات من الأمتار مع إمكانية التأثير في نهاية المطاف على جميع هذه المصابيح داخل المدينة. وبمجرد إصابة البرامج الضارة بالعديد من الأجهزة ، يمكن استخدامها لشن بعض هجمات DDOS.

يمكن أن تصبح الكاميرات المتصلة بالإنترنت مماثلةالمصابة وتستخدم لتحميل كميات هائلة من البيانات على الإنترنت ، مما يجعل جزء منه بشكل فعال غير قابل للاستخدام. وماذا عن تشغيل عشرات الآلاف من أجهزة تكييف الهواء في وقت واحد في مدينة مع إمكانية إزالة جزء من شبكة الكهرباء في المنطقة.

لماذا أجهزة إنترنت الأشياء عرضة للتأثر بوتنيتس؟

المشكلة في أجهزة إنترنت الأشياء ضعيفة للغايةينبع من حقيقة أنه لا أحد حتى يعتقد أنها يمكن أن تصبح تهديدا. لقد ظهرت على السطح مؤخرًا بحيث يمكن اختراق هذه الأجهزة. ولزيادة الأمور سوءًا ، نظرًا لقدرات التواصل التي قد تكون محدودة في كثير من الأحيان ، يمكن للمطورين إنشاء أجهزة خلفية مباشرة في أجهزتهم لتسهيل تطورهم. ومع اندفاع الشركات دائمًا لدفع التكنولوجيا الجديدة إلى السوق ، غالبًا ما يتم ترك هذه العوامل الخلفية حتى بعد اكتمال دورة التطوير. سبب آخر هو أن العديد من مستخدمي أجهزة إنترنت الأشياء لا يغيرون كلمات المرور الافتراضية للوصول إلى أجهزتهم أو استخدام أجهزة ضعيفة.

هناك حتى محرك بحث معينيجعل من السهل بشكل لا يصدق للمتسللين العثور على العديد من الأجهزة المتصلة بالإنترنت. وعندما لا يزال مستخدموهم يستخدمون كلمة المرور الافتراضية أو كلمة مرور متكسرة بسهولة ، فإن اختراق هذه الأجهزة يعد بمثابة قطعة من الكعكة.

وقال ألكس بالان ، الباحث في برنامج شيف للأمن في بيتدفندر ، ألكس بالان:

"نحن نراقب حوالي 300 روبوت تم صنعهاكليا من أجهزة إنترنت الأشياء. يقوم المتسللون بالزحف إلى الإنترنت بحثًا عن أجهزة اتصال ضعيفة. هذا هو أكبر نتيجة للأجهزة المنزلية الذكية غير المضمونة - هجوم DDOS يكلف أموالا حقيقية من خلال تعطيل خدمة الإنترنت. "

تأمين المصادقة

تحتاج العديد من أجهزة إنترنت الأشياء إلى المصادقةأجهزة أو أنظمة أخرى. عندما يفعلون ، يجب تكوينهم للقيام بذلك بشكل آمن. يجب أن تُصنع المعرفات وكلمات المرور بعناية ، ويمكن استخدام مفاتيح التشفير مثل SSH ، كلما أمكن ذلك ، للمصادقة مقابل الأنظمة الأخرى. غالبًا ما يكون لأجهزة CCTV و DVR هذا النوع من الوظائف المدمجة.

يمكن أيضًا إضافة شهادات SSL الخاصة بالجهازأثناء عملية تصنيع أجهزة إنترنت الأشياء. سيساعدون في تحديد هوية الجهاز مع تسهيل عملية المصادقة. يعد دمج الأمان في الجهاز من البداية أحد أهم العوامل التي يجب على الشركات المصنعة لإنترنت الأشياء أخذها في الاعتبار. يجب مراعاة الثغرات والعيوب المحتملة في عملية التصميم.

في حالات أخرى ، يمكن لشهادات SSL الجهازيتم إصدارها أثناء عملية التصنيع أو إضافتها لاحقًا لتحديد هوية الجهاز وتسهيل عملية المصادقة. يعد مفهوم بناء الأمن في الجهاز من البداية مفهومًا مهمًا لمصنعي إنترنت الأشياء للنظر فيه. بعض الأمثلة على أجهزة IoT التي يمكنها استخدام شهادات طبقة المقابس الآمنة هي Amazon Web Services IoT Button والمقاييس الذكية وبعض أجهزة إدارة الطاقة المنزلية.

وأخيرا وليس آخرا ، يجب أن تكون المصادقةتستخدم لبرامج الجهاز وتحديثات البرامج الثابتة كذلك. هذا من شأنه أن يضمن أن البرامج المحدثة لا يمكن استردادها إلا من المصادر المعتمدة. وإلا ، فهناك خطر في أن "يتم تحديث" أجهزتنا برمز خبيث من مصدر غير مصرح به.

حماية الخصوصية

تقدم العديد من أجهزة إنترنت الأشياء أنواعًا مختلفة منقدرات الرصد أو التسجيل. فكر في كاميرات مراقبة متصلة بالشبكة ، على سبيل المثال. مثال شائع آخر هو مراقبة الطفل أو "كاميرا مربية" يستخدمها بعض الناس لمراقبة جليسات الأطفال. مكبرات الصوت الذكية هي مثال آخر.

تم اكتشاف نوع جديد من الكاميرات من قبلبرنامج Bitdefender الذي يمكن التحكم فيه عن بعد عبر الإنترنت ويسمح للناس برؤيته في منازل الآخرين ، ونقل الكاميرات وتوجيههم إلى أي مكان يريدون. ويعتقد أن هناك حوالي 300000 مثل هذه الكاميرات مع هذا الخلل في جميع أنحاء العالم.

قلق آخر مهم للخصوصية لكثير من الناسله علاقة بالقراصنة الذين يستخدمون أجهزة إنترنت الأشياء "كنقاط قفزة" للوصول إلى الأجهزة الأخرى داخل منازلهم. هذا قد يترك بياناتهم الشخصية مكشوفة.

بعض الأجهزة تشكل خطرا أكبر

دون علمك ، كاميرا الأمن أوقد يكون الموجه اللاسلكي الذي تستخدمه لسنوات بعضًا من أهم مصادر الثغرات الأمنية في الشبكة المنزلية الذكية. يقول توم كانينج ، نائب رئيس شركة إنترنت الأشياء والأجهزة في شركة كانونيكال ، الشركة التي تقف خلف أوبونتو كور ، وهو نظام تشغيل لجهاز إنترنت الأشياء:

"الأجهزة التي تشكل أكبر المخاطر ، هي تلكالتي تم توصيلها ثم نسيانها من قبل المستهلكين. تعد القدرة على الحفاظ على تحديث هذه الأجهزة وتأمينها أمرًا بالغ الأهمية ، ولكن العديد منها لديه أمان ضعيف أو حلول كلمة مرور ضعيفة أو لا توجد طريقة لتحديد موقع تحديثات نظام التشغيل أو تصحيحها أو تثبيتها. "

خطر آخر يأتي من الأجهزة التي ليست كذلكرصدها من قبل الشركات المصنعة لها عن نقاط الضعف البرمجيات. يمكن أن يأتي أيضًا من الأجهزة التي لا تحصل على تحديثات البرامج والتصحيحات في الوقت المناسب. ومما زاد الطين بلة ، وتحديد هذه الأجهزة ليست دائما سهلة.

كما أوضح التعليب ، "يجب على الشركات المصنعةتأكد من وجود آلية موثوقة لإصلاحات البرامج - دون الحاجة إلى تدخل المستهلك أو مهارات خاصة. في كثير من الأحيان ، يتم تصميم هذه الأجهزة المنزلية الذكية (أو أجهزة Internet of Things) ، ويتم عرضها في السوق ، ثم يتم تجاهلها بمجرد أن تصل إلى المتاجر ، مما يترك ملايين الأجهزة التي لا يمكن تحميلها والتي بها نقاط ضعف لم يتم اكتشافها في أيدي المستهلكين غير المهتمين ، فقط في انتظار أن اختراق. "هذا أمر مخيف!

تأمين أجهزة إنترنت الأشياء الخاصة بك

على الرغم من أنه قد يكون من السهل نسبيا تحقيقهأن جهاز الكمبيوتر أو الهاتف الذكي قد تم اختراقه ، فإن التعرف على جهاز منزلي ذكي معرض للخطر يعد أمرًا أكثر صعوبة. تتمتع كل من الهواتف وأجهزة الكمبيوتر بجميع أنواع أنظمة الحماية والإنذار التي غالباً ما تمنع محاولات الوصول غير المعروفة أو على الأقل ترسل إشعارًا. الأجهزة المنزلية المتصلة ، من ناحية أخرى ، هي ببساطة عبر الإنترنت ومبرمجة للرد على أحداث معينة.

كما يقول Caning ، "أجهزة إنترنت الأشياءيجب الاعتراف بأنفسهم على أنها النقطة الأكثر أهمية التي ينبغي عندها النظر في الأمن. الجهاز الذي لا يمكن اختراقه غير موجود ، وهناك فقط أجهزة بها ثغرات أمنية غير مكتشفة. "

ما الذي يمكن فعله لتحسين الأمن

هناك العديد من الأشياء التي يمكنك القيام بها للتحسينأمن أجهزة إنترنت الأشياء الخاصة بك. وفيما يلي بعض الاقتراحات. بعضها واضح وربما كنت تقوم به بالفعل. بنفس الطريقة ، تأكد من اتخاذك لأكبر عدد ممكن من التدابير لتأمين أمانك.

تغيير كلمة المرور الافتراضية لجميع أجهزة إنترنت الأشياء

هذا هو في الحقيقة أبسط الاحتياطاتيأخذ. يمكن لكلمات المرور الخمسة الأكثر شعبية (وتشمل هذه كلمات المرور الافتراضية الشائعة للعديد من العلامات التجارية) الوصول إلى واحدة من كل 10 أجهزة منزلية ذكية. لسوء الحظ ، لا يغير 15٪ من مالكي أجهزة إنترنت الأشياء كلمات المرور الافتراضية. قد يكون ذلك بسبب واجهة غير عملية تجعل تغييرها ألمًا. ولكن بغض النظر عن ما ، تأكد من عدم ترك كلمة المرور الافتراضية.

اختر الأجهزة ذات التحديثات التلقائية للبرامج

إنها حقيقة معروفة أن البرامج القديمةيمكن أن تحتوي على الأخطاء التي تسمح للمتسللين بالوصول. تضمن التحديثات التلقائية للبرامج أن الأجهزة محمية بأسرع ما يمكن وأن تعمل دائمًا على تشغيل أحدث البرامج وأكثرها أمانًا. كن حذرًا من الأجهزة المتصلة التي تتطلب تحديثات يدوية. هناك احتمالات بأنهم سينتهي بهم المطاف والضعفاء.

اختيار العلامات التجارية المعروفة

ليست هذه المعدات من أكبر ، المعروفةالشركات بطبيعتها أكثر أمانا. لكنهم عادة ما يكونون أكثر استجابة لتقارير الأخطاء ويقومون بعمل أفضل لحماية عملائهم. بينما قد يكون الجهاز المبتكر من بدء تشغيل جديد مثيرًا ، إلا أنك تواجه خطر رؤية الشركة المصنعة تختفي وتتركك عرضة للخطر. أوتو ، على سبيل المثال ، كانت الشركة المصنعة لقفل الباب الذكي 700 دولار. بعد أربعة أشهر فقط من العمليات ، تم إيقاف التشغيل ، تاركًا للعملاء قفلًا متصلًا بالإنترنت ولن يتلقى أي تحديثات برامج أخرى.

لا تستخدم حسابات المستخدمين الحساسة على أجهزة إنترنت الأشياء

أثناء تسجيل الدخول إلى التلفزيون الذكي الخاص بك معيمكن أن تظهر بيانات اعتماد Facebook العملية ، فقد تكون مخاطرة إذا كان التلفزيون الذكي الخاص بك يحتوي على ثغرة أمنية في البرامج تتيح للمهاجمين الوصول إلى معلومات تسجيل الدخول الخاصة به. طلبت المكونات الذكية من Edimax عناوين البريد الإلكتروني وكلمات المرور الخاصة بالمستخدمين في عملية الإعداد ، مما يعرض هذه المعلومات للخطر في حالة حدوث اختراق.

يجب عليك عدم إضافة معلومات سرية إلىجهاز ذكي ما لم تكن متأكدًا تمامًا من أنه آمن. بالطبع ، قد لا تسمح بعض الأجهزة بذلك. على سبيل المثال ، ستحتوي عصا Amazon Fire TV على معلوماتك عن Amazon و Gmail وبطاقة الائتمان. لكن أمازون هي علامة تجارية يمكننا الوثوق بها. علاوة على ذلك ، وبينما نحن بصدد المناقشة ، يمكننا تأمين شبكتنا المنزلية لنجعل من الصعب على شخص من الخارج الوصول إلى أجهزتنا.

اختر أجهزتك الذكية بحكمة - هل تحتاجها حقًا؟

فقط شراء الأجهزة الذكية التي تحتاجها. ننسى العامل "اللطيف" المتمثل في وجود أحدث وأكبر مفتاح للضوء مُمكّن على شبكة الإنترنت. وعندما تتمكن من تجنب ذلك ، لا تتصل بالإنترنت الأشياء التي لا تحتاج إليها تمامًا. على سبيل المثال ، افترض أن لديك تلفزيونًا ذكيًا ووحدة تحكم بألعاب Xbox أو PlayStation حديثة. ربما يمكنك ترك تلفزيونك غير متصل بالإنترنت ومشاهدة Netflix على وحدة التحكم في اللعبة الخاصة بك؟

تأمين اتصال الشبكة المنزلية الخاصة بك

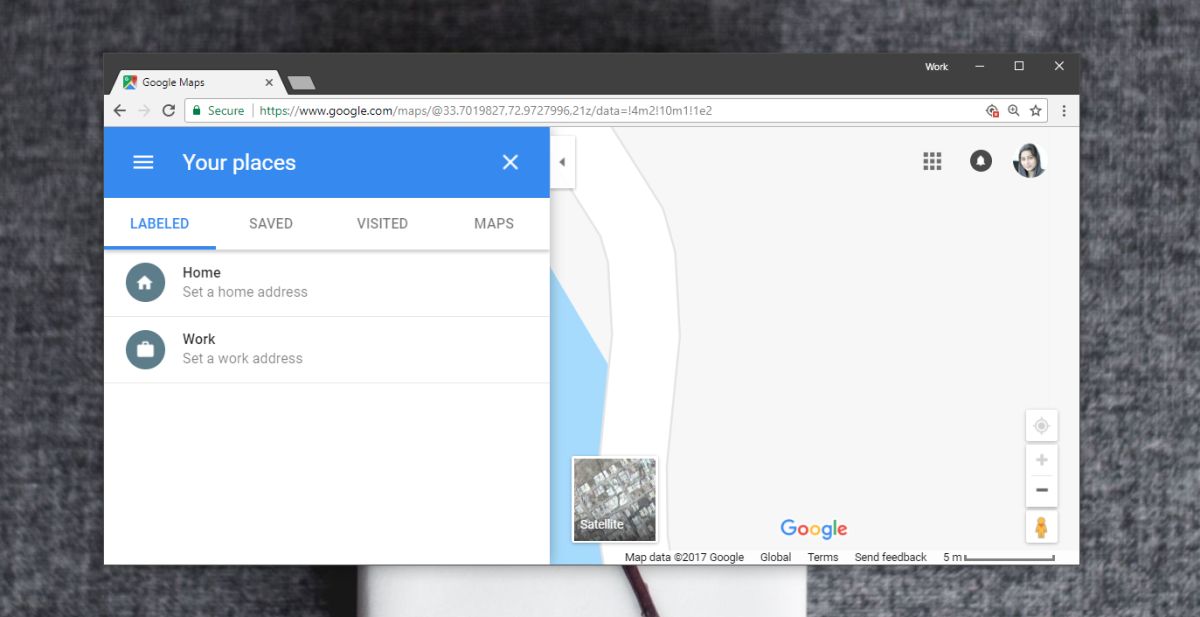

أولاً وقبل كل شيء ، يجب عليك تغيير الإنترنت الخاص بككلمة مرور جهاز التوجيه. حتى إذا بدا أنها سلسلة أحرف عشوائية ، فيجب تغييرها. ويجب عليك أيضًا التأكد من أن شبكة WiFi تستخدم اتصال WPA2-PSK مشفر.

للحصول على أفضل أمان وخصوصية ، استخدم VPN

شبكة خاصة افتراضية ، أو VPN ، هي واحدة منأفضل الأدوات التي يمكن للمرء استخدامها لزيادة الأمن والخصوصية على الإنترنت. تقوم الشبكة الافتراضية الخاصة (VPN) بسحرها من خلال تشفير جميع البيانات داخل وخارج الجهاز المحمي باستخدام تشفير قوي يجعل من المستحيل التصدع. بمجرد تشفير البيانات ، يتم إرسالها إلى خادم VPN بعيد من خلال نفق افتراضي آمن ، ومن هنا جاءت تسميتها.

باستخدام VPN ، لن يعترض أي شخص اعتراض بياناتكتكون قادراً على فهم أي معنى لها ولن يكون لها أدنى فكرة عن ماهية البيانات وأين يتم ذلك. كما أن VPN ستجعل من الصعب اختراق أجهزتك من الخارج لأن العميل غالباً ما يسمح فقط بالبيانات الواردة من خادم VPN. وإذا كنت ترغب في حماية الشبكة المنزلية بأكملها ، فيمكن إعداد VPN على جهاز توجيه الإنترنت الخاص بك ، وبالتالي حماية كل جهاز.

هناك الكثير من مزودي خدمة VPN هناك. ويبدو أنهم جميعا لديهم ميزات مماثلة. يمكن أن يتحول اختيار الأفضل لاحتياجاتك إلى تحدٍ سريع. من بين العوامل الرئيسية التي يجب على المرء مراعاتها ، سرعة الاتصال السريعة ستضمن تشغيل تطبيقات النطاق الترددي العالي بسلاسة ، وسياسة صارمة لمنع تسجيل الدخول ستزيد من حماية خصوصيتك ، ولن تسمح قيود الاستخدام الخاصة بك للأجهزة والأنظمة بالوصول إلى أي محتوى بأقصى سرعة و تتيح لك البرامج التي يمكن تثبيتها على جهاز توجيه حماية منزلك بالكامل.

أفضل VPN لتغطية كاملة للمنزل - IPVanish

لقد تم اختبار العديد من موفري VPN والموفر الذي نوصي بتثبيته على جهاز التوجيه المنزلي هو IPVanish. ويتميز بشبكة عالمية من مئاتخوادم قوية ، لا يوجد حد أقصى للسرعة أو اختناق ، نطاق ترددي غير محدود ، حركة مرور غير مقيدة ، وسياسة صارمة لعدم تسجيل الدخول. وللحماية المنزلية بأكملها ، توفر IPVanish تعليمات إعداد مفصلة لمعظم ماركات أجهزة التوجيه المعروفة - بل والأفضل - لديها أيضًا شراكات مع ثلاثة من الموردين الذين يقدمون أجهزة توجيه مع برنامج عميل IPVanish المثبت مسبقًا. يوفر IPVanish حقًا أداءً ممتازًا وقيمة رائعة

فى الختام

إن تأمين أجهزة إنترنت الأشياء هو شيء قد نميل إليهننسى لكنه بالتأكيد شيء يجب أن نضعه في الاعتبار. يمكن أن يكون للهجمات على هذه الأجهزة عواقب وخيمة ليس فقط بالنسبة لك ولكن على المجتمع بشكل عام. هناك العديد من الخطوات التي يمكنك اتخاذها لضمان أن تكون الأجهزة المتصلة بالإنترنت آمنة قدر الإمكان. وللحفاظ على أمان شبكتك المنزلية ، ربما يجب عليك التفكير في تثبيت عميل VPN مباشرة على جهاز توجيه الإنترنت الخاص بك.

تعليقات