SSH е страхотна технология; можете да го използвате, за да се скриетеVPN трафик с него, сигурна връзка с уебсайтове и др. Единственият проблем е всеки път, когато се опитвате да влезете в отдалечена машина, трябва да въведете паролата си и това може да бъде досадно. Ако сте разработчик, който иска да се свърже с много машини през SSH наведнъж със скрипт на Bash, или просто някой, който използва Secure Shell и е болен от въвеждане на пароли, има решение: SSH без пароли. Този процес включва генериране на защитен SSH ключ на хост машината и споделянето му като начин за достъп до компютъра. Това ще позволи на всеки с ключа да влезе, дори и да не знае паролата. Ето как да продължите.

Какво представляват SSH ключовете?

SSH ключът е уникален идентификационен файл, койтосе използва със Secure Shell. Целта на тези ключове е да предоставят уникална идентичност на потребителя и да ги означават като „надеждни“ при влизане в системата. Самите тези ключове са повече от файлове, които доказват идентичност на някой. Всъщност SSH позволява на потребителите да влизат с ключ, а не с парола. Значение, вместо да бъдете принуждавани да въвеждате парола всеки път, когато влизате през SSH, използвате ключа SSH.

SSH ключът е поставен някъде сигурно на вашата Linux инсталация и от там можете да влезете в отдалечената машина, колкото искате, без парола.

Генериране на сигурни SSH ключове

Генерирането на сигурен SSH ключ първо изисква товаSSH работи и работи. Разберете ли, че това не означава непременно, че трябва да имате SSH сървър. Само, че основните SSH инструменти и технологии работят на вашия компютър с Linux. Не сте сигурни как да настроите SSH? Следвайте нашето ръководство за него тук.

Винаги генерирайте SSH ключовете в системата, хостваща SSH сървъра. Не се опитвайте да ги генерирате на сървъра, който не хоства SSH сесия, и го копирайте на хост машината SSH. Няма да работи.

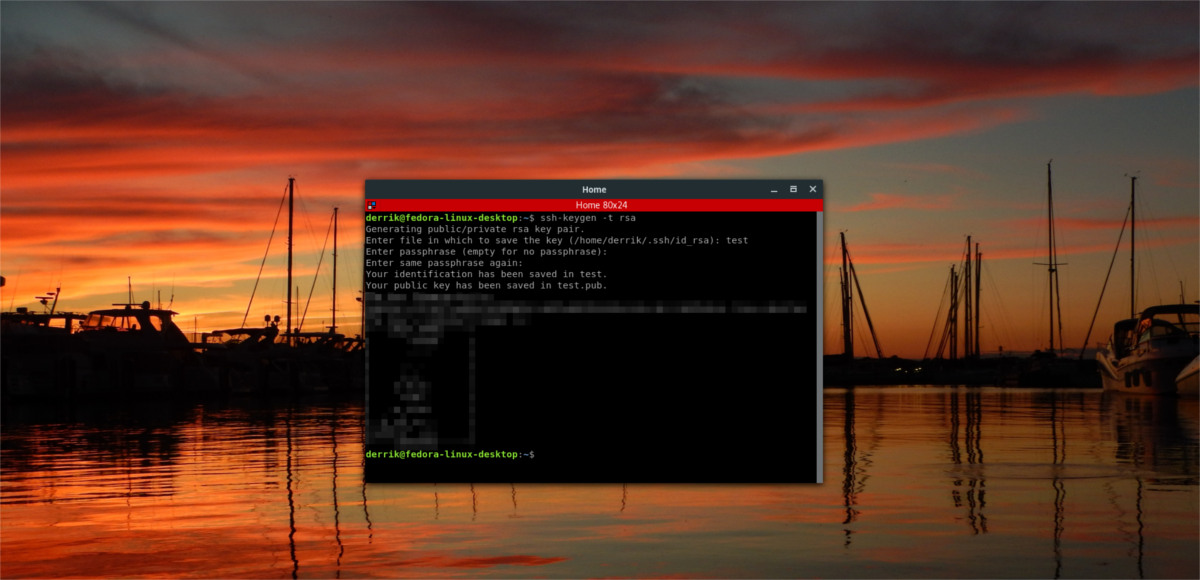

За да стартирате процеса на генериране на ключове, отворете терминал. В прозореца на терминала изпълнете:

ssh-keygen -t rsa

Работещи SSH-търсени ще отпечата „Генериране на публичен / частен ключ rsaдвойка ". Това означава, че системата ви генерира както публичен ключ, така и частен ключ, който да използвате. Публичните ключове са тези, които всеки може да използва и трябва да се раздавате добре. От друга страна, частният ключ е нещо, което никога не трябва да споделяте с никого. Оттук и името „частен“.

Клавишите ще се запишат на /Начало / потребителско име / .ssh / id_rsa.

Забележка: НЕ ИЗТЪКВАЙТЕ на ~ / .Ssh папка, тъй като съдържа вашите ключове. Ако подправите тази папка по някакъв начин и след това се опитате да влезете в тази машина дистанционно, SSH подкана ще се провали. Освен това ще отпечата предупреждение и ще ви заключи.

SSH ключове на отдалечена машина

Сега, когато SSH ключовете (както публични, така и частнитакива) са създадени и готови за използване, ще трябва да ги копирате в системата, от която искате да влезете. Важно е да повторите този процес на всички машини, които планирате да влезете през SSH. В противен случай тези, които нямат ключ, ще трябва да влязат чрез метода на паролата.

За да добавите ключовете към отдалечената система, следвайте този пример. Уверете се, че правите това от хост машината през SSH.

ssh username@remote-host-name mkdir -p .ssh

Изпълняването на тази ssh команда ще създаде скрита ~ / .Ssh папка в домашната директория на отдалечената машина (с потребителя, използван за влизане). Тази папка е важна, тъй като тук ще копираме новосъздадените SSH ключови файлове.

За да копирате SSH файловете с ключове, изпълнете още една команда от хост машината на SSH към отдалечената машина, която се нуждае от ключовете:

cat .ssh/id_rsa.pub | ssh username@remote-host-name "cat >> .ssh/authorized_keys"

Копирането ще отнеме няколко секунди, в зависимост от скоростта на мрежата. Когато приключи, отдалеченият компютър ще има генерираните ключове и ще може да влезе в хост компютъра SSH без парола.

Архивиране на SSH ключове

SSH ключовете са полезни неща и всеки от тях еединствен по рода си. Именно поради това резервирането им е най-добрият начин на действие. Проблемът е, ако го запишете на друго място, някой може да намери вашия SSH ключ, запазете го и го използвайте за себе си. Въпросът е какъв е добрият начин да направите резервно копие на SSH ключ? Encryption.

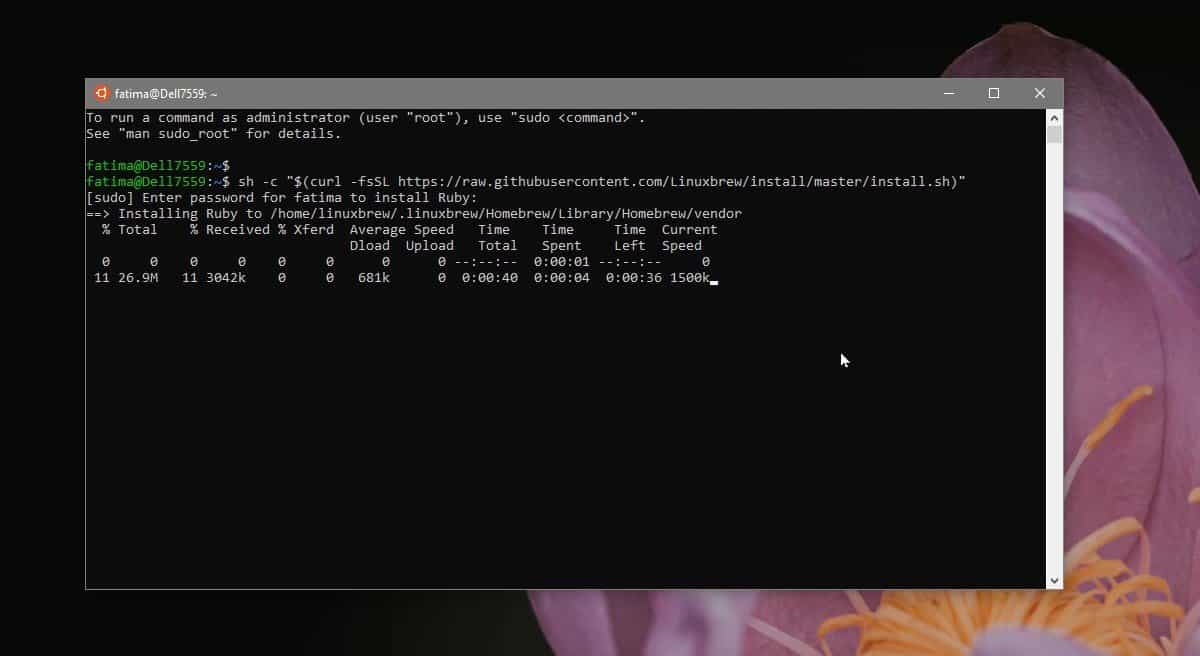

Най-бързият, най-ефикасният (и най-лесният начин) закриптиране е да се използва GnuPG. Самият инструмент е вграден в повечето от инструментите за криптиране, които вече са на Linux и е основният момент, когато се въвеждат файлове за криптиране. За да инсталирате GnuPG, отворете терминал и потърсете вашия мениджър на пакети за „gpg“. Програмата трябва да бъде лесна за намиране, дори и в много неясни Linux дистрибуции.

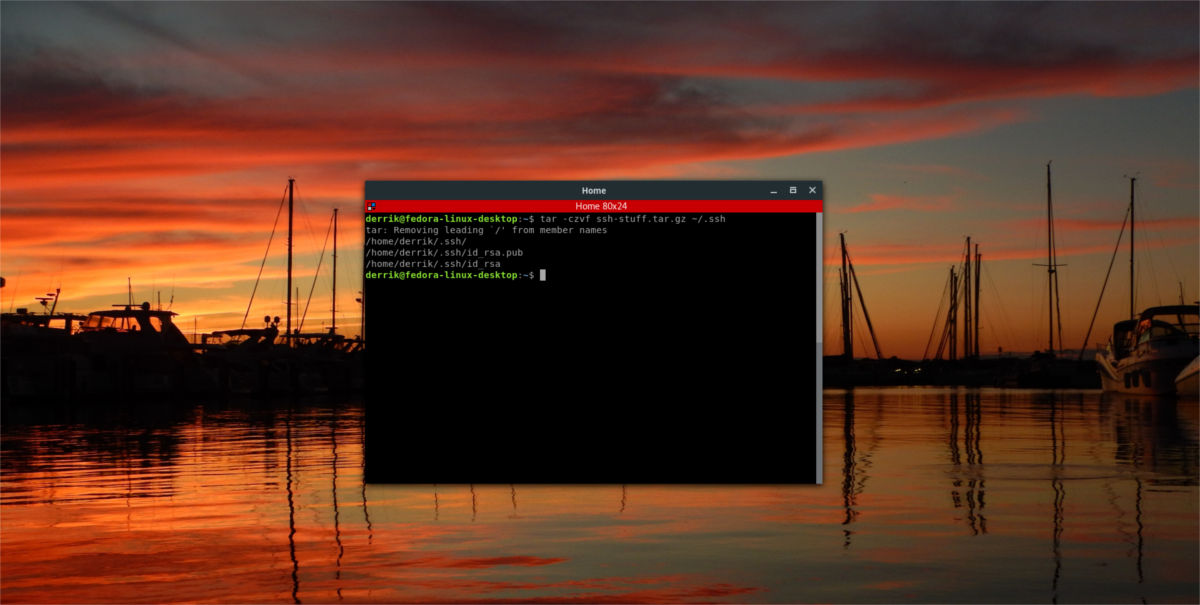

След като GPG работи и стартирайте процеса на криптиране, като компресирате вашия ~ / .Ssh директория в tar архивен файл. Това ще направи така, че няма нужда индивидуално да криптирате всеки един файл в ~ / .Ssh папка.

tar -czvf ssh-stuff.tar.gz /home/username/.ssh

Когато компресията приключи, стартирайте процеса на криптиране.

Забележка: преди криптиране, стартирайте GPG в терминала за генериране на нова ключодържател.

gpg -c ssh-stuff.tar.gz

Когато процесът на шифроване завърши, GnuPG ще постави файл с етикета на „ssh-stuff.tar.gz.gpg". Чувствайте се свободни да изтриете оригиналната, отключена версия на файла. За да дешифрирате архивния си архив, направете следното:

gpg ssh-stuff.tar.gz.gpg</ P>

Коментари