SSH е страхотно, тъй като ни позволява да спечелим терминалдостъп до други Linux компютри и сървъри през мрежата или дори интернет! И все пак, колкото и невероятна да е тази технология, има някои страхотни проблеми със сигурността, които правят използването й опасно. Ако сте среден потребител, няма реална нужда да инсталирате сложни SSH инструменти за сигурност. Вместо това, помислете за следването на тези основни стъпки за осигуряване на SSH сървър в Linux.

Промяна на порта за свързване по подразбиране

Най-бързият и лесен начин да си осигуритеSSH сървърът е да промени порта, който използва. По подразбиране SSH сървърът работи на порт 22. За да го промените, отворете прозорец на терминала. В прозореца на терминала, SSH към отдалечения компютър, хостващ SSH сървъра.

ssh user@local-ip-address

След като влезете, пуснете от обикновен потребител към Root. Ако имате акаунта Root, влезте с су е добър избор. Иначе ще трябва да получите достъп Sudo.

su -

или

sudo -s

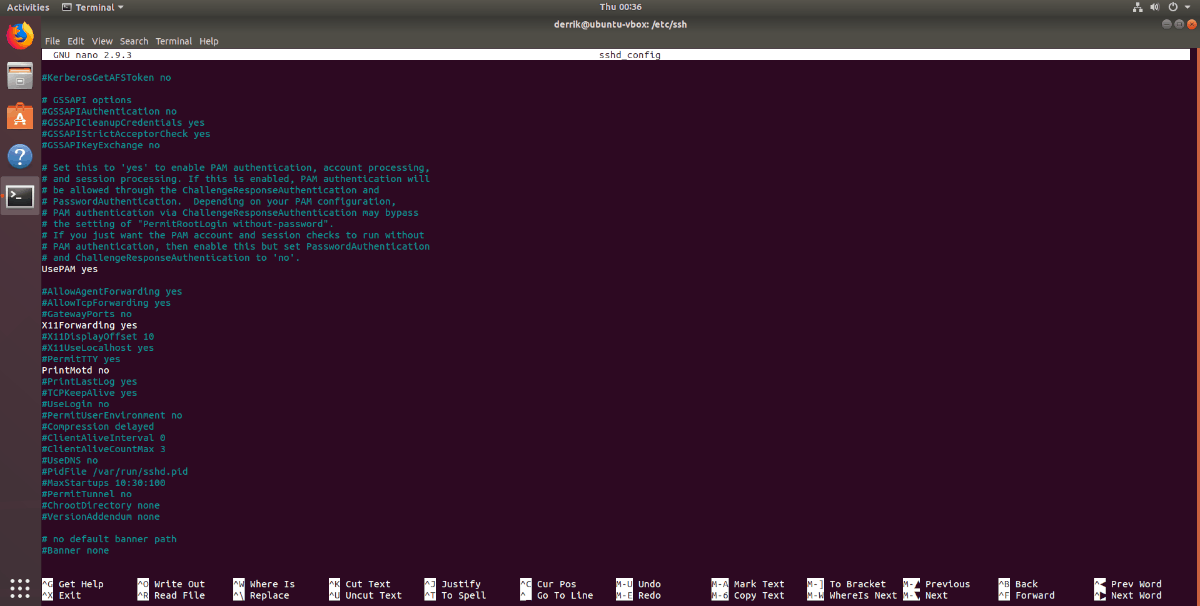

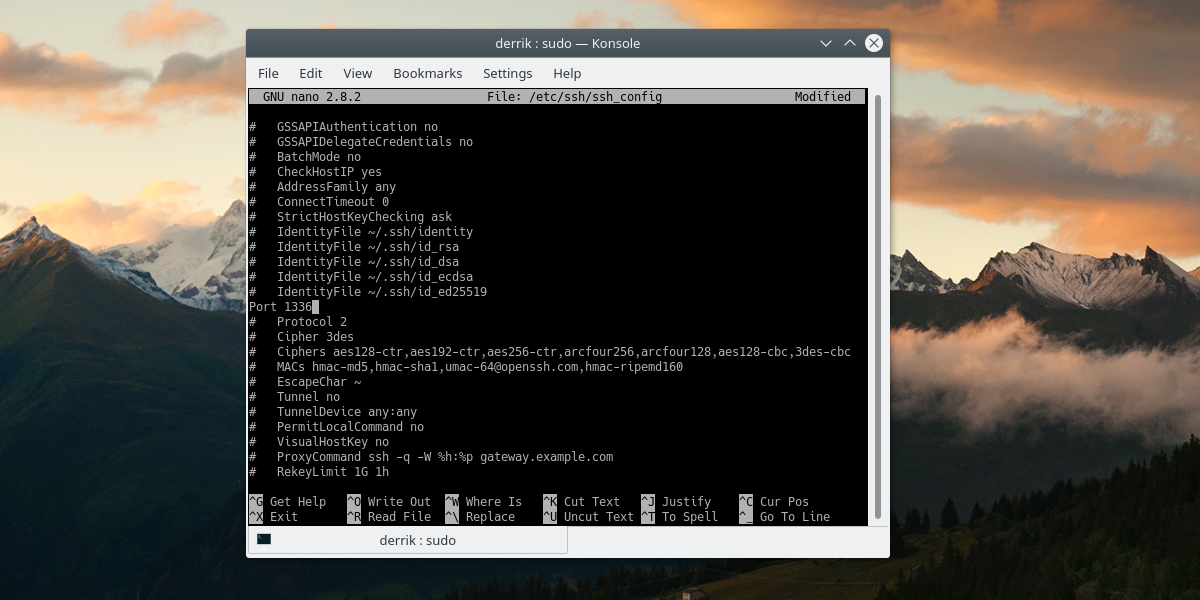

Сега, когато имате администраторски достъп, отворете SSH конфигурационния файл в Nano.

nano /etc/ssh/sshd_config

Превъртете конфигурационния файл за „Порт 22“. Премахни # ако има такъв, тогава променете "22 ″ към друго число. Обикновено порт над 100 или дори един в обхвата от 1000 ще е достатъчен. След като промените номера на порта, натиснете Ctrl + O комбинация от клавиатура, за да запазите редакциите. След това излезте от редактора, като натиснете Ctrl + X.

Редактирането на конфигурационния файл няма да превключи незабавно вашия SSH сървър към използване на правилния порт. Вместо това ще трябва ръчно да рестартирате услугата.

systemctl restart sshd

Изпълнението на командата systemctl трябва да рестартира демона SSH и да приложи новите настройки. Ако рестартирането на демон не успее, друга опция е да рестартирате вашата SSH сървър машина:

reboot

След рестартиране на демон (или машина), SSH няма да бъде достъпен през порт 22. В резултат на това свързването през SSH изисква ръчно посочване на порта.

Забележка: не забравяйте да промените "1234" с порта, зададен в конфигурационния файл SSH.

ssh -p 1234 user@local-ip-address

Деактивиране на влизане с парола

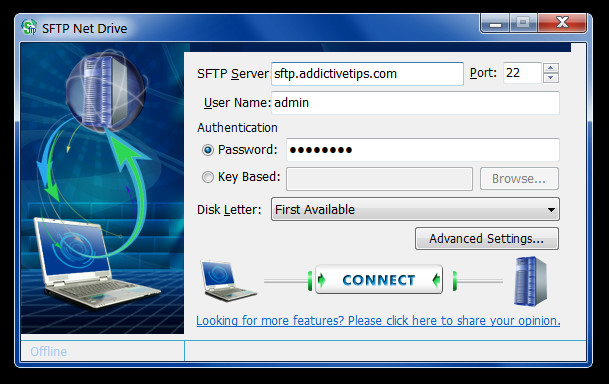

Друг чудесен начин да защитите SSH сървър е дапремахнете влизане с парола и вместо това преминете към влизане чрез SSH ключове. Преминаването на маршрута на SSH ключ създава кръг на доверие между вашия SSH сървър и отдалечени машини, които имат вашия ключ. Това е шифрован файл с парола, който е трудно да се счупи.

Настройте с SSH ключ на вашия сървър. Когато настроите ключовете, отворете терминал и отворете конфигурационния файл SSH.

su -

или

sudo -s

След това отворете конфигурацията в Nano с:

nano /etc/ssh/sshd_config

По подразбиране SSH сървърите обработват удостоверяването чрезпаролата на потребителя Ако имате защитена парола, това е добър начин да продължите, но шифриран SSH ключ на надеждни машини е по-бърз, по-удобен и защитен. За да завършите прехода към „без парола вход“, погледнете в конфигурационния файл SSH. Вътре в този файл, превъртете през и намерете записа, който казва "PasswordAuthentication".

Извадете символа # отпред „PasswordAuthentication“ и се уверете, че има думата „не“ пред себе си. Ако всичко изглежда добре, запишете редакциите в SSH конфигурацията, като натиснете Ctrl + O на клавиатурата.

След като запазите конфигурацията, затворете Nano с Ctrl + Xи рестартирайте SSHD, за да приложите промените.

systemctl restart sshd

Ако не използвате systemd, опитайте да рестартирате SSH вместо тази команда:

service ssh restart

Следващия път, когато отдалечена машина се опита да влезе в този SSH сървър, тя ще провери за правилните клавиши и ще ги пусне, без парола.

Деактивирайте корен акаунт

Деактивирането на Root акаунта на вашия SSH сървър еначин за смекчаване на щетите, които могат да възникнат, когато неоторизиран потребител получи достъп през SSH. За да деактивирате Root акаунта, е задължително поне един потребител на вашия SSH сървър да може да получи Root чрез sudo. Това ще гарантира, че все още можете да получите достъп на системно ниво, ако имате нужда от него, без паролата Root.

Забележка: бъдете сигурни, че потребителите, които имат достъп до привилегиите Root чрез sudo, имат защитена парола или деактивирането на акаунта на суперусер е безсмислено.

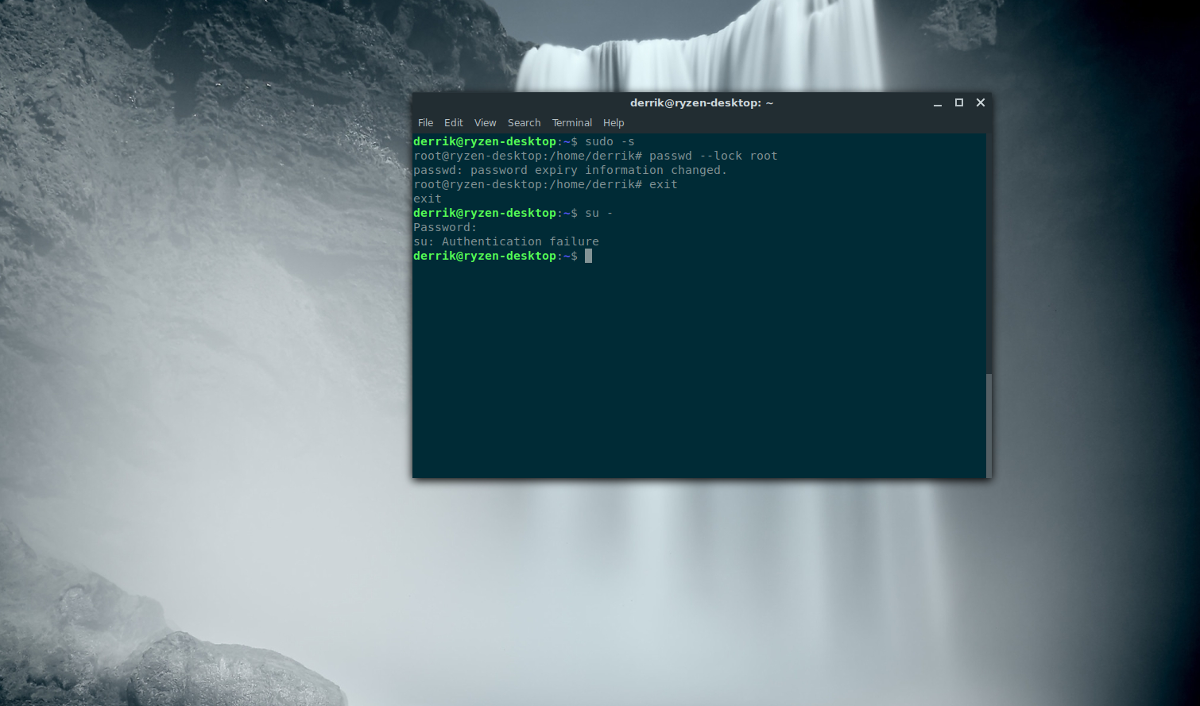

За да деактивирате Root, повишете терминала до права на суперпотребител:

sudo -s

Използването на sudo -s заобикаля необходимостта да влезете с суи вместо това предоставя коренова обвивка чрез файла sudoers. Сега, когато черупката има достъп до суперпотребител, стартирайте парола командвайте и бъркайте акаунта на Root -ключалка.

passwd --lock root

Изпълняването на горната команда кодира паролата на акаунта на Root, така че да влезете чрез су е невъзможно. Отсега нататък потребителите могат само SSH в локален потребител, след което да преминат към Root акаунт чрез sudo привилегии.

Коментари