Kali Linux е добре позната дистрибуция за Linuxспециалисти по сигурността. Той се предлага с десетки инструменти за мрежова сигурност, инструменти за проникване и етични инструменти за „хакване“. В повечето случаи е силно препоръчително да инсталирате тази операционна система на USB флашка или на специален твърд диск.

ВНИМАНИЕ СПОЙЛЕР: Превъртете надолу и гледайте видео урока в края на тази статия.

Ако обаче имате нужда от някои сериозновпечатляващи инструменти за тестване за проникване и използвате Ubuntu, има много по-лесен начин: Katoolin. Това е прост скрипт Python, който може бързо да инсталира всички страхотни инструменти от Kali направо на вашата инсталация на Ubuntu.

Инсталирайте Katoolin

Инсталиране на инструменти за проникване в мрежата на Ubuntuне е лесно, тъй като софтуерът не е включен в основните източници на софтуер. За щастие това може да се оправи със скрипта на Katoolin Python. Тя позволява на потребителя да избира индивидуално всеки набор от инструменти, които да инсталира. Освен това ги разделя на категории. Преминаването по този маршрут улеснява потребителя да идентифицира какви са инструментите и т.н.

Извличането на самия скрипт е доста лесно, както е на Github. За да вземете скрипта за Ubuntu, първо трябва да инсталирате Git пакет, както е необходимо за взаимодействие с Github. Отворете прозорец на терминала и въведете следното:

sudo apt install git

Когато пакетът Git бъде напълно инсталиран, ще можете да използвате програмата клонинг изходния код директно на вашия Ubuntu компютър. Имайте предвид, че няма да можете да променяте този код, тъй като той не е ваш. Клонирането ви дава достъп само за четене до хранилището на софтуера.

git clone https://github.com/LionSec/katoolin.git

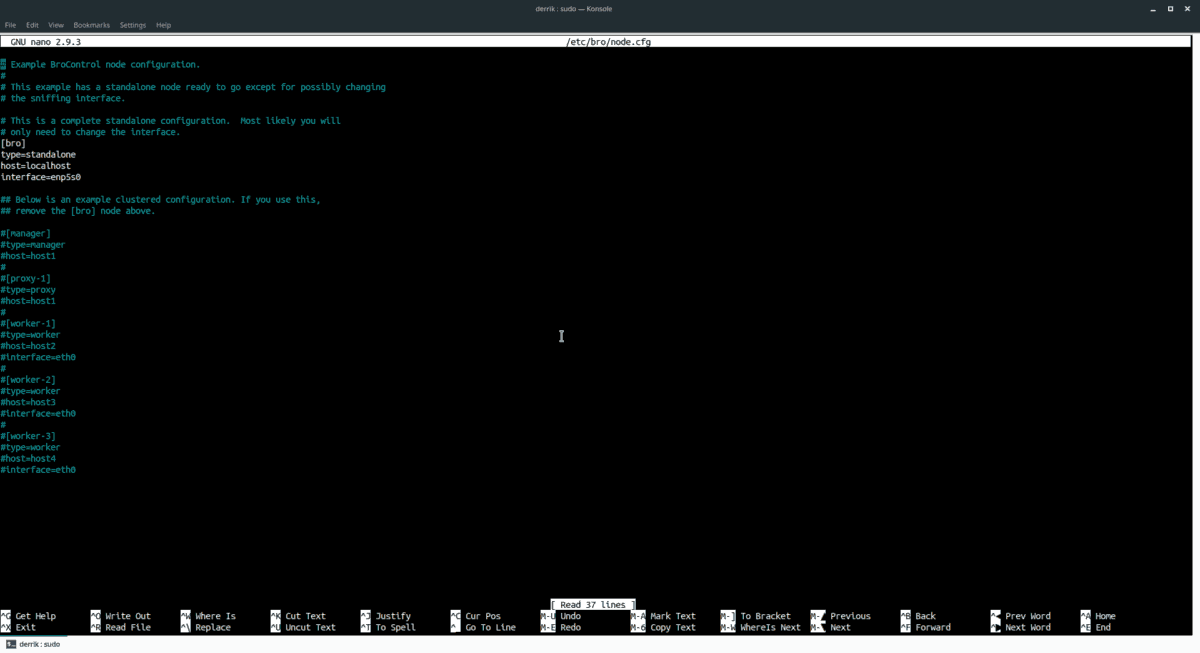

След изтеглянето на кода той ще бъде готов за употребаточно от мястото, където е. Имайки предвид това, по-добре е да преминете през процеса на инсталиране на това приложение, тъй като може да го използвате много и инсталирането му като обикновена програма може да е по-удобно. За да инсталирате приложението Katoolin като програма на вашия компютър Ubuntu, преместете го на / Потребител / хамбар / във файловата система Root.

sudo mv katoolin/katoolin.py /usr/bin/katoolin

Сега, когато сте преместили приложението, ще трябва да актуализирате неговите разрешения, като използвате коригират команда.

sudo chmod +x /usr/bin/katoolin

Използване на Катоолин

Katoolin в крайна сметка е инструмент, който може да добави PPA и да инсталира програма (или да я деинсталира) от списък. За да започнете с него, първо трябва да отворите терминален прозорец и да въведете:

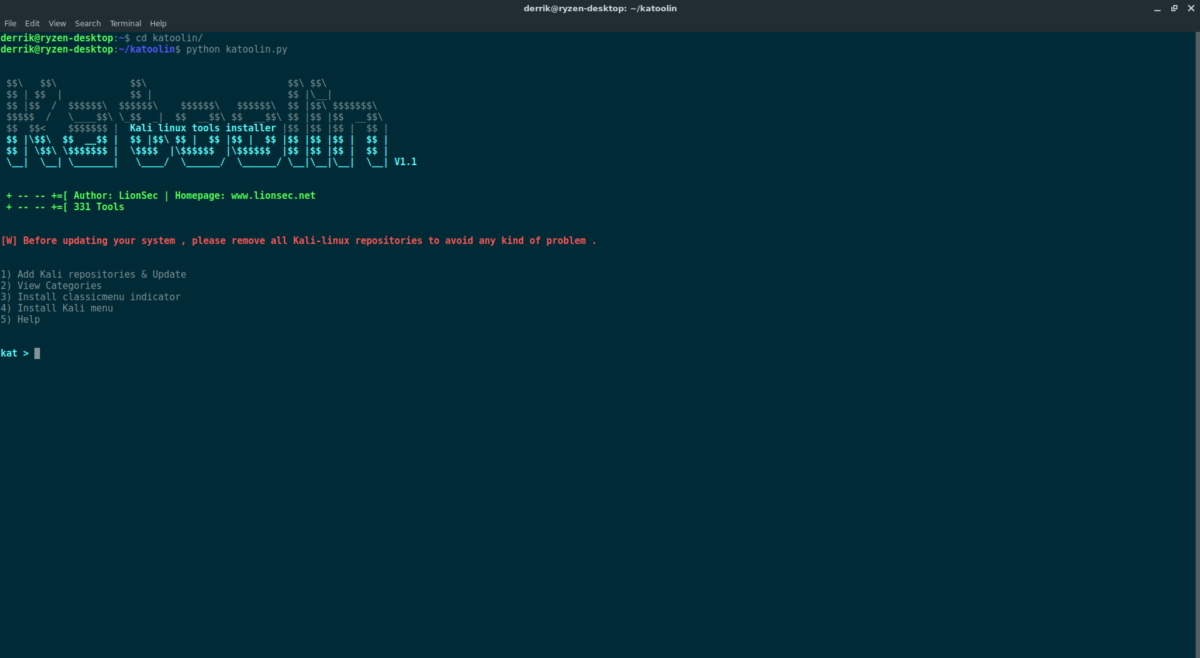

katoolin

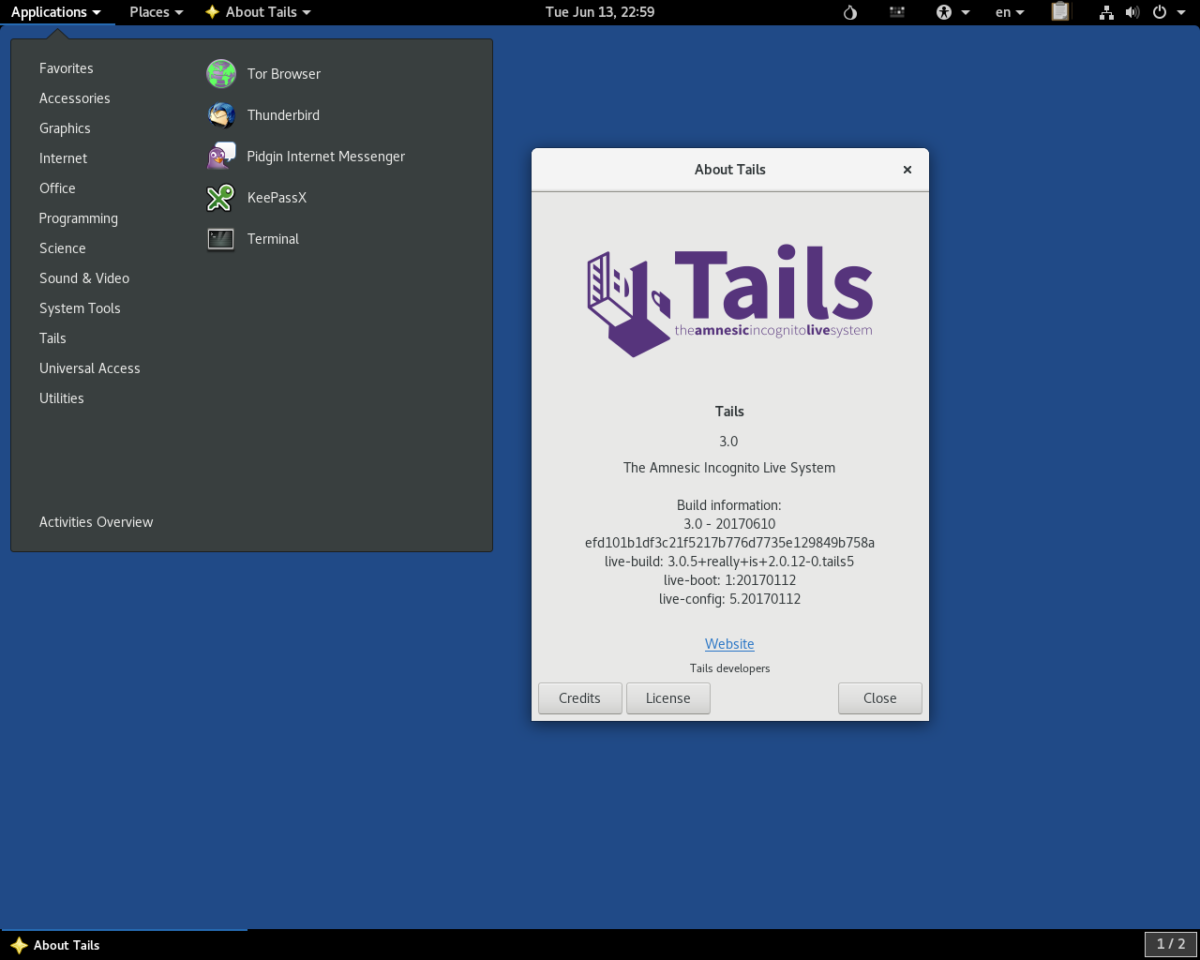

Написването на тази команда трябва автоматично да дадеимате достъп до приложението и от тук можете да го изследвате и да инсталирате различни инструменти за сигурност и проникване в мрежата, повечето от които обикновено са предварително инсталирани в операционната система Kali Linux.

За да започнете да инсталирате приложения, натиснете # 1 в менюто(Добавете Kai хранилища и актуализация), последван от клавиша за въвеждане. Избирането на тази опция добавя софтуерния източник на Kali към вашата операционна система, ключа GPG и т.н. Този раздел няма да инсталира никакъв софтуер във вашата система.

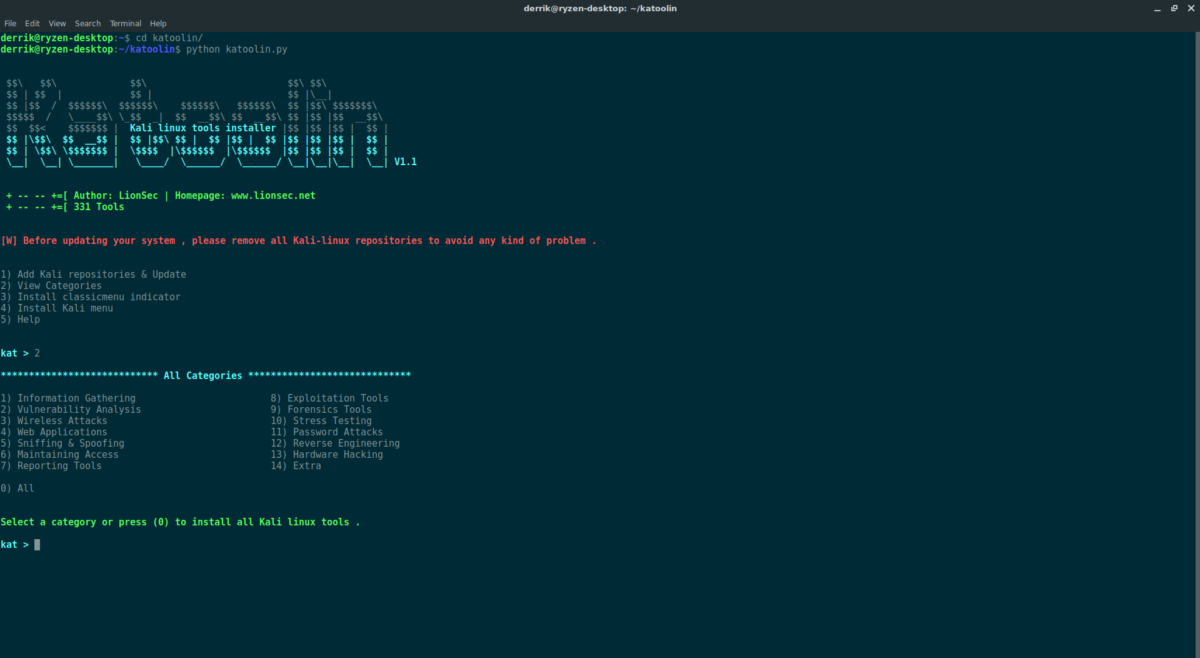

Приложението Katoolin прекрасно разгражда всеки отинструменти за сигурност в различни категории. Ако се интересувате от гледане на някоя от тези категории, натиснете бутона # 2 на клавиатурата си, след което натиснете клавиша за въвеждане. Категориите на приложенията са „Събиране на информация“, „Анализ на уязвимостта“, „Уеб приложения“, „Издушване и подправяне“, „Поддържане на достъп“, „Инструменти за отчитане“, „Инструменти за експлоатация“, „Инструменти за криминалистика“, „Тест на стрес“, „Атака на парола“, „Обратно инженерство“, „Хакерско хакване“ и „Екстра“.

За да инсталирате конкретни приложения, първо изберетекатегорията в менюто. Оттам Katoolin ще инсталира всички свързани приложения. Например, за да инсталирате всички инструменти „Събиране на информация“ в Ubuntu, трябва да натиснете №2 в менюто, последвано от №1 в категории.

Алтернативно, потребителите могат да инсталират масивнатаколичество приложения, които Katoolin скриптът може да предложи в един ход, като игнорира напълно категориалната система. За да направите това, стартирайте скрипта, изберете # 2 (преглед на категориите), след което натиснете 0, за да инсталирате всичко. Обърнете внимание, че тази опция ще отнеме много повече време от избора на един тип наведнъж.

Деинсталиране на мрежови приложения

Деинсталирането на приложения, инсталирани с инструмента Katoolin, е доста лесно, благодарение на вградения процес на деинсталиране, който скриптът може да предложи. За да го използвате, стартирайте скрипта обикновено:

katoolin

След като се отвори, натиснете # 1 на клавиатурата, за даизберете „Добавяне на хранилища и актуализация на Kai.“ В зоната „Добавяне на хранилища и актуализация на Kai“ кликнете върху # 3, за да премахнете всички репозитори на Kali на вашия компютър. Премахването на източника на приложен софтуер от вашия компютър Ubuntu не деинсталира незабавно софтуера. Вместо това ще трябва да изтриете всичко ръчно и има много програми, които да премахнете.

За да улесните нещата, копирайте командата за деинсталиране по-долу и я прекарайте в терминал, за да премахнете всички програми, инсталирани от Katoolin на вашия компютър с Linux.

sudo apt remove --purge acccheck ace-voip amap automater braa casefile cdpsnarf cisco-torch cookie-cadger copy-router-config dmitry dnmap dnsenum dnsmap dnsrecon dnstracer dnswalk dotdotpwn enum4linux enumiax exploitdb fierce firewalk fragroute fragrouter ghost-phisher golismero goofile lbd maltego-teeth masscan metagoofil miranda nmap p0f parsero recon-ng set smtp-user-enum snmpcheck sslcaudit sslsplit sslstrip sslyze thc-ipv6 theharvester tlssled twofi urlcrazy wireshark wol-e xplico ismtp intrace hping3 bbqsql bed cisco-auditing-tool cisco-global-exploiter cisco-ocs cisco-torch copy-router-config doona dotdotpwn greenbone-security-assistant hexorbase jsql lynis nmap ohrwurm openvas-cli openvas-manager openvas-scanner oscanner powerfuzzer sfuzz sidguesser siparmyknife sqlmap sqlninja sqlsus thc-ipv6 tnscmd10g unix-privesc-check yersinia aircrack-ng asleap bluelog blueranger bluesnarfer bully cowpatty crackle eapmd5pass fern-wifi-cracker ghost-phisher giskismet gqrx kalibrate-rtl killerbee kismet mdk3 mfcuk mfoc mfterm multimon-ng pixiewps reaver redfang spooftooph wifi-honey wifitap wifite apache-users arachni bbqsql blindelephant burpsuite cutycapt davtest deblaze dirb dirbuster fimap funkload grabber jboss-autopwn joomscan jsql maltego-teeth padbuster paros parsero plecost powerfuzzer proxystrike recon-ng skipfish sqlmap sqlninja sqlsus ua-tester uniscan vega w3af webscarab websploit wfuzz wpscan xsser zaproxy burpsuite dnschef fiked hamster-sidejack hexinject iaxflood inviteflood ismtp mitmproxy ohrwurm protos-sip rebind responder rtpbreak rtpinsertsound rtpmixsound sctpscan siparmyknife sipp sipvicious sniffjoke sslsplit sslstrip thc-ipv6 voiphopper webscarab wifi-honey wireshark xspy yersinia zaproxy cryptcat cymothoa dbd dns2tcp http-tunnel httptunnel intersect nishang polenum powersploit pwnat ridenum sbd u3-pwn webshells weevely casefile cutycapt dos2unix dradis keepnote magictree metagoofil nipper-ng pipal armitage backdoor-factory cisco-auditing-tool cisco-global-exploiter cisco-ocs cisco-torch crackle jboss-autopwn linux-exploit-suggester maltego-teeth set shellnoob sqlmap thc-ipv6 yersinia beef-xss binwalk bulk-extractor chntpw cuckoo dc3dd ddrescue dumpzilla extundelete foremost galleta guymager iphone-backup-analyzer p0f pdf-parser pdfid pdgmail peepdf volatility xplico dhcpig funkload iaxflood inviteflood ipv6-toolkit mdk3 reaver rtpflood slowhttptest t50 termineter thc-ipv6 thc-ssl-dos acccheck burpsuite cewl chntpw cisco-auditing-tool cmospwd creddump crunch findmyhash gpp-decrypt hash-identifier hexorbase john johnny keimpx maltego-teeth maskprocessor multiforcer ncrack oclgausscrack pack patator polenum rainbowcrack rcracki-mt rsmangler statsprocessor thc-pptp-bruter truecrack webscarab wordlists zaproxy apktool dex2jar python-distorm3 edb-debugger jad javasnoop jd ollydbg smali valgrind yara android-sdk apktool arduino dex2jar sakis3g smali

Когато командата за деинсталиране завърши да работи, ще трябва също да деинсталирате всички зависимости, които се инсталират заедно с нея. Това се прави с изходен код команда.

sudo apt autoremove

И накрая, изтрийте скрипта и кода на Katoolin от вашия компютър.

rm -rf ~/katoolin sudo rm /usr/bin/katoolin

След деинсталиране на всичко, вашият компютър ще се върне към нормалното.

Коментари