Всеки ден компютърът ви изпраща хилядиDNS запитвания към интернет. В повечето случаи операционната ви система не защитава тези заявки и грешният човек с точното количество ноу-хау може да навлезе в поверителността ви.

В миналото за Addictivetips говорих заDNSCrypt. Това е отличен начин да получите защита на поверителността на DNS. Това обаче не е единственото решение. Както се оказва, друга възможност е да изпратите DNS през TLS.

Метод 1 - Stuby

Stubby е лесна програма, която работи върху някои Linux дистрибуции, които позволяват на потребителите да изпращат DNS заявки през TLS.

Инструментът Stubby работи на Ubuntu Linux, Debian Linux и Arch Linux. За да инсталирате този инструмент, стартирайте терминален прозорец, като натиснете Ctrl + Alt + T или Ctrl + Shift + T на клавиатурата. След това следвайте инструкциите на командния ред, които съответстват на операционната система Linux, която използвате в момента.

Ubuntu

За да инсталирате Stubby в Ubuntu, първо трябва да активирате Ubuntu „Universe“ софтуерно хранилище. За целта използвайте ап-добавка хранилище команда в прозорец на терминал.

sudo add-apt-repository universe

След стартиране на добавка ап-хранилище команда, време е да използвате актуализация инструмент, за да има Ubuntu проверка за актуализации на софтуера. Освен това ще изтегли информацията за освобождаването в софтуерния източник на Universe и ще я добави към вашата система.

sudo apt update

Веднъж актуализация командата е завършена, използвайте Apt инсталирате команда за инсталиране на Stubby във вашата операционна система Ubuntu Linux.

sudo apt install stubby

Debian

На Debian, за версия 10, „Sid“ инструментът Stubby може да се намери в хранилището на софтуера „Main“. За да го инсталирате, стартирайте терминален прозорец и използвайте Ап-да по-долу.

sudo apt-get install stubby

Arch Linux

Потребителите на Arch Linux могат да инсталират Stubby, ако имат създаден хранилище за софтуер „Community“. За да го настроите, редактирайте /etc/pacman.conf, превъртете до дъното на файла, премахнете # символи от „Общността“ и актуализирайте системата си.

След като “Community” е настроен, инсталирайте приложението Stubby с помощта на мениджъра на пакети Pacman.

sudo pacman -S stubby

Сега, когато приложението Stubby е настроено, няма нужда да променяте нито един от конфигурационните файлове, защото Stubby се предлага предварително с някои отлични DNS услуги, които поддържат TLS.

Забележка: ако искате да промените DNS услуги, редактирайте /etc/stubby/stubby.yml.

Последната стъпка в настройката на DNS над TLS с Stubby е да промените настройките си по DNS по подразбиране от какъвто и да е адрес, който в момента използвате, на адреса 127.0.0.1.

Промяната на настройките на DNS е различна в зависимост от товакаква среда за десктоп на Linux използвате, така че няма да я покрием в тази публикация. Вместо това се насочете към нашето ръководство за това как да промените настройките на DNS за повече информация.

Когато настройките на DNS са променени на 127.0.0.1, вашата Linux машина трябва да използва DNS през TLS!

Метод 2 - Решен от системата

Въпреки че инструментът Stubby е лесен за конфигуриране и прави изпращането на DNS през TLS на Linux доста право, той за съжаление не работи при всяка една дистрибуция.

Страхотна алтернатива на програмата Stubby законфигурирането на DNS през TLS в Linux означава използване на кешираната от DNS система за кеширане. Основната причина за това е, че тя е вградена в системата Systemd init, която повечето операционни системи Linux вече използват, и е лесно да започнете да използвате. Въпреки това, имайте предвид, че преди да настроите Systemd-разрешен за DNS през TLS, трябва да изключите кеш системата DNS, която в момента използвате в полза на Systemd-разрешена.

За да настроите системата, разрешена от Systemd, стартирайте терминала на командния ред, като натиснете Ctrl + Alt + T или Ctrl + Shift + T на клавиатурата. След това използвайте systemctl команда за деактивиране на DNS кеш системата, която използвате.

Забележка: ако не използвате DNS Masq или NSCD, вероятно вече използвате разрешено от Systemd и няма нужда да деактивирате нищо.

DNS Masq

sudo systemctl stop dnsmasq.service

sudo systemctl disable dnsmasq.service -f

размен

sudo systemctl stop nscd.service -f sudo systemctl disable nscd.service -f

Когато DNS доставчикът ви по подразбиране е изключен на вашия компютър с Linux, е време да преминете към разрешено от Systemd. За да направите това, използвайте отново systemctl команда.

sudo systemctl enable systemd-resolved.service -f sudo systemctl start systemd-resolved.service

С активирания инструмент чрез Systemd можем да конфигурираме програмата да използва DNS през TLS. За да започнете, стартирайте конфигурационния файл на инструмента в Nano.

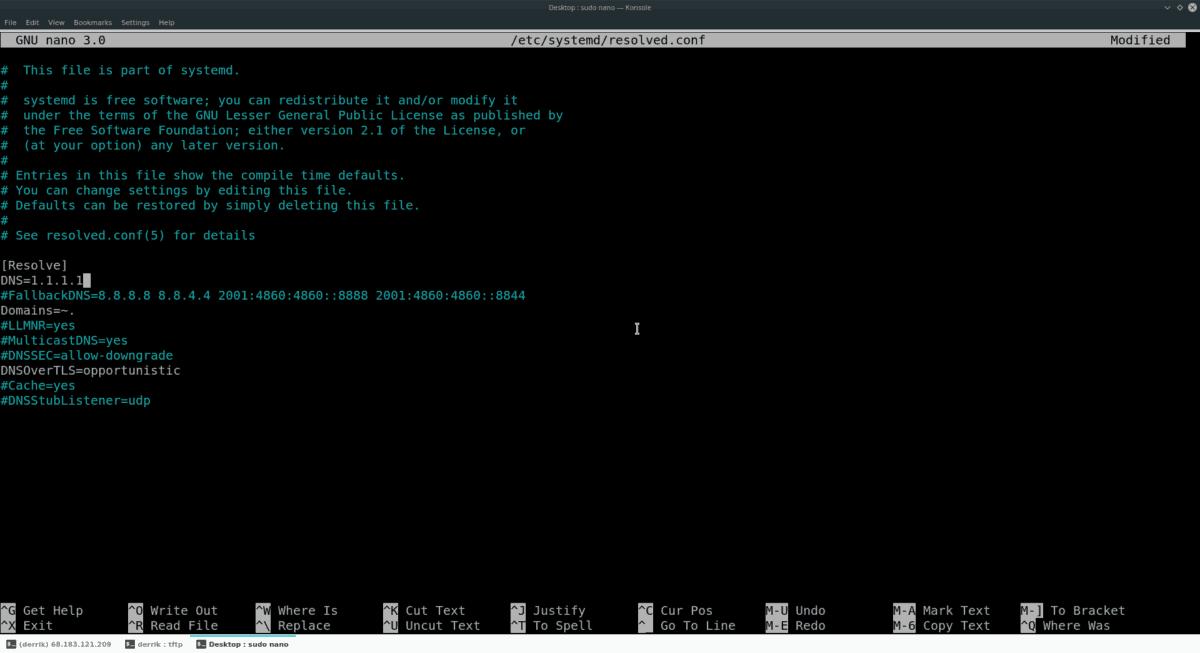

sudo nano -w /etc/systemd/resolved.conf

Редактирайте Resolved.conf файл с Nano и превъртете надолу до DNS=.

След знака = добавете защитен, активиран от TLS DNS сървър, като DNS сървъра за поверителност на CloudFlare. Тя трябва да изглежда така:

DNS=1.1.1.1

След това преминете надолу към Domains= и го променете, за да изглежда като код по-долу.

Domains=~.

Следвайки „Домейни“, преминете надолу към DNSOverTLS= и го променете, за да изглежда като код по-долу.

DNSOverTLS=opportunistic

Запишете редакциите в Resol.conf, като натиснете Ctrl + O, след това излезте с Ctrl + X и рестартирайте вашата DNS система, за да активирате DNS през TLS с разрешение на Systemd!

sudo systemctl restart systemd-resolved</ P>

Коментари