Никой не иска мрежата, в която успяват да станатцелта на злонамерени потребители, които се опитват да откраднат корпоративни данни или да причинят щети на организацията. За да предотвратите това, трябва да намерите начини да гарантирате, че има възможно най-малко начини за влизане. И това се постига отчасти, като се уверите, че всяка уязвимост във вашата мрежа е известна, адресирана и фиксирана. И за тези уязвимости, които не могат да бъдат коригирани, има нещо, което да ги смекчи. Първата стъпка е очевидна; това е да сканирате вашата мрежа за тези уязвимости. Това е задачата на специфичен тип софтуер, наречен инструменти за сканиране на уязвимостта. Днес разглеждаме 6-те най-добри инструменти и софтуер за сканиране на уязвимост.

Нека започнем с разговор за мрежауязвимост - или трябва да кажем уязвимости - и се опитаме да обясним какви са те. След това ще обсъдим инструментите за сканиране на уязвимостта. Ще опишем кой има нужда от тях и защо. И тъй като скенерът за уязвимост е само един компонент от процеса на управление на уязвимостта - макар и важен - за това ще говорим по-нататък. След това ще видим как обикновено работят скенерите за уязвимост. Всички са малко по-различни, но в основата им често има повече прилики, отколкото разлики. И преди да прегледаме най-добрите инструменти и софтуер за сканиране на уязвимост, ще обсъдим основните им характеристики.

Въведение в уязвимостта

Компютърните системи и мрежи са достигнали aпо-високо ниво на сложност от всякога. Днес средният сървър обикновено може да изпълнява стотици процеси. Всеки от тези процеси е компютърна програма, някои от тях са големи програми, които са направени от хиляди редове от изходния код. И в рамките на този код може да има - вероятно има - всевъзможни неочаквани неща. Един разработчик може, в един момент, да е добавил някаква функция за заден ход, за да улесни отстраняването на грешки. И по-късно тази функция може погрешно да е стигнала до окончателното издание. Възможно е също да има някои грешки при валидирането на входа, които да причинят неочаквани и нежелани резултати при някакво конкретно обстоятелство.

Всяко от тях може да се използва, за да се опитате да получите достъп досистеми и данни. Има огромна общност от хора, които нямат нищо по-добро от това да намерят тези дупки и да ги използват, за да атакуват вашите системи. Уязвимостите са това, което наричаме тези дупки. Ако останете без надзор, уязвимостите могат да бъдат използвани от злонамерени потребители, за да получат достъп до вашите системи и данни - или евентуално по-лошо, до данните на вашия клиент - или по друг начин да причинят някаква вреда, като например да направят вашите системи неизползваеми.

Уязвимостите могат да бъдат навсякъде. Те често се намират в софтуер, работещ на вашите сървъри или техните операционни системи, но те съществуват и в мрежово оборудване като превключватели, рутери и дори уреди за сигурност, като защитни стени. Човек наистина трябва да ги търси навсякъде.

Инструменти за сканиране - какви са те и как работят

Инструментите за сканиране на уязвимост или оценкаедна основна функция: идентифициране на уязвими места във вашите системи, устройства, оборудване и софтуер. Те се наричат скенери, защото обикновено ще сканират вашето оборудване, за да търсят известни уязвимости.

Но как да намерите инструментите за сканиране на уязвимосттауязвимости, които обикновено не са в полезрението? Ако бяха толкова очевидни, разработчиците щяха да се обърнат към тях преди да пуснат софтуера. Добре, ако подобно на софтуер за защита от вируси, който използва бази данни за дефиниции на вируси за разпознаване на подписи на компютърни вируси, повечето скенери за уязвимост разчитат на бази данни за уязвимост и сканиращи системи за специфични уязвимости. Тези бази данни за уязвимост могат да бъдат получени от добре известни независими лаборатории за тестване на сигурността, посветени на намирането на уязвимости в софтуера и хардуера, или могат да бъдат собствени бази данни от доставчика на инструмента. Както бихте очаквали, нивото на откриване, което получавате, е толкова добро, колкото базата данни за уязвимост, която използва вашият инструмент.

Инструменти за сканиране - на кого им е необходимо?

Еднословният отговор на този въпрос е достаочевидно: Всеки! Никой с правилния си ум не би помислил да работи с компютър без някаква защита от вируси в наши дни. По същия начин, никой мрежов администратор не трябва да има без някаква форма на откриване на уязвимост. Атаките може да идват отвсякъде и да ви ударят там, където най-малко ги очаквате. Трябва да сте наясно с риска от излагане.

Това вероятно е нещо, което би могло да бъдетеоретично направено ръчно. На практика обаче това е почти невъзможна работа. Само намирането на информация за уязвимостите, камо ли да сканира вашите системи за тяхното присъствие, може да отнеме огромно количество ресурси. Някои организации са посветени на намирането на уязвимости и често наемат стотици, ако не и хиляди хора.

Всеки, който управлява редица компютърни системи илиустройствата ще имат голяма полза от използването на инструмент за сканиране на уязвимост. Освен това, спазването на регулаторни стандарти като SOX или PCI-DSS често ще изисква това. И дори и да не изискват това, спазването често ще бъде по-лесно да се демонстрира, ако можете да покажете, че сканирате мрежата си за уязвимости.

Управление на уязвимостта в една ядка

Откриване на уязвимости с помощта на някакъв видсофтуерният инструмент е от съществено значение. Това е първата стъпка в защитата срещу атаки. Но е безполезно, ако не е част от цялостен процес на управление на уязвимостта. Системите за откриване на проникване не са системи за предотвратяване на проникване и по същия начин инструментите за сканиране на уязвимостта на мрежата - или поне по-голямата част от тях - ще открият само уязвимостите и ще ви предупредят за тяхното присъствие.

Тогава администраторът зависи от васизвестен процес за справяне с откритите уязвимости. Първото нещо, което трябва да се направи при тяхното откриване, е да се оцени уязвимостта. Искате да се уверите, че откритите уязвимости са реални. Инструментите за сканиране на уязвимостта обикновено предпочитат да грешат от страна на предпазливостта и много от тях ще съобщят за определен брой неверни позитиви. И ако са с истински уязвимости, те може да не са истински проблем. Например неизползваният отворен IP порт на сървър може да не е проблем, ако седи точно зад защитна стена, която блокира този порт.

След като уязвимостите се оценят, време е дарешите как да се обърнете към тях и да ги поправите. Ако те са намерени в софтуер, който вашата организация почти не използва - или изобщо не използва - най-добрият ви начин на действие може да бъде да премахнете уязвимия софтуер и да го замените с друг, предлагащ подобна функционалност. В други случаи коригирането на уязвимостите е толкова лесно, колкото прилагането на някакъв пластир от софтуерния издател или надстройването до най-новата версия. Много инструменти за сканиране на уязвимост ще идентифицират наличните поправки за откритите уязвимости. Други уязвимости могат да бъдат отстранени просто чрез промяна на някои настройки на конфигурацията. Това важи особено за мрежовото оборудване, но това се случва и със софтуер, работещ на компютри.

Основни характеристики на инструментите за сканиране на уязвимостта

Има много неща, които човек трябва да вземе предвид когаизбор на инструмент за сканиране на уязвимост. Един от най-важните аспекти на тези инструменти е набор от устройства, които могат да сканират. Искате инструмент, който ще може да сканира цялото оборудване, което притежавате. Ако имате много сървъри на Linus, например, ще искате да изберете инструмент, който да ги сканира, а не един, който обработва само Windows устройства. Освен това искате да изберете скенер, който е възможно най-точен във вашата среда. Не бихте искали да се давите в безполезни известия и фалшиви позитиви.

Друг основен диференциращ фактор ебаза данни за уязвимост на инструмента Поддържа ли се от доставчика или е от независима организация? Колко редовно се актуализира? Съхранява ли се локално или в облака? Трябва ли да плащате допълнителни такси, за да използвате базата данни за уязвимост или да получавате актуализации? Това са всички неща, които ще искате да знаете, преди да изберете инструмента си.

Някои скенери за уязвимост ще използват повеченатрапчив метод за сканиране, който потенциално може да повлияе на производителността на системата. Това не е задължително нещо лошо, тъй като най-натрапчивите често са най-добрите скенери, но ако повлияят на производителността на системата, ще искате да знаете за това и да планирате съответно своите сканирания. Между другото, планирането е друг важен аспект на инструментите за сканиране на уязвимостта на мрежата. Някои инструменти дори нямат планирани сканирания и трябва да бъдат стартирани ръчно.

Има поне две важни характеристикина инструментите за сканиране на уязвимостта: сигнализиране и докладване. Какво се случва, когато се намери уязвимост? Ясното и лесно ли е разбирането? Как се изобразява? Това е изскачащо на екрана, имейл, текстово съобщение? И още по-важно, дали инструментът дава някаква представа как да коригира уязвимостите, които идентифицира? Някои инструменти правят, а други не. Някои дори имат автоматизирано отстраняване на определени уязвимости. Други инструменти ще се интегрират със софтуер за управление на кръпка, тъй като кръпката често е най-добрият начин за коригиране на уязвимостите.

Що се отнася до отчитането, това често е въпрослично предпочитание. Трябва обаче да гарантирате, че информацията, която очаквате и трябва да намерите в отчетите, всъщност ще бъде налице. Някои инструменти имат само предварително зададени отчети, други ще ви позволят да променяте вградени отчети. А най-добрите - поне от гледна точка на отчитането - ще ви позволят да създавате персонализирани отчети от нулата.

Нашите топ 6 инструменти за сканиране на уязвимост

Сега, когато научихме малко повече заинструменти за сканиране на уязвимост, нека разгледаме някои от най-добрите или най-интересните пакети, които бихме могли да намерим. Опитахме да включим комбинация от платени и безплатни инструменти. Има и инструменти, които се предлагат в безплатна и платена версия.

1. SolarWinds Network Configuration Manager (БЕЗПЛАТЕН ПРОБЕН ПЕРИОД)

В случай, че вече не познавате SolarWinds,компанията прави едни от най-добрите инструменти за администриране на мрежата от около 20 години. Сред най-добрите си инструменти, SolarWinds Network Performance Monitor постоянно получава висока оценка и възторжени отзиви като един от най-добрите SNMP мрежови инструменти за мониторинг на честотната лента. Компанията също е известна със своите безплатни инструменти. Това са по-малки инструменти, създадени за справяне с конкретна задача за управление на мрежата. Сред най-известните от тези безплатни инструменти са калкулатор на подмрежа и TFTP сървър.

Инструментът, който бихме искали да представим тук, е инструмент, наречен the SolarWinds Network Configuration Manager, Това обаче всъщност не е уязвимостсканиращ инструмент. Но има две конкретни причини, поради които решихме да включим този инструмент в нашия списък. Продуктът има функция за оценка на уязвимостта и адресира специфичен вид уязвимост, който е важен, но не много други инструменти адресират, неправилната конфигурация на мрежовото оборудване.

Мениджърът за конфигуриране на мрежата на SolarWindsОсновната полезна програма като инструмент за сканиране на уязвимостта е във валидирането на конфигурациите на мрежовото оборудване за грешки и пропуски. Инструментът може също така периодично да проверява конфигурациите на устройството за промени. Това също е полезно, тъй като някои атаки се стартират чрез промяна на някои конфигурации на мрежови устройства - които често не са толкова сигурни, колкото сървърите - по начин, който може да улесни достъпа до други системи. Инструментът може също да ви помогне със стандарти или спазване на регулаторите на своите автоматизирани инструменти за конфигуриране на мрежата, които могат да разгърнат стандартизирани конфигурации, да открият промени извън процеса, конфигурации на одит и дори да коригират нарушенията.

Софтуерът се интегрира с NationalБаза данни за уязвимостта, което го заслужава да бъде в нашия списък още повече. Той има достъп до най-актуалните CVE, за да идентифицира уязвимостите във вашите устройства на Cisco. Той ще работи с всяко устройство на Cisco, работещо с ASA, IOS или Nexus OS. Всъщност два други полезни инструмента, Network Insights за ASA и Network Insights за Nexus са вградени в продукта.

Цени за мрежовата конфигурация на SolarWindsМениджърът започва от $ 2895 за до 50 управлявани възли и варира в зависимост от броя на възлите. Ако искате да опитате този инструмент, безплатна 30-дневна пробна версия може да бъде изтеглена от SolarWinds.

- БЕЗПЛАТЕН ПРОБЕН ПЕРИОД: SolarWinds Network Configuration Manager

- Официално изтегляне: https://www.solarwinds.com/network-configuration-manager

2. Майкрософт анализатор за сигурност на Microsoft (MBSA)

Анализаторът за сигурност на Microsoft Baseline, илиMBSA, е малко по-стар инструмент от Microsoft. Въпреки че е по-малко от идеалния вариант за големи организации, инструментът може да бъде подходящ за по-малки фирми, тези със само шепа сървъри. Това е инструмент на Microsoft, така че по-добре не очаквайте да изглежда сканирано, но продуктите на Microsoft или ще бъдете разочаровани. Той обаче ще сканира операционната система Windows, както и някои услуги като защитната стена на Windows, SQL сървъра, IIS и приложенията на Microsoft Office.

Но този инструмент не сканира конкретноуязвимости, както правят другите скенери за уязвимост. Това, което прави, е да търси липсващи кръпки, сервизни пакети и актуализации за сигурност, както и сканиращи системи за административни проблеми. Отчетният механизъм на MBSA ще ви позволи да получите списък с липсващи актуализации и неправилни конфигурации.

Като стар инструмент от Microsoft, MBSA не енапълно съвместим с Windows 10. Версия 2.3 ще работи с най-новата версия на Windows, но може да изисква известно настройване, за да изчистите фалшивите позитиви и да коригирате проверките, които не могат да бъдат завършени. Например, този инструмент невярно ще докладва, че Windows Update не е активиран в Windows 10. Друг недостатък на този продукт е, че той няма да открие уязвимости, които не са Microsoft или сложни уязвимости. Този инструмент е лесен за използване и върши добре работата си. Много добре би могъл да бъде идеалният инструмент за по-малка организация със само няколко компютъра с Windows.

3. Отворена система за оценка на уязвимостта (OpenVAS)

Следващият ни инструмент се нарича Отворена уязвимостСистема за оценка или OpenVAS. Тя е рамка от няколко услуги и инструменти. Всички те се комбинират, за да го направят всеобхватен и мощен инструмент за сканиране на уязвимостта. Рамката зад OpenVAS е част от решението за управление на уязвимостта на Greenbone Networks, от което елементите са допринесли за общността от около десет години. Системата е напълно безплатна и повечето от нейните компоненти са с отворен код, въпреки че някои от тях не са. Скенерът OpenVAS се предлага с над петдесет хиляди теста за уязвимост на мрежата, които се актуализират редовно.

В OpenVAS има два основни компонента. Първият компонент е скенерът OpenVAS. Както подсказва името му, той е отговорен за действителното сканиране на целевите компютри. Вторият компонент е мениджърът на OpenVAS, който обработва всичко останало, като контролиране на скенера, консолидиране на резултатите и съхранението им в централна SQL база данни. Системата включва както базирани на браузъра, така и потребителски интерфейси на командния ред. Друг компонент на системата е базата данни за тестове за уязвимост на мрежата. Тази база данни може да получи своите актуализации или от безплатната емисия на Greenborne Community или от платената емисия за сигурност Greenborne.

4. Общност на мрежата на Retina

Retina Network Community е безплатната версия наскенер за мрежова сигурност на Retina от AboveTrust, който е един от най-известните скенери за уязвимост. Този цялостен скенер за уязвимост е пълен с функции. Инструментът може да извърши задълбочена оценка на уязвимостта на липсващи кръпки, уязвимости с нулев ден и конфигурации, които не са защитени. Той също така може да се похвали с потребителски профили, приведени в съответствие с функциите на задачите, като по този начин опрости работата на системата. Този продукт се отличава с интуитивен GUI в стил метро, който позволява опростена работа на системата.

Retina Network Community използва същотобаза данни за уязвимост като нейната платена връзка. Това е обширна база данни с мрежови уязвимости, проблеми с конфигурацията и липсващи кръпки, която се актуализира автоматично и обхваща широк спектър от операционни системи, устройства, приложения и виртуални среди. Макар и по този въпрос, този продукт поддържа изцяло VMware среди и включва онлайн и офлайн сканиране на виртуални изображения, сканиране на виртуални приложения и интеграция с vCenter.

Има обаче съществен недостатък на ретинатаМрежова общност. Инструментът е ограничен до сканиране на 256 IP адреса. Това може да не изглежда много, ако управлявате голяма мрежа, но може да е повече от достатъчно за много по-малки организации. Ако вашата среда е по-голяма от това, всичко, което току-що казахме за този продукт, важи и за големия му брат, скенера за мрежова сигурност на Retina, който се предлага в стандартни и неограничени издания. Всяко издание има същия набор от разширени функции в сравнение със скенера на мрежата на Retina Network Community.

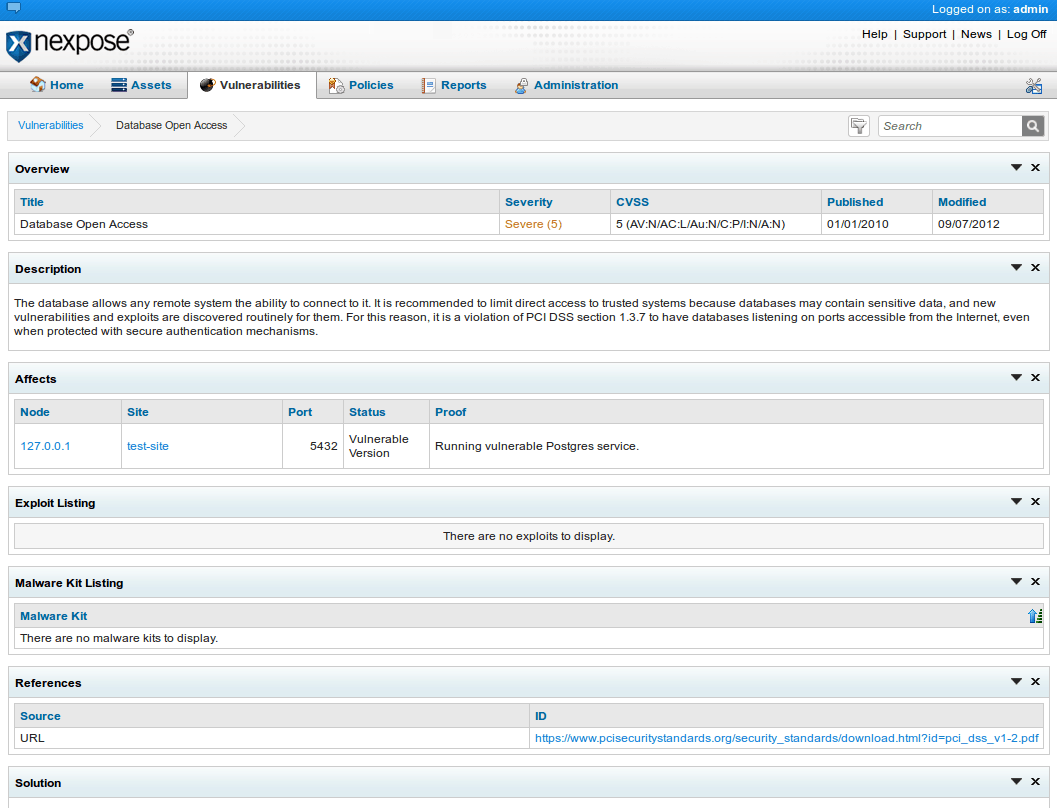

5. Nexpose Community Edition

Може да не е толкова популярен като Retina, ноNexpose от Rapid7 е друг добре известен скенер за уязвимост. И Nexpose Community Edition е леко намалена версия на цялостния скенер за уязвимост на Rapid7. Ограниченията на продукта обаче са важни. Например, можете да използвате продукта само за сканиране на максимум 32 IP адреса. Това го прави добър вариант само за най-малките мрежи. Освен това продуктът може да се използва само за една година. Ако можете да живеете с продукта, той е отличен.

Nexpose Community Edition ще работи на физическимашини, работещи или с Windows, или с Linux. Предлага се и като виртуален уред. Неговите широки възможности за сканиране ще се справят с мрежи, операционни системи, уеб приложения, бази данни и виртуална среда. Nexpose Community Edition използва адаптивна защита, която може автоматично да открие и оцени нови устройства и нови уязвимости в момента, в който те имат достъп до вашата мрежа. Тази функция работи във връзка с динамични връзки към VMware и AWS. Този инструмент се интегрира и с изследователския проект Sonar, за да осигури истински мониторинг на живо. Nexpose Community Edition предлага интегрирано сканиране на политики, за да подпомогне спазването на популярни стандарти като CIS и NIST. И не на последно място, интуитивните отчети за отстраняване на инструмента ви дават стъпка по стъпка инструкции за действия по отстраняване.

Коментари