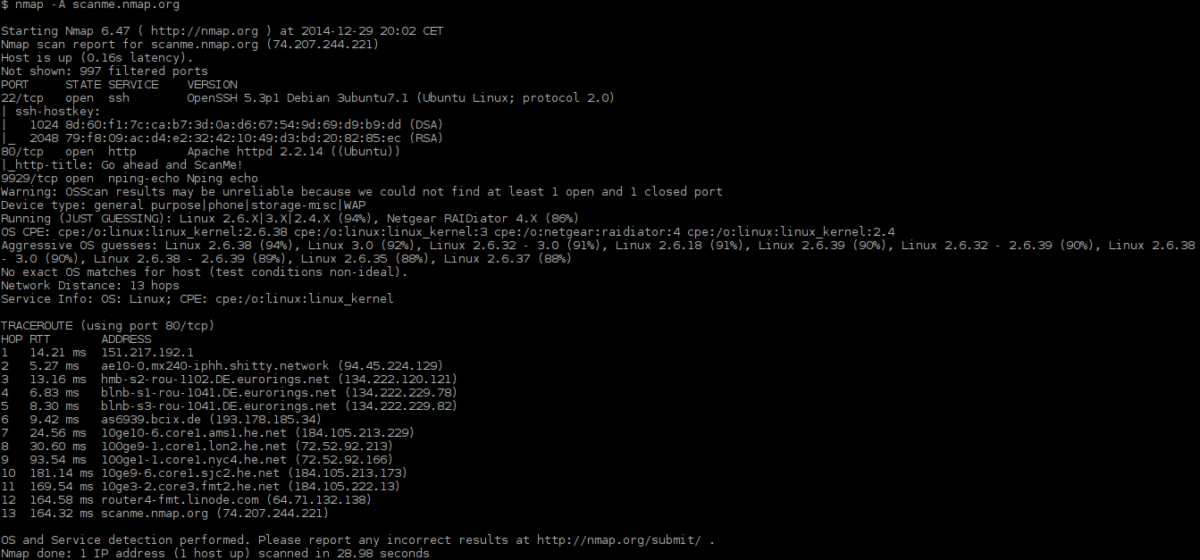

Nmap е мощен инструмент за мрежово сканиранеLinux, BSD и други операционни системи. Той има десетки отлични функции, като сканиране на IP адреси за отворени портове, картографиране на активни устройства в мрежа, идентифициране на услуги, работещи върху цели на сканиране, и много други.

В това ръководство ще разгледаме как да го използватемощен инструмент за администриране на мрежата в Linux и вижте как да използвате някои от най-полезните му функции, включително сканиране на хост, мрежово картографиране и много други!

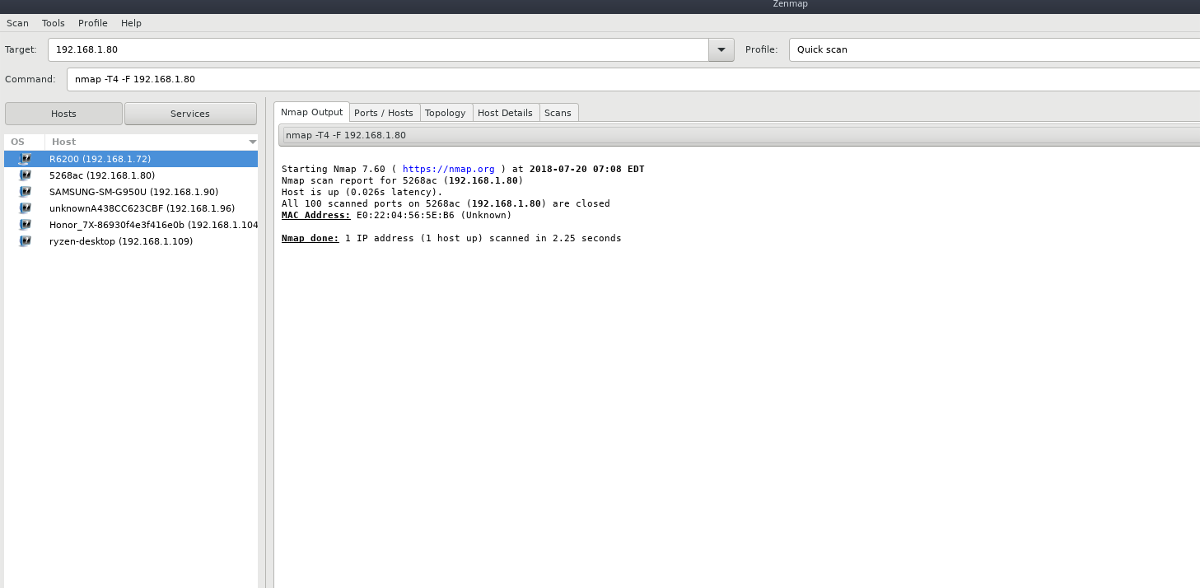

Забележка: Nmap е инструмент за команден ред. Ако имате нужда от добър инструмент за картографиране на мрежата, но не сте фен на терминала, вижте Zenmap. Това е интерфейс на GUI за Nmap, който има същите функции, но опакован в гладък интерфейс.

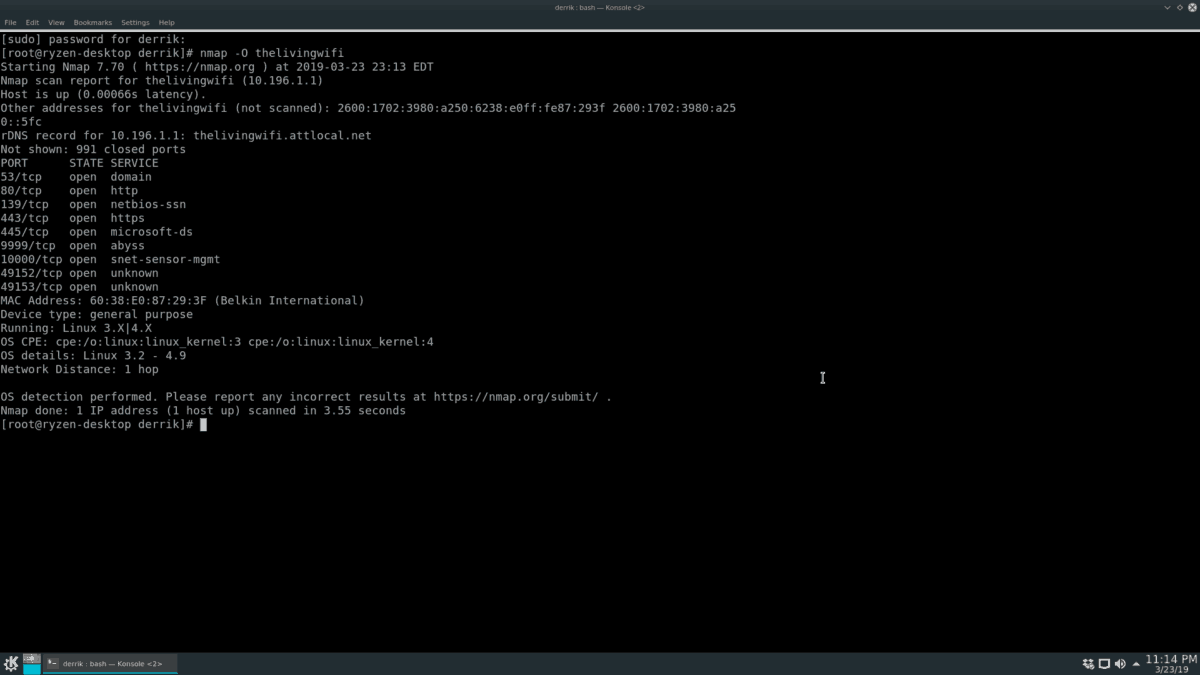

Сканиране на един хост

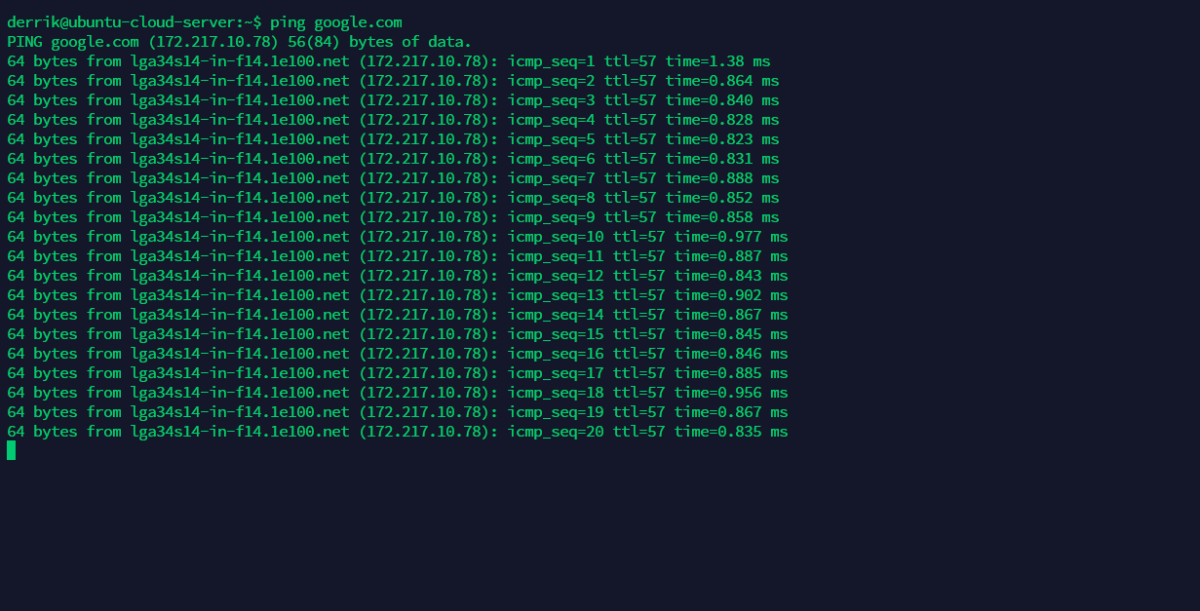

Една от основните функции на Nmap е неговата способност да сканира цел (AKA хост) за открити портове, системна информация и др. За да стартирате сканиране, стартирайте терминален прозорец в Linux, като натиснете Ctrl + Alt + T или Ctrl + Shift + T, Оттам повдигнете терминала до Root с су или sudo -s.

su -

Или

sudo -s

След получаване на Root достъп в терминала, е възможно да направите основно сканиране, като стартирате Nmap заедно с целевия IP адрес, име на хост или уебсайт.

Забележка: За Nmap да сканира имена на домейни на отдалечен уебсайт, може да се наложи да добавите http: // пред адреса.

nmap target-local-or-remote-ip-address

Трябва да разберете каква операционна система работи вашата цел? Използвай О опция.

nmap -O target-local-or-remote-ip-address

Изпълнение на сканирането с О команда разкрива OS информация за целевите сканирания Nmap, но за някои това не е достатъчно информация. За щастие V превключвателят на командния ред може да показва още повече информация (отворени портове и т.н.)

nmap -O -v target-local-or-remote-ip-address

За още повече информация, не се колебайте да използвате V превключете два пъти.

nmap -O -vv target-local-or-remote-ip-address

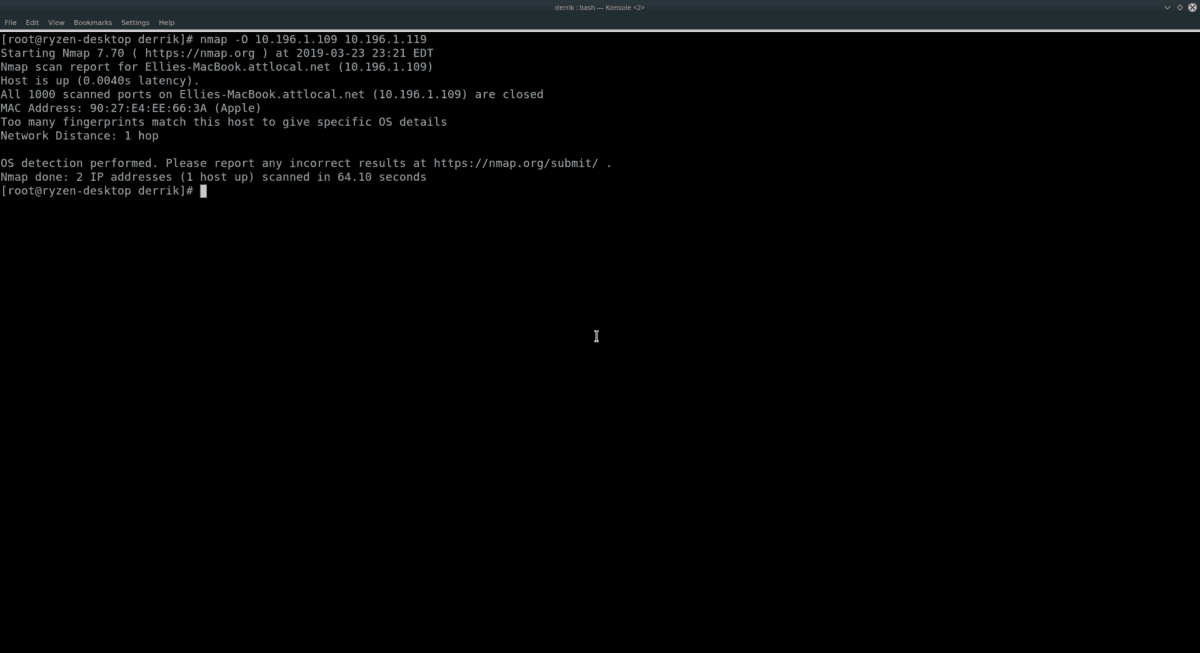

Сканирайте няколко хоста

С Nmap е възможно да сканирате няколко хостана време. За да го направите, изпишете командата, която бихте използвали за една цел, но добавете на други адреси в края на командата. Например, за да проверите какви са две отделни операционни системи за насочване, трябва да направите:

nmap -O target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

За да намерите повече информация за сканираните по-горе два хоста, използвайте V ключ.

nmap -O -v target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

или

nmap -O -vv target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Nmap няма ограничение за броя на отделните имена на хостове или IP адресите, които добавяте в края на командата, така че не се колебайте да добавите толкова, колкото са ви необходими!

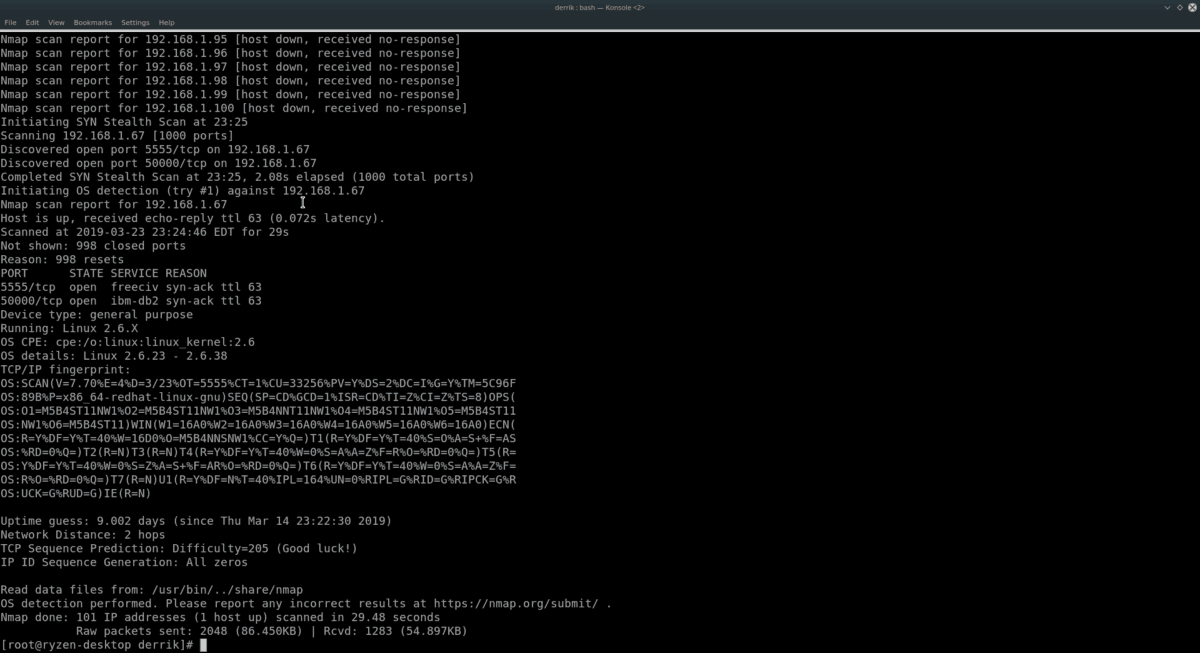

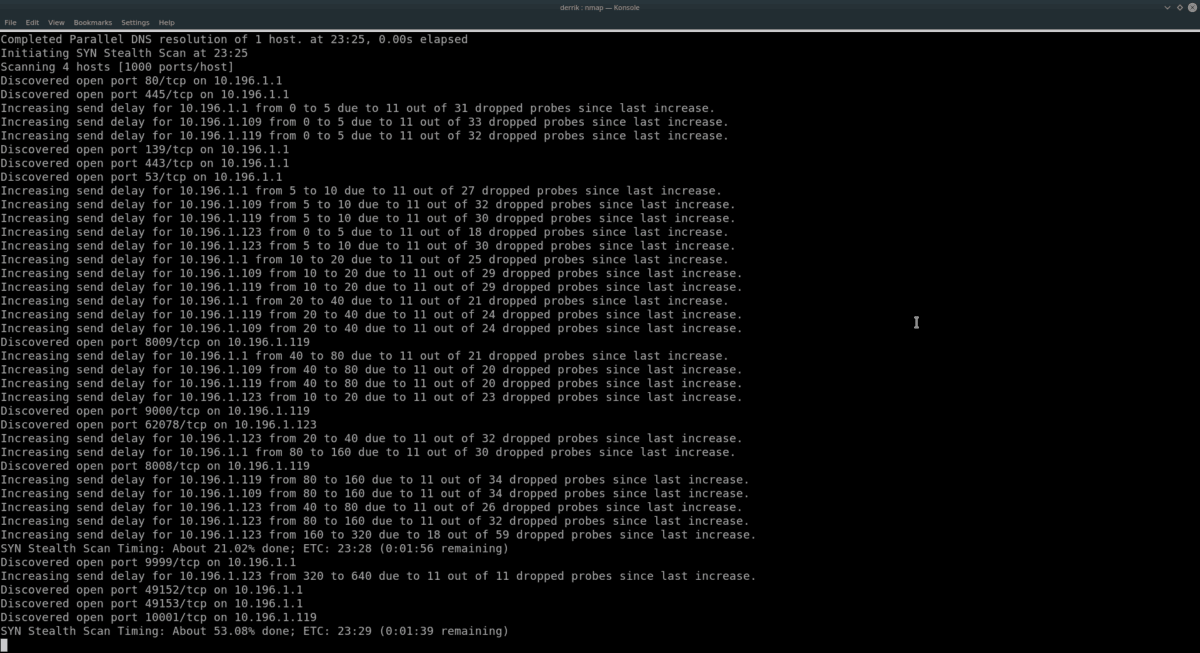

Сканиране на IP-обхват

Сканиране на отделни хостове, като ги изброите единслед друг е един начин да продължите нещата. И все пак, ако имате много компютри или мрежови устройства, които трябва да разгледате, по-интелигентно е да направите сканиране на IP-обхват с Nmap.

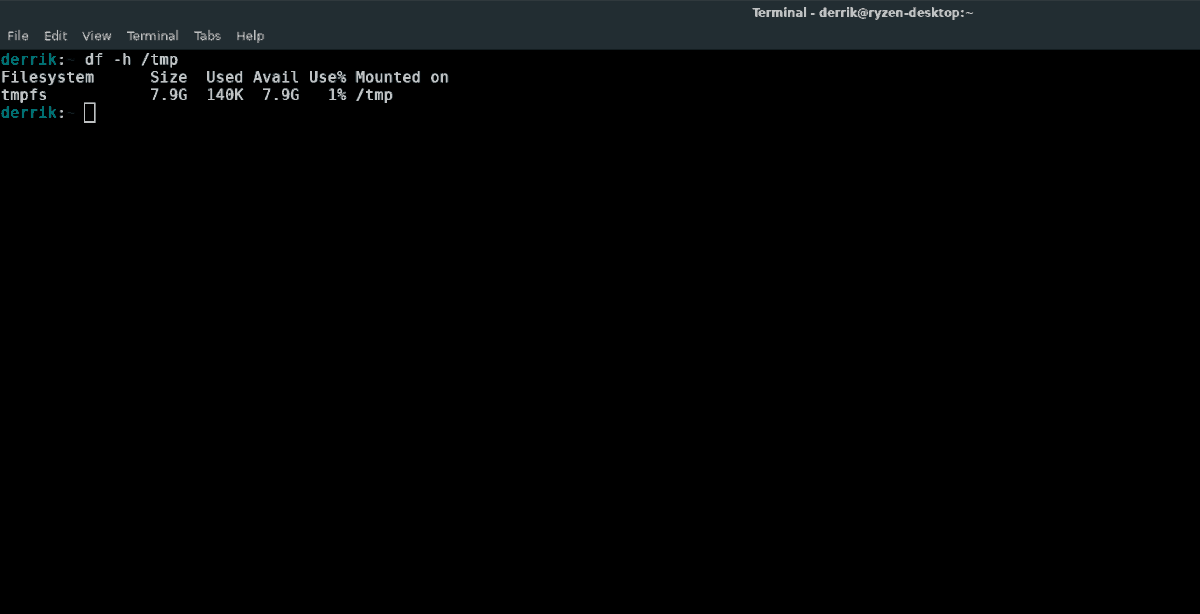

За да направите сканиране на IP-обхват, стартирайте Nmap срещу IP, използвайте SN превключване. Например, за да сканирате локална мрежа, работеща в обхват 192.168.1, опитайте следния пример.

Забележка: не забравяйте да замените X и Y в командата по-долу на максималния IP номер за сканиране. Като 0-50, 1-100 и т.н.

nmap -sS 192.168.1.X-Y

Искате да имате повече информация при сканирането на вашия IP обхват, помислете за добавяне в О и VV превключватели на командния ред.

nmap -sS -O -vv 192.168.1.X-Y

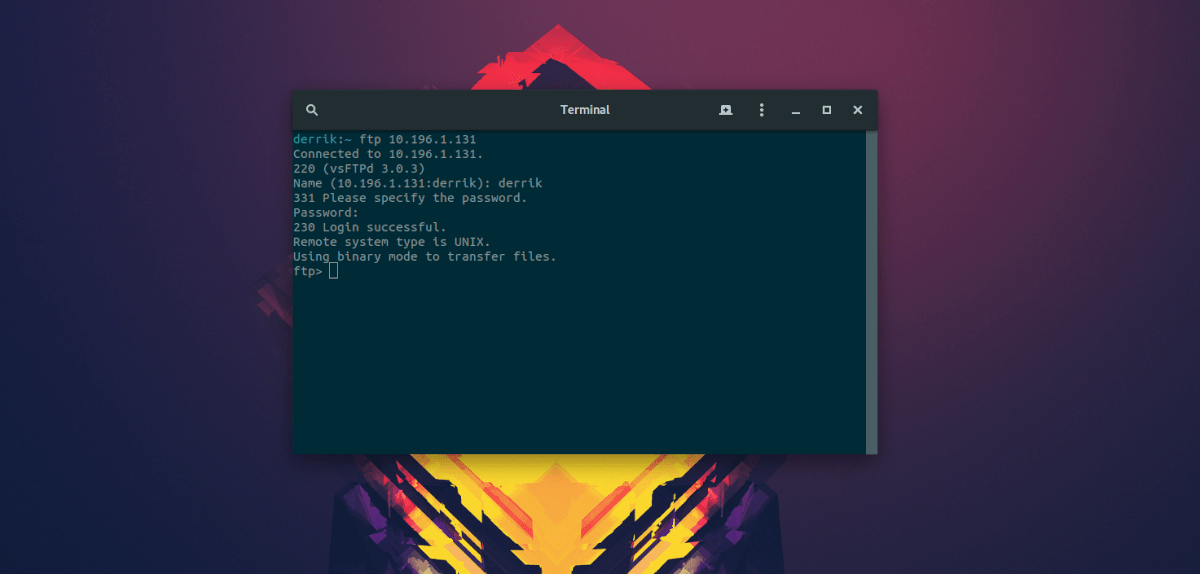

Ако вашата мрежа работи на 10.196.1.1, опитайте:

nmap -sS 10.196.1.X-Y

Или

nmap -sS -O -vv 10.196.1.X-YНе използвайте 10.196.1.1 или 192.168.1.0? Разберете обхвата на IP адреси, които искате да сканирате, и използвайте следния пример по-долу.

Забележка: Nmap може да сканира всеки диапазон от IP адреси. За най-добри резултати се консултирайте с IP маршрутизатора на вашата локална мрежа и започнете оттам.

nmap -sS x.x.x.x-yy

Или

nmap -sS -O -vv x.x.x.x-yy Подмрежа за сканиране

Използване на инструмента Nmap, за да разгледате редица IPадресите са ефективни. Алтернатива на сканирането на диапазон е да сканирате всички устройства в подмрежа. За целта въведете базовия IP адрес на вашия рутер (или каквото използвате, за да доставите мрежова връзка до всеки компютър в мрежата) и използвайте / 24 нотация.

Например, за да сканирате всеки IP адрес на рутер, работещ от основния IP адрес на 192.168.1.1, трябва да направите:

nmap -sS 192.168.1.1/24За повече информация с това сканиране, добавете О и VV.

nmap -sS -O -vv 192.168.1.1/24Или за рутер устройство с базовия IP адрес от 10.196 .1.1, опитайте вместо това тази команда.

nmap -sS 10.196.1.1/24Или за повече информация направете:

nmap -sS -O -vv 10.196.1.1/24192.168.1.1 и 10.196.1.1 примера трябва да работят за повечето. Те обаче не са единствените стартиращи IP адреси, които съществуват. Ако трябва да сканирате устройства в подмрежа и да не използвате тези базови IP адреси, опитайте следния пример:

nmap -sS x.x.x.x/24

Или

nmap -sS -O -vv x.x.x.x/24

Повече информация за Nmap

В това ръководство ние просто надраскахме повърхността на това, което Nmap може да направи в Linux. Ако се интересувате да научите още повече за това, стартирайте Nmap с -помогне превключване. Той ще разпечата всички налични опции и команди.

nmap --help</ P>

Коментари