IT Security je žhavé téma. To je to nejméně, co můžeme říct. Hrozby jsou všude a ochrana před nimi je nikdy nekončící bitva. Pryč jsou dny, kdy vše, co bylo potřeba, byl nějaký antivirový software. Složitost dnešní hrozby IT je stejná - ne-li lepší - jako u systémů, které se snažíme chránit. Útoky přicházejí ve všech tvarech a formách a denně ohrožují naše podniky. K jejich ochraně potřebujeme kvalitní monitorovací systém hrozeb. Naštěstí jsme udělali několik těžkých prací, abychom je našli, a jsme rádi, že vám můžeme představit špičkové systémy monitorování IT hrozeb.

Začneme zkoumat pokusem definovatco je monitorování IT hrozeb. Různí lidé mohou mít různé definice - a všichni jsou stejně dobří - ale v zájmu naší diskuse je důležité, abychom se všichni na stejné stránce a sdíleli společné porozumění. Dále se pokusíme odstranit nejasnosti ohledně toho, co je monitorování IT hrozeb a co je důležitější, co to není. Poté vysvětlíme, jak funguje monitorování IT hrozeb, jaké jsou jeho přínosy a proč je potřebujete. Nakonec budeme připraveni odhalit výsledek našeho hledání nejlepších monitorovacích systémů IT hrozeb a zkontrolujeme každý z nejlepších systémů, které jsme našli.

Co je monitorování hrozeb IT - definice

Monitorování IT hrozeb se obvykle týkáproces nepřetržitého sledování sítí a jejich součástí (včetně serverů, pracovních stanic a dalších zařízení), zda neobsahují jakékoli bezpečnostní hrozby. Mohou to být například pokusy o narušení nebo krádež dat. Jedná se o všezahrnující pojem pro dohled nebo síť proti všem druhům škodlivých činností.

IT profesionálové spoléhají na sledování IT hrozebzviditelnit jejich sítě a uživatele, kteří k nim přistupují. Záměrem je umožnit silnější ochranu údajů a předcházet - nebo alespoň snižovat - možné škody, které by mohly být způsobeny porušením.

V dnešním světě, kde to vůbec není neobvykléPro organizace, které zaměstnávají nezávislé dodavatele, vzdálené pracovníky a dokonce i interní zaměstnance, kteří používají vlastní zařízení v práci, existuje další riziko pro citlivá data organizace. Bez přímé kontroly nad těmito zařízeními třetích stran je jedinou možností efektivní sledování veškeré činnosti.

Monitorování IT hrozeb je poměrně složitá záležitosthlavně proto, že uživatelé se zlými úmysly a skupiny používají techniky, které se vyvíjejí tak rychle jako - ne-li rychlejší - jako zbytek informačních technologií k narušení sítí a odcizení dat. Z tohoto důvodu se musí systémy monitorování IT hrozeb neustále vyvíjet, aby zůstaly v kontaktu s hrozbou.

Co to není - vyhnout se zmatkům

IT bezpečnost je obrovská a komplexní doména a toje snadné věci smíchat. A snadno by mohlo dojít k nejasnostem ohledně toho, co je monitorování IT hrozeb nebo co není. Například systémy detekce narušení (IDS) se samozřejmě používají ke sledování hrozeb v sítích. To by z těchto systémů umožnilo monitorování systémů IT hrozeb. Nejedná se však o to, o čem se obvykle hovoříme, o sledování IT hrozeb.

Stejně tak bezpečnostní informace a událostiManagement (SIEM) je také často považován za formu řešení pro sledování IT hrozeb. Je pochopitelné, že tyto systémy lze také použít k ochraně naší infrastruktury před zneužitím.

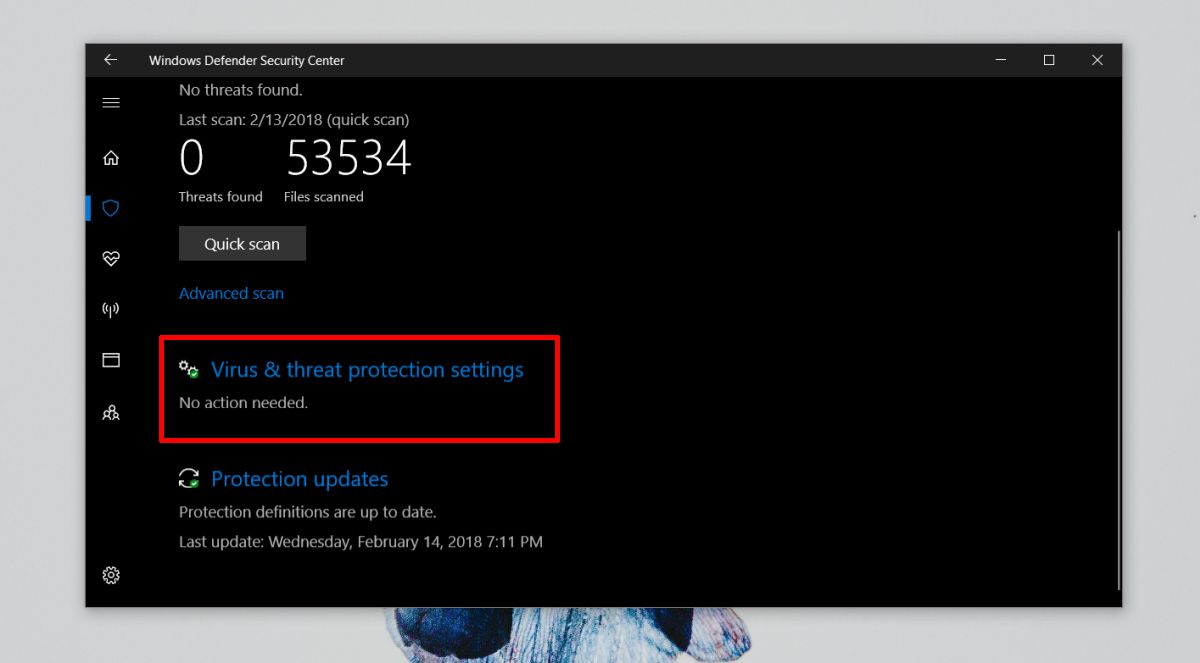

Software pro ochranu před viry lze také považovat za systémy pro sledování hrozeb IT. Koneckonců se také používají k ochraně před stejným typem hrozeb, i když používají odlišný přístup.

Ale pokud jde o sledování IT hrozeb, tyto technologie obvykle nejsou tím, o čem mluvíme.

Jak vidíte, pojem IT hrozbamonitorování není úplně jasné. Pro účely tohoto článku jsme se spoléhali na samotné prodejce a na to, co vidí jako software pro sledování hrozeb IT. Dává to smysl, protože sledování IT hrozeb je nakonec nejasným pojmem, který se může vztahovat na mnoho věcí.

Jak funguje monitorování IT hrozeb

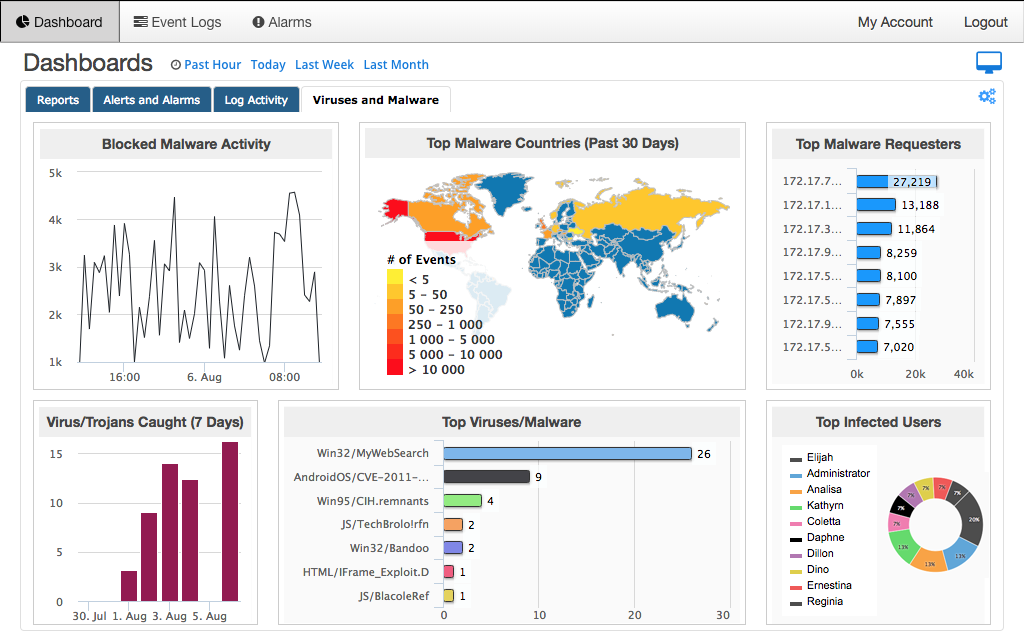

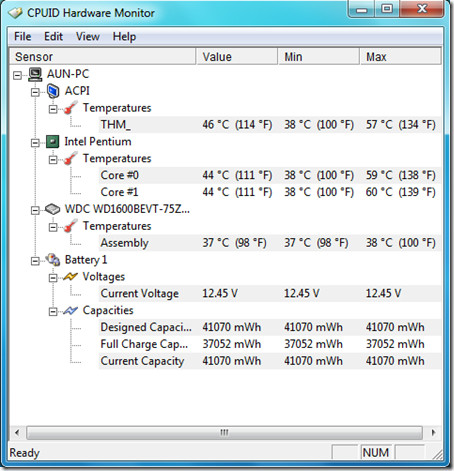

Stručně řečeno, monitorování IT hrozeb sestává zprůběžné sledování a následné vyhodnocování bezpečnostních údajů s cílem identifikovat počítačové útoky a porušení údajů. Systémy monitorování hrozeb IT shromažďují různé informace o životním prostředí. Tyto informace získávají různými způsoby. Mohou používat senzory a agenty běžící na serverech. Někteří se také budou spoléhat na analýzu provozních vzorců nebo na analýzu systémových logů a časopisů. Cílem je rychle identifikovat konkrétní vzorce, které naznačují potenciální hrozbu nebo skutečný bezpečnostní incident. V ideálním případě se systémy monitorování IT hrozeb snaží identifikovat hrozby dříve, než budou mít nepříznivé důsledky.

Jakmile je identifikována hrozba, některé systémy majíproces ověřování, který zajišťuje, že hrozba je skutečná a že není falešně pozitivní. K dosažení tohoto cíle lze použít různé metody, včetně manuální analýzy. Jakmile je identifikovaná hrozba potvrzena, je vydáno varování, které upozorní správný personál na to, že musí být učiněna některá nápravná opatření. Některé systémy monitorování hrozeb IT mohou také zahájit určitou formu protiopatření nebo nápravných opatření. Může to být buď akce nebo skript definovaný na míru, nebo, jak je tomu často u nejlepších systémů, zcela automatizovaná reakce založená na objevené hrozbě. Některé systémy také umožní kombinaci automatických, předdefinovaných akcí a vlastních akcí pro nejlepší možnou reakci.

Výhody monitorování hrozeb IT

Identifikace jinak nezjištěných hrozeb jeHlavní výhody organizace samozřejmě získají z používání systémů monitorování IT hrozeb. Systémy pro sledování hrozeb IT detekují cizince připojující se k vaší síti nebo jejich prohlížení a detekují ohrožené nebo neautorizované interní účty.

Ačkoli to může být obtížné odhalit, ITsystémy pro sledování hrozeb vzájemně korelují různé zdroje informací o aktivitě koncových bodů s kontextuálními daty, jako jsou IP adresy, adresy URL, a také podrobnosti o souborech a aplikacích. Společně poskytují přesnější způsob identifikace anomálií, které by mohly naznačovat škodlivé činnosti.

Největší výhoda monitorování IT hrozebsystémy je snížení rizik a maximalizace schopností ochrany dat. Díky viditelnosti, kterou poskytují, umožní jakékoli organizaci lépe se postavit, aby se bránila před vnějšími i vnitřními hrozbami. Systémy pro sledování hrozeb IT budou analyzovat přístup k datům a jejich používání a budou prosazovat zásady ochrany dat a zabrání ztrátě citlivých dat.

Konkrétně systémy monitorování IT hrozeb:

- Ukažte, co se děje ve vašich sítích, kdo jsou uživatelé a zda jsou nebo nejsou ohroženi,

- Umožní vám pochopit, jak dobře se využití sítě přizpůsobuje zásadám,

- Pomozte vám dosáhnout souladu s předpisy, která vyžaduje monitorování citlivých typů dat,

- Najděte chyby zabezpečení v sítích, aplikacích a architektuře zabezpečení.

Potřeba monitorování hrozeb IT

Faktem je, že dnes, IT správci a ITbezpečnostní profesionálové jsou pod obrovským tlakem ve světě, kde se zdá, že kybernetičtí zločinci jsou vždy o krok či dva před nimi. Jejich taktika se rychle vyvíjí a fungují skutečně, vždy se musí držet před tradičními detekčními metodami. Největší hrozby však nejsou vždy zvenčí. Hrozby zasvěcených osob jsou možná stejně důležité. Známé incidenty týkající se krádeží duševního vlastnictví jsou běžnější, než by si většina z nich přála připustit. Totéž platí pro neoprávněný přístup nebo použití informací nebo systémů. To je důvod, proč se většina bezpečnostních týmů IT nyní silně spoléhá na řešení pro sledování IT hrozeb, protože jejich primární způsob, jak zůstat na vrcholu hrozeb - interních i externích -, kterým jejich systémy čelí.

Pro monitorování hrozeb existují různé možnosti. Existují specializovaná řešení pro sledování hrozeb IT, ale také kompletní nástroje na ochranu dat, které zahrnují funkce monitorování hrozeb. Několik řešení nabídne možnosti monitorování hrozeb a začlení je do kontrol založených na zásadách, které mají schopnost automatizovat reakci na zjištěné hrozby.

Bez ohledu na to, jak se organizace rozhodne zacházetMonitorování IT hrozeb je s největší pravděpodobností jedním z nejdůležitějších kroků, jak se bránit proti kybernetickým zločincům, zejména při zvažování, jak se hrozby stávají stále sofistikovanějšími a škodlivějšími.

Špičkové IT systémy pro sledování hrozeb

Teď, když jsme všichni na stejné stránce a že jsmemít představu o tom, co je monitorování IT hrozeb, jak to funguje a proč je potřebujeme, podívejme se na některé z nejlepších systémů monitorování IT hrozeb, které lze nalézt. Náš seznam obsahuje různé produkty, které se značně liší. Ale bez ohledu na to, jak jsou odlišné, mají všichni jeden společný cíl, detekují hrozby a upozorňují vás na jejich existenci. Ve skutečnosti to byla naše minimální kritéria pro zařazení na náš seznam.

1. SolarWinds Threat Monitor - IT Ops Edition (Demo k dispozici)

SolarWinds je obecný název mnoha sítí asprávci systému. Je slavný výrobou jednoho z nejlepších monitorovacích nástrojů SNMP a jednoho z nejlepších sběračů a analyzátorů NetFlow. SolarWinds ve skutečnosti vyrábí přes třicet různých produktů pokrývajících několik oblastí správy sítí a systémů. A to se nezastaví. Je také známý svými mnoha bezplatnými nástroji, které řeší specifické potřeby správců sítě, jako je kalkulačka podsítě nebo server TFTP.

Pokud jde o monitorování IT hrozeb, společnost nabízí SolarWinds Threat Monitor - IT Ops Edition. „IT Ops Edition“Součástí názvu produktu je odlišit jej od vydání nástroje poskytovatele spravovaných služeb, poněkud odlišného softwaru specificky zaměřeného na poskytovatele spravovaných služeb (MSP).

Tento nástroj se liší od většiny ostatních SolarWindůnástroje v tom, že je založeno na cloudu. Jednoduše si objednáte službu, nakonfigurujete ji a začne sledovat vaše prostředí z hlediska několika různých typů hrozeb. Ve skutečnosti, SolarWinds Threat Monitor - IT Ops Edition kombinuje několik nástrojů. Má centralizaci a korelaci protokolu, bezpečnostní informace a správu událostí (SIEM) a detekci narušení sítě a hostitele (IDS). Díky tomu je velmi důkladnou sadou pro sledování hrozeb.

The SolarWinds Threat Monitor - IT Ops Edition je vždy aktuální. Neustále získává aktualizovanou inteligenci o hrozbách z více zdrojů, včetně databází IP a Domain Reputation, což jí umožňuje sledovat známé i neznámé hrozby. Nástroj obsahuje automatizované inteligentní reakce na rychlou nápravu bezpečnostních incidentů. Díky této vlastnosti je neustále snížena potřeba ručního vyhodnocování a interakce hrozeb.

Produkt má také velmi silné upozorněníSystém. Jedná se o vícepodmínečné, vzájemně korelované alarmy, které pracují společně s motorem aktivní odpovědi nástroje a pomáhají tak identifikovat a shrnout důležité události. Systém hlášení je také jedním ze silných obleků produktu a lze jej použít k prokázání souladu s auditem pomocí existujících předdefinovaných šablon sestav. Případně můžete vytvořit vlastní přehledy, které odpovídají vašim obchodním potřebám.

Ceny za SolarWinds Threat Monitor - IT Ops Edition začíná na 4 500 $ až 25 uzlů s 10 dnyindexu. Chcete-li získat podrobnou nabídku přizpůsobenou vašim konkrétním potřebám, můžete kontaktovat společnost SolarWinds. Pokud chcete produkt vidět v akci, můžete požádat o demo zdarma od společnosti SolarWinds.

2. Identifikovat TC ThreatConnect

Další na našem seznamu je produkt nazvaný TreathConnect s názvem TC Identify. Je to první vrstva složkySérie nástrojů ThreatConnect. Jak název napovídá, tato složka má co do činění s detekcí identifikace různých IT hrozeb, což je přesně to, o čem systémy monitorování IT hrozeb jsou.

TC Identify nabízí inteligenci hrozeb sestavenou z vícevíce než 100 zdrojů s otevřeným zdrojovým kódem, získalo zpravodajské informace z desítek komunit a vlastní výzkumný tým ThreatConnect. Dále. To vám dává možnost přidat zpravodajství od kteréhokoli z partnerů TC Exchange. Tato inteligence s více zdroji využívá plného výkonu datového modelu ThreatConnect. Kromě toho je nástroj vybaven automatickým obohacováním pro robustní a kompletní zážitek. Inteligence platformy ThreatConnect vidí, co je za aktivitou, a ukazuje, jak je spojena s jinými událostmi. Tím získáte úplný obrázek a umožní vám to nejlepší rozhodnutí o tom, jak reagovat.

ThreatConnect nabízí řadu progresivně bohatých nástrojů. Nejzákladnějším nástrojem je TC identifikovat zde popsáno. Mezi další nástroje patří TC Manage, TC Analyze a TC Complete, z nichž každý přidává do předchozí úrovně několik funkcí. Informace o cenách jsou k dispozici pouze kontaktováním ThreatConnect.

3. Světlo pro vyhledávání digitálních stínů

Digital Shadows je lídrem v oblasti ochrany digitálního rizika. To je Reflektor monitoruje, spravuje a opravuje platformydigitální riziko napříč celou řadou zdrojů dat na otevřeném, hlubokém a tmavém webu. Funguje účinně při ochraně podnikání a pověsti vaší společnosti.

Digitální stíny Hledat světlo lze použít k ochraně před sedmi rizikyKategorie. První ochrana je před kybernetickými hrozbami, které jsou plánované, cílené útoky na vaši organizaci. Tento nástroj také chrání před ztrátou dat, jako je únik důvěrných dat. Expozice značky, kde phishingová stránka předstírá vaši identitu, je dalším rizikem, které vás nástroj chrání před. Další riziko, které tento produkt chrání, je to, co společnost Digital Shadow nazývá rizikem třetích stran, kde vás vaši zaměstnanci a dodavatelé mohou nevědomky vystavit riziku. Hledat světlo mohou také chránit vaše VIP před zastrašováním nebo vyhrožováním online stejně jako mohou být použity k boji proti fyzickým hrozbám a chrání vás před škodlivými změnami infrastruktury.

Nástroj používá širokou škálu automatizovaných a lidských analytických metod k zúžení zjištěných anomálií a odfiltrování skutečných hrozeb, čímž se co nejvíce vyhne rychlým pozitivům. Nákup Hledat světlo vyžaduje, abyste se nejprve zaregistrovali zdarma k demonstraci produktu, po které lze poskytnout podrobné informace o cenách na základě vašich konkrétních potřeb.

4. Platforma CyberInt Argos Threat Intelligence Platform

The Argos Threat Intelligence Platform od CyberInt je Software jako služba (SaaS),cloudový systém, který organizacím poskytuje sofistikované řešení vznikajícího trendu kybernetických hrozeb, kterým organizace běžně čelí. Mezi hlavní funkce platformy Argos patří cílená, vysoce automatizovaná technologie detekce a odezvy.

Konkrétně řešení nabízí cílené arealizovatelná inteligence získaná sdružením jak technologických, tak lidských zdrojů. To umožňuje společnosti Argos generovat v reálném čase incidenty cílených útoků, úniku dat a odcizených údajů, které by mohly ohrozit vaši organizaci. K maximalizaci kontextu využívá silnou databázi 10 000 aktérů hrozeb a nástrojů. Rovněž identifikuje subjekty ohrožení v reálném čase a poskytne o nich kontextové údaje.

Platforma přistupuje ke stovkám různýchzdroje, jako jsou zdroje, IRC, Darkweb, blogy, sociální média, fóra a stránky pro shromažďování cílených dat a automatizaci ověřeného zpravodajského procesu. Výsledky jsou analyzovány a poskytují proveditelná doporučení.

Informace o cenách pro internet Informační platforma CyberInt Argos Threat Intelligence Platform lze získat kontaktováním CyberInt. Pokud bychom to mohli zjistit, zdá se, že společnost nenabízí bezplatnou zkušební verzi.

5. IntSights

Naše poslední položka je produkt s názvem IntSights, plnohodnotná platforma pro vyhledávání hrozeb. Poskytuje širokou škálu ochrany před hrozbami, jako jsou podvody a phishing. Obsahuje také ochranu značky a tmavý webový monitoring.

IntSights tvrdí, že je jedinečná podniková hrozbazpravodajská a zmírňující platforma, která řídí proaktivní obranu tím, že z přizpůsobené zpravodajství o hrozbách mění automatizovanou bezpečnostní akci. Konkrétně produkt poskytuje aktivní monitorování a průzkum tisíců zdrojů hrozeb po povrchu, hlubokém a temném webu, nabízí v reálném čase viditelnost hrozeb zaměřených na vaši síť, značku, majetek a lidi.

Výzkum a analýza hrozeb je další IntSightJe silný oblek pomocí vícevrstvé databázepro vyšetřování hrozeb hlubokého a temného webu za účelem identifikace trendů, poskytování kontextové inteligence a průzkumu hrozebních aktérů. Systém se může integrovat do vaší stávající bezpečnostní infrastruktury, stejně jako do registrátorů, vyhledávačů, obchodů s aplikacemi a předních e-mailových systémů, což umožňuje automatické zmírnění vnějších a interních hrozeb.

Stejně jako mnoho jiných produktů na našem seznamu, informace o cenách pro IntSight je k dispozici pouze u prodejce. A zatímco se bezplatná zkušební verze nezdá být k dispozici, lze uspořádat bezplatné demo.

Komentáře