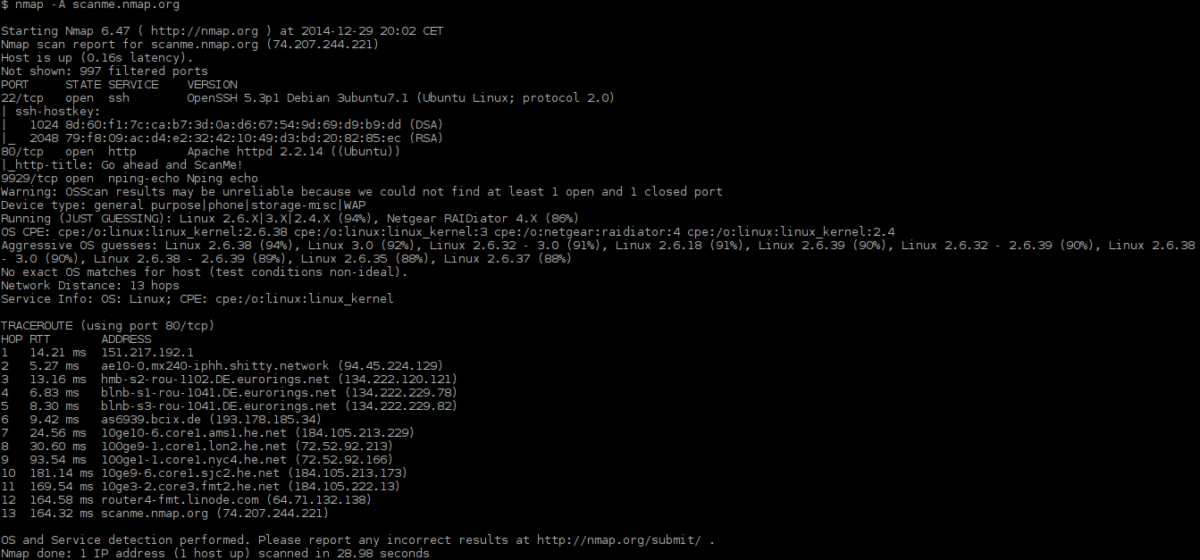

Nmap je výkonný nástroj pro skenování v sítiLinux, BSD a další operační systémy. Má desítky vynikajících funkcí, jako je skenování IP adres pro otevřené porty, mapování aktivních zařízení v síti, identifikace služeb běžících na cílech skenování a mnoho dalšího.

V této příručce se podíváme, jak to použítvýkonný nástroj pro správu sítě v systému Linux a popisuje, jak využít některé z jeho nejužitečnějších funkcí, včetně skenování hostitele, mapování sítě a mnoho dalšího!

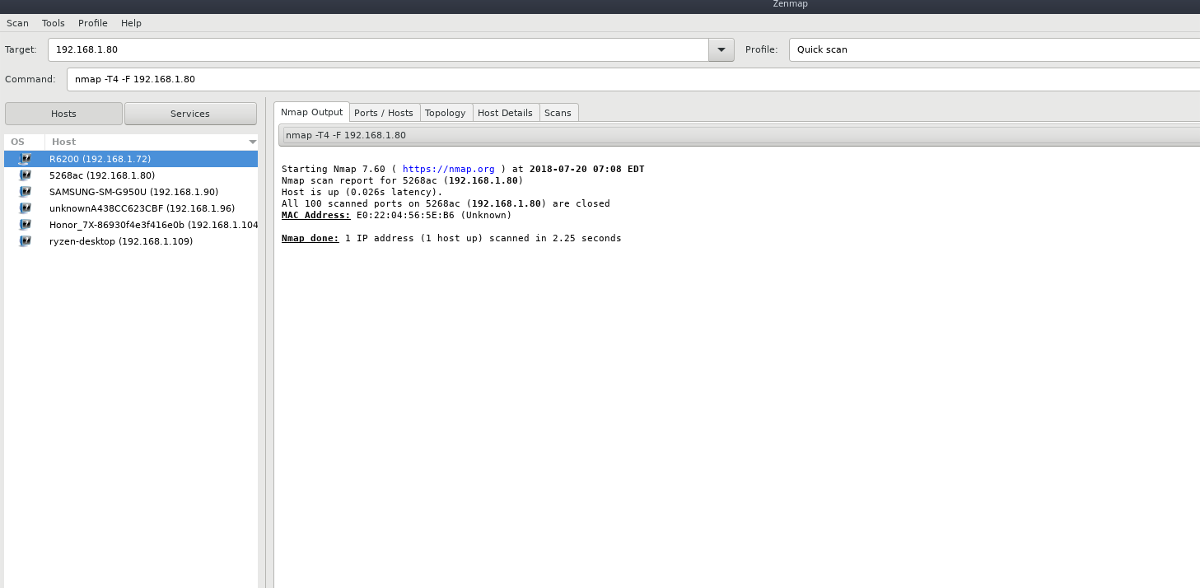

Poznámka: Nmap je nástroj příkazového řádku. Pokud potřebujete dobrý nástroj pro mapování sítě, ale nejste fanouškem terminálu, podívejte se na Zenmap. Je to rozhraní GUI pro Nmap, které má stejné funkce, ale zabalené do úhledného rozhraní.

Naskenujte jednoho hostitele

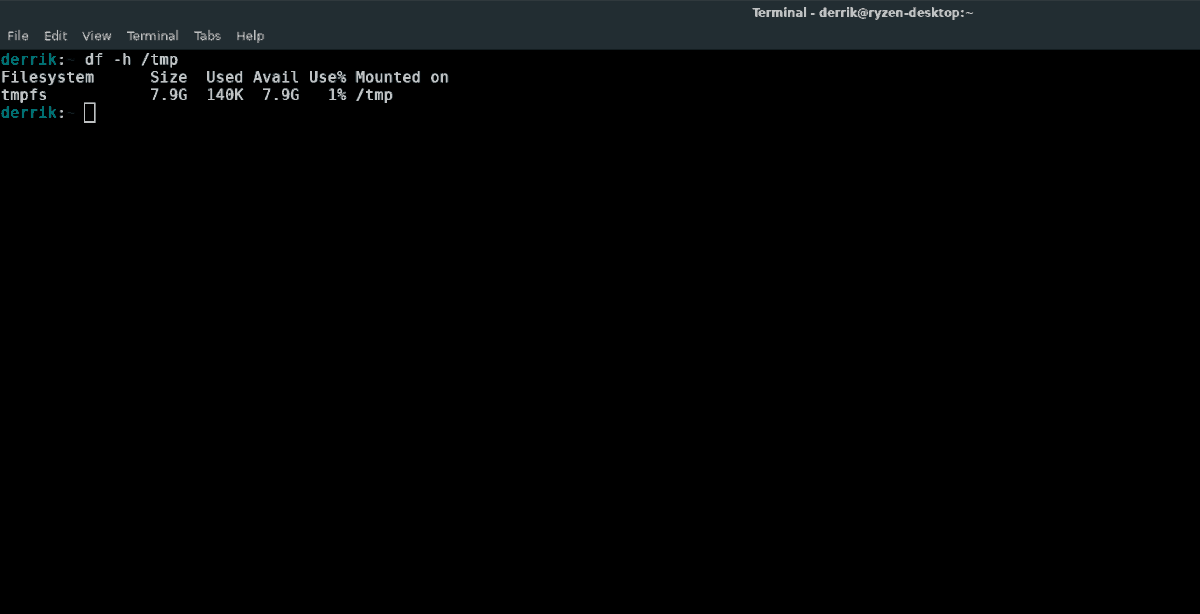

Jednou z nejzákladnějších funkcí Nmapu je jeho schopnost prohledat cíl (hostitele AKA) na otevřené porty, systémové informace atd. Chcete-li zahájit skenování, spusťte okno terminálu v systému Linux stisknutím Ctrl + Alt + T nebo Ctrl + Shift + T. Odtud povýšte terminál na Root su nebo sudo-s.

su -

Nebo

sudo -s

Po získání kořenového přístupu v terminálu je možné provést základní skenování spuštěním nmap spolu s cílovou adresou IP, názvem hostitele nebo webovou stránkou.

Poznámka: Aby Nmap prohledával názvy domén vzdálených webových stránek, možná budete muset přidat adresu http: // před adresu.

nmap target-local-or-remote-ip-address

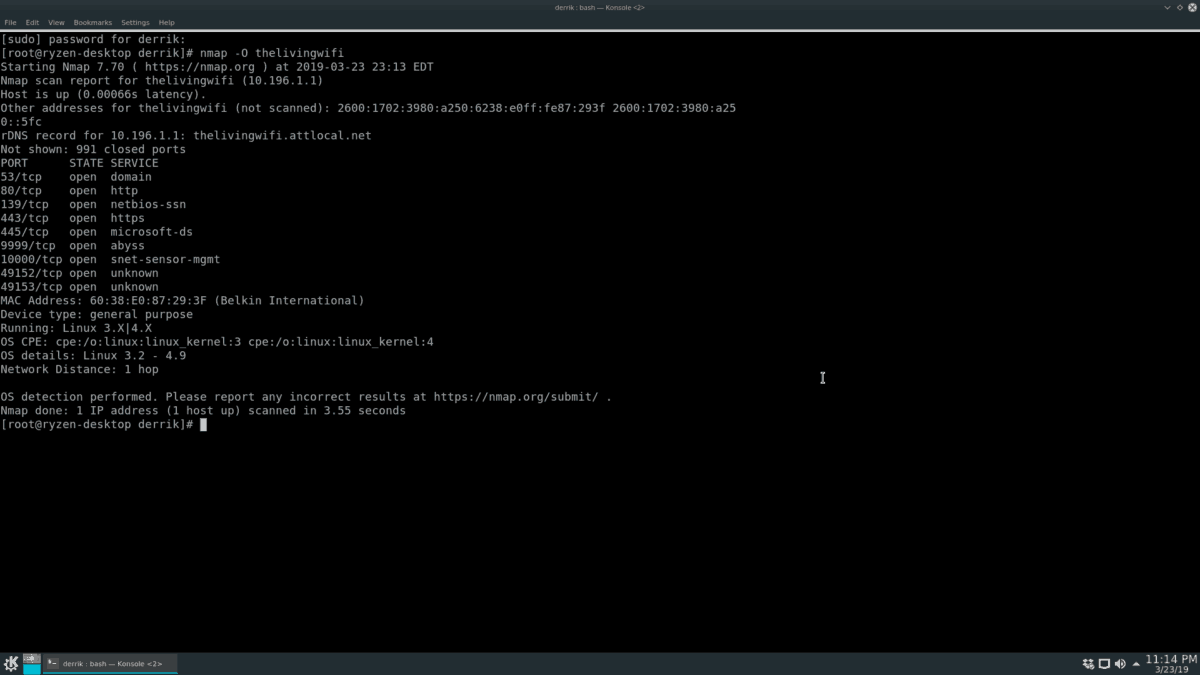

Potřebujete zjistit operační systém, na kterém běží váš cíl? Použijte Ó volba.

nmap -O target-local-or-remote-ip-address

Spuštění skenování pomocí Ó příkaz odhalí informace o OS o cílovém skenování Nmapu, ale pro některé to nestačí. Naštěstí PROTI přepínač příkazového řádku může zobrazit ještě více informací (otevřené porty atd.)

nmap -O -v target-local-or-remote-ip-address

Pro ještě více informací, neváhejte použít PROTI přepněte dvakrát.

nmap -O -vv target-local-or-remote-ip-address

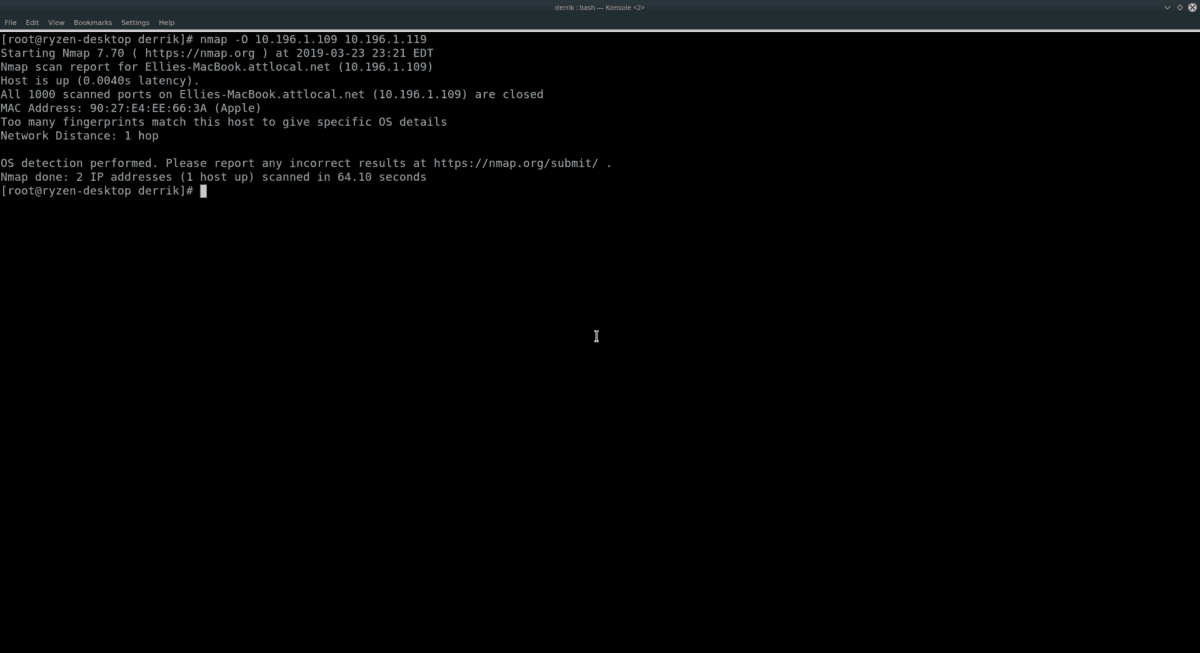

Prohledat více hostitelů

S Nmap je možné skenovat více hostitelůvčas. Chcete-li to provést, napište příkaz, který byste použili pro jeden cíl, ale přidejte na jiné adresy na konci příkazu. Chcete-li například zkontrolovat, jaké jsou dva samostatné cíle operačních systémů, postupujte takto:

nmap -O target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Chcete-li najít další informace o výše uvedených dvou hostitelích, použijte PROTI přepínač.

nmap -O -v target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

nebo

nmap -O -vv target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Nmap nemá limit na to, kolik individuálních názvů hostitelů nebo IP adres přidáte na konec příkazu, takže neváhejte přidat tolik, kolik potřebujete!

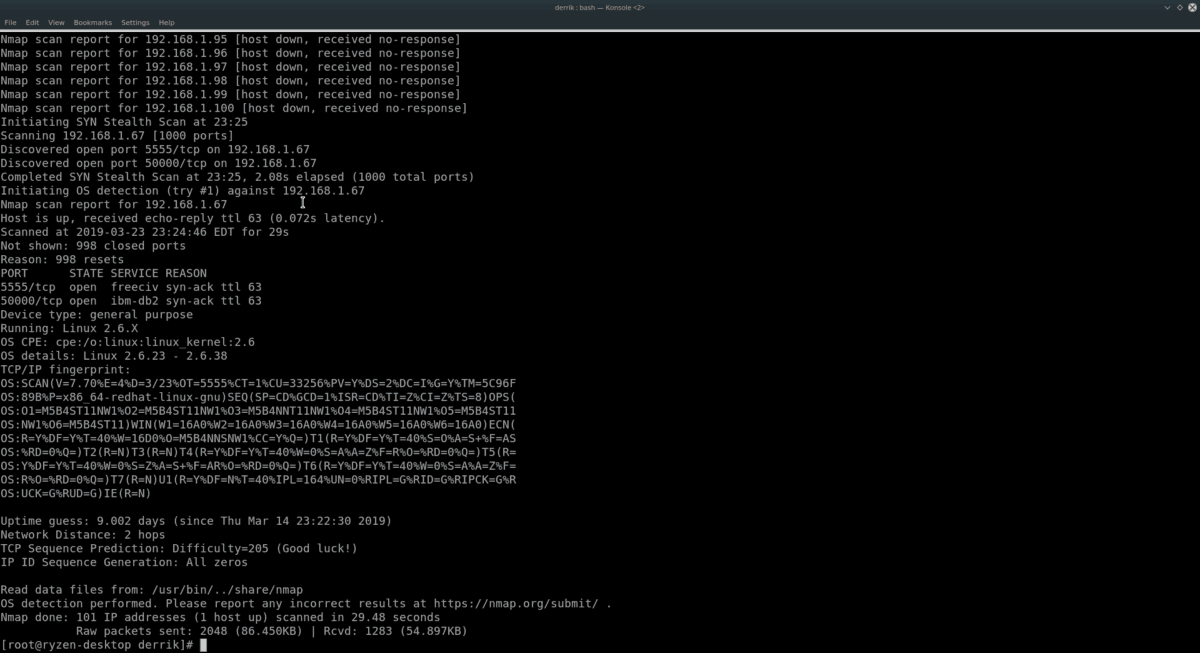

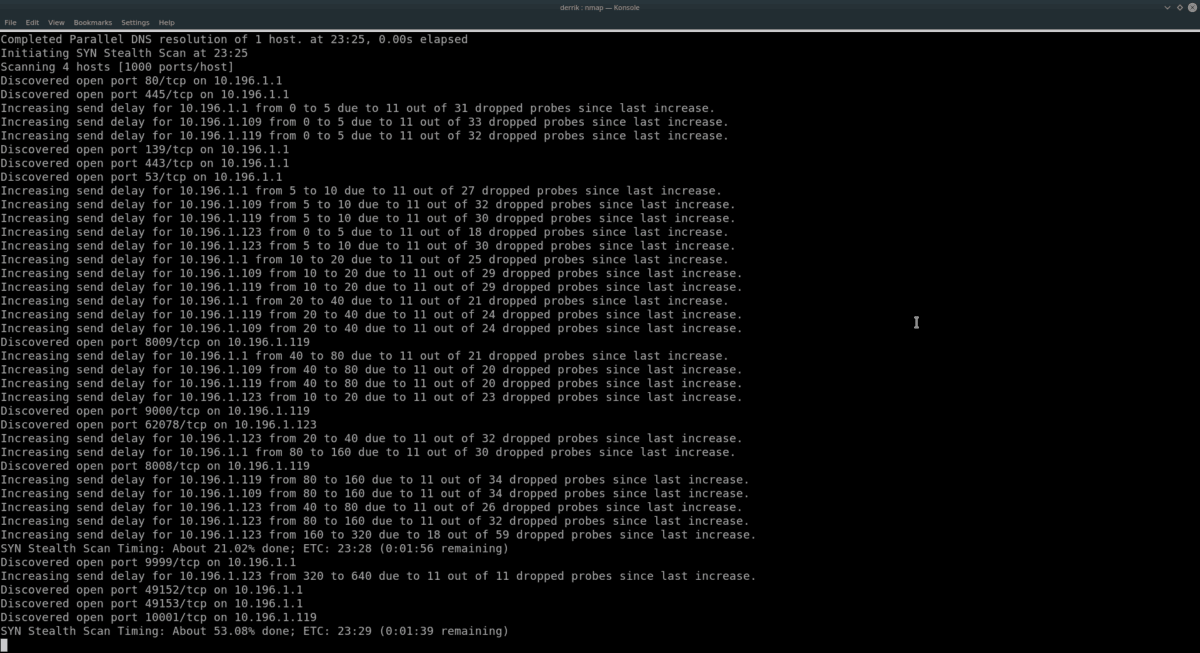

Skenovat rozsah IP

Prohledávání jednotlivých hostitelů jejich seznamempo jiném je jeden způsob, jak jít o věcech. Přesto, pokud máte k dispozici spoustu počítačů nebo síťových zařízení, je chytřejší provádět skenování v rozsahu IP pomocí Nmap.

Chcete-li provést kontrolu rozsahu IP, spusťte Nmap proti IP, použijte sn přepínač. Chcete-li například prohledat místní síť běžící v rozsahu 192.168.1, zkuste následující příklad.

Poznámka: Nezapomeňte nahradit X a Y v níže uvedeném příkazu na maximální číslo IP, do kterého se má skenovat. Například 0-50, 1-100 atd.

nmap -sS 192.168.1.X-Y

Chcete-li získat více informací při skenování rozsahu IP, zvažte přidání do Ó a VV přepínače příkazového řádku.

nmap -sS -O -vv 192.168.1.X-Y

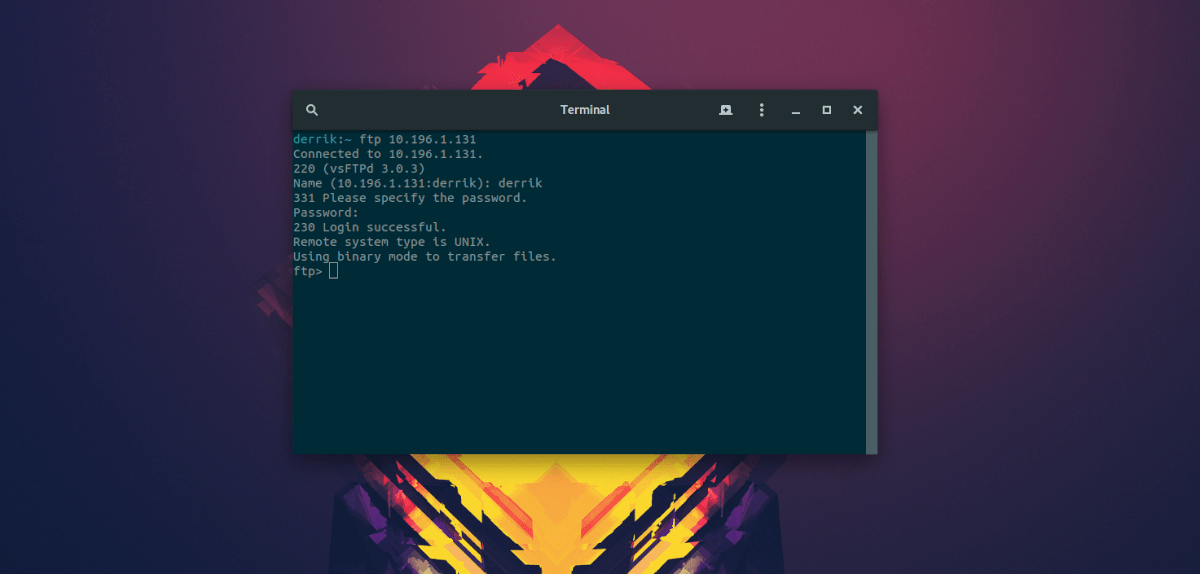

Pokud vaše síť funguje 10.196.1.1, zkuste:

nmap -sS 10.196.1.X-Y

Nebo

nmap -sS -O -vv 10.196.1.X-YNepoužívejte 10.196.1.1 nebo 192.168.1.0? Zjistěte rozsah adres IP, které chcete skenovat, a použijte následující příklad.

Poznámka: Nmap dokáže skenovat libovolný rozsah IP adres. Chcete-li dosáhnout nejlepších výsledků, obraťte se na IP routeru vaší místní sítě a začněte odtud.

nmap -sS x.x.x.x-yy

Nebo

nmap -sS -O -vv x.x.x.x-yy Skenování podsítě

Pomocí nástroje Nmap můžete procházet rozsah IP adresadresy jsou účinné. Alternativou prohledávání rozsahu je skenování všech zařízení v podsíti. Chcete-li to provést, zadejte základní IP směrovače (nebo cokoli, co používáte k zajištění síťového připojení ke každému počítači v síti) a použijte / 24 zápis.

Chcete-li například prohledat každou adresu IP na routeru spuštěném ze základní adresy IP 192.168.1.1, postupujte takto:

nmap -sS 192.168.1.1/24Další informace o tomto skenování získáte Ó a VV.

nmap -sS -O -vv 192.168.1.1/24Nebo u routerového zařízení se základní IP adresou 10.196.1.1 zkuste tento příkaz.

nmap -sS 10.196.1.1/24Nebo pro více informací proveďte:

nmap -sS -O -vv 10.196.1.1/24192.168.1.1 a 10.196.1.1 příklady by měly fungovat nejvíce. Nejsou to však jediné počáteční adresy IP, které existují. Pokud potřebujete skenovat zařízení v podsíti a nepoužívat tyto základní adresy IP, zkuste následující příklad:

nmap -sS x.x.x.x/24

Nebo

nmap -sS -O -vv x.x.x.x/24

Další informace o Nmapu

V této příručce jsme pouze poškrábali povrch toho, co může Nmap v systému Linux dělat. Pokud se o tom chcete dozvědět ještě více, běžte nmap s -Pomoc přepínač. Vytiskne všechny dostupné možnosti a příkazy.

nmap --help</p>

Komentáře