IT-sikkerhed er et varmt emne. Det er det mindste, vi kan sige. Trusler er overalt, og at beskytte mod dem er en uendelig kamp. Borte er de dage, hvor alt hvad man behøver, var noget virusbeskyttelsessoftware. Kompleksiteten i IT-trusselscenen i dag er lig - hvis ikke overlegen - som den af de systemer, vi prøver at beskytte. Angreb findes i alle former og former og sætter vores forretninger i fare dagligt. For at beskytte mod dem har vi brug for et trusselovervågningssystem i top kvalitet. Heldigvis har vi gjort noget af det hårde arbejde med at finde dem, og vi er glade for at præsentere top IT-trusselsovervågningssystemer.

Vi begynder vores udforskning ved at prøve at definerehvad IT-trusselovervågning er. Forskellige mennesker har måske forskellige definitioner - og de er alle lige så gode - men af hensyn til vores diskussion er det vigtigt, at vi alle er på samme side og deler en fælles forståelse. Dernæst vil vi forsøge at fjerne en vis forvirring med hensyn til, hvad IT-trusselovervågning er, og endnu vigtigere, hvad det ikke er. Vi fortsætter derefter med at forklare, hvordan IT-trusselovervågning fungerer, hvad er dens fordele, og hvorfor du har brug for det. Endelig er vi klar til at afsløre resultatet af vores søgning efter de bedste it-trusselovervågningssystemer, og vi gennemgår hvert af de topsystemer, vi har fundet.

Hvad er it-trusselovervågning - en definition

IT-trusselovervågning henviser typisk tilproces med løbende overvågning af netværk og deres komponenter (inklusive servere, arbejdsstationer og andet udstyr) for ethvert tegn på sikkerhedstrussel. Disse kan for eksempel være indtrængende forsøg eller datatyveri. Det er en altomfattende betegnelse for overvågning eller et netværk mod alle slags ondsindede aktiviteter.

IT-fagfolk stoler på overvågning af IT-trusler tilfå synlighed i deres netværk og brugerne får adgang til dem. Ideen her er at muliggøre stærkere databeskyttelse og forhindre - eller i det mindste mindske - de mulige skader, der kan være forårsaget af brud.

I dagens verden, hvor det slet ikke er ualmindeligtat se organisationer, der ansætter uafhængige entreprenører, fjernarbejdere og endda internt personale, der bruger deres egne enheder på arbejdet, er der en ekstra risiko for organisationernes følsomme data. Uden direkte kontrol over disse tredjepartsenheder er den eneste mulighed effektivt at overvåge al aktivitet.

IT-trusselovervågning er en temmelig kompleks saghovedsageligt fordi ondsindede brugere og grupper bruger teknikker, der udvikler sig så hurtigt som - hvis ikke hurtigere end - resten af informationsteknologierne til at bryde netværk og stjæle data. Af den grund skal it-trusselsovervågningssystemer også udvikle sig konstant for at holde sig ajour med trusselscenen.

Hvad det ikke er - at undgå forvirring

IT-sikkerhed er et stort og komplekst domæne og deter let at blande tingene sammen. Og der kan let være en vis forvirring over, hvad IT-trusselovervågning er, eller hvad det ikke er. F.eks. Bruges naturligvis intrusionsdetektionssystemer (IDS) til at overvåge netværk for trusler. Det ville gøre disse systemer til IT-trusselsovervågningssystemer. Men det er ikke det, vi typisk henviser til, da vi taler om it-trusselovervågning.

Ligeledes sikkerhedsinformation og begivenhedManagement (SIEM) betragtes også ofte som en form for IT-trusselovervågningsløsning. Disse systemer kan forståelig nok også bruges til at beskytte vores infrastrukturer mod ondsindet anvendelse.

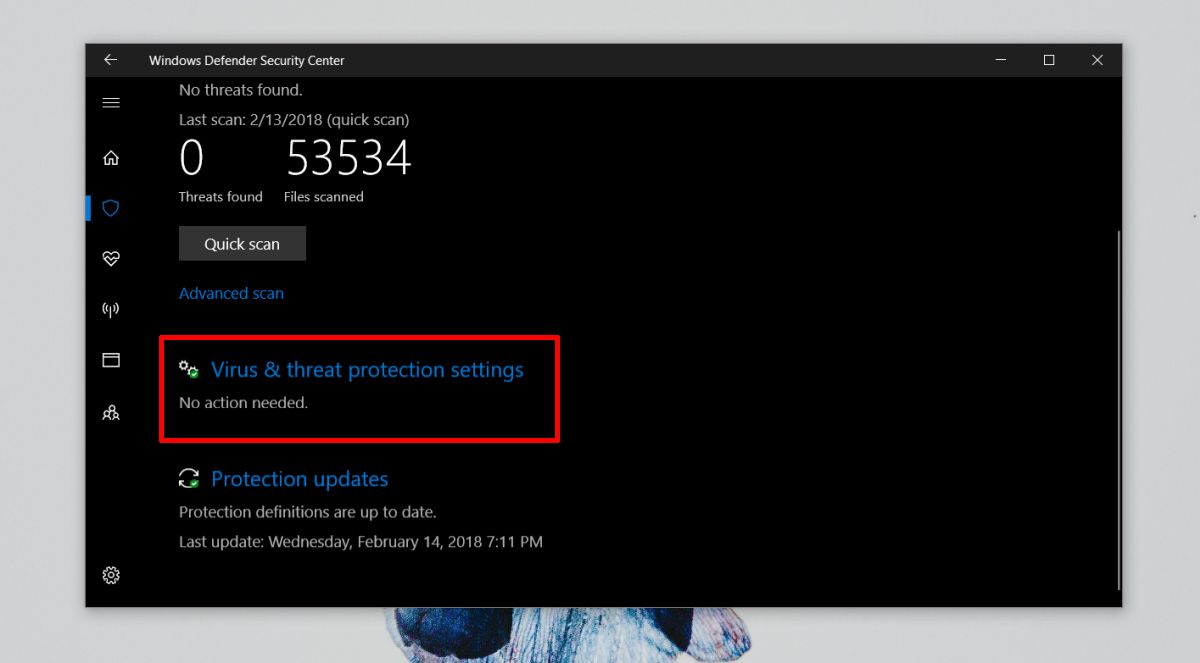

Virusbeskyttelsessoftware kan også betragtes som IT-trusselsovervågningssystemer. Når alt kommer til alt bruges de også til at beskytte mod den samme type trusler, skønt de bruger en anden tilgang.

Men taget individuelt er disse teknologier normalt ikke det, vi refererer til, når vi taler om it-trusselovervågning.

Som du kan se, begrebet it-trusselovervågning er ikke nøjagtigt klar. Af hensyn til denne artikel har vi været afhængige af leverandørerne selv, og hvad de ser som en it-trusselsovervågningssoftware. Det giver mening, for i sidste ende er IT-trusselovervågning et vagt udtryk, der kan gælde for mange ting.

Sådan fungerer it-trusselovervågning

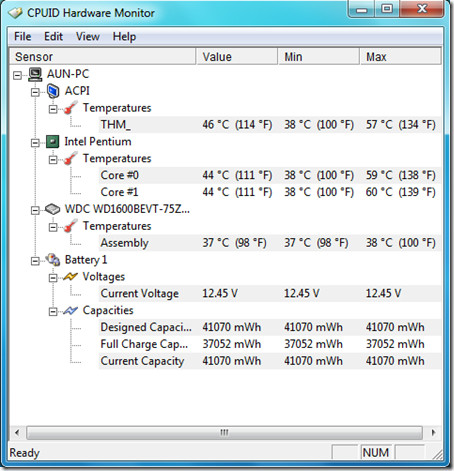

Kort sagt består IT-trusselovervågning afden løbende overvågning og den efterfølgende evaluering af sikkerhedsdata med det formål at identificere cyberangreb og dataovertrædelser. IT-trusselovervågningssystemer indsamler forskellige oplysninger om miljøet. De får disse oplysninger ved hjælp af forskellige metoder. De kan bruge sensorer og agenter, der kører på servere. Nogle vil også stole på at analysere trafikmønstre eller analysere systemlogfiler og -tidsskrifter. Ideen er hurtigt at identificere specifikke mønstre, der er tegn på en potentiel trussel eller en faktisk sikkerhedshændelse. Ideelt set prøver it-trusselsovervågningssystemer at identificere trusler, før de får uheldige konsekvenser.

Når en trussel er identificeret, har nogle systemer envalideringsproces, der sikrer truslen er reel, og at den ikke er en falsk positiv. Forskellige metoder kan bruges til at opnå dette, herunder manuel analyse. Når en identificeret trussel er bekræftet, udsendes en alarm, der giver det rette personale besked om, at der skal træffes en eller anden korrigerende handling. Alternativt vil nogle it-trusselovervågningssystemer også lancere en form for modforanstaltning eller afhjælpning. Dette kan enten være en specialdefineret handling eller script eller, som det ofte er tilfældet med de bedste systemer, et helt automatiseret svar baseret på den opdagede trussel. Nogle systemer tillader også kombinationen af automatiserede, foruddefinerede handlinger og tilpassede handlinger for at få det bedst mulige svar.

Fordelene ved IT-trusselovervågning

Identifikation af ellers uopdagede trusler er, afnaturligvis får de vigtigste fordeleorganisationer ved at bruge it-trusselsovervågningssystemer. IT-trusselsovervågningssystemer registrerer udenforstående, der opretter forbindelse til dit netværk eller gennemser det, samt registrerer kompromitterede og / eller uautoriserede interne konti.

Selvom disse kan være vanskelige at opdage, ITtrusselovervågningssystemer korrelerer forskellige kilder til information om endepunktaktivitet med kontekstuelle data såsom IP-adresser, URL'er samt fil- og applikationsdetaljer. Sammen giver de en mere nøjagtig måde at identificere anomalier, der kan indikere ondsindede aktiviteter.

Den største fordel ved IT-trusselovervågningsystemer er reduktion af risici og maksimering af databeskyttelsesfunktioner. De vil gøre enhver organisation bedre positioneret til at forsvare sig mod både outsider- og insidertrusler takket være den synlighed, de giver. IT-trusselsovervågningssystemer vil analysere datatilgang og -brug og håndhæve databeskyttelsespolitikker og forhindre følsomt datatab.

Konkret vil IT-trusselsovervågningssystemer:

- Vis dig, hvad der sker på dine netværk, hvem brugerne er, og om de er i fare eller ej,

- Tillader dig at forstå, hvor godt netværksbrug er i overensstemmelse med politikker,

- Hjælper dig med at opnå lovgivningsmæssig overensstemmelse, som kræver overvågning af følsomme datatyper,

- Find sårbarheder i netværk, applikationer og sikkerhedsarkitektur.

Behovet for it-trusselovervågning

Faktum er, at i dag it-administratorer og itsikkerhedsfagfolk er under et voldsomt pres i en verden, hvor cyberkriminelle synes at være et skridt eller to foran dem. Deres taktik udvikler sig hurtigt, og de arbejder rigtigt, og havde altid holdt sig foran de traditionelle detektionsmetoder. Men de største trusler kommer ikke altid udefra. Insidertrusler er muligvis lige så vigtige. Insiderhændelser, der involverer tyveri af intellektuel ejendomsret, er mere almindelige, end de fleste ville sørge for at indrømme. Og det samme gælder for uautoriseret adgang eller brug af information eller systemer. Dette er grunden til, at de fleste IT-sikkerhedsteam nu i høj grad er afhængige af IT-trusselovervågningsløsninger som deres primære måde at forblive på toppen af de trusler - både interne og eksterne - som deres systemer står overfor.

Der findes forskellige muligheder for trusselovervågning. Der er dedikerede IT-trusselovervågningsløsninger, men også komplette databeskyttelsesværktøjer, der inkluderer trusselovervågningsmuligheder. Flere løsninger vil tilbyde trusselovervågningskapaciteter og inkorporere dem med politiske baserede kontroller, der har evnen til at automatisere responsen på detekterede trusler.

Ligegyldigt hvordan en organisation vælger at håndtereIT-trusselovervågning er det sandsynligvis et af de vigtigste skridt til at forsvare sig mod cyberkriminelle, især når man overvejer, hvordan trusler bliver mere sofistikerede og ødelæggende.

De bedste it-trusselovervågningssystemer

Nu hvor vi alle er på den samme side, og at vihar en idé om, hvad IT-trusselovervågning er, hvordan det fungerer, og hvorfor vi har brug for det, lad os se på nogle af de bedste IT-trusselovervågningssystemer, der kan findes. Vores liste inkluderer forskellige produkter, der er vidt forskellige. Men uanset hvor forskellige de er, har de alle et fælles mål, opdager trusler og advarer dig om deres eksistens. Dette var faktisk vores minimale kriterier for optagelse på vores liste.

1. SolarWinds Threat Monitor - IT Ops Edition (Demo tilgængelig)

SolarWinds er et almindeligt navn på mange netværk ogsystemadministratorer. Det er berømt for at fremstille et af de bedste SNMP-overvågningsværktøjer såvel som et af de bedste NetFlow-samlere og analysatorer. Faktisk fremstiller SolarWinds over tredive forskellige produkter, der dækker flere områder inden for net- og systemadministration. Og det stopper ikke der. Det er også kendt for sine mange gratis værktøjer, der imødekommer specifikke behov hos netværksadministratorer, såsom en undernetberegner eller en TFTP-server.

Når det kommer til IT-trusselovervågning, tilbyder virksomheden SolarWinds Threat Monitor - IT Ops Edition. Det "IT Ops Edition”Del af produktets navn er at differentiere det fra den administrerede tjenesteudbyderudgave af værktøjet, en noget anden software, der specifikt er målrettet mod administrerede tjenesteudbydere (MSP'er).

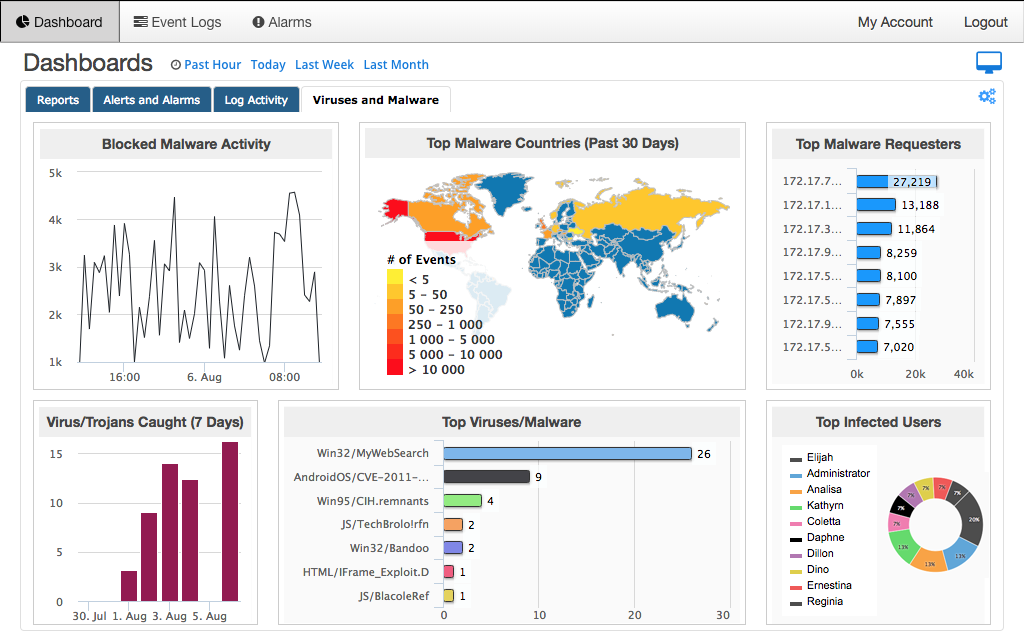

Dette værktøj er forskelligt fra de fleste andre SolarWindsværktøjer, idet det er skybaseret. Du abonnerer blot på tjenesten, konfigurerer den, og den begynder at overvåge dit miljø for flere forskellige typer trusler. Faktisk SolarWinds Threat Monitor - IT Ops Edition kombinerer flere værktøjer. Det har logcentralisering og korrelation, sikkerhedsinformation og begivenhedsstyring (SIEM) og både netværks- og værtintrusionsdetektion (IDS). Dette gør det til en meget grundig trusselovervågningssuit.

Det SolarWinds Threat Monitor - IT Ops Edition er altid ajour. Det får konstant opdateret trusselsinformation fra flere kilder, herunder IP- og domæne-omdømme-databaser, så den kan overvåges for både kendte og ukendte trusler. Værktøjet indeholder automatiserede intelligente svar til hurtigt at afhjælpe sikkerhedshændelser. Takket være denne funktion reduceres det konstante behov for manuel trusselvurdering og interaktion meget.

Produktet har også en meget potent advarselsystem. Det er multi-betingede, krydskorrelerede alarmer, der fungerer sammen med værktøjets Active Response-motor til at hjælpe med at identificere og sammenfatte vigtige begivenheder. Rapporteringssystemet er også et af produktets stærke dragter, og det kan bruges til at demonstrere revisionsoverholdelse ved hjælp af eksisterende forudbyggede rapportskabeloner. Alternativt kan du oprette tilpassede rapporter, der passer til dine forretningsbehov.

Priser for SolarWinds Threat Monitor - IT Ops Edition starter ved $ 4 500 for op til 25 noder med 10 dageaf indeks. Du kan kontakte SolarWinds for et detaljeret tilbud tilpasset dine specifikke behov. Og hvis du foretrækker at se produktet i aktion, kan du anmode om en gratis demo fra SolarWinds.

2. ThreatConnects TC-identifikation

Næste på vores liste er et produkt kaldet fra TreathConnect kaldet TC Identificer. Det er den første lagkomponent iThreatConnects række værktøjer. Som navnet antyder, har denne komponent at gøre med at detektere en identificering af forskellige it-trusler, som netop er, hvad it-trusselsovervågningssystemer handler om.

TC Identificer tilbyder trusselsinformation udarbejdet af mereend 100 open source feeds, crowddsourced intelligens inden for snesevis af samfund og sit eget ThreatConnect Research Team. Desuden. Det giver dig muligheden for at tilføje intelligens fra nogen af TC Exchange-partnerne. Denne multi-sourced intelligens udnytter den fulde kraft af ThreatConnect datamodellen. Derudover indeholder værktøjet automatiserede berigelser for en robust og komplet oplevelse. ThreatConnect-platformens intelligens ser hvad der ligger bag aktiviteten og viser, hvordan den er bundet til andre begivenheder. Dette giver dig det fulde billede, så du kan tage den bedste beslutning om, hvordan du skal reagere.

ThreatConnect tilbyder en række progressivt funktionsrige værktøjer. Det mest basale værktøj er TC identificere beskrevet her. Andre værktøjer inkluderer TC Manage, TC Analyse og TC complete, som hver tilføjer en håndfuld funktioner til det forrige niveau. Prisoplysninger er kun tilgængelige ved at kontakte ThreatConnect.

3. Digital skygger-søgelys

Digital Shadows er en Forrester New Wave Leader inden for digital risikobeskyttelse. dens Searchlight platform overvåger, administrerer og afhjælperdigital risiko på tværs af en lang række datakilder inden for den åbne, dybe og mørke web. Det fungerer effektivt til at beskytte din virksomheds forretning og omdømme.

Digitale skygger Søg i lys kan bruges til at beskytte mod syv risikoKategorier. Den første beskyttelse er mod cybertrusler, som er planlagte, målrettede angreb på din organisation. Værktøjet beskytter også mod datatab såsom lækage af fortrolige data. Mærkeeksponering, hvor et phishing-sted udskriver din, er en anden risiko for, at værktøjet beskytter dig mod. Den næste risiko, dette produkt beskytter mod, er, hvad Digital Shadow kalder tredjepartsrisiko, hvor dine medarbejdere og leverandører ubevidst kan sætte dig i fare. Søg i lys kan også beskytte dine VIP'er mod at blive truet eller truet online, ligesom det kan bruges til at imødegå fysiske trusler og beskytte dig mod ondsindede infrastrukturændringer.

Værktøjet bruger en lang række automatiserede og menneskelige analysemetoder til at indsnævre detekterede afvigelser og filtrere reelle trusler og derved undgå hurtige positive så meget som muligt. Indkøb Søg i lys kræver, at du først tilmelder dig en gratis demo af produktet, hvorefter detaljerede prisoplysninger kan leveres baseret på dine specifikke behov.

4. CyberInt Argos Threat Intelligence-platform

Det Argos Threat Intelligence Platform fra CyberInt er en software som en service (SaaS),skybaseret system, der giver organisationer en sofistikeret løsning på den nye trend med cybertrusler, som organisationer ofte står overfor. Argos-platformens vigtigste funktioner er dens målrettede, meget automatiserede administrerede detekterings- og responsteknologi.

Konkret tilbyder løsningen målrettet oghandlingsbar intelligens opnået ved at samle både teknologiske og menneskelige ressourcer. Dette giver Argos mulighed for at generere realtidshændelser med målrettede angreb, datalækage og stjålne legitimationsoplysninger, som kan være i fare for din organisation. Den bruger en stærk database med 10.000 trusselaktører og værktøjer til at maksimere konteksten. Det vil også identificere trusselsaktører i realtid og give kontekstuelle data om dem.

Platformen har adgang til hundreder af forskelligekilder som feeds, IRC, Darkweb, blogs, sociale medier, fora og indsæt websteder for at indsamle målrettede data og automatisere en gennemprøvet intelligensproces. Resultaterne analyseres og giver gennemførlige anbefalinger.

Prisoplysninger for CyberInt Argos Threat Intelligence-platform kan fås ved at kontakte CyberInt. Så vidt vi kunne finde ud af, ser virksomheden ikke ud til at tilbyde en gratis prøveversion.

5. IntSights

Vores sidste post er et produkt, der hedder IntSights, en fuldt udstyret trusselsinformation platform. Det giver en bred vifte af trusselsbeskyttelse mod risici såsom svig og phishing. Det har også brandbeskyttelse og mørk webovervågning.

IntSights hævder at være en en-til-en-virksomhedstrusselefterretnings- og afbødningsplatform, der driver proaktivt forsvar ved at omdanne skræddersyet trusselsinformation til automatiseret sikkerhedsforanstaltning. Konkret giver produktet aktiv overvågning og rekognosering af tusinder af truslekilder over overfladen, dyb og mørk web, der giver realtid synlighed til trusler rettet mod dit netværk, brand, aktiver og mennesker.

Trusselforskning og -analyse er en anden af IntSight'S stærke dragt ved hjælp af en flerlags databasetil trusselundersøgelser af det dybe og mørke web for at identificere tendenser, give kontekstuel intelligens og undersøge trusler. Systemet kan integreres med din eksisterende sikkerhedsinfrastruktur såvel som registratorer, søgemaskiner, app-butikker og førende e-postsystemer for at muliggøre automatisk afbødning af eksterne og interne trusler.

Ligesom mange andre produkter på vores liste, prisoplysninger til IntSight er kun tilgængelig ved at kontakte leverandøren. Og selvom en gratis prøveversion ikke ser ud til at være tilgængelig, kan der arrangeres en gratis demo.

Kommentarer