Ingen ønsker det netværk, de formår at blivemålet for ondsindede brugere, der prøver at stjæle virksomhedsdata eller forårsage skade på organisationen. For at forhindre det, skal du finde måder til at sikre, at der er så få måder som muligt for dem at komme ind på. Og dette opnås delvis ved at sikre, at hver eneste sårbarhed på dit netværk er kendt, adresseret og rettet. Og for de sårbarheder, der ikke kan rettes, er der noget på plads for at afbøde dem. Det første trin er indlysende; det er at scanne dit netværk for disse sårbarheder. Dette er jobbet for en bestemt type software kaldet sårbarhedsscanningsværktøjer. I dag gennemgår vi de 6 bedste sårbarhedsscanningsværktøjer og software.

Lad os begynde med at tale om netværksårbarhed - eller skal vi sige sårbarheder - og forsøge at forklare, hvad de er. Vi diskuterer næste scanningsværktøjer til sårbarhed. Vi beskriver, hvem der har brug for dem, og hvorfor. Og da en sårbarhedsscanner kun er en komponent i en sårbarhedsadministrationsproces - omend en vigtig - er det, hvad vi skal tale om næste. Derefter ser vi, hvordan sårbarhedsscannere typisk fungerer. Alle er lidt forskellige, men i deres kerne er der ofte flere ligheder end forskelle. Og inden vi gennemgår de bedste sårbarhedsscanningsværktøjer og software, diskuterer vi deres vigtigste funktioner.

En introduktion til sårbarhed

Computersystemer og netværk har nået enhøjere niveau af kompleksitet end nogensinde. Dagens gennemsnitlige server kan typisk køre hundredvis af processer. Hver af disse processer er et computerprogram, nogle af dem er store programmer, der er lavet af tusinder af linjer med kildekode. Og inden for denne kode kan der være - der er sandsynligvis - alle slags uventede ting. En udvikler kan på et tidspunkt tilføje en funktion til bagdør for at gøre fejlfinding lettere. Og senere kan denne funktion fejlagtigt have nået den endelige udgivelse. Der kan også være nogle fejl i inputvalidering, der vil medføre uventede - og uønskede - resultater under nogle specifikke omstændigheder.

Enhver af disse kan bruges til at forsøge at få adgang tilsystemer og data. Der er et enormt samfund af mennesker derude, der ikke har noget bedre at gøre end at finde disse huller og udnytte dem til at angribe dine systemer. Sårbarheder er det, vi kalder disse huller. Hvis det ikke overvåges, kan sårbarheder bruges af ondsindede brugere til at få adgang til dine systemer og data - eller muligvis værre, din klients data - eller på anden måde forårsage nogen skade, såsom at gøre dine systemer ubrugelige.

Sårbarheder kan være overalt. De findes ofte i software, der kører på dine servere eller deres operativsystemer, men de findes også i netværksudstyr såsom switches, routere og endda sikkerhedsapparater såsom firewalls. Man har virkelig brug for at kigge efter dem overalt.

Scanningsværktøjer - Hvad er de, og hvordan fungerer de

Sårbarhedsscanning - eller vurdering - har værktøjeren primær funktion: identificering af sårbarheder i dine systemer, enheder, udstyr og software. De kaldes scannere, fordi de normalt vil scanne dit udstyr for at se efter kendte sårbarheder.

Men hvordan finder man sårbarhedsscanningsværktøjersårbarheder, som typisk ikke er der lige i synet? Hvis de var så indlysende, ville udviklere have adresseret dem, inden de frigav softwaren. Vær venlig at lide virusbeskyttelsessoftware, der bruger virusdefinitionsdatabaser til at genkende computervirussignaturer, er de fleste sårbarhedsscannere afhængige af sårbarhedsdatabaser og scanningssystemer for specifikke sårbarheder. Disse sårbarhedsdatabaser kan fås fra kendte uafhængige sikkerhedstestlaboratorier dedikeret til at finde sårbarheder i software og hardware, eller de kan være proprietære databaser fra værktøjets leverandør. Som du kunne forvente, er detekteringsniveauet, du får, kun så godt som den sårbarhedsdatabase, som dit værktøj bruger.

Scanningsværktøjer - Hvem har brug for dem?

Svaret med et ord på dette spørgsmål er smuktindlysende: Enhver! Ingen i hans rigtige sind ville tænke på at køre en computer uden nogen virusbeskyttelse i disse dage. Ligeledes bør ingen netværksadministrator være uden mindst en form for sårbarhedsdetektion. Der kan komme angreb overalt og ramme dig, hvor du mindst forventer dem. Du skal være opmærksom på din risiko for eksponering.

Dette er muligvis noget, der kunne væreteoretisk udført manuelt. Praktisk set er dette et næsten umuligt job. Bare det at finde information om sårbarheder, hvad så ikke desto mindre kan scanne dine systemer for deres tilstedeværelse, kan tage enorme ressourcer. Nogle organisationer er dedikerede til at finde sårbarheder, og de beskæftiger ofte hundreder, hvis ikke tusinder af mennesker.

Enhver, der administrerer et antal computersystemer ellerenheder ville drage stor fordel af at bruge et sårbarhedsscanningsværktøj. Desuden kræver det, at du overholder lovgivningsmæssige standarder som SOX eller PCI-DSS. Og selvom de ikke kræver det, vil compliance ofte være lettere at demonstrere, hvis du kan vise, at du scanner dit netværk for sårbarheder.

Sårbarhedsstyring i et nøddeskal

Registrer sårbarheder ved hjælp af en slagssoftware værktøj er vigtigt. Det er det første skridt i beskyttelsen mod angreb. Men det er slags nytteløst, hvis det ikke er en del af en komplet sårbarhedsadministrationsproces. Intrusionsdetekteringssystemer er ikke Intrusionsforebyggelsessystemer og ligeledes scanningsværktøjer til netværkssårbarhed - eller i det mindste størstedelen af dem - registrerer kun sårbarheder og advarer dig om deres tilstedeværelse.

Det er derefter op til dig, administratoren, at havenogle processer på plads til at løse detekterede sårbarheder. Den første ting, man skal gøre ved deres afsløring, er at vurdere sårbarheder. Du vil sikre dig, at detekterede sårbarheder er reelle. Sårbarhedsscanningsværktøjer har en tendens til at foretrække at fejle på siden af forsigtighed, og mange vil rapportere et vist antal falske positiver. Og hvis de har sande sårbarheder, er de måske ikke et reelt problem. For eksempel kan en ubrugt åben IP-port på en server muligvis ikke være et problem, hvis den sidder lige bag en firewall, der blokerer denne port.

Når sårbarheder er vurderet, er det tid tilbeslutte, hvordan du skal adressere dem og rette dem. Hvis de blev fundet i en software, bruger din organisation knap nok - eller bruger den slet ikke - kan din bedste handlingsvej være at fjerne den sårbare software og erstatte den med en anden, der tilbyder lignende funktioner. I andre tilfælde er rettelse af sårbarheder lige så let som at anvende noget patch fra softwareudgiveren eller opgradere til den nyeste version. Mange sårbarhedsscanningsværktøjer identificerer tilgængelige rettelser for de fundne sårbarheder. Andre sårbarheder kan rettes ved blot at ændre nogle konfigurationsindstillinger. Dette gælder især netværksudstyr, men det sker også med software, der kører på computere.

Vigtigste funktioner i sårbarhedsscanningsværktøjer

Der er mange ting, man skal overveje, hvornårvalg af et værktøj til scanning af sårbarheder. Et af de vigtigste aspekter ved disse værktøjer er udvalget af enheder, de kan scanne. Du vil have et værktøj, der kan scanne alt det udstyr, du ejer. Hvis du f.eks. Har mange Linus-servere, vil du vælge et værktøj, der kan scanne dem, ikke en, der kun håndterer Windows-enheder. Du vil også vælge en scanner, der er så nøjagtig som muligt i dit miljø. Du ønsker ikke at drukne i ubrukelige underretninger og falske positiver.

En anden vigtig differentierende faktor erværktøjets sårbarhedsdatabase. Vedligeholdes det af sælgeren, eller er det fra en uafhængig organisation? Hvor regelmæssigt opdateres det? Opbevares det lokalt eller i skyen? Skal du betale ekstra gebyrer for at bruge sårbarhedsdatabasen eller for at få opdateringer? Dette er alle ting, du gerne vil vide, før du vælger dit værktøj.

Nogle sårbarhedsscannere bruger en merepåtrængende scanningsmetode, der potentielt kan påvirke systemets ydelse. Dette er ikke nødvendigvis en dårlig ting, da de mest påtrængende ofte er de bedste scannere, men hvis de påvirker systemets ydelse, vil du vide om det og planlægge dine scanninger i overensstemmelse hermed. For øvrig er planlægning et andet vigtigt aspekt af scanningsværktøjer til netværkssårbarhed. Nogle værktøjer har ikke engang planlagte scanninger og skal startes manuelt.

Der er mindst to andre vigtige funktioneraf sårbarhedsscanningsværktøjer: alarm og rapportering. Hvad sker der, når der findes en sårbarhed? Er underretningen klar og let at forstå? Hvordan gengives det? Er det en popup-skærm, en e-mail, en sms? Og endnu vigtigere: giver værktøjet en vis indsigt i, hvordan man løser de sårbarheder, det identificerer? Nogle værktøjer gør, og andre gør det ikke. Nogle har endda automatiseret afhjælpning af visse sårbarheder. Andre værktøjer vil integreres med patch management software, da patchning ofte er den bedste måde at løse sårbarheder på.

Hvad angår rapportering, er dette ofte et spørgsmål ompersonlig præference. Du skal dog sikre dig, at de oplysninger, du forventer og har brug for at finde i rapporterne, faktisk vil være der. Nogle værktøjer har kun foruddefinerede rapporter, andre giver dig mulighed for at ændre indbyggede rapporter. Og de bedste - i det mindste fra et rapporteringsmæssigt synspunkt - giver dig mulighed for at oprette brugerdefinerede rapporter fra bunden.

Vores top 6 sårbarhedsscanningsværktøjer

Nu hvor vi har lært lidt mere omsårbarhedsscanningsværktøjer, lad os gennemgå nogle af de bedste eller mest interessante pakker, vi kunne finde. Vi har forsøgt at inkludere en blanding af betalte og gratis værktøjer. Der er også værktøjer, der er tilgængelige i en gratis og en betalt version.

1. SolarWinds Network Configuration Manager (GRATIS PRØVEVERSION)

I tilfælde af at du ikke allerede kender SolarWinds, theVirksomheden har lavet nogle af de bedste netværksadministrationsværktøjer i cirka 20 år. Blandt sine bedste værktøjer har SolarWinds Network Performance Monitor konsekvent modtaget stor ros og rave-anmeldelser som et af de bedste SNMP-netværks båndbreddeovervågningsværktøj. Virksomheden er også noget berømt for sine gratis værktøjer. Disse er mindre værktøjer designet til at tackle en bestemt opgave med netværksstyring. Blandt de mest kendte af disse gratis værktøjer er en undernetregner og en TFTP-server.

Det værktøj, vi gerne vil introducere her, er et værktøj kaldet SolarWinds Network Configuration Manager. Dette er dog ikke rigtig en sårbarhedscanningsværktøj. Men der er to specifikke grunde til, at vi besluttede at inkludere dette værktøj på vores liste. Produktet har en sårbarhedsvurderingsfunktion, og den adresserer en bestemt type sårbarhed, en, der er vigtig, men som ikke mange andre værktøjer adresserer, fejlkonfiguration af netværksudstyr.

SolarWinds Network Configuration Manager'sdet primære værktøj som et sårbarhedsscanningsværktøj er i valideringen af netværksudstyrskonfigurationer for fejl og mangler. Værktøjet kan også med jævne mellemrum kontrollere enhedskonfigurationer for ændringer. Dette er også nyttigt, da nogle angreb startes ved at ændre konfiguration af enhedens netværk - som ofte ikke er så sikre som servere - på en måde, der kan lette adgangen til andre systemer. Værktøjet kan også hjælpe dig med standarder eller lovgivningsmæssig overholdelse af dets automatiserede netværkskonfigurationsværktøjer, som kan distribuere standardiserede konfigurationer, opdage ændringer uden for processen, revisionskonfigurationer og endda rette krænkelser.

Softwaren integreres med NationalSårbarhedsdatabase, der gør den fortjener at være på vores liste endnu mere. Det har adgang til de mest aktuelle CVE'er til at identificere sårbarheder på dine Cisco-enheder. Det fungerer med enhver Cisco-enhed, der kører ASA, IOS eller Nexus OS. Faktisk er to andre nyttige værktøjer, Network Insights for ASA og Network Insights for Nexus, indbygget lige i produktet.

Priser for SolarWinds netværkskonfigurationManager starter ved $ 2.895 for op til 50 styrede noder og varierer afhængigt af antallet af noder. Hvis du gerne vil prøve dette værktøj, kan en gratis 30-dages prøveversion downloades fra SolarWinds.

- GRATIS PRØVEVERSION: SolarWinds Network Configuration Manager

- Officiel download: https://www.solarwinds.com/network-configuration-manager

2. Microsoft Baseline Security Analyzer (MBSA)

Microsoft Baseline Security Analyzer ellerMBSA, er et noget ældre værktøj fra Microsoft. På trods af at det er en mindre ideel mulighed for store organisationer, kan værktøjet være en god pasform for mindre virksomheder, dem med kun en håndfuld servere. Dette er et Microsoft-værktøj, så du bedre ikke forventer at se lookscanning, men Microsoft-produkter, eller du vil blive skuffet. Det vil dog scanne Windows-operativsystemet såvel som nogle tjenester såsom Windows Firewall, SQL-server, IIS og Microsoft Office-applikationer.

Men dette værktøj scanner ikke efter specifiktsårbarheder, som andre sårbarhedsscannere gør. Hvad det gør er at se efter manglende programrettelser, servicepakker og sikkerhedsopdateringer samt scanningssystemer til administrative problemer. MBSAs rapporteringsmotor giver dig mulighed for at få en liste over manglende opdateringer og fejlkonfigurationer.

At være et gammelt værktøj fra Microsoft, er MBSA ikkefuldstændig kompatibel med Windows 10. Version 2.3 fungerer med den nyeste version af Windows, men kan kræve en finjustering for at rydde op i falske positiver og til at rette kontroller, der ikke kan udføres. F.eks. Rapporterer dette værktøj falsk, at Windows Update ikke er aktiveret i Windows 10. En anden ulempe ved dette produkt er, at det ikke registrerer ikke-Microsoft-sårbarheder eller komplekse sårbarheder. Dette værktøj er let at bruge og gør sit arbejde godt. Det kunne meget vel være det perfekte værktøj til en mindre organisation med kun få Windows-computere.

3. System med åbent sårbarhedsvurdering (OpenVAS)

Vores næste værktøj kaldes Open VulnerabilityEvalueringssystem eller OpenVAS. Det er en ramme for flere tjenester og værktøjer. De kombineres alle for at gøre det til et omfattende og kraftfuldt scanningsværktøj til sårbarheder. Rammen bag OpenVAS er en del af Greenbone Networks 'sårbarhedsstyringsløsning, hvorfra elementer er bidraget til samfundet i cirka ti år. Systemet er helt gratis, og det meste af dets komponent er open source, selvom nogle ikke er det. OpenVAS-scanneren leveres med over halvtreds tusind netværkssårbarhedstests, der opdateres regelmæssigt.

Der er to primære komponenter til OpenVAS. Den første komponent er OpenVAS-scanneren. Som navnet antyder, er det ansvarlig for den faktiske scanning af målcomputere. Den anden komponent er OpenVAS-manageren, der håndterer alt andet, såsom at kontrollere scanneren, konsolidere resultater og gemme dem i en central SQL-database. Systemet inkluderer både browserbaserede og kommandolinjegrænseflader. En anden komponent i systemet er databasen Network Vulnerability Tests. Denne database kan få sine opdateringer fra enten det gratis Greenborne Community Feed eller det betalte Greenborne Security Feed.

4. Retina Network Community

Retina Network Community er den gratis version afRetina Network Security Scanner fra AboveTrust, som er en af de mest kendte sårbarhedsscannere. Denne omfattende sårbarhedsscanner er fyldt med funktioner. Værktøjet kan udføre en grundig vurdering af sårbarhed af manglende programrettelser, nul-dages sårbarheder og ikke-sikre konfigurationer. Det kan også prale af brugerprofiler, der er tilpasset jobfunktioner, hvilket forenkler systemdriften. Dette produkt er udstyret med en intuitiv GUI i metro-stil, der muliggør en strømlinet drift af systemet.

Retina Network Community bruger det sammesårbarhedsdatabase som dets betalte søskende. Det er en omfattende database over netværkssårbarheder, konfigurationsproblemer og manglende programrettelser, der automatisk opdateres og dækker en lang række operativsystemer, enheder, applikationer og virtuelle miljøer. På dette emne understøtter dette produkt fuldstændigt VMware-miljøer, og det inkluderer online og offline virtuel billedscanning, virtuel applikationsscanning og integration med vCenter.

Der er dog en stor ulempe for nethindenNetværkssamfund. Værktøjet er begrænset til at scanne 256 IP-adresser. Dette ser måske ikke meget ud, hvis du administrerer et stort netværk, men det kan være mere end nok for mange mindre organisationer. Hvis dit miljø er større end det, gælder alt, hvad vi lige har sagt om dette produkt, også for dets storebror, Retina Network Security Scanner, som er tilgængelig i standard- og ubegrænsede udgaver. Hver udgave har den samme udvidede funktion, der er sammenlignet med Retina Network Community-scanneren.

5. Nexpose Community Edition

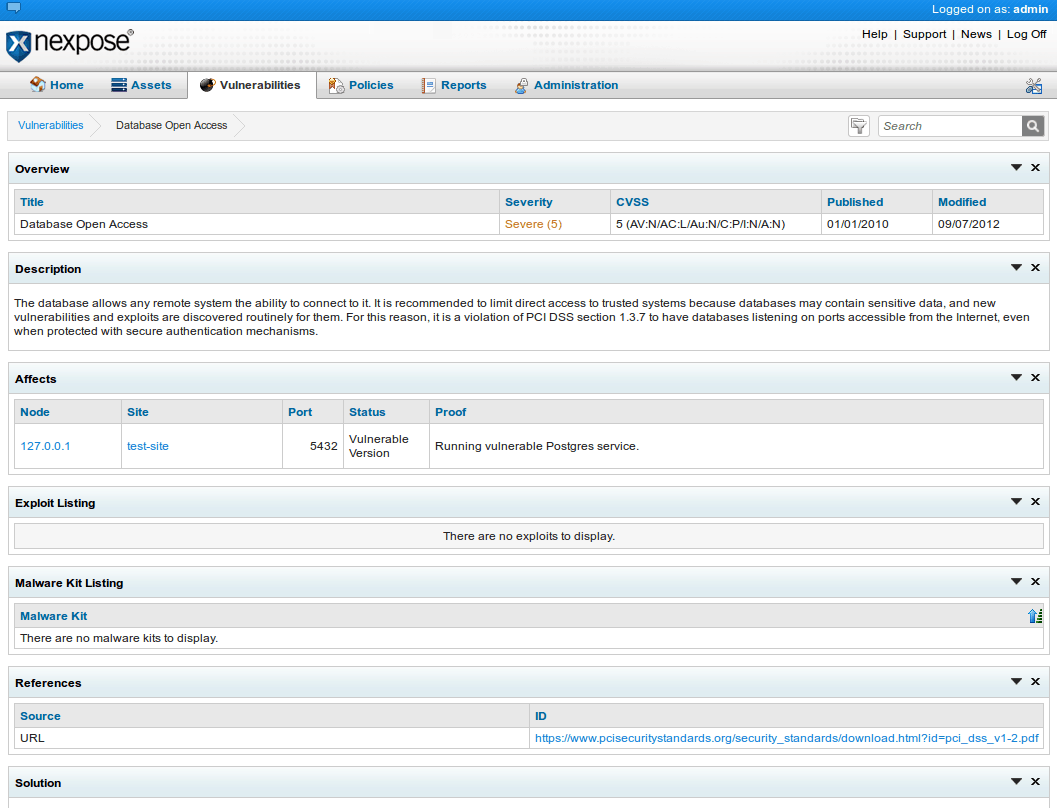

Det er måske ikke så populært som nethinden, menNexpose fra Rapid7 er en anden velkendt sårbarhedsscanner. Og Nexpose Community Edition er en let nedskaleret version af Rapid7s omfattende sårbarhedsscanner. Produktets begrænsninger er dog vigtige. For eksempel kan du kun bruge produktet til at scanne maksimalt 32 IP-adresser. Dette gør det til en god mulighed kun for de mindste af netværk. Desuden kan produktet kun bruges i et år. Hvis du kan leve med produktets, er det fremragende.

Nexpose Community Edition kører fysiskmaskiner, der kører enten Windows eller Linux. Det fås også som et virtuelt apparat. Dets omfattende scanningsfunktioner vil håndtere netværk, operativsystemer, webapplikationer, databaser og virtuelle miljøer. Nexpose Community Edition bruger adaptiv sikkerhed, som automatisk kan registrere og vurdere nye enheder og nye sårbarheder, lige når de får adgang til dit netværk. Denne funktion fungerer sammen med dynamiske forbindelser til VMware og AWS. Dette værktøj integreres også med Sonar-forskningsprojektet for at give ægte liveovervågning. Nexpose Community Edition leverer integreret politisk scanning for at hjælpe med at overholde populære standarder som CIS og NIST. Og sidst, men ikke mindst, giver værktøjets intuitive saneringsrapporter dig trin-for-trin-instruktioner om afhjælpning.

Kommentarer