Administrering af brugeradgangsrettigheder er en væsentlig delaf enhver netværksadministrators job. At sikre, at hver eneste bruger kun har adgang til de ressourcer, de har brug for, er det mest elementære trin i sikring af ethvert netværk. Der var tidligere et tidspunkt, hvor computertrusler stammer fra internettet og nåede netværk via e-mail eller ondsindede websteder. Selvom dette stadig er tilfældet, kommer en stadigt stigende risiko for dyrebare virksomhedsdata indefra. Enten gennem ondsindede formål eller dum uvidenhed, kan dine brugere være kilden til dine datalækager. Værktøjer til styring af adgangsrettigheder kan hjælpe dig med at sikre, at brugere kun kan få adgang til det, de virkelig har brug for, og at brugere, der virkelig har brug for det, kun kan få adgang til enhver ressource. Læs videre, mens vi gennemgår nogle af de bedste værktøjer til styring af adgangsrettigheder, der er tilgængelige i dag.

Men inden vi ser et dybere blik på det bedstetilgængelige værktøjer. Lad os først udforske styring af adgangsrettigheder. Vi forklarer, hvorfor det er et så vigtigt aspekt ved sikring af dine data, og hvilke udfordringer, netværksadministratorer står overfor. Vi undersøger også styring af adgangsrettigheder fra et ITIL-perspektiv. Access Management er trods alt en af de grundlæggende processer i ITIL-rammen. Og vi afslutter med at diskutere styring af adgangsrettigheder fra et sikkerhedsmæssigt synspunkt. Endelig gennemgår vi en håndfuld af nogle af de bedste værktøjer til styring af adgangsrettigheder, vi kunne finde.

Adgangsrettighedsstyring

Alle i informationsteknologisamfundetved, at dataovertrædelser er blevet en almindelig - og næsten uundgåelig - forekomst. Og selvom vi kan blive fristet til at tro, at det kun gøres af ondsindede hackere og kriminelle eller af efterretningsbureauer i skyggefulde lande, som begge har adgang til sofistikeret teknologi, der er beregnet til at bryde ind i selv de mest sikre netværk, er det desværre langt fra sandt. Mens disse udvendige angreb eksisterer, kommer en del af risikoen indefra. Og den indvendige risiko er måske lige så høj som den udvendige.

Denne interne risiko kan antage mange former. På den ene side er skrupuløse medarbejdere muligvis på udkig efter en måde at tjene nogle hurtige penge ved at sælge fortrolige data til konkurrenterne. Men ud over at være handlingen for personer med dårlige intentioner i en virksomhed, kan dataovertrædelser også ske ved et uheld. For eksempel kan nogle ansatte være uvidende om sikkerhedspolitikker. Endnu værre kan de have for meget adgang til virksomhedsdata og andre ressourcer.

CA Technologies stater i dens 2018 Insider Threat Report (!pdf-link), at 90% af organisationerne føler sig sårbare over for insiderangreb. Rapporten viser også, at de vigtigste årsager til insiderangreb er overdrevne adgangsprivilegier, det stigende antal enheder med adgang til fortrolige data og den overordnede voksende kompleksitet af informationssystemer som helhed. Dette viser vigtigheden af forvaltningen af adgangsrettigheder. Det er en af de bedste måder at reducere muligheden for både ondsindede og utilsigtede angreb og dataforbrud og -tab ved at give brugere begrænset adgang til fildele, Active Directory og andre ressourcer inden for en organisation.

Desværre er dette lettere sagt end gjort. Dagens netværk spreder ofte store geografiske områder, og de består af tusinder af enheder. Håndtering af adgangsrettigheder kan hurtigt blive en enorm opgave, fuld af risici og faldgruber af alle slags. Det er her værktøjer til styring af adgangsrettigheder kan være nyttige.

Adgangsrettighedsstyring og ITIL

IT-infrastrukturbiblioteket, eller ITIL, er et sætaf retningslinjer og anbefalede processer for informationsteknologiteam. Konkret er ITIL's mål at udvikle effektive og effektive metoder til levering af IT-tjenester eller med andre ord et katalog over slags slags bedste praksis for IT-organisationen. Access Management er en af disse ITIL-processer. Målet med processen beskrives ganske enkelt som "at give autoriserede brugere ret til at bruge en tjeneste, samtidig med at man forhindrer adgang til ikke-autoriserede brugere".

Adgangsrettighedsstyring som en sikkerhedsforanstaltning

Mens nogle vil hævde, at adgangsrettighedermanagement er en komponent i netværksadministration, andre vil sige, at det i stedet er en del af it-sikkerhed. I virkeligheden er det sandsynligvis lidt af begge dele. Men faktisk er dette kun vigtigt i større forretninger, der har separate netværksadministration og IT-sikkerhedsteam. I mindre organisationer håndterer de samme teams ofte både administration og sikkerhed og effektivt fjerner spørgsmålet.

De bedste værktøjer til styring af adgangsrettigheder

Find dedikerede værktøjer til styring af adgangsrettighederviste sig at være hårdere end forventet. Dette skyldes sandsynligvis, at mange værktøjer faktisk sælges som sikkerhedsværktøjer eller som AD-revisionsværktøjer. Det, vi har besluttet at medtage på vores liste, er værktøjer, der kan hjælpe administratorer med at sikre, at brugerne har adgang til det, de har brug for og intet andet. Nogle er værktøjer, der hjælper med at tildele rettigheder og styre dem, mens andre er revisionsværktøjer, der kan scanne dit netværk og rapportere, hvem der har adgang til hvad.

1. SolarWinds Access Rights Manager (Gratis prøveversion)

SolarWinds behøver ingen introduktion med netværkadministratorer. Virksomheden, der har eksisteret i årevis, er berømt for at udgive nogle af de bedste netværksadministrationsværktøjer. Dets flagskibsprodukt, kaldet SolarWinds Network Performance Monitor, scorer konsekvent blandt det bedste netværkovervågningsværktøjer. SolarWinds er også berømt for at lave fantastiske gratis værktøjer, der imødekommer specifikke behov hos netværksadministratorer. Blandt disse værktøjer er en gratis undernetberegner og en enkel, men alligevel nyttig TFTP-server nogle af de bedst kendte.

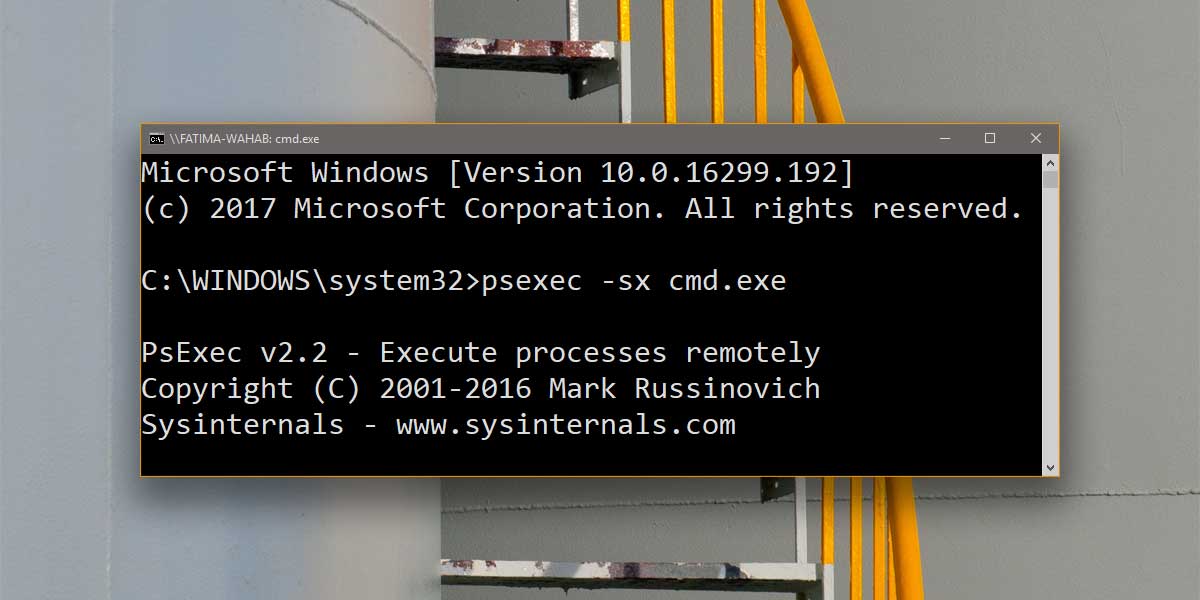

Det SolarWinds Access Rights Manager (som ofte kaldes ARM) blev oprettet med det mål at hjælpe netværketadministratorer forbliver på toppen af brugerautorisationer og adgangstilladelser. Dette værktøj håndterer Active Directory-baserede netværk, og det er beregnet til at gøre brugervenlig levering og unprovisioning, tracking og monitorering let. Og det kan naturligvis hjælpe med at minimere chancerne for insiderangreb ved at tilbyde en nem måde at styre og overvåge brugertilladelse og sikre, at der ikke gives unødvendige tilladelser.

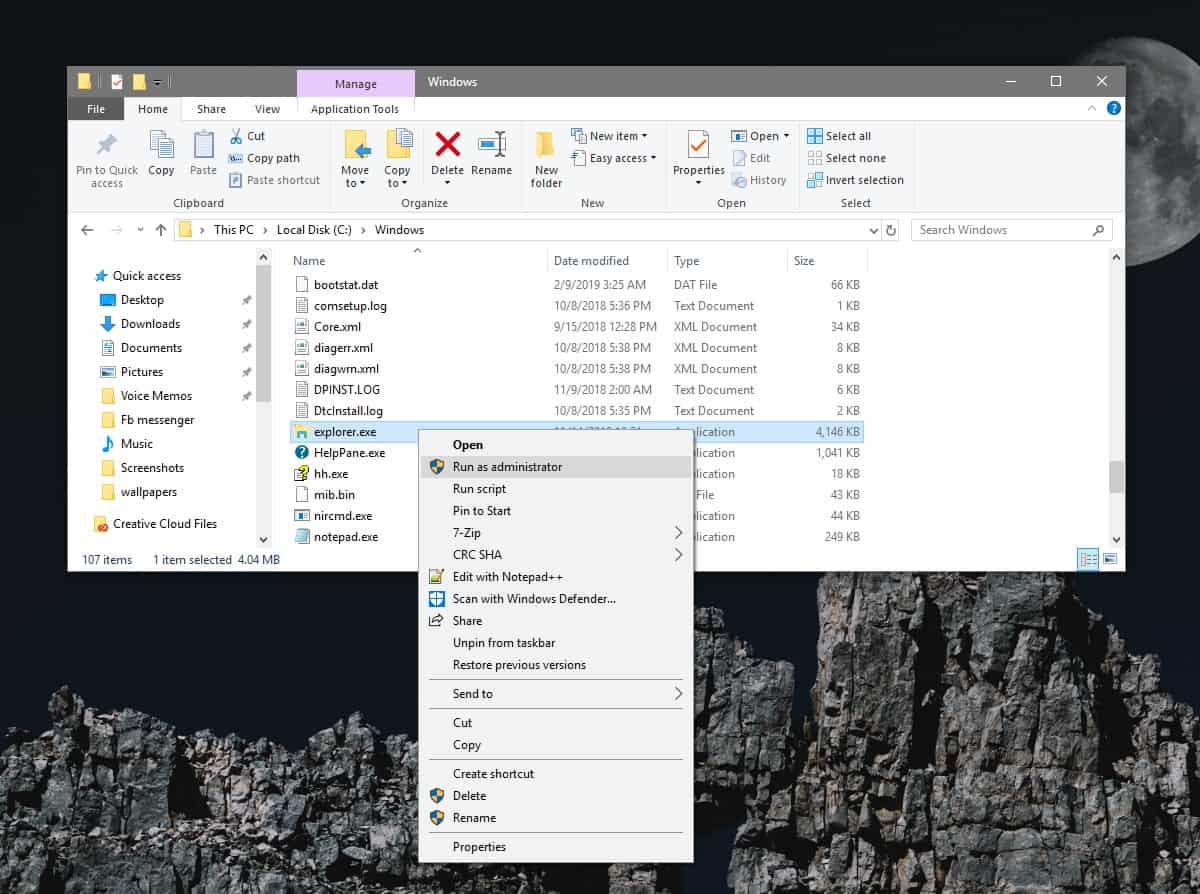

En ting, der sandsynligvis vil slå dig, når du bruger SolarWinds Access Rights Manager er dets intuitive brugeradministrationsdashboard hvorDu kan oprette, ændre, slette, aktivere og deaktivere brugeradgang til forskellige filer og mapper. Dette værktøj indeholder også rollespecifikke skabeloner, der let kan give brugerne adgang til specifikke ressourcer på dit netværk. Værktøjet giver dig mulighed for nemt at oprette og slette brugere med bare et par klik. Og dette er bare begyndelsen, SolarWinds Access Rights Manager efterlader ikke mange funktioner bag. Her er en oversigt over nogle af værktøjets mest interessante funktioner.

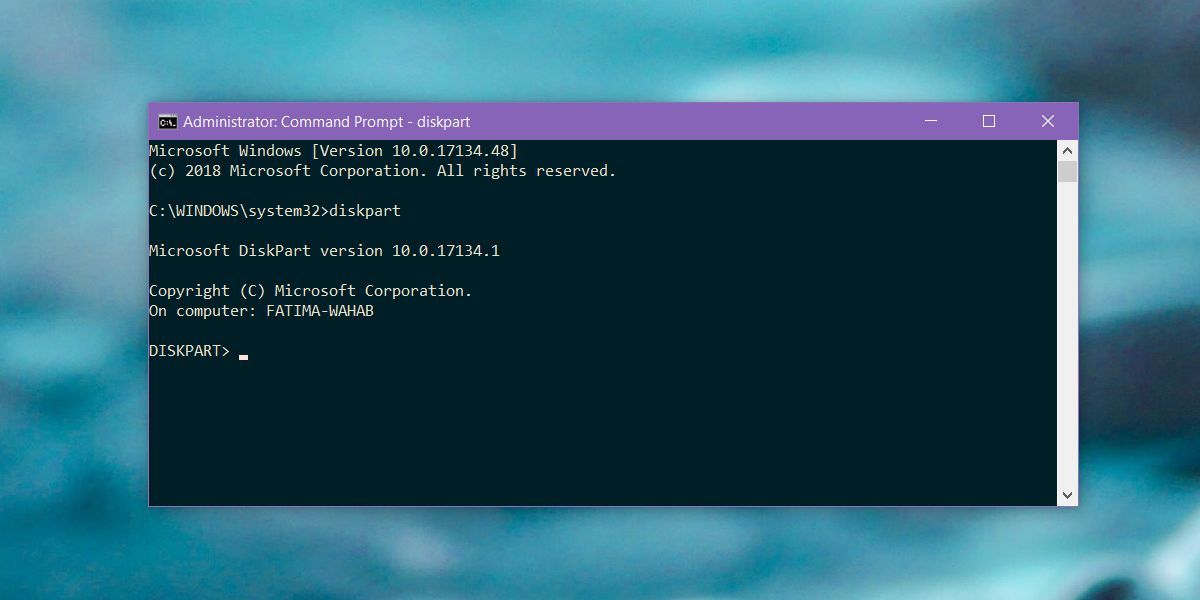

Dette værktøj kan bruges til at overvåge og revidereændringer til både Active Directory og Group Policy. Netværksadministratorer kan bruge det til let at se, hvem der har foretaget hvilke ændringer i gruppepolitikken eller Active Directory-indstillingerne, samt dato og klokkeslæt for disse ændringer. Denne information gør det bestemt let at se uautoriserede brugere og både ondsindede eller uvidende handlinger, der er begået af nogen. Dette er et af de første skridt for at sikre, at du opretholder en vis grad af kontrol over adgangsrettigheder, og at du holdes opmærksom på eventuelle problemer, før de har en negativ virkning.

- GRATIS PRØVEVERSION: SOLARWINDS TILGÆNGELIGHEDSRETTER

- Officielt downloadwebsted: https://www.solarwinds.com/access-rights-manager

Angreb vil ofte ske, når mapper og / elleradgang til deres indhold af brugere, der ikke - eller burde ikke være - autoriseret til at få adgang til dem. Denne form for situation er almindelig, når brugere får bred adgang til mapper eller filer. SolarWinds Access Rights Manager kan hjælpe dig med at forhindre disse typer lækager og uautoriserede ændringer i fortrolige data og filer ved at give administratorer en visuel afbildning af tilladelser til flere filservere. Kort sagt giver værktøjet dig mulighed for at se, hvem der har tilladelse til hvilken fil.

Overvågning af AD, GPO, filer og mapper er én ting - og en vigtig én - men SolarWinds Access Rights Manager går langt videre. Ikke kun kan du bruge det til at administrere brugere, men du kan også analysere, hvilke brugere der har adgang til hvilke tjenester og ressourcer. Produktet giver dig en hidtil uset synlighed til gruppemedlemskab i Active Directory og filservere. Det sætter dig, administratoren, i en af de bedste positioner til at forhindre insiderangreb.

Intet værktøj er komplet, hvis det ikke kan rapportere om detgør, og hvad den finder. Hvis du har brug for et værktøj, der kan generere bevis, der kan bruges i tilfælde af fremtidige tvister eller eventuel retssag, er dette værktøj til dig. Og hvis du har brug for detaljerede rapporter til revisionsformål og for at overholde specifikationerne, der er fastlagt i lovgivningsmæssige standarder, der gælder for din virksomhed, finder du dem også.

Det SolarWinds Access Rights Manager vil let lade dig generere gode rapporter derdirekte adressere revisors bekymringer og lovgivningsmæssig standardoverholdelse. De kan oprettes hurtigt og nemt med blot et par klik. Rapporterne kan omfatte alle oplysninger, du kan tænke på. For eksempel kan logaktiviteter i Active Directory- og filserveradganger inkluderes i en rapport. Det er op til dig at gøre dem så sammenfattede eller så detaljerede, som du har brug for.

Det SolarWinds Active Rights Manager tilbyder netværksadministratorer muligheden foroverlad adgangsstyringsadministrationen for et givet objekt i hænderne på den person, der oprettede det. For eksempel kan en bruger, der oprettede en fil, bestemme, hvem der kan få adgang til den. Et sådant selvtilladelsessystem er medvirkende til at forhindre uautoriseret adgang til information. Hvem ved trods alt, hvem der skal få adgang til en ressource bedre end den, der opretter den? Denne proces gennemføres gennem en webbaseret portal med selvtilladelse, der gør det let for ressourceejere at håndtere adgangsanmodninger og indstille tilladelser.

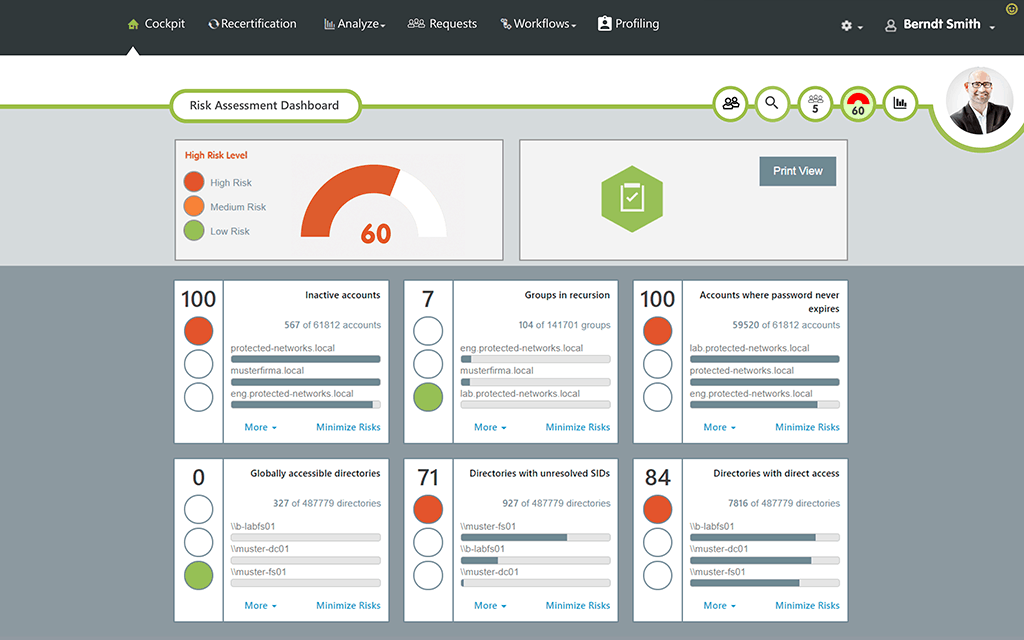

Det SolarWinds Access Rights Manager kan også bruges til at estimere i realtid og klethvert tidspunkt, risikoniveauet for din organisation. Denne procentdel af risikotallet beregnes for hver bruger baseret på deres adgangsniveau og tilladelser. Denne funktion gør det praktisk for netværksadministratorer og / IT-sikkerhedsteammedlemmer at have fuld kontrol over brugeraktivitet og risikoniveauet, som hver medarbejder udgør. At vide, hvilke brugere der har de højeste risikoniveauer, giver dig mulighed for at holde øje med dem.

Dette værktøj dækker ikke kun Active Directoryrettighedsstyring, vil det også håndtere Microsoft Exchange-rettigheder. Produktet kan meget hjælpe dig med at forenkle din Exchange-overvågning og -kontrol samt hjælpe dig med at forhindre overtrædelse af data. Det kan spore ændringer til postkasser, postkasse mapper, kalendere og offentlige mapper.

Og ligesom du kan bruge det med Exchange, kan du også bruge dette the SolarWinds Access Rights Manager ved siden af SharePoint. Det ARM brugeradministrationssystem viser SharePoint-tilladelser i en træstruktur og lader administratorer hurtigt se, hvem der er autoriseret til at få adgang til en given SharePoint-ressource.

Så meget som det er dejligt at have et automatiseret systemder overvåger dit miljø, er det endnu bedre, hvis det har mulighed for at give dig besked, når noget underligt opdages. Og det er netop det formål, der serveres af SolarWinds Access Rights Manager'Alarmsystem. Delsystemet holder supportpersonalet informeret om, hvad der sker på netværket ved at udsende advarsler for foruddefinerede begivenheder. Blandt de typer begivenheder, der kan udløse alarmer, er filændringer og tilladelsesændringer. Disse alarmer kan hjælpe med at mindske og forhindre datalækager.

Det SolarWinds Access Rights Manager er licenseret baseret på antallet af aktiveredebrugere inden for Active Directory. En aktiveret bruger er enten en aktiv brugerkonto eller en servicekonto. Priserne for produktet starter ved $ 2 995 for op til 100 aktive brugere. For flere brugere (op til 10.000) kan detaljerede priser opnås ved at kontakte SolarWinds salg, men forventer at betale over 130K $ for så mange brugere. Og hvis du hellere vil prøve værktøjet, før du køber det, kan du få en gratis, brugervenlig 30-dages prøveversion.

- GRATIS PRØVEVERSION: SOLARWINDS TILGÆNGELIGHEDSRETTER

- Officielt downloadwebsted: https://www.solarwinds.com/access-rights-manager

2. Netwrix

Netwrix er faktisk ikke rigtig en adgangsrettighedstyringsværktøj. Det er, i udgivers egne ord, ”en synlighedsplatform til brugeradfærdanalyse og risikobegrænsning”. Wow! Det er et smukt navn, men i virkeligheden, Netwrix er den type værktøj, du kan bruge til at nå de samme mål, som du har, når du bruger.

Konkret kan du bruge Netwrix at opdage datasikkerhedsrisici og afvigende brugeropførsel, før de resulterer i et dataovertrædelse. Dette værktøj giver dig et fugleperspektiv af din sikkerhedsstillelse med interaktive risikovurderingspaneler. Det kan hjælpe med hurtigt at identificere dine største sikkerhedshuller og bruge dets indbyggede handlingsmæssige intelligens til at reducere indtrængende og insiders evne til at forårsage skader.

Produktet indeholder også advarsler, der kan brugesat blive underrettet om uautoriseret aktivitet, når det sker, hvilket giver dig en bedre chance for at forhindre sikkerhedsbrud. Du kan f.eks. Vælge at blive underrettet, når nogen føjes til Enterprise Admins-gruppen, eller når en bruger ændrer mange filer på kort tid, hvilket kan være et tegn på et ransomware-angreb.

Prisoplysninger for Netwrix kan fås ved direkte at kontakte leverandøren. Og hvis du ønsker en smag af produktet, er en gratis prøveversion tilgængelig, selvom det kun varer 20 dage, mens de fleste forsøg er 30 dage.

3. Varonis

Varonis er et cybersikkerhedsfirma, hvis primære missionbeskytter dine data mod tab. Så til trods for at de ikke har et direkte værktøj til styring af brugeradgang tilgængeligt, følte vi, at det fortjener at være på vores liste. Når alt kommer til alt er det ikke det primære mål for noget styringssystem med adgangsret?

Varonis'Branchens førende platform er bygget til at beskyttedine mest værdifulde og mest sårbare data. Og for at opnå det, starter det i hjertet: selve dataene. Ved hjælp af platformen kan brugerne forsvare deres data mod angreb både indefra og udefra. Systemet eliminerer gentagne, manuelle oprydningsprocesser og automatiserer manuelle databeskyttelsesrutiner. Konceptet er unikt, idet det bringer sikkerhed og omkostningsbesparelser sammen, noget der ikke er for almindeligt.

Det Varonis platform registrerer insidertrusler og cyberangreb ved at analysere data, kontoaktivitet og brugeradfærd. Det forhindrer og begrænser katastrofe ved at låse følsomme og uaktuelle data, og det effektivt og automatisk opretholder dine data i en sikker tilstand.

4. STEALTHbits

STEALTHbits tilbyder en pakke med Active Directorystyrings- og sikkerhedsløsninger, der gør det muligt for organisationer at inventar og rydde Active Directory, revidere tilladelser og administrere adgang, rollback og gendanne fra uønskede eller ondsindede ændringer og overvåge og opdage trusler i realtid. Det tilbyder en altomfattende beskyttelse af dine virksomhedsdata. Processen med at rydde op og styre adgang kan effektivt hærde Active Directory mod angreb, både indefra og udefra trusler.

Værktøjets hovedfunktion inkluderer AD-revision. Det lager, analyserer og rapporterer om Active Directory for at sikre og optimere det. STEALTHbits kan også foretage revision af Active Directory-ændringer, opnå sikkerhed og overholdelse gennem realtidsrapportering, alarmering og blokering af ændringer. En anden nyttig funktion ved værktøjet er dets Active Directory-oprydningsfunktion, som du kan bruge til at rydde uaktuelle AD-objekter, giftige forhold og gruppejere.

Værktøjets Active Directory-tilladelser revisionog rapportering kan bruges til at rapportere om AD-domænet, organisationsenheden og objekttilladelser. Der er også Active Directory-tilbagefald og gendannelse for nemt at løse uønskede Active Directory-ændringer og domænekonsolidering, som giver dig mulighed for at tage kontrol over Active Directory tilbage gennem en nem arbejdsgang.

Kommentarer