Wireshark, som tidligere blev kendt som Ethereal, har eksisteret i 20 år. Hvis ikke det bedste, er det bestemt det mest populære netværkssnugningsværktøj. Hver gang der opstår et behov for pakkeanalyse, er dette ofte go-to-værktøjet for de fleste administratorer. Dog så godt som Wireshark kan være, der er mange alternativer derude. Nogle af jer spekulerer på, hvad der er galt med Wireshark det ville retfærdiggøre udskiftning af det. For at være helt ærlig er der absolut intet galt med Wireshark og hvis du allerede er en glad bruger, ser jeg ikke nogetgrund til, at du bliver nødt til at ændre dig. På den anden side, hvis du er ny på scenen, kan det være en god ide at se på, hvad der er tilgængeligt, inden du vælger en løsning. For at hjælpe dig har vi samlet denne liste over nogle af de bedste Wireshark alternativer.

Vi begynder vores udforskning med at se på Wireshark. Når alt kommer til alt, hvis vi ønsker at foreslå alternativer,vi kan lige så godt kende produktet i det mindste lidt. Vi vil derefter kort diskutere, hvad pakkesniffere - eller netværksanalysatorer, som de ofte kaldes - er. Da pakkesniffere kan være relativt komplekse, bruger vi så lidt tid på at diskutere, hvordan vi bruger dem. Dette er på ingen måde en komplet tutorial, men det skal give dig nok baggrundsinformation til bedre at kunne sætte pris på de kommende produktanmeldelser. Når vi taler om produktanmeldelser, er det, hvad vi får næste gang. Vi har identificeret flere produkter af vidt forskellige typer, som kan være et godt alternativ til Wireshark, og vi introducerer de bedste funktioner til hver enkelt.

Om Wireshark

Før Wireshark, markedet havde i det væsentlige en pakkesniffer, som passende blev kaldt sniffer. Det var et fremragende produkt, der led afen stor ulempe, dens pris. Tilbage i slutningen af 90'erne var produktet omkring $ 1500, hvilket var mere end mange havde råd til. Dette fik udviklingen af Ethereal som en gratis og open source-pakkesniffer af en UMKC-kandidat navngivet Gerald Combs der stadig er den primære vedligeholder af Wireshark tyve år senere. Tal om alvorligt engagement.

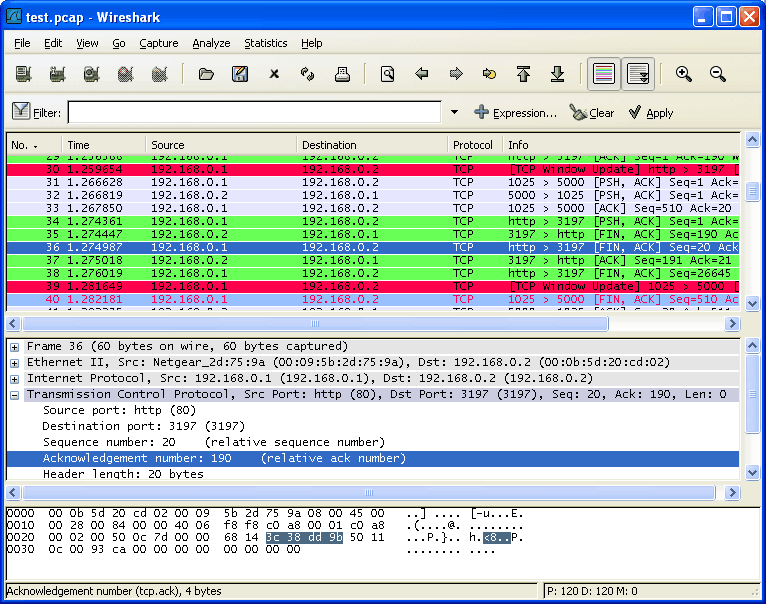

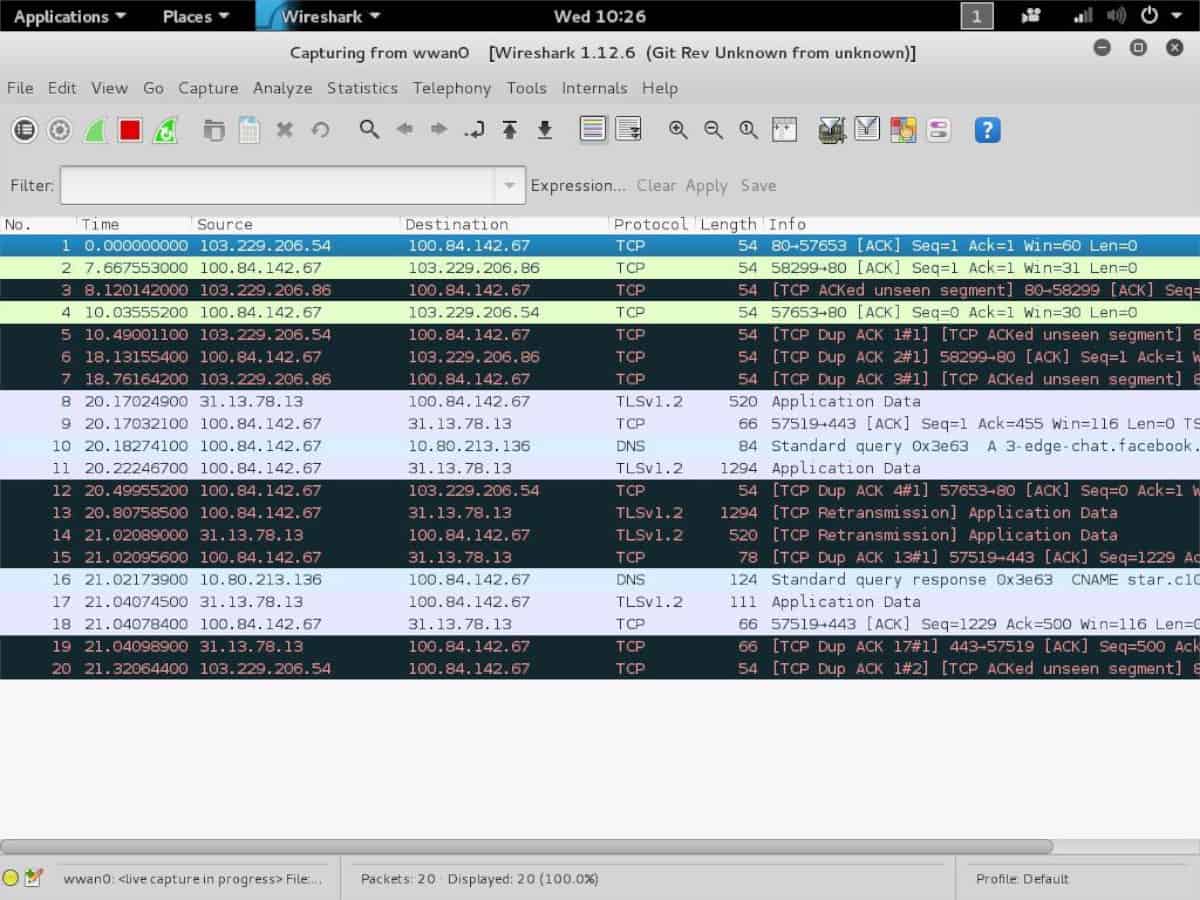

I dag, Wireshark er blevet THE reference i pakke sniffere. Det er de-facto-standarden, og de fleste andre værktøjer har en tendens til at efterligne den. Wireshark gør stort set to ting. For det første fanger den al trafik, den ser på sin interface. Men det stopper ikke der, produktet har også ret kraftige analysefunktioner. Værktøjets analysefunktioner er så gode, at det ikke er ualmindeligt, at brugere bruger andre værktøjer til pakkeindfangning og udfører analysen ved hjælp af Wireshark. Dette er en så almindelig måde at bruge på Wireshark at du ved opstart bliver bedt om at enten åbne en eksisterende fangstfil eller begynde at fange trafik. En anden styrke på Wireshark er alle de filtre, det indeholder, som giver dig mulighed for at nulstille præcist de data, du er interesseret i.

Om værktøjer til netværksanalyse

Selvom sagen har været åben for debat foret stykke tid, for denne artikels skyld, antager vi, at udtrykkene "pakkesniffer" og "netværksanalysator" er det samme. Nogle vil hævde, at de er to forskellige koncepter, og selvom de måske har ret, ser vi på dem sammen, hvis kun for enkelhedens skyld. Når alt kommer til alt, selvom de måske fungerer anderledes - men gør de virkelig? - tjener de et lignende formål.

Packet Sniffers gør stort set tre ting. Først fanger de alle datapakker, når de går ind eller afslutter en netværksgrænseflade. For det andet anvender de eventuelt filtre for at ignorere nogle af pakkerne og gemme andre på disk. De udfører derefter en form for analyse af de indfangede data. Det er i den sidste funktion, at de fleste af forskellene mellem produkter er.

De fleste pakkesniffere er afhængige af et eksternt modultil den faktiske indfangning af datapakkerne. De mest almindelige er libpcap på Unix / Linux-systemer og Winpcap på Windows. Du behøver typisk ikke at installere disse værktøjer, da de normalt installeres af pakkesnifferens installatører.

En anden vigtig ting at vide er, at det er så godtog nyttige som de er, Packet Sniffers vil ikke gøre alt for dig. De er bare værktøjer. Du kan tænke på dem som en hammer, der simpelthen ikke driver en negl i sig selv. Du skal sørge for at lære, hvordan du bedst bruger hvert værktøj. Pakkesnifferen giver dig mulighed for at analysere den trafik, den fanger, men det er op til dig at sikre, at den indfanger de rigtige data og bruger dem til din fordel. Der har været hele bøger skrevet om ved hjælp af pakkeoptagelsesværktøjer. Jeg tog en gang et tredages kursus om emnet.

Brug af en pakkesniffer

Som vi lige har sagt, vil en pakkesnifferfange og analysere trafik. Derfor, hvis du prøver at fejlfinde et specifikt problem - en typisk brug for et sådant værktøj, er den første ting du skal gøre at sørge for, at den trafik, du fanger, er den rigtige trafik. Forestil dig et tilfælde, hvor hver enkelt bruger af en given applikation klager over, at det er langsomt. I en sådan situation ville dit bedste odds sandsynligvis være at fange trafik på applikationsserverens netværksgrænseflade, da enhver bruger ser ud til at være påvirket. Du er måske så klar over, at anmodninger ankommer til serveren normalt, men at serveren tager lang tid på at sende svar. Det ville indikere en forsinkelse på serveren i stedet for et netværksproblem.

På den anden side, hvis du ser serverensvar på anmodninger rettidigt, kan det betyde, at problemet er et eller andet sted på netværket mellem klienten og serveren. Du vil derefter flytte din pakkesniffer et hop tættere på klienten og se, om svarene er forsinket. Hvis ikke, ville du flytte mere hop tættere på klienten, og så videre og så videre. Du kommer til sidst til det sted, hvor der opstår forsinkelser. Og når du først har identificeret placeringen af problemet, er du et stort skridt tættere på at løse det.

Lad os se, hvordan vi kan klare os at fange pakker klet specifikt punkt i et netværk. En enkel måde at opnå det på er at drage fordel af en funktion i de fleste netværks switches kaldet port spejling eller replikation. Denne konfigurationsindstilling kopierer al trafik ind og ud fra en bestemt switchport til en anden port på den samme switch. For eksempel, hvis din server er tilsluttet port 15 i en switch, og port 23 i den samme switch er tilgængelig. Du forbinder din pakkesniffer til port 23 og konfigurerer omskifteren til at replikere al trafik til og fra port 15 til port 23.

De bedste Wireshark-alternativer

Nu hvor du bedre forstår hvad Wireshark og andre pakkesniffere og netværksanalysatorerer, lad os se, hvilke alternative produkter der er. Vores liste inkluderer en blanding af kommandolinje- og GUI-værktøjer samt værktøjer, der kører på forskellige operativsystemer.

1. SolarWinds Deep Packet Inspection and Analysis værktøj (GRATIS PRØVEVERSION)

SolarWinds er kendt for sine avancerede netværksstyringsværktøjer. Virksomheden har eksisteret i cirka 20 år og har bragt os adskillige gode værktøjer. Dets flagskibsprodukt kaldet the SolarWinds Network Performance Monitor anerkendes af de fleste som et af de bedste netværksbåndbreddeovervågningsværktøjer. SolarWinds er også berømt for at lave en håndfuld fremragende gratis værktøjer, der hver især imødekommer et specifikt behov hos netværksadministratorer. To eksempler på disse værktøjer er SolarWinds TFTP-server og Avanceret undernetberegner.

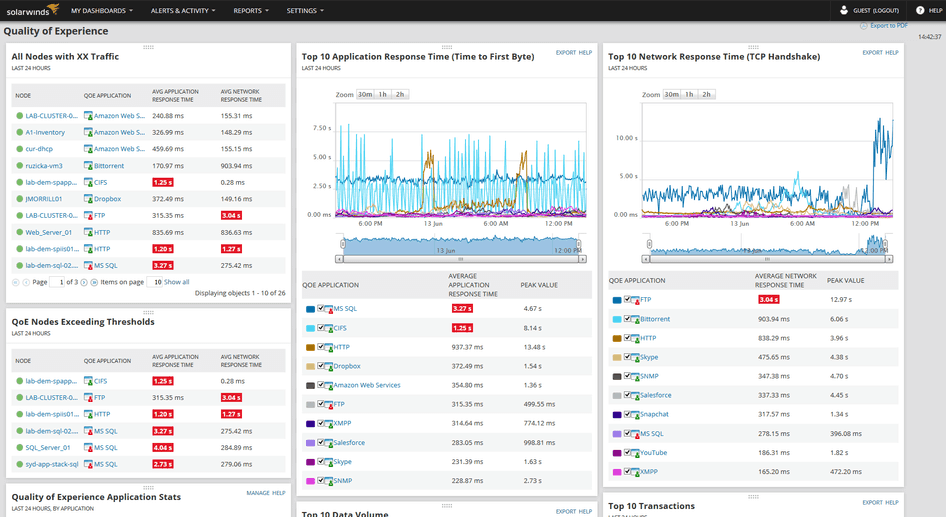

Som et potentielt alternativ til Wireshark—Og måske som det bedste alternativ, da det er et så andet værktøj—SolarWinds foreslår Deep Packet Inspection and Analysis Tool. Det kommer som en komponent af SolarWinds Network Performance Monitor. Dens funktion er meget forskellig fra mere "traditionelle" pakkesniffere, selvom det tjener et lignende formål.

- Gratis prøveversion: SolarWinds Network Performance Monitor

- Officielt downloadlink: https://www.solarwinds.com/network-performance-monitor/registration

Det Deep Packet Inspection and Analysis Tool er hverken en pakkesniffer eller et netværkanalysator, men det vil hjælpe dig med at finde og løse årsagen til netværksforsinkelser, identificere påvirkede applikationer og bestemme, om langsomheden er forårsaget af netværket eller en applikation. Da det tjener et lignende formål som Wireshark, følte vi det fortjent at være på denne liste. Værktøjet bruger dyb pakkeinspektionsteknikker til at beregne responstid for over 12 hundrede applikationer. Det klassificerer også netværkstrafik efter kategori (f.eks. Forretning vs. socialt) og risikoniveau. Dette kan hjælpe med at identificere ikke-erhvervstrafik, der kan drage fordel af at blive filtreret eller på en eller anden måde kontrolleret eller elimineret.

Det Deep Packet Inspection and Analysis Tool er en integreret komponent i Network Performace Monitor eller NPM som det ofte kaldes, hvilket i sig selv er etimponerende stykke software med så mange komponenter, at en hel artikel kunne skrives om det. Det er en komplet netværksovervågningsløsning, der kombinerer nogle af de bedste teknologier som SNMP og dyb pakkeinspektion for at give så meget information om dit netværks tilstand som muligt.

Priser for SolarWinds Network Performance Monitor som inkluderer Deep Packet Inspection and Analysis Tool start ved $ 2 955 for op til 100 overvågede elementerog går op efter antallet af overvågede elementer. Værktøjet har en 30-dages gratis prøveversion tilgængelig, så du kan sikre dig, at det virkelig passer til dine behov, før du forpligter dig til at købe det.

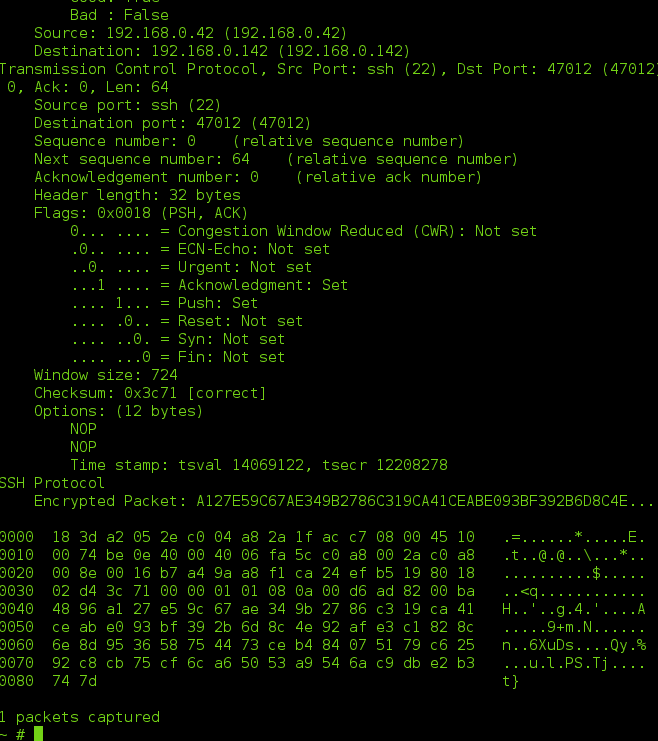

2. tcpdump

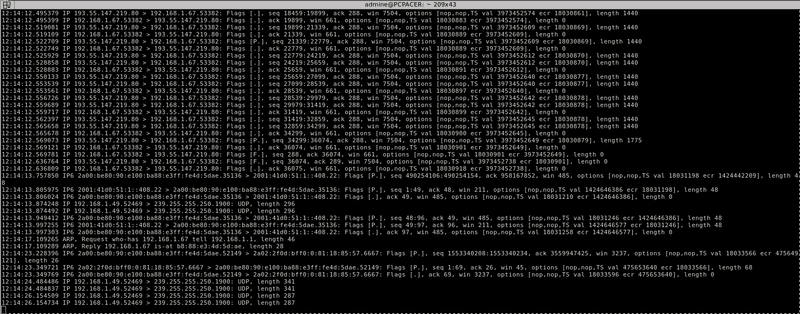

tcpdump er sandsynligvis DEN originale pakkesniffer. Det blev oprettet i 1987. Det er over ti år før Wireshark og endnu før Sniffer. Siden dets første udgivelse er værktøjet vedligeholdt og forbedret, men det forbliver i det væsentlige uændret. Den måde, værktøjet bruges på, har ikke ændret sig meget gennem dens udvikling. Det er tilgængeligt at installere på stort set alle Unix-lignende operativsystemer og er blevet den de facto standard for et hurtigt værktøj til at fange pakker. Som de fleste lignende produkter på * nix-platforme, tcpdump bruger libpcap-biblioteket til den faktiske pakkeoptagelse.

Standardhandlingen af tcpdump er relativt enkel. Det fanger al trafik på den specificerede grænseflade og "dumper" den - deraf dens navn - på skærmen. Som et standard * nix-værktøj kan du føre output til en fangstfil, der skal analyseres senere ved hjælp af det valgte analyseværktøj. Det er faktisk ikke ualmindeligt, at brugere fanger trafik med tcpdump til senere analyse i Wireshark. En af nøglerne til tcpdumpStyrken og nytten er muligheden foranvende filtre og / eller rør dets output til grep - et andet almindeligt * nix kommandolinjeværktøj - til yderligere filtrering. En person, der mestrer tcpdump, grep og kommandoskallen, kan få det til at fange nøjagtigt den rigtige trafik til enhver fejlsøgningsopgave.

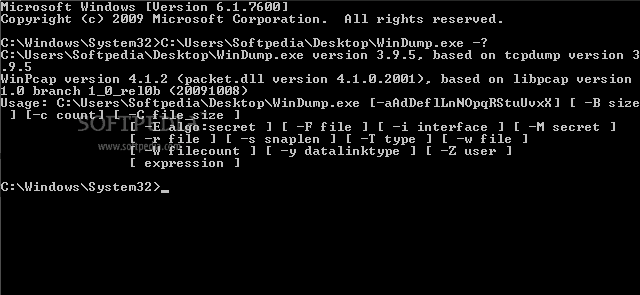

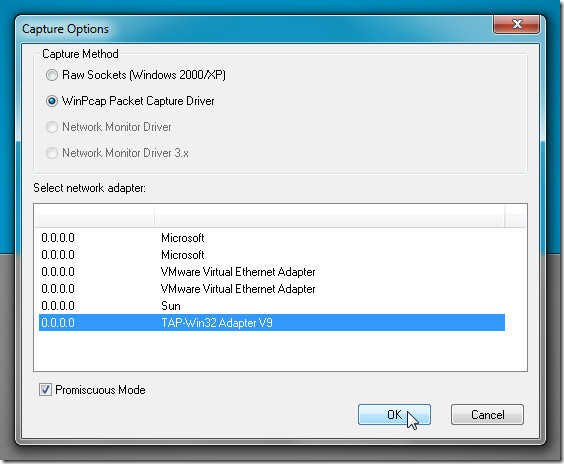

3. Windump

I en nøddeskal, Windump er en port af tcpdump til Windows-platformen. Som sådan opfører den sig på samme måde. Hvad dette betyder er, at det bringer meget af tcpdump-funktionaliteten til Windows-baserede computere. Windump er muligvis et Windows-program, men forvent ikke et fancy GUI. Det er virkelig tcpdump på Windows, og som sådan er det kun et kommandolinjeværktøj.

Ved brug af Windump er stort set det samme som at bruge sin * nix-modpart. Kommandolinjemulighederne er næsten de samme, og resultaterne er også næsten identiske. Ligesom tcpdump, output fra Windump kan også gemmes i en fil til senere analyse med et tredjepartsværktøj. Grep er dog normalt ikke tilgængelig på Windows-computeren, hvilket begrænser værktøjets filtreringsevne.

En anden vigtig forskel mellem tcpdump og Windump er, at det er lige så let tilgængeligt fra operativsystemets pakkeopbevaring. Du bliver nødt til at downloade softwaren fra Windump internet side. Den leveres som en eksekverbar fil og kræver ingen installation. Som sådan er det et bærbart værktøj, der kunne startes fra en USB-nøgle. Men ligesom tcpdump bruger libpcap-biblioteket, Windump bruger Winpcap, som skal downloades og installeres separat.

4. Tshark

Du kan tænke på Tshark som en krydsning mellem tcpdump og Wireshark men i virkeligheden er det mere eller mindre kommandolinjeversionen af Wireshark. Det er fra den samme udvikler som Wireshark. Tshark ligner tcpdump, idet det kun er et kommandolinjeværktøj. Men det er også som Wireshark ved at det ikke bare fanger trafik. Det har også de samme kraftige analysefunktioner som Wireshark og bruger den samme type filtrering. Det kan derfor hurtigt isolere den nøjagtige trafik, du har brug for at analysere.

Tshark rejser dog et spørgsmål. Hvorfor ønsker nogen en kommandolinjeversion af Wireshark? Hvorfor ikke bare bruge Wireshark? De fleste administratorer - faktisk de fleste mennesker - villeer enig i, at værktøjer med grafiske brugergrænseflader generelt er lettere at bruge og at lære og mere intuitive og brugervenlige. Tross alt, er det ikke hvorfor grafiske operativsystemer blev så populære? Hovedårsagen til, at nogen ville vælge Tshark over Wireshark er, når de bare vil lave en hurtig optagelsedirekte på en server til fejlfinding. Og hvis du har mistanke om et ydelsesproblem med serveren, kan du foretrække at bruge et ikke-GUI-værktøj, da det kan være mindre at beskatte ressourcer.

5. Network Miner

Network Miner er mere et kriminalteknisk værktøj end en pakkesniffereller netværksanalysator. Dette værktøj vil følge en TCP-strøm og kan rekonstruere en hel samtale. Det er et virkelig kraftfuldt værktøj til dybdegående analyse af trafik, omend et, der kan være svært at mestre. Værktøjet kan arbejde i en offline-tilstand, hvor man ville importere en capture-fil - måske oprettet ved hjælp af et af de andre gennemgåede værktøjer - og lade Network Miner arbejde sin magi. I betragtning af, at softwaren kun kører på Windows, er muligheden for at arbejde fra fangstfiler bestemt et plus. Du kan f.eks. Bruge tcpdump på Linux til at fange noget trafik og Network Miner på Windows til at analysere det.

Network Miner er tilgængelig i en gratis version, men for mereavancerede funktioner såsom IP-adressebaseret geolocation og scripting, skal du købe en Professional-licens, der koster dig $ 900. En anden avanceret funktion af den professionelle version er muligheden for at afkode og afspille VoIP-opkald.

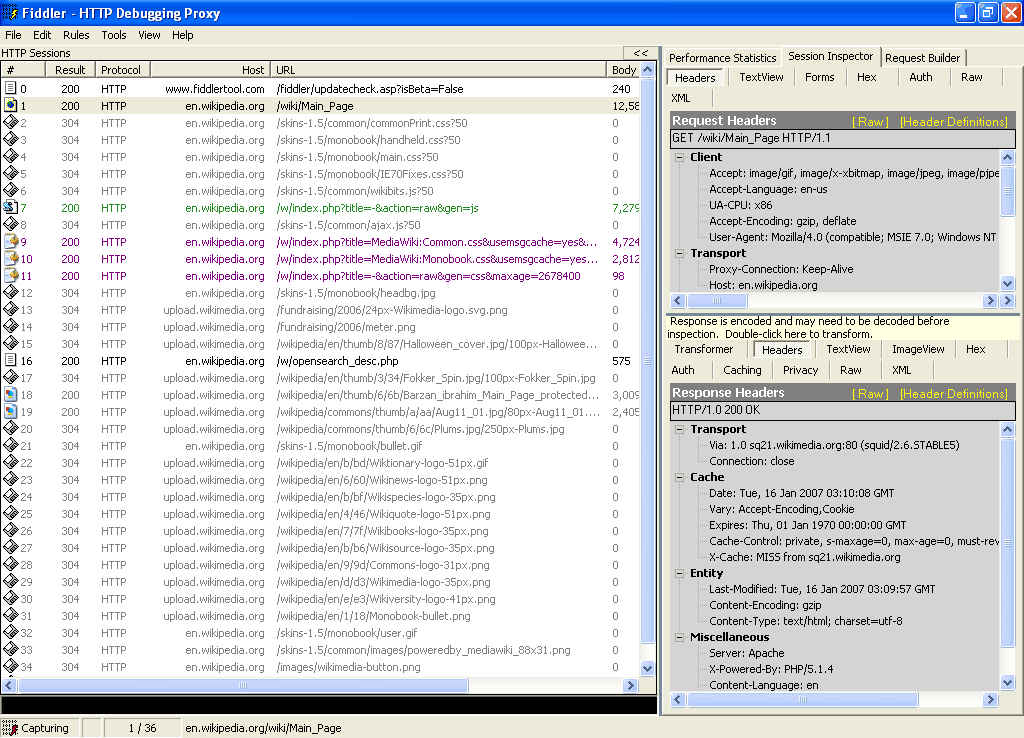

6. Violinist

Nogle af vores læsere - især de mere kyndige - vil blive fristet til at argumentere for det Violinist, vores sidste indlæg, er hverken en pakkesniffer elleren netværksanalysator. For at være ærlige kan de meget godt have ret, men alligevel mente vi, at vi burde medtage dette værktøj på vores liste, da det kan være meget nyttigt i flere forskellige situationer.

Lad os først og fremmest rette tingene lige, Violinist vil faktisk fange trafik. Det vil dog ikke fange bare nogen trafik. Det fungerer kun med HTTP-trafik. På trods af denne begrænsning, når du overvejer at så mange applikationer i dag er webbaserede eller bruger HTTP-protokollen i baggrunden, er det let at se, hvor værdifuldt et værktøj kan være. Og da værktøjet ikke kun fanger browser-trafik, men næsten enhver HTTP, kan det være meget nyttigt til fejlfinding af forskellige typer applikationer.

Den største fordel ved et værktøj som Violinist over en "ægte" pakkesniffer som Wireshark, erat det blev bygget til at "forstå" HTTP-trafik. Det vil fx opdage cookies og certifikater. Den finder også faktiske data, der kommer fra HTTP-baserede applikationer. Violinist er gratis, og det er kun tilgængeligt for Windows. Imidlertid kan beta builds til OS X og Linux (ved hjælp af Mono framework) downloades.

Kommentarer