Η ασφάλεια IT είναι ένα καυτό θέμα. Αυτό είναι το λιγότερο που μπορούμε να πούμε. Οι απειλές είναι παντού και η προστασία τους είναι μια ατέρμονη μάχη. Πηγαίνουν τις ημέρες όπου όλοι χρειάζονταν κάποιο λογισμικό προστασίας από ιούς. Η πολυπλοκότητα της σκηνής απειλής πληροφορικής του σήμερα είναι ίση, αν όχι ανώτερη, με αυτή των συστημάτων που προσπαθούμε να προστατεύσουμε. Οι επιθέσεις έρχονται σε όλα τα σχήματα και τις μορφές και θέτουν τις επιχειρήσεις μας σε κίνδυνο σε καθημερινή βάση. Για να προστατευθούμε από αυτά, χρειαζόμαστε κάποιο σύστημα παρακολούθησης απειλών υψηλής ποιότητας. Ευτυχώς, κάναμε κάποια από τη σκληρή δουλειά να τα βρούμε και είμαστε στην ευχάριστη θέση να παρουσιάσουμε τα κορυφαία συστήματα παρακολούθησης απειλών IT.

Θα ξεκινήσουμε την εξερεύνηση προσπαθώντας να ορίσουμετι παρακολούθηση απειλών IT είναι. Οι διαφορετικοί άνθρωποι μπορεί να έχουν διαφορετικούς ορισμούς - και όλοι είναι εξίσου καλοί - αλλά, χάριν της συζήτησής μας, είναι σημαντικό να είμαστε όλοι στην ίδια σελίδα και να μοιραζόμαστε μια κοινή αντίληψη. Στη συνέχεια, θα προσπαθήσουμε να εξαλείψουμε κάποια σύγχυση ως προς το ποια παρακολούθηση απειλών IT είναι και, το πιο σημαντικό, τι δεν είναι. Στη συνέχεια, θα προχωρήσουμε για να εξηγήσουμε πώς λειτουργεί η Παρακολούθηση της Απειλής της Πληροφορίας, ποια είναι τα οφέλη της και γιατί τη χρειάζεστε. Τέλος, θα είμαστε έτοιμοι να αποκαλύψουμε το αποτέλεσμα της αναζήτησης για τα κορυφαία συστήματα παρακολούθησης απειλών IT και θα εξετάσουμε κάθε ένα από τα κορυφαία συστήματα που έχουμε βρει.

Τι είναι η Παρακολούθηση Απειλών για την Πληροφορική - ένας ορισμός

Η παρακολούθηση απειλών για την πληροφορική αναφέρεται συνήθως στοδιαδικασία συνεχούς παρακολούθησης των δικτύων και των εξαρτημάτων τους (συμπεριλαμβανομένων διακομιστών, σταθμών εργασίας και άλλου εξοπλισμού) για οποιαδήποτε ένδειξη απειλής ασφάλειας. Αυτά θα μπορούσαν, για παράδειγμα, να είναι απόπειρες εισβολής ή κλοπή δεδομένων. Είναι ένας όλος όρος για την επιτήρηση ή ένα δίκτυο εναντίον κάθε είδους κακόβουλων δραστηριοτήτων.

Οι επαγγελματίες τεχνολογιών πληροφορικής βασίζονται στην παρακολούθηση απειλών για τις τεχνολογίες πληροφοριώννα αποκτήσουν ορατότητα στα δίκτυά τους και στους χρήστες που έχουν πρόσβαση σε αυτά. Η ιδέα εδώ είναι να επιτρέψουμε την ισχυρότερη προστασία των δεδομένων και να αποτρέψουμε - ή τουλάχιστον να μειώσουμε - τις πιθανές ζημίες που θα μπορούσαν να προκληθούν από παραβιάσεις.

Στον σημερινό κόσμο, όπου δεν είναι καθόλου ασυνήθιστονα βλέπεις οργανισμούς που απασχολούν ανεξάρτητους εργολάβους, απομακρυσμένους εργαζόμενους και ακόμη και εσωτερικούς υπαλλήλους που χρησιμοποιούν τις δικές τους συσκευές στην εργασία, υπάρχει πρόσθετος κίνδυνος για τα ευαίσθητα δεδομένα των οργανισμών. Χωρίς άμεσο έλεγχο αυτών των συσκευών τρίτου μέρους, η μόνη επιλογή είναι η αποτελεσματική παρακολούθηση όλων των δραστηριοτήτων.

Η παρακολούθηση απειλών για την τεχνολογία της πληροφορίας είναι ένα πολύ περίπλοκο θέμακυρίως επειδή οι κακόβουλες χρήστες και οι ομάδες χρησιμοποιούν τεχνικές που εξελίσσονται τόσο γρήγορα όσο - αν όχι ταχύτερα από - τις υπόλοιπες τεχνολογίες της πληροφορίας για να παραβιάζουν δίκτυα και να κλέβουν δεδομένα. Για το λόγο αυτό, τα συστήματα παρακολούθησης απειλών IT πρέπει επίσης να εξελιχθούν συνεχώς ώστε να παραμείνουν ενήμεροι για τη σκηνή απειλής.

Τι δεν είναι - Αποφυγή σύγχυσης

Η ασφάλεια πληροφορικής είναι ένας τεράστιος και σύνθετος τομέας και αυτόείναι εύκολο να πάρεις τα πράγματα μπερδεμένα. Και θα μπορούσε εύκολα να υπάρξει κάποια σύγχυση ως προς το ποια παρακολούθηση απειλών IT είναι ή τι δεν είναι. Για παράδειγμα, τα συστήματα ανίχνευσης εισβολών (IDS) χρησιμοποιούνται, φυσικά, για την παρακολούθηση δικτύων για απειλές. Αυτό θα καθιστούσε αυτά τα συστήματα παρακολούθησης απειλών για την τεχνολογία των πληροφοριών. Αλλά αυτό δεν είναι αυτό που συνήθως αναφέρουμε και στη συνέχεια μιλάμε για την παρακολούθηση της απειλής των ΤΠ.

Ομοίως, πληροφορίες ασφαλείας και συμβάνΗ διαχείριση (SIEM) θεωρείται επίσης συχνά ως μια μορφή λύσης παρακολούθησης απειλών για τις τεχνολογίες πληροφορικής. Είναι κατανοητό ότι αυτά τα συστήματα μπορούν επίσης να χρησιμοποιηθούν για την προστασία των υποδομών μας από κακόβουλη χρήση.

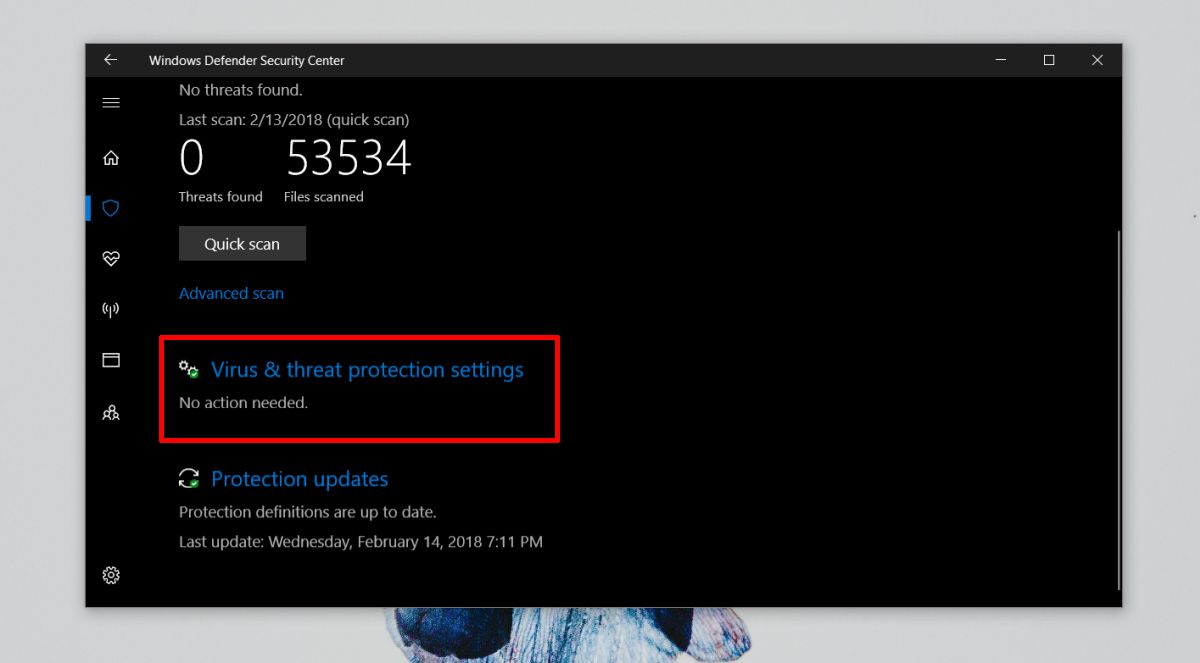

Το λογισμικό προστασίας από ιούς θα μπορούσε επίσης να θεωρηθεί ότι είναι συστήματα παρακολούθησης απειλών ΤΠ. Εξάλλου, και αυτοί χρησιμοποιούνται για να προστατεύουν από τον ίδιο τύπο απειλών, αν και χρησιμοποιούν διαφορετική προσέγγιση.

Αλλά μεμονωμένα, αυτές οι τεχνολογίες δεν είναι συνήθως αυτό που αναφέρουμε όταν μιλάμε για παρακολούθηση απειλών για την τεχνολογία της πληροφορίας.

Όπως μπορείτε να δείτε, η έννοια της απειλής ITη παρακολούθηση δεν είναι σαφής. Για χάρη αυτού του άρθρου, βασίσαμε τους ίδιους τους πωλητές και αυτό που βλέπουν ως λογισμικό παρακολούθησης απειλών IT. Έχει νόημα επειδή τελικά, η παρακολούθηση απειλών IT είναι ένας ασαφής όρος που μπορεί να ισχύει για πολλά πράγματα.

Πώς λειτουργεί η παρακολούθηση απειλών για την τεχνολογία της πληροφορίας

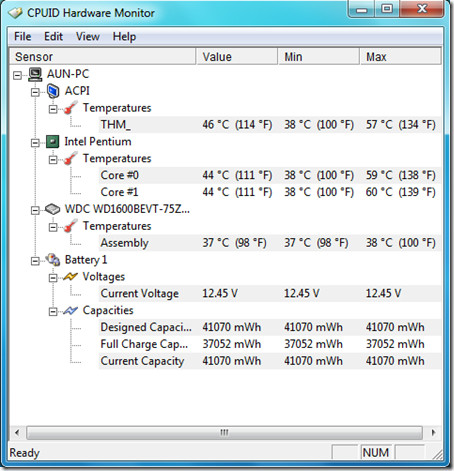

Με λίγα λόγια, η παρακολούθηση απειλών IT αποτελείται απότη συνεχή παρακολούθηση και την επακόλουθη αξιολόγηση των δεδομένων ασφαλείας με στόχο τον εντοπισμό επιθέσεων στον κυβερνοχώρο και παραβιάσεων δεδομένων. Τα συστήματα παρακολούθησης απειλών συλλέγουν διάφορες πληροφορίες σχετικά με το περιβάλλον. Λαμβάνουν αυτές τις πληροφορίες χρησιμοποιώντας διαφορετικές μεθόδους. Μπορούν να χρησιμοποιούν αισθητήρες και πράκτορες που λειτουργούν σε διακομιστές. Ορισμένοι θα βασίζονται επίσης στην ανάλυση των μοντέλων κυκλοφορίας ή στην ανάλυση των ημερολογίων και των περιοδικών συστημάτων. Η ιδέα είναι να εντοπιστούν γρήγορα συγκεκριμένα πρότυπα τα οποία είναι ενδεικτικά πιθανής απειλής ή πραγματικού περιστατικού ασφάλειας. Στην ιδανική περίπτωση, τα συστήματα παρακολούθησης απειλών IT προσπαθούν να εντοπίσουν τις απειλές πριν έχουν αρνητικές συνέπειες.

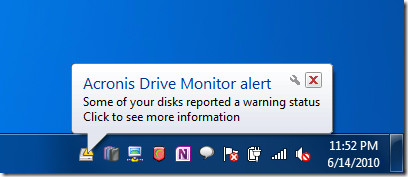

Μόλις εντοπιστεί μια απειλή, ορισμένα συστήματα έχουν αδιαδικασία επικύρωσης που διασφαλίζει ότι η απειλή είναι πραγματική και ότι δεν είναι ψευδώς θετική. Διαφορετικές μέθοδοι μπορούν να χρησιμοποιηθούν για να επιτευχθεί αυτό, συμπεριλαμβανομένης της χειρωνακτικής ανάλυσης. Μόλις επιβεβαιωθεί μια συγκεκριμένη απειλή, εκδίδεται μια ειδοποίηση, η οποία ειδοποιεί το κατάλληλο προσωπικό ότι πρέπει να ληφθούν κάποια διορθωτικά μέτρα. Εναλλακτικά, ορισμένα συστήματα παρακολούθησης απειλών για την τεχνολογία πληροφοριών θα ξεκινήσουν επίσης κάποια μορφή αντιμέτρων ή διορθωτικών μέτρων. Αυτό μπορεί να είναι είτε μια ενεργή ενέργεια είτε ένα script ή, όπως συμβαίνει συχνά με τα καλύτερα συστήματα, μια εξ ολοκλήρου αυτοματοποιημένη απάντηση βασισμένη στην ανακαλυφθείσα απειλή. Μερικά συστήματα θα επιτρέψουν επίσης τον συνδυασμό αυτοματοποιημένων, προκαθορισμένων και προσαρμοσμένων ενεργειών για την καλύτερη δυνατή απάντηση.

Τα οφέλη της Παρακολούθησης της Απειλής Πληροφορικής

Ο εντοπισμός αλλιώς αβέβαιων απειλών είναιφυσικά, οι κύριες οφέλη των οργανώσεων κερδίζουν από τη χρήση συστημάτων παρακολούθησης απειλών IT. Τα συστήματα παρακολούθησης απειλών IT θα ανιχνεύσουν τους εξωτερικούς συνεργάτες που θα συνδεθούν στο δίκτυό σας ή θα την περιηγηθούν, καθώς θα ανιχνεύσουν εσωτερικούς λογαριασμούς που έχουν υποστεί βλάβη ή / και μη εξουσιοδοτημένους χρήστες.

Αν και αυτές είναι δύσκολο να εντοπιστούν, ΙΤτα συστήματα παρακολούθησης απειλών συσχετίζουν διάφορες πηγές πληροφοριών σχετικά με τη δραστηριότητα του τελικού σημείου με τα συμφραζόμενα δεδομένα, όπως διευθύνσεις IP, διευθύνσεις URL, καθώς και λεπτομέρειες αρχείου και εφαρμογής. Μαζί, παρέχουν έναν πιο ακριβή τρόπο εντοπισμού των ανωμαλιών που θα μπορούσαν να υποδεικνύουν κακόβουλες δραστηριότητες.

Το μεγαλύτερο πλεονέκτημα της παρακολούθησης απειλών ITσυστημάτων είναι η μείωση των κινδύνων και η μεγιστοποίηση των δυνατοτήτων προστασίας δεδομένων. Θα κάνουν κάθε οργάνωση καλύτερη θέση για να υπερασπιστεί τόσο τις αθέμιτες όσο και τις εσωτερικές απειλές, χάρη στην προβολή που παρέχουν. Τα συστήματα παρακολούθησης απειλών IT θα αναλύσουν την πρόσβαση και τη χρήση δεδομένων και θα επιβάλουν πολιτικές προστασίας δεδομένων, αποτρέποντας την απώλεια ευαίσθητων δεδομένων.

Συγκεκριμένα, τα συστήματα παρακολούθησης απειλών IT θα:

- Δείχνει τι συμβαίνει στα δίκτυά σας, ποιοι είναι οι χρήστες και αν είναι ή όχι σε κίνδυνο,

- Επιτρέψτε σας να κατανοήσετε πόσο καλά η χρήση του δικτύου ευθυγραμμίζεται με τις πολιτικές,

- Σας βοηθά να επιτύχετε κανονιστική συμμόρφωση που απαιτεί την παρακολούθηση ευαίσθητων τύπων δεδομένων,

- Βρείτε θέματα ευπάθειας σε δίκτυα, εφαρμογές και αρχιτεκτονική ασφαλείας.

Η ανάγκη για παρακολούθηση απειλών για την τεχνολογία της πληροφορίας

Το γεγονός είναι ότι σήμερα, οι διαχειριστές πληροφορικής και η πληροφορικήοι επαγγελματίες της ασφάλειας υφίστανται τεράστια πίεση σε έναν κόσμο όπου οι εγκληματίες του κυβερνοχώρου φαίνεται να είναι πάντα ένα βήμα ή δύο μπροστά τους. Οι τακτικές τους εξελίσσονται ταχύτατα και δουλεύουν πραγματικά έχοντας πάντα να παραμείνουν μπροστά από τις παραδοσιακές μεθόδους ανίχνευσης. Αλλά οι μεγαλύτερες απειλές δεν προέρχονται πάντα από το εξωτερικό. Οι απειλές από το εσωτερικό είναι ίσως εξίσου σημαντικές. Τα περιστατικά εμπιστευτικών πληροφοριών που εμπλέκονται στην κλοπή πνευματικής ιδιοκτησίας είναι πιο συνηθισμένα από τα περισσότερα που θα ήθελαν να παραδεχτούν. Το ίδιο ισχύει και για μη εξουσιοδοτημένη πρόσβαση ή χρήση πληροφοριών ή συστημάτων. Αυτός είναι ο λόγος για τον οποίο οι περισσότερες ομάδες ασφάλειας της πληροφορικής εξαρτώνται τώρα σε μεγάλο βαθμό από τις λύσεις παρακολούθησης απειλών ΤΠ ως τον κύριο τρόπο να παραμείνουν στην κορυφή των απειλών - εσωτερικών και εξωτερικών - που αντιμετωπίζουν τα συστήματά τους.

Υπάρχουν διάφορες επιλογές για την παρακολούθηση απειλών. Υπάρχουν εξειδικευμένες λύσεις παρακολούθησης απειλών για την τεχνολογία της πληροφορίας, αλλά και εργαλεία προστασίας δεδομένων πλήρους σειράς που περιλαμβάνουν δυνατότητες παρακολούθησης απειλών. Πολλές λύσεις θα προσφέρουν δυνατότητες παρακολούθησης απειλών και θα ενσωματωθούν με ελέγχους που βασίζονται στην πολιτική και θα έχουν τη δυνατότητα να αυτοματοποιούν την απόκριση σε εντοπισμένες απειλές.

Δεν έχει σημασία πόσο μια οργάνωση επιλέγει να χειριστείΠαρακολούθηση απειλών για τις τεχνολογίες πληροφορικής, είναι πιθανότατα ένα από τα πιο σημαντικά βήματα για την υπεράσπιση των εγκληματιών στον κυβερνοχώρο, ειδικά όταν εξετάζουμε τον τρόπο με τον οποίο οι απειλές γίνονται όλο και πιο περίπλοκες και καταστρεπτικές.

Τα κορυφαία συστήματα παρακολούθησης απειλών IT

Τώρα που είμαστε όλοι στην ίδια σελίδα και ότι εμείςέχετε μια ιδέα για το ποια παρακολούθηση απειλών IT είναι, πώς λειτουργεί και γιατί το χρειαζόμαστε, ας ρίξουμε μια ματιά σε μερικά από τα καλύτερα συστήματα παρακολούθησης απειλών IT που μπορούν να βρεθούν. Η λίστα μας περιλαμβάνει διάφορα προϊόντα τα οποία είναι πολύ διαφορετικά. Αλλά δεν έχει σημασία πόσο διαφορετικές είναι αυτές, έχουν όλοι ένα κοινό στόχο, ανιχνεύουν απειλές και σας προειδοποιούν για την ύπαρξή τους. Αυτό, στην πραγματικότητα, ήταν τα ελάχιστα κριτήρια μας για να συμπεριληφθούν στη λίστα μας.

1. SolarWinds απειλή παρακολούθησης - IT Ops Edition (Διαθέσιμη επίδειξη)

Το SolarWinds είναι ένα κοινό όνομα για πολλά δίκτυα καιδιαχειριστές συστήματος. Είναι διάσημο για τη δημιουργία ενός από τα καλύτερα εργαλεία παρακολούθησης SNMP καθώς και ενός από τους καλύτερους συλλέκτες και αναλυτές NetFlow. Στην πραγματικότητα, η SolarWinds παράγει πάνω από τριάντα διαφορετικά προϊόντα που καλύπτουν πολλούς τομείς διαχείρισης δικτύων και συστημάτων. Και δεν σταματά εκεί. Είναι επίσης γνωστό για τα πολλά δωρεάν εργαλεία του, που ανταποκρίνονται στις συγκεκριμένες ανάγκες των διαχειριστών δικτύου, όπως υπολογιστής υποδικτύου ή διακομιστής TFTP.

Όταν πρόκειται για παρακολούθηση απειλών ΤΠ, η εταιρεία προσφέρει το SolarWinds απειλή παρακολούθησης - IT Ops Edition. Ο "IT Ops Edition"Μέρος του ονόματος του προϊόντος είναι να το διαφοροποιήσει από την έκδοση του εργαλείου διαχείρισης παρεχόμενων υπηρεσιών, ένα κάπως διαφορετικό λογισμικό που απευθύνεται συγκεκριμένα σε παρόχους υπηρεσιών διαχείρισης (MSP).

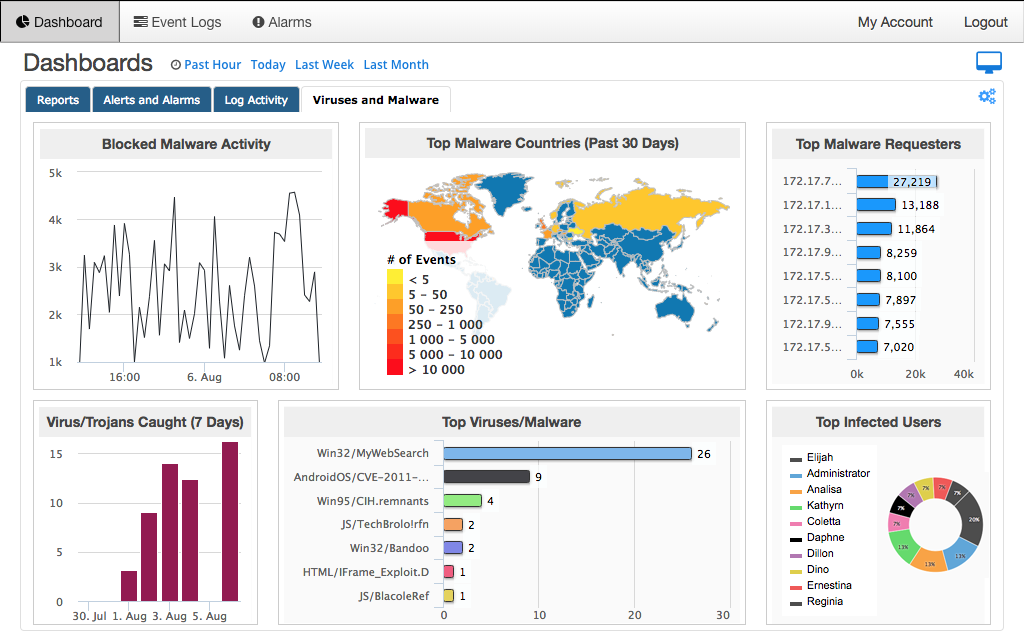

Αυτό το εργαλείο είναι διαφορετικό από τα περισσότερα άλλα SolarWindsεργαλεία, δεδομένου ότι είναι βασισμένα σε σύννεφο. Απλώς εγγραφείτε στην υπηρεσία, διαμορφώστε την και αρχίζει να παρακολουθεί το περιβάλλον σας για αρκετούς διαφορετικούς τύπους απειλών. Στην πραγματικότητα, το SolarWinds απειλή παρακολούθησης - IT Ops Edition συνδυάζει διάφορα εργαλεία. Έχει συγκεντρωτισμό και συσχέτιση λογοτύπου, πληροφορίες ασφάλειας και διαχείριση συμβάντων (SIEM) και ταυτόχρονα ανίχνευση διείσδυσης δικτύου και ξενιστή (IDS). Αυτό καθιστά μια πολύ εξονυχιστική σουίτα παρακολούθησης απειλών.

ο SolarWinds απειλή παρακολούθησης - IT Ops Edition είναι πάντα ενημερωμένο. Παρέχει συνεχώς ενημερωμένη πληροφορία απειλής από πολλαπλές πηγές, συμπεριλαμβανομένων των βάσεων δεδομένων IP και Domain Reputation, επιτρέποντάς της να παρακολουθεί τόσο για γνωστές όσο και για άγνωστες απειλές. Το εργαλείο διαθέτει αυτοματοποιημένες έξυπνες απαντήσεις για την ταχεία αποκατάσταση των περιστατικών ασφάλειας. Χάρη σε αυτό το χαρακτηριστικό, η συνεχής ανάγκη για χειροκίνητη αξιολόγηση απειλών και αλληλεπίδραση μειώνεται σημαντικά.

Το προϊόν διαθέτει επίσης πολύ ισχυρή ειδοποίησηΣύστημα. Είναι συναρτήσεις πολλαπλών συνθηκών, πολλαπλών συσχετίσεων που λειτουργούν σε συνδυασμό με τη μηχανή Active Response του εργαλείου για να βοηθήσουν στην αναγνώριση και τη σύνοψη σημαντικών συμβάντων. Το σύστημα αναφοράς είναι επίσης ένα από τα ισχυρά κοστούμια του προϊόντος και μπορεί να χρησιμοποιηθεί για να αποδείξει τη συμμόρφωση του λογιστικού ελέγχου με τη χρήση προτύπων προτύπων προτύπων αναφοράς. Εναλλακτικά, μπορείτε να δημιουργήσετε προσαρμοσμένες αναφορές που ταιριάζουν στις ανάγκες της επιχείρησής σας.

Τιμολόγηση για το SolarWinds απειλή παρακολούθησης - IT Ops Edition ξεκινά από $ 4 500 για μέχρι 25 κόμβους με 10 ημέρεςτου δείκτη. Μπορείτε να επικοινωνήσετε με την SolarWinds για λεπτομερή προσφορά προσαρμοσμένη στις συγκεκριμένες ανάγκες σας. Και αν προτιμάτε να βλέπετε το προϊόν σε δράση, μπορείτε να ζητήσετε ένα δωρεάν demo από το SolarWinds.

2. Προσδιορίστε το TC του ThreatConnect

Στη συνέχεια στη λίστα μας υπάρχει ένα προϊόν που ονομάζεται TreathConnect TC Identify. Είναι το πρώτο στοιχείο τουΗ σειρά εργαλείων του ThreatConnect. Όπως υποδηλώνει το όνομα, αυτό το στοιχείο έχει να κάνει με την ανίχνευση μιας ταυτοποίησης των διαφόρων απειλών για την τεχνολογία πληροφορικής, η οποία είναι ακριβώς αυτό που αφορούν τα συστήματα παρακολούθησης απειλών IT.

TC Identify προσφέρει πληροφορίες για απειλές που συγκεντρώθηκαν από περισσότερααπό 100 πηγές ανοιχτού κώδικα, ευφυείς πληροφορίες από δεκάδες κοινότητες και τη δική του ομάδα έρευνας ThreatConnect. Επί πλέον. Σας δίνει τη δυνατότητα να προσθέσετε πληροφορίες από οποιονδήποτε από τους εταίρους TC Exchange. Αυτή η ευφυΐα πολλαπλών πηγών αξιοποιεί την πλήρη ισχύ του μοντέλου δεδομένων ThreatConnect. Επιπλέον, το εργαλείο διαθέτει αυτόματο εμπλουτισμό για μια γερή και ολοκληρωμένη εμπειρία. Η ευφυΐα της πλατφόρμας ThreatConnect βλέπει τι είναι πίσω από τη δραστηριότητα και δείχνει πώς συνδέεται με άλλα γεγονότα. Αυτό σας δίνει την πλήρη εικόνα, επιτρέποντάς σας να κάνετε την καλύτερη απόφαση για το πώς να αντιδράσετε.

Το ThreatConnect προσφέρει μια σειρά σταδιακά πιο πλούσιων εργαλείων. Το πιο βασικό εργαλείο είναι Το TC αναγνωρίζει περιγράφεται εδώ. Άλλα εργαλεία περιλαμβάνουν το TC Manage, το TC Analyze και το TC complete, το καθένα προσθέτοντας μια χούφτα χαρακτηριστικά στην προηγούμενη βαθμίδα. Οι πληροφορίες τιμολόγησης διατίθενται μόνο επικοινωνώντας με το ThreatConnect.

3. Φως αναζήτησης ψηφιακών σκιών

Η Digital Shadows είναι ηγέτης της Forrester New Wave στην προστασία ψηφιακού κινδύνου. Του Προβολέας οθόνες πλατφόρμας, διαχειρίζεται και αποκαθιστάψηφιακό κίνδυνο σε ένα ευρύ φάσμα πηγών δεδομένων μέσα στον ανοιχτό, βαθύ και σκοτεινό ιστό. Λειτουργεί αποτελεσματικά στην προστασία της επιχείρησής σας και της φήμης σας.

Ψηφιακές σκιές Φως αναζήτησης μπορεί να χρησιμοποιηθεί για την προστασία από επτά κινδύνουςκατηγορίες. Η πρώτη προστασία είναι κατά των απειλών στον κυβερνοχώρο που προγραμματίζονται, στοχευμένες επιθέσεις στον οργανισμό σας. Το εργαλείο προστατεύει επίσης από την απώλεια δεδομένων, όπως η διαρροή εμπιστευτικών δεδομένων. Η έκθεση σε εμπορικό σήμα, όπου ένας ιστότοπος ηλεκτρονικού "ψαρέματος" μιμείται τη δική σας, είναι ένας άλλος κίνδυνος που σας προστατεύει το εργαλείο. Ο επόμενος κίνδυνος που προστατεύει αυτό το προϊόν είναι αυτό που η ψηφιακή σκιά αποκαλεί κίνδυνο τρίτων όπου οι υπάλληλοί σας και οι προμηθευτές σας μπορούν να σας βλάψουν εν αγνοία σας. Φως αναζήτησης μπορεί επίσης να προστατεύσει τα VIP σας από εκφοβισμό ή απειλή σε απευθείας σύνδεση, όπως ακριβώς μπορεί να χρησιμοποιηθεί για την αντιμετώπιση φυσικών απειλών και για την προστασία σας από κακόβουλες αλλαγές υποδομής.

Το εργαλείο χρησιμοποιεί ένα ευρύ φάσμα μεθόδων αυτοματοποιημένης και ανθρώπινης ανάλυσης για να περιορίσει τις ανωμαλίες που εντοπίστηκαν και να φιλτράρει τις πραγματικές απειλές, αποφεύγοντας έτσι όσο το δυνατόν ταχύτερα θετικά. Αγοραστικός Φως αναζήτησης απαιτεί πρώτα να εγγραφείτε για δωρεάν επίδειξη του προϊόντος, μετά από την οποία μπορείτε να δώσετε λεπτομερείς πληροφορίες σχετικά με τις τιμές βάσει των συγκεκριμένων αναγκών σας.

4. Platform Platform Intelligence Threat CyberInt Argos

ο Πλατφόρμα Intelligence Threat Intelligence από το CyberInt είναι ένα Λογισμικό ως Υπηρεσία (SaaS),που βασίζεται στο σύννεφο και παρέχει στις οργανώσεις μια εξειδικευμένη λύση στην αναδυόμενη τάση των απειλών στον κυβερνοχώρο που αντιμετωπίζουν συνήθως οι οργανώσεις. Τα βασικά χαρακτηριστικά της πλατφόρμας Argos είναι η στοχευμένη, πολύ αυτοματοποιημένη τεχνολογία ανίχνευσης και απόκρισης.

Συγκεκριμένα, η λύση προσφέρει στοχευμένες καιευαίσθητη πληροφορία που αποκτάται με τη συγκέντρωση τεχνολογικών και ανθρώπινων πόρων. Αυτό επιτρέπει στο Argos να δημιουργεί σε πραγματικό χρόνο περιστατικά στοχοθετημένων επιθέσεων, διαρροών δεδομένων και κλοπών διαπιστευτηρίων που θα μπορούσαν να θέσουν σε κίνδυνο τον οργανισμό σας. Χρησιμοποιεί ισχυρή βάση δεδομένων με 10 000 παράγοντες κινδύνου και εργαλεία για τη μεγιστοποίηση του πλαισίου. Επίσης, θα εντοπίζει τους παράγοντες απειλής σε πραγματικό χρόνο και θα παρέχει σχετικά δεδομένα σχετικά με αυτά.

Η πλατφόρμα προσεγγίζει εκατοντάδες διαφορετικάπηγές όπως οι τροφές, το IRC, το Darkweb, τα blogs, τα κοινωνικά μέσα, τα φόρουμ και οι ιστοτόποι επικόλλησης για τη συλλογή δεδομένων στόχευσης και την αυτοματοποίηση μιας αποδεδειγμένης διαδικασίας πληροφοριών. Τα αποτελέσματα αναλύονται και παρέχουν συστάσεις που μπορούν να ασκηθούν.

Πληροφορίες τιμολόγησης για το CyberInt Argos Πλατφόρμα Πληροφοριών Απειλής μπορείτε να επικοινωνήσετε με την CyberInt. Από όσο μπορούμε να ανακαλύψουμε, η εταιρεία δεν φαίνεται να προσφέρει δωρεάν δοκιμή.

5. IntSights

Η τελική μας είσοδος είναι ένα προϊόν που ονομάζεται IntSights, μια πλήρως λειτουργική πλατφόρμα πληροφοριών απειλών. Παρέχει ένα ευρύ φάσμα προστασίας έναντι απειλών όπως η απάτη και το ηλεκτρονικό ψάρεμα. Διαθέτει επίσης προστασία μάρκας και παρακολούθηση σκοτεινού ιστού.

IntSights ισχυρίζεται ότι είναι μια μοναδική απειλή για την επιχείρησηπλατφόρμα πληροφοριών και μετριασμού που οδηγεί στην προληπτική άμυνα μετατρέποντας την προσαρμοσμένη πληροφόρηση για την απειλή σε αυτοματοποιημένη δράση ασφάλειας. Συγκεκριμένα, το προϊόν παρέχει ενεργό παρακολούθηση και αναγνώριση χιλιάδων πηγών απειλής σε όλη την επιφάνεια, σε βαθύ και σκοτεινό ιστό, προσφέροντας σε πραγματικό χρόνο ορατότητα σε απειλές με στόχο το δίκτυο, το εμπορικό σήμα, τα περιουσιακά στοιχεία και τους ανθρώπους.

Η έρευνα για την απειλή και η ανάλυση είναι ένα άλλο από τα IntSight'S ισχυρό κοστούμι, χρησιμοποιώντας μια πολυεπίπεδη βάση δεδομένωνγια τη διερεύνηση απειλών στο βαθύ και σκοτεινό ιστό για τον εντοπισμό τάσεων, την παροχή πληροφοριών σχετικών με τα συμφραζόμενα και την παρακολούθηση των φορέων απειλής. Το σύστημα μπορεί να ενσωματωθεί με την υπάρχουσα υποδομή ασφαλείας, καθώς και τους καταχωρητές, τις μηχανές αναζήτησης, τα καταστήματα εφαρμογών και τα κορυφαία συστήματα ηλεκτρονικού ταχυδρομείου, ώστε να καταστεί δυνατή η αυτοματοποιημένη μείωση των εξωτερικών και εσωτερικών απειλών.

Όπως πολλά άλλα προϊόντα στη λίστα μας, πληροφορίες τιμολόγησης για IntSight διατίθεται μόνο επικοινωνώντας με τον προμηθευτή. Και ενώ μια δωρεάν δοκιμή δεν φαίνεται να είναι διαθέσιμη, μπορεί να γίνει μια δωρεάν επίδειξη.

Σχόλια