Κανείς δεν θέλει το δίκτυο που καταφέρνουν να γίνειο στόχος των κακόβουλων χρηστών που προσπαθούν να κλέψουν εταιρικά δεδομένα ή να προκαλέσουν ζημιά στον οργανισμό. Για να αποφευχθεί αυτό, πρέπει να βρούμε τρόπους να διασφαλίσουμε ότι υπάρχουν ελάχιστοι τρόποι για να μπουν. Και αυτό επιτυγχάνεται εν μέρει διασφαλίζοντας ότι κάθε ευπάθεια στο δίκτυό σας είναι γνωστό, απευθύνεται και σταθερό. Και για αυτά τα τρωτά σημεία που δεν μπορούν να διορθωθούν, υπάρχει κάτι για να τα μετριάσουν. Το πρώτο βήμα είναι προφανές. πρόκειται να σαρώσετε το δίκτυό σας για αυτά τα τρωτά σημεία. Αυτή είναι η εργασία συγκεκριμένου τύπου λογισμικού που ονομάζεται εργαλεία σάρωσης ευπάθειας. Σήμερα, εξετάζουμε τα 6 εργαλεία και το λογισμικό σάρωσης με τα καλύτερα τρωτά σημεία.

Ας αρχίσουμε μιλώντας για το δίκτυοευπάθεια - ή θα έπρεπε να λέμε ευπάθειες - και να προσπαθήσουμε να εξηγήσουμε τι είναι. Θα συζητήσουμε στη συνέχεια τα εργαλεία σάρωσης ευπάθειας. Θα περιγράψουμε ποιος τις χρειάζεται και γιατί. Και επειδή ένας σαρωτής ευπάθειας είναι μόνο ένα στοιχείο μιας διαδικασίας διαχείρισης των ευπαθών προβλημάτων - αν και σημαντικό - αυτό θα συζητήσουμε για το επόμενο. Στη συνέχεια, θα δούμε πώς συνήθως λειτουργούν οι σαρωτές ευπάθειας. Όλοι είναι κάπως διαφορετικοί, αλλά στον πυρήνα τους, υπάρχουν συχνά περισσότερες ομοιότητες από τις διαφορές. Και προτού αναθεωρήσουμε τα καλύτερα εργαλεία και λογισμικό σάρωσης ευπάθειας, θα συζητήσουμε τα κύρια χαρακτηριστικά τους.

Εισαγωγή στο θέμα ευπάθειας

Τα συστήματα υπολογιστών και τα δίκτυα έχουν φθάσει σε έναυψηλότερο επίπεδο πολυπλοκότητας από ποτέ. Ο σημερινός μέσος διακομιστής θα μπορούσε τυπικά να εκτελέσει εκατοντάδες διαδικασίες. Κάθε μια από αυτές τις διαδικασίες είναι ένα πρόγραμμα υπολογιστή, μερικά από αυτά είναι μεγάλα προγράμματα που είναι κατασκευασμένα από χιλιάδες γραμμές πηγαίου κώδικα. Και μέσα σε αυτόν τον κώδικα, θα μπορούσε να υπάρξει - πιθανόν να υπάρχει - όλα τα είδη των απροσδόκητων πραγμάτων. Ένας προγραμματιστής μπορεί, σε ένα σημείο, να έχει προσθέσει κάποια λειτουργία backdoor για να κάνει το debugging ευκολότερο. Και αργότερα, αυτό το χαρακτηριστικό μπορεί να έχει καταφέρει λάθος στην τελική απελευθέρωση. Θα μπορούσαν επίσης να υπάρξουν κάποια σφάλματα στην επικύρωση των εισροών που θα προκαλέσουν μη αναμενόμενα και ανεπιθύμητα αποτελέσματα κάτω από συγκεκριμένες περιστάσεις.

Οποιοδήποτε από αυτά μπορεί να χρησιμοποιηθεί για να προσπαθήσει να αποκτήσει πρόσβασησυστήματα και δεδομένα. Υπάρχει μια τεράστια κοινότητα ανθρώπων εκεί έξω που δεν έχουν τίποτα καλύτερο να κάνουν από το να βρούν αυτές τις τρύπες και να τις εκμεταλλευτούν για να επιτεθούν στα συστήματά σας. Οι ευπάθειες είναι αυτές που ονομάζουμε αυτές τις τρύπες. Εάν αφεθεί χωρίς επιτήρηση, τα τρωτά σημεία μπορούν να χρησιμοποιηθούν από κακόβουλους χρήστες για να αποκτήσουν πρόσβαση στα συστήματα και τα δεδομένα σας - ή, ενδεχομένως, χειρότερα, στα δεδομένα του πελάτη σας - ή να προκαλέσουν κάποιες βλάβες, όπως να καταστήσουν τα συστήματά σας ακατάλληλα.

Τα ευάλωτα σημεία μπορεί να είναι παντού. Βρίσκονται συχνά στο λογισμικό που εκτελείται στους διακομιστές ή τα λειτουργικά συστήματα τους, αλλά υπάρχουν επίσης σε εξοπλισμό δικτύωσης, όπως διακόπτες, δρομολογητές και ακόμη και συσκευές ασφαλείας όπως firewalls. Κάποιος πρέπει πραγματικά να τους αναζητήσει παντού.

Εργαλεία σάρωσης - Τι είναι αυτά και πώς λειτουργούν

Τα εργαλεία σάρωσης ή αξιολόγησης ευπάθειας έχουνμια κύρια λειτουργία: εντοπίζοντας τα τρωτά σημεία στα συστήματα, τις συσκευές, τον εξοπλισμό και το λογισμικό. Ονομάζονται σαρωτές, επειδή συνήθως θα σαρώσουν τον εξοπλισμό σας για να αναζητήσουν γνωστά τρωτά σημεία.

Αλλά πώς βρίσκουν τα εργαλεία σάρωσης ευπάθειαςτρωτά σημεία που συνήθως δεν υπάρχουν σε απλή οπτική γωνία; Εάν ήταν τόσο προφανείς, οι προγραμματιστές θα τους είχαν απευθύνει πριν από την απελευθέρωση του λογισμικού. Είδος, όπως το λογισμικό προστασίας από ιούς που χρησιμοποιεί βάσεις δεδομένων για ορισμούς ιών για την αναγνώριση υπογραφών ιών υπολογιστών, οι περισσότεροι σαρωτές ευπάθειας βασίζονται σε βάσεις δεδομένων ευπάθειας και συστήματα σάρωσης για συγκεκριμένες ευπάθειες. Αυτές οι βάσεις δεδομένων ευπάθειας μπορούν να ληφθούν από γνωστά ανεξάρτητα εργαστήρια δοκιμών ασφαλείας που είναι αφιερωμένα στην εύρεση τρωτών σημείων στο λογισμικό και το υλικό ή μπορούν να είναι ιδιόκτητες βάσεις δεδομένων από τον προμηθευτή του εργαλείου. Όπως θα περίμενε κανείς, το επίπεδο ανίχνευσης που λαμβάνεις είναι μόνο το ίδιο με τη βάση δεδομένων ευπάθειας που χρησιμοποιεί το εργαλείο σου.

Εργαλεία σάρωσης - Ποιος τις χρειάζεται;

Η απάντηση μιας λέξης σε αυτή την ερώτηση είναι όμορφηπροφανής: Ο καθένας! Κανείς στο σωστό μυαλό του δεν θα σκεφτόταν να τρέχει έναν υπολογιστή χωρίς κάποια προστασία από ιούς αυτές τις μέρες. Ομοίως, κανένας διαχειριστής δικτύου δεν θα πρέπει να έχει τουλάχιστον κάποια μορφή ανίχνευσης ευπάθειας. Οι επιθέσεις θα μπορούσαν να προέρχονται από οπουδήποτε και να σας χτυπήσουν εκεί που τις περιμένετε λιγότερο. Πρέπει να γνωρίζετε τον κίνδυνο έκθεσης.

Αυτό είναι ίσως κάτι που θα μπορούσε να είναιθεωρητικά γίνεται χειροκίνητα. Πρακτικά, όμως, αυτό είναι μια σχεδόν αδύνατη δουλειά. Μόνο η εύρεση πληροφοριών σχετικά με τα τρωτά σημεία, πόσο μάλλον η σάρωση των συστημάτων σας για την παρουσία τους, θα μπορούσε να πάρει ένα τεράστιο ποσό πόρων. Ορισμένες οργανώσεις είναι αφοσιωμένες στην εύρεση ευπαθειών και συχνά απασχολούν εκατοντάδες αν όχι χιλιάδες ανθρώπους.

Οποιοσδήποτε διαχειρίζεται διάφορα συστήματα ηλεκτρονικών υπολογιστών ήοι συσκευές θα επωφελούνταν πολύ από τη χρήση ενός εργαλείου σάρωσης ευπάθειας. Επιπλέον, η συμμόρφωση με ρυθμιστικά πρότυπα, όπως το SOX ή το PCI-DSS, συχνά θα σας επιτρέπουν να το κάνετε. Ακόμη και αν δεν το απαιτούν, η συμμόρφωση θα είναι συχνά πιο εύκολο να αποδειχθεί εάν μπορείτε να δείξετε ότι σαρώνετε το δίκτυό σας για ευπάθειες.

Διαχείριση ευπάθειας με λίγα λόγια

Εντοπίστε ευπάθειες χρησιμοποιώντας κάποιο είδοςεργαλείο λογισμικού είναι απαραίτητη. Είναι το πρώτο βήμα στην προστασία από τις επιθέσεις. Αλλά είναι κάπως άχρηστο αν δεν αποτελεί μέρος μιας πλήρους διαδικασίας διαχείρισης τρωτότητας. Τα συστήματα ανίχνευσης εισβολών δεν είναι συστήματα πρόληψης εισβολής και, επίσης, τα εργαλεία σάρωσης ευπάθειας δικτύου - ή τουλάχιστον η πλειονότητα αυτών - θα εντοπίσουν μόνο τρωτά σημεία και θα σας προειδοποιήσουν για την παρουσία τους.

Στη συνέχεια εξαρτάται από εσάς, τον διαχειριστήκάποια διαδικασία για την αντιμετώπιση των εντοπισθέντων τρωτών σημείων. Το πρώτο πράγμα που πρέπει να γίνει κατά την ανίχνευσή τους είναι να εκτιμηθούν τα τρωτά σημεία. Θέλετε να βεβαιωθείτε ότι τα εντοπισμένα ευπάθειες είναι πραγματικά. Τα εργαλεία σάρωσης ευπάθειας τείνουν να προτιμούν να σφάλλουν από την πλευρά της προσοχής και πολλοί θα αναφέρουν έναν ορισμένο αριθμό ψευδών θετικών. Και αν με αληθινές ευπάθειες, μπορεί να μην είναι πραγματική ανησυχία. Για παράδειγμα, μια αχρησιμοποίητη ανοιχτή θύρα IP σε ένα διακομιστή ίσως να μην αποτελεί πρόβλημα εάν βρίσκεται ακριβώς πίσω από ένα τείχος προστασίας που εμποδίζει τη θύρα.

Μόλις εκτιμηθούν τα τρωτά σημεία, ήρθε η ώρα νανα αποφασίσετε πώς να τις αντιμετωπίσετε και να τις διορθώσετε. Εάν εντοπίστηκαν σε λογισμικό που ο οργανισμός σας χρησιμοποιεί ελάχιστα - ή δεν χρησιμοποιεί καθόλου - η καλύτερη πορεία δράσης σας μπορεί να είναι η κατάργηση του ευάλωτου λογισμικού και η αντικατάστασή του με άλλο που προσφέρει παρόμοια λειτουργικότητα. Σε άλλες περιπτώσεις, ο ορισμός των τρωτών σημείων είναι τόσο εύκολος όσο η εφαρμογή κάποιας ενημερωμένης έκδοσης κώδικα από τον εκδότη λογισμικού ή η αναβάθμιση στην πιο πρόσφατη έκδοση. Πολλά εργαλεία σάρωσης ευπάθειας θα εντοπίσουν τις διαθέσιμες επιδιορθώσεις για τις ευπάθειες που βρίσκουν. Άλλα τρωτά σημεία μπορούν να διορθωθούν απλά τροποποιώντας κάποια ρύθμιση παραμέτρων. Αυτό ισχύει ιδιαίτερα για τον εξοπλισμό δικτύωσης, αλλά συμβαίνει επίσης με το λογισμικό που εκτελείται σε υπολογιστές.

Κύρια χαρακτηριστικά των εργαλείων σάρωσης ευπάθειας

Υπάρχουν πολλά πράγματα που πρέπει να εξετάσετε πότεεπιλέγοντας ένα εργαλείο σάρωσης ευπάθειας. Μία από τις πιο σημαντικές πτυχές αυτών των εργαλείων είναι το φάσμα των συσκευών που μπορούν να ανιχνεύσουν. Θέλετε ένα εργαλείο που θα μπορεί να ανιχνεύει όλο τον εξοπλισμό που διαθέτετε. Αν έχετε πολλούς διακομιστές Linus, για παράδειγμα, θα θέλετε να επιλέξετε ένα εργαλείο που μπορεί να τις σαρώσει, και όχι ένα που να χειρίζεται μόνο συσκευές Windows. Επίσης, θέλετε να επιλέξετε έναν σαρωτή που είναι όσο το δυνατόν ακριβέστερος στο περιβάλλον σας. Δεν θα θέλατε να πνιγείτε σε άχρηστες ειδοποιήσεις και ψευδείς θετικές.

Ένας άλλος σημαντικός παράγοντας διαφοροποίησης είναι οτη βάση δεδομένων ευπάθειας του εργαλείου. Διατηρείται από τον πωλητή ή προέρχεται από ανεξάρτητο οργανισμό; Πόσο τακτικά ενημερώνεται; Είναι αποθηκευμένο τοπικά ή στο σύννεφο; Πρέπει να πληρώσετε επιπλέον τέλη για να χρησιμοποιήσετε τη βάση δεδομένων ευπάθειας ή για να λάβετε ενημερώσεις; Αυτά είναι όλα τα πράγματα που θα θέλατε να μάθετε προτού επιλέξετε το εργαλείο σας.

Ορισμένοι σαρωτές ευπάθειας θα χρησιμοποιήσουν περισσότεροπαρεμβατική μέθοδο σάρωσης που ενδέχεται να επηρεάσει την απόδοση του συστήματος. Αυτό δεν είναι απαραιτήτως ένα κακό πράγμα, καθώς οι πιο ενοχλητικές είναι συχνά οι καλύτεροι σαρωτές, αλλά αν επηρεάζουν την απόδοση του συστήματος, θα θελήσετε να μάθετε γι 'αυτό και να προγραμματίσετε τις σαρώσεις σας ανάλογα. Παρεμπιπτόντως, ο προγραμματισμός είναι μια άλλη σημαντική πτυχή των εργαλείων σάρωσης ευπάθειας δικτύου. Ορισμένα εργαλεία δεν έχουν καν προγραμματισμένες σαρώσεις και πρέπει να ξεκινήσουν με το χέρι.

Υπάρχουν τουλάχιστον δύο άλλα σημαντικά χαρακτηριστικάεργαλείων σάρωσης ευπάθειας: προειδοποίηση και αναφορά. Τι συμβαίνει όταν εντοπίζεται μια ευπάθεια; Είναι η κοινοποίηση σαφής και κατανοητή; Πώς αποδίδεται; Είναι ένα αναδυόμενο παράθυρο στην οθόνη, ένα μήνυμα ηλεκτρονικού ταχυδρομείου, ένα μήνυμα κειμένου; Και το πιο σημαντικό, το εργαλείο παρέχει κάποια εικόνα για το πώς να διορθώσετε τις ευπάθειες που εντοπίζει; Κάποια εργαλεία κάνουν και κάποια δεν το κάνουν. Ορισμένοι έχουν ακόμη αυτοματοποιημένη αποκατάσταση ορισμένων τρωτών σημείων. Άλλα εργαλεία θα ενσωματωθούν με το λογισμικό διαχείρισης ενημερώσεων κώδικα, καθώς η ενημέρωση κώδικα είναι συχνά ο καλύτερος τρόπος για να διορθώσετε τις ευπάθειες.

Όσον αφορά την αναφορά, αυτό είναι συχνά θέμαπροσωπική προτίμηση. Ωστόσο, πρέπει να βεβαιωθείτε ότι οι πληροφορίες που αναμένετε και πρέπει να βρείτε στις αναφορές θα είναι πραγματικά εκεί. Ορισμένα εργαλεία έχουν μόνο προκαθορισμένες αναφορές, άλλες θα σας επιτρέψουν να τροποποιήσετε τις ενσωματωμένες αναφορές. Και οι καλύτεροι - τουλάχιστον από την άποψη της αναφοράς - θα σας επιτρέψουν να δημιουργήσετε προσαρμοσμένες αναφορές από την αρχή.

Τα κορυφαία εργαλεία σάρωσης ευπάθειας 6

Τώρα που μάθαμε λίγο περισσότεροεργαλεία σάρωσης ευπάθειας, ας εξετάσουμε μερικά από τα καλύτερα ή πιο ενδιαφέροντα πακέτα που θα μπορούσαμε να βρούμε. Προσπαθήσαμε να συμπεριλάβουμε ένα συνδυασμό δωρεάν και δωρεάν εργαλεία. Υπάρχουν επίσης εργαλεία που διατίθενται σε δωρεάν και σε πληρωμένη έκδοση.

1. Διαχειριστής διαμόρφωσης δικτύου SolarWinds (ΔΩΡΕΑΝ ΔΟΚΙΜΗ)

Σε περίπτωση που δεν γνωρίζετε ήδη SolarWinds, τοΗ εταιρεία έχει κάνει μερικά από τα καλύτερα εργαλεία διαχείρισης δικτύου για περίπου 20 χρόνια. Μεταξύ των καλύτερων εργαλείων του, το SolarWinds Network Performance Monitor δέχτηκε συνεχώς υψηλές εκτιμήσεις ως ένα από τα καλύτερα εργαλεία παρακολούθησης του εύρους ζώνης δικτύου SNMP. Η εταιρεία είναι επίσης γνωστή για τα δωρεάν εργαλεία της. Αυτά είναι μικρότερα εργαλεία σχεδιασμένα για να αντιμετωπίζουν ένα συγκεκριμένο έργο διαχείρισης δικτύου. Ανάμεσα στα πιο γνωστά από αυτά τα δωρεάν εργαλεία είναι ένας υπολογιστής υποδικτύου και ένας διακομιστής TFTP.

Το εργαλείο που θέλουμε να εισαγάγουμε εδώ είναι ένα εργαλείο που ονομάζεται Διαχειριστής διαμόρφωσης δικτύου SolarWinds. Αυτό, ωστόσο, δεν είναι πραγματικά ένα τρωτό σημείοεργαλείο σάρωσης. Υπάρχουν όμως δύο ειδικοί λόγοι για τους οποίους αποφασίσαμε να συμπεριλάβουμε αυτό το εργαλείο στη λίστα μας. Το προϊόν διαθέτει ένα χαρακτηριστικό εκτίμησης ευπάθειας και αντιμετωπίζει ένα συγκεκριμένο είδος ευπάθειας, ένα σημαντικό, αλλά που δεν αντιμετωπίζουν πολλά άλλα εργαλεία, την λανθασμένη διαμόρφωση του εξοπλισμού δικτύωσης.

Το Διαχειριστή διαμόρφωσης δικτύου SolarWindsη κύρια χρησιμότητα ως εργαλείο σάρωσης ευπάθειας είναι στην επικύρωση των διαμορφώσεων εξοπλισμού δικτύου για σφάλματα και παραλείψεις. Το εργαλείο μπορεί επίσης να ελέγχει περιοδικά τις διαμορφώσεις συσκευών για αλλαγές. Αυτό είναι επίσης χρήσιμο καθώς ορισμένες επιθέσεις αρχίζουν με την τροποποίηση ορισμένων παραμέτρων δικτύωσης συσκευών - οι οποίες συχνά δεν είναι τόσο ασφαλείς όσο οι διακομιστές - με τρόπο που να διευκολύνει την πρόσβαση σε άλλα συστήματα. Το εργαλείο μπορεί επίσης να σας βοηθήσει με τα πρότυπα ή την κανονιστική συμμόρφωση με τα αυτοματοποιημένα εργαλεία διαμόρφωσης δικτύου που μπορούν να αναπτύξουν τυποποιημένες διαμορφώσεις, να ανιχνεύσουν αλλαγές εκτός διαδικασίας, ρυθμίσεις παραμέτρων ελέγχου και ακόμη και σωστές παραβιάσεις.

Το λογισμικό ενσωματώνεται στο NationalΒάση δεδομένων ευπάθειας που την καθιστά αξίζει να βρίσκεται ακόμη στη λίστα μας. Έχει πρόσβαση στα πιο πρόσφατα CVE για τον εντοπισμό τρωτών σημείων στις συσκευές Cisco. Θα λειτουργεί με οποιαδήποτε συσκευή Cisco που εκτελεί ASA, IOS ή Nexus OS. Στην πραγματικότητα, δύο άλλα χρήσιμα εργαλεία, το Network Insights για ASA και το Network Insights για το Nexus είναι ενσωματωμένα στο προϊόν.

Τιμές για τη διαμόρφωση του δικτύου SolarWindsΟ διαχειριστής ξεκινά από 2.895 $ για έως και 50 διαχειριζόμενους κόμβους και ποικίλλει ανάλογα με τον αριθμό των κόμβων. Εάν θέλετε να δοκιμάσετε αυτό το εργαλείο, μπορείτε να κατεβάσετε μια δωρεάν δοκιμαστική έκδοση 30 ημερών από το SolarWinds.

- ΔΩΡΕΑΝ ΔΟΚΙΜΗ: Διαχειριστής διαμόρφωσης δικτύου SolarWinds

- Επίσημη λήψη: https://www.solarwinds.com/network-configuration-manager

2. Microsoft Baseline Security Analyzer (MBSA)

Ο Microsoft Baseline Security Analyzer, ήΤο MBSA, είναι ένα κάπως παλαιότερο εργαλείο από τη Microsoft. Παρά το γεγονός ότι είναι μια λιγότερο από ιδανική επιλογή για μεγάλους οργανισμούς, το εργαλείο θα μπορούσε να είναι κατάλληλο για μικρότερες επιχειρήσεις, εκείνες με μόνο λίγους διακομιστές. Αυτό είναι ένα εργαλείο της Microsoft, οπότε καλύτερα να μην περιμένετε να σαρώσετε, αλλά τα προϊόντα της Microsoft ή θα απογοητευτείτε. Ωστόσο, θα σαρώσει το λειτουργικό σύστημα των Windows καθώς και ορισμένες υπηρεσίες όπως το τείχος προστασίας των Windows, ο διακομιστής SQL, οι υπηρεσίες IIS και το Microsoft Office.

Αλλά αυτό το εργαλείο δεν ανιχνεύει συγκεκριμένατρωτά σημεία όπως κάνουν άλλοι σαρωτές ευπάθειας. Αυτό που κάνει είναι να αναζητήσει ενημερώσεις που λείπουν, service pack και ενημερώσεις ασφαλείας, καθώς και συστήματα σάρωσης για διοικητικά ζητήματα. Η μηχανή αναφοράς του MBSA θα σας επιτρέψει να λάβετε μια λίστα με τις ελλείπουσες ενημερώσεις και εσφαλμένες διαμορφώσεις.

Όντας ένα παλιό εργαλείο από τη Microsoft, το MBSA δεν είναιαπολύτως συμβατό με τα Windows 10. Η έκδοση 2.3 θα λειτουργήσει με την πιο πρόσφατη έκδοση των Windows, αλλά θα μπορούσε να απαιτήσει κάποια τροποποίηση για την εκκαθάριση ψευδών θετικών και για την επιδιόρθωση ελέγχων που δεν μπορούν να ολοκληρωθούν. Για παράδειγμα, αυτό το εργαλείο θα αναφέρει ψευδώς ότι το Windows Update δεν είναι ενεργοποιημένο στα Windows 10. Ένα άλλο μειονέκτημα αυτού του προϊόντος είναι ότι δεν θα εντοπίσει ευπάθειες που δεν ανήκουν στη Microsoft ή περίπλοκες ευπάθειες. Αυτό το εργαλείο είναι απλό στη χρήση και κάνει τη δουλειά του καλά. Θα μπορούσε κάλλιστα να είναι το τέλειο εργαλείο για έναν μικρότερο οργανισμό με λίγους μόνο υπολογιστές με Windows.

3. Ανοιχτό σύστημα αξιολόγησης ευπάθειας (OpenVAS)

Το επόμενο εργαλείο μας ονομάζεται Open VulnerabilityΣύστημα αξιολόγησης ή OpenVAS. Είναι ένα πλαίσιο διαφόρων υπηρεσιών και εργαλείων. Όλα συνδυάζονται για να το κάνουν ένα ολοκληρωμένο και ισχυρό εργαλείο σάρωσης ευπάθειας. Το πλαίσιο πίσω από το OpenVAS είναι μέρος της λύσης διαχείρισης ευπάθειας των Greenbone Networks από την οποία στοιχεία έχουν συμβάλει στην κοινότητα για περίπου δέκα χρόνια. Το σύστημα είναι εντελώς δωρεάν και τα περισσότερα συστατικά του είναι ανοιχτού κώδικα, παρόλο που ορισμένα δεν είναι. Ο σαρωτής OpenVAS διαθέτει πάνω από πενήντα χιλιάδες δοκιμές ευπάθειας δικτύου, οι οποίες ενημερώνονται τακτικά.

Υπάρχουν δύο βασικά στοιχεία για το OpenVAS. Το πρώτο στοιχείο είναι ο σαρωτής OpenVAS. Όπως υποδηλώνει το όνομά του, είναι υπεύθυνο για την πραγματική σάρωση των υπολογιστών-στόχων. Το δεύτερο στοιχείο είναι ο διαχειριστής OpenVAS που χειρίζεται οτιδήποτε άλλο, όπως τον έλεγχο του σαρωτή, την ενοποίηση των αποτελεσμάτων και την αποθήκευσή τους σε μια κεντρική βάση δεδομένων SQL. Το σύστημα περιλαμβάνει διεπαφές χρήστη που βασίζονται σε πρόγραμμα περιήγησης και γραμμής εντολών. Ένα άλλο στοιχείο του συστήματος είναι η βάση δεδομένων δοκιμών ευπάθειας δικτύου. Αυτή η βάση δεδομένων μπορεί να λαμβάνει τις ενημερώσεις της είτε από τη δωρεάν Greenborne Community Feed είτε από την πληρωμένη Greenborne Security Feed.

4. Retina Network Community

Το Retina Network Community είναι η δωρεάν έκδοση τουτο Retina Network Security Scanner από το AboveTrust, το οποίο είναι ένας από τους πιο γνωστούς σαρωτές ευπάθειας. Αυτός ο ολοκληρωμένος σαρωτής ευπάθειας είναι γεμάτος με δυνατότητες. Το εργαλείο μπορεί να πραγματοποιήσει μια διεξοδική εκτίμηση ευπάθειας λείπουν ενημερώσεις κώδικα, ευπάθειες μηδενικής ημέρας και μη ασφαλείς διαμορφώσεις. Διαθέτει επίσης προφίλ χρηστών ευθυγραμμισμένα με λειτουργίες εργασίας, απλοποιώντας έτσι τη λειτουργία του συστήματος. Αυτό το προϊόν διαθέτει διαισθητικό γραφικό περιβάλλον μετρό που επιτρέπει την απλοποιημένη λειτουργία του συστήματος.

Το Retina Network Community χρησιμοποιεί το ίδιοβάση δεδομένων ευπάθειας ως αμοιβή επί πληρωμή. Πρόκειται για μια εκτεταμένη βάση δεδομένων για ευπάθειες δικτύου, ζητήματα διαμόρφωσης και ελλείψεις ενημερώσεων κώδικα που ενημερώνεται αυτόματα και καλύπτει ένα ευρύ φάσμα λειτουργικών συστημάτων, συσκευών, εφαρμογών και εικονικών περιβαλλόντων. Ενώ βρίσκεστε σε αυτό το θέμα, αυτό το προϊόν υποστηρίζει πλήρως περιβάλλοντα VMware και περιλαμβάνει διαδικτυακή και offline σάρωση εικονικών εικόνων, εικονική σάρωση εφαρμογών και ενοποίηση με το vCenter.

Υπάρχει, ωστόσο, ένα μεγάλο μειονέκτημα για τον αμφιβληστροειδήΚοινότητα δικτύου. Το εργαλείο περιορίζεται στη σάρωση 256 διευθύνσεων IP. Αυτό μπορεί να μην μοιάζει πολύ αν διαχειρίζεστε ένα μεγάλο δίκτυο, αλλά θα μπορούσε να είναι κάτι παραπάνω από αρκετό για πολλούς μικρότερους οργανισμούς. Εάν το περιβάλλον σας είναι μεγαλύτερο από αυτό, όλα όσα μόλις είπαμε για αυτό το προϊόν ισχύουν επίσης για τον μεγάλο αδερφό του, το Retina Network Security Scanner που διατίθεται σε εκδόσεις Standard και Unlimited. Και οι δύο εκδόσεις έχουν το ίδιο εκτεταμένο σύνολο λειτουργιών σε σύγκριση με το σαρωτή Retina Network Community.

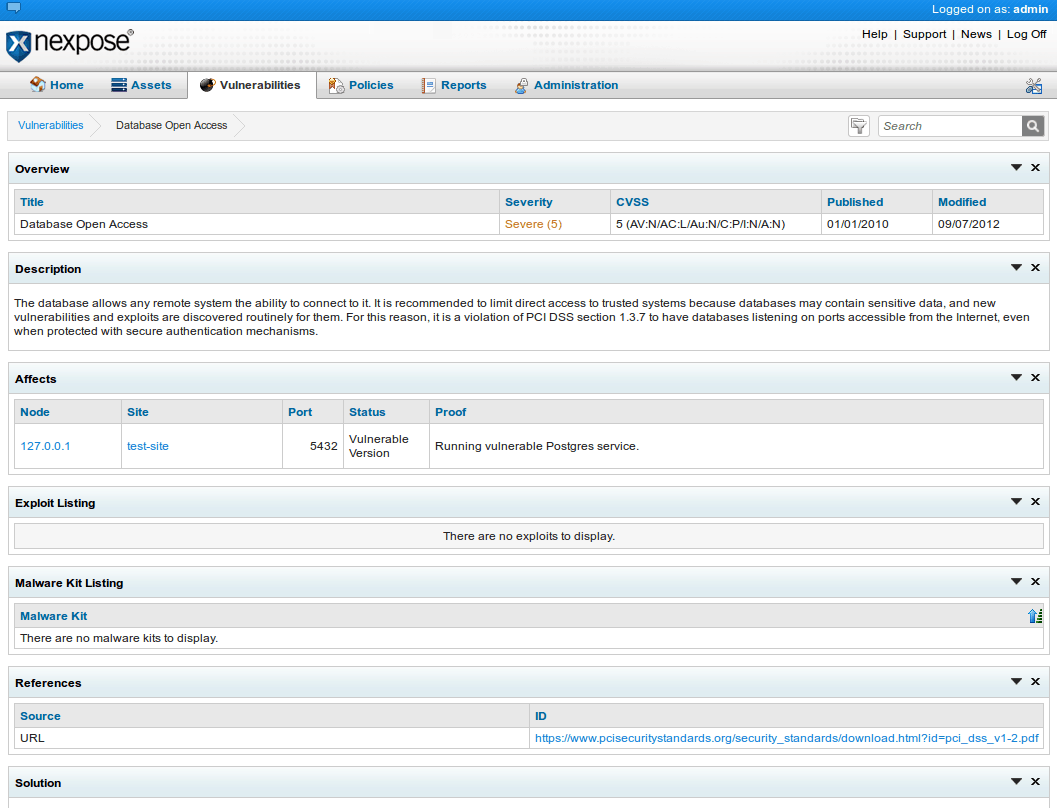

5. Nexpose Community Edition

Μπορεί να μην είναι τόσο δημοφιλές όσο το Retina, αλλάΤο Nexpose από το Rapid7 είναι ένας άλλος γνωστός σαρωτής ευπάθειας. Και το Nexpose Community Edition είναι μια ελαφρώς κλιμακωτή έκδοση του ολοκληρωμένου σαρωτή ευπάθειας του Rapid7. Ωστόσο, οι περιορισμοί του προϊόντος είναι σημαντικοί. Για παράδειγμα, μπορείτε να χρησιμοποιήσετε το προϊόν μόνο για σάρωση έως 32 διευθύνσεων IP. Αυτό το καθιστά μια καλή επιλογή μόνο για τα μικρότερα δίκτυα. Επιπλέον, το προϊόν μπορεί να χρησιμοποιηθεί μόνο για ένα έτος. Εάν μπορείτε να ζήσετε με το προϊόν, είναι εξαιρετικό.

Το Nexpose Community Edition θα εκτελεστεί σε φυσικόμηχανήματα που εκτελούν Windows ή Linux. Είναι επίσης διαθέσιμο ως εικονική συσκευή. Οι εκτεταμένες δυνατότητες σάρωσης θα χειρίζονται δίκτυα, λειτουργικά συστήματα, εφαρμογές ιστού, βάσεις δεδομένων και εικονικά περιβάλλοντα. Το Nexpose Community Edition χρησιμοποιεί προσαρμοστική ασφάλεια η οποία μπορεί να εντοπίσει και να αξιολογήσει αυτόματα νέες συσκευές και νέες ευπάθειες τη στιγμή που έχουν πρόσβαση στο δίκτυό σας. Αυτή η λειτουργία λειτουργεί σε συνδυασμό με δυναμικές συνδέσεις με VMware και AWS. Αυτό το εργαλείο ενσωματώνεται επίσης στο ερευνητικό έργο Sonar για να παρέχει πραγματική ζωντανή παρακολούθηση. Το Nexpose Community Edition παρέχει ολοκληρωμένη σάρωση πολιτικής για να συμβάλει στη συμμόρφωση με δημοφιλή πρότυπα όπως το CIS και το NIST. Και τελευταίο αλλά όχι λιγότερο σημαντικό, οι διαισθητικές αναφορές αποκατάστασης του εργαλείου σάς παρέχουν αναλυτικές οδηγίες σχετικά με τις ενέργειες αποκατάστασης.

Σχόλια