Cada día, su computadora envía miles deConsultas DNS a internet. En la mayoría de los casos, su sistema operativo no protege estas consultas, y la persona equivocada con la cantidad adecuada de conocimientos puede invadir su privacidad.

En el pasado en consejos adictivos, he hablado deDNSCrypt. Es una excelente manera de obtener protección de privacidad de DNS. Sin embargo, no es la única solución disponible. Como resultado, otra opción es enviar DNS a través de TLS.

Método 1 - Stubby

Stubby es un programa fácil que funciona en algunas distribuciones de Linux que permiten a los usuarios enviar consultas DNS a través de TLS.

La herramienta Stubby funciona en Ubuntu Linux, Debian Linux y Arch Linux. Para instalar esta herramienta, inicie una ventana de terminal presionando Ctrl + Alt + T o Ctrl + Shift + T en el teclado Luego, siga las instrucciones de la línea de comandos que corresponden al sistema operativo Linux que está utilizando actualmente.

Ubuntu

Para instalar Stubby en Ubuntu, primero deberá habilitar el repositorio de software "Universe" de Ubuntu. Para hacer esto, use el apt-add-repository comando en una ventana de terminal.

sudo add-apt-repository universe

Después de ejecutar el add-apt-repository comando, es hora de usar el actualizar herramienta, para que Ubuntu busque actualizaciones de software. También descargará la información de la versión a la fuente del software Universe y la agregará a su sistema.

sudo apt update

Una vez el actualizar el comando está terminado, use el Instalar apto comando para instalar Stubby en su sistema operativo Ubuntu Linux.

sudo apt install stubby

Debian

En Debian, para las versiones 10, "Sid" la herramienta Stubby se puede encontrar en el repositorio de software "Principal". Para instalarlo, inicie una ventana de terminal y use el Apt-get comando a continuación.

sudo apt-get install stubby

Arch Linux

Los usuarios de Arch Linux pueden instalar Stubby si tienen configurado el repositorio de software "Comunidad". Para configurarlo, edite /etc/pacman.conf, desplácese hasta el final del archivo, elimine el # # símbolos delante de "Comunidad" y actualice su sistema.

Una vez que se configura "Comunidad", instale la aplicación Stubby utilizando el administrador de paquetes Pacman.

sudo pacman -S stubby

Ahora que la aplicación Stubby está configurada, no hay necesidad de modificar ninguno de los archivos de configuración, porque Stubby viene preestablecido con algunos excelentes servicios DNS que admiten TLS.

Nota: si desea cambiar los servicios DNS, edite /etc/stubby/stubby.yml.

El último paso para configurar DNS sobre TLS con Stubby es cambiar la configuración predeterminada de DNS de cualquier dirección que use actualmente a la dirección 127.0.0.1.

Cambiar la configuración de DNS es diferente dependiendo dequé entorno de escritorio Linux está utilizando, por lo que no lo trataremos en esta publicación. En cambio, dirígete a nuestra guía sobre cómo cambiar la configuración de DNS para obtener más información.

Cuando la configuración de DNS se cambia a 127.0.0.1, su máquina Linux debería estar usando DNS sobre TLS!

Método 2: resuelto por Systemd

Si bien la herramienta Stubby es fácil de configurar y hace que el envío de DNS a través de TLS en Linux sea bastante sencillo, lamentablemente no funciona en todas las distribuciones.

Una gran alternativa al programa Stubby paraconfigurar DNS sobre TLS en Linux es hacer uso del sistema de almacenamiento en caché DNS resuelto por Systemd. La razón principal de esto es que está integrado en el sistema de inicio Systemd que la mayoría de los sistemas operativos Linux ya usan, y es fácil de comenzar a usar. Sin embargo, tenga en cuenta que antes de configurar Systemd resuelto para DNS a través de TLS, debe desactivar el sistema de caché DNS que usa actualmente a favor de Systemd resuelto.

Para configurar el sistema resuelto por Systemd, inicie un terminal de línea de comandos presionando Ctrl + Alt + T o Ctrl + Shift + T en el teclado Luego, use el systemctl comando para deshabilitar el sistema de caché DNS que usa.

Nota: si no utiliza DNS Masq o NSCD, es probable que ya utilice Systemd resuelto y no necesite desactivar nada.

DNS Masq

sudo systemctl stop dnsmasq.service

sudo systemctl disable dnsmasq.service -f

NSCD

sudo systemctl stop nscd.service -f sudo systemctl disable nscd.service -f

Con su proveedor de DNS predeterminado apagado en su PC con Linux, es hora de cambiar a Systemd resuelto. Para hacer esto, una vez más, utilice el systemctl mando.

sudo systemctl enable systemd-resolved.service -f sudo systemctl start systemd-resolved.service

Con la herramienta habilitada a través de Systemd, podemos configurar el programa para usar DNS sobre TLS. Para comenzar, inicie el archivo de configuración de la herramienta en Nano.

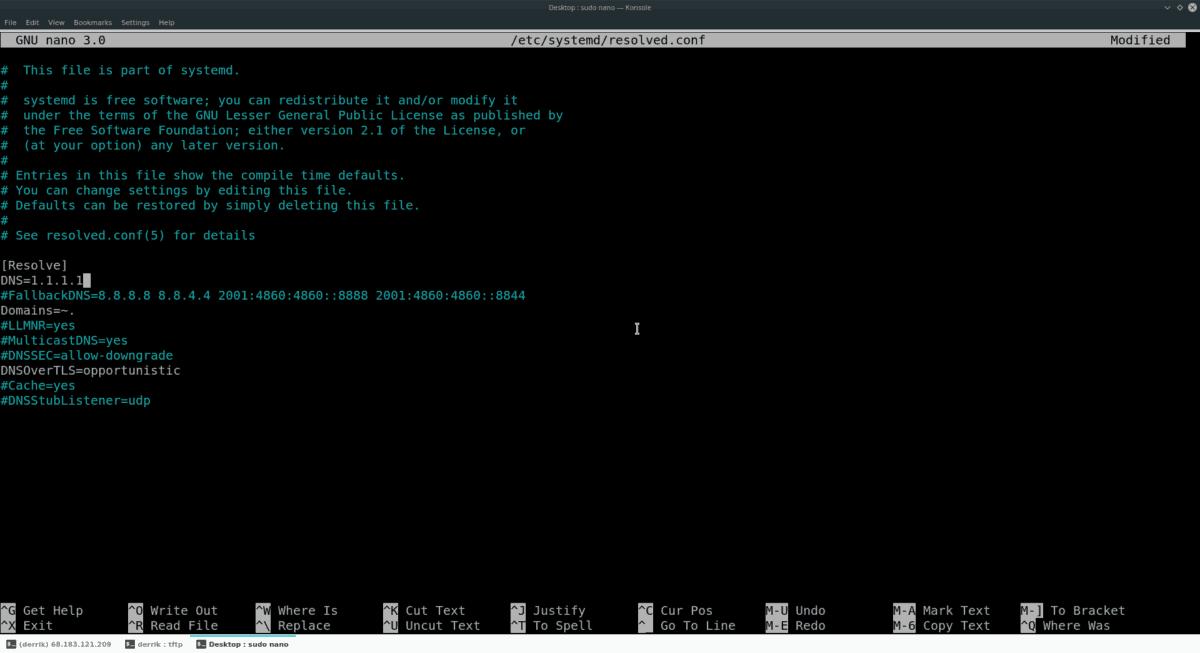

sudo nano -w /etc/systemd/resolved.conf

Edite el Resolved.conf presentar con Nano y desplazarse hacia abajo para DNS=.

Después del signo =, agregue un servidor DNS seguro, habilitado para TLS, como el servidor DNS de privacidad de CloudFlare. Debería verse así:

DNS=1.1.1.1

A continuación, baje a Domains= y cámbielo para que se vea como el código a continuación.

Domains=~.

Después de "Dominios", baje a DNSOverTLS= y cámbielo para que se vea como el código a continuación.

DNSOverTLS=opportunistic

Guarde las ediciones en Resolved.conf presionando Ctrl + O, luego salga con Ctrl + X ¡y reinicie su sistema DNS para habilitar DNS sobre TLS con Systemd-resolve!

sudo systemctl restart systemd-resolved</p>

Comentarios