Puede que aún no lo sepas, pero abre puertos, a diferencia deLa mayoría de los programas abiertos no son buenos. De hecho, debe evitarlos a toda costa. Vamos a aclarar algo de inmediato. Cuando hablamos de puertos abiertos, estamos hablando de posibles puertas abiertas para su equipo. Y cuando las personas maliciosas encuentran estas puertas, pueden usarlas para obtener acceso. Esto ciertamente no es algo que quieras. Por eso se inventaron los escáneres de puertos y estamos a punto de presentarle los diez mejores escáneres de puertos gratuitos que pudimos encontrar.

Comenzaremos el artículo de hoy dándole un colapsocurso sobre puertos de red. Te diremos qué son y qué no son. También explicaremos la diferencia entre puertos conocidos y otros puertos. Luego nos desviaremos un poco y hablaremos sobre seguridad. Le informaremos por qué debe mantener cerrados los puertos no utilizados y proteger aquellos que sí utiliza. Luego procederemos con nuestra lista de los 10 mejores escáneres de puertos gratuitos. Para cada entrada en nuestra lista, le daremos una breve reseña del producto y algunas de sus características principales.

¿Qué es un puerto de todos modos?

En una oración, los puertos son las puertas de enlace de la red.en equipo. Vamos a explicar Las computadoras pueden hacer muchas cosas diferentes a la vez. Y varias de estas cosas pueden requerir acceso a la red. Pero, por lo general, las computadoras solo tienen una interfaz de red. Los puertos fueron inventados para permitir que diferentes procesos compartan una interfaz de red común.

Por ejemplo, piensa en un servidor que se está ejecutandotanto un servidor web como un servidor FTP, una combinación muy común. Cuando llega una solicitud, ¿cómo sabe el sistema operativo si debe enviarla a los servidores web o FTP? Usando puertos. Una solicitud para el servidor web utilizará el puerto 80, mientras que una solicitud para el servidor FTP utilizará el puerto 22.

Los puertos no son algo físico, solo sonnúmeros del 0 al 65535 que se agregan al encabezado de los paquetes de datos transmitidos en una red. Y tampoco son al azar. Bueno, en realidad lo son a veces. Más sobre su posterior.

Por lo que es importante para todo estoel trabajo es que todos acuerden qué puerto usar para qué. Por ejemplo, el servidor web mencionado anteriormente espera que las solicitudes usen el puerto 80. Su navegador web debe usar el puerto 80 para enviar la solicitud al servidor web.

Puertos conocidos

La necesidad de acordar qué puerto se resolviódesde el principio estandarizando puertos. La Autoridad de Números Asignados de Internet (IANA, la misma organización que también asigna direcciones IP) es responsable de mantener las asignaciones oficiales de números de puerto para usos específicos.

Bajo el control de la IANA, los primeros 1024 puertosfueron asignados oficialmente a diferentes servicios. En realidad, esto no es completamente cierto. Algunas asignaciones de puertos no están oficialmente sancionadas por la IANA. Estaban disponibles y alguna organización comenzó a usarlos para su propósito, a menudo antes de que la IANA comenzara a controlar su asignación, y, a través del uso, su uso se detuvo.

Hoy, muchos de nosotros estamos familiarizados con varios deestos puertos Hay un puerto 80 para web y 21 para FTP, como se mencionó anteriormente. También estamos familiarizados con el puerto 22 para SSH o 53 para DNS. No se han asignado todos los primeros 1024 puertos y algunos todavía están disponibles, pero su número se está reduciendo.

Otros puertos

Los puertos conocidos representan los primeros 1024, así que¿Qué pasa con los 64512 otros? Bueno, los puertos 1024 a 49151 son lo que llamamos puertos registrados. Esos también son controlados y asignados por la IANA. Cualquier organización puede solicitarlos para su propósito específico. Así es como, por ejemplo, el puerto 1433 se convirtió en el puerto del servidor Microsoft SQL o el puerto 47001 se convirtió en el puerto del Servicio de administración remota de Windows. Pero como Internet es lo que es, varios puertos en ese rango se utilizan para fines específicos sin haber sido registrados en la IANA.

En cuanto a los puertos que van desde 49152 a 65535, ellosse conocen como puertos efímeros. Las aplicaciones las usan temporalmente para diferenciar las transmisiones. Piensa en un servidor web. Varios clientes pueden conectarse a él al mismo tiempo. Si todos usaran el puerto 80, podría ser difícil para el servidor asegurarse de que envía respuestas al solicitante correcto. Entonces, la conexión inicial se realiza en el puerto 80, después de lo cual el servidor y el cliente "acuerdan" un número de puerto efímero que se utilizará para el resto de su intercambio.

Debe mantener cerrados los puertos no utilizados

En una computadora, el estado de los puertos puede estar abierto,cerrado o sigiloso. Un puerto abierto significa que la computadora está "escuchando" activamente las solicitudes de conexión en ese puerto. Es un puerto activo. Un puerto cerrado, como su nombre lo indica, no aceptará conexiones entrantes. En su lugar, responderá a cualquier solicitud de que el puerto esté cerrado. Los puertos sigilosos son algo diferentes. un dispositivo que intente conectarse a esos puertos ni siquiera recibirá una respuesta.

Cualquier puerto que esté abierto es una puerta abierta alcomputadora. Y los usuarios maliciosos ciertamente intentarán explotar estas puertas abiertas para obtener acceso a la computadora. Por ejemplo, supongamos que tiene el puerto FTP 21 abierto, aunque en realidad no está utilizando FTP. Un pirata informático podría usar ese puerto abierto para aprovechar una vulnerabilidad del software FTP que se ejecuta en la computadora para inyectar software malicioso.

Y si ni siquiera estás usando FTP, es probableEs posible que no haya actualizado el servidor FTP y podría contener vulnerabilidades explotables. Por eso es tan importante asegurarse de que los puertos no utilizados estén cerrados o sigilosos.

Y también debe proteger esos puertos que usa

En cuanto a la publicación que estás usando, sontodavía abre puertas y podría usarse para actividades maliciosas. Es por eso que necesita proteger los puertos abiertos. Se puede hacer de varias maneras, la más básica de las cuales es mantener actualizado su sistema operativo y otro software. La mayoría de los editores de software lanzan parches frecuentes para abordar las vulnerabilidades descubiertas. Otra forma de protegerse es mediante el uso de firewalls y sistemas de detección y / o prevención de intrusos.

Nuestros 10 mejores escáneres de puertos gratuitos

Los escáneres de puertos son su primera línea de defensa. Le ayudarán a descubrir qué puertos están abiertos, cerrados y sigilosos en su equipo. Escanear un dispositivo en busca de puertos abiertos a menudo revelará sorpresas. Habrá puertos que ni siquiera sabías que estaban abiertos. El escáner de puertos, o el comprobador de puertos, le dirá lo que debe hacerse en cada dispositivo. Y tenga en cuenta que los piratas informáticos también utilizarán escáneres de puertos para encontrar puertas abiertas a los sistemas a los que desean acceder.

Los escáneres de puertos vienen en dos formas principales. El primero es un software que se instala en una computadora y se ejecuta desde allí. Alternativamente, algunos escáneres se ejecutan desde una página web. Los dos tienen ventajas y desventajas.

Por ejemplo, los escáneres basados en la web son genialesporque se pueden usar desde cualquier lugar sin instalar nada. Informarán sobre qué puertos están abiertos al exterior de su red. Hay un inconveniente en esto. Un puerto puede estar abierto en un dispositivo pero parece cerrado o oculto desde fuera de su red porque un firewall lo está bloqueando. En tal situación, aún sería vulnerable a un ataque interno. Y tenga la seguridad de que no son infrecuentes.

Es probable que su mejor apuesta use una combinación deescáneres de software instalados y basados en web. Combinados, le darán una visibilidad completa sobre lo que está abierto desde el exterior y desde dentro de su red.

Basta de charla; Aquí está nuestra lista de los 10 mejores escáneres de puertos gratuitos:

- Escáner de puerto libre de SolarWinds

- Zenmap

- PortChecker Port Scanner

- Escáner de puerto abierto

- IP Fingerprints Network Port Checker

- Escáner de puerto libre

- Port Checker

- WhatIsMyIP Port Scanner

- TCPView

- Spiceworks IP Scanner

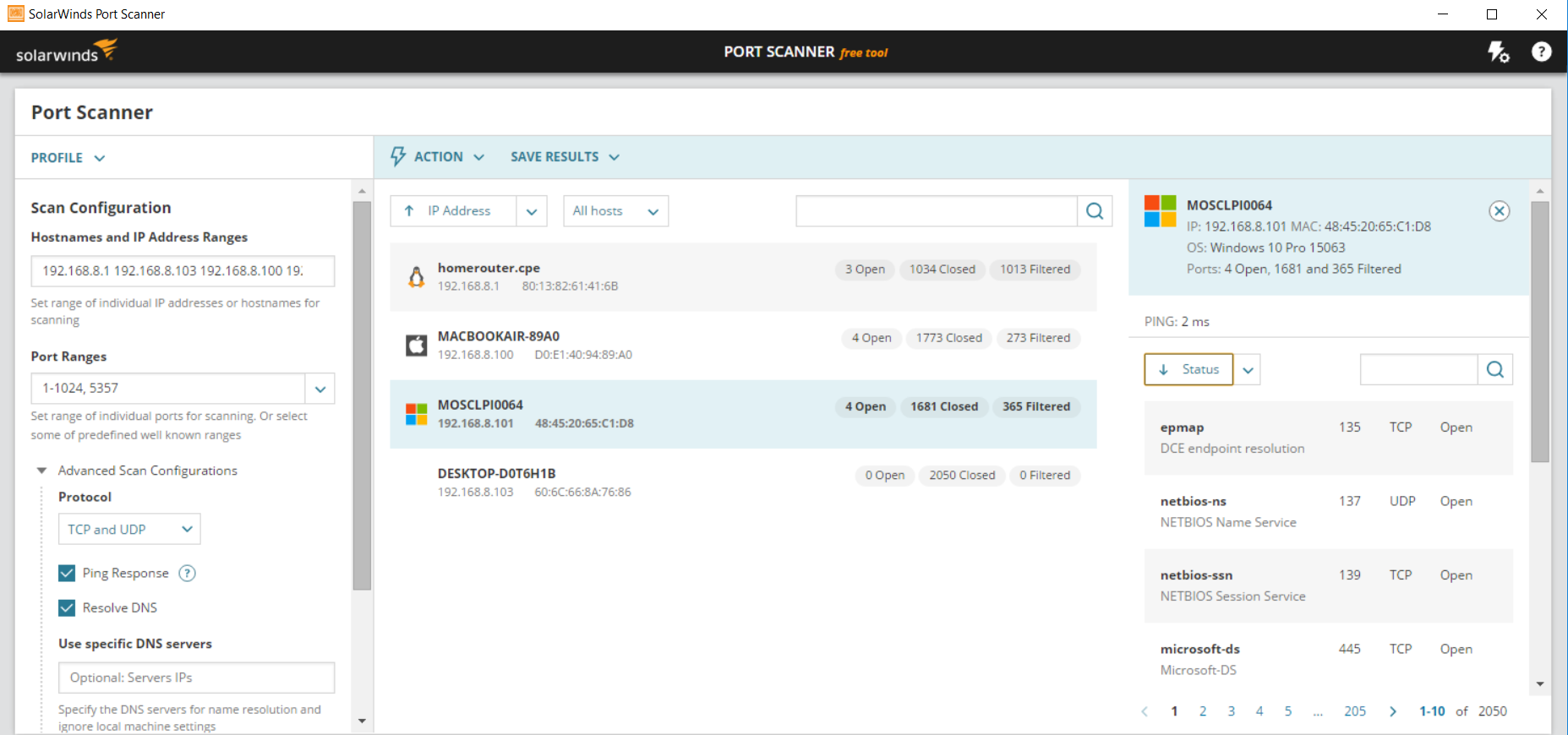

1. Escáner de puerto libre de SolarWinds (DESCARGA GRATIS)

SolarWinds es uno de los principales actores en elcampo de herramientas de redes. También es conocido por publicar bastantes herramientas gratuitas muy útiles. El escáner de puertos gratuito SolarWinds es uno de ellos. El software solo está disponible para Windows y se ejecutará a través de una GUI o como una herramienta de línea de comandos.

Por defecto, el escáner escaneará su red adetectar toda la dirección IP Luego selecciona escanear en todos los dispositivos o cambiar la configuración de rango para escanear un subconjunto de sus dispositivos. También puede especificar los puertos para probar. De forma predeterminada, solo probará puertos conocidos, pero puede anular esta especificación de su propio rango o lista de números de puerto. Las configuraciones más avanzadas le permitirán escanear solo los puertos TCP o UDP, hacer una comprobación de ping, una resolución de DNS o una prueba de identificación del sistema operativo.

Como resultado, el software devolverá una lista deestado de todos los dispositivos probados. Puedes imaginar que esta podría ser una larga lista. Afortunadamente, el sistema le permitirá aplicar filtros y, por ejemplo, solo listar dispositivos con puertos abiertos. Al hacer clic en un dispositivo, se muestra el panel de detalles del puerto. Nuevamente, enumerará todos los puertos en el rango de escaneo y nuevamente, puede aplicar un filtro y solo mostrar los puertos que están abiertos.

Enlace oficial de descarga: https://www.solarwinds.com/free-tools/port-scanner

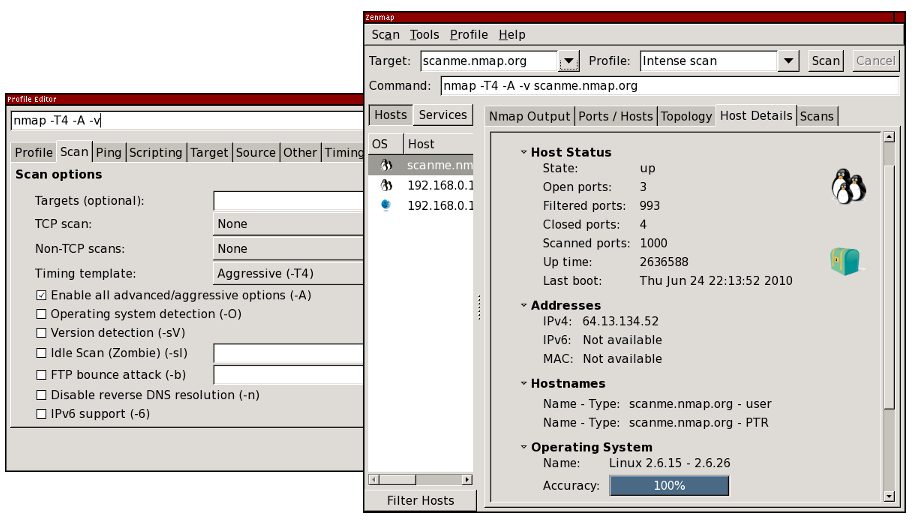

2. Zenmap

Zenmap es una interfaz gráfica de usuario de código abierto para Nmap, unutilidad de prueba de red gratuita que ha sido inmensamente popular durante más de 20 años. El software, que se ejecuta en Windows, Linux, BSD y Mac OS, probará mucho más que solo puertos.

Aunque su interfaz de usuario no es muysofisticado, hace bien su trabajo. Escaneará todos los puertos en todas las computadoras conectadas a su red. Luego realizará pruebas de seguimiento en los puertos abiertos que haya descubierto. También puede realizar un escaneo completo, escanear todos los puertos TCP o escanear todos los puertos UDP. También hay un escaneo intenso que utiliza una metodología de sigilo donde las pruebas no serán registradas por los dispositivos probados como una conexión. Sin embargo, esos pueden tomar mucho tiempo. Espere que tome más de 90 minutos para un dispositivo.

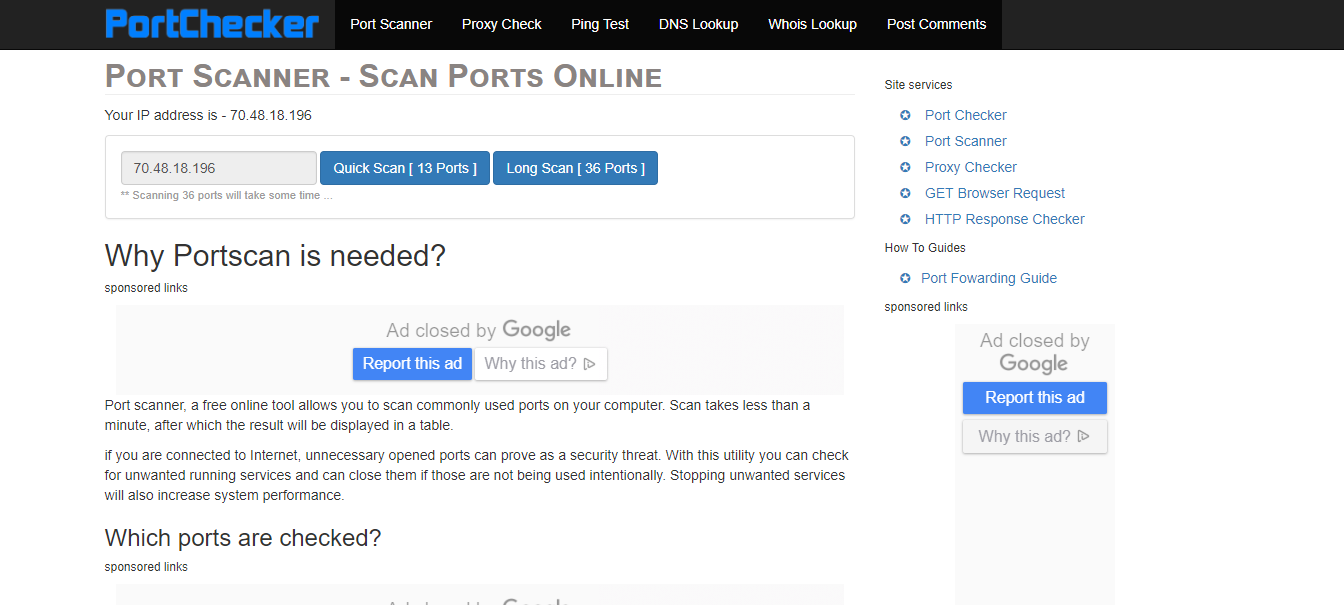

3. PortChecker Port Scanner

PortChecker Port Scanner está basado en la webescáner. Es una gran herramienta, aunque no todos los puertos están marcados. El servicio probará la accesibilidad desde Internet a 36 de los puertos más importantes y vulnerables conocidos. También probará si se está ejecutando un servicio en cada puerto abierto. También hay una opción para ejecutar una exploración más corta que solo probará 13 puertos.

Los puertos probados incluyen datos y control FTP,TFTP, SFTP, SNMP, DHCP, DNS, HTTPS, HTTP, SMTP, POP3, POP3 SSL, IMAP SSL, SSH y Telnet, por nombrar solo los principales. Los resultados del escaneo se muestran como una tabla en la página web. Si necesita una prueba rápida y sucia de los puertos más comunes, el PortChecker Port Scanner gratuito puede ser la herramienta adecuada para usted.

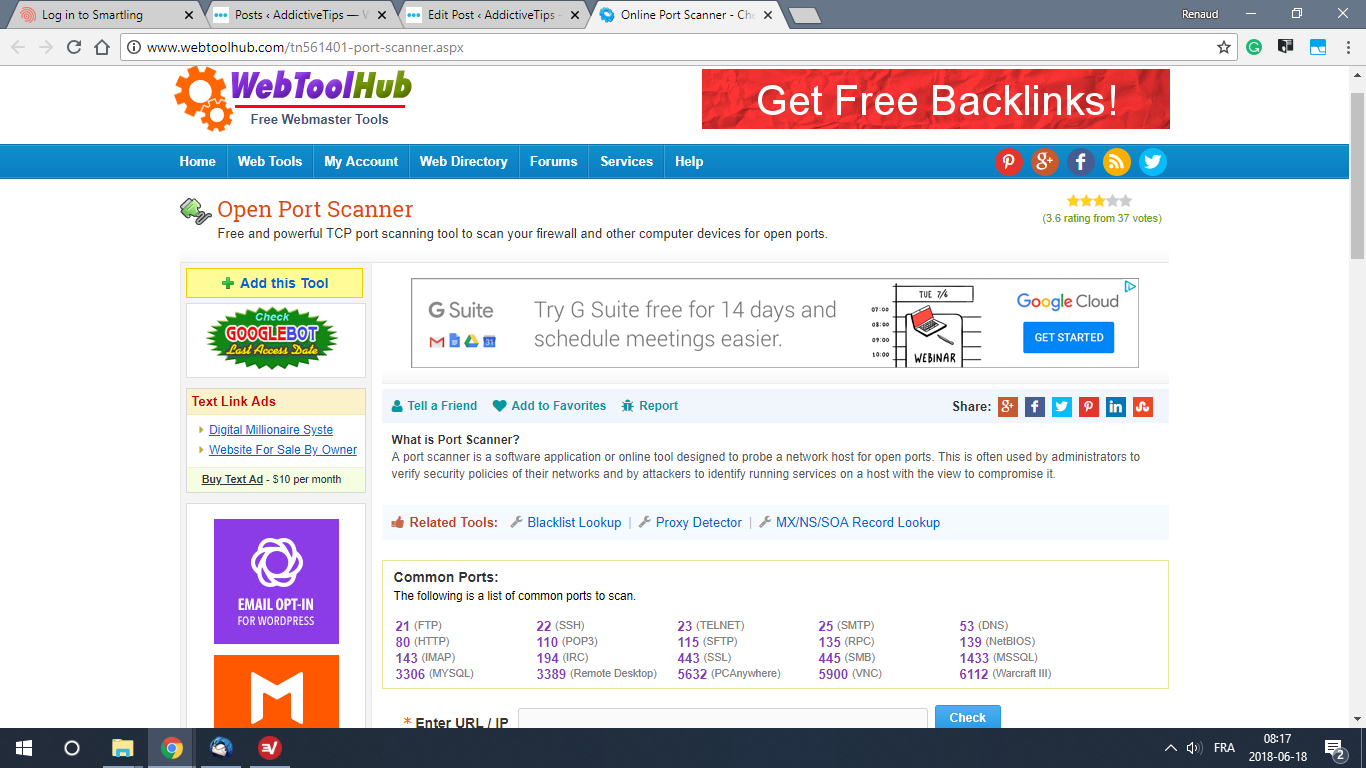

4. Abra el escáner de puertos

El Open Port Scanner de WebToolHub es otroComprobador de puerto en línea gratuito. El sistema requiere que ingrese una dirección IP y una lista de puertos para verificar. Solo puede ingresar 10 números de puerto a la vez, por lo que deberá ejecutarlo varias veces para probar más. Sin embargo, no tiene que ingresar números de puerto individuales. El sistema admitirá un rango, como 21-29, siempre y cuando no sea más de 10. Parece ser una mejor herramienta para una verificación rápida de puertos específicos que como una herramienta completa de evaluación de vulnerabilidad.

Una vez que se completa el escaneo, que es bastante rápido,Los resultados se muestran en un formato de tabla con el estado de cada puerto, así como el servicio registrado en ese puerto. La tabla de resultados se puede exportar a un archivo CSV. Y mientras está en el sitio WebToolHub, es posible que desee echar un vistazo a algunas de las otras herramientas gratuitas, como un verificador de ubicación de IP, un verificador de vínculos de retroceso, un servicio de búsqueda de WHOIS y una prueba de Ping.

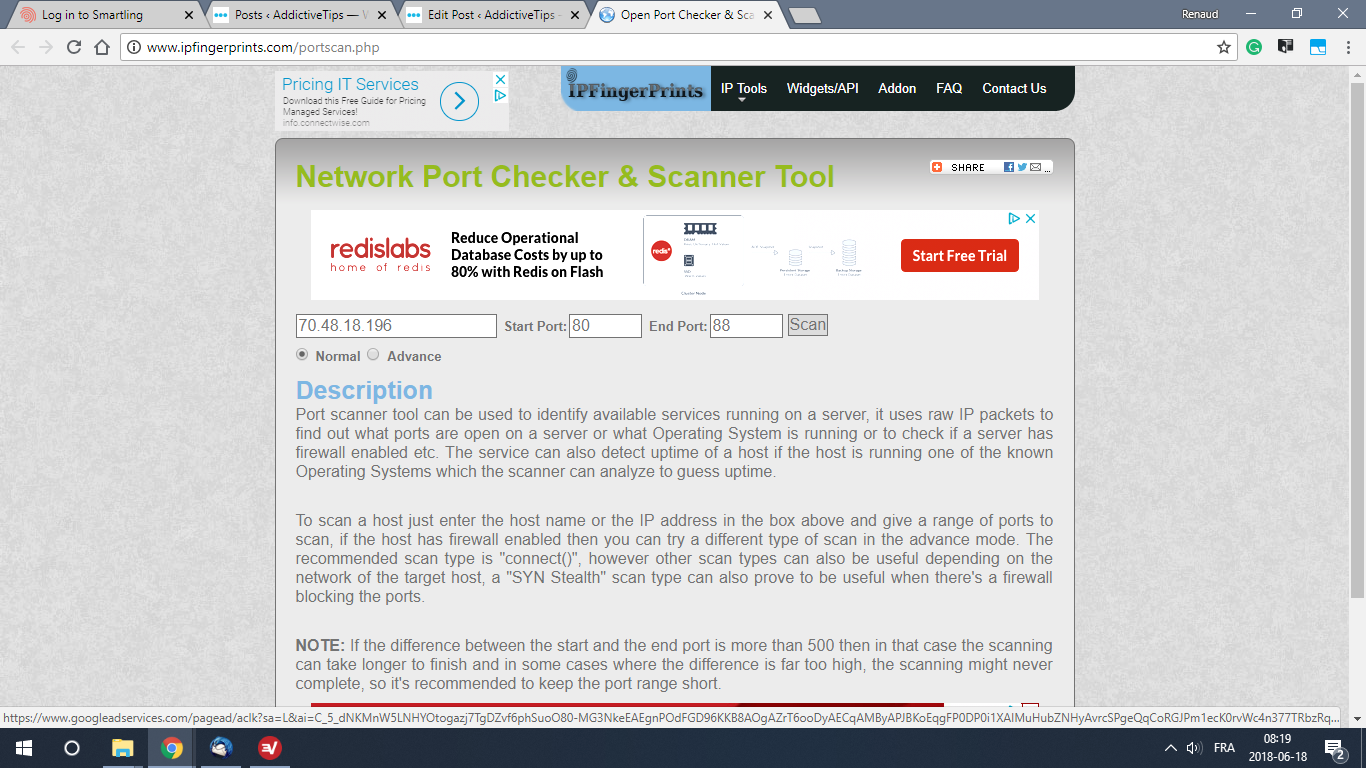

5. IP Fingerprints Network Port Checker

IP FIngerprints es otro sitio web donde podrásencuentre un cierto número de herramientas gratuitas y útiles, entre ellas se encuentra el Comprobador de puertos de red. Para usarlo, simplemente ingrese una dirección IP y un rango de puertos para verificar. Aunque el número de puertos escaneados no está limitado, se le advierte que un número de puertos que exceda los 500 puede tomar un tiempo para escanear y que un rango grande comenzará un escaneo que puede que nunca termine.

Esta herramienta afirma ser capaz de evitarcortafuegos Se realiza mediante solicitudes SYN. Por lo tanto, nunca se abre una conexión real y muchos firewalls dejarán pasar la solicitud SYN. Si atraviesa el firewall o no, no es totalmente relevante. Esta sigue siendo una prueba muy buena, sin importar qué, ya que es un método común utilizado por los hackers.

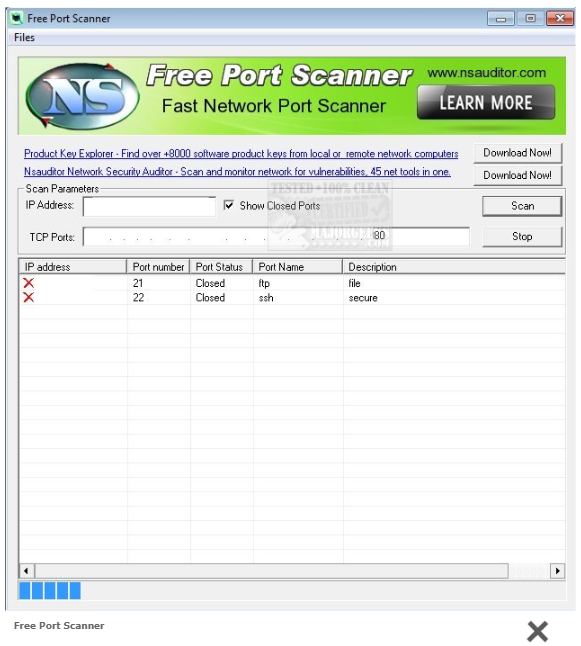

6. Escáner de puerto libre

Free Port Scanner es un programa gratuito de Windows quese puede descargar desde el sitio web de Major Geeks. Puede usar esta herramienta para escanear rangos de puertos. El número de puertos escaneados no está restringido, por lo que puede decidir escanear todos los puertos si tiene tiempo de matar.

Por defecto, la herramienta querrá escanear tu propioDirección IP para puertos abiertos de su propia lista predeterminada de puertos. Como era de esperar, la duración del escaneo es proporcional al número de puertos escaneados. Y es más lento cuando se prueban puertos en un dispositivo diferente. Por ejemplo, la prueba de todos los puertos en su enrutador podría tomar todo el día. Los resultados pueden mostrar puertos abiertos o cerrados o ambos. La herramienta no tiene documentación y no está claro qué método de prueba se utiliza. Además, parece que solo prueba los puertos TCP, no UDP.

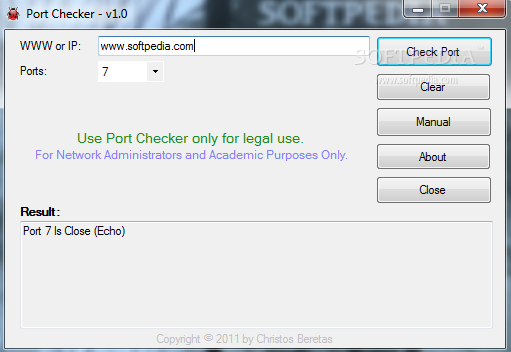

7. Port Checker

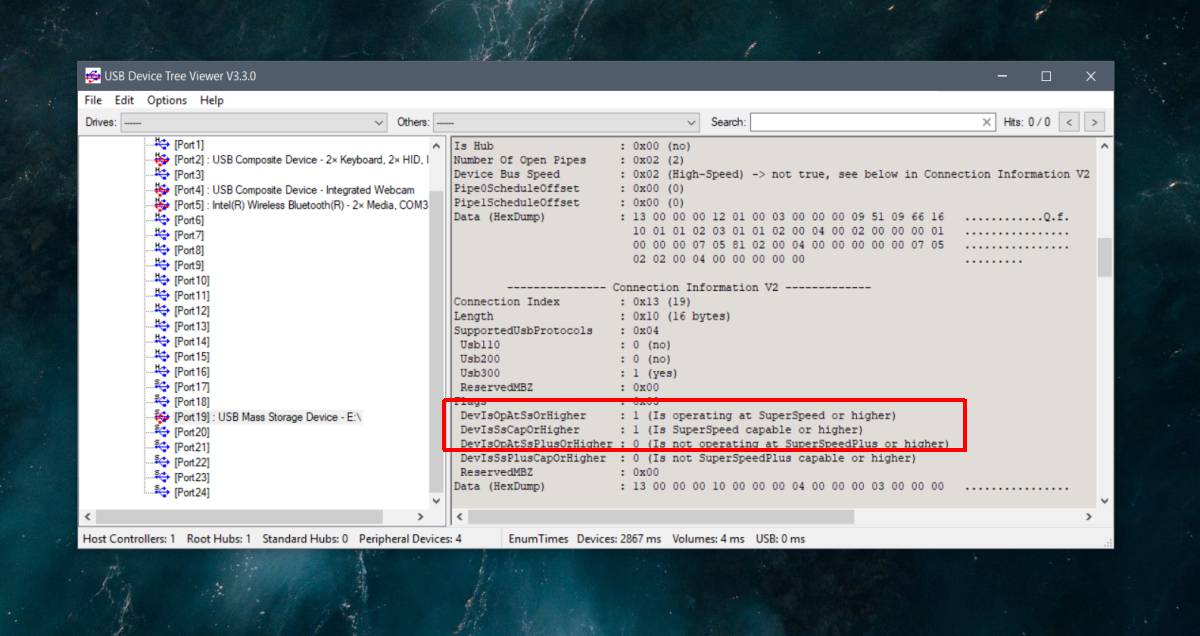

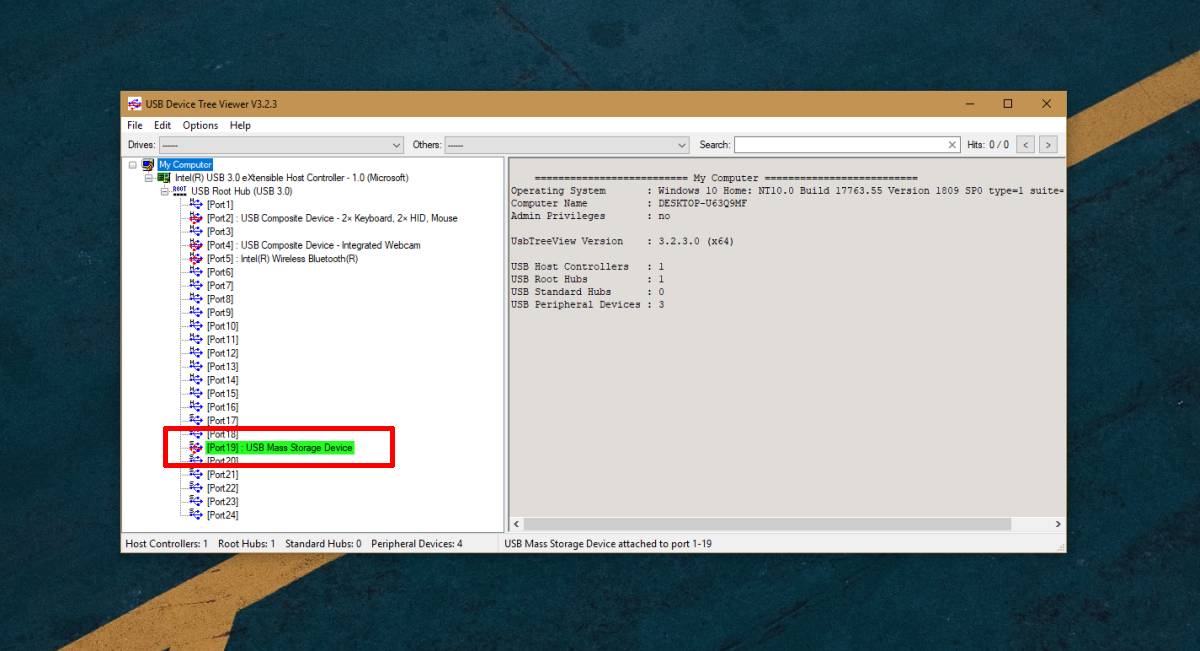

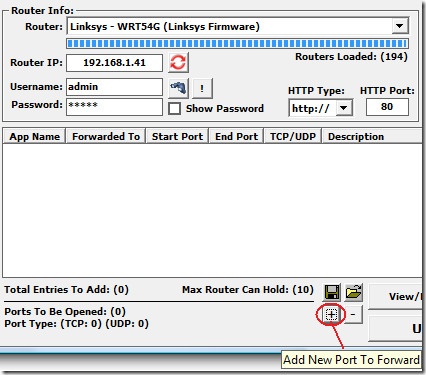

Port Checker es una herramienta de Windows que es mejordescargado de Softpedia. El software no tiene instalador. simplemente descarga su archivo zip, extrae el archivo ejecutable y ejecútalo. El ejecutable es pequeño y no requiere instalación significa que puede ejecutarlo desde una memoria USB.

La interfaz de usuario de la herramienta es sencilla y bastante sencilla.usar. Simplemente ingrese una dirección IP y seleccione un número de puerto de una lista desplegable. Las dos limitaciones principales de esta herramienta son que no puede escanear ningún puerto, solo aquellos de la lista y que solo escaneará un puerto por ejecución. A pesar de sus limitaciones, Port Checker es una gran herramienta cuando solo necesita verificar si un puerto específico está abierto o no.

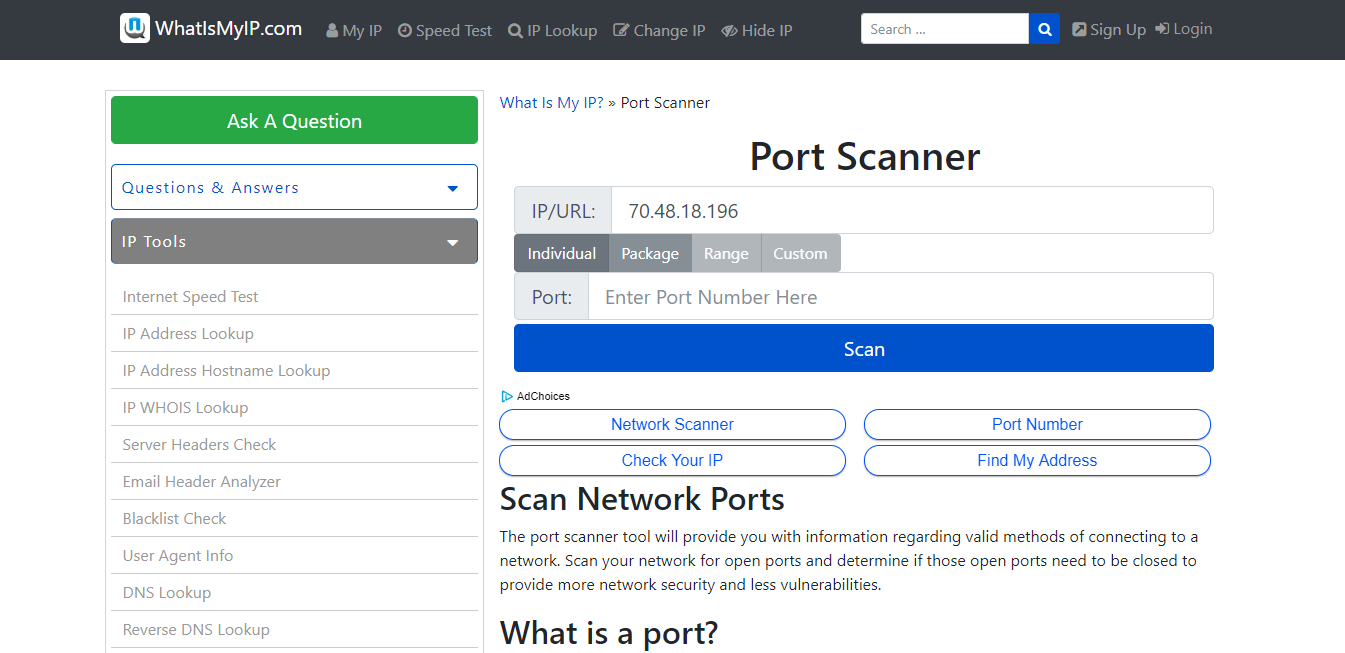

8. WhatIsMyIP Port Scanner

Todo administrador de red sabe WhatIsMyIP.com. El sitio se usa comúnmente para verificar la dirección IP pública de un host. Lo que quizás no sepa es que el sitio también tiene otras herramientas. Y uno de ellos es su Port Scanner. El principal activo de WhatIsMyIP Port Scanner es su velocidad. Incluso un escaneo de múltiples puertos se completará en segundos.

La herramienta basada en la web también es bastante únicacaracterística, a diferencia de todas las otras herramientas similares: la capacidad de escanear por "tema" En realidad se denominan paquetes en lugar de temas y cada uno incluye un cierto número de puertos relacionados. Por ejemplo, hay un paquete de juegos que escaneará los puertos que generalmente se usan para juegos en línea o un paquete web que incluye los puertos FTP (20 y 21), HTTP (80) y HTTPS (8080). Incluso hay un paquete malicioso que incluye puertos comúnmente utilizados por malware y piratas informáticos.

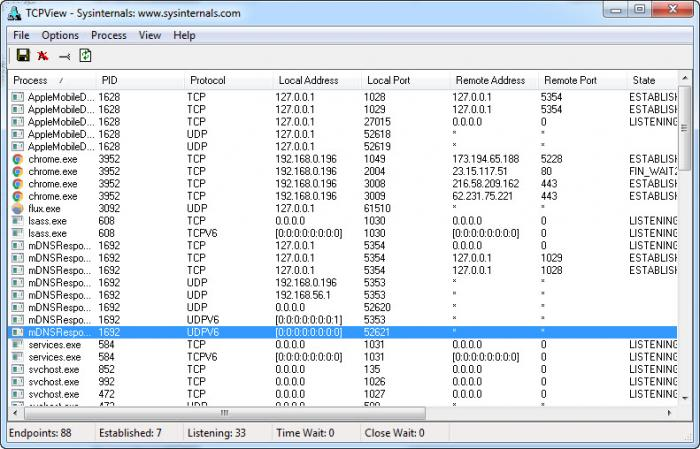

9. TCPView

TCPView, que puede descargar directamente desdeMicrosoft es muy diferente de los otros escáneres en nuestra lista. En lugar de verificar puertos, verifica cada proceso que se ejecuta en una computadora y enumera qué puerto está asociado con qué proceso. Para cada proceso, también enumera el número de bytes y paquetes de entrada y salida. El enfoque es más completo que escanear puertos y realmente enumerará todos los puertos abiertos en una computadora.

TCPView mostrará procesos y puertos coincidentesy actualizar cada segundo, cada dos segundos o cada cinco segundos. Los nuevos procesos están codificados por color en verde, mientras que los procesos que se detuvieron permanecen en la lista color = codificado en rojo por unos segundos. Los procesos cuyos estados han cambiado están codificados por colores en amarillo.

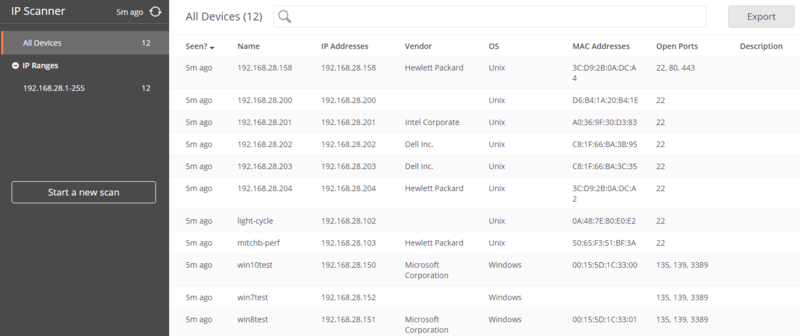

10. Spiceworks IP Scanner

Spiceworks IP Scanner es un componente de dos componentessistema. Existe el panel de control que está en línea y un pequeño agente de monitoreo que debe instalar en su computadora. El agente envía los datos que recopila al panel de control basado en la nube donde puede ver los resultados del análisis. Los agentes están disponibles para Linux, Windows y Mac OS. La herramienta es gratuita pero tiene publicidad.

El escáner de IP descubrirá automáticamente todos los conectadoslos dispositivos y el informe enumerarán la dirección MAC del dispositivo, su dirección IP y nombre de host, el nombre del fabricante, el sistema operativo y, y esta es la parte importante para nosotros en este momento, una lista de puertos abiertos.

Terminando

Realmente no hay un claro ganador cuando se trata dea los escáneres de puertos. Te hemos mostrado diez herramientas muy diferentes. Cada uno tiene ventajas y defectos. Pero con todas estas herramientas disponibles de forma gratuita, nada le impide usar una combinación de herramientas, dependiendo de sus necesidades precisas en un momento dado. Personalmente, los he usado todos y descubrí que cada uno tiene algún valor y será la herramienta perfecta en ciertas situaciones.

Comentarios