Uno de los elementos más básicos de la seguridad del hogar.es mantener tus puertas cerradas. Lo mismo se aplica a la seguridad informática. Los puertos de red son el equivalente informático de las puertas de la casa. Y al igual que las puertas, debe mantener cerrados los puertos no utilizados. Pero con las computadoras que actualmente ejecutan varios procesos simultáneos, puede ser difícil hacer un seguimiento de todo. Esto es especialmente cierto con servidores que generalmente tienen múltiples servicios en ejecución. Pero no se limita a los servidores. Cualquier equipo conectado a la red podría convertirse en un objetivo para personas mal intencionadas si se deja vulnerable. Para asegurarse de que todos los puertos no esenciales estén cerrados, un escáner de puertos es una herramienta invaluable y nos complace presentar esta lista de las mejores herramientas de software de escaneo de puertos.

Hoy, nuestra exploración comenzará con algunosinformación de fondo sobre escaneo de puertos, qué es y por qué se necesita. Luego hablaremos sobre diferentes tipos de puertos que no deben confundirse, ya que parece que la palabra "puerto" es bastante popular entre los ingenieros informáticos y varias cosas diferentes llevan ese nombre. Luego, presentaremos nuestra lista de los cinco mejores escáneres de puertos locales. Esto será seguido por algunas muestras de escáneres de puertos basados en la nube, otro tipo de herramienta.

La necesidad de escanear puertos

Piense en una casa sin puertas internas. Hay varias habitaciones, cada una con solo una puerta exterior. Si quieres ir a la cocina, debes entrar a la casa por la puerta de la cocina. Si desea entrar en la sala de estar, debe ingresar por la puerta de la sala. Las computadoras típicas son así. Ejecutan múltiples servicios, cada uno con su propia puerta. Esas puertas se llaman puertos de red o IP. Cada servicio que se ejecuta en una computadora usa un puerto diferente. Algunos de ellos están estandarizados. Por ejemplo, el puerto 80 se usa típicamente para el tráfico HTTP, mientras que el puerto 20 se usa para FTP o el puerto 53 para DNS.

Cada paquete de datos que se transmite en unLa red tiene un puerto de destino y un puerto de origen. El puerto de destino le permitirá a la computadora de destino saber a qué servicio se deben enviar los datos. En cuanto al puerto de origen, la computadora de destino lo usará como puerto de origen para su respuesta, de modo que la computadora de origen sepa a dónde enviar la respuesta cuando la reciba.

Una computadora típica puede tener varios puertos abiertos, siNo varias docenas. Esto es especialmente cierto con los servidores que generalmente tienen puertos abiertos para cada servicio que ejecutan, a pesar de que algunos de estos servicios podrían no ser utilizados o requeridos. Y cada uno de estos puertos abiertos es un punto de entrada que los usuarios o procesos maliciosos pueden usar para obtener acceso a una computadora. En consecuencia, es importante que no quede abierto ningún puerto innecesario.

Pero no siempre es fácil saber exactamente quélos puertos están abiertos en una computadora. Algunos de ellos están abiertos por defecto sin intervención humana. Algunos virus también pueden abrir puertos sin su conocimiento, lo que permite un acceso no autorizado. La mejor manera de garantizar que solo estén abiertos los puertos necesarios es escanear sus servidores y otros equipos conectados a la red con un escáner de puertos.

Un escáner de puertos es una herramienta de software queIntenta sin descanso conectarte a una computadora usando todos los puertos posibles e informa cuáles están abiertos, cerrados y sigilosos. Un puerto cerrado devolverá una respuesta de que el puerto está cerrado, mientras que uno sigiloso ni siquiera responderá.

Puertos de red, puertos de conmutador, puertos de computadora: diferentes cosas que llevan el mismo nombre

Los ingenieros informáticos parecen carecer de imaginación. En consecuencia, varias cosas en el mundo de las computadoras se conocen como puertos. Como sabes, hay puertos de red o IP. Los que acabamos de discutir. Estos son los puertos que encontrarán las herramientas de escaneo de puertos que estamos a punto de presentar.

También hay puertos de conmutación, completamentecosa diferente. Los puertos del conmutador se refieren a las interfaces físicas en los conmutadores de red. Hay herramientas que monitorearán los puertos del switch. Son un tipo de herramienta completamente diferente y no debes confundirlos.

Un puerto también es el nombre que usamos para varios tiposde interfaces en una computadora. Una computadora típica tendrá puertos USB, puertos serie, puertos VGA o puertos HDMI. Las computadoras más antiguas solían tener puertos de joystick y puertos de impresora. Una vez más, estos no tienen nada que ver con la red o los puertos IP.

Los mejores escáneres de puertos locales

El primer tipo de escáneres de puertos que estamos viendoEs escáneres de puertos locales. Por lo general, se instalan en una computadora conectada a su red y escanearán una o varias direcciones IP para encontrar qué puertos de red están abiertos en cada dispositivo. Una vez que ejecute la herramienta y obtenga su informe, su próximo paso es validar que solo los puertos necesarios estén abiertos en cada computadora y cerrar los innecesarios.

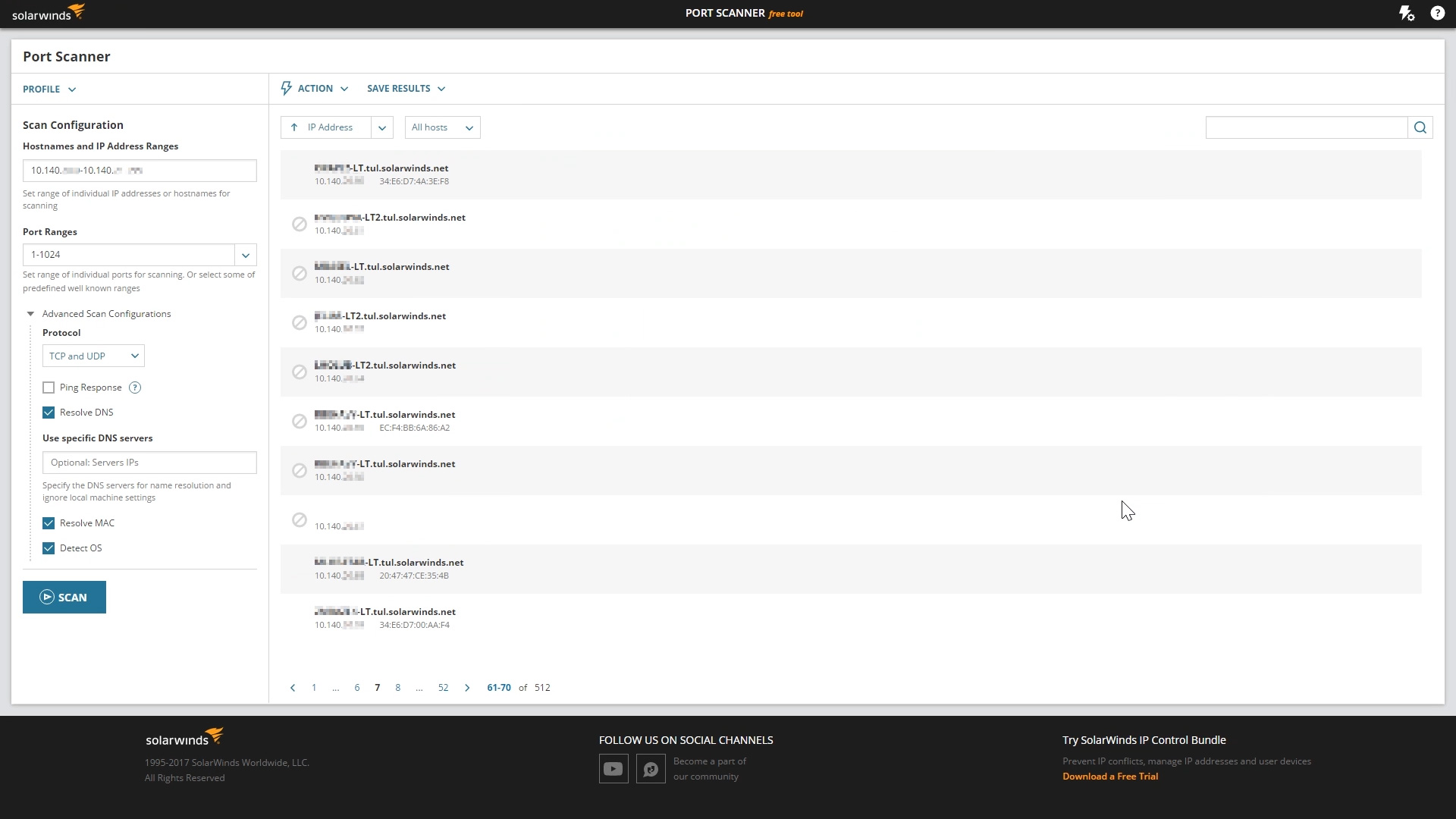

1. Escáner de puertos SolarWinds (DESCARGA GRATIS)

SolarWinds publica algunas de las mejores redes yherramientas de administración del sistema. También es famoso por crear software gratuito útil para ayudar a los administradores a realizar algunas de sus tareas. Algunos de estos fueron revisados recientemente cuando discutimos los mejores servidores SCP gratuitos o los mejores servidores TFTP gratuitos. Hoy presentamos otra de las herramientas gratuitas de SolarWinds, la Escáner de puertos SolarWinds.

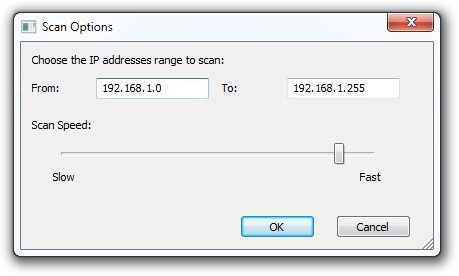

El escáner de puertos SolarWinds se puede usar paragenerar una lista de puertos abiertos, cerrados y sigilosos para cada dirección IP escaneada. Puede escanear todas las direcciones IP o, si lo prefiere, un subconjunto de ellas. Por ejemplo, podría decidir escanear solo las direcciones IP utilizadas por sus servidores. De manera predeterminada, la herramienta solo detectará puertos conocidos, aquellos utilizados por los servicios más vulnerables, pero se puede anular para escanear un rango personalizado de números de puerto o incluso todos los puertos. La configuración avanzada le permite ser aún más específico y, por ejemplo, escanear solo puertos TCP o UDP. Otras opciones incluyen la posibilidad de hacer una comprobación de ping de cada host descubierto, hacer una resolución DNS inversa para encontrar su nombre de host o intentar identificar el sistema operativo que está ejecutando,

Escaneo de una gran cantidad de puertos en un granLa cantidad de dispositivos puede llevar algún tiempo. Más aún cuando hay muchos puertos sigilosos, ya que la herramienta tiene que esperar a que se agote su solicitud antes de concluir que el puerto es sigiloso, lo que podría tomar unos segundos cada uno. Para mitigar esto, el escáner de puertos SolarWinds utiliza subprocesos múltiples y escaneará varios puertos y / o direcciones IP en paralelo.

Una vez que se completa el escaneo, la herramienta devuelve elestado de todos los dispositivos probados en una lista. Si ha probado muchas direcciones IP, esta puede ser una lista bastante larga. Pero el software te permite aplicar filtros. Por ejemplo, solo puede enumerar dispositivos con puertos abiertos. De esa lista, un clic en un dispositivo revelará detalles sobre los puertos en los dispositivos. Al igual que la lista de direcciones IP, esta se puede filtrar para, por ejemplo, solo mostrar puertos abiertos.

DESCARGA GRATUITA: SOLARWINDS PORT SCANNER

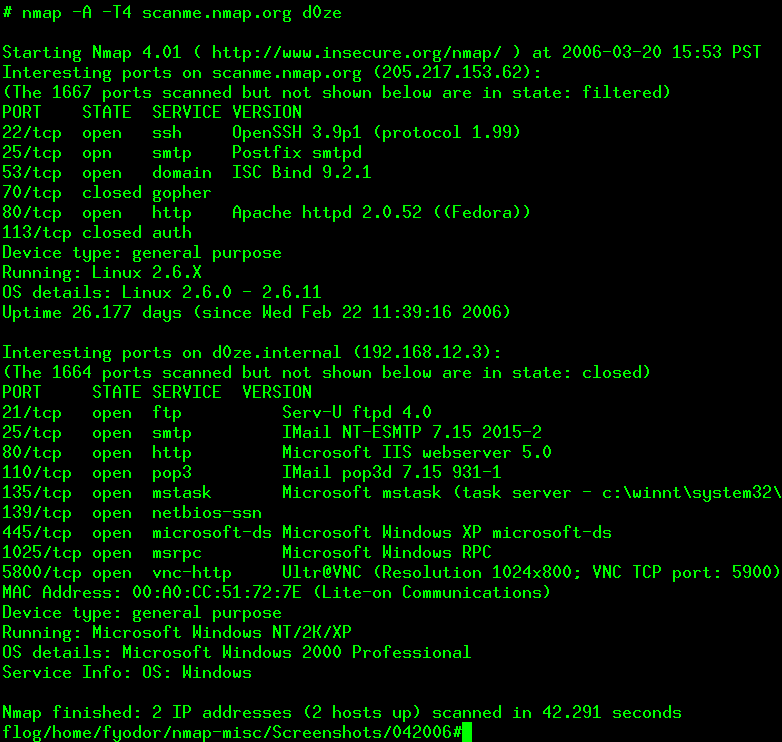

2. Nmap / Zenmap

Nmap, que significa Network Mapper, es un puertoescáner originalmente escrito por Gordon Lyon, también conocido como Fyodor, que puede usar para descubrir hosts y servicios en una red informática. Para lograr su magia, Nmap envía paquetes especialmente diseñados al objetivo y analiza su respuesta. La herramienta se publicó por primera vez a fines de 1997 y desde entonces se ha convertido en EL escáner de puertos de línea de comandos estándar. Originalmente solo disponible en Linux, desde entonces se ha portado a varios otros sistemas operativos, incluidos Windows y OS X.

Nmap se puede utilizar para auditar qué redSe pueden hacer conexiones a un dispositivo. También se puede utilizar, en cierta medida, para el inventario de red, la asignación de red y la gestión de activos. Es una excelente herramienta para encontrar y explotar vulnerabilidades en una red.

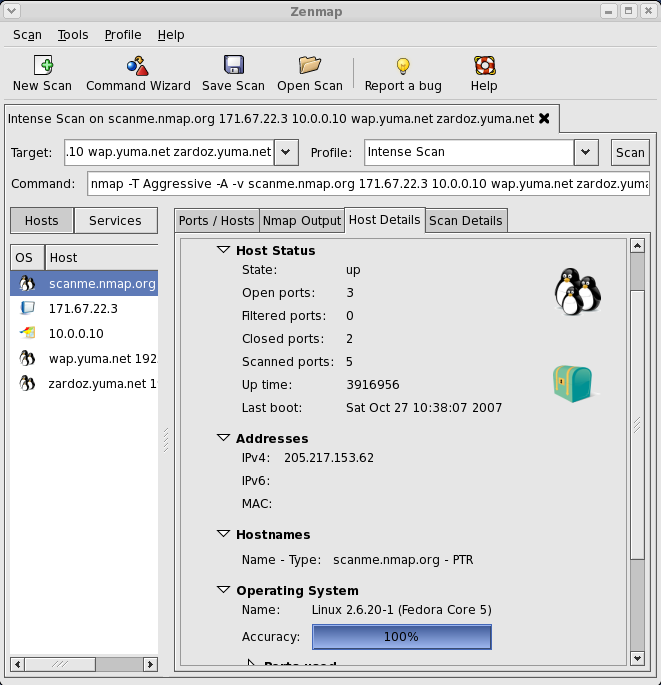

Nmap es una utilidad de línea de comandos y, como tal,usarlo no es necesariamente fácil de usar e incluso puede ser engorroso. Se han desarrollado varios front-end GUI para Nmap, el mejor de ellos es Zenmap, también disponible en nmap.org. La interfaz de usuario de Zenmap puede no ser la más sofisticada, pero hace un gran trabajo al hacer que Nmap sea más útil.

Esta herramienta puede escanear todos los puertos de todas las computadoras ensu red y realice varias pruebas en los puertos descubiertos. Puede limitar fácilmente su escaneo a puertos TCP o UDP. Una buena característica es su escaneo "intenso" que utiliza un método sigiloso para que el dispositivo probado ni siquiera registre las pruebas.

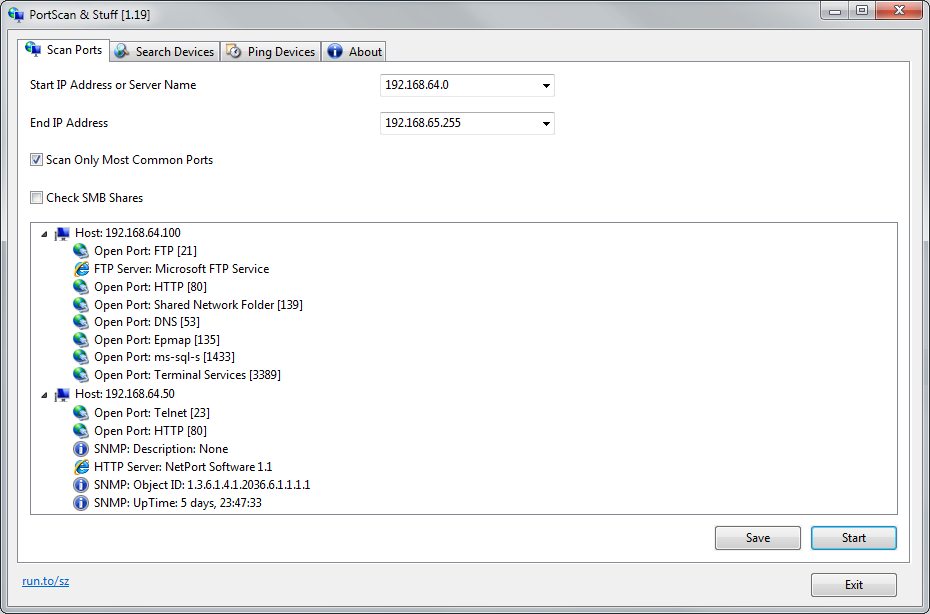

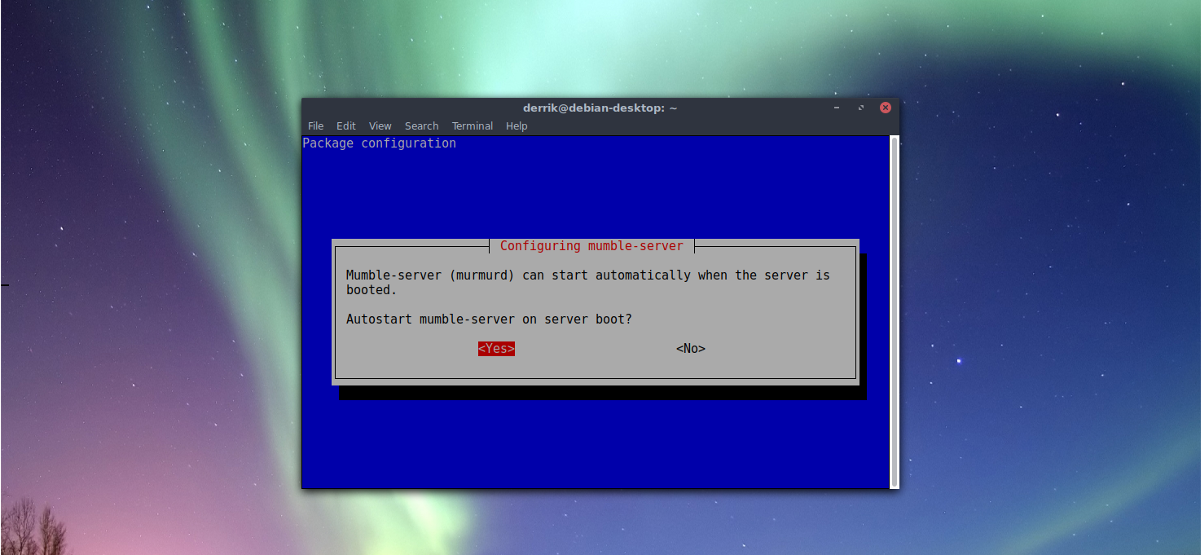

3. PortScan y cosas

PortScan & Stuff es una red portátil gratuitaherramienta de escaneo para Windows. Portátil significa que no requiere ninguna instalación y usarlo es solo cuestión de copiarlo a la computadora y ejecutarlo. Esta herramienta encontrará todos los dispositivos activos en su red y mostrará todos los puertos abiertos. También puede encontrar información adicional, como el nombre de host o la dirección MAC. Esta herramienta es multiproceso para mejorar el rendimiento al escanear redes más grandes. Utilizará hasta 100 hilos concurrentes.

Una gran característica de esta herramienta es su escaneofiltrar. Permite reducir el escaneo a criterios específicos, como un número de puerto. Por ejemplo, si tuviera que ingresar 3389, el puerto utilizado para las conexiones entrantes de escritorio remoto, la herramienta solo probaría ese puerto y, por lo tanto, solo devolvería las computadoras con el puerto de escritorio remoto abierto. Este es un puerto que probablemente no debería dejar abierto a menos que lo necesite. Podría proporcionar acceso peligroso a un individuo mal intencionado.

PortScan & Stuff puede hacer más que solo escanearpuertos También tiene utilidades avanzadas de ping y traceroute incorporadas. Su ping, por ejemplo, puede hacer ping a una computadora con 3 paquetes de tamaño estándar, con 3 paquetes de diferentes tamaños, hacer ping a la computadora 10 veces o hacer ping continuamente. Los resultados se presentan en un gráfico que muestra la distribución de los tiempos de respuesta. Además, esta herramienta también puede realizar consultas DNS y Whois.

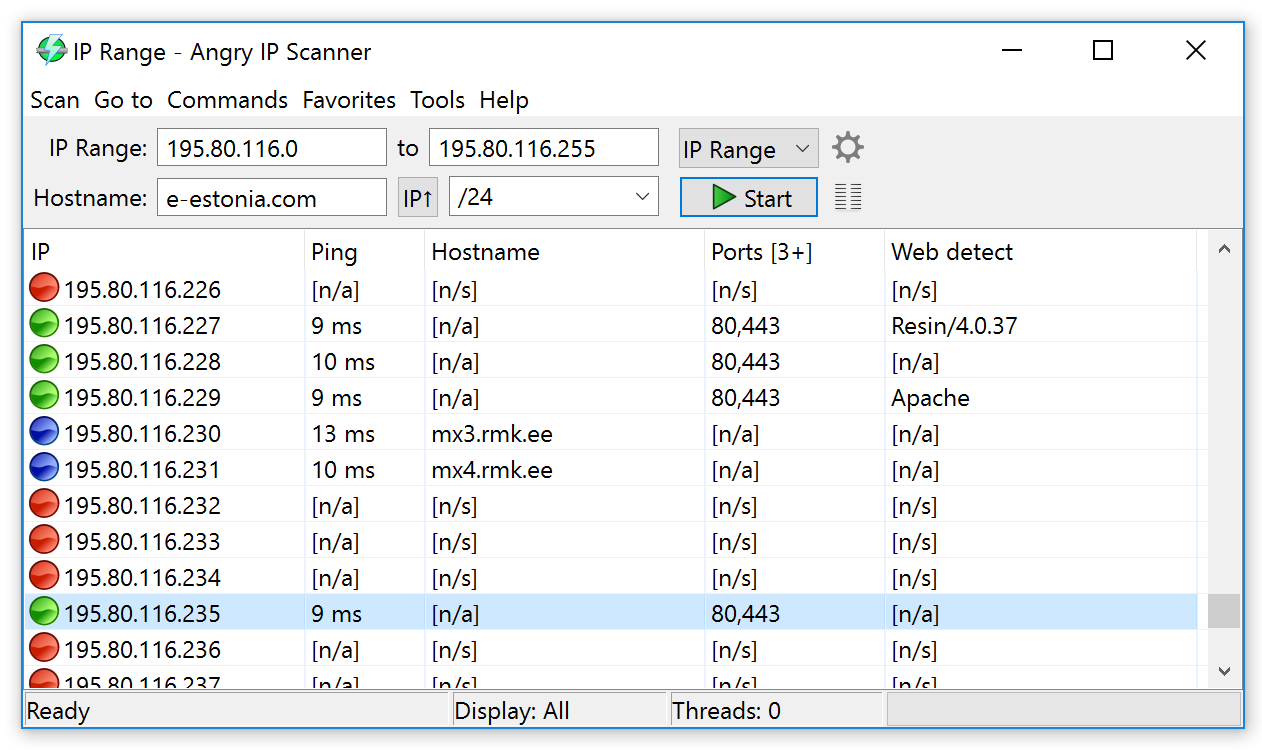

4. Angry IP Scanner

El siguiente en nuestra lista es el escáner Angry IP. Esta es una herramienta simple, pero no dejes que su simplicidad te engañe. Es una herramienta excelente y una de las más rápidas debido a su uso de subprocesos múltiples. Escanear múltiples puertos, a veces miles, en múltiples direcciones IP es un proceso largo, muy largo. Desea utilizar una herramienta rápida y esta es una.

Angry IP Scanner es una herramienta multiplataformadisponible para Windows, OS X y Linux. Está escrito en Java, por lo que requerirá el tiempo de ejecución de Java para funcionar. La herramienta tiene una GUI fácil de usar y detectará puertos abiertos, cerrados y sigilosos. También resolverá nombres de host y direcciones MAC a nombres de proveedores, una característica que puede ser útil en algunas situaciones específicas. La herramienta también proporciona NetBIOS y otra información sobre los hosts escaneados.

Este software puede escanear redes enteras ysubredes, rangos de direcciones IP o una lista de direcciones IP de un archivo de texto. Y aunque está basado en GUI, también viene con una versión de línea de comandos para una mejor capacidad de escritura. Los resultados del escaneo se muestran en formato tabular y se pueden exportar a varios tipos de archivos diferentes, incluidos CSV y XML.

Andry IP Scanner es gratuito y de código abierto que se puede descargar directamente desde el sitio web de Angry IP. Y al igual que con otras herramientas de código abierto, el código fuente completo está disponible si desea mejorarlo.

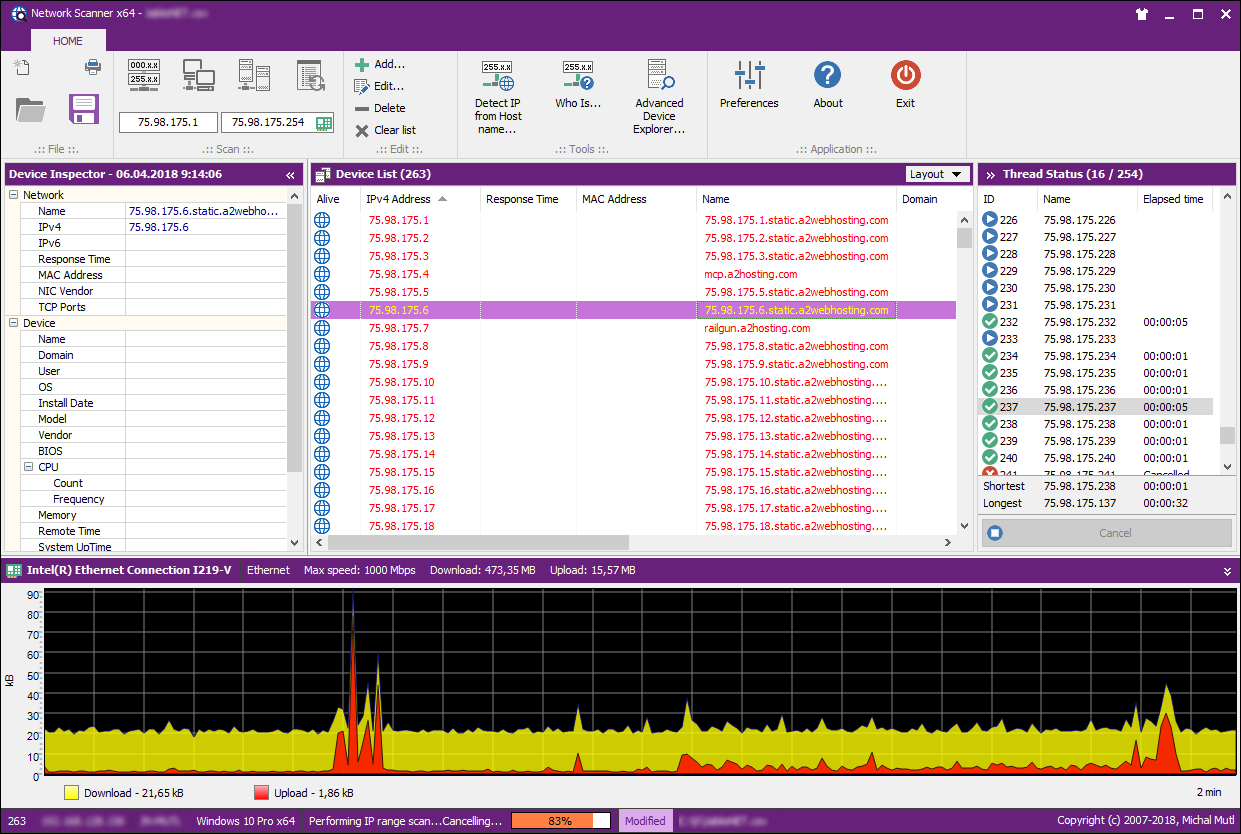

5. Escáner de red MiTeC

Por último, pero no menos importante, es la red MiTeCEscáner. Esta es otra herramienta con una gran funcionalidad. Es, por supuesto, un escáner de puertos o no estaría en nuestra lista, pero también realizará escaneos ICMP, NetBIOS, ActiveDirectory y SNMP. También está repleto de funciones avanzadas. Y a pesar de ser una herramienta bastante avanzada, se hizo pensando tanto en administradores experimentados como en usuarios generales. Cualquier persona interesada en la seguridad informática debe encontrar un uso para este escáner.

Esta herramienta realizará barridos de ping. También, obviamente, escanea los puertos TCP y UDP abiertos. Y buscará recursos compartidos y servicios. Si los dispositivos escaneados están habilitados para SNMP, los conmutadores de red a menudo lo son, por ejemplo, el escáner de red MiTeC detectará y enumerará sus interfaces y propiedades básicas de SNMP, siempre que proporcione a la herramienta la cadena de comunidad correcta. Los resultados del escaneo se presentan en una tabla en la interfaz gráfica de usuario de la herramienta. También se pueden exportar a un archivo CSV para analizar con alguna otra herramienta.

El escáner de red MiTeC se ejecutará en cualquier versión de Windows desde Windows XP a Windows Server 2016 y está disponible en versiones de 32 bits y 64 bits.

Escáneres de puertos en línea

Escáneres de puertos en línea, mientras hacen lo mismo básicoLos locales son herramientas diferentes que tienen un propósito similar pero diferente. Estas son herramientas que están basadas en la nube y se ejecutan desde una ubicación remota, probando efectivamente qué puertos están abiertos a sus servidores desde Internet. A menudo son herramientas más simples en las que simplemente ingresa el Nombre de dominio completo de su servidor, como www.test.net, o la dirección IP pública y obtiene una lista de los puertos que están abiertos. Son muy útiles para proteger sus servidores de usuarios maliciosos de Internet. Cualquier puerto abierto innecesario descubierto por estas herramientas debe cerrarse inmediatamente. Recuerde que los hackers pueden usar esas herramientas tan fácilmente como usted para encontrar vulnerabilidades en sus sistemas.

Hay innumerables escáneres de puertos en líneadisponibles y todos ofrecen prácticamente la misma funcionalidad básica. La lista a continuación no es la mejor lista, aunque todos son productos excelentes, sino más bien un par de muestras de lo que está disponible. Existen muchos más escáneres de puertos basados en la nube que son tan buenos como los que existen.

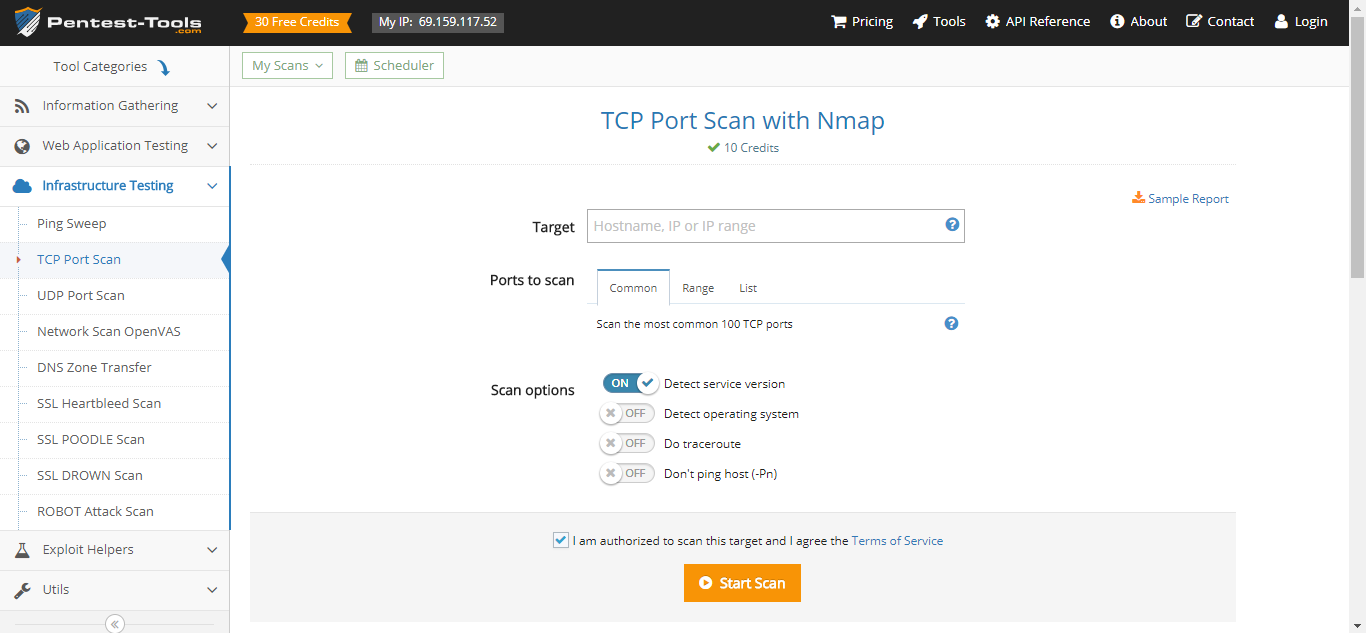

1. Escaneo de puertos TCP de Pentest-Tools.com

Pentest-Tools.com es un sitio web que ofrece muchas pruebas centradas en la seguridad. Su herramienta de escaneo de puertos TCP requiere que ingrese una dirección IP, rango de direcciones o nombre de host, seleccione algunas opciones y ejecútelo. Puede elegir escanear los 100 puertos más comunes, un rango de puertos o una lista separada por comas de puertos individuales. La herramienta, que requiere que marque una casilla que confirma que está autorizado para escanear ese host, devolverá una lista de todos los números de puerto abiertos junto con el nombre del servicio, el software que ejecuta el servicio y el número de versión del software, cuando esté disponible .

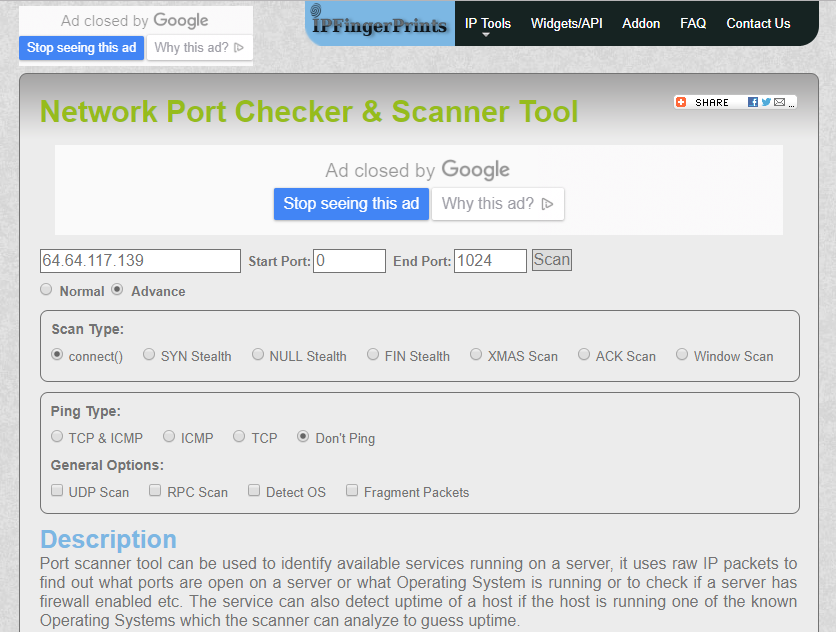

2. IPFingerPrints 'Open Port Checker & Scanner

El Open Port Checker & Scanner deIPFingerPrints es una herramienta básica pero muy completa. Puede funcionar en dos modos: Normal y Avanzado. En modo Normal, solo necesita especificar la dirección IP para probar y un rango de puertos. Con el modo Avanzado, puede elegir uno de los siete tipos de escaneo, qué tipo de ping, si corresponde, y algunas otras opciones. La herramienta devolverá una lista de puertos abiertos en la dirección IP especificada. Solo los puertos abiertos y cerrados se muestran en la lista de resultados. Esta es una herramienta básica pero hace su trabajo muy bien y relativamente rápido.

Envolver

No dejes que tu equipo sea el objetivo deusuarios maliciosos Escanee su red en busca de puertos abiertos utilizando cualquiera de las herramientas revisadas aquí. Pero no olvide que el escaneo es solo el primer paso para asegurar su equipo. También debe asegurarse de que solo los puertos que sean absolutamente necesarios permanezcan abiertos. Incluso los puertos que se usan con poca frecuencia deben cerrarse y solo abrirse cuando sean necesarios.

Comentarios