La seguridad de la red se ha vuelto muy complicadaresponsabilidad en los últimos años. Esto se debe al advenimiento del phishing, las amenazas persistentes avanzadas, el doxing y el enmascaramiento. Estos trucos significan que los empleados ahora tienen dificultades para identificar si las instrucciones que reciben de la alta gerencia remota son genuinas. En este tipo de entorno, los límites tradicionales de la seguridad de la red van más allá de la prevención de espiar en Internet y bloquear virus con cortafuegos. Ahora también necesita analizar patrones de comportamiento en el tráfico y detectar actividades anómalas, incluso cuando sean realizadas por usuarios autorizados.

Tradicionalmente, el departamento de TI teníaprivilegios de administrador que le dieron acceso al personal de soporte a todos los elementos del sistema corporativo. Los riesgos de la divulgación de datos ahora son mayores. Incluso las violaciones involuntarias de confidencialidad pueden resultar en litigios costosos de aquellos cuyos datos personales se encuentran en su sistema. Este nuevo entorno exige que ajuste los derechos de acceso y realice un seguimiento de todas las actividades para evitar y registrar actividades maliciosas y destrucción accidental.

Afortunadamente, los equipos de red modernos tienensistemas de mensajería integrados, y puede explotar estas fuentes de información simplemente instalando agentes de recolección y software de análisis. El mercado de seguridad de red ofrece varias categorías de monitores que lo ayudarán a proteger a su empresa del robo de datos y otras actividades maliciosas.

En esta guía, veremos las siguientes categorías de software de administración de red:

- Analizadores de tráfico

- Administradores de registro

- Escáneres de vulnerabilidad

- Administradores de configuración

- Monitores de red

- Sistemas de detección y prevención de intrusiones

Aquí está nuestra lista del mejor software de seguridad de red:

- Monitor de rendimiento de red de SolarWinds

- WhatsUp Gold

- TrueSight Network Automation / Network Vulnerability Management

- OSSEC

- Sagan

- Paessler PRTG

Puede leer más detalles sobre cada una de estas opciones en la siguiente sección de esta guía.

Opciones de software de seguridad de red

Las recomendaciones en esta lista incluyen un númerode herramientas integrales de administración de red que servirán como monitores generales del rendimiento de la red, así como rastrear específicamente los problemas de seguridad para usted. Las tres herramientas principales en la lista son SolarWinds Network Performance Monitor, WhatsUp Gold y Paessler PRTG. Cada uno de estos paquetes se puede ampliar para incluir una amplia gama de funciones adicionales. La arquitectura de estas herramientas también le permite limitar su funcionalidad para centrarse en una sola tarea, como la supervisión de seguridad. OSSEC y Sagan son sistemas de detección de intrusos especializados de gran prestigio y el paquete TrueSight incluye una buena combinación de funciones de protección de red.

Esta lista incluye opciones adecuadas para redes pequeñas, medianas y grandes.

1. SolarWinds Network Performance Manager (PRUEBA GRATIS)

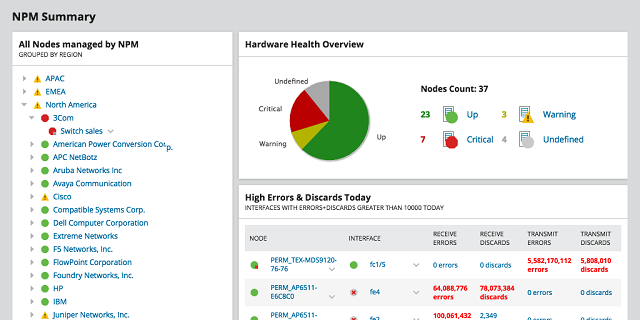

los Gerente de rendimiento de red es la herramienta clave que ofrece SolarWinds. Realiza un seguimiento del estado de los dispositivos de red mediante el uso de mensajes de Protocolo simple de administración de red. Todos los equipos de red se envían con capacidades SNMP, por lo que solo necesita instalar un administrador SNMP, como esta herramienta SolarWinds, para beneficiarse de la información que proporciona SNMP.

Descargar una versión de prueba gratuita a https://www.solarwinds.com/network-performance-monitor/

La herramienta incluye un autodescubrimiento y mapeoherramienta, que crea un inventario de su equipo de red. La función de descubrimiento se ejecuta continuamente y detectará nuevos dispositivos agregados a la red. Este es un asistente útil para la detección de intrusos porque las invasiones de hardware son una forma de intrusión. Las capacidades de inspección profunda de paquetes del Network Performance Monitor también lo ayudarán a proteger su red al resaltar y rastrear el comportamiento anómalo en los patrones de tráfico y la actividad del usuario.

SolarWinds ofrece una serie de otras herramientas de administración de red que mejorarán las capacidades del Monitor de rendimiento de red con respecto a la supervisión de seguridad. UNA NetFlow Traffic Analyzer examina los flujos de tráfico alrededor de su red yincluye funciones de monitoreo de seguridad. Esto incluye el seguimiento del tráfico malformado y potencialmente malicioso al puerto de red 0. Además de esas funciones de monitoreo, las visualizaciones de tráfico y las alertas de anomalías lo ayudan a detectar actividades inusuales.

El tablero de instrumentos de esta herramienta incluye algunos excelentesvisualización de datos en vivo y también es capaz de almacenar datos en paquetes para análisis históricos. La herramienta tiene una gama de opciones para la captura de paquetes, que incluye métodos de muestreo que reducen la cantidad de datos que necesita almacenar para el análisis. Si no tiene el presupuesto para el Monitor de rendimiento de red de SolarWinds y el Analizador de tráfico NetFlow, puede probar gratis Monitor de ancho de banda en tiempo real. Sin embargo, esta herramienta no tiene muchas funciones y solo sería adecuada para redes pequeñas.

Obtendrá mayor información sobre las actividades de los usuarios si agrega Rastreador de dispositivos de usuario. Esto le permite rastrear la actividad del usuario ytambién vigila los eventos del puerto del conmutador, incluidos los intentos de los piratas informáticos para escanear puertos. La herramienta también puede cerrar puertos y bloquear selectivamente a los usuarios en caso de detección de intrusos.

Las características adicionales del estable SolarWinds pueden serse agregó al monitor porque la compañía creó una plataforma común para todas sus herramientas principales que permite el intercambio de datos y los módulos interdisciplinarios. los Administrador de configuración de red sería una buena opción para problemas de seguridadporque controla la configuración de su equipo de red. También buscará actualizaciones de firmware y las instalará para usted: mantenerse actualizado con los sistemas operativos y todo el software es una tarea de seguridad importante de los sistemas de TI.

SolarWinds ofrece una serie de herramientas gratuitas quele ayudará a controlar la seguridad de su red. Estos incluyen el paquete Solar-PuTTY. Este no es solo un emulador de terminal seguro para permitirle acceder a servidores remotos de forma segura. También incluye una implementación SFTP, que puede usar para hacer una copia de seguridad y distribuir imágenes de configuración del dispositivo. Esta sería una alternativa económica al Administrador de configuración de red si tiene una red pequeña y un presupuesto muy ajustado.

los Servidor Kiwi Syslog es otra herramienta de seguridad útil de SolarWinds quelas organizaciones pequeñas pueden usar gratis. No tiene que pagar por esta herramienta si solo está monitoreando hasta cinco dispositivos. La herramienta también es adecuada para redes más grandes, pero para eso tendrá que pagar. El administrador de registros también recopila y almacena mensajes SNMP y puede configurar alertas en los volúmenes de tipos de mensajes. Esta es una característica muy útil si no tiene un administrador de red basado en SNMP. Las alertas resaltarán los ataques de volumen y los intentos de descifrado de contraseñas por fuerza bruta. Esta herramienta de administración de registros también puede detectar sobretensiones inusuales en el tráfico y actividades sospechosas de los usuarios.

2. WhatsUp Gold

WhatsUp Gold es un desafío para SolarWindsMonitor de rendimiento de red. Es producido por Ipswitch, que también ofrece una serie de módulos adicionales que mejoran las capacidades de monitoreo de seguridad de WhatsUp Gold. Este monitor de red resaltará el comportamiento inusual al monitorear conmutadores y enrutadores con el sistema de mensajería SNMP. Finalmente, la consola le permite configurar sus propias alertas personalizadas que le darán advertencias de sobretensiones y actividad ilógica del usuario.

Las alertas se mostrarán en el panel delsistema y también puede nominar para que se envíen como notificaciones por correo electrónico o SMS. Es posible dirigir diferentes notificaciones a diferentes miembros del equipo de acuerdo con la fuente y la gravedad del mensaje. WhatsUp Syslog Server, una herramienta complementaria gratuita, mejora la información que puede obtener de los mensajes del sistema y también crea alertas personalizadas. Los mensajes de Syslog pueden mostrarse en la consola, reenviarse a otras aplicaciones y almacenarse en archivos. El servidor administrará sus archivos syslog en un árbol de directorios lógico para facilitar la recuperación de mensajes específicos. Los mensajes archivados se pueden volver a leer en el tablero para su análisis. Además de eso, la interfaz le permite ordenar y filtrar mensajes para que pueda identificar patrones de comportamiento y además detectar comportamientos anómalos.

WhatsUp Gold va acompañado de una serie de pagosmejoras que mejorarán su poder de monitoreo de seguridad. Debería considerar agregar el módulo de Administración de tráfico de red para obtener información del flujo de datos en su red. El paquete principal de WhatsUp Gold se centra en los estados de los dispositivos y el módulo de gestión de tráfico recopila información del flujo de datos. El módulo incluye capacidades de etiquetado de tráfico para implementaciones de QoS. Puede dividir los informes de volumen de tráfico por dispositivo de origen y destino, por país y dominio de origen y destino, por conversación, aplicación, protocolo o número de puerto. Este detalle lo ayudará a rastrear la actividad inusual e incluso podrá bloquear ciertas aplicaciones, como las utilidades de transferencia de archivos en caso de emergencia.

El módulo de gestión de configuración de redayudarlo a controlar cualquier cambio en la configuración de sus dispositivos de red. Las alteraciones no autorizadas de la configuración del dispositivo son a menudo un preludio de intrusión y amenazas persistentes avanzadas. Esto se debe a que los piratas informáticos pueden abrir puertos y luego bloquear funciones de informes que indicarían actividades no autorizadas. Debe crear una política para cada tipo, marca y modelo de dispositivo y crear un perfil de configuración estándar para cada grupo. El complemento de Administración de configuración de red de WhatsUp le permitirá distribuir estas imágenes de configuración estándar, realizar copias de seguridad de las configuraciones aprobadas y, en última instancia, volver a esas configuraciones estándar si se detectan cambios en la configuración.

Se puede acceder a las herramientas de pago de WhatsUp Gold de forma gratuita durante 30 días. Todo el software WhatsUp Gold se instala en el entorno de Windows.

3. TrueSight Network Automation / Network Vulnerability Management

Estos dos productos de BMC Software se combinan paracree un kit de herramientas de seguridad realmente completo. La herramienta Network Automation supervisará su red después de descubrir primero todo su equipo, registrarlo y mapearlo. El módulo de gestión de la configuración del paquete Network Automation es la característica realmente impresionante de este sistema de monitoreo de red. Integra plantillas o "políticas" que implementan automáticamente los estándares de seguridad. Hay una política para cada uno de los estándares conocidos: NIST, HIPAA, PCI, CIS, DISA, SOX y SCAP. Por lo tanto, si se ha comprometido a cumplir con uno de estos sistemas de integridad de datos, la herramienta de automatización de red incluso lo aplicará por usted.

El administrador de configuración en TrueSight NetworkLa automatización ajustará la configuración de cada dispositivo de red para que cumpla con la política seleccionada. Luego realizará una copia de seguridad de esa configuración y supervisará cualquier cambio en la configuración del dispositivo. Si se realizan cambios que hagan que el dispositivo no cumpla con la política, el administrador de configuración volverá a cargar el archivo de configuración respaldado. Esta acción tiene el efecto de eliminar esos cambios no autorizados. El sistema de automatización de red también es un administrador de parches. Se mantendrá en contacto con los sistemas de notificación de los fabricantes de equipos para parches y actualizaciones de firmware. Una vez que haya un parche disponible, la herramienta le notificará e incluso implementará esas actualizaciones en sus dispositivos de red.

La utilidad de administración de vulnerabilidades de redanaliza todos los dispositivos en busca de vulnerabilidades. El sistema se basa en verificaciones con notificaciones de proveedores y la Base de datos nacional de vulnerabilidad NIST para registrar debilidades conocidas en los equipos y servidores de red que usted opera. Finalmente, la herramienta actualizará el software para bloquear exploits y vigilar el rendimiento de los dispositivos y servidores.

4. OSSEC

OSSEC son las siglas de Open Source HIDS Security. Un sistema HIDS es un sistema de detección de intrusos basado en el host. La detección de intrusiones se ha convertido en una especialización esencial en el mundo de la seguridad de la red y realmente necesita instalar un IDS como parte de su suite de seguridad.

Los dos grandes atributos de OSSEC son que esel HIDS líder disponible y es completamente gratuito. El producto es propiedad y está respaldado por el conocido productor de software de seguridad, Trend Micro. Las metodologías HIDS se basan en la gestión de archivos de registro. La interrogación correcta de sus archivos de registro debe revelar las acciones de los piratas informáticos para explorar su sistema y robar datos y recursos. Es por eso que los hackers siempre alteran los archivos de registro. OSSEC creará una suma de verificación para cada archivo de registro, permitiéndole detectar la manipulación. La herramienta monitorea los archivos de registro que registran transferencias de archivos, firewall y actividad antivirus, registros de eventos y registros de correo y servidor web. Debe configurar políticas que dicten las acciones de la utilidad. Estas políticas pueden redactarse internamente, o incluso puede adquirirlas de la comunidad OSSEC. La política dicta las condiciones que OSSEC debe monitorear y generará una alerta si uno de los registros monitoreados muestra actividad no autorizada. Esas alertas pueden enviarse a la interfaz o enviarse como notificaciones por correo electrónico.

Si instala el sistema en Windows, lo haráMonitorear el registro de cambios no autorizados. En sistemas tipo Unix, rastreará el acceso a la cuenta raíz. OSSEC se ejecutará en Windows, Linux, Mac OS y Unix.

OSSEC es una gran herramienta de recopilación de datos, pero esEl front end es un producto separado y, de hecho, ya no es compatible. Como este HIDS es tan respetado, varios proveedores de software han creado interfaces que son compatibles con los formatos de datos OSSEC. Muchos de estos son gratuitos. Por lo tanto, instalaría OSSEC, más un front-end de una fuente diferente para la visualización y análisis de datos. Echa un vistazo a Kibana o Splunk para esta función.

5. Sagan

Sagan es un administrador de archivos de registro gratuito. Tiene muchas funciones que lo convierten en un buen sistema de detección de intrusos basado en host. Sagan también puede analizar los datos recopilados por los sistemas de detección de intrusos basados en la red. Un NIDS recopila datos de tráfico a través de un rastreador de paquetes. Sagan no tiene un rastreador de paquetes, pero puede leer los datos de tráfico recopilados por Snort, Bro y Suricata, todos los cuales son de uso gratuito. Así que obtienes una combinación de actividades de seguridad HIDS y NIDS con Sagan.

Puede instalar Sagan en Unix, Linux y Mac OS. Desafortunadamente, no hay una versión para Windows. Aunque no puede acceder a las computadoras que usan el sistema operativo Windows, puede procesar los mensajes de registro de eventos de Windows. Los métodos de procesamiento de Sagan distribuyen su carga a través de varios servidores o cualquier otro equipo en su red que tenga un procesador. Esto aligera la carga de procesamiento de cada pieza del equipo.

La herramienta incluye características que lo convierten en unSistema de prevención de intrusiones (IPS). Una vez que Sagan detecta un comportamiento anómalo, puede escribir en las tablas de su firewall para prohibir direcciones IP específicas de la red, ya sea de forma permanente o temporal. Este es un gran asistente para la seguridad de la red porque implementa prohibiciones de IP automáticamente y mantiene el sistema disponible para usuarios genuinos. Sagan generará simultáneamente una alerta para informarle de la intrusión. Las acciones de prevención no tienen que implementarse si solo desea usar Sagan como IDS.

Para fines de informes, Sagan tiene una buena característica,que rastrea direcciones IP sospechosas hasta su ubicación. Esta puede ser una herramienta muy útil para rastrear a los piratas informáticos que realizan un ciclo de sus ataques a través de varias direcciones diferentes para tratar de evadir la detección. Sagan le permite agregar actividad de red por ubicación de dirección IP de origen, unificando así todas las acciones de un delincuente usando varias direcciones.

6. Paessler PRTG

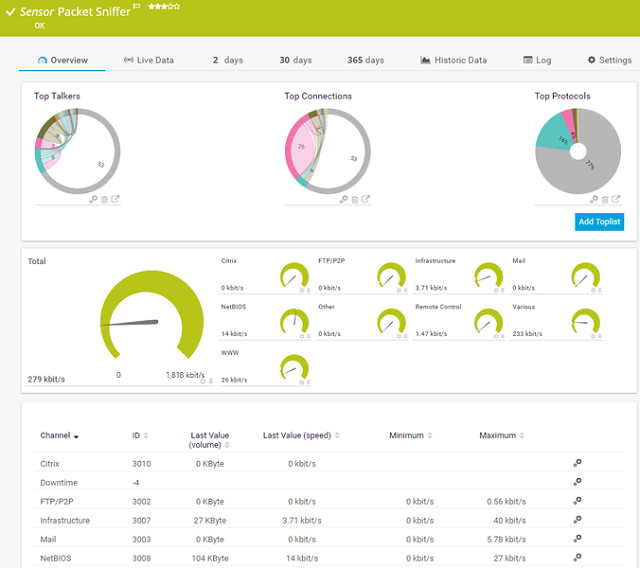

Paessler PRTG es un sistema de monitoreo muy grandeimplementado por una serie de sensores. Cada sensor monitorea un atributo de una red. Puede reducir el alcance de la herramienta de monitoreo para enfocarse solo en un aspecto de su infraestructura mediante los sensores que elija activar. Todo el sistema monitoreará dispositivos de red, tráfico de red, aplicaciones y servidores. Paessler lo convirtió en una herramienta de monitoreo pura, por lo que no tiene ninguna función de administración, como la administración de la configuración.

Uno de los sensores en PRTG es el receptor Syslog. Esto recopila mensajes de syslog y los inserta en una base de datos. Una vez que esos mensajes se han almacenado, se pueden ordenar, escribir en archivos o incluso evaluar como eventos desencadenantes que pueden tener acciones automatizadas asociadas con ellos.

Las características de monitoreo de seguridad de PRTG incluyenuna instalación de inspección profunda de paquetes que se llama el "sensor sniffer de paquetes". Esto muestreará los paquetes de tráfico de su red y los almacenará en un archivo. Una vez que haya capturado suficientes datos, puede analizar el tráfico en el panel de PRTG. Esta función le permite dirigir el tráfico web, de correo y de transferencia de archivos con esta herramienta, por lo que es una buena ayuda para monitorear la actividad del usuario y también para proteger un servidor web de ataques. El monitor del cortafuegos realiza un seguimiento de los eventos de ataque y le notifica a través de alertas. La herramienta también verificará regularmente con su proveedor de firewall las actualizaciones y parches para el software, los descargará e instalará por usted. Esto garantiza que tenga los últimos remedios para las debilidades de seguridad recientemente descubiertas.

El sistema PRTG se instala en Windows. Alternativamente, puede elegir acceder al servicio en línea. De cualquier manera, puede usarlo de forma gratuita si solo activa hasta 100 sensores. También puede obtener una prueba gratuita de 30 horas de Paessler PRTG con sensores ilimitados incluidos.

Herramientas de seguridad de red

Hay muchos tipos diferentes de especialistasHay disponibles herramientas de seguridad de red y deberá instalar varias para mantener los datos y recursos de su empresa libres de robos, daños y explotación.

Notarás de las explicaciones del softwareen nuestra lista de herramientas recomendadas, muchas de ellas son gratuitas. Las herramientas de pago a menudo tienen versiones gratuitas o períodos de prueba, por lo que no pierde nada al probar cada una de ellas.

Algunas de estas herramientas funcionan en Windows y otras funcionanen Linux y Unix. Entonces, si solo tiene un sistema operativo en los hosts de su empresa, su elección de herramienta de seguridad se reducirá para usted. El tamaño de su red es otro factor influyente que lo guiará a elegir una herramienta específica.

¿Tiene una herramienta de seguridad de red favorita? ¿Has probado alguno de los programas de nuestra lista? Deje un mensaje en la sección de Comentarios a continuación para compartir su experiencia con la comunidad.

Comentarios