La seguridad de TI es un tema candente. Eso es lo menos que podemos decir. Las amenazas están en todas partes y la protección contra ellas es una batalla interminable. Atrás quedaron los días en que todo lo que se necesitaba era algún software de protección antivirus. La complejidad de la escena de amenazas de TI de hoy es igual, si no superior, a la de los sistemas que estamos tratando de proteger. Los ataques se presentan en todas las formas y ponen a nuestras empresas en riesgo a diario. Para protegernos de ellos, necesitamos un sistema de monitoreo de amenazas de alta calidad. Afortunadamente, hemos hecho parte del arduo trabajo de encontrarlos y nos complace presentar los principales sistemas de monitoreo de amenazas de TI.

Comenzaremos nuestra exploración tratando de definirqué es el monitoreo de amenazas de TI. Diferentes personas pueden tener diferentes definiciones, y todas son igualmente buenas, pero, por el bien de nuestra discusión, es importante que todos estemos en la misma página y compartamos un entendimiento común. A continuación, trataremos de eliminar cierta confusión sobre qué es el monitoreo de amenazas de TI y, lo que es más importante, qué no es. Luego, explicaremos cómo funciona el monitoreo de amenazas de TI, cuáles son sus beneficios y por qué lo necesita. Finalmente, estaremos listos para revelar el resultado de nuestra búsqueda de los principales sistemas de monitoreo de amenazas de TI y revisaremos cada uno de los mejores sistemas que hemos encontrado.

¿Qué es el monitoreo de amenazas de TI? Una definición

El monitoreo de amenazas de TI generalmente se refiere aproceso de monitoreo continuo de redes y sus componentes (incluidos servidores, estaciones de trabajo y otros equipos) para detectar cualquier signo de amenaza a la seguridad. Estos podrían ser, por ejemplo, intentos de intrusión o robo de datos. Es un término que abarca todo para la vigilancia o una red contra todo tipo de actividades maliciosas.

Los profesionales de TI confían en el monitoreo de amenazas de TI paraganar visibilidad en sus redes y los usuarios que acceden a ellas. La idea aquí es permitir una protección de datos más sólida y prevenir, o al menos disminuir, los posibles daños que podrían causar las infracciones.

En el mundo de hoy, donde no es nada raroAl ver organizaciones que emplean contratistas independientes, trabajadores remotos e incluso personal interno utilizando sus propios dispositivos en el trabajo, existe un riesgo adicional para los datos confidenciales de las organizaciones. Sin un control directo sobre estos dispositivos de terceros, la única opción es monitorear de manera efectiva toda la actividad.

El monitoreo de amenazas de TI es un asunto bastante complejoprincipalmente porque los usuarios y grupos maliciosos utilizan técnicas que evolucionan tan rápido como el resto de las tecnologías de la información, si no más rápido, para violar las redes y robar datos. Por esa razón, los sistemas de monitoreo de amenazas de TI también deben evolucionar constantemente para mantenerse al tanto de la escena de la amenaza.

Lo que no es: evitar la confusión

La seguridad de TI es un dominio vasto y complejo yEs fácil confundir las cosas. Y fácilmente podría haber cierta confusión en cuanto a qué es o no es el monitoreo de amenazas de TI. Por ejemplo, los sistemas de detección de intrusos (IDS) se utilizan, por supuesto, para monitorear las redes en busca de amenazas. Eso haría que estos sistemas sean sistemas de monitoreo de amenazas de TI. Pero esto no es a lo que generalmente nos referimos cuando hablamos de monitoreo de amenazas de TI.

Asimismo, Información de seguridad y eventoLa administración (SIEM) también se considera a menudo como una forma de solución de monitoreo de amenazas de TI. Es comprensible que estos sistemas también se puedan usar para proteger nuestras infraestructuras contra la utilización maliciosa.

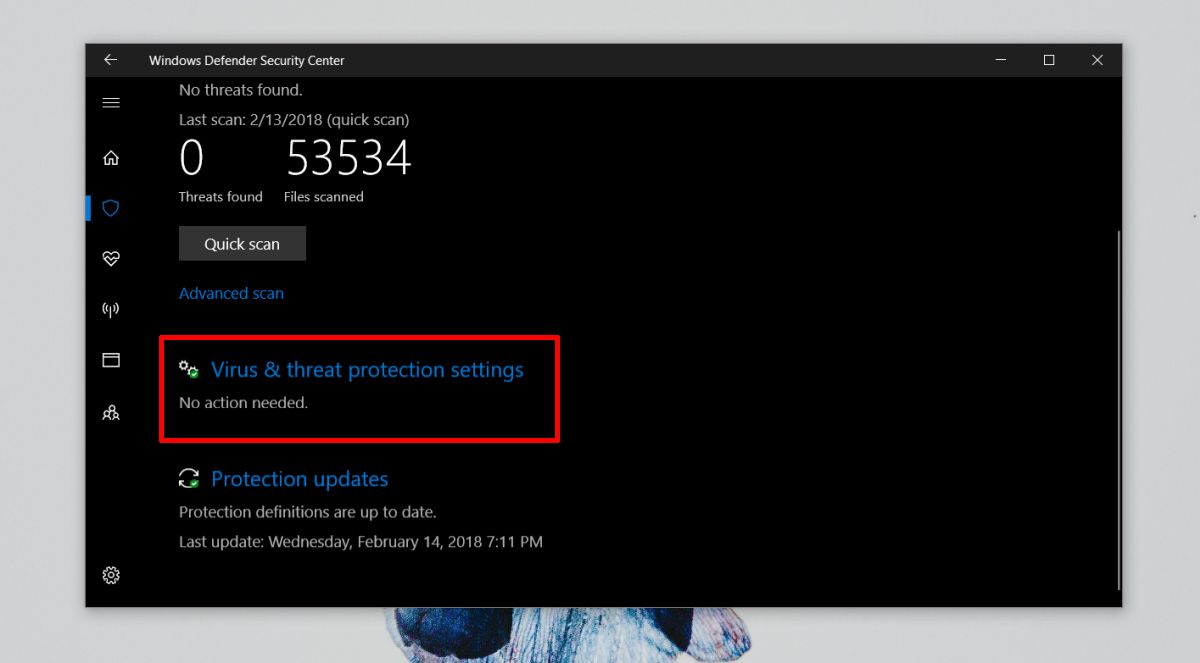

El software de protección antivirus también podría considerarse sistemas de monitoreo de amenazas de TI. Después de todo, también se usan para proteger contra el mismo tipo de amenazas, aunque con un enfoque diferente.

Pero tomadas individualmente, estas tecnologías no suelen ser a lo que nos referimos cuando hablamos de monitoreo de amenazas de TI.

Como puede ver, el concepto de amenaza informáticaEl monitoreo no es exactamente claro. Por el bien de este artículo, hemos confiado en los propios proveedores y en lo que ven como un software de monitoreo de amenazas de TI. Tiene sentido porque al final, el monitoreo de amenazas de TI es un término vago que puede aplicarse a muchas cosas.

Cómo funciona el monitoreo de amenazas de TI

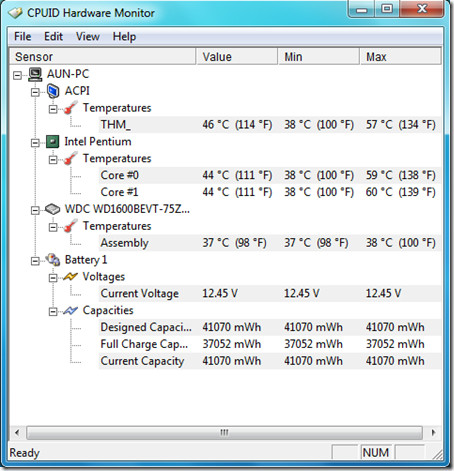

En pocas palabras, el monitoreo de amenazas de TI consiste enEl monitoreo continuo y la posterior evaluación de los datos de seguridad con el objetivo de identificar ciberataques y violaciones de datos. Los sistemas de monitoreo de amenazas de TI recopilan información diversa sobre el medio ambiente. Adquieren esa información utilizando diferentes métodos. Pueden usar sensores y agentes que se ejecutan en servidores. Algunos también se basarán en analizar patrones de tráfico o analizar registros y diarios de sistemas. La idea es identificar rápidamente patrones específicos que sean indicativos de una amenaza potencial o un incidente de seguridad real. Idealmente, los sistemas de monitoreo de amenazas de TI intentan identificar las amenazas antes de que tengan consecuencias adversas.

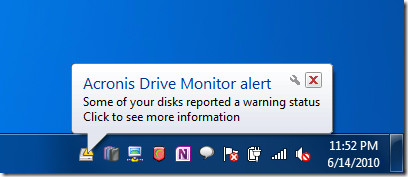

Una vez que se identifica una amenaza, algunos sistemas tienenproceso de validación que asegura que la amenaza es real y que no es un falso positivo. Se pueden utilizar diferentes métodos para lograrlo, incluido el análisis manual. Una vez que se confirma una amenaza identificada, se emite una alerta, notificando al personal apropiado que se deben tomar algunas medidas correctivas. Alternativamente, algunos sistemas de monitoreo de amenazas de TI también lanzarán alguna forma de contramedida o acción correctiva. Esto puede ser una acción o secuencia de comandos personalizada o, como suele ser el caso con los mejores sistemas, una respuesta totalmente automatizada basada en la amenaza descubierta. Algunos sistemas también permitirán la combinación de acciones automáticas, predefinidas y personalizadas para la mejor respuesta posible.

Los beneficios del monitoreo de amenazas de TI

Identificar amenazas no detectadas de otra maneraPor supuesto, el principal beneficio que obtienen las organizaciones al usar sistemas de monitoreo de amenazas de TI. Los sistemas de monitoreo de amenazas de TI detectarán personas externas que se conectan a su red o la navegan, así como detectar cuentas internas comprometidas y / o no autorizadas.

Aunque estos pueden ser difíciles de detectar, TILos sistemas de monitoreo de amenazas correlacionan varias fuentes de información sobre la actividad del punto final con datos contextuales como direcciones IP, URL, así como detalles de archivos y aplicaciones. Juntos, proporcionan una forma más precisa de identificar anomalías que podrían indicar actividades maliciosas.

La mayor ventaja del monitoreo de amenazas de TIsistemas es la reducción de los riesgos y la maximización de las capacidades de protección de datos. Harán que cualquier organización esté mejor posicionada para defenderse de amenazas externas e internas, gracias a la visibilidad que brindan. Los sistemas de monitoreo de amenazas de TI analizarán el acceso y uso de datos y aplicarán políticas de protección de datos, evitando la pérdida de datos confidenciales.

Concretamente, los sistemas de monitoreo de amenazas de TI:

- Mostrarle lo que está sucediendo en sus redes, quiénes son los usuarios y si están en riesgo o no,

- Permitirle comprender qué tan bien se alinea el uso de la red con las políticas,

- Ayudarle a lograr el cumplimiento normativo que requiere el monitoreo de tipos de datos confidenciales,

- Encuentre vulnerabilidades en redes, aplicaciones y arquitectura de seguridad.

La necesidad de monitoreo de amenazas de TI

El hecho es que hoy, los administradores de TI y TILos profesionales de la seguridad están bajo una tremenda presión en un mundo donde los ciberdelincuentes parecen estar siempre uno o dos pasos por delante de ellos. Sus tácticas evolucionan rápidamente y funcionan de manera real siempre a la vanguardia de los métodos de detección tradicionales. Pero las mayores amenazas no siempre provienen del exterior. Las amenazas internas son posiblemente igual de importantes. Los incidentes internos relacionados con el robo de propiedad intelectual son más comunes de lo que a la mayoría le gustaría admitir. Y lo mismo ocurre con el acceso no autorizado o el uso de información o sistemas. Esta es la razón por la cual la mayoría de los equipos de seguridad de TI ahora dependen en gran medida de las soluciones de monitoreo de amenazas de TI como su forma principal de mantenerse al tanto de las amenazas, tanto internas como externas, que enfrentan sus sistemas.

Existen varias opciones para el monitoreo de amenazas. Existen soluciones dedicadas de monitoreo de amenazas de TI, pero también herramientas de protección de datos de conjunto completo que incluyen capacidades de monitoreo de amenazas. Varias soluciones ofrecerán capacidades de monitoreo de amenazas y las incorporarán con controles basados en políticas que tienen la capacidad de automatizar la respuesta a las amenazas detectadas.

No importa cómo una organización elija manejarSupervisión de amenazas de TI, es muy probable que sea uno de los pasos más importantes para defenderse de los ciberdelincuentes, especialmente cuando se considera cómo las amenazas son cada vez más sofisticadas y perjudiciales.

Los mejores sistemas de monitoreo de amenazas de TI

Ahora que todos estamos en la misma página y quepara tener una idea de qué es el monitoreo de amenazas de TI, cómo funciona y por qué lo necesitamos, echemos un vistazo a algunos de los mejores sistemas de monitoreo de amenazas de TI que se pueden encontrar. Nuestra lista incluye varios productos que son muy diferentes. Pero no importa cuán diferentes sean, todos tienen un objetivo común, detectar amenazas y alertarlo de su existencia. Este, de hecho, fue nuestro criterio mínimo para la inclusión en nuestra lista.

1. Monitor de amenazas SolarWinds - Edición IT Ops (Demo disponible)

SolarWinds es un nombre común para muchas redes yadministradores del sistema. Es famoso por hacer una de las mejores herramientas de monitoreo SNMP, así como uno de los mejores colectores y analizadores NetFlow. De hecho, SolarWinds fabrica más de treinta productos diferentes que cubren varias áreas de administración de redes y sistemas. Y no se detiene ahí. También es conocido por sus numerosas herramientas gratuitas, que abordan las necesidades específicas de los administradores de red, como una calculadora de subred o un servidor TFTP.

Cuando se trata de monitoreo de amenazas de TI, la compañía ofrece Monitor de amenazas SolarWinds - Edición IT Ops. Los "Edición IT Ops"Parte del nombre del producto es diferenciarlo de la edición del proveedor de servicios administrados de la herramienta, un software algo diferente dirigido específicamente a los proveedores de servicios administrados (MSP).

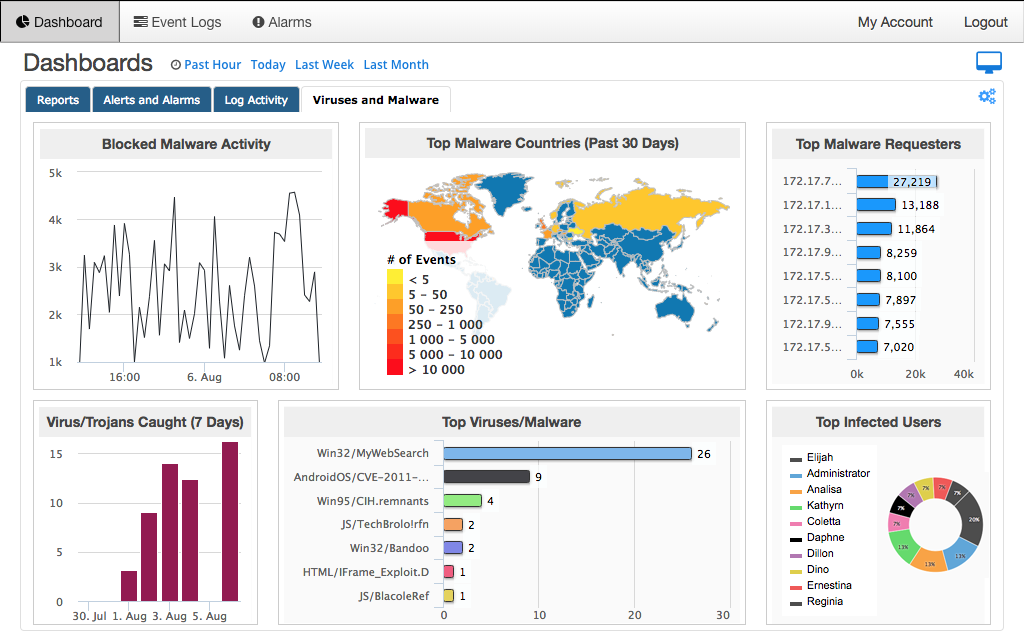

Esta herramienta es diferente de la mayoría de los otros SolarWindsherramientas en que está basado en la nube. Simplemente suscríbase al servicio, configúrelo y comenzará a monitorear su entorno para detectar diferentes tipos de amenazas. De hecho, el Monitor de amenazas SolarWinds - Edición IT Ops combina varias herramientas. Tiene centralización y correlación de registros, información de seguridad y gestión de eventos (SIEM) y detección de intrusiones de red y host (IDS). Esto lo convierte en un conjunto de monitoreo de amenazas muy completo.

los Monitor de amenazas SolarWinds - Edición IT Ops Está siempre actualizado. Constantemente obtiene inteligencia de amenazas actualizada de múltiples fuentes, incluidas las bases de datos de reputación de IP y dominio, lo que le permite monitorear amenazas conocidas y desconocidas. La herramienta presenta respuestas inteligentes automatizadas para remediar rápidamente los incidentes de seguridad. Gracias a esta característica, la necesidad constante de evaluación e interacción manual de amenazas se reduce considerablemente.

El producto también presenta una alerta muy potente.sistema. Se trata de alarmas multicondicionales y con correlación cruzada que funcionan en conjunto con el motor de Respuesta activa de la herramienta para ayudar a identificar y resumir eventos importantes. El sistema de informes también es uno de los puntos fuertes del producto y se puede utilizar para demostrar el cumplimiento de la auditoría mediante el uso de plantillas de informes preconstruidos existentes. Alternativamente, puede crear informes personalizados que se ajusten a las necesidades de su negocio.

Precios para el Monitor de amenazas SolarWinds - Edición IT Ops comienza en $ 4 500 por hasta 25 nodos con 10 díasde índice. Puede ponerse en contacto con SolarWinds para obtener una cotización detallada adaptada a sus necesidades específicas. Y si prefiere ver el producto en acción, puede solicitar un Prueba gratis de SolarWinds.

2. Identificación de TC de ThreatConnect

El siguiente en nuestra lista es un producto llamado de TreathConnect llamado TC Identify. Es el componente de primer nivel deLa serie de herramientas de ThreatConnect. Como su nombre lo indica, este componente tiene que ver con la detección e identificación de varias amenazas de TI, que es precisamente de lo que se tratan los sistemas de monitoreo de amenazas de TI.

TC Identify ofrece inteligencia de amenazas compilada de másmás de 100 fuentes de código abierto, inteligencia de colaboración colectiva de docenas de comunidades y su propio equipo de investigación de ThreatConnect. Además. Le da la opción de agregar inteligencia de cualquiera de los socios de TC Exchange. Esta inteligencia de múltiples fuentes aprovecha toda la potencia del modelo de datos ThreatConnect. Además, la herramienta presenta enriquecimientos automatizados para una experiencia sólida y completa. La inteligencia de la plataforma ThreatConnect ve lo que hay detrás de la actividad y muestra cómo está vinculada a otros eventos. Esto le da una imagen completa, lo que le permite tomar la mejor decisión sobre cómo reaccionar.

ThreatConnect ofrece una serie de herramientas progresivamente más ricas en características. La herramienta más básica es TC identificar descrito aquí. Otras herramientas incluyen TC Manage, TC Analyze y TC complete, y cada una agrega un puñado de características al nivel anterior. La información sobre precios solo está disponible contactando a ThreatConnect.

3. Luz de búsqueda de sombras digitales

Digital Shadows es un líder de Forrester New Wave en protección digital contra riesgos. Sus Reflector la plataforma monitorea, administra y reparariesgo digital en una amplia gama de fuentes de datos dentro de la web abierta, profunda y oscura. Funciona eficazmente para proteger el negocio y la reputación de su empresa.

Sombras Digitales Luz de búsqueda puede usarse para proteger contra siete riesgoscategorías. La primera protección es contra las amenazas cibernéticas que son ataques planeados y dirigidos a su organización. La herramienta también protege contra la pérdida de datos, como la fuga de datos confidenciales. La exposición de la marca, donde un sitio de phishing se hace pasar por el suyo es otro riesgo del que la herramienta lo protege. El siguiente riesgo contra el que protege este producto es lo que Digital Shadow llama riesgo de terceros donde sus empleados y proveedores pueden ponerlo en riesgo sin saberlo. Luz de búsqueda también puede proteger a sus VIP de ser intimidados o amenazados en línea, al igual que puede usarse para contrarrestar amenazas físicas y protegerlo contra cambios maliciosos en la infraestructura.

La herramienta utiliza una amplia gama de métodos de análisis automatizados y humanos para reducir las anomalías detectadas y filtrar amenazas reales, evitando así los positivos rápidos tanto como sea posible. Adquisitivo Luz de búsqueda requiere que primero se registre para obtener una demostración gratuita del producto, después de lo cual se puede proporcionar información detallada sobre precios según sus necesidades específicas.

4. Plataforma de inteligencia de amenazas CyberInt Argos

los Plataforma de inteligencia de amenazas Argos de CyberInt es un software como servicio (SaaS),sistema basado en la nube que proporciona a las organizaciones una solución sofisticada a la tendencia emergente de ciberamenazas que enfrentan las organizaciones. Las características principales de la plataforma Argos son su tecnología de respuesta y detección dirigida altamente automatizada y dirigida.

Concretamente, la solución ofrece objetivos yinteligencia accionable obtenida al agrupar recursos tecnológicos y humanos. Esto permite a Argos generar incidentes en tiempo real de ataques dirigidos, fuga de datos y credenciales robadas que podrían comprometer su organización. Utiliza una base de datos sólida de 10 000 actores y herramientas de amenazas para maximizar el contexto. También identificará actores de amenazas en tiempo real y proporcionará datos contextuales sobre ellos.

La plataforma accede a cientos de diferentesfuentes como feeds, IRC, Darkweb, blogs, redes sociales, foros y sitios de pegado para recopilar datos específicos y automatizar un proceso de inteligencia comprobado. Los resultados se analizan y proporcionan recomendaciones viables.

Información de precios para el Plataforma de inteligencia de amenazas de CyberInt Argos se puede obtener contactando a CyberInt. Hasta donde pudimos descubrir, la compañía no parece ofrecer una prueba gratuita.

5. IntSights

Nuestra entrada final es un producto llamado IntSights, una plataforma de inteligencia de amenazas con todas las funciones. Proporciona una amplia gama de protección contra amenazas contra riesgos como el fraude y el phishing. También cuenta con protección de marca y monitoreo de web oscura.

IntSights afirma ser una amenaza empresarial únicaplataforma de inteligencia y mitigación que impulsa la defensa proactiva al convertir la inteligencia de amenazas adaptada en acciones de seguridad automatizadas. Concretamente, el producto proporciona un monitoreo activo y reconocimiento de miles de fuentes de amenazas a través de la web superficial, profunda y oscura, ofreciendo visibilidad en tiempo real de las amenazas dirigidas a su red, marca, activos y personas.

La investigación y el análisis de amenazas es otra de las IntSightFuerte de ellos, usando una base de datos de múltiples capaspara investigaciones de amenazas de la red profunda y oscura para identificar tendencias, proporcionar inteligencia contextual y encuestar a actores de amenazas. El sistema puede integrarse con su infraestructura de seguridad existente, así como con registradores, motores de búsqueda, tiendas de aplicaciones y sistemas de correo electrónico líderes para permitir la mitigación automática de amenazas externas e internas.

Al igual que muchos otros productos en nuestra lista, la información de precios para IntSight solo está disponible contactando al vendedor. Y aunque no parece que haya una versión de prueba gratuita disponible, se puede organizar una demostración gratuita.

Comentarios