La gestión de los derechos de acceso de los usuarios es una parte esencial.del trabajo de cualquier administrador de red. Asegurarse de que todos y cada uno de los usuarios solo tengan acceso a los recursos que necesitan es el paso más elemental para asegurar cualquier red. Solía haber un momento en que las amenazas informáticas se originaban en Internet y llegaban a las redes por correo electrónico o sitios web maliciosos. Si bien este sigue siendo el caso, un riesgo cada vez mayor para los datos corporativos preciosos proviene del interior. Ya sea por intenciones maliciosas o ignorancia estúpida, sus usuarios pueden ser la fuente de sus filtraciones de datos. Las herramientas de administración de derechos de acceso pueden ayudarlo a garantizar que los usuarios solo puedan acceder a lo que realmente necesitan y que los usuarios que realmente lo necesiten puedan acceder a cualquier recurso. Siga leyendo mientras revisamos algunos de los mejores herramientas de gestión de derechos de acceso disponibles hoy.

Pero antes de echar un vistazo más profundo a los mejoresherramientas disponibles. Primero exploremos la administración de derechos de acceso. Explicaremos por qué es un aspecto tan importante para proteger sus datos y qué desafíos enfrentan los administradores de red. También exploraremos la gestión de derechos de acceso desde una perspectiva de ITIL. Después de todo, Access Management es uno de los procesos básicos del marco ITIL. Y terminaremos discutiendo la gestión de derechos de acceso desde un punto de vista de seguridad. Finalmente, revisaremos algunas de las mejores herramientas de administración de derechos de acceso que pudimos encontrar.

Gestión de derechos de acceso

Todos en la comunidad de tecnología de la informaciónsabe que las violaciones de datos se han convertido en una ocurrencia común, y casi inevitable. Y aunque podemos sentir la tentación de pensar que solo lo hacen piratas informáticos maliciosos y delincuentes o agencias de inteligencia de países sombríos, ambos con acceso a tecnología sofisticada diseñada para entrar incluso en las redes más seguras, desafortunadamente, está lejos de ser cierto. Si bien existen estos ataques externos, parte del riesgo proviene del interior. Y el riesgo interno puede ser tan alto como el externo.

Este riesgo interno puede tomar muchas formas. Por un lado, los empleados sin escrúpulos podrían estar buscando una forma de ganar dinero rápidamente vendiendo datos confidenciales a sus competidores. Pero además de ser el acto de personas mal intencionadas dentro de una empresa, las violaciones de datos también pueden ocurrir accidentalmente. Por ejemplo, algunos empleados pueden ignorar las políticas de seguridad. Peor aún, podrían tener demasiado acceso a datos corporativos y otros recursos.

Tecnologías de CA estados en su Informe de amenazas internas 2018 (!enlace pdf) que el 90% de las organizaciones se sienten vulnerables a los ataques internos. Además, el informe también indica que las principales causas de los ataques internos son los privilegios de acceso excesivo, el número creciente de dispositivos con acceso a datos confidenciales y la creciente complejidad general de los sistemas de información en su conjunto. Esto demuestra la importancia de la gestión de los derechos de acceso. Dar a los usuarios acceso limitado a recursos compartidos de archivos, Active Directory y otros recursos dentro de una organización en función de la necesidad real es una de las mejores formas de reducir la posibilidad de ataques tanto maliciosos como accidentales, así como violaciones y pérdidas de datos.

Desafortunadamente, es más fácil decirlo que hacerlo. Las redes actuales a menudo se extienden por amplias áreas geográficas y se componen de miles de dispositivos. La gestión de los derechos de acceso puede convertirse rápidamente en una tarea enorme, llena de riesgos y dificultades de todo tipo. Aquí es donde las herramientas de administración de derechos de acceso pueden ser útiles.

Gestión de derechos de acceso e ITIL

La biblioteca de infraestructura de TI, o ITIL, es un conjuntode pautas y procesos recomendados para los equipos de Tecnología de la Información. Concretamente, el objetivo de ITIL es desarrollar métodos efectivos y eficientes para la prestación de servicios de TI o, en otras palabras, un catálogo de las mejores prácticas para la organización de TI. Access Management es uno de esos procesos ITIL. El objetivo del proceso se describe de manera muy simple como "otorgar a los usuarios autorizados el derecho de usar un servicio mientras se impide el acceso a usuarios no autorizados".

Gestión de derechos de acceso como medida de seguridad

Mientras que algunos argumentarán que los derechos de accesola administración es un componente de la administración de la red, otros dirán que es parte de la seguridad de TI. En realidad, probablemente sea un poco de ambos. Pero, de hecho, esto solo es importante en las grandes empresas que tienen equipos de seguridad de TI y administración de red separados. En organizaciones más pequeñas, los mismos equipos a menudo manejan tanto la administración como la seguridad, discutiendo efectivamente la pregunta.

Las mejores herramientas de gestión de derechos de acceso

Encontrar herramientas de administración de derechos de acceso dedicadasresultó ser más difícil de lo previsto. Esto probablemente se deba al hecho de que muchas herramientas se venden realmente como herramientas de seguridad o como herramientas de auditoría de AD. Lo que hemos decidido incluir en nuestra lista son herramientas que pueden ayudar a los administradores a garantizar que los usuarios tengan acceso a lo que necesitan y nada más. Algunas son herramientas que ayudan a asignar derechos y administrarlos, mientras que otras son herramientas de auditoría que pueden escanear su red e informar sobre quién tiene acceso a qué.

1. Administrador de derechos de acceso de SolarWinds (Prueba gratis)

SolarWinds no necesita presentación con la redadministradores La compañía, que ha existido durante años, es famosa por publicar algunas de las mejores herramientas de administración de redes. Su producto estrella, llamado Monitor de rendimiento de red de SolarWinds, constantemente puntúa entre la mejor redherramientas de monitoreo. SolarWinds también es famoso por crear excelentes herramientas gratuitas que abordan las necesidades específicas de los administradores de red. Entre estas herramientas, una calculadora de subred gratuita y un servidor TFTP simple pero útil son algunos de los más conocidos.

los Administrador de derechos de acceso de SolarWinds (que a menudo se conoce como BRAZO) se creó con el objetivo de ayudar a la redLos administradores están al tanto de las autorizaciones de los usuarios y los permisos de acceso. Esta herramienta maneja redes basadas en Active Directory y está dirigida a facilitar el aprovisionamiento y desaprovisionamiento de usuarios, el seguimiento y la supervisión. Y, por supuesto, puede ayudar a minimizar las posibilidades de ataques internos al ofrecer una manera fácil de administrar y monitorear los permisos de los usuarios y garantizar que no se otorguen permisos innecesarios.

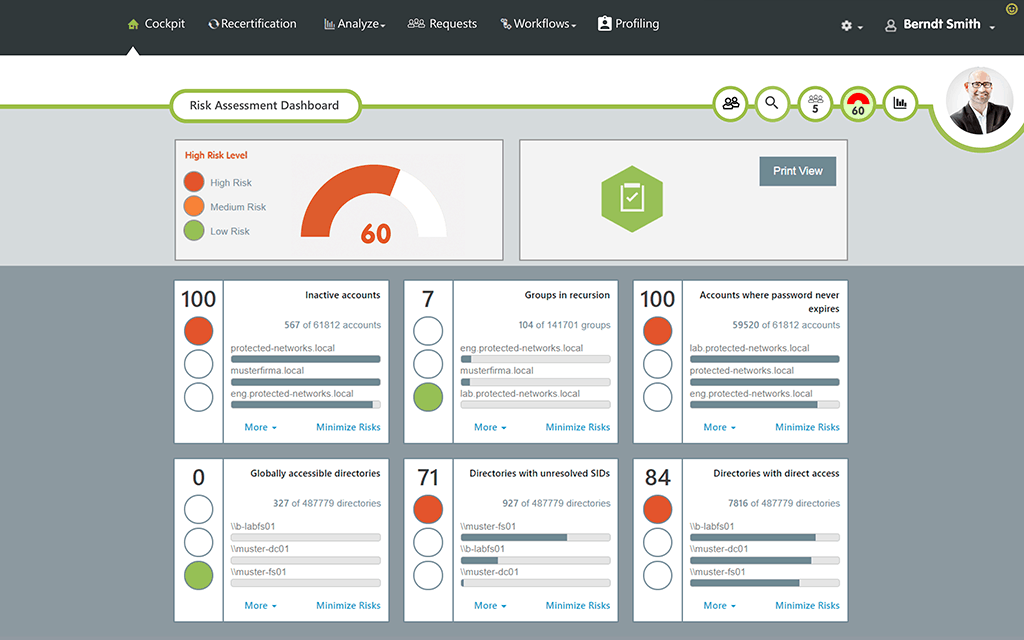

Una cosa que probablemente te golpeará cuando uses el Administrador de derechos de acceso de SolarWinds es su tablero intuitivo de administración de usuarios dondePuede crear, modificar, eliminar, activar y desactivar los accesos de los usuarios a diferentes archivos y carpetas. Esta herramienta también presenta plantillas específicas de roles que pueden dar fácilmente a los usuarios acceso a recursos específicos en su red. La herramienta le permite crear y eliminar usuarios fácilmente con solo unos pocos clics. Y esto es solo el comienzo, el Administrador de derechos de acceso de SolarWinds No deja muchas características atrás. Aquí hay un resumen de algunas de las funciones más interesantes de la herramienta.

Esta herramienta se puede usar para monitorear y auditarcambia tanto a Active Directory como a la Política de grupo. Los administradores de red pueden usarlo para ver fácilmente quién ha realizado los cambios en la configuración de la directiva de grupo o Active Directory, así como la marca de fecha y hora de estos cambios. Esta información ciertamente facilita la detección de usuarios no autorizados y actos maliciosos o ignorantes cometidos por cualquier persona. Este es uno de los primeros pasos para garantizar que mantenga cierto grado de control sobre los derechos de acceso y que esté al tanto de cualquier problema potencial antes de que tenga un efecto adverso.

- PRUEBA GRATIS: GERENTE DE DERECHOS DE ACCESO SOLARWINDS

- Sitio oficial de descarga: https://www.solarwinds.com/access-rights-manager

Los ataques a menudo sucederán cuando las carpetas y / olos usuarios a los que no tienen acceso, o no deberían, acceder a sus contenidos. Este tipo de situación es común cuando a los usuarios se les otorga un amplio acceso a carpetas o archivos. SolarWinds Access Rights Manager puede ayudarlo a prevenir este tipo de fugas y cambios no autorizados a datos y archivos confidenciales al proporcionar a los administradores una representación visual de los permisos para servidores de archivos múltiples. En resumen, la herramienta le permite ver quién tiene qué permiso en qué archivo.

Monitorear AD, GPO, archivos y carpetas es una cosa, y una importante, pero la Administrador de derechos de acceso de SolarWinds va mucho más allá que eso. No solo puede usarlo para administrar usuarios, sino que también puede analizar qué usuarios han accedido a qué servicios y recursos. El producto le brinda una visibilidad sin precedentes de las membresías de grupo dentro del Active Directory y los servidores de archivos también. Le pone a usted, el administrador, en una de las mejores posiciones para prevenir ataques internos.

Ninguna herramienta está completa si no puede informar sobre quéhace y lo que encuentra. Si necesita una herramienta que pueda generar evidencia que pueda usarse en caso de disputas futuras o litigios eventuales, esta herramienta es para usted. Y si necesita informes detallados para fines de auditoría y para cumplir con las especificaciones establecidas por los estándares regulatorios que se aplican a su negocio, también los encontrará.

los Administrador de derechos de acceso de SolarWinds fácilmente le permitirá generar excelentes informes queabordar directamente las inquietudes de los auditores y el cumplimiento de los estándares reglamentarios. Se pueden crear rápida y fácilmente con solo unos pocos clics. Los informes pueden incluir cualquier información que se te ocurra. Por ejemplo, las actividades de registro en Active Directory y los accesos al servidor de archivos se pueden incluir en un informe. Depende de usted hacerlos tan resumidos o tan detallados como lo necesite.

los Administrador de derechos activos de SolarWinds ofrece a los administradores de red la posibilidad deDeje la gestión de derechos de acceso para un objeto determinado en manos de la persona que lo creó. Por ejemplo, un usuario que creó un archivo podría determinar quién puede acceder a él. Tal sistema de auto permiso es fundamental para prevenir el acceso no autorizado a la información. Después de todo, ¿quién sabe quién debería acceder a un recurso mejor que el que lo crea? Este proceso se lleva a cabo a través de un portal de auto permiso basado en la web que facilita a los propietarios de recursos manejar solicitudes de acceso y establecer permisos.

los Administrador de derechos de acceso de SolarWinds También se puede utilizar para estimar, en tiempo real y enEn cualquier momento, el nivel de riesgo para su organización. Este porcentaje de la cifra de riesgo se calcula para cada usuario en función de su nivel de acceso y permisos. Esta característica hace que sea conveniente para los administradores de red y / o los miembros del equipo de seguridad de TI tener un control completo sobre la actividad del usuario y el nivel de riesgo que representa cada empleado. Saber qué usuarios tienen los niveles de riesgo más altos le permitirá vigilarlos de cerca.

Esta herramienta no solo cubre Active Directorygestión de derechos, también manejará los derechos de Microsoft Exchange. El producto puede ayudarlo en gran medida a simplificar su monitoreo y auditoría de Exchange, así como a evitar violaciones de datos. Puede realizar un seguimiento de los cambios en los buzones, carpetas de buzones, calendarios y carpetas públicas.

Y al igual que puede usarlo con Exchange, también puede usar esto el Administrador de derechos de acceso de SolarWinds junto a SharePoint. los BRAZO El sistema de administración de usuarios mostrará los permisos de SharePoint en una estructura de árbol y permitirá a los administradores ver rápidamente quién está autorizado para acceder a un recurso de SharePoint determinado.

Por mucho que sea genial tener un sistema automatizadoque supervisa su entorno, es aún mejor si tiene la posibilidad de notificarle cuando se detecte algo extraño. Y este es precisamente el propósito cumplido por el Administrador de derechos de acceso de SolarWinds'Sistema de alerta. El subsistema mantendrá informado al personal de soporte de lo que está sucediendo en la red mediante la emisión de alertas para eventos predefinidos. Entre los tipos de eventos que pueden desencadenar alertas se encuentran los cambios de archivos y los cambios de permisos. Estas alertas pueden ayudar a mitigar y prevenir fugas de datos.

los Administrador de derechos de acceso de SolarWinds se licencia según el número de activadosusuarios dentro de Active Directory. Un usuario activado es una cuenta de usuario activa o una cuenta de servicio. Los precios del producto comienzan en $ 2 995 para hasta 100 usuarios activos. Para más usuarios (hasta 10 000), se pueden obtener precios detallados poniéndose en contacto con las ventas de SolarWinds, pero esperan pagar más de $ 130K por esa cantidad de usuarios. Y si prefiere probar la herramienta antes de comprarla, puede obtener una versión de prueba gratuita de 30 días sin límite de usuarios.

- PRUEBA GRATIS: GERENTE DE DERECHOS DE ACCESO SOLARWINDS

- Sitio oficial de descarga: https://www.solarwinds.com/access-rights-manager

2. Netwrix

Netwrix en realidad no es realmente un derecho de accesoherramienta de administracion. Es, en las propias palabras del editor, "una plataforma de visibilidad para el análisis del comportamiento del usuario y la mitigación de riesgos". ¡Guauu! Ese es un nombre elegante pero en realidad, Netwrix es el tipo de herramienta que puede usar para alcanzar los mismos objetivos que tiene cuando lo usa.

Concretamente, puedes usar Netwrix para detectar riesgos de seguridad de datos y usuarios anómaloscomportamiento antes de que den lugar a una violación de datos. Esta herramienta le dará una vista panorámica de su postura de seguridad con paneles interactivos de evaluación de riesgos. Puede ayudar a identificar rápidamente sus mayores brechas de seguridad y usar su inteligencia accionable incorporada para reducir la capacidad de los intrusos y los intrusos, así como para causar daños.

El producto también presenta alertas que pueden usarserecibir notificaciones sobre cualquier actividad no autorizada que ocurra, lo que le brinda una mejor oportunidad de evitar violaciones de seguridad. Puede, por ejemplo, optar por recibir una notificación cada vez que se agregue a alguien al grupo Administradores de empresa o cuando un usuario modifique muchos archivos en un corto período de tiempo, lo que podría ser un signo de un ataque de ransomware.

Información de precios para Netwrix se puede obtener contactando directamente al vendedor. Y si desea probar el producto, hay disponible una versión de prueba gratuita, aunque solo dura 20 días, mientras que la mayoría de las pruebas son de 30 días.

3. Varonis

Varonis es una empresa de seguridad cibernética cuya misión principalestá protegiendo sus datos de la pérdida. Entonces, a pesar del hecho de que no tienen una herramienta de administración de acceso de usuario directo disponible, sentimos que merece estar en nuestra lista. Después de todo, ¿no es ese el objetivo principal de cualquier sistema de gestión de derechos de acceso?

VaronisLa plataforma líder en la industria está diseñada para protegersus datos más valiosos y vulnerables Y para lograr eso, comienza en el corazón: los datos en sí. Usando la plataforma, los usuarios pueden defender sus datos contra ataques desde adentro y desde afuera. El sistema elimina los procesos repetitivos de limpieza manual y automatiza las rutinas manuales de protección de datos. El concepto es único porque reúne seguridad y ahorro de costos, algo que no es demasiado común.

los Varonis plataforma detecta amenazas internas y cibernéticosataques mediante el análisis de datos, la actividad de la cuenta y el comportamiento del usuario. Previene y limita el desastre al bloquear datos confidenciales y obsoletos y mantiene sus datos de manera eficiente y automática en un estado seguro.

4. STEALTHbits

STEALTHbits ofrece un conjunto de Active Directorysoluciones de administración y seguridad que permiten a las organizaciones inventariar y limpiar Active Directory, auditar permisos y administrar el acceso, revertir y recuperarse de cambios no deseados o maliciosos y monitorear y detectar amenazas en tiempo real. Ofrece una protección integral de sus datos corporativos. El proceso de limpieza y control del acceso puede fortalecer de manera efectiva el Active Directory contra ataques, tanto internos como externos.

La función principal de la herramienta incluye la auditoría de AD. Hará un inventario, analizará e informará sobre Active Directory para asegurarlo y optimizarlo. STEALTHbits también puede realizar auditorías de cambios en Active Directory, logrando seguridad y cumplimiento mediante informes en tiempo real, alertas y bloqueo de cambios. Otra característica útil de la herramienta es su función de limpieza de Active Directory que puede usar para limpiar objetos AD obsoletos, condiciones tóxicas y propietarios de grupos.

La auditoría de permisos de Active Directory de la herramientae informes se pueden usar para informar sobre el dominio de AD, la unidad organizativa y los permisos de objeto. También hay recuperación y recuperación de Active Directory para corregir fácilmente los cambios no deseados de Active Directory y la consolidación de dominios que le permitirán recuperar el control de Active Directory a través de un flujo de trabajo fácil.

Comentarios