La seguridad es a menudo una de las principales preocupaciones deadministradores de red. Y al igual que existen herramientas para ayudarnos con casi todas nuestras tareas diarias, existen herramientas que nos ayudarán a proteger nuestras redes y el equipo del que están hechas. Y hoy, le traemos algunas de las mejores herramientas de seguridad de red que se nos ocurren.

Nuestra lista no está completa, ya que haycientos de herramientas que pueden ayudarlo a proteger su red. También excluye el software antivirus que, a pesar de estar relacionado con la seguridad, pertenece a una categoría de herramientas completamente diferente. También hemos excluido los firewalls de nuestra lista. Estos también están en una categoría diferente. Lo que hemos incluido son herramientas y escáneres de evaluación de vulnerabilidades, herramientas de encriptación, escáneres de puertos, etc. De hecho, solo teníamos un criterio para incluir en nuestra lista, debían ser herramientas relacionadas con la seguridad. Esas son herramientas que pueden ayudarlo a aumentar la seguridad o probarlo y verificarlo.

Tenemos tantas herramientas para revisar que no lo haremosdedicar mucho tiempo a la teoría. Simplemente comenzaremos con más detalles sobre las diferentes categorías de herramientas y continuaremos con la revisión de las herramientas mismas.

Diferentes categorías de herramientas

Hay literalmente cientos de herramientas diferentes.perteneciente a la seguridad de la red. Para facilitar la comparación de las diferentes herramientas, puede ser útil clasificarlas. Uno de los tipos de herramientas que tenemos en nuestra lista son los administradores de eventos. Esas son herramientas que responderán a varios eventos que suceden en su red. A menudo detectan esos eventos analizando registros de su equipo.

También son útiles los rastreadores de paquetes, le permiten profundizar en el tráfico y decodificar paquetes para ver la carga útil que contienen. A menudo se utilizarán para investigar más a fondo los eventos de seguridad.

Otra categoría importante de herramientas es la intrusión.sistemas de detección y prevención. Son diferentes del software antivirus o firewall. Trabajan en el perímetro de su red para detectar cualquier intento de acceso no autorizado y / o cualquier actividad maliciosa.

Nuestra lista también presenta algunas herramientas extrañas que realmente no encajan en una categoría específica, pero que consideramos que deberían incluirse, ya que son realmente útiles.

Las mejores herramientas de seguridad de red

Al presentar una lista tan extensa de herramientasque tienen propósitos muy diferentes, es difícil enumerarlos en cualquier orden. Todas las herramientas revisadas aquí son muy diferentes y una no es objetivamente mejor que ninguna otra. Por lo tanto, hemos decidido enumerarlos en un orden aleatorio.

1. Administrador de registro y eventos de SolarWinds (PRUEBA GRATIS)

Si aún no conoce SolarWinds, la compañíaha estado haciendo algunas de las mejores herramientas de administración de red durante años Su Monitor de rendimiento de red o su Analizador de tráfico NetFlow son algunos de los mejores paquetes de monitoreo de red SNMP y de recopilador y analizador NetFlow que puede encontrar. SolarWinds también fabrica algunas excelentes herramientas gratuitas que abordan las necesidades específicas de los administradores de redes y sistemas, como una excelente calculadora de subred y un muy buen servidor TFTP.

Cuando se trata de herramientas de seguridad de red, SolarWinds tiene algunos buenos productos para usted. Primero y principal es su Administrador de registro y eventos (LEM). Esta herramienta se describe mejor como nivel de entradaSistema de información de seguridad y gestión de eventos (SIEM). Es posiblemente uno de los sistemas SIEM de nivel de entrada más competitivos del mercado. El producto SolarWinds tiene casi todo lo que puede esperar de un sistema básico. La herramienta tiene excelentes funciones de administración y correlación de registros junto con un motor de informes impresionante.

El administrador de eventos y registro de SolarWinds también cuenta conAlgunas excelentes características de respuesta a eventos. Su sistema en tiempo real reaccionará ante cualquier amenaza que detecte. Y la herramienta se basa en el comportamiento en lugar de la firma, por lo que es ideal para proteger contra ataques de día cero y amenazas futuras desconocidas sin necesidad de actualizar constantemente la herramienta. SolarWinds LEM y presenta un tablero impresionante que posiblemente sea su mejor activo. Su diseño simple significa que no tendrá problemas para identificar rápidamente las anomalías.

El precio del Administrador de eventos y registro de SolarWinds comienza en $ 4 585. Y si desea probar antes de comprar, está disponible una versión de prueba gratuita de 30 días totalmente funcional.

2. Administrador de configuración de red de SolarWinds (PRUEBA GRATIS)

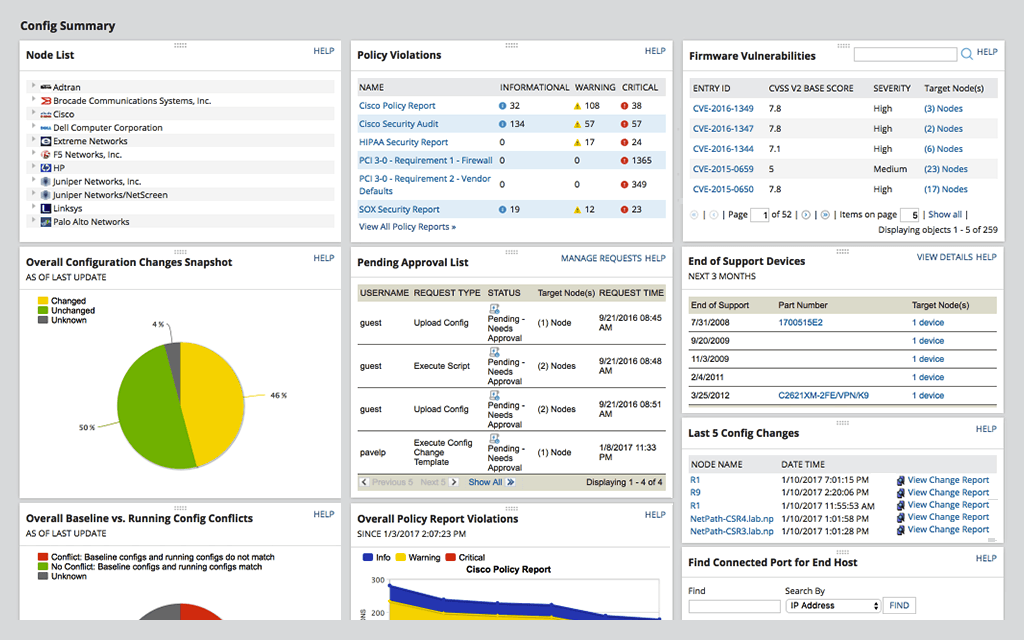

SolarWinds también fabrica algunas otras herramientas relacionadas con la seguridad de la red. Por ejemplo, el Administrador de configuración de red de SolarWinds le permitirá asegurarse de que todo el equipoLas configuraciones están estandarizadas. Le permitirá enviar cambios masivos de configuración a miles de dispositivos de red. Desde el punto de vista de la seguridad, detectará cambios no autorizados que podrían ser una señal de alteración de la configuración maliciosa.

La herramienta puede ayudarlo a recuperarse rápidamente defallas restaurando configuraciones previas. También puede usar sus funciones de administración de cambios para identificar rápidamente qué cambió dentro de un archivo de configuración y resaltar los cambios. Además, esta herramienta le permitirá demostrar el cumplimiento y aprobar auditorías regulatorias gracias a sus informes integrados estándar de la industria.

Precios para el Administrador de configuración de red de SolarWinds comienza en $ 2 895 y varía según la cantidad de nodos administrados. Se encuentra disponible una prueba gratuita de 30 días totalmente funcional.

3. SolarWinds User Device Tracker (PRUEBA GRATIS)

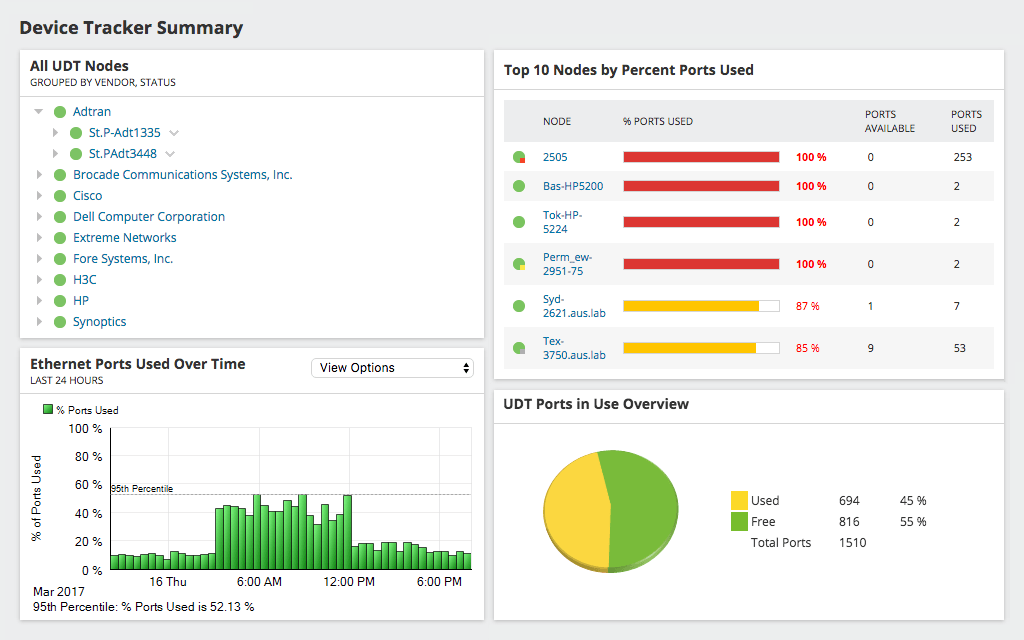

los SolarWinds User Device Tracker es otra herramienta de seguridad de red imprescindible. Puede mejorar su seguridad de TI al detectar y rastrear usuarios y dispositivos de punto final. Identificará qué puertos del conmutador están en uso y determinará qué puertos están disponibles en varias VLAN.

Cuando se sospecha actividad maliciosa con undispositivo de punto final específico o un usuario determinado, la herramienta le permitirá identificar rápidamente la ubicación del dispositivo o del usuario. Las búsquedas pueden basarse en nombres de host, direcciones IP / MAC o nombres de usuario. La búsqueda puede incluso extenderse buscando actividades de conexión anteriores del dispositivo o usuario sospechoso.

los SolarWinds User Device Tracker tiene un precio que comienza en $ 1 895 y varía según la cantidad de puertos a rastrear. Al igual que con la mayoría de los productos SolarWinds, hay disponible una versión de prueba gratuita de 30 días con todas las funciones.

4. Wireshark

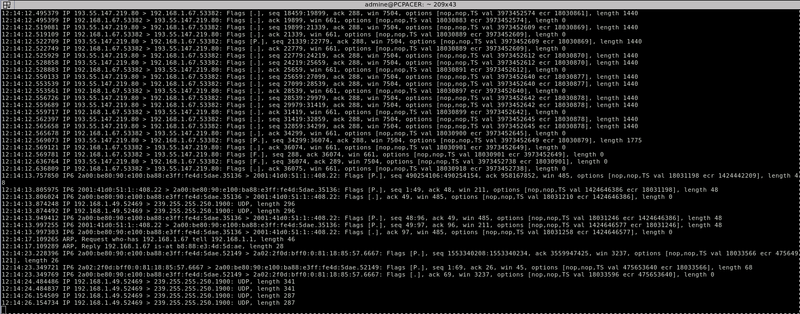

Para decir eso Wireshark es solo una herramienta de seguridad de red es un ascoatenuación. Es, con mucho, el mejor paquete de captura y análisis de paquetes que podemos encontrar en estos días. Esta es una herramienta que puede usar para realizar análisis en profundidad del tráfico de red. Le permitirá capturar el tráfico y decodificar cada paquete, mostrándole exactamente lo que contiene.

Wireshark se ha convertido en el estándar de facto y la mayoría de las otras herramientas tienden a emularlo. Las capacidades de análisis de esta herramienta son tan poderosas que muchos administradores usarán Wireshark para analizar capturas realizadas con otras herramientas. De hecho, esto es tan común que al inicio, le pedirá que abra un archivo de captura existente o comience a capturar el tráfico. Pero la mayor fortaleza de esta herramienta son sus filtros. Le permitirán concentrarse fácilmente en los datos relevantes.

A pesar de su pronunciada curva de aprendizaje (una vez asistí a una clase de tres días sobre cómo usarlo) Wireshark Vale la pena aprenderlo. Resultará invaluable innumerables veces. Esta es una herramienta gratuita y de código abierto que se ha portado a casi todos los sistemas operativos. Se puede descargar directamente desde el sitio web de Wireshark.

5. Nessus Professional

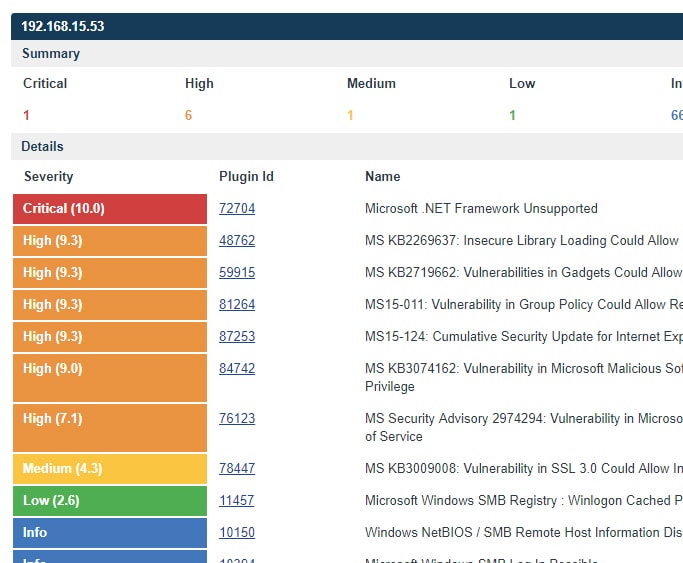

Nessus Profesional es uno de los más desplegados de la industria.solución de evaluación para identificar vulnerabilidades, problemas de configuración y malware que utilizan los atacantes para obtener acceso no autorizado a las redes. Lo utilizan millones de profesionales de la seguridad cibernética, lo que les brinda una visión externa de la seguridad de su red. Nessus Profesional también ofrece orientación importante sobre cómo mejorar la seguridad de la red.

Nessus Profesional tiene una de las coberturas más amplias de la escena de amenazas. Posee la última inteligencia y una interfaz fácil de usar. Las actualizaciones rápidas también son una de las excelentes características de la herramienta. Nessus Profesional proporciona un paquete de escaneo de vulnerabilidades efectivo y completo.

Nessus Profesional está basado en suscripción y le costará $ 2 190 / año. Si prefiere probar el producto antes de comprar una suscripción, puede obtener una prueba gratuita aunque solo dura 7 días.

6. Resoplar

Bufido es uno de los sistemas de detección de intrusos de código abierto (IDS) más conocidos. Fue creado en 1998 y ha sido propiedad de Cisco System desde 2013. En 2009, Snort ingresó Salón de la fama de código abierto de InfoWorld como uno de los "El mejor software de código abierto de todos los tiempos". Así de bueno es.

Bufido tiene tres modos de operación: sniffer, registrador de paquetes y detección de intrusos en la red. El modo sniffer se usa para leer paquetes de red y mostrarlos en la pantalla. El modo de registro de paquetes es similar pero los paquetes se registran en el disco. El modo de detección de intrusos es el más interesante. La herramienta monitorea el tráfico de red y lo analiza contra un conjunto de reglas definido por el usuario. Se pueden realizar diferentes acciones en función de la amenaza identificada.

Bufido se puede usar para detectar diferentes tipos de sondaso ataques, incluidos intentos de huellas digitales del sistema operativo, ataques de URL semánticos, desbordamientos de búfer, sondas de bloqueo de mensajes del servidor y escaneos de puertos furtivos. Bufido se puede descargar desde su propio sitio web.

7. TCPdump

Tcpdump es el sniffer de paquetes original. Lanzado por primera vez en 1987, desde entonces se ha mantenido y actualizado, pero permanece esencialmente sin cambios, al menos en la forma en que se usa. Esta herramienta de código abierto viene preinstalada en casi todos los sistemas operativos * nix y se ha convertido en la herramienta estándar para una captura rápida de paquetes. Utiliza la biblioteca libpcap, también de código abierto, para la captura de paquetes real.

Por defecto. tcpdump captura todo el tráfico en la interfaz especificaday lo "descarga", de ahí el nombre, en la pantalla. Esto es similar al modo sniffer de Snort. El volcado también se puede canalizar a un archivo de captura, que se comporta como el modo de registrador de paquetes de Snort, y luego se analiza con cualquier herramienta disponible. Wireshark se usa a menudo para ese propósito.

TcpdumpLa fortaleza clave es la posibilidad de aplicar filtros de captura y canalizar su salida a grep, otra utilidad común de línea de comandos de Unix, para un filtrado aún mayor. Alguien con un buen conocimiento de tcpdump, grep y el shell de comandos pueden capturar fácilmente el tráfico correcto para cualquier tarea de depuración.

8. Kismet

Kismet es un detector de red, rastreador de paquetes ySistema de detección de intrusos para LAN inalámbricas. Funcionará con cualquier tarjeta inalámbrica que admita el modo de monitoreo sin formato y pueda detectar el tráfico 802.11a, 802.11b, 802.11gy 802.11n. La herramienta puede ejecutarse en Linux, FreeBSD, NetBSD, OpenBSD y OS X. Desafortunadamente, hay un soporte muy limitado para Windows, principalmente porque solo un adaptador de red inalámbrico para Windows admite el modo de monitoreo.

Este software gratuito se lanza bajo Gnu GPLLicencia. Es diferente de otros detectores de red inalámbrica en que funciona de forma pasiva. El software puede detectar la presencia de puntos de acceso inalámbricos y clientes sin enviar ningún paquete registrable. Y también los asociará entre sí. Además, Kismet es la herramienta de monitoreo inalámbrico de código abierto más utilizada.

Kismet también incluye funciones básicas de detección de intrusiones inalámbricas y puede detectar programas activos de detección inalámbrica, así como una serie de ataques a redes inalámbricas.

9 Nikto

Nikto es un escáner de servidor web de código abierto. Realizará una amplia gama de pruebas contra servidores web, probando múltiples elementos, incluidos más de 6700 archivos y programas potencialmente peligrosos. La herramienta buscará versiones desactualizadas de más de 1250 servidores e identificará problemas específicos de la versión en más de 270 servidores. También puede verificar los elementos de configuración del servidor, como la presencia de múltiples archivos de índice, las opciones del servidor HTTP, e intentará identificar los servidores web y el software instalados.

Nikto está diseñado para la velocidad en lugar de sigilo. Probará un servidor web en el menor tiempo posible, pero su paso aparecerá en los archivos de registro y será detectado por los sistemas de detección y prevención de intrusos.

Nikto se publica bajo la licencia GNU GPL y se puede descargar de forma gratuita desde su hogar GitHub.

10. OpenVAS

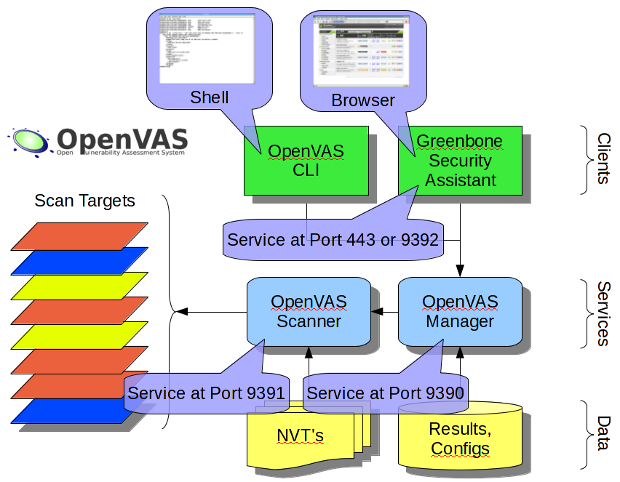

El sistema de evaluación de vulnerabilidad abierta, o OpenVAS, es un conjunto de herramientas que ofrece una completaescaneo de vulnerabilidades. Su marco subyacente es parte de la solución de gestión de vulnerabilidades de Greenbone Networks. Es completamente gratuito y la mayoría de sus componentes son de código abierto, aunque algunos son propietarios. El producto tiene más de cincuenta mil pruebas de vulnerabilidad de red que se actualizan periódicamente.

Hay dos componentes principales para OpenVAS. Primero, está el escáner, que maneja el escaneo real de las computadoras de destino. El otro componente es el gerente. Controla el escáner, consolida los resultados y los almacena en una base de datos SQL central. Los parámetros de configuración de la herramienta también se almacenan en esa base de datos. Un componente adicional se denomina base de datos de Pruebas de vulnerabilidad de red. Se puede actualizar desde la tarifa Greenborne Community Feed o Greenborne Security Feed. Este último es un servidor de suscripción pagado, mientras que el feed de la comunidad es gratuito.

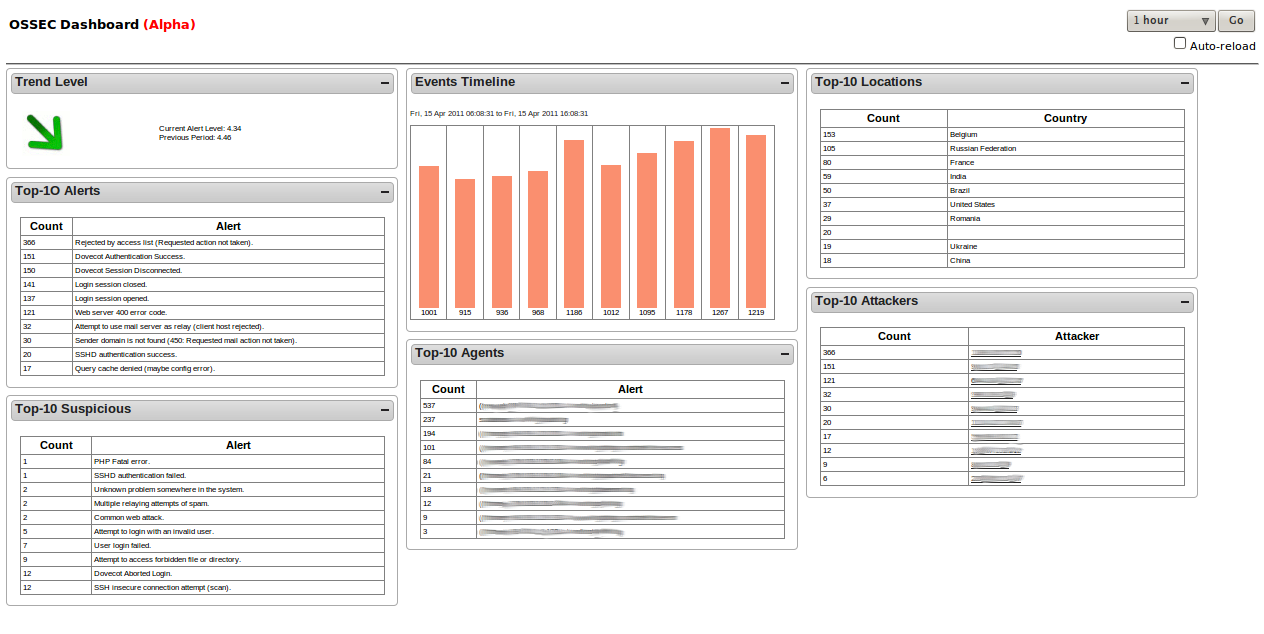

11. OSSEC

OSSEC, que significa Open Source SECurity, es unsistema de detección de intrusiones basado en host. A diferencia de los IDS basados en la red, este se ejecuta directamente en los hosts que protege. El producto es propiedad de Trend Micro, un nombre confiable en seguridad de TI.

El enfoque principal de la herramienta es el registro y la configuraciónarchivos en hosts * nix. En Windows, observa el registro en busca de modificaciones no autorizadas y actividades sospechosas. Cada vez que se detecta algo extraño, se lo alerta rápidamente a través de la consola de la herramienta o por correo electrónico.

El principal inconveniente de OSSEC–O cualquier IDS basado en host– que debe serinstalado en cada computadora que desea proteger. Afortunadamente, este software consolidará la información de cada computadora protegida en una consola centralizada, haciendo que su administración sea mucho más fácil. OSSEC solo se ejecuta en * nix. Sin embargo, hay un agente disponible para proteger los hosts de Windows.

OSSEC también se distribuye bajo la licencia GNU GPL y se puede descargar desde su propio sitio web.

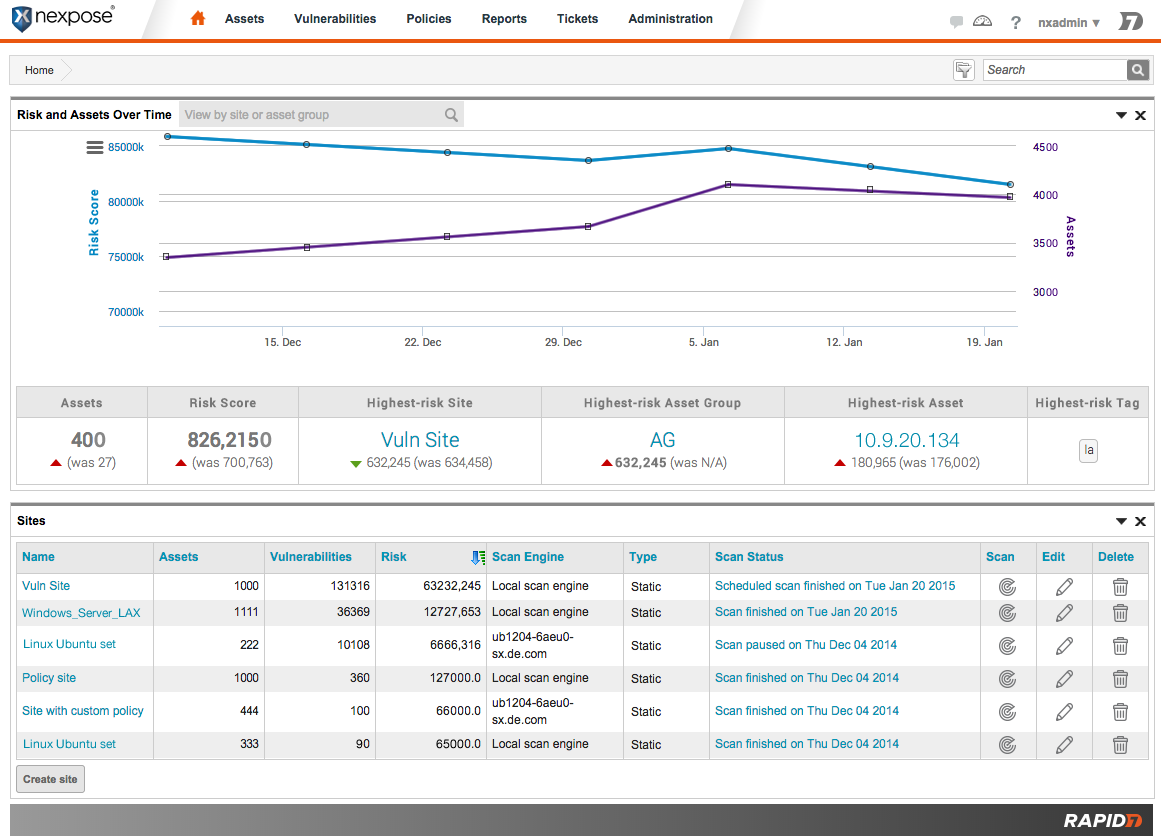

12. Nexpose

Nexpose de Rapid7 es otro de los mejoresherramienta de gestión de vulnerabilidades. Este es un escáner de vulnerabilidades que admite todo el ciclo de vida de gestión de vulnerabilidades. Se encargará del descubrimiento, detección, verificación, clasificación de riesgos, análisis de impacto, informes y mitigación. La interacción del usuario se maneja a través de una interfaz basada en la web.

En cuanto a las características, este es un producto muy completo. Algunas de sus características más interesantes incluyen escaneo virtual para VMware NSX y descubrimiento dinámico para Amazon AWS. El producto escaneará la mayoría de los entornos y puede escalar hasta un número ilimitado de direcciones IP. Agregue a eso sus opciones de implementación rápida y tendrá un producto ganador.

El producto está disponible en una comunidad gratuita.edición con un conjunto de características reducido. También hay versiones comerciales que comienzan en $ 2,000 por usuario por año. Para descargas y más información, visite la página de inicio de Nexpose.

13. GFI LanGuard

GFI Languard afirma ser la "solución definitiva de seguridad de TIpara los negocios ". Esta es una herramienta que puede ayudarlo a escanear redes en busca de vulnerabilidades, automatizar parches y lograr el cumplimiento. El software no solo es compatible con los sistemas operativos de escritorio y servidor, sino también con Android o iOS. GFI Languard realiza sesenta mil pruebas de vulnerabilidad y garantiza que sus dispositivos se actualicen con los últimos parches y actualizaciones.

GFI LanguardEl panel de informes intuitivo está muy bien hechoy también lo es su gestión de actualización de definiciones de virus que funciona con todos los principales proveedores de antivirus. Esta herramienta no solo parcheará los sistemas operativos sino también los navegadores web y varias otras aplicaciones de terceros. También tiene un motor de informes web muy potente y una gran escalabilidad. GFI Languard evaluará las vulnerabilidades en las computadoras, pero también en una amplia gama de dispositivos en red, como conmutadores, enrutadores, puntos de acceso e impresoras.

La estructura de precios para GFI Languard Es bastante complejo. El software está basado en suscripción y debe renovarse anualmente. Para los usuarios que prefieren probar la herramienta antes de comprarla, hay disponible una versión de prueba gratuita.

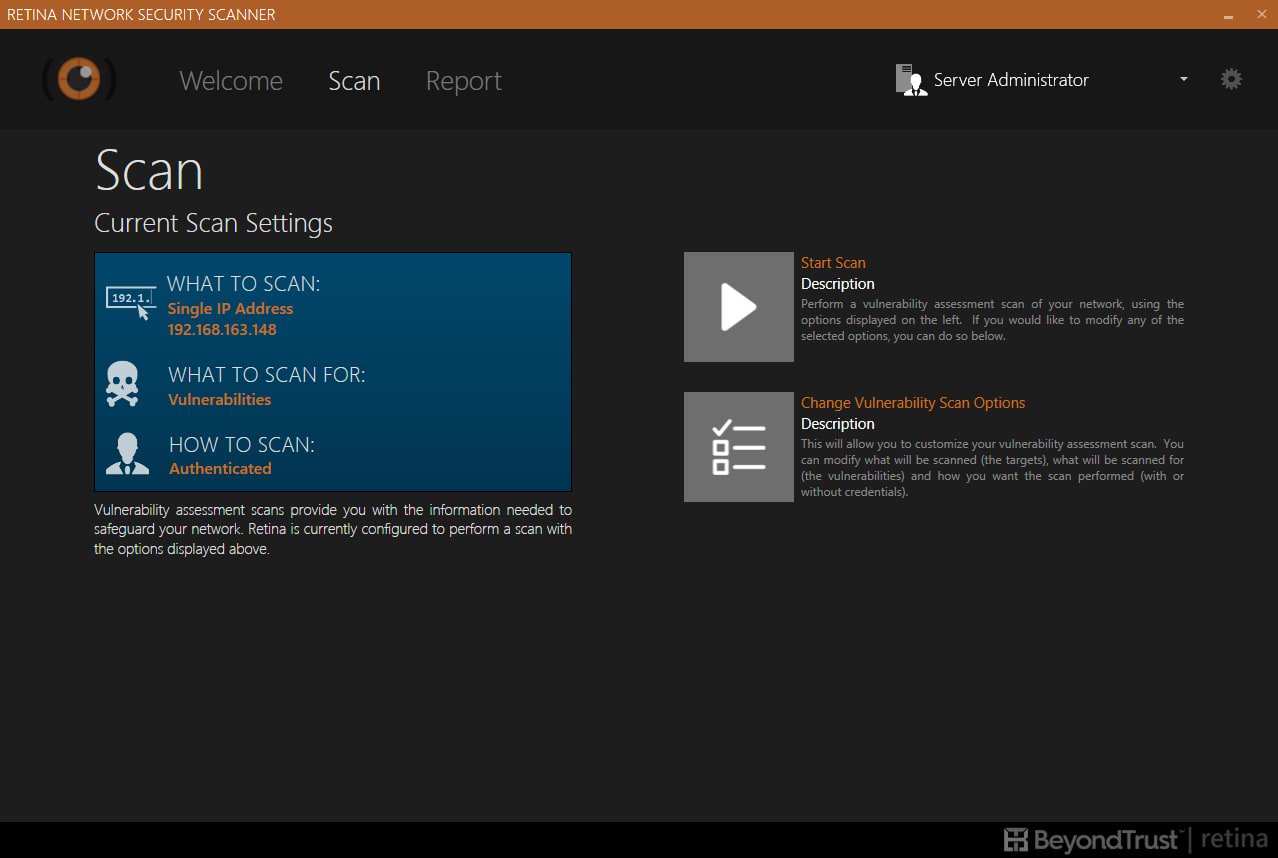

14. Retina

los Escáner de seguridad de red Retina from AboveTrust es otro de los más conocidosescáneres de vulnerabilidad. Este es un producto con todas las funciones que se puede utilizar para realizar una evaluación de parches faltantes, vulnerabilidades de día cero, configuración no segura y otras vulnerabilidades. La herramienta cuenta con una interfaz de usuario intuitiva. Además. Los perfiles de usuario que coinciden con varias funciones de trabajo simplifican el funcionamiento del sistema.

los Retina escáner utiliza una extensa base de datos de redvulnerabilidades, problemas de configuración y parches faltantes. La base de datos se actualiza automáticamente y cubre una amplia gama de sistemas operativos, dispositivos, aplicaciones y entornos virtuales. El producto completo del producto de entornos VMware incluye escaneo de imágenes virtuales en línea y fuera de línea, escaneo de aplicaciones virtuales e integración con vCenter.

los Retina el escáner solo está disponible como suscripción a un costo de $ 1 870 / año para un recuento ilimitado de direcciones IP. También se puede obtener una versión de prueba gratuita de 30 días.

Comentarios