La seguridad es una preocupación importante de la mayoría de las redes yadministradores del sistema. Es bastante comprensible teniendo en cuenta la escena de amenaza actual. Los ataques cibernéticos son cada vez más comunes y tienen efectos nocivos que son tan grandes que pueden ser difíciles de comprender. Los ciberdelincuentes buscan constantemente vulnerabilidades en los sistemas y software para acceder a El activo más importante de muchas organizaciones, sus datos. Prevenir eso requiere el uso deherramientas de evaluación de vulnerabilidades como Microsoft Baseline Security Analyzer o MBSA. Sin embargo, esta herramienta está comenzando a mostrar algunos signos de la edad. Para empezar, no funcionará directamente con las versiones modernas de Windows y también tiene una funcionalidad algo limitada. Para ser totalmente honesto, si todavía está usando MBSA, es hora de que cambie a otra cosa. Hoy estamos revisando cuatro de las mejores alternativas al Microsoft Baseline Security Analyzer.

Comenzaremos nuestra discusión echando un vistazoen MBSA. Después de todo, ayuda saber qué estamos tratando de reemplazar. Luego discutiremos la vulnerabilidad en general. A continuación, hablaremos sobre las herramientas de escaneo de vulnerabilidades, cuáles son, quién las necesita y cuáles son sus características esenciales. Esto nos llevará a la gran revelación: las cuatro mejores alternativas al Microsoft Baseline Security Analyzer. Revisaremos brevemente cada una de las herramientas para darle una idea de sus características y capacidades.

Acerca de Microsoft Baseline Security Analyzer

El Microsoft Baseline Security Analyzer, oMBSA, es una herramienta bastante antigua de Microsoft. Si bien ciertamente no es una opción ideal para grandes organizaciones, la herramienta podría ser útil para empresas más pequeñas, aquellas con solo un puñado de servidores. Además de su antigüedad, uno de los principales inconvenientes de la herramienta es que, al provenir de Microsoft, no puede esperar que escanee nada que no sean productos de Microsoft. Sin embargo, escaneará el sistema operativo Windows, así como algunos servicios como el Firewall de Windows, el servidor SQL, IIS y las aplicaciones de Microsoft Office.

Contrariamente a la mayoría del escaneo de vulnerabilidadesherramientas, esta no busca vulnerabilidades específicas. En cambio, busca cosas como parches faltantes, paquetes de servicio y actualizaciones de seguridad y escanea los sistemas en busca de problemas administrativos. Su motor de informes puede generar una lista de actualizaciones faltantes y configuraciones incorrectas.

Otro inconveniente importante de MBSA es que, debido asu edad, no es realmente compatible con Windows 10. La versión 2.3 de MBSA funcionará con la última versión de Windows, pero es probable que requiera algunos ajustes para limpiar los falsos positivos y corregir las comprobaciones que no se pueden completar. Como ejemplo, MBSA informará falsamente que Windows Update no está habilitado en Windows 10, incluso cuando lo está. En consecuencia, no puede usar este producto para verificar si Windows Update está habilitado o no en computadoras con Windows 10.

Esta es una herramienta simple de usar y hace lo que hace bien. Sin embargo, no hace mucho y en realidad ni siquiera lo hace tan bien en las computadoras modernas, lo que lleva a muchos usuarios a buscar un reemplazo.

Vulnerabilidad 101

Antes de continuar, hagamos una pausa y brevementediscutir vulnerabilidad. La complejidad de los sistemas y redes informáticos modernos ha alcanzado un nivel de complejidad sin precedentes. Un servidor promedio a menudo podría ejecutar cientos de procesos. Cada uno de estos procesos es un programa de computadora. Algunos de ellos son grandes programas que están hechos de miles de líneas de código fuente. Dentro de este código, podría haber, y probablemente haya, cosas inesperadas. Un desarrollador puede, en algún momento, haber agregado alguna característica de puerta trasera para facilitar sus esfuerzos de depuración. Más tarde, cuando el desarrollador comenzó a trabajar en otra cosa, esta característica peligrosa podría haber llegado por error a la versión final. También podría haber algunos errores en el código de validación de entrada que podrían causar resultados inesperados, y a menudo indeseables, en alguna circunstancia específica.

A esto nos referimos comovulnerabilidades y cualquiera de estos pueden usarse para tratar de obtener acceso a sistemas y datos. Hay una gran comunidad de ciberdelincuentes que no tienen nada mejor que hacer que encontrar estos agujeros y explotarlos para penetrar en sus sistemas y robar sus datos. Cuando se ignora o se deja desatendida, los usuarios malintencionados pueden utilizar las vulnerabilidades para obtener acceso a sus sistemas y datos o, lo que es peor, a los datos de su cliente o para causar algún daño importante, como inutilizar sus sistemas.

Las vulnerabilidades se pueden encontrar en todas partes. A menudo se arrastran en el software que se ejecuta en sus servidores o en sus sistemas operativos. También existen en equipos de red como conmutadores, enrutadores e incluso dispositivos de seguridad como cortafuegos. Para estar del lado seguro, si hay algo así como estar del lado seguro, realmente necesita buscarlos en todas partes.

Herramientas de escaneo de vulnerabilidades

Las herramientas de escaneo o evaluación de vulnerabilidades tienenUna función principal: identificar vulnerabilidades en sus sistemas, dispositivos, equipos y software. A menudo se les llama escáneres porque generalmente escanearán su equipo para buscar vulnerabilidades conocidas.

Pero, ¿cómo encuentran las herramientas de escaneo de vulnerabilidades?vulnerabilidades? Después de todo, generalmente no están a la vista. Si fueran tan obvios, los desarrolladores los habrían abordado antes de lanzar el software. Las herramientas en realidad no son muy diferentes del software de protección antivirus que utiliza bases de datos de definiciones de virus para reconocer las firmas de virus informáticos. Del mismo modo, la mayoría de los escáneres de vulnerabilidades se basan en bases de datos de vulnerabilidades y sistemas de escaneo para vulnerabilidades específicas. Dichas bases de datos de vulnerabilidades a menudo están disponibles en conocidos laboratorios de pruebas de seguridad independientes dedicados a encontrar vulnerabilidades en software y hardware o pueden ser bases de datos propietarias del proveedor de la herramienta de escaneo de vulnerabilidades. Como una cadena es tan fuerte como su eslabón más débil, el nivel de detección que obtiene es tan bueno como la base de datos de vulnerabilidad que utiliza su herramienta.

¿Quién los necesita?

La respuesta de una palabra a esa pregunta es bonitaobvio: ¡Todos! Al igual que nadie en su sano juicio pensaría en ejecutar una computadora sin protección antivirus en estos días, ningún administrador de red debería estar sin al menos alguna forma de protección contra vulnerabilidades. Los ataques podrían venir de cualquier parte y golpearlo donde y cuando menos lo espere. Debe ser consciente de su riesgo de exposición.

Si bien la exploración de vulnerabilidades es posiblementealgo que podría hacerse manualmente, este es un trabajo casi imposible. Solo encontrar información sobre vulnerabilidades, y mucho menos escanear sus sistemas para detectar su presencia, podría requerir una enorme cantidad de recursos. Algunas organizaciones se dedican a encontrar vulnerabilidades y a menudo emplean a cientos, si no miles de personas. ¿Por qué no aprovecharlos?

Cualquiera que administre varios sistemas informáticos olos dispositivos se beneficiarían enormemente al usar una herramienta de escaneo de vulnerabilidades. Cumplir con los estándares regulatorios como SOX o PCI-DSS, solo por nombrar algunos, a menudo exigirá que lo haga. E incluso si no lo requieren específicamente, el cumplimiento a menudo será más fácil de demostrar si puede demostrar que tiene implementadas herramientas de escaneo de vulnerabilidades.

Características esenciales de las herramientas de escaneo de vulnerabilidades

Hay muchos factores a considerar al seleccionarUna herramienta de escaneo de vulnerabilidades. En la parte superior de la lista de cosas a considerar está la gama de dispositivos que se pueden escanear. Necesita una herramienta que pueda escanear todo el equipo que necesita escanear. Si tiene muchos servidores Linux, por ejemplo, querrá elegir una herramienta que pueda escanearlos, no una que solo maneje máquinas Windows. También desea elegir un escáner que sea lo más preciso posible en su entorno. No querrá ahogarse en notificaciones inútiles y falsos positivos.

Otro elemento diferenciador entre productos.es su respectiva base de datos de vulnerabilidad. ¿Lo mantiene el proveedor o es de una organización independiente? ¿Con qué frecuencia se actualiza? ¿Se almacena localmente o en la nube? ¿Tiene que pagar tarifas adicionales para usar la base de datos de vulnerabilidades u obtener actualizaciones? Es posible que desee obtener respuestas a estas preguntas antes de elegir su herramienta.

Algunos escáneres de vulnerabilidades utilizan intrusivosmétodos de escaneo. Potencialmente podrían afectar el rendimiento del sistema. De hecho, los más intrusivos suelen ser los mejores escáneres. Sin embargo, si afectan el rendimiento del sistema, querrá saberlo de antemano para programar sus escaneos en consecuencia. Hablando de programación, este es otro aspecto importante de las herramientas de escaneo de vulnerabilidades de red. Algunas herramientas ni siquiera tienen escaneos programados y deben iniciarse manualmente.

Las alertas y los informes también son importantes.características de las herramientas de escaneo de vulnerabilidades. Las alertas pertenecen a lo que sucede cuando se encuentra una vulnerabilidad. ¿Existe una notificación clara y fácil de entender? ¿Cómo se transmite? ¿A través de una ventana emergente en pantalla, un correo electrónico, un mensaje de texto? Más importante aún, ¿la herramienta proporciona alguna información sobre cómo solucionar las vulnerabilidades que encuentra? Algunas herramientas incluso tienen remediación automatizada de ciertos tipos de vulnerabilidades. Otras herramientas se integran con el software de administración de parches, ya que los parches son a menudo la mejor manera de corregir vulnerabilidades.

En cuanto a los informes, si bien a menudo es una cuestión depreferencia personal, debe asegurarse de que la información que espera y necesita encontrar en los informes realmente estará allí. Algunas herramientas solo tienen informes predefinidos, otras le permitirán modificar los informes integrados. En cuanto a los mejores, al menos desde el punto de vista de los informes, le permitirán crear informes personalizados desde cero.

Cuatro grandes alternativas a MBSA

Ahora que sabemos qué son las vulnerabilidades, cómose escanean y cuáles son las principales características de las herramientas de escaneo de vulnerabilidades, estamos listos para revisar algunos de los mejores o más interesantes paquetes que pudimos encontrar. Hemos incluido algunas herramientas pagas y algunas gratuitas. Algunos incluso están disponibles en versión gratuita y de pago. Todo sería una buena opción para reemplazar a MBSA. Veamos cuáles son sus características principales.

1. Administrador de configuración de red de SolarWinds (PRUEBA GRATIS)

SolarWinds es un nombre bien conocido entre la red yadministradores del sistema. La compañía ha estado fabricando algunas de las mejores herramientas de administración de red durante aproximadamente 20 años. Una de sus principales herramientas, el Monitor de rendimiento de red de SolarWinds, recibe constantemente excelentes críticas y elogios como una de las mejores herramientas de monitoreo de ancho de banda de red SNMP. La compañía también es bastante famosa por sus herramientas gratuitas. Son herramientas más pequeñas diseñadas para abordar tareas específicas de gestión de redes. Entre las herramientas gratuitas más conocidas se encuentran la Calculadora de subred avanzada y el servidor Kiwi Syslog.

Nuestra primera herramienta, la Administrador de configuración de red de SolarWinds No es realmente una herramienta de escaneo de vulnerabilidades. Pero por dos razones específicas, pensamos que era una alternativa interesante a MBSA y decidimos incluirlo en nuestra lista. Para empezar, el producto tiene una función de evaluación de vulnerabilidades y, además, aborda un tipo específico de vulnerabilidad, uno que es importante pero que muchas otras herramientas no abordan, la configuración incorrecta de los equipos de red. El producto también está repleto de características no relacionadas con la vulnerabilidad.

- PRUEBA GRATIS: Administrador de configuración de red de SolarWinds

- Enlace de descarga oficial: https://www.solarwinds.com/network-configuration-manager/registration

los Administrador de configuración de red de SolarWindsEl uso principal como herramienta de escaneo de vulnerabilidades esen la validación de configuraciones de equipos de red para errores y omisiones. La herramienta también puede verificar periódicamente las configuraciones del dispositivo en busca de cambios. Esto es útil ya que algunos ataques se inician modificando la configuración de un dispositivo de red, que a menudo no son tan seguros como los servidores, de una manera que puede facilitar el acceso a otros sistemas. La herramienta también puede ayudar con el cumplimiento de normas o regulaciones mediante el uso de sus herramientas de configuración de red automatizadas que pueden implementar configuraciones estandarizadas, detectar cambios fuera del proceso, configuraciones de auditoría e incluso corregir infracciones.

El software se integra con el NationalBase de datos de vulnerabilidades que se ganó su lugar en esta lista de alternativas de MBSA. También tiene acceso a los CVE más recientes para identificar vulnerabilidades en sus dispositivos Cisco. Funcionará con cualquier dispositivo Cisco que ejecute ASA, IOS o Nexus OS. De hecho, otras dos herramientas útiles, Network Insights para ASA y Network Insights para Nexus están integradas en el producto.

Precio por el Administrador de configuración de red de SolarWinds comienza en $ 2,895 para hasta 50 nodos administrados y aumenta con el número de nodos administrados. Si desea probar esta herramienta, puede descargar una versión de prueba gratuita de 30 días directamente desde SolarWinds.

2. OpenVAS

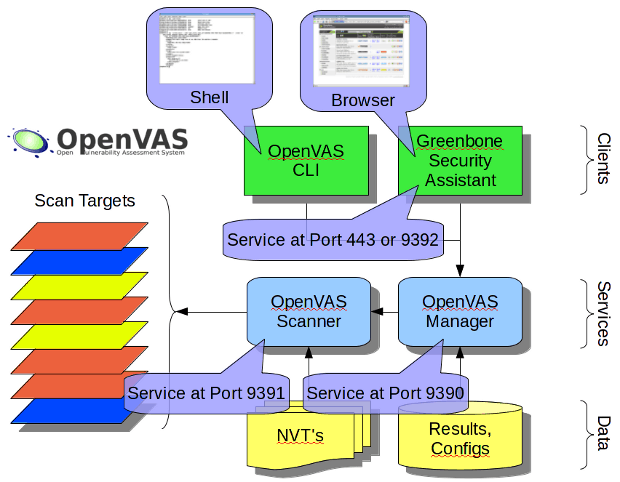

los Sistema de evaluación de vulnerabilidad abiertao OpenVAS, es un marco de varios servicios y herramientas. Se combinan para crear una herramienta de escaneo de vulnerabilidades completa pero poderosa. El marco detrás OpenVAS es parte de la vulnerabilidad de Greenbone Networkssolución de gestión a partir de la cual se han aportado elementos a la comunidad durante unos diez años. El sistema es completamente gratuito y muchos de sus componentes clave son de código abierto, aunque algunos no lo son. El escáner OpenVAS se suministra con más de cincuenta mil pruebas de vulnerabilidad de red que se actualizan periódicamente.

OpenVAS Se compone de dos componentes principales. El primero es el Escáner OpenVAS. Este es el componente responsable del escaneo real de las computadoras de destino. El segundo componente es el Gerente de OpenVAS que maneja todo lo demás, como controlarel escáner, consolidando resultados y almacenándolos en una base de datos SQL central. El software tiene interfaces de usuario basadas en navegador y en línea de comandos. Otro componente del sistema es la base de datos de Pruebas de vulnerabilidad de red. Esta base de datos puede obtener sus actualizaciones, ya sea de la Fuente gratuita de la comunidad de Greenborne o de la Fuente de seguridad de Greenborne de pago para una protección más completa.

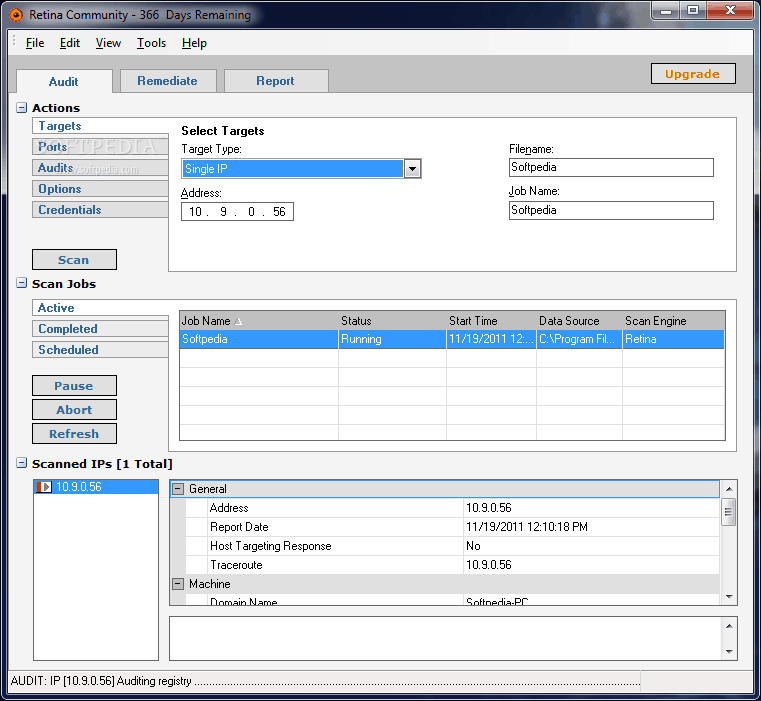

3. Comunidad de la red de retina

Comunidad de la red de retina es la versión gratuita de Escáner de seguridad de red Retina de AboveTrust, que es una de las vulnerabilidades más conocidasescáneres A pesar de ser gratuito, es un completo escáner de vulnerabilidades que está repleto de características. Puede realizar una evaluación exhaustiva de vulnerabilidades de parches faltantes, vulnerabilidades de día cero y configuraciones no seguras. También cuenta con perfiles de usuario alineados con las funciones de trabajo, lo que simplifica la operación del sistema. Este producto presenta una GUI intuitiva de estilo metro que permite una operación optimizada del sistema.

Una gran cosa sobre Comunidad de la red de retina es que usa la misma base de datos de vulnerabilidadescomo su hermano pagado. Es una extensa base de datos de vulnerabilidades de red, problemas de configuración y parches faltantes que se actualiza automáticamente y cubre una amplia gama de sistemas operativos, dispositivos, aplicaciones y entornos virtuales. Hablando de entornos virtuales, el producto es totalmente compatible con VMware e incluye escaneo de imágenes virtuales en línea y fuera de línea, escaneo de aplicaciones virtuales e integración con vCenter.

El principal inconveniente de Comunidad de la red de retina es que se limita a escanear 256 IPdirecciones. Aunque esto podría no ser mucho si está administrando una red grande, podría ser más que suficiente para muchas organizaciones más pequeñas. Si su entorno tiene más de 256 dispositivos, todo lo que acabamos de decir sobre este producto también es cierto en su hermano mayor, el Escáner de seguridad de red Retina que está disponible en ediciones Standard e Unlimited. Cualquiera de las ediciones tiene un conjunto de características extendido en comparación con el Escáner de Retina Network Community.

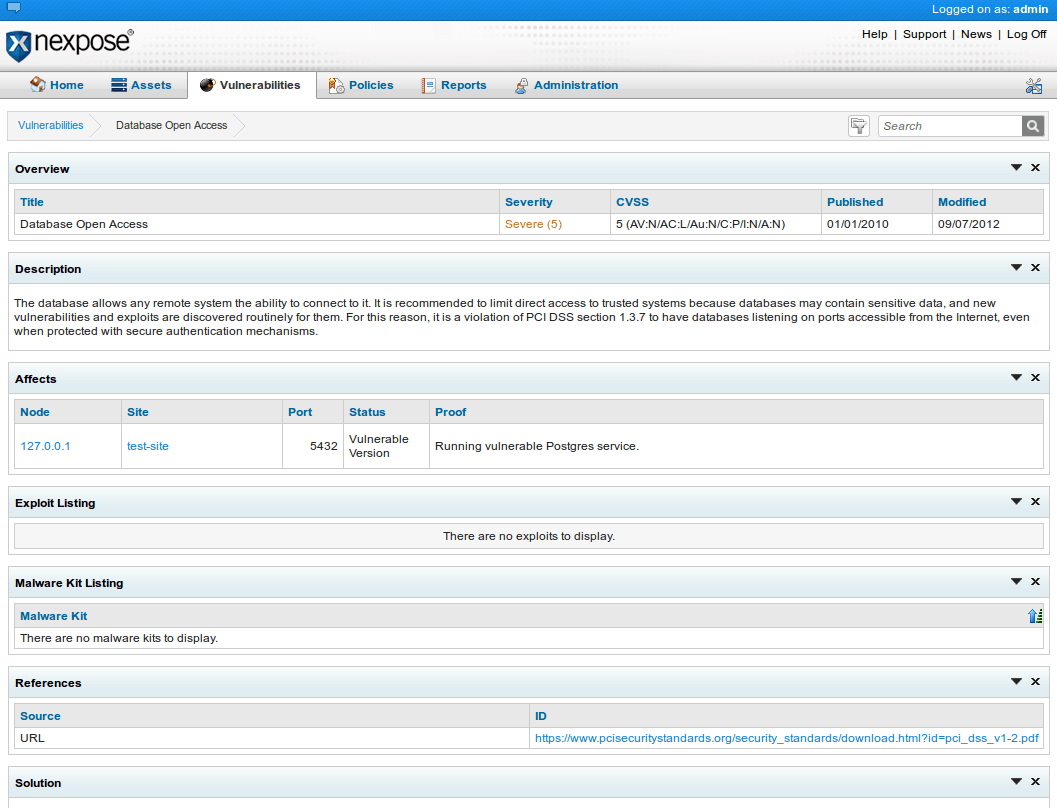

4. Edición comunitaria de Nexpose

Quizás no tan popular como Retina, Nexpose de Rapid7 es otro escáner de vulnerabilidades conocido. En cuanto a Edición comunitaria de Nexpose, es una versión ligeramente reducida de Rapid7El exhaustivo escáner de vulnerabilidades. Sin embargo, el producto tiene algunas limitaciones importantes. Por ejemplo, se limita a escanear un máximo de 32 direcciones IP. Esto limita severamente la utilidad de la herramienta a las redes más pequeñas. Otra limitación es que el producto solo puede usarse durante un año. Si puede vivir con estas limitaciones, es un excelente producto. Si no, siempre puede echar un vistazo a la oferta paga de Rapid7.

Edición comunitaria de Nexpose se ejecutará en máquinas físicas en cualquieraWindows o Linux. También está disponible como un dispositivo virtual. Tiene amplias capacidades de escaneo que manejarán redes, sistemas operativos, aplicaciones web, bases de datos y entornos virtuales. Esta herramienta utiliza seguridad adaptativa que puede detectar y evaluar automáticamente nuevos dispositivos y nuevas vulnerabilidades en el momento en que acceden a su red. Esta característica funciona junto con conexiones dinámicas a VMware y AWS. El software también se integra con el proyecto de investigación de Sonar para proporcionar un verdadero monitoreo en vivo. Edición comunitaria de Nexpose proporciona escaneo de políticas integrado para ayudar encumplir con estándares populares como CIS y NIST. Y por último, pero no menos importante, los informes de reparación intuitivos de la herramienta le brindan instrucciones paso a paso sobre las acciones de reparación.

Comentarios