El Onion Router, o Tor, es una forma popular deproporcionando a los usuarios de Internet anonimato. Encapsula los datos en varias capas de cifrado, de ahí la parte "cebolla" de su nombre, y enruta el tráfico a través de una compleja matriz de pares, con cada uno solo consciente de lo que necesita para mantener los datos en movimiento. Algunos usuarios de Tor se hacen la pregunta: ¿Mi proveedor de servicios de Internet sabe que estoy usando Tor? Es una muy buena pregunta ya que todos preferimos que nuestro IPS no sepa que estamos usando Tor. Como veremos, hay algunas razones para eso, pero la más básica se puede resumir en esta analogía: Si me visto como otra persona, prefiero que la gente me vea como a quién estoy vestida y no como alguien que está vestido.

Hoy, comenzamos nuestra discusión explicando quéTor es, para qué se utiliza y cómo funciona. Aunque Tor es un sistema bastante complejo, trataremos de explicarlo en términos que cualquiera pueda entender. Haremos todo lo posible para ser detallados pero no demasiado técnicos.

Luego, discutiremos las razones por las cuales su ISPpodría estar interesado en saber si está utilizando TOR y si realmente pueden o no. Luego hablaremos sobre algunas alternativas disponibles para ocultar su actividad a su ISP o cualquier persona que pueda interceptar y analizar su tráfico. Veremos que las redes privadas virtuales son excelentes herramientas para proporcionar el anonimato y presentarle a tres de los mejores proveedores de VPN que conocemos.

¿Qué es tor?

Tor es un sistema para habilitar anónimoscomunicaciones en internet. Usarlo hace que sea más difícil rastrear la actividad del usuario a un usuario específico. Puede ocultar visitas a sitios web, publicaciones en línea, mensajes instantáneos y otras formas de comunicación en línea. La intención de usar Tor es "proteger la privacidad personal de sus usuarios, así como su libertad y capacidad de realizar comunicaciones confidenciales al evitar que sus actividades en Internet sean monitoreadas".

En pocas palabras, Tor dirige el tráfico de Interneta través de una red mundial gratuita de superposición de voluntarios que consta de miles de retransmisiones y oculta la ubicación y el uso de un usuario a cualquier persona que realice vigilancia de red o análisis de tráfico. Tor no está destinado a resolver completamente el problema del anonimato en la web ni está diseñado para borrar por completo las huellas de nadie. En cambio, está diseñado para reducir la probabilidad de que los sitios rastreen acciones y datos de regreso al usuario.

¿Cómo funciona Tor? (En términos que cualquiera puede entender)

Aunque Tor es un sistema relativamente complejo,trataremos de explicar su funcionamiento en términos simples. Con una mejor comprensión de los principios operativos de Tor, uno está mejor equipado para evaluar qué grado de anonimato puede proporcionar y las limitaciones que tiene.

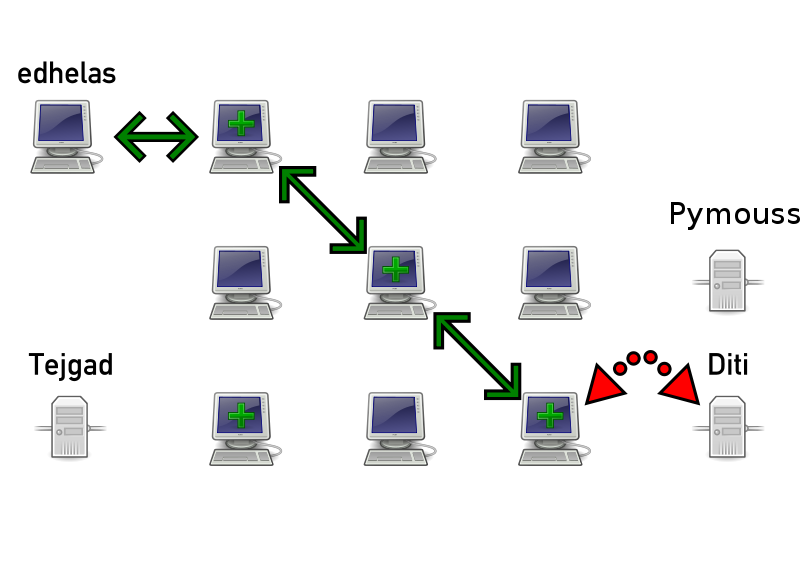

Cuando un usuario de Tor desea abrir una comunicacióncanalizar a un recurso remoto, un sitio web, por ejemplo, el primer paso es construir una ruta virtual entre el origen y el destino. El cliente Tor (el software que se ejecuta en la computadora del usuario) tiene acceso a una lista de nodos Tor y lo usa para construir un circuito aleatorio a través de varios nodos. Su número y ubicación dependen de las ubicaciones de la fuente y el destino.

Cada nodo en el circuito virtual solo conocelos nodos anteriores y siguientes. Por lo tanto, solo el primer nodo conoce el origen y solo el último conoce el destino. Si algún nodo estuviera comprometido, sería imposible rastrear el circuito.

Una vez que se construye el circuito, el clienteencapsula los datos y los cifra una vez para cada nodo del circuito virtual. Por ejemplo, si el circuito virtual tiene 3 nodos, generalmente tiene mucho más que eso, los datos se cifrarán 3 veces, primero usando la clave del último nodo, luego usando el nodo medio y finalmente usando el primero. Es el sistema de cifrado de esta capa lo que le dio al enrutador Onion su nombre de lo que se desarrolló por primera vez.

¿Por qué me importaría mi ISP si uso Tor?

Simplemente porque su proveedor de servicios de Internetse preocupa por todas y cada una de sus actividades en línea. Hay varias razones para eso. En primer lugar, quieren asegurarse de que nadie viole sus términos y condiciones. Además, deben ofrecer un nivel de servicio decente a todos sus usuarios, por lo que deben asegurarse de que los recursos estén suficientemente asignados donde y cuando se necesiten. Finalmente, también pueden querer protegerse de acciones legales cada vez que uno de sus usuarios infringe la ley.

El problema específico con Tor es que es conocido porser utilizado para todo tipo de acciones ilegales, tales como software y piratería de medios y una serie de diversas actividades criminales. Esto hace que los proveedores de servicios de Internet sean muy cautelosos sobre su uso.

Y cuando su ISP sospecha que un usuario puede estar violandosus términos y condiciones o violando alguna ley local, pueden reaccionar de diferentes maneras. Se sabe que algunos enviaron avisos de infracción. Otros reducirán el ancho de banda del usuario sospechoso. Y lo que es peor, algunos interrumpirán sin rodeos el servicio.

¿Mi ISP sabe que estoy usando Tor?

En pocas palabras, su proveedor de servicios de Internetsabe todo lo que haces. Y eso incluye usar Tor. Por supuesto, dadas las características de anonimato de Tor y su fuerte encriptación, no sabrán para qué estás usando Tor, pero definitivamente sabrán que lo estás usando.

Y dada la reputación de Tor de ser utilizado a menudo para realizar actividades ilegales en línea, muchos ISP lo bloquearán por completo o lo estrangularán hasta el punto de dejarlo inutilizable.

¿Cuáles son mis opciones?

El mejor consejo que podemos darle esabstenerse de realizar cualquier actividad ilegal en línea. Dicho esto, no todos los usuarios de Tor son delincuentes y sus razones para buscar el anonimato pueden ser perfectamente legítimas y razonables. Pero si su ISP tiene algo en contra del uso de Tor, deberá recurrir a otra forma de lograr la privacidad buscada.

Una red privada virtual es probablemente su mejoropciones cuando Tor no funcionará con su ISP. Proporcionan una privacidad y anonimato similares, aunque muy diferentes. Puede que no sean tan robustos y difíciles de descifrar como Tor, pero las VPN proporcionan protección suficiente en la mayoría de las situaciones.

Y lo mejor de las VPN es que casi nunca son bloqueadas por los proveedores de servicios de Internet (aunque existen casos excepcionales) No pueden serlo, ya que a menudo son el principal medio que utilizan los trabajadores de teletrabajo para conectarse a las redes de sus empleadores desde su hogar.

¿Cómo funcionan las VPN?

Una red privada virtual, o VPN, establece untúnel virtual entre un dispositivo protegido que ejecuta una aplicación de cliente VPN y un servidor VPN remoto. Todos los datos que entran o salen del dispositivo protegido son encriptados por la aplicación cliente usando algoritmos fuertes antes de ser enviados a través del túnel al servidor VPN. En el extremo del servidor, los datos se descifran y se envían a su destino en Internet. Aunque los datos se descifran y luego se envían a Internet en el extremo más alejado del túnel, aún no se puede rastrear ni a usted ni a su equipo. Una vez que los datos llegan a su destino, se ven como originarios del servidor VPN en lugar del dispositivo de origen.

Más importante aún, si le preocupaprivacidad y anonimato, alguien (su proveedor de servicios de Internet, agencias gubernamentales o usuarios malintencionados) que intente interceptar su tráfico y espiarlo siempre lo hará desde su extremo. Este es el segmento que se cifra cuando se usa una VPN. Cualquiera que intercepte y examine su tráfico solo verá datos indescifrables entre usted y un servidor VPN. No sabrían a dónde vas o qué estás haciendo.

Ventajas de usar una VPN

El uso de una VPN tiene varias ventajas además de los obvios factores de privacidad y anonimato. Dos de los más conocidos son omitiendo las restricciones de acceso impuestas por su proveedor de servicios y sin pasar por las limitaciones de acceso geográfico.

Omitir restricciones de acceso

Existen numerosos lugares que, si bien proporcionan acceso a Internet, lo restringen de alguna manera. Es común en instituciones académicas, entornos de oficina y muchos puntos de acceso WiFi públicos. Estas restricciones pueden ser una forma de limitar el uso del ancho de banda, reducir el tiempo perdido por empleados y estudiantes, proteger a los propietarios de derechos de autor o simplemente por hacer cumplir la ética o la moral.

Estas restricciones generalmente se implementan usandosistemas que una VPN puede evitar fácilmente. Sin embargo, no siempre funciona. Dado que el uso de VPN se ha vuelto cada vez más popular en los últimos años, muchas organizaciones están utilizando sistemas que bloquearán el tráfico de VPN. Afortunadamente, el software cliente VPN ha mejorado y el software cliente de muchos proveedores de VPN tiene un modo oculto que hará que el tráfico se vea como tráfico "normal", evitando cualquier bloqueo VPN. Los mejores incluso lo hacen sin intervención del usuario.

Eludiendo las limitaciones geográficas

Otra ventaja importante de usar VPN, y posiblemente sea la razón principal por la que las personas los usan hoy en día, es eludir las restricciones geográficas.

Varios sitios web o proveedores de contenido en elInternet restringe el acceso a los usuarios ubicados en una zona geográfica específica. Algunos lo hacen porque tienen diferentes ofertas locales en diferentes regiones. Otros lo hacen porque solo están autorizados por los propietarios de derechos de autor para distribuir contenido en regiones específicas.

Estas limitaciones geográficas se aplican peronegar o permitir conexiones basadas en su dirección IP de origen. Una dirección IP es un número que identifica de forma exclusiva su computadora en Internet. Como efecto secundario, su dirección IP también puede revelar su ubicación aproximada.

Como indicamos, cuando se usa una VPN, elel recurso de destino considera que su tráfico proviene del servidor VPN en lugar de su dispositivo y, por lo tanto, ve la dirección IP del servidor. Eludir las limitaciones geográficas es, por lo tanto, una simple cuestión de conectarse a un servidor VPN en la ubicación adecuada. La mayoría de los proveedores le permiten hacer exactamente eso.

Seleccionar una VPN

Hay varios factores que uno debe considerar al elegir el mejor proveedor de VPN para sus necesidades. Hemos compilado una lista de algunos de los que consideramos más importantes.

- Rendimiento y estabilidad: Una VPN agrega algo de sobrecarga de red que podría disminuirabajo la comunicación. No hay forma de evitar eso. Para minimizar esto, necesita servidores VPN rápidos. También desea que el servicio esté disponible cuando lo necesite. Para eso, necesita un proveedor confiable, uno con tiempo de actividad estelar.

- Parámetros de cifrado fuertes: Este es el factor más importante para la privacidad. El cifrado hace que sus datos sean casi imposibles de descifrar y evitará que su ISP lo espíe. Cuanto mayor sea el cifrado, mejores estarán sus datos protegidos. No se conforme con nada por debajo de 128 bits, sino apunte a 256 bits o más. Nuestros principales proveedores ofrecen encriptación de 256 bits.

- Política estricta de no registro: Una de las características más importantes cuandotrata de salvaguardar su privacidad. Si su proveedor de VPN fue pirateado o se vio obligado a revelar información sobre usted o sus actividades en línea, estará protegido si no tienen ninguna.

- Ubicación y número de servidores: Para poder evitar tantos geográficosrestricciones posibles, necesita un proveedor con servidores en tantas ubicaciones como sea posible. También necesita un proveedor con muchos servidores en cada ubicación. Los servidores no tienen capacidad ilimitada y cuando están demasiado ocupados, pueden reducir la velocidad. Más servidores significa menos carga en cada uno y, en consecuencia, un mejor rendimiento

- Software disponible para su plataforma: No necesariamente usa una computadora con Windows. En la actualidad, cada vez más usuarios utilizan algún tipo de dispositivo móvil, como tabletas, teléfonos inteligentes o televisores. Debe elegir un proveedor de VPN que tenga software de cliente para cualquier plataforma que esté utilizando.

Nuestros 3 principales proveedores de VPN

1. ExpressVPN

ExpressVPN es mejor conocido por su fuerte encriptaciónprotocolos, la velocidad de sus servidores y su red mundial de más de 1,500 servidores en 94 países. No importa lo que quiera ver y cuáles son sus restricciones geográficas, es probable que haya un servidor en el país correcto.

El servicio ExpressVPN usa el protocolo OpenVPNcon encriptación AES de 256 bits y secreto directo perfecto por defecto. Además, utiliza claves DHE-RSA de 4.096 bits que están protegidas por el algoritmo SHA-512.

Desafortunadamente, el proveedor solo tiene un parcialpolítica de no registro. Sin embargo, solo admiten datos sobre los servidores a los que se conectan los usuarios y las fechas en que lo hacen. Parece que su privacidad aún está adecuadamente protegida. La función de bloqueo de red de ExoressVPN bloqueará todo el tráfico de Internet en el raro caso de que la conexión se caiga, asegurando que sus datos no estén en riesgo.

La suscripción ExpressVPN le permite conectarse desdeTres dispositivos simultáneamente. También hay clientes de escritorio para Windows, MacOS y Linux, además de una aplicación de Android. Para proteger toda su casa desde un solo punto, también puede instalar el software VPN en un enrutador. A pesar de que el proveedor no ofrece enrutadores preconfigurados, en el sitio web de ExpressVPN se proporcionan instrucciones detalladas sobre cómo configurarlo en más de una docena de modelos de enrutadores de varios fabricantes.

- Desbloquea American Netflix, iPlayer, Hulu

- 94 países, más de 3,000 servidores

- Cifrado AES-256 de nivel gubernamental

- Ninguna política de registro bien aplicada

- Soporte de chat en vivo.

- Ligeramente más caro que algunas otras opciones.

2. IPVanish

IPVanish La característica principal es su servicio rápido queenfatiza tanto la seguridad como la privacidad. Con su política completa de no registro, el proveedor no guarda datos sobre las actividades de los usuarios. Incluso sus empleados no pueden ver lo que está haciendo o dónde va en línea.

Por defecto, IPVanish usa el protocolo OpenVPNcon cifrado de 256 bits, una característica estándar entre la mayoría de los proveedores. El servicio cuenta con autenticación SHA512 e intercambio de claves DHE-RSA de 2.048 bits con secreto directo perfecto. IPVanish también presenta un llamado "interruptor de apagado" que desconectará la red si la VPN se desconecta inesperadamente.

Con más de 950 servidores en unos 60países, lo más probable es que esté cubierto sin importar a qué recurso geobloqueado esté intentando acceder. Una suscripción IPVanish permite que hasta cinco dispositivos se conecten simultáneamente. IPVanish tiene software de cliente para computadoras Windows y Macintosh y el proveedor también tiene instrucciones detalladas sobre cómo configurar el servicio en Linux usando el software OpenVPN. Hay muy buenas aplicaciones de cliente Android e iOS. IPVanish proporciona instrucciones de configuración detalladas para las marcas de enrutadores más conocidas y la compañía tiene asociaciones con tres proveedores que ofrecen enrutadores con el software VPN IPVanish preinstalado.

3. CyberGhost

Con 1300 servidores en unos 30 países diferentes. CyberGhost es impresivo. Y su reputación como proveedor de VPN de alta calidad es excelente.

Como la mayoría de sus competidores, CyberGhost usa elProtocolo OpenVPN con cifrado AES de 256 bits, claves de 2048 bits y secreto perfecto. CyberGhost como una estricta política de registro cero (una de las mejores de la industria, de hecho). El proveedor ni siquiera mantendrá las direcciones de correo electrónico del usuario. CyberGhost eligió que todas las compras de suscripción sean procesadas por revendedores, por lo que la única información personal que CyberGhost mantiene sobre los usuarios son sus nombres de usuario. Otras características importantes de CyberGhost incluyen un interruptor de desconexión de Internet que desconectará automáticamente su red en caso de que la conexión VPN se caiga y la protección contra fugas de DNS e IP. En el lado del cliente, las aplicaciones están disponibles para Windows, MacOS, iOS y Android.

- PRECIO BAJO: 6 meses EXTRA gratis (79% de descuento - enlace a continuación)

- Torrenting permitido

- Jurisdicción en Rumania

- Política estricta de no registros

- Garantía de devolución de dinero de 45 días "sin problemas".

- No se pueden desbloquear algunos sitios populares de transmisión.

En conclusión

Tor es una excelente manera de proporcionar anonimato en línea. Desafortunadamente, su uso común para realizar todo tipo de actividades dudosas, si no ilegales, ha hecho que los ISP desconfíen de su uso. Algunos de ellos lo bloquearán o tomarán otras medidas más drásticas cuando lo detecten, lo que pueden hacer fácilmente.

Una VPN, aunque puede no proporcionar el mismo nivel deLa ofuscación de identidad y uso está menos mal vista por los proveedores de servicios de Internet, al tiempo que proporciona una protección de la privacidad más que adecuada en la mayoría de las situaciones. Con muchos proveedores de VPN para elegir, nuestra lista de factores importantes y nuestra lista Top 3 de los mejores proveedores deberían ayudarlo a elegir uno que se ajuste a sus necesidades.

¿Alguna vez has usado la red Tor? Si tuviera que elegir uno, ¿preferiría ir con Tor o una VPN? Y si eres un usuario de VPN, ¿quién es tu proveedor favorito y por qué? Use los comentarios a continuación para compartir su experiencia.

Cómo obtener una VPN GRATIS por 30 días

Si necesita una VPN por un tiempo breve cuando viaja, por ejemplo, puede obtener nuestra VPN mejor clasificada de forma gratuita. ExpressVPN incluye una garantía de devolución de dinero de 30 días. Tendrá que pagar la suscripción, es un hecho, pero permite acceso completo durante 30 días y luego cancela para obtener un reembolso completo. Su política de cancelación sin preguntas hace honor a su nombre.

Comentarios