Probablemente hayas escuchado sobre el gobierno de masasprogramas de vigilancia cibernética (a menos que haya estado viviendo debajo de una roca sin Wi-Fi), pero ¿cuánto sabe realmente sobre ellos? Hoy, compartiremos todos los detalles importantes, además de recomendar las mejores VPN contra la intromisión del gobierno que puede utilizar para mantener a la NSA y al FBI fuera de su negocio.

La mayoría de las grandes potencias del mundo de hoy tienenservicios de inteligencia domésticos, algunos de los cuales son más famosos que otros. En los Estados Unidos, está la Agencia de Seguridad Nacional (NSA) y la Oficina Federal de Investigaciones (FBI), dos agencias que han sido noticia en los últimos años por participar en espionaje en línea y vigilancia masiva. Los documentos filtrados recientemente mostraron el alcance de esos esfuerzos de recopilación de datos, lo que ha provocado que muchos usuarios de Internet reconsideren cuán segura es su información cuando se conectan.

Cómo obtener una VPN GRATIS por 30 días

Si necesita una VPN por un tiempo breve cuando viaja, por ejemplo, puede obtener nuestra VPN mejor clasificada de forma gratuita. ExpressVPN incluye una garantía de devolución de dinero de 30 días. Tendrá que pagar la suscripción, es un hecho, pero permite acceso completo durante 30 días y luego cancela para obtener un reembolso completo. Su política de cancelación sin preguntas hace honor a su nombre.

¿Qué hacen la NSA y el FBI?

El FBI fue fundada en 1908 con el objetivo de protegerlos derechos y libertades de los ciudadanos de los Estados Unidos al hacer cumplir la ley penal en todo el país. Su declaración de misión algo vaga le da al FBI una gran libertad para llevar a cabo sus tareas, que incluyen todo, desde detener el crimen organizado hasta prevenir el terrorismo. El beneficio original de tener un FBI es el acceso a la inteligencia y los recursos del gobierno junto con la capacidad de cruzar las fronteras estatales sin problemas de jurisdicción (algo que las fuerzas policiales locales no pueden hacer).

La NSA fue fundada en 1952 y es responsable de globalmonitoreo, recopilación de información y protección de redes de comunicaciones de EE. UU. Esto se lleva a cabo a través de esfuerzos de vigilancia que incluyen todo, desde fallas físicas en los sistemas electrónicos hasta escuchas telefónicas y monitoreo de la actividad de Internet. La descripción del trabajo de la NSA es aún menos precisa que la del FBI, lo que le permite doblar una enorme cantidad de reglas en nombre de la protección de los ciudadanos estadounidenses y la integridad del gobierno de los EE. UU.

Por más cliché que pueda parecer, la mayoría de lo que el FBIy NSA puede hacer está clasificado. Las agencias operan bajo un secreto extremo, lo que ha llevado a innumerables teorías de conspiración a lo largo de los años. Los agentes del FBI son vistos usando gafas oscuras merodeando en parques públicos, por ejemplo, y la NSA tiene errores electrónicos colocados en cada detector de humo producido comercialmente. Si bien puede haber sido verdad en algunos de estos rumores, nada se compara con la paranoia provocada por Internet.

Cuando la gente común comenzó a usar computadoras,En línea, y llevando teléfonos celulares en sus bolsillos, la NSA y el FBI se dieron cuenta. Se cargaron miles de millones de datos personales de forma regular, todos por participantes dispuestos a utilizar sitios web y redes sociales. Se desarrollaron herramientas para capturar y recopilar esta información, lo que inició la era de la espionaje de datos y la vigilancia masiva.

LECTURA RELACIONADA Cómo fingir que estás en otro país, con una VPN

Vigilancia cibernética verificada: las fugas de Snowden

En 2013, el ex contratista de la NSA y la CIA EdwardSnowden filtró documentos relacionados con los esfuerzos de vigilancia masiva llevados a cabo por agencias gubernamentales mundiales. Las revelaciones iniciales mostraron amplias medidas invasivas tomadas por la NSA para espiar a ciudadanos estadounidenses, viajeros extranjeros y funcionarios gubernamentales visitantes. Otros grupos de inteligencia también estuvieron implicados en estos ataques, proporcionando evidencia de una red de cooperación entre gobiernos.

Las filtraciones de Snowden revelaron un patrón deaumentando la vigilancia tanto de la NSA como del FBI. Los días de grabación de llamadas telefónicas y copia de imágenes de cámaras de seguridad habían terminado. Ahora, estas agencias pueden recopilar fácilmente cualquier información personal sobre cualquier persona, generalmente sin una orden judicial y sin ningún tipo de supervisión.

A continuación se incluye una breve lista de parte de la información contenida en las primeras filtraciones de Snowden. Para una mirada más profunda, eche un vistazo a la siguiente lista de revelaciones de Snowden.

- Existe una laguna que permite a las agencias gubernamentales buscar registros de llamadas telefónicas y correos electrónicos de ciudadanos estadounidenses sin una orden judicial

- La agencia de inteligencia británica, GCHQ, interceptó comunicaciones telefónicas e internet de políticos extranjeros que visitaban Londres

- GCHQ utiliza cables de fibra óptica para recopilar mensajes de correo electrónico globales, publicaciones de Facebook, historiales de Internet y más. Esta información luego se comparte con la NSA

- La NSA accedió a los datos a través de puertas traseras integradas en compañías de Internet con sede en los EE. UU. Como Google y Facebook

- La NSA paga cientos de millones de dólares por año a varias compañías estadounidenses a cambio de acceso a sus redes.

- La NSA espía millones de llamadas telefónicas, correos electrónicos y mensajes de texto de ciudadanos alemanes y brasileños comunes.

- El gobierno de los Estados Unidos colocó errores electrónicos en las oficinas de la Unión Europea en Nueva York, Washington y Bruselas.

- El gobierno de los EE. UU. Espía al menos a 38 embajadas extranjeras utilizando una variedad de métodos de vigilancia

Tan aterrador como suena el dato anterior, se ponepeor. La NSA y el FBI tienen acceso inmediato a correos electrónicos, registros telefónicos, mensajes de texto y mucho más. No están sujetos a fronteras internacionales e incluso comparten información con otras agencias de inteligencia del gobierno. Los documentos obtenidos de una auditoría interna revelaron que la NSA rompió sus propias reglas de privacidad miles de veces al año, ilustrando cuánto poder pueden ejercer estas agencias y qué poca privacidad tenemos en línea.

Programas de vigilancia masiva del FBI y la NSA

Los documentos de Snowden indicaban el espionaje yLos esfuerzos de vigilancia cibernética de la NSA, el FBI y otras agencias gubernamentales son continuos e invasivos. Si tiene un teléfono celular, desliza una tarjeta de crédito o usa Internet, es probable que sus datos ya hayan sido recopilados y almacenados por al menos una de estas agencias.

A continuación se presentan algunos de los programas de vigilancia más notables llevados a cabo por la NSA y el FBI.

- PRISM: un sistema utilizado por la NSA para ganaracceso ilimitado a comunicaciones privadas de usuarios en nueve servicios de internet populares. Las empresas que cooperan activamente con PRISM incluyen Google, Apple, Microsoft, Yahoo y Facebook

- Carnivore (DCS1000): software utilizado por el FBI para monitorear el correo electrónico y las comunicaciones electrónicas. Carnivore ha sido reemplazado por un software más eficiente capaz de espiar a gran escala

- EvilOlive: un programa diseñado para recopilar yalmacenar grandes cantidades de metadatos de Internet generados por ciudadanos estadounidenses, incluidas las direcciones de remitente / destinatario de correo electrónico y las marcas de tiempo. EvilOlive reunió al menos un billón de registros para fines de 2012, y la mitad de ese número se procesó solo en ese año

- ECHELON - ECHELON era originalmente un militarprograma de vigilancia diseñado en la década de 1960 para monitorear las comunicaciones de los funcionarios de la Unión Soviética. A finales de siglo, evolucionó más allá de las aplicaciones militares y se usó para interceptar comunicaciones tanto privadas como comerciales de ciudadanos estadounidenses y ciudadanos de los países de Five Eyes. La existencia de ECHELON fue confirmada por las revelaciones de Snowden en 2015

- DISHFIRE: un sistema de recolección administrado por la NSA y el GCHQ de Gran Bretaña que reúne diariamente cientos de millones de mensajes de texto de ciudadanos de ambos países.

La Alianza de Inteligencia de los Cinco Ojos

The Five Eyes es un espionaje integralalianza entre Australia, Canadá, Nueva Zelanda, el Reino Unido y los Estados Unidos. Sus orígenes se remontan al período posterior a la Segunda Guerra Mundial cuando se desarrolló el sistema de vigilancia ECHELON. Los países enumerados tenían leyes comunes similares que bloqueaban la vigilancia doméstica en sus respectivos suelos. Para obtener mejores datos sobre los movimientos dentro de sus fronteras, formaron acuerdos que permitieron el intercambio de inteligencia entre agencias, evitando claramente las leyes nacionales para garantizar que todos estuvieran bajo vigilancia.

El mismo Snowden describió a Five Eyes como unorganización que no responde a las leyes conocidas de sus propios países, que ponen nerviosos a los defensores de la privacidad. Además, los países de Five Eyes se han expandido para incluir una participación limitada de hasta catorce naciones, agregando a Dinamarca, Francia, los Países Bajos, Alemania, Bélgica, Italia, España, Noruega y Suecia a la lista.

El futuro de la investigación de la NSA y el FBI

Se estima que Snowden se copió en cualquier lugar entre200,000 y 1.7 millones de documentos. Solo un pequeño porcentaje de ellos ha sido lanzado al público. Es posible que tengamos solo una fracción de la imagen completa, pero lo que sabemos es aterrador. A medida que avanza la tecnología, es probable que la NSA y el FBI encuentren formas más eficientes de monitorear y recopilar información, lo que hace más difícil proteger su privacidad a medida que pasan los años.

LECTURA RELACIONADA ¿Está bloqueado ExpressVPN en China? Lea esto para ver por qué esta VPN sigue funcionando en China

Protéjase contra la vigilancia masiva y la inspección en línea con una VPN

El nivel de acceso de la NSA y el FBI tiene queLa información personal de todos es asombrosa. Pero con cada nueva tecnología, despliegan otra emergente para proteger a los usuarios contra espías y cibervigilancia. Las redes privadas virtuales actualmente están ganando una tracción increíble a medida que las personas las implementan para ayudar a proteger su identidad y actividad en Internet. Son rápidos, fáciles de usar y sorprendentemente efectivos para mantenerlo seguro en línea.

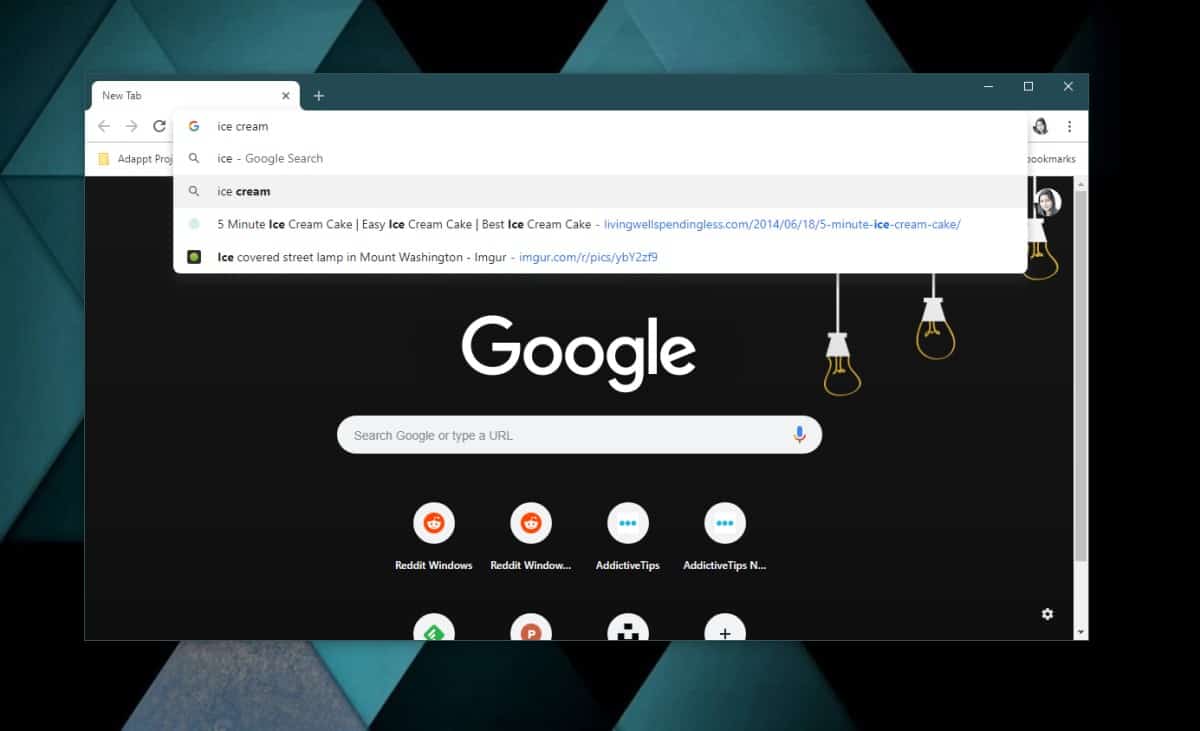

Las VPN funcionan encriptando los datos antes de que salgansu dispositivo, lo que hace que sea casi imposible determinar el contenido o el origen de cada paquete. También obtiene una medida de anonimato al reemplazar su dirección IP local por una de los servidores de la VPN. Podrá mantenerse seguro mientras usa la conexión Wi-Fi pública, protegerse contra intentos de piratería, acceder a sitios web censurados y desbloquear contenido restringido de la región, como videos y programas de televisión. Todo lo que tiene que hacer es elegir una VPN, registrarse y disfrutar de una experiencia privada en Internet.

Cómo evaluar la mejor VPN para la privacidad

Sumérgete en el mundo de las VPN y la privacidad en líneapuede ser abrumador al principio. Hay protocolos de cifrado para investigar, políticas de registro para comparar, auditorías de seguridad para analizar y mucho más. Hemos facilitado el proceso al proporcionar una lista de VPN recomendadas a continuación. Cada uno se eligió según los siguientes criterios, lo que garantiza que siempre tenga la mejor experiencia de VPN posible.

- Reputación Usar una VPN significa enviar todos tus datosa través de sus servidores. Si elige una empresa de mala reputación, no hay garantía de que su información no se comparta con la NSA. Nuestros proveedores de VPN están bien establecidos y confiados por la comunidad de privacidad en línea para mantener sus datos seguros sin importar lo que pase.

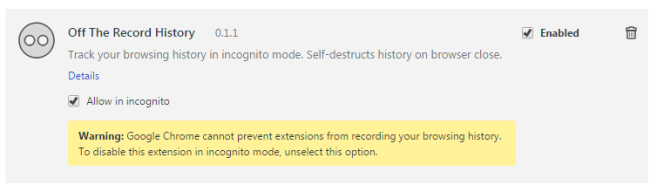

- Política de registro - Las VPN pueden registrar y almacenar su información solocomo un proveedor local de servicios de internet. Los registros hacen posible que las agencias gubernamentales soliciten o exijan copias, lo que pone en riesgo su privacidad. La mejor manera de mantener la información segura es asegurarse de que no exista, razón por la cual las políticas de registro cero son un componente vital para su privacidad en línea

- Jurisdicción - Cuando una compañía VPN está registrada puede hacer ungran diferencia. Si el servicio se encuentra en un país de Five Eyes, están sujetos a las leyes de esos gobiernos, lo que significa que no puede confiar en ellos para poner su privacidad en primer lugar. Lo mejor es elegir una VPN que no esté basada en una ubicación de Five or Fourteen Eyes

- Protocolos de seguridad y encriptación - Los proveedores de VPN generalmente usan OpenVPNprotocolo de tráfico y encriptación. Sin embargo, hay otras opciones que pueden cambiar la velocidad para mayor privacidad, como el túnel SSH y SSL. Ambas son excelentes alternativas cuando necesita mayor seguridad o anonimato.

- Métodos de pago - Pagar por una VPN deja un rastro de papel,especialmente si usa una tarjeta de crédito vinculada a su identidad. Al usar una criptomoneda como bitcoin, puede obtener un servicio VPN que no está directamente asociado con su nombre

1. ExpressVPN

ExpressVPN es un proveedor de VPN bien establecidoCon una gran reputación de velocidad y seguridad. Nunca tendrá problemas para encontrar un servidor rápido en la red de 3.000 nodos de la compañía en 94 países diferentes. El software de prueba de velocidad incorporado le permite ver la velocidad de descarga de cada conexión y los puntajes de latencia, y luego cambiar a un mejor servidor en un instante. Y debido a que ExpressVPN ofrece un ancho de banda ilimitado y sin restricciones en el tráfico P2P o torrent, ¡querrá cada trozo de velocidad adicional que pueda obtener!

Mantenerse seguro en línea no es un problema conExpressVPN. Todo lo que sale de su computadora está bloqueado por un cifrado AES de 256 bits y respaldado por una política de registro cero sobre tráfico, solicitudes DNS y direcciones IP. El software personalizado garantiza que su identidad nunca se escape con la protección contra fugas de DNS y un interruptor de apagado automático. ExpressVPN le brinda las herramientas que necesita para vencer a la vigilancia masiva, todo mientras disfruta de una Internet rápida y sin restricciones.

Características de ExpressVPN de un vistazo:

- Funciones de anonimato que mantienen su internet privado, incluso en países como China y Turquía

- Acepta pagos de bitcoin a través de BitPay para suscripciones fáciles y anónimas.

- Sin restricciones de ancho de banda, descargas de red P2P o tráfico de torrents

- Acceso confiable a las transmisiones de Netflix a través del sitio web y las aplicaciones

Lea nuestra revisión completa de ExpressVPN.

- Desbloqueo de Netflix, iPlayer, Hulu, Amazon Prime

- Los servidores más rápidos que hemos probado

- Torrenting / P2P permitido

- Política estricta de no registros

- Servicio al cliente 24/7.

- Ligeramente más caro que algunas otras opciones.

2. NordVPN

La característica sobresaliente de NordVPN es su increíble redde servidores, más de 5000+ en 61 países diferentes. La lista también está en constante crecimiento, ofreciendo a los usuarios más opciones de conexión y mejores velocidades de descarga. Una ventaja única de esta increíble red es cómo NordVPN la usa para ofrecer funciones personalizadas de velocidad y privacidad. ¿Necesita descargas P2P más rápidas? Hay servidores encargados de hacer precisamente eso. También hay servidores de encriptación doble y enrutamiento de cebolla que ofrecen una increíble cantidad de seguridad. ¡Todo lo que tiene que hacer es iniciar sesión, elegir un nodo y listo!

NordVPN amplía aún más sus funciones de privacidad conUna increíble política de registro cero que cubre todo, desde registros de ancho de banda hasta tráfico, marcas de tiempo e incluso direcciones IP. Es uno de los más completos de la industria y garantiza que ninguna de su información permanezca en los servidores de NordVPN. El tráfico también está bloqueado con encriptación AES de 256 bits con interruptor de apagado y características de protección de fuga de DNS en la mayoría de las versiones del software personalizado de NordVPN.

Más características principales de NordVPN:

- Servidores que ofrecen funciones especializadas, como descargas P2P más rápidas, doble encriptación, enrutamiento de cebolla y protección DDoS

- Una conexión privada a internet, incluso en países como China, Rusia y Turquía.

- Ancho de banda ilimitado y sin restricciones en el tráfico P2P o descargas de torrents

- Acceso confiable a las transmisiones de Netflix, incluso cuando otras VPN están bloqueadas

- Suscríbase con bitcoin para un anonimato adicional

Lea nuestra revisión completa de NordVPN.

- Planes muy asequibles

- Número alucinante de servidores

- Fuertes características de seguridad

- Protección de datos "doble"

- El soporte de chat en vivo está disponible.

- No mucho

- En ocasiones, las aplicaciones pueden tardar en conectarse.

3. IPVanish

IPVanish quiere que Internet sea gratuito, abierto yseguro para todos. Para ayudar a cumplir esta promesa, IPVanish tiene algunas de las características de privacidad más sólidas y confiables. Comienza con un cifrado AES de 256 bits, que envuelve los datos en criptografía compleja para que sea imposible de leer. Una vez que sus datos pasan a través de sus servidores, apenas queda un rastro, todo gracias a una estricta política de registro cero en todo el tráfico. El software personalizado para computadoras de escritorio y teléfonos inteligentes también brinda protección contra fugas de DNS y un interruptor de apagado automático para garantizar que su identidad permanezca oculta incluso si pierde la conexión.

IPVanish tiene una increíble red de más de 1300servidores en 60 países diferentes con una combinación de 40,000 direcciones IP compartidas entre sus usuarios. Esto garantiza que siempre podrá encontrar un servidor rápido y abierto en la ubicación que necesita. Las descargas son rápidas e ilimitadas sin restricciones de velocidad, y si desea obtener un archivo torrent o usar una red P2P, ¡IPVanish no se opondrá!

Características de IPVanish de un vistazo:

- Increíbles velocidades de conexión que son perfectas para transmisiones de películas HD, 4K y ultra HD

- Software ligero para dispositivos Windows, Mac, Linux, iOS y Android

- Descargue películas y programas de TV a través de BitTorrent con total anonimato

- Pague con bitcoins para aumentar el anonimato

Lea nuestra revisión completa de IPVanish.

Cómo obtener una VPN GRATIS por 30 días

Si necesita una VPN por un tiempo breve cuando viaja, por ejemplo, puede obtener nuestra VPN mejor clasificada de forma gratuita. ExpressVPN incluye una garantía de devolución de dinero de 30 días. Tendrá que pagar la suscripción, es un hecho, pero permite acceso completo durante 30 días y luego cancela para obtener un reembolso completo. Su política de cancelación sin preguntas hace honor a su nombre.

Comentarios