Junto con las VPN, TOR es probablemente el másherramienta de seguridad y privacidad en línea reconocible al instante y más comúnmente utilizada en este momento. En los últimos años, el número de usuarios de TOR ha crecido considerablemente, y es revelador que un número cada vez mayor de estos usuarios son personas normales en lugar de expertos en tecnología. Esto se debe a que la conciencia de los riesgos de conectarse en línea está creciendo, y TOR es reconocida como una de las mejores herramientas para contrarrestar estas amenazas.

¿Pero cuán seguro es TOR? En los últimos tiempos, ha habido una o dos historias que han sugerido que el uso de TOR podría no ser tan seguro como a veces se cree. ¿Qué tan precisas son estas historias y hay algún paso que los usuarios de TOR deberían tomar para garantizar que se mantenga su privacidad y seguridad en línea? En este artículo, le diremos cuán vulnerable es al usar TOR y le haremos algunas sugerencias sobre cómo abordar estos riesgos.

Cómo obtener una VPN GRATIS por 30 días

Si necesita una VPN por un tiempo breve cuando viaja, por ejemplo, puede obtener nuestra VPN mejor clasificada de forma gratuita. ExpressVPN incluye una garantía de devolución de dinero de 30 días. Tendrá que pagar la suscripción, es un hecho, pero permite acceso completo durante 30 días y luego cancela para obtener un reembolso completo. Su política de cancelación sin preguntas hace honor a su nombre.

¿Qué es TOR?

TOR es un software gratuito que ayudaLos usuarios de Internet mantienen la privacidad cuando se conectan. El acrónimo TOR significa "The Onion Router". La palabra "cebolla" puede sonar un poco extraña aquí, pero como verá, es un símil adecuado para el funcionamiento de TOR. Cuando descarga TOR, lo que realmente está descargando es un navegador de Internet como Google Chrome o Microsoft Edge. Pero mientras estos navegadores recopilan constantemente datos sobre sus hábitos en línea, el navegador TOR hace exactamente lo contrario. Dirige toda su actividad en línea a través de un canal seguro que garantiza que todo lo que busca en línea sea anónimo. También impide que su proveedor de servicios de Internet (ISP) pueda ver lo que está haciendo en línea, lo que significa que no pueden guardar datos sobre sus hábitos de Internet y venderlos a terceros.

Lo hace enviando todos sus datos en líneaa través de su propia red primero. La red TOR consiste en una red de muchos cientos de miles de servidores diferentes ubicados en todo el mundo. Debido a que sus datos se pasan por esta red antes de llegar a su destino y cada conexión no tiene un enlace observable con la anterior, se hace casi imposible rastrear su actividad hasta usted. Este proceso, por lo tanto, te hace anónimo en línea. Por privacidad, TOR parece ser perfecto, pero también tiene algunos inconvenientes. El navegador TOR no es 100% seguro y se sabe que instaló malware en los dispositivos de los usuarios en el pasado. TOR tampoco protege sus datos ni otras herramientas de privacidad y seguridad en línea como una VPN. Y TOR puede hacer que las conexiones a Internet sean extremadamente lentas. Abordaremos algunas de estas preocupaciones con un poco más de detalle a continuación.

¿Cómo funciona TOR?

Como hemos explicado anteriormente, TOR funciona como unred. Esta red TOR está compuesta por una gran cantidad de servidores diferentes, que comúnmente se conocen como nodos o relés. Cuando usa el navegador TOR, todos los datos de Internet que está usando se cifran y luego se envían a través de la red TOR antes de dirigirse al sitio que está tratando de usar. Los datos se devuelven entre un número no especificado de relés diferentes cada vez. De aquí proviene el término "cebolla" porque la red TOR es multicapa (como una cebolla).

Cada relé puede descifrar una sola capa delos datos cifrados que está enviando antes de pasarlos al siguiente relé. La retransmisión final que alcanza es el destino previsto de sus datos (es decir, el sitio web que está intentando visitar). Cuando sus datos pasan a través de la red TOR, se vuelve, en teoría, casi imposible para cualquiera intentar seguirlos y así monitorear su actividad en línea. Con TOR, el anonimato perfecto en línea debería ser posible.

Cómo instalar TOR

Si aún no es usuario de TOR y desea probarfuera de la red por ti mismo, todo lo que necesitas hacer es descargar el navegador TOR en tu dispositivo elegido. Este es un proceso bastante sencillo, pero para ayudarlo a superarlo, hemos preparado esta guía paso a paso fácil de seguir para usted:

- Visite https://www.torproject.org/projects/torbrowser.html para descargar y guardar el navegador TOR. Está disponible para Windows, Mac OS y dispositivos GNU / Linux y en 16 idiomas diferentes.

- Cuando el archivo se haya descargado, haga clic en correr configurar el navegador Tor

- Elija la carpeta de destino en la que desea guardar los archivos TOR. Asegúrese de que haya al menos 80 MB de espacio libre en el disco.

- Ahora haga clic Instalar en pc y se descargará el navegador TOR. Siga las sencillas instrucciones en pantalla y cuando haya terminado, el navegador TOR debe estar instalado y listo para usar.

¿Cuáles son los riesgos de usar TOR?

Si bien el anonimato en línea debería ser posible conTOR, como todo software, ha encontrado algunos problemas a lo largo de los años. Esto ha llevado a algunos a preguntarse qué tan segura es realmente la red TOR. Y no es una simple pregunta para responder. Pero hay algunas áreas clave de seguridad de TOR donde hay una verdadera causa de preocupación.

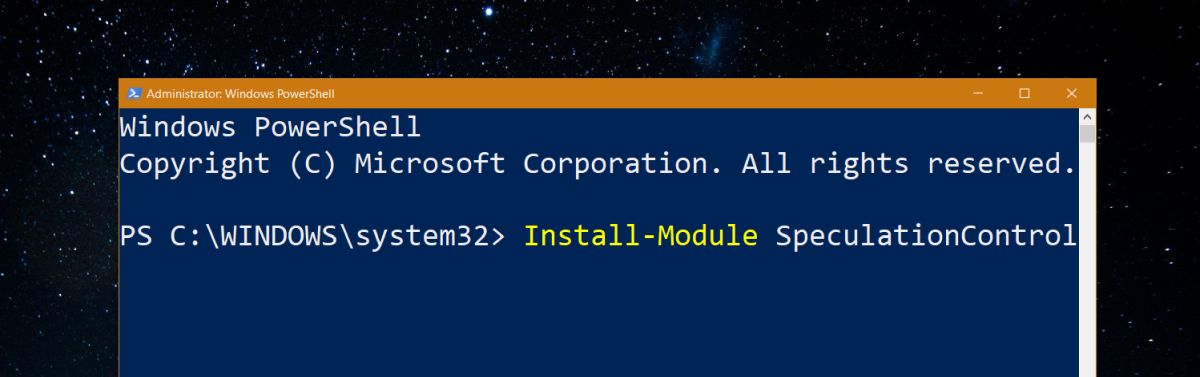

Vulnerabilidades de software

Lo primero que debe recordar es que el TOREl navegador es solo una pieza de software libre y, como todo software, contendrá algunas vulnerabilidades. A medida que los desarrolladores de TOR identifican estos, se los repara mediante actualizaciones periódicas. Eso significa que si no actualiza su navegador TOR regularmente, es probable que lo deje con vulnerabilidades conocidas que los piratas informáticos podrían explotar.

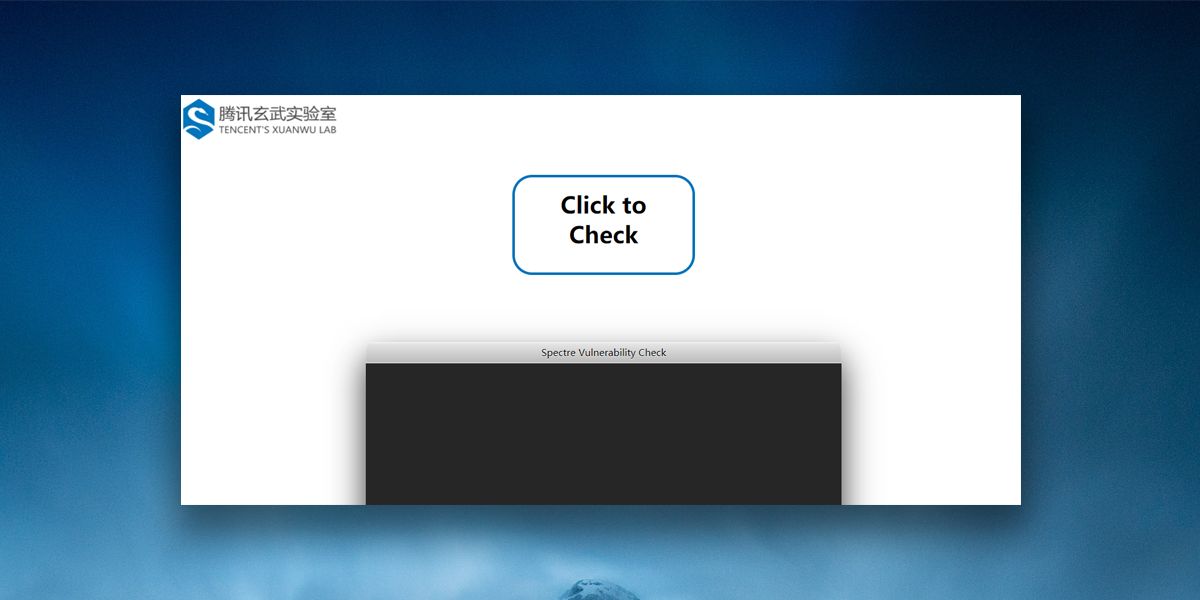

A menudo, estas vulnerabilidades son problemas menores.que conllevan riesgos mínimos. Pero, ha habido algunos más grandes que son más preocupantes para los usuarios. El último de estos fue el año pasado cuando los investigadores de seguridad identificaron una vulnerabilidad crítica en el navegador TOR. Esta vulnerabilidad afectó directamente la forma en que TOR anonimiza a sus usuarios y significaba que había un riesgo significativo de que TOR pudiera filtrar la dirección IP real de los usuarios. Esta vulnerabilidad particular afectó a los usuarios de dispositivos Mac y Linux, pero no a los usuarios de Windows. Los detalles de la vulnerabilidad no se publicaron, y desde entonces los desarrolladores de TOR la han parcheado. Pero el descubrimiento mostró que el navegador TOR no es un software perfectamente seguro y puede contener otras vulnerabilidades aún no identificadas que los piratas informáticos ya podrían estar explotando.

Debilidades de cifrado

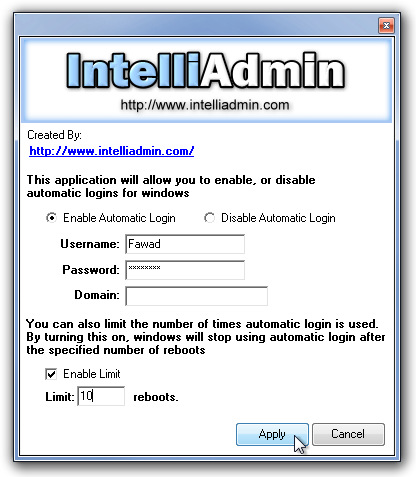

También hay vulnerabilidades potenciales en elLa forma en que TOR cifra los datos de los usuarios, lo que podría hacer que esto sea vulnerable. En primer lugar, TOR no cifra los nombres de usuario y las contraseñas en todos los servidores involucrados en la transmisión de sus datos. Eso significa que algunas computadoras que actúan como retransmisores en la red podrían acceder a su información personal. TOR tampoco aplica encriptación de extremo a extremo para los usuarios. Esto significa que si está visitando un sitio web que no está encriptado por HTTPS, los datos que se envían no están encriptados cuando viajan entre el relé TOR final y el sitio en sí.

Acceso a la aplicación de la ley

La otra gran pregunta sobre TOR se basamás sobre rumores y suposiciones que hechos fríos, pero aún así vale la pena mencionarlo. Se relaciona con una serie de investigaciones criminales de alto perfil sobre actividades ilegales en la Dark Web. La web oscura es parte de Internet que no está indexada por los motores de búsqueda y que utiliza TOR para proteger a sus usuarios que frecuentemente participan en actividades ilegales. Las actividades de Dark Net deberían ser casi imposibles de romper para las autoridades policiales, pero ha habido una serie de casos de alto perfil, como el FBI que cerró el infame mercado de Silk Road Dark Web y la Operación Onymous, que vio a Europol incautar una serie de Dark Web dominios Las preguntas sobre si la policía ha explotado vulnerabilidades en la red TOR para resolver estos casos siempre se hacen, pero nunca se responden adecuadamente.

Cómo mantenerte seguro al usar TOR

Por todas estas preocupaciones, TOR sigue siendo unExcelente apuesta para ayudarlo a mantenerse anónimo en línea. Pero no es la solución perfecta que algunos usuarios probablemente pensaron que era. Por esa razón, es una buena idea considerar el uso de TOR junto con otro dispositivo de seguridad y privacidad en línea que puede ayudar a abordar algunas de las vulnerabilidades potenciales en la red TOR. Por lo tanto, recomendamos que los usuarios consideren usar una VPN junto con TOR.

Hay varias razones diferentes para esto. En primer lugar, una VPN confiable empleará encriptación de extremo a extremo, lo que significa que puede estar seguro de que sus datos en línea siempre están encriptados. El uso de una VPN también significará que la mayoría de las veces, sus datos se encriptarán dos veces utilizando diferentes protocolos. Esto se debe a que la mayoría de las VPN utilizan el protocolo OpenVPN como estándar, que es diferente del empleado por TOR. Este es un nivel adicional de seguridad que algunos usuarios apreciarán.

Muchas de las mejores VPN se encuentran en alta mar yEsto significa que pueden aportar un nivel de seguridad y privacidad que podría no ser posible en otros lugares. Las mejores VPN no guardarán absolutamente ningún registro de usuario y, con sus altos niveles de cifrado, la probabilidad de que los piratas informáticos o los agentes de la ley puedan acceder a sus datos es mínima.

Los usuarios de TOR necesitan una VPN

Entonces, si desea usar una VPN junto con TOR paraabordar algunas de sus vulnerabilidades, la siguiente pregunta es ¿qué VPN debe usar? Hay literalmente cientos de proveedores diferentes que afirman ser los mejores del mercado. Para reducir el campo, utilizamos los siguientes criterios para nuestras recomendaciones:

- Velocidades de conexión rápidas TOR puede ralentizar las conexiones a Internet y también algunas VPN, por lo que los usuarios de TOR deben elegir una VPN con las velocidades de conexión más rápidas posibles.

- Cifrado de fuerza y seguridad - Para duplicar el cifrado TOR incorporado, la VPN ideal también necesita el cifrado más fuerte posible.

- Efectividad de las políticas de privacidad - Las personas usan TOR para privacidad y esperan lo mismo de una VPN, por lo que cualquier proveedor debe tener las protecciones de privacidad más fuertes posibles.

- Sin restricciones en el ancho de banda - TOR no restringe el uso de Internet, por lo que cualquier VPN que se use con él tampoco debería.

- Tamaño de la red del servidor: TOR no es ideal para sortear las restricciones geográficas o la censura en línea, pero una VPN puede agregar esta útil característica a sus capacidades.

Hay algunos otros factores que puede deseartenga en cuenta, como la cantidad de conexiones simultáneas que permite un proveedor de VPN si está utilizando TOR en más de un dispositivo y cualquier característica de seguridad adicional que pueda estar disponible. Pero para la mayoría de los usuarios de TOR, estos cinco criterios son los que realmente importan. Entonces, en base a esos, ¿qué proveedores de VPN llegan a la cima de la pila?

1. ExpressVPN

ExpressVPN es el compañero perfecto para los usuarios deel navegador TOR. Como su nombre lo indica, ExpressVPN se especializa en velocidades de conexión súper rápidas que deberían ayudar a minimizar la desaceleración que se puede causar al usar una VPN y TOR juntos. Igual de importante, las velocidades de ExpressVPN también son consistentes y confiables y están disponibles en toda su red de servidores. Actualmente, cuenta con más de 1.500 servidores en 94 países de todo el mundo, que se encuentra entre los mayores proveedores de VPN.

- Desbloquea American Netflix, iPlayer, Hulu

- Más de 3,000 servidores súper rápidos

- Muy simple y facil de usar

- Política estricta de no registros

- Servicio al cliente 24/7.

- Opciones de configuración limitadas

- El plan mensual tiene un alto costo.

ExpressVPN ofrece AES de 256 bits estándar de la industriacifrado, junto con una política confiable de registro de actividad o conexión. Como tienen su base en las Islas Vírgenes Británicas, tienen la libertad de ofrecer garantías de privacidad de hierro fundido libres de extralimitación del gobierno. Tampoco tienen restricciones de ancho de banda, lo que significa que puede usar ExpressVPN 24/7 si así lo desea.

2. NordVPN

Érase una vez, NordVPN tenía fama desiendo un poco lento y casi seguro que no habríamos sugerido usarlos junto con la red TOR. Pero los tiempos han cambiado y sus recientes inversiones en actualizar gran parte de su infraestructura a servidores súper rápidos significan que sus velocidades son ahora tan rápidas y consistentes como cualquier otra VPN líder.

- Planes muy asequibles

- Valoración de los usuarios de GooglePlay: 4.3 / 5.0

- Cifrado AES de 256 bits con secreto directo perfecto

- Doble VPN extra segura para encriptación de datos

- Servicio al cliente (24/7 Chat).

- No se puede especificar la ciudad o provincia en la aplicación.

Su red de servidores no es tan amplia comoExpressVPN, pero con 1779 servidores disponibles en 61 países a nivel mundial, hay más servidores para elegir en general. Tampoco es necesario comprometer la seguridad, ya que el cifrado de 256 bits se usa como estándar en todas las conexiones OpenVPN. NordVPN también ofrece algunas características de seguridad adicionales especiales, incluida una opción de servidor Double VPN, que redirige sus datos de Internet a través de dos servidores para una protección adicional y Onion a través de servidores VPN, que empuja automáticamente su tráfico a través de la red TOR, así como una VPN para seguridad, lo que significa que ni siquiera tiene que usar el navegador TOR si no lo desea. Tampoco hay restricciones en el ancho de banda, lo que significa que NordVPN es otra VPN ideal para usuarios de TOR.

¿Cómo funcionan las VPN?

Si aún no está familiarizado con las VPN, ella forma en que funcionan es ligeramente diferente a la red TOR. Una vez que se registre para una VPN, su proveedor le permitirá descargar software que le permitirá acceder a su propia red de servidores. Cada proveedor de VPN opera una red de servidores seguros ubicados en diferentes ciudades del mundo. Cuando un usuario de VPN se conecta a uno de estos servidores (un proceso que generalmente se puede hacer con solo un clic del mouse), todos sus datos en línea se redirigen a través de un túnel encriptado y a través del servidor elegido antes de dirigirse al sitio web o servicio que intenta visitar.

Todo lo que sucede entre tu dispositivo yel servidor VPN está encriptado y después de ese punto, todos sus datos están etiquetados con una dirección IP diferente, por lo que es casi imposible rastrearlos. Esto ayuda a que los usuarios de VPN sean anónimos en línea y, aunque no es tan privado como TOR, que rebota sus datos en varios servidores, es mucho más rápido y, por lo tanto, fácil de usar.

Si quieres usar una VPN para evadir en líneacensura o acceso a sitios web geo-restringidos, todo lo que tiene que hacer es conectarse a un servidor en un país diferente donde estas restricciones no están vigentes. Debido a que su ISP y los sitios web que visita solo pueden ver la ubicación del servidor y no pueden ver dónde se encuentra realmente, deberían permitirle acceder a su servicio como de costumbre si el servidor está en el lugar correcto. La red TOR no ofrece esta función, ni es compatible con la transmisión o descarga en línea, que la mayoría de las VPN también pueden administrar bien.

Cómo instalar una VPN

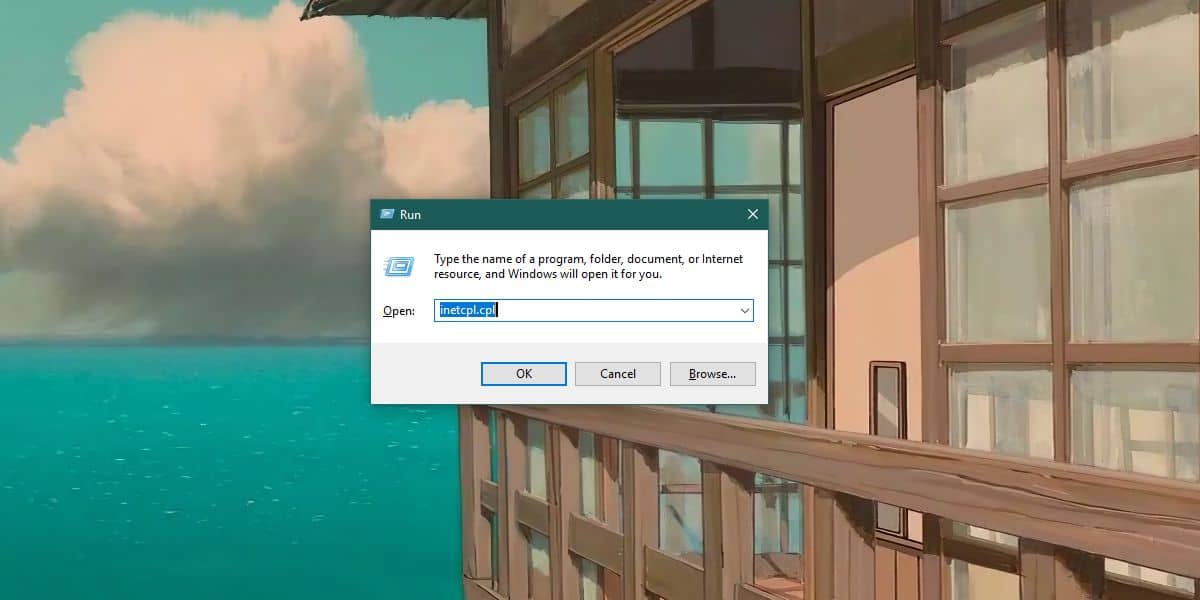

El proceso de instalación de una VPN será diferente.dependiendo ligeramente del proveedor al que elija suscribirse, pero en términos generales, todos siguen el mismo patrón. No es un proceso complicado, pero hay algunos pasos diferentes que debe completar antes de estar en funcionamiento. Entonces, si bien siempre debe consultar con su proveedor y seguir sus instrucciones específicas, aquí hay una breve guía del proceso de instalación general para una VPN, que ciertamente funcionará con los dos proveedores que hemos recomendado en este artículo para los usuarios de TOR:

- Seleccione su proveedor de VPN elegido y visite su sitio web. Le sugerimos que elija uno de los dos de nuestra lista de VPN recomendada arriba y luego simplemente haga clic en el enlace para visitar su sitio.

- En el sitio web, seleccione un paquete de suscripción y luego siga las instrucciones en pantalla para suscribirse a su servicio. No se preocupe, la mayoría de las VPN no le costarán más que unos pocos dólares al mes.

- Cuando se haya suscrito, deberádescargue el software de VPN en su dispositivo. La mayoría de los proveedores, incluidos los que hemos recomendado aquí, ofrecen aplicaciones dedicadas para computadoras Windows y Mac, así como dispositivos Android e iOS. Las aplicaciones para algunos otros dispositivos también están disponibles. Elija el software adecuado para su dispositivo y luego siga las instrucciones en pantalla para descargarlo en su dispositivo.

- Una vez que la aplicación se haya instalado, ábrala y cuando se le solicite, ingrese los detalles de inicio de sesión que se le dieron cuando completó el paso 2 de este proceso.

Esto abrirá su aplicación y estará listo paraconéctate a tu VPN. Con la mayoría de las VPN, incluidas ExpressVPN y NordVPN, podrá conectarse a su red con un solo clic. Alternativamente, puede seleccionar a cuál de sus servidores desea conectarse o personalizar su servicio para satisfacer sus necesidades utilizando la configuración y las opciones disponibles.

Conclusión

TOR es una herramienta de privacidad en línea popular y con razónentonces. Es un servicio excelente y gratuito que ofrece un servicio confiable de protección de la privacidad. Sin embargo, no es un servicio sin fallas y hay algunas vulnerabilidades que los usuarios deben tener en cuenta. Como hemos destacado en este artículo, estos incluyen fallas de software, limitaciones de cifrado y la sugerencia de que algunos cuerpos de seguridad pueden haber comprometido la red TOR más de lo que están dejando ver. Es por eso que sugerimos que si realmente valora su privacidad en línea, es sensato usar TOR junto con una VPN para mejorar realmente tanto su privacidad en línea como su seguridad en línea.

¿Eres usuario de TOR? ¿Ha tenido experiencia personal de alguna de las vulnerabilidades o problemas con TOR que hemos destacado en este artículo? ¿Has intentado usar una VPN junto con TOR para abordar estos problemas? ¿Cómo fue tu experiencia de hacer eso? ¿Le han resultado útiles los consejos de este artículo? Siempre agradecemos los pensamientos y opiniones de todos nuestros lectores, entonces, ¿por qué no compartirlos con nosotros usando el cuadro de comentarios a continuación?

Cómo obtener una VPN GRATIS por 30 días

Si necesita una VPN por un tiempo breve cuando viaja, por ejemplo, puede obtener nuestra VPN mejor clasificada de forma gratuita. ExpressVPN incluye una garantía de devolución de dinero de 30 días. Tendrá que pagar la suscripción, es un hecho, pero permite acceso completo durante 30 días y luego cancela para obtener un reembolso completo. Su política de cancelación sin preguntas hace honor a su nombre.

Comentarios