SSH on hieno tekniikka; voit piilottaa senVPN-liikenne sen kanssa, suojaa yhteys verkkosivustoille ja paljon muuta. Ainoa ongelma on joka kerta, kun yrität kirjautua etäkoneeseen, sinun on annettava salasanasi, ja se voi olla työläs. Jos olet kehittäjä, joka haluaa muodostaa yhteyden useisiin koneisiin SSH: n kautta kerralla Bash-komentosarjan avulla, tai vain joku, joka käyttää Secure Shelliä ja on kyllästynyt antamaan salasanoja, on olemassa ratkaisu: salasanaton SSH. Tämä prosessi sisältää suojatun SSH-avaimen luomisen isäntäkoneelle ja jakamisen sen keinona käyttää tietokonetta. Tämän avulla kaikki avaimen omaavat käyttäjät voivat kirjautua sisään, vaikka he eivät tiedä salasanaa. Näin pääset alkuun.

Mitä SSH-avaimet ovat?

SSH-avain on ainutlaatuinen tunnistetiedosto, jokakäytetään yhdessä Secure Shell -sovelluksen kanssa. Näiden avainten tarkoituksena on tarjota käyttäjälle yksilöivä henkilöllisyys ja merkitä heidät "luotettaviksi" kirjautuessaan sisään. Nämä avaimet itsessään ovat enemmän kuin tiedostoja, jotka todistavat jonkun henkilöllisyyden. Itse asiassa SSH antaa käyttäjien kirjautua sisään avaimella salasanan sijasta. Merkitys sen sijaan, että pakotettaisiin antamaan salasana joka kerta, kun kirjaudut sisään SSH: n kautta, käytät SSH-avainta.

SSH-avain on sijoitettu jonnekin turvallisesti Linux-asennukseen, ja sieltä voit kirjautua etälaitteeseen niin paljon kuin haluat ilman salasanaa.

Luodaan turvallisia SSH-avaimia

Suojatun SSH-avaimen luominen vaatii ensin senSSH on valmis ja käynnissä. Ymmärrä, että tämä ei välttämättä tarkoita, että sinulla on oltava SSH-palvelin. Vain että perustiedot SSH-työkalut ja tekniikat ovat käynnissä Linux-tietokoneellasi. Etkö ole varma, kuinka määrittää SSH? Seuraa täällä olevaa oppaamme.

Luo SSH-avaimet aina järjestelmässä, joka isännöi SSH-palvelinta. Älä yritä luoda niitä palvelimella, joka ei yllä SSH-istuntoa, ja kopioi se SSH-isäntäkoneelle. Se ei toimi.

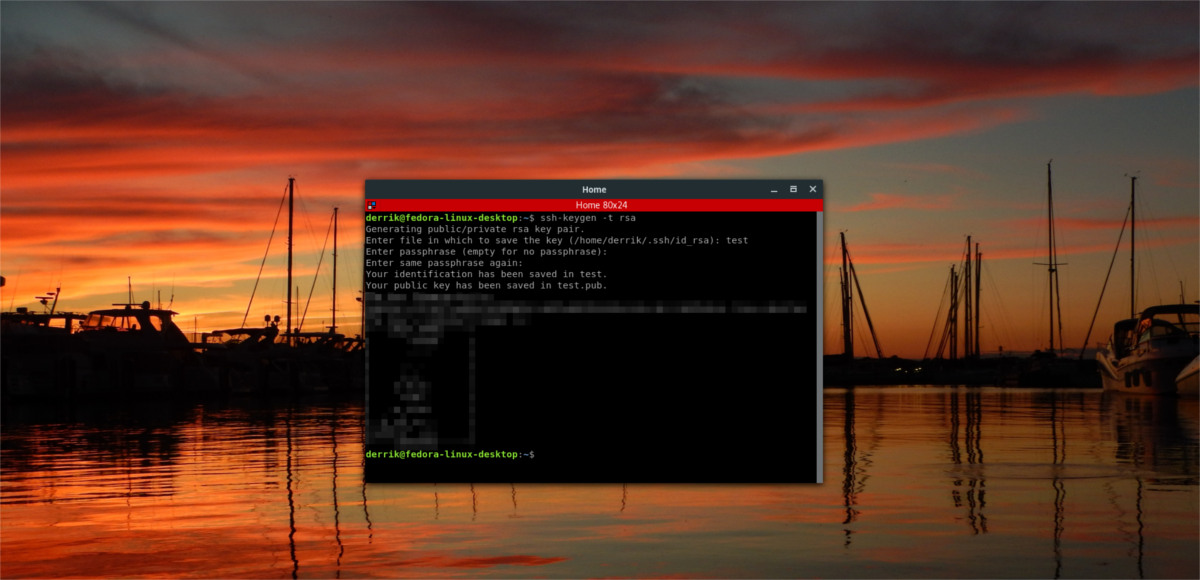

Aloita avainten luomisprosessi avaamalla päätelaite. Suorita pääteikkunan sisällä:

ssh-keygen -t rsa

Running ssh-keygen tulostaa ”Julkisen / yksityisen rsa-avaimen luominenpari". Tämä tarkoittaa, että järjestelmä tuottaa sinulle sekä julkisen avaimen että yksityisen avaimen käytettäväksi. Julkiset avaimet ovat niitä, joita kuka tahansa voi käyttää, ja sinun pitäisi antaa ne hyvin. Yksityinen avain sitä vastoin on jotain, jota ei koskaan tulisi jakaa kenenkään kanssa. Tästä syystä nimi ”yksityinen”.

Näppäimet tallentavat itsensä /home / käyttäjänimi / .ssh / id_rsa.

merkintä: ÄLÄ POISTA ja ~ / .Ssh -kansio, koska se sisältää avaimet. Jos käsittelet tätä kansiota millään tavalla ja yrität kirjautua sisään tähän laitteeseen etäyhteyden kautta, SSH-kehote epäonnistuu. Se tulostaa myös varoituksen ja lukitsee sinut.

SSH-näppäimet etäkoneessa

Nyt, kun SSH-avaimet (sekä julkiset että yksityiset)niistä) on luotu ja käyttövalmiita, sinun on kopioitava ne järjestelmään, josta haluat kirjautua sisään. On tärkeää, että toistat tämän prosessin kaikissa koneissa, joissa aiot kirjautua sisään SSH: n kautta. Muussa tapauksessa niiden, joilla ei ole avainta, on kirjauduttava sisään salasanamenetelmällä.

Lisää avaimet etäjärjestelmään noudattamalla tätä esimerkkiä. Varmista, että teet tämän isäntäkoneelta SSH: n kautta.

ssh username@remote-host-name mkdir -p .ssh

Tämän ssh-komennon suorittaminen luo piilotetun ~ / .Ssh -kansio etäkoneen kotihakemistossa (sisäänkirjautumisen yhteydessä käytetyn käyttäjän kanssa). Tämä kansio on tärkeä, koska kopioimme juuri luodut SSH-avaintiedostot tähän kohtaan.

Kopioida SSH-avaintiedostot päälle suorittamalla vielä yksi komento SSH-isäntäkoneelta etälaitteelle, joka tarvitsee avaimet:

cat .ssh/id_rsa.pub | ssh username@remote-host-name "cat >> .ssh/authorized_keys"

Kopiointi vie muutaman sekunnin verkon nopeudesta riippuen. Kun se on valmis, etätietokoneella on luodut avaimet ja se voi kirjautua SSH-isäntätietokoneeseen ilman salasanaa.

Varmuuskopioi SSH-avaimia

SSH-avaimet ovat hyödyllisiä asioita, ja jokainen niistä onainutlaatuinen. Juuri tästä syystä heidän tukeminen on paras tapa. Ongelma on, että jos tallennat sen muualle, joku löytää SSH-avaimesi, pidä se ja käytä sitä itse. Joten kysymys on, mikä on hyvä tapa varmuuskopioida SSH-avain? Salaus.

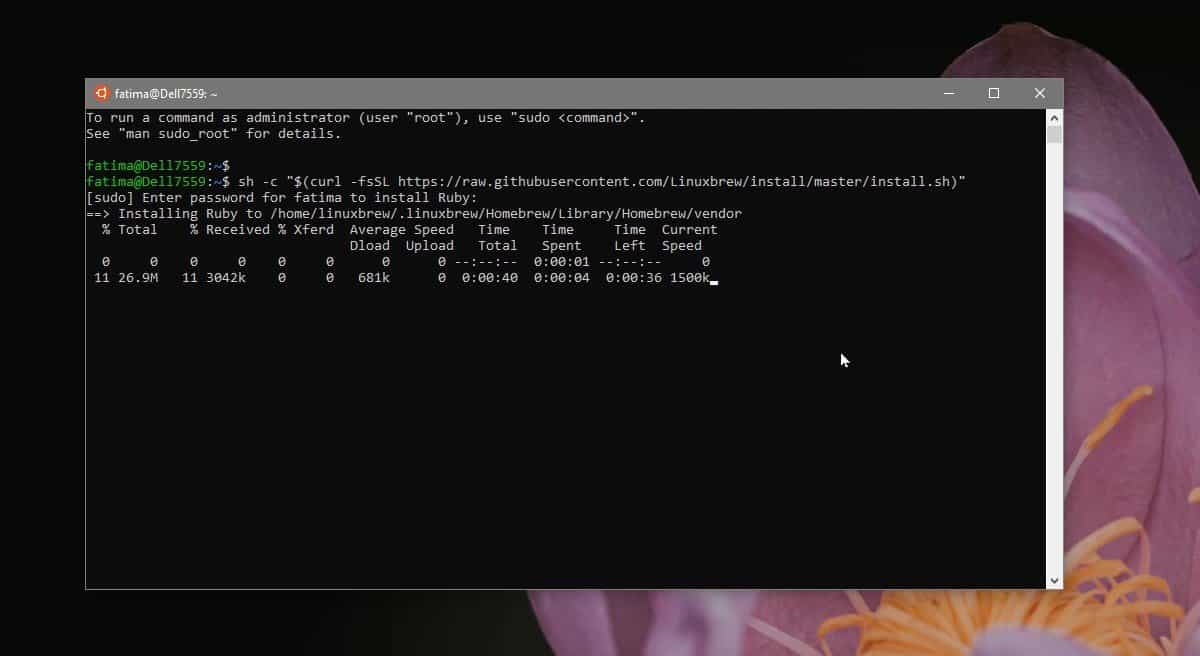

Nopein, tehokkain (ja helpoin tapa)salaus on käyttää GnuPG: tä. Itse työkalu on rakennettu useimpiin salatut työkaluihin, jotka ovat jo Linuxissa, ja se on keino, kun tiedostojen salaus tulee esiin. Asentaaksesi GnuPG: n, avaa päätelaite ja etsi paketinhallinnasta “gpg”. Ohjelman pitäisi olla helppo löytää, jopa hyvin hämärtävissä Linux-jakeluissa.

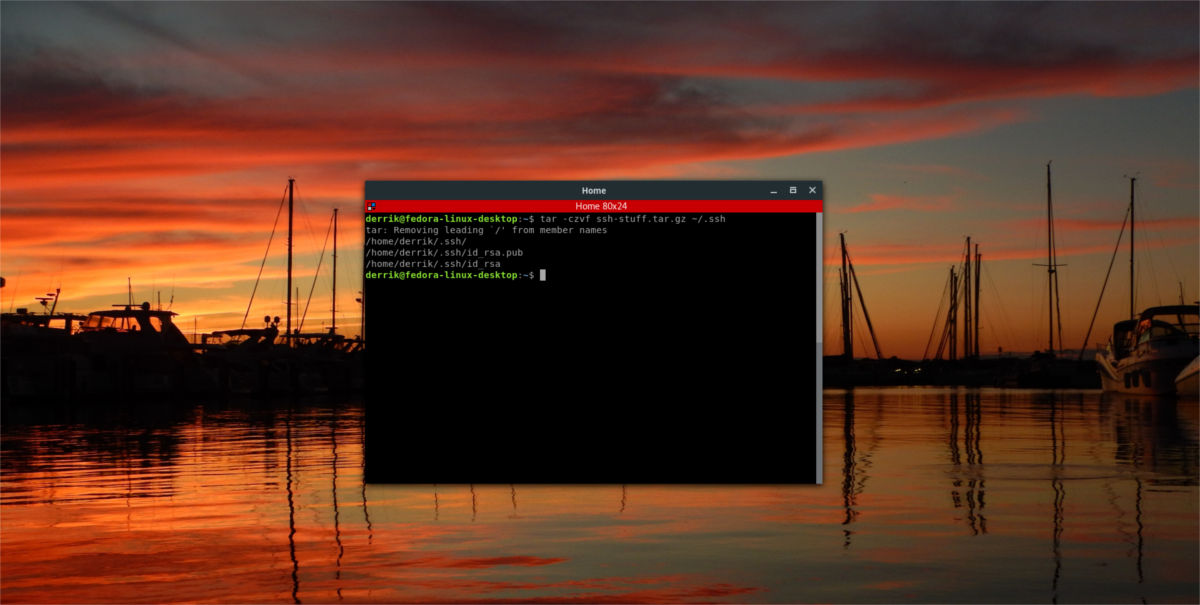

Kun GPG on valmis ja käynnissä, aloita salausprosessi pakkaamalla ~ / .Ssh hakemisto tar-arkistotiedostoon. Tämän tekeminen tekee siitä niin, että ei tarvitse salata jokaista tiedostoa erikseen ~ / .Ssh kansio.

tar -czvf ssh-stuff.tar.gz /home/username/.ssh

Kun pakkaus on valmis, aloita salausprosessi.

Huomaa: suorita ennen salausta gpg terminaalissa uuden avaimenperän luomiseksi.

gpg -c ssh-stuff.tar.gz

Kun salausprosessi on valmis, GnuPG asettaa tiedoston, jonka etiketti on ”ssh-stuff.tar.gz.gpg”. Poista vapaasti tiedoston alkuperäinen, lukitsematon versio. Voit purkaa varmuuskopioarkiston salauksen seuraavasti:

gpg ssh-stuff.tar.gz.gpg</ P>

Kommentit