IT-turvallisuus on kuuma aihe. Se on vähiten mitä voimme sanoa. Uhat ovat kaikkialla ja suojaaminen heiltä on loputon taistelu. Menevät ovat päivät, jolloin kaikki tarvittava oli virustorjuntaohjelmisto. Tämän päivän IT-uhkailun monimutkaisuus on yhtä suuri - ellei jopa parempi - kuin niiden järjestelmien, joita yritämme suojata. Hyökkäyksiä esiintyy kaikissa muodoissa ja ne vaarantavat liiketoimintamme päivittäin. Suojautuaksemme heiltä tarvitsemme korkealaatuista uhkien seurantajärjestelmää. Onneksi olemme tehneet joitain vaikeita töitä löytääksemme ne ja olemme iloisia voidessamme esitellä parhaita IT-uhkien seurantajärjestelmiä.

Aloitamme tutkimuksemme yrittämällä määritellämitä IT-uhkien seuranta on. Eri ihmisillä voi olla eri määritelmät - ja he ovat kaikki yhtä hyviä -, mutta keskustelun vuoksi on tärkeää, että olemme samalla sivulla ja jaamme yhteisen käsityksen. Seuraavaksi yritämme poistaa jonkin verran sekaannusta siitä, mikä on IT-uhkien seuranta ja mikä tärkeintä, mikä se ei ole. Seuraavaksi selitämme kuinka IT-uhkien seuranta toimii, mitkä ovat sen edut ja miksi sitä tarvitset. Viimeinkin olemme valmiit paljastamaan IT-uhkien parhaita seurantajärjestelmiä koskevan haun tulokset ja tarkastelemme kaikkia löydettyjämme parhaita järjestelmiä.

Mikä on IT-uhkien seuranta - määritelmä

IT-uhkien seurannalla tarkoitetaan tyypillisestiverkkojen ja niiden komponenttien (mukaan lukien palvelimet, työasemat ja muut laitteet) jatkuvan seurannan prosessi mahdollisten turvallisuusuhkien varalta. Nämä voivat olla esimerkiksi tunkeutumisyrityksiä tai tietojen varkauksia. Se on kattava termi valvonnalle tai verkolle kaikenlaisten haitallisten toimien estämiseksi.

IT-ammattilaiset luottavat IT-uhkien seurantaansaada näkyvyyttä verkkoihinsa ja käyttäjiin, jotka käyttävät niitä. Ideana on mahdollistaa vahvempi tietosuoja ja estää - tai ainakin vähentää - rikkomusten mahdollisia vaurioita.

Nykymaailmassa, jossa se ei ole ollenkaan harvinaistaNähdä organisaatioita, jotka palkkaavat riippumattomia urakoitsijoita, etätyöntekijöitä ja jopa omaa henkilöstöä, jotka käyttävät omia laitteitaan työssä, organisaatioiden arkaluonteisiin tietoihin liittyy lisäriski. Ainoa vaihtoehto on kaikkien toimintojen tehokas seuranta ilman näiden kolmansien osapuolien laitteiden suoraa hallintaa.

IT-uhkien seuranta on melko monimutkainen asialähinnä siksi, että haitalliset käyttäjät ja ryhmät käyttävät tekniikoita, jotka kehittyvät yhtä nopeasti kuin - ellei jopa nopeammin - kuin muu tietotekniikka, rikkoa verkkoja ja varastaa tietoja. Tästä syystä myös IT-uhkien seurantajärjestelmien on jatkuvasti kehityttävä pysyäkseen ajan tasalla uhkapaikasta.

Mikä se ei ole - sekaannusten välttäminen

Tietoturva on laaja ja monimutkainen verkkotunnus ja seon helppoa sekoittaa asiat. Ja IT-uhkien seuranta on vai mikä ei ole, voi helposti olla epäselvää. Esimerkiksi tunkeutumisen havaitsemisjärjestelmiä (IDS) käytetään tietysti verkkojen seuraamiseen uhkien varalta. Se tekisi näistä järjestelmistä IT-uhkien seurantajärjestelmiä. Mutta tämä ei ole mitä me yleensä tarkoitamme puhumme sitten IT-uhkien seurannasta.

Samoin turvallisuustiedot ja -tapahtumatHallintaa (SIEM) pidetään usein myös tietotekniikan uhkien seurantaratkaisuna. Ymmärrettävästi näitä järjestelmiä voidaan käyttää myös suojaamaan infrastruktuuriamme haitalliselta käytöltä.

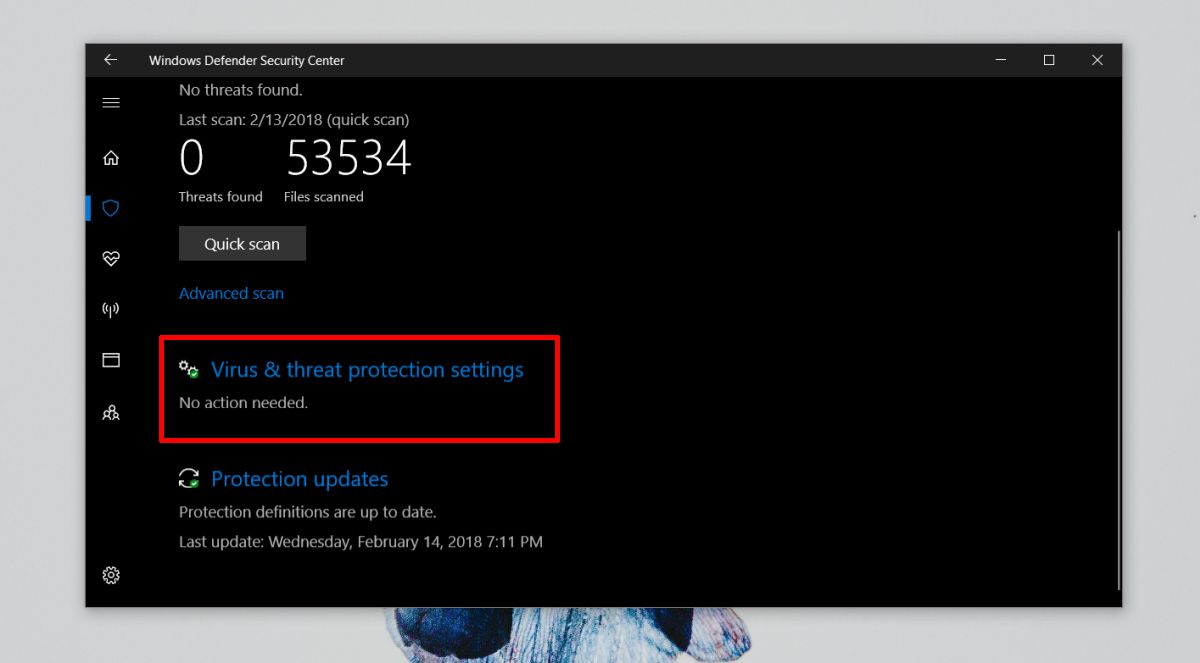

Virussuojausohjelmistoja voidaan pitää myös IT-uhkien seurantajärjestelminä. Loppujen lopuksi heitäkin käytetään suojaamaan samantyyppisiltä uhkilta, vaikkakin käyttämällä erilaista lähestymistapaa.

Mutta erikseen tarkasteltuna nämä tekniikat eivät yleensä ole mitä me tarkoitamme puhuttaessa IT-uhkien seurannasta.

Kuten huomaat, IT-uhan käsiteseuranta ei ole aivan selvää. Tämän artikkelin vuoksi olemme luottaneet toimittajiin itsensä ja heidän näkemyksensä IT-uhkien seurantaohjelmistoksi. Se on järkevää, koska lopulta IT-uhkien seuranta on epämääräinen termi, joka voi koskea monia asioita.

Kuinka IT-uhkien seuranta toimii

Lyhyesti sanottuna IT-uhkien seuranta koostuuturvallisuustietojen jatkuva seuranta ja sitä seuraava arviointi tavoitteena tunnistaa verkkohyökkäykset ja tietorikkomukset. IT-uhkien seurantajärjestelmät keräävät erilaisia tietoja ympäristöstä. He hankkivat tiedon eri menetelmillä. He voivat käyttää antureita ja agentteja, jotka toimivat palvelimilla. Jotkut luottavat myös liikennekuvioiden analysointiin tai systeemilokien ja -lehtien analysointiin. Ajatuksena on tunnistaa nopeasti tietyt mallit, jotka osoittavat mahdollisesta uhasta tai todellisesta turvallisuustilanteesta. Ihannetapauksessa IT-uhkien seurantajärjestelmät yrittävät tunnistaa uhat ennen niiden vaikutuksia.

Kun uhka on tunnistettu, joillakin järjestelmillä on avalidointiprosessi, joka varmistaa, että uhka on todellinen ja että se ei ole väärin positiivinen. Tämän suorittamiseen voidaan käyttää erilaisia menetelmiä, mukaan lukien manuaalinen analyysi. Kun tunnistettu uhka on vahvistettu, annetaan hälytys, joka ilmoittaa asianmukaiselle henkilöstölle, että jotkin korjaavat toimenpiteet on toteutettava. Jotkin IT-uhkien seurantajärjestelmät käynnistävät myös jonkinlaisen vastatoimenpiteen tai korjaavan toiminnan. Tämä voi olla joko räätälöity toiminto tai komentosarja tai, kuten useimmissa tapauksissa tapahtuu parhaimmissa järjestelmissä, täysin automaattinen vastaus havaitun uhan perusteella. Jotkut järjestelmät sallivat myös automatisoitujen, ennalta määritettyjen ja mukautettujen toimintojen yhdistämisen parhaan mahdollisen vastauksen saavuttamiseksi.

IT-uhkien seurannan edut

Muuten havaitsemattomien uhkien tunnistaminen onTärkeimmät hyödyt organisaatiot hyötyvät tietotekniikan uhkien seurantajärjestelmien käytöstä. IT-uhkien valvontajärjestelmät havaitsevat ulkopuoliset, jotka ovat yhteydessä verkkoon tai selaavat sitä, sekä havaitsevat vaarannetut ja / tai luvattomat sisäiset tilit.

Vaikka näitä voi olla vaikea havaita, ITuhkien seurantajärjestelmät korreloivat erilaisia tietolähteitä päätetapahtuman toiminnasta kontekstuaalisten tietojen, kuten IP-osoitteiden, URL-osoitteiden, sekä tiedosto- ja sovellustietojen kanssa. Yhdessä ne tarjoavat tarkemman tavan tunnistaa poikkeavuudet, jotka voivat viitata haitallisiin toimiin.

IT-uhkien seurannan suurin etuJärjestelmät ovat riskien vähentäminen ja tietosuojakyvyn maksimointi. Ne tekevät kaikista organisaatioista paremman aseman puolustautua sekä ulkopuolisilta että sisäpiiriläisiltä uhilta heidän tarjoamansa näkyvyyden ansiosta. IT-uhkien seurantajärjestelmät analysoivat tiedon saatavuutta ja käyttöä ja panevat täytäntöön tietosuojakäytäntöjä estäen arkaluontoisen tiedon menetyksen.

Tarkemmin sanottuna IT-uhkien seurantajärjestelmät:

- Näytä, mitä verkkoissa tapahtuu, kuka käyttäjät ovat ja ovatko he vaarassa vai eivät,

- Antaa sinun ymmärtää kuinka hyvin verkon käyttö vastaa käytäntöjä,

- Auttaa saavuttamaan säännösten noudattamisen, joka vaatii arkaluonteisten tietotyyppien seurantaa,

- Löydä verkkojen, sovellusten ja suojausarkkitehtuurien haavoittuvuuksia.

IT-uhkien seurannan tarve

Tosiasia on, että tänään, IT-järjestelmänvalvojat ja ITturvallisuusammattilaiset ovat valtavan paineen alla maailmassa, jossa tietoverkkorikolliset näyttävät aina olevan askeleen tai kaksi edellä. Heidän taktiikansa kehittyy nopeasti ja he toimivat todella, koska he olivat aina pysyneet perinteisten havaitsemismenetelmien edessä. Suurimmat uhat eivät kuitenkaan aina tule ulkopuolelta. Sisäpiiriohjeet ovat mahdollisesti yhtä tärkeitä. Teollis- ja tekijänoikeuksien varkauksiin liittyvät sisäpiiritapahtumat ovat yleisempiä kuin useimmat haluaisivat myöntää. Ja sama koskee tietojen tai järjestelmien luvatonta käyttöä tai käyttöä. Tästä syystä useimmat IT-tietoturvajoukkueet luottavat nyt suuresti IT-uhkien seurantaratkaisuihin, koska ne ovat ensisijainen tapa pysyä järjestelmiensä kohtaamien - sekä sisäisten että ulkoisten - uhkien päällä.

Uhkien seurannalle on olemassa erilaisia vaihtoehtoja. Siellä on omistettu tietotekniikan uhkien seurantaratkaisuja, mutta myös koko paketin tietosuojatyökaluja, joihin sisältyy uhkien seurantaominaisuuksia. Useat ratkaisut tarjoavat uhkien seurantamahdollisuuksia ja yhdistävät ne politiikkapohjaisiin valvontatoimiin, joilla on kyky automatisoida vastaus havaittuihin uhkiin.

Ei ole väliä kuinka organisaatio päättää hoitaaIT-uhkien seuranta on todennäköisesti yksi tärkeimmistä askeleista puolustamiseksi tietoverkkorikollisilta, etenkin kun pohditaan, miten uhat ovat entistä kehittyneempiä ja vahingollisempia.

Parhaat IT-uhkien valvontajärjestelmät

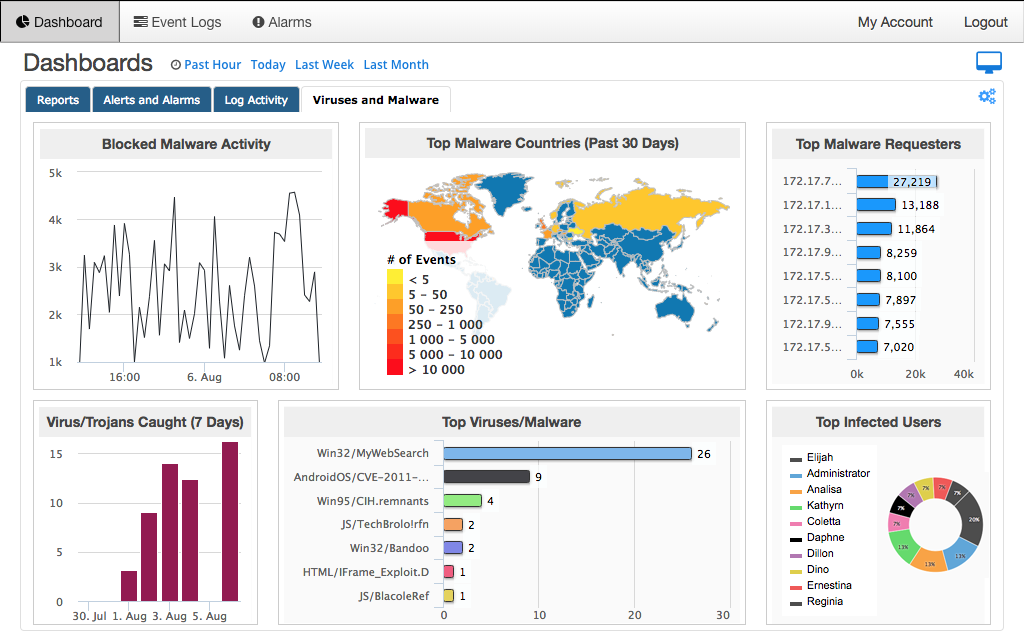

Nyt kun olemme kaikki samalla sivulla ja että meon käsitys siitä, mikä IT-uhkien seuranta on, miten se toimii ja miksi sitä tarvitsemme, katsotaanpa joitain parhaista löydettävistä IT-uhkien seurantajärjestelmistä. Listamme sisältää erilaisia tuotteita, jotka ovat hyvin erilaisia. Mutta riippumatta siitä, kuinka erilaisia ne ovat, heillä kaikilla on yksi yhteinen tavoite, havaita uhat ja varoittaa heidän olemassaolostaan. Tämä oli itse asiassa meidän vähimmäiskriteerimme sisällyttämiseksi luetteloomme.

1. SolarWinds Threat Monitor - IT Ops Edition (Esittely saatavilla)

SolarWinds on yleinen nimi monille verkoille jajärjestelmänvalvojat. Se on kuuluisa siitä, että se on valmistanut yhden parhaista SNMP-seurantatyökaluista sekä yhden parhaista NetFlow-kerääjistä ja analysaattoreista. Itse asiassa SolarWinds valmistaa yli kolmekymmentä erilaista tuotetta, jotka kattavat useita verkko- ja järjestelmänhallinta-alueita. Ja se ei lopu tähän. Se on tunnettu myös monista ilmaisista työkaluistaan, jotka vastaavat verkon ylläpitäjien, kuten aliverkon laskurin tai TFTP-palvelimen, erityistarpeisiin.

IT-uhkien seurannassa yritys tarjoaa SolarWinds Threat Monitor - IT Ops Edition. "IT Ops Edition"Osan tuotteen nimestä on tarkoitus erottaa se työkalun hallitusta palveluntarjoajasta, joka on hiukan erilainen ohjelmisto, joka kohdistuu erityisesti hallittuihin palveluntarjoajiin.

Tämä työkalu on erilainen kuin useimmat muut SolarWindittyökaluja siinä mielessä, että se on pilvipohjainen. Tilaat vain palvelun, määrität sen ja se alkaa seurata ympäristöäsi useiden erityyppisten uhkien varalta. Itse asiassa SolarWinds Threat Monitor - IT Ops Edition yhdistää useita työkaluja. Siinä on lokien keskittäminen ja korrelaatio, tietoturvatiedot ja tapahtumien hallinta (SIEM) sekä sekä verkon että isännän tunkeutumisen tunnistus (IDS). Tämä tekee siitä erittäin perusteellisen uhkavalvontapaketin.

Ja SolarWinds Threat Monitor - IT Ops Edition on aina ajan tasalla. Se saa jatkuvasti päivitettyjä uhatietoja useista lähteistä, mukaan lukien IP- ja verkkotunnusmaineistotietokannat, jolloin se voi seurata sekä tunnettuja että tuntemattomia uhkia. Työkalu sisältää automatisoidut älykkäät vastaukset turvallisuushäiriöiden nopeaksi korjaamiseksi. Tämän ominaisuuden ansiosta jatkuva manuaalisen uhkien arvioinnin ja vuorovaikutuksen tarve vähenee huomattavasti.

Tuotteessa on myös erittäin voimakas hälytysjärjestelmään. Se on moniehdotinen, ristikorreloitu hälytys, joka toimii samanaikaisesti työkalun Active Response -moottorin kanssa tärkeiden tapahtumien tunnistamisessa ja yhteenvedossa. Raportointijärjestelmä on myös yksi vahvoista tuotteista, ja sitä voidaan käyttää osoittamaan auditoinnin vaatimustenmukaisuutta käyttämällä olemassa olevia valmiita raporttipohjia. Vaihtoehtoisesti voit luoda räätälöityjä raportteja, jotka sopivat yrityksesi tarpeisiin.

Hinnoittelu SolarWinds Threat Monitor - IT Ops Edition alkaa 4 500 dollarista jopa 25 solmulle 10 päivässähakemistosta. Voit ottaa yhteyttä SolarWindsiin saadaksesi yksityiskohtaisen tarjouksen, joka on räätälöity tarpeitasi varten. Ja jos haluat nähdä tuotteen toiminnassa, voit pyytää ilmainen demo alkaen SolarWinds.

2. ThreatConnectin TC Tunnista

Seuraava luettelossamme on tuote, jonka nimi on TreathConnect TC Tunnista. Se onThreatConnectin työkalusarja. Kuten nimestä voi päätellä, tämän komponentin on liityttävä tunnistamaan erilaisia IT-uhkia, mistä IT-uhkien seurantajärjestelmissä on juuri kyse.

TC Tunnista tarjoaa uudesta tiedosta, joka on koottu enemmänyli 100 avoimen lähdekoodin syötettä, joukkotietoista tietoa kymmenistä yhteisöistä ja oma ThreatConnect-tutkimusryhmä. Lisäksi. Se antaa sinulle mahdollisuuden lisätä tietoja mistä tahansa TC Exchange -kumppanista. Tämä usean lähteen älykkyys hyödyntää ThreatConnect-tietomallin täyden voiman. Lisäksi työkalussa on automatisoidut rikastukset, jotka antavat vankan ja täydellisen kokemuksen. ThreatConnect-alustan älykkyys näkee toiminnan taustalla olevat asiat ja osoittaa, kuinka se on sidottu muihin tapahtumiin. Tämä antaa sinulle kokonaiskuvan, jonka avulla voit tehdä parhaan päätöksen siitä, miten reagoida.

ThreatConnect tarjoaa sarjan asteittain ominaisuuksiltaan rikkaampia työkaluja. Alkeisin työkalu on TC tunnistaa kuvattu tässä. Muita työkaluja ovat TC Manage, TC Analyze ja TC complete, kukin lisäämällä kourallinen ominaisuuksia edelliseen tasoon. Hinnoittelutiedot ovat saatavilla vain ottamalla yhteyttä ThreatConnectiin.

3. Digitaalisten varjojen hakuvalo

Digital Shadows on Forrester New Wave Leader digitaalisten riskien suojaamisessa. Sen Valonheitin alusta seuraa, hallinnoi ja korjaadigitaalinen riski monilla tietolähteillä avoimessa, syvässä ja pimeässä verkossa. Se suojaa tehokkaasti yrityksesi liiketoimintaa ja mainetta.

Digitaaliset varjot Etsi valoa voidaan suojata seitsemältä riskiltäluokkia. Ensimmäinen suoja on tietoverkkouhilta, jotka ovat suunniteltuja, kohdennettuja hyökkäyksiä organisaatioosi. Työkalu suojaa myös tietojen menetyksiltä, kuten luottamuksellisten tietojen vuotoilta. Brändinäyttö, jossa tietojenkalastelusivusto esiintyy omasi, on toinen riski, että työkalu suojaa sinua. Seuraava riski, jota tämä tuote suojaa, on se, mitä Digital Shadow kutsuu kolmansien osapuolien riskeiksi, jossa työntekijät ja toimittajat voivat tietämättään asettaa sinut vaaraan. Etsi valoa voi myös suojata VIP-jäseniäsi pelottelulta tai uhkailulta verkossa aivan kuten sitä voidaan käyttää fyysisten uhkien torjuntaan ja suojaamaan sinua haitallisilta infrastruktuurimuutoksilta.

Työkalu käyttää laajaa valikoimaa automatisoituja ja inhimillisiä analyysimenetelmiä havaittujen poikkeavuuksien kaventamiseksi ja todellisten uhkien suodattamiseksi, välttäen siten nopeita positiivisia mahdollisuuksia. osto- Etsi valoa edellyttää, että kirjaudut ensin ilmaiseksi tuotteen esittelyyn, jonka jälkeen yksityiskohtaiset hinnoittelutiedot voidaan toimittaa omien tarpeidesi perusteella.

4. CyberInt Argosin uhatietojärjestelmä

Ja Argos Threat Intelligence Platform CyberInt on Software as a Service (SaaS),pilvipohjainen järjestelmä, joka tarjoaa organisaatioille hienostuneen ratkaisun kyberuhkien esiin nousevaan trendiin, johon organisaatiot yleensä kohtaavat. Argos-alustan pääpiirteet ovat sen kohdistettu, erittäin automatisoitu hallittu ilmaisu- ja vastaustekniikka.

Konkreettisesti ratkaisu tarjoaa kohdennettuja jatoimintakelpoinen älykkyys, joka on saatu yhdistämällä sekä teknologiset että henkilöresurssit. Tämän avulla Argos voi luoda reaaliaikaisia kohdennettujen hyökkäysten, tietojen vuotamisen ja varastettujen käyttöoikeustietojen tapahtumia, jotka voivat vaarantaa organisaatiosi. Se käyttää vahvaa tietokantaa, joka sisältää 10 000 uhkatoimijaa, ja työkaluja kontekstin maksimoimiseksi. Se tunnistaa myös uhkatekijät reaaliajassa ja tarjoaa asiayhteydellistä tietoa heistä.

Alusta käyttää satoja erilaisialähteitä, kuten syötteitä, IRC, Darkweb, blogeja, sosiaalista mediaa, foorumeita ja liitä sivustoja kohdennetun tiedon keräämiseksi ja todistetun älykkyysprosessin automatisoimiseksi. Tulokset analysoidaan ja ne antavat toimivia suosituksia.

Hinnoittelutiedot CyberInt Argosin uhatietojärjestelmä voidaan saada ottamalla yhteyttä CyberIntiin. Tietojemme mukaan yritys ei näytä tarjoavan ilmaista kokeiluversiota.

5. IntSights

Viimeinen merkintämme on tuote nimeltään IntSights, täysin varusteltu uhkailutietojärjestelmä. Se tarjoaa laajan valikoiman uhkisuojauksia sellaisilta riskeiltä kuin petokset ja tietojen kalastelu. Siinä on myös tuotemerkkisuojaus ja pimeän verkonvalvonta.

IntSights väittää olevan ainutlaatuinen yritysuhkatiedustelupalvelu ja lieventämisalusta, joka ajaa ennakoivaa puolustusta muuttamalla räätälöity uhkien tiedustelu automatisoituihin turvatoimiin. Konkreettisesti tuote tarjoaa tuhansien uhkilähteiden aktiivisen seurannan ja selvittämisen pinta-, syvä- ja pimeässä verkossa tarjoamalla reaaliaikaista näkyvyyttä verkkoon, tuotemerkkiin, omaisuuteen ja ihmisiin kohdistuviin uhkiin.

Uhkatutkimus ja -analyysi ovat toinen niistä IntSightVahva puku, joka käyttää monikerroksista tietokantaasyvän ja tumman verkon uhatutkimuksille suuntausten tunnistamiseksi, asiayhteyteen liittyvän tiedon tarjoamiseksi ja uhkien toimijoiden kartoittamiseksi. Järjestelmä voi integroitua olemassa olevaan tietoturvainfrastruktuuriin sekä rekisterinpitäjiin, hakukoneisiin, sovelluskauppoihin ja johtaviin sähköpostijärjestelmiin mahdollistaakseen ulkoisten ja sisäisten uhkien automaattisen vähentämisen.

Aivan kuten monet muutkin luettelossa olevat tuotteet, hinnoittelutiedot tuotteelle IntSight on saatavana vain ottamalla yhteyttä myyjään. Ja vaikka ilmaista kokeilua ei näytä olevan saatavana, ilmainen esittely voidaan järjestää.

Kommentit