Käyttäjien käyttöoikeuksien hallinta on olennainen osaverkon järjestelmänvalvojan työstä. Ensisijainen askel minkä tahansa verkon turvaamisessa on varmistaa, että jokaisella käyttäjällä on pääsy vain tarvitsemilleen resursseille. Aikaisemmin tietokoneuhkia syntyi Internetistä ja verkkoihin päästiin sähköpostin tai haitallisten verkkosivustojen kautta. Vaikka tämä on edelleen tilanne, arvokkaita yritystietoja koskeva riski kasvaa jatkuvasti sisäpuolelta. Joko haitallisten aikomusten tai tyhmän tietämättömyyden kautta käyttäjät voivat olla tietovuotojen lähde. Käyttöoikeuksien hallintatyökalujen avulla voit varmistaa, että käyttäjät voivat käyttää vain sitä, mitä he todella tarvitsevat, ja että kaikkiin resursseihin pääsevät vain käyttäjät, jotka todella tarvitsevat sitä. Lue edelleen, kun tarkastelemme joitain Parhaat käyttöoikeuksien hallintatyökalut tänään saatavilla.

Mutta ennen kuin meillä on syvällisempi katsaus parhaisiinkäytettävissä olevat työkalut, tutkitaan ensin käyttöoikeuksien hallintaa. Selvitämme, miksi se on niin tärkeä tekijä tietojen suojaamisessa ja mitä haasteita verkonvalvojat kohtaavat. Tutkimme myös käyttöoikeuksien hallintaa ITIL-näkökulmasta. Loppujen lopuksi pääsynhallinta on yksi ITIL-kehyksen perusprosesseista. Ja lopetamme keskustelemalla käyttöoikeuksien hallinnasta turvallisuuden kannalta. Lopuksi tarkastelemme kourallista parhaista käyttöoikeuksien hallintatyökaluista, joita löysimme.

Käyttöoikeuksien hallinta

Kaikki tietotekniikkayhteisössätietää, että tietosuojarikkomuksista on tullut yleinen ja melkein väistämätön tapaus. Ja vaikka meillä saattaa olla kiusausta ajatella, että sen tekevät vain pahantahtoiset hakkerit ja rikolliset tai varjoisien maiden tiedustelupalvelut, ja molemmilla on pääsy edistyneeseen tekniikkaan, joka on suunniteltu murtautumaan jopa turvallisimpiin verkkoihin, se ei valitettavasti ole kaukana totta. Vaikka näitä ulkopuolisia hyökkäyksiä on olemassa, osa riskistä tulee sisäpuolelta. Ja sisäinen riski voi olla yhtä suuri kuin ulkopuolella.

Tällä sisäisellä riskillä voi olla monia muotoja. Toisaalta häikäilemättömät työntekijät saattavat etsiä tapaa ansaita nopeasti rahaa myymällä luottamuksellisia tietoja kilpailijoille. Mutta sen lisäksi, että yritys rikkoo yrityksiä, se voi toimia myös vahingossa. Jotkut työntekijät voivat esimerkiksi olla tietämättömiä turvallisuuskäytännöistä. Vielä pahempaa, heillä saattaa olla liian paljon pääsyä yritystietoihin ja muihin resursseihin.

CA Technologies toteaa sen Sisäpiiriraportti 2018 (!pdf-linkki), että 90% organisaatioista tuntee olevansa alttiita sisäpiirihyökkäyksille. Lisäksi raportti osoittaa myös, että sisäpiiriin kohdistuvien hyökkäysten pääasialliset syyt ovat liialliset käyttöoikeudet, lisääntyvä määrä laitteita, joilla on pääsy luottamuksellisiin tietoihin, ja tietojärjestelmien yleinen kasvava monimutkaisuus kokonaisuutena. Tämä osoittaa käyttöoikeuksien hallinnan merkityksen. Rajoitetun pääsyn antaminen organisaation sisällä tiedostojakoille, Active Directorylle ja muille resursseille todellisen tarpeen perusteella on yksi parhaista tavoista vähentää sekä haitallisten että vahingossa tapahtuvien hyökkäysten sekä tietorikkomusten ja -tappioiden mahdollisuutta.

Valitettavasti tämä on helpommin sanottavaa kuin tehty. Nykyaikaiset verkot leviävät usein laajoille maantieteellisille alueille, ja ne koostuvat tuhansista laitteista. Käyttöoikeuksien hallinta voi nopeasti muuttua valtavaksi tehtäväksi, joka on täynnä kaikenlaisia riskejä ja sudenkuoppia. Tällöin käyttöoikeuksien hallintatyökalut voivat olla hyödyllisiä.

Käyttöoikeuksien hallinta ja ITIL

IT-infrastruktuurikirjasto tai ITIL on joukkoohjeita ja suositeltuja prosesseja tietotekniikkaryhmille. Konkreettisesti ITIL: n tavoitteena on kehittää tehokkaita ja toimivia menetelmiä IT-palvelujen tarjoamiseksi tai toisin sanoen luettelo erilaisia IT-organisaation parhaista käytännöistä. Käyttöoikeuksien hallinta on yksi niistä ITIL-prosesseista. Prosessin tavoite kuvaillaan yksinkertaisesti "valtuutetuille käyttäjille oikeuden käyttää palvelua estämällä pääsy muille kuin valtuutetuille käyttäjille".

Käyttöoikeuksien hallinta turvatoimenpiteenä

Vaikka jotkut väittävät, että käyttöoikeudethallinta on osa verkonhallintaa, toiset sanovat, että se on sen sijaan osa tietoturvaa. Todellisuudessa se on luultavasti vähän molemmat. Mutta itse asiassa tämä koskee vain suurempia yrityksiä, joilla on erilliset verkonhallinta- ja tietoturvatiimit. Pienemmissä organisaatioissa samat ryhmät hoitavat usein sekä hallintoa että turvallisuutta, vetämällä kysymyksen tehokkaasti esiin.

Parhaat käyttöoikeuksien hallintatyökalut

Erityisten käyttöoikeuksien hallintatyökalujen löytäminenosoittautui odotettua vaikeammaksi. Tämä johtuu todennäköisesti siitä, että monia työkaluja todella myydään suojaustyökaluina tai AD-tarkastustyökaluina. Olemme päättäneet sisällyttää luetteloomme työkaluja, jotka voivat auttaa järjestelmänvalvojia varmistamaan, että käyttäjillä on pääsy tarvittavaan eikä mihinkään muuhun. Jotkut ovat työkaluja, jotka auttavat oikeuksien myöntämisessä ja hallinnoinnissa, kun taas toiset auditoivat työkaluja, jotka voivat skannata verkon ja ilmoittaa kenellä on pääsy mihin.

1. SolarWinds käyttöoikeuksien hallintaohjelma (Ilmainen kokeilu)

SolarWinds ei tarvitse esitellä verkkoaylläpitäjät. Yhtiö, joka on toiminut jo vuosia, on kuuluisa julkaisustaan parhaista verkonhallintatyökaluista. Sen lippulaivatuote, nimeltään SolarWinds-verkon suorituskyvyn näyttö, on jatkuvasti parhaiden verkkojen joukossaseurantatyökalut. SolarWinds on myös kuuluisa erinomaisten ilmaisten työkalujen tuottamisesta, jotka vastaavat verkonvalvojien erityistarpeisiin. Näistä työkaluista ilmainen aliverkkolaskin ja yksinkertainen mutta hyödyllinen TFTP-palvelin ovat tunnetuimpia.

Ja SolarWinds käyttöoikeuksien hallintaohjelma (johon viitataan usein nimellä KÄSIVARSI) luotiin tavoitteena auttaa verkostoitumistajärjestelmänvalvojat pysyvät käyttöoikeuksien ja käyttöoikeuksien päällä. Tämä työkalu käsittelee Active Directory -pohjaisia verkkoja ja sen tarkoituksena on tehdä käyttäjien asettamisesta ja käyttöön ottamatta jättämisestä, seurannasta ja seurannasta helppoa. Ja se voi tietenkin auttaa minimoimaan sisäpiiriin kohdistuvien hyökkäysten mahdollisuudet tarjoamalla helpon tavan hallita ja seurata käyttöoikeuksia ja varmistaa, ettei turhia oikeuksia myönnetä.

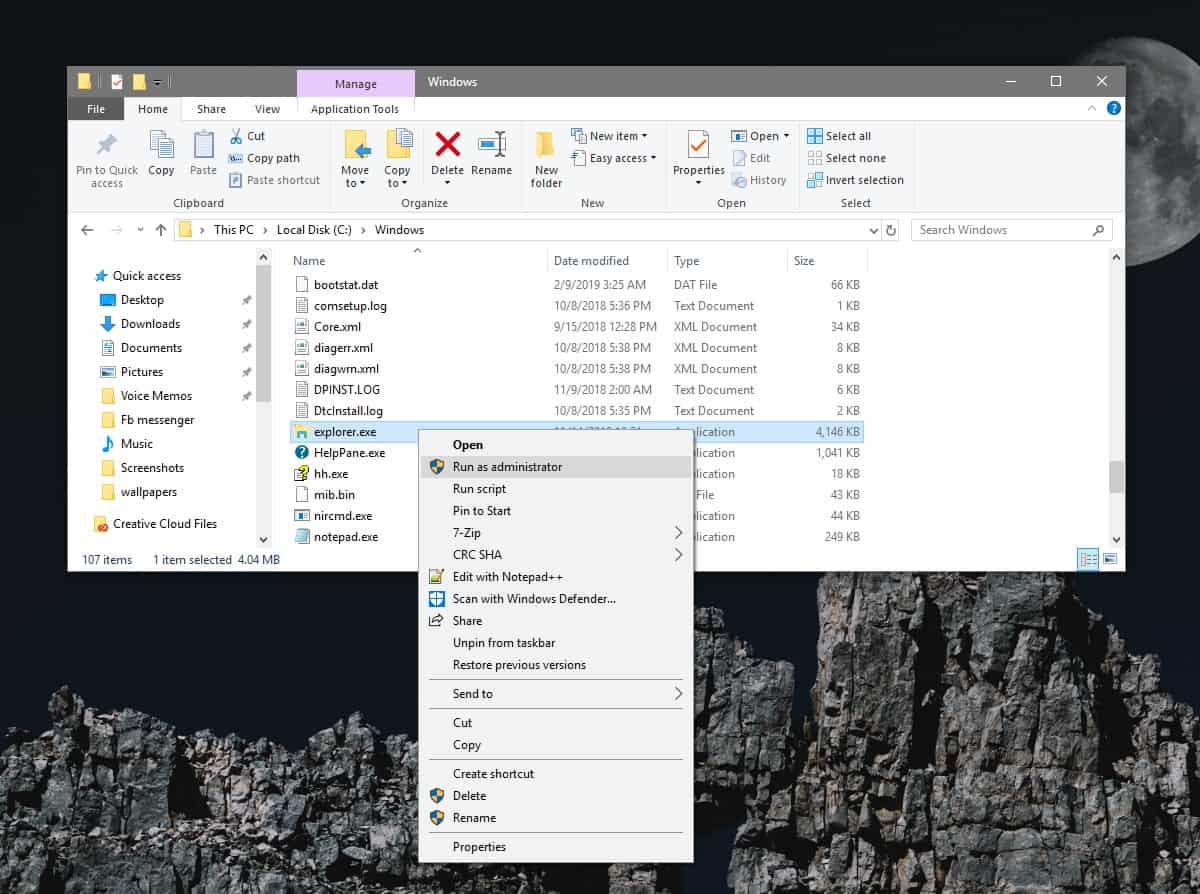

Yksi asia, joka todennäköisesti iskee sinua käyttäessäsi SolarWinds käyttöoikeuksien hallintaohjelma on intuitiivinen käyttäjän hallinnan kojelauta missäVoit luoda, muokata, poistaa, aktivoida ja deaktivoida eri tiedostojen ja kansioiden käyttäjien käyttöoikeuksia. Tämä työkalu sisältää myös roolikohtaiset mallit, jotka voivat antaa käyttäjille helposti pääsyn tiettyihin verkon resursseihin. Työkalun avulla voit luoda ja poistaa käyttäjiä helposti vain muutamalla napsautuksella. Ja tämä on vasta alku, SolarWinds käyttöoikeuksien hallintaohjelma ei jätä monia ominaisuuksia taakse. Tässä on käytetty joitain työkalun mielenkiintoisimmista ominaisuuksista.

Tätä työkalua voidaan käyttää valvomaan ja auditoimaanmuutokset sekä Active Directory- että ryhmäkäytäntöön. Verkon järjestelmänvalvojat voivat käyttää sitä helposti nähdäksesi kuka on tehnyt muutokset ryhmäkäytäntö- tai Active Directory -asetuksiin, samoin kuin näiden muutosten päivämäärän ja aikaleiman. Nämä tiedot tekevät varmasti helpoksi havaita luvattomat käyttäjät ja kenen tahansa tekemät sekä haitta- että tietämättömät teot. Tämä on yksi ensimmäisistä askeleista, jolla varmistetaan, että ylläpidät käyttöoikeuksien tiettyä tasoa ja että tiedät mahdolliset ongelmat ennen niiden vaikutuksia.

- ILMAINEN KOKEILU: SOLARWINDS -KÄYTTÖOIKEUSOHJE

- Virallinen lataussivusto: https://www.solarwinds.com/access-rights-manager

Hyökkäyksiä tapahtuu usein, kun kansioita ja / tainiiden sisältöä käyttävät käyttäjät, joilla ei ole - tai heidän ei pitäisi olla - valtuuksia käyttää niitä. Tällainen tilanne on yleinen, kun käyttäjille annetaan laaja pääsy kansioihin tai tiedostoihin. SolarWinds Access Rights Manager voi auttaa estämään tämän tyyppisiä vuotoja ja luvattomia muutoksia luottamuksellisiin tietoihin ja tiedostoihin tarjoamalla järjestelmänvalvojille visuaalisen kuvan useiden tiedostopalvelimien käyttöoikeuksista. Yhteenvetona työkalu antaa sinun nähdä, kenellä on mikä lupa mihin tiedostoon.

AD: n, GPO: n, tiedostojen ja kansioiden seuranta on yksi asia ja tärkeä asia, mutta SolarWinds käyttöoikeuksien hallintaohjelma menee paljon pidemmälle. Sen avulla voit hallita käyttäjiä ja analysoida myös sitä, mitkä käyttäjät ovat käyttäneet palveluita ja resursseja. Tuote antaa ennennäkemättömän näkyvyyden ryhmäjäsenyyksiin myös Active Directoryssa ja tiedostopalvelimissa. Se asettaa sinut, järjestelmänvalvoja, yhteen parhaista mahdollisuuksista estää sisäpiirihyökkäykset.

Mikään työkalu ei ole valmis, jos se ei pysty ilmoittamaan mistä se ontekee ja mitä löytää. Jos tarvitset työkalun, joka voi tuottaa todisteita, joita voidaan käyttää tulevissa riita-asioissa tai mahdollisissa oikeudenkäynneissä, tämä työkalu on sinulle. Ja jos tarvitset yksityiskohtaisia raportteja tarkastustarkoituksiin ja noudattaa yritykseesi sovellettavien sääntelystandardien vaatimuksia, löydät ne myös.

Ja SolarWinds käyttöoikeuksien hallintaohjelma antaa sinulle helposti luoda upeita raporttejapuuttua suoraan tilintarkastajien huolenaiheisiin ja lakisääteisten standardien noudattamiseen. Ne voidaan luoda nopeasti ja helposti muutamalla napsautuksella. Raportit voivat sisältää mitä tahansa ajatuksia. Esimerkiksi Active Directoryn lokitoiminnot ja tiedostopalvelimen käyttöoikeudet voidaan sisällyttää raporttiin. Sinun tehtäväsi on tehdä niistä yhteenveto tai yksityiskohdat kuin tarvitset.

Ja SolarWinds Active Rights Manager tarjoaa verkonvalvojille mahdollisuudenjätä tietyn objektin käyttöoikeuksien hallinta sen luoneen henkilön käsiin. Esimerkiksi tiedoston luonut käyttäjä voi määrittää, kuka voi käyttää sitä. Tällainen omavaltuutusjärjestelmä on tärkeä asia luvattoman pääsyn estämiseksi tietoihin. Loppujen lopuksi, kuka tietää, kenen pitäisi käyttää resurssia paremmin kuin sen, joka sen luo? Tämä prosessi suoritetaan verkkopohjaisen omavaltuutusportaalin kautta, jonka avulla resurssien omistajat voivat helposti käsitellä pääsypyyntöjä ja asettaa käyttöoikeuksia.

Ja SolarWinds käyttöoikeuksien hallintaohjelma voidaan myös käyttää arvioimaan reaaliajassa jamilloin tahansa, organisaatiosi riskitaso. Tämä prosenttiosuus riskiluvusta lasketaan kullekin käyttäjälle heidän käyttöoikeustasonsa ja käyttöoikeuksiensa perusteella. Tämän ominaisuuden ansiosta verkonvalvojilla ja / IT-tietoturvatiimin jäsenillä on kätevä hallita käyttäjän toimintaa ja kunkin työntekijän aiheuttamaa riskitasoa. Kun tiedät, mitkä käyttäjät ovat korkeimmalla riskitasolla, voit seurata heitä tarkemmin.

Tämä työkalu ei kata vain Active Directoryaoikeuksien hallinta, se käsittelee myös Microsoft Exchange -oikeuksia. Tuote voi suuresti auttaa sinua yksinkertaistamaan Exchange-seurantaa ja -auditointia sekä estämään tietorikkomuksia. Se voi seurata muutoksia postilaatikoihin, postilaatikoiden kansioihin, kalentereihin ja julkisiin kansioihin.

Ja aivan kuten voit käyttää sitä Exchange-sovelluksen kanssa, voit käyttää myös tätä SolarWinds käyttöoikeuksien hallintaohjelma yhdessä SharePointin kanssa. KÄSIVARSI käyttäjänhallintajärjestelmä näyttää SharePoint-oikeudet puurakenteessa ja antaa järjestelmänvalvojille nopeasti nähdä, ketkä ovat oikeutettuja käyttämään tiettyä SharePoint-resurssia.

Niin paljon kuin on hienoa, että sinulla on automatisoitu järjestelmäjoka tarkkailee ympäristöäsi, on vielä parempi, jos sillä on mahdollisuus ilmoittaa sinulle, kun havaitaan jotain outoa. Ja juuri tämä tarkoitus on SolarWinds käyttöoikeuksien hallintaohjelmaHälytysjärjestelmä. Osajärjestelmä pitää tukihenkilöstöä ajan tasalla verkossa tapahtuvasta toimittamalla hälytyksiä ennalta määritettyihin tapahtumiin. Tyyppisiä tapahtumia, jotka voivat laukaista hälytyksiä, ovat tiedostojen muutokset ja lupamuutokset. Nämä hälytykset voivat auttaa vähentämään ja estämään tietovuotoja.

Ja SolarWinds käyttöoikeuksien hallintaohjelma on lisensoitu aktivoituneiden lukumäärän perusteellakäyttäjät Active Directoryn sisällä. Aktivoitu käyttäjä on joko aktiivinen käyttäjätili tai palvelutili. Tuotteen hinnat alkavat 2 995 dollarista enintään 100 aktiiviselle käyttäjälle. Lisää käyttäjille (jopa 10 000) yksityiskohtainen hinnoittelu saadaan ottamalla yhteyttä SolarWindsin myyntiin, mutta odottaa maksavan yli 130 000 dollaria niin monista käyttäjistä. Ja jos haluat mieluummin kokeilla työkalua ennen sen ostamista, voit hankkia ilmaisen, käyttäjän rajoittamattoman 30 päivän kokeiluversion.

- ILMAINEN KOKEILU: SOLARWINDS -KÄYTTÖOIKEUSOHJE

- Virallinen lataussivusto: https://www.solarwinds.com/access-rights-manager

2. NetWrix

NetWrix ei oikeastaan ole käyttöoikeuksiahallintatyökalu. Se on kustantajansa omien sanojen mukaan ”näkyvyysalusta käyttäjän käyttäytymisen analysoimiseksi ja riskien vähentämiseksi”. Vau! Se on hieno nimi, mutta todellisuudessa, NetWrix on tyyppi työkalu, jolla voit saavuttaa samat tavoitteet kuin käytät.

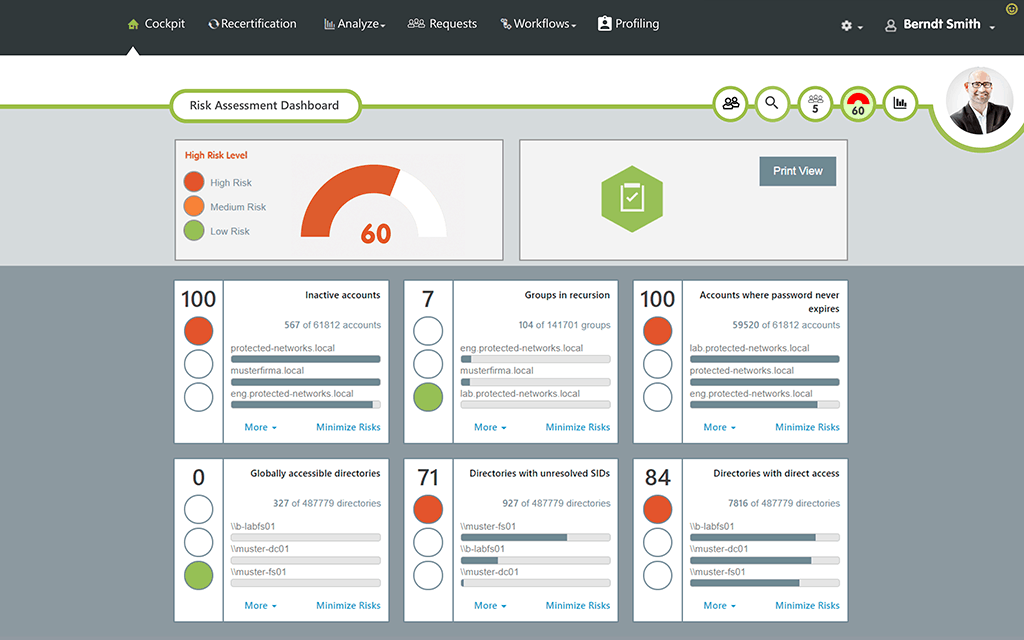

Konkreettisesti, voit käyttää NetWrix tietoturvariskien ja väärän käyttäjän havaitsemiseksikäyttäytymistä ennen kuin ne johtavat tietovaurioon. Tämä työkalu antaa sinulle lintuperspektiivin turvallisuusasennostasi interaktiivisilla riskinarvioinnin kojetauluilla. Se voi auttaa nopeasti tunnistamaan suurimman tietoturvapuutteesi ja käyttämään sisäänrakennettua toimintokelpoista älykkyyttä vähentääkseen tunkeilijoiden ja sisäpiiriläisten kykyä aiheuttaa vahinkoja.

Tuote sisältää myös hälytyksiä, joita voidaan käyttääsaada ilmoituksen luvattomasta toiminnasta, kun se tapahtuu, jolloin sinulla on paremmat mahdollisuudet estää tietoturvaloukkauksia. Voit esimerkiksi valita ilmoituksen, kun joku lisätään Enterprise Administrator -ryhmään tai kun käyttäjä muuttaa useita tiedostoja lyhyessä ajassa, mikä voi olla merkki ransomware-hyökkäyksestä.

Hinnoittelutiedot NetWrix voidaan saada ottamalla suoraan yhteyttä myyjään. Ja jos haluat maistaa tuotetta, on saatavilla ilmainen kokeiluversio, vaikka se kestää vain 20 päivää, kun taas useimmat kokeilut ovat 30 päivää.

3. Varonis

Varonis on kyberturvallisuusyritys, jonka pääasiallisena tehtävänä onsuojaa tietojasi häviämiseltä. Joten siitä huolimatta, että heillä ei ole suoraa käyttöoikeuksien hallintatyökalua, tunsimme sen ansaitsevan olla luettelossamme. Loppujen lopuksi, eikö se ole minkään käyttöoikeuksien hallintajärjestelmän päätavoite?

VaronisAlan johtava alusta on rakennettu suojaamaanarvokkaimmat ja haavoittuvimmat tietosi. Ja tämän saavuttamiseksi se alkaa sydämestä: itse tiedosta. Alustan avulla käyttäjät voivat puolustaa tietojaan hyökkäyksiltä sekä sisältä että ulkopuolelta. Järjestelmä eliminoi toistuvat, manuaaliset puhdistusprosessit ja automatisoi manuaaliset tietosuojarutiinit. Konsepti on ainutlaatuinen siinä mielessä, että se tuo turvallisuuden ja kustannussäästöt yhteen, mikä ei ole liian yleistä.

Ja Varonis alusta tunnistaa sisäpiiriin kohdistuvat uhat ja tietoverkothyökkäykset analysoimalla tietoja, tilitoimintoja ja käyttäjän käyttäytymistä. Se estää ja rajoittaa katastrofia lukitsemalla arkaluontoiset ja vanhentuneet tiedot ja ylläpitää tietosi tehokkaasti ja automaattisesti turvallisessa tilassa.

4. STEALTHbits

STEALTHbits tarjoaa Active Directory -sarjanhallinta- ja tietoturvaratkaisut, joiden avulla organisaatiot voivat inventoida ja puhdistaa Active Directoryn, tarkistaa käyttöoikeudet ja hallita pääsyä, palauttaa ja toipua ei-toivotuista tai haitallisista muutoksista sekä seurata ja havaita uhkia reaaliajassa. Se tarjoaa kaiken kattavan suojan yritystiedoillesi. Siivous- ja pääsynhallintaprosessi voi kovettaa Active Directoryn tehokkaasti hyökkäyksiltä sekä sisä- että ulkopuolisilta uhilta.

Työkalun päätoiminto sisältää AD-auditoinnin. Se kartoittaa, analysoi ja raportoi Active Directorysta sen suojaamiseksi ja optimoimiseksi. STEALTHbits voi myös suorittaa Active Directory -muutosten tarkastuksen, saavuttaa tietoturva ja vaatimustenmukaisuus reaaliaikaisen raportoinnin, hälytysten ja estämällä muutokset. Toinen työkalun hyödyllinen ominaisuus on sen Active Directory -puhdistustoiminto, jota voit käyttää vanhentuneiden AD-esineiden, myrkyllisten olosuhteiden ja ryhmien omistajien puhdistamiseen.

Työkalun Active Directory -oikeuksien tarkastusja raportointia voidaan käyttää AD-verkkotunnuksen, organisaatioyksikön ja objektien käyttöoikeuksien ilmoittamiseen. Siellä on myös Active Directoryn palautus ja palautus, jolla voidaan helposti korjata ei-toivotut Active Directory -muutokset ja toimialueiden yhdistäminen. Tämän avulla voit ottaa takaisin Active Directoryn hallinnan helpon työnkulun avulla.

Kommentit