Linux est connu pour exiger un mot de passequoi que ce soit au système de base. C'est pour cette raison que beaucoup considèrent Linux comme un peu plus sûr que la plupart des systèmes d'exploitation (bien qu'il ne soit pas parfait du tout). Avoir un mot de passe fort et une bonne politique sudoer est génial, mais ce n'est pas infaillible, et parfois ce n'est pas suffisant pour vous protéger. C’est pourquoi de nombreuses personnes dans le domaine de la sécurité ont adopté l’authentification à deux facteurs sous Linux

Dans cet article, nous allons voir comment activer l'authentification à deux facteurs sous Linux à l'aide de Google Authenticator.

Installation

L'utilisation de Google Authenticator est possible, grâce à un plugin pam. Utilisez ce plugin avec GDM (et les autres gestionnaires de bureau qui le prennent en charge). Voici comment l'installer sur votre PC Linux.

Remarque: Avant de configurer ce plug-in sur votre PC Linux, accédez au Google Play Store (ou) à l'App Store d'Apple et téléchargez Google Authenticator, car il s'agit d'un élément clé de ce didacticiel.

Ubuntu

sudo apt install libpam-google-authenticator

Debian

sudo apt-get install libpam-google-authenticator

Arch Linux

Arch Linux ne prend pas en charge le pam Googlemodule d'authentification par défaut. Les utilisateurs devront plutôt saisir et compiler le module via un package AUR. Téléchargez la dernière version de PKGBUILD, ou dirigez votre assistant AUR préféré vers lui pour le faire fonctionner.

Feutre

sudo dnf install google-authenticator

OpenSUSE

sudo zypper install google-authenticator-libpam

Autres Linux

Le code source de la version Linux de GoogleAuthenticator, ainsi que le plugin libpam utilisé dans ce guide sont facilement disponibles sur Github. Si vous utilisez une distribution Linux non traditionnelle, rendez-vous ici et suivez les instructions sur la page. Les instructions peuvent vous aider à le compiler à partir de la source.

Configurer Google Authenticator sur Linux

Un fichier de configuration doit être modifié avant que pam ne fonctionne avec le plug-in d'authentification Google. Pour modifier ce fichier de configuration, ouvrez une fenêtre de terminal. À l'intérieur du terminal, exécutez:

sudo nano /etc/pam.d/common-auth

Dans le fichier d'authentification commune, il y a beaucoup àRegarder. Beaucoup de commentaires et de notes sur la façon dont le système doit utiliser les paramètres d'authentification entre les services sous Linux. Ignorez tout cela dans le fichier et faites défiler jusqu'à "# voici les modules par paquet (le bloc" principal ")". Déplacez le curseur en dessous avec la touche fléchée vers le bas et appuyez sur Entrée pour créer une nouvelle ligne. Ensuite, écrivez ceci:

auth required pam_google_authenticator.so

Après avoir écrit cette nouvelle ligne, appuyez sur CTRL + O pour enregistrer la modification. Puis appuyez CTRL + X pour quitter Nano.

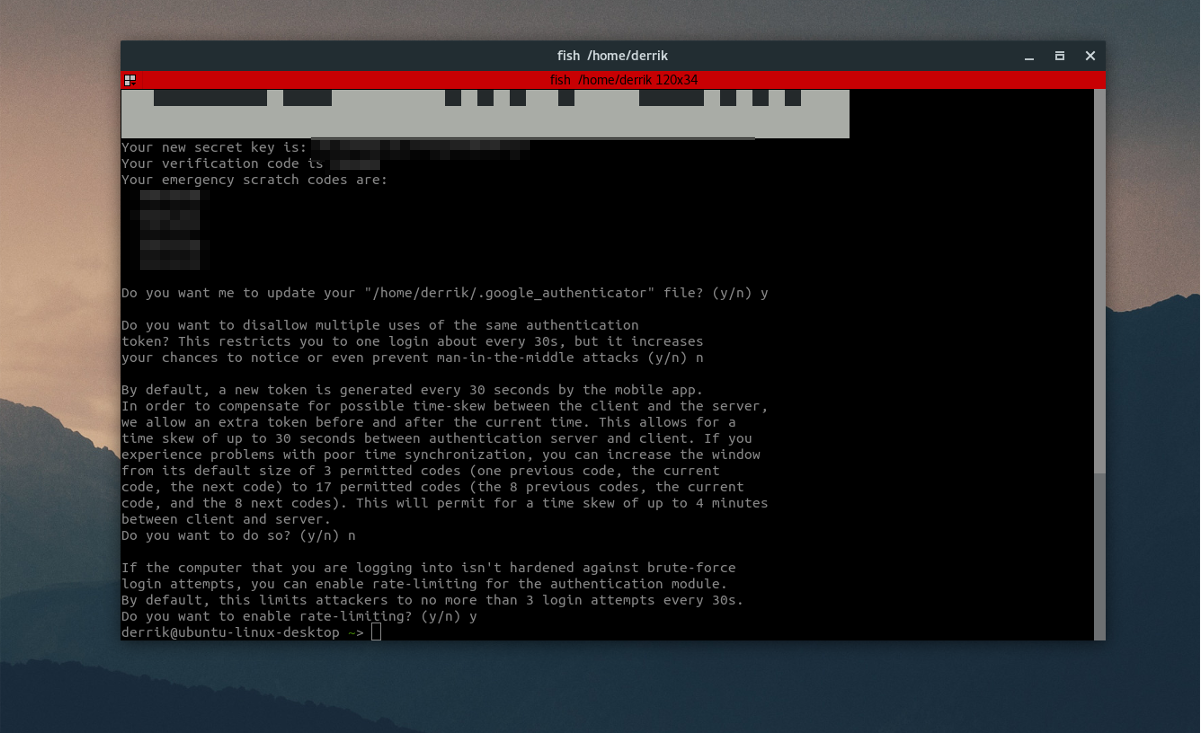

Ensuite, revenez au terminal et tapez "google-authentifier". Vous serez ensuite invité à répondre à certaines questions.

La première question que Google Authenticator pose est "Voulez-vous que les jetons d'authentification soient basés sur le temps". Répondez «oui» en appuyant sur y sur le clavier.

Après avoir répondu à cette question, l'outil imprimera une nouvelle clé secrète, ainsi que certains codes d'urgence. Notez ces codes, car c'est important.

Continuez et répondez aux trois questions suivantes par «oui», suivi de «non» et «non».

La dernière question que l'authentificateur pose a à voiravec limitation de débit. Lorsque ce paramètre est activé, Google Authenticator n'autorise que 3 tentatives / échecs toutes les 30 secondes. Pour des raisons de sécurité, nous vous recommandons de répondre oui à cela, mais il est tout à fait correct de répondre non si la limitation de débit ne vous intéresse pas.

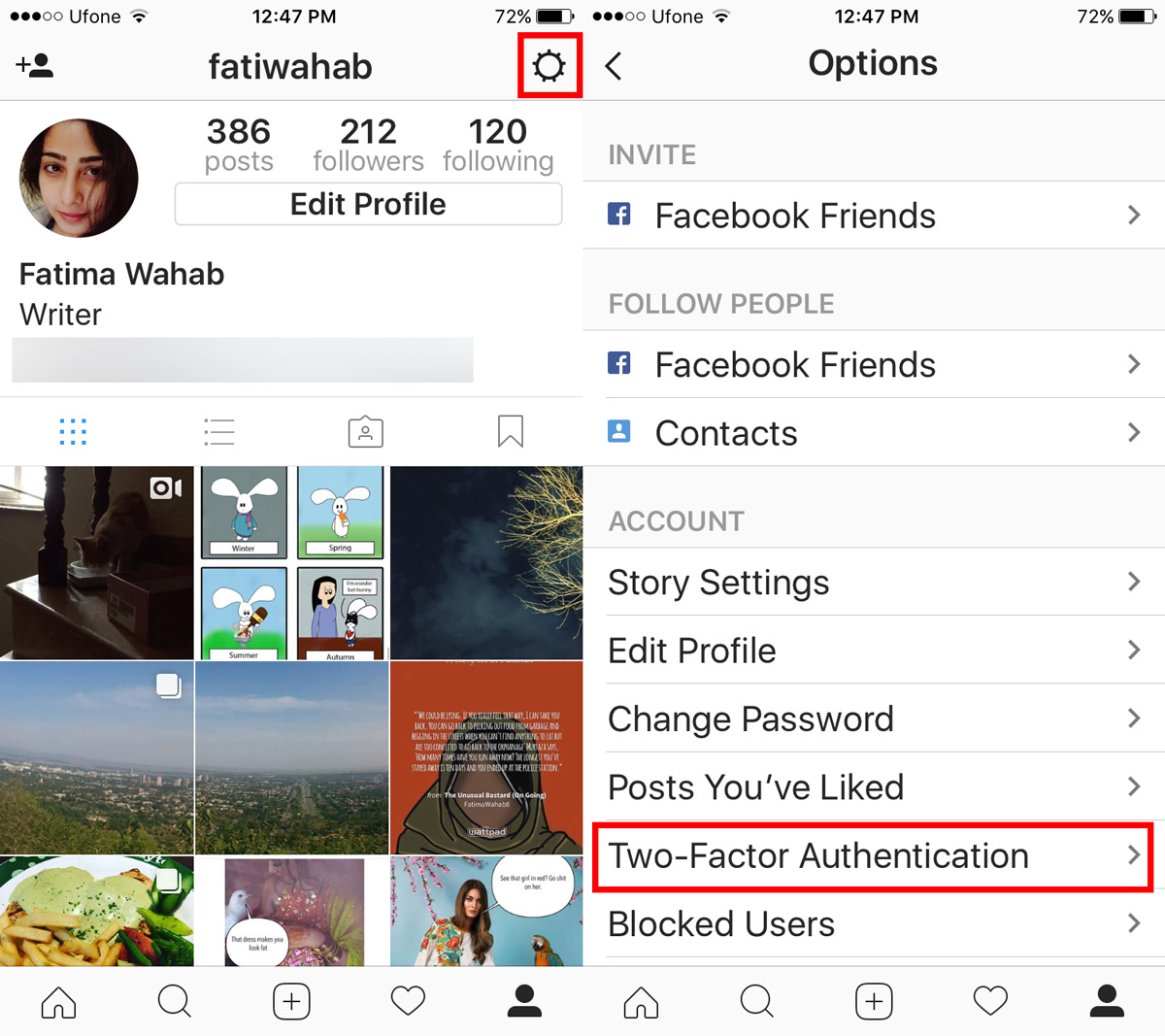

Configuration de Google Authenticator

Le côté Linux des choses fonctionne. Il est maintenant temps de configurer l'application Google Authenticator pour qu'elle fonctionne avec la nouvelle configuration. Pour commencer, ouvrez l'application et sélectionnez l'option «entrer une clé fournie». Cela fait apparaître une zone «saisir les détails du compte».

Dans ce domaine, il y a deux choses à remplir: le nom du PC avec lequel vous utilisez l'authentificateur, ainsi que la clé secrète que vous avez notée précédemment. Remplissez les deux et Google Authenticator sera opérationnel.

Se connecter

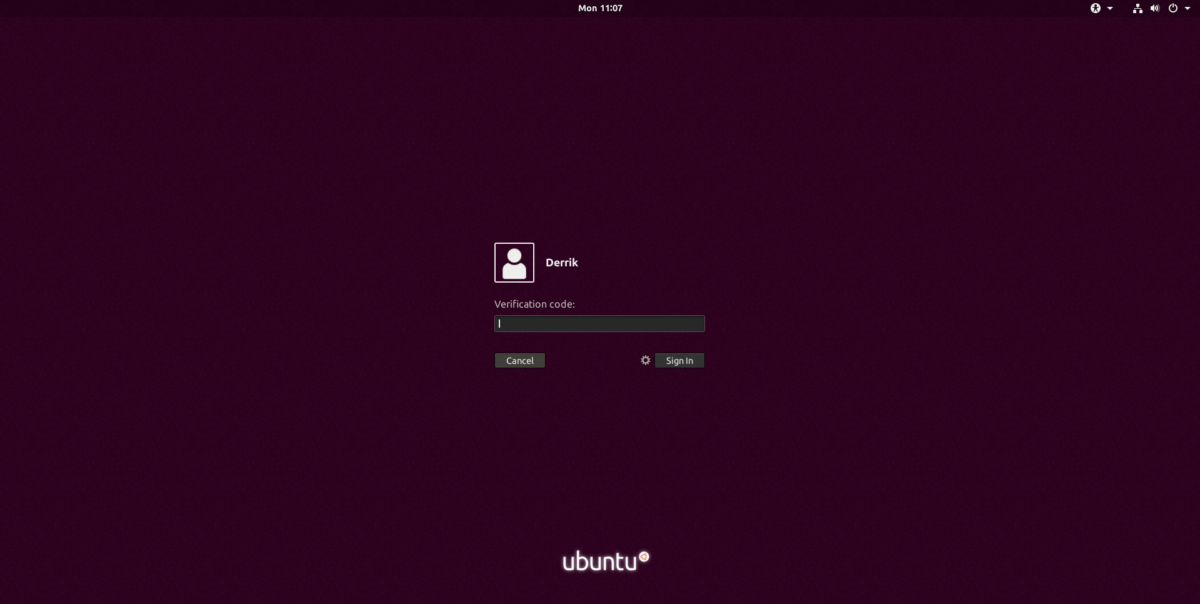

Vous avez configuré Google Authenticator sur Linux, commeainsi que votre appareil mobile et tout fonctionne ensemble comme il se doit. Pour vous connecter, sélectionnez l'utilisateur dans GDM (ou LightDM, etc.). Immédiatement après avoir sélectionné l'utilisateur, votre système d'exploitation vous demandera un code d'authentification. Ouvrez votre appareil mobile, accédez à Google Authenticator et entrez le code qui apparaît dans le gestionnaire de connexion.

Si le code réussit, vous pourrez alors saisir le mot de passe de l'utilisateur.

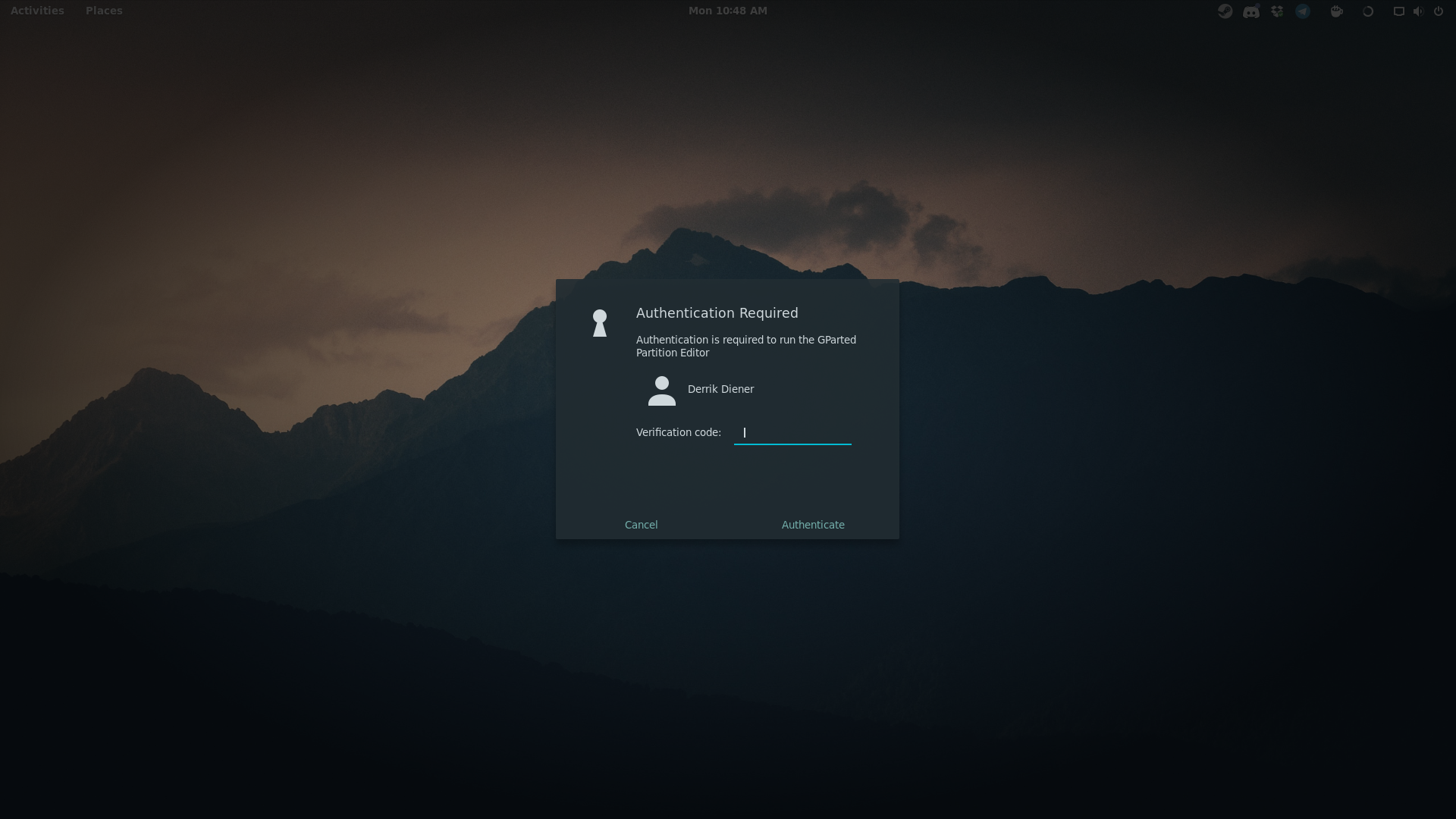

Remarque: la configuration de Google Authenticator sur Linux n'affecte pas uniquement le gestionnaire de connexion. Au lieu de cela, chaque fois qu'un utilisateur essaie d'obtenir un accès root, d'accéder aux privilèges sudo ou de faire quoi que ce soit qui nécessite un mot de passe, un code d'authentification est requis.

Conclusion

Avoir une authentification à deux facteurs directementconnecté au bureau Linux ajoute une couche de sécurité supplémentaire qui devrait être là par défaut. Avec cette option activée, il est beaucoup plus difficile d'accéder au système de quelqu'un.

Deux facteurs peuvent parfois être différents (comme si vous êtes trop lent pour l'authentificateur), mais dans l'ensemble, c'est un ajout bienvenu à tout gestionnaire de bureau Linux.

commentaires