Linux a longtemps eu la réputation dela sécurité à travers l'obscurité. Les utilisateurs avaient l’avantage de ne pas être la cible principale des pirates et n’avaient pas à s’inquiéter. Ce fait n'est plus valable et, en 2017 et 2018, nous avons été témoins d'un grand nombre de pirates exploitant les bogues et problèmes de Linux, trouvant des moyens astucieux d'installer des logiciels malveillants, des virus, des rootkits, etc.

En raison de la récente inondation des exploits, les logiciels malveillantset d'autres mauvaises choses blessant les utilisateurs de Linux, la communauté open source a réagi en renforçant les fonctionnalités de sécurité. Néanmoins, cela ne suffit pas et si vous utilisez Linux sur un serveur, il est judicieux de consulter notre liste et d’apprendre comment vous pouvez améliorer la sécurité d’un serveur Linux.

1. Utiliser SELinux

SELinux, AKA Security-Enhanced Linux est uneoutil de sécurité intégré au noyau Linux. Une fois activé, il peut facilement appliquer une politique de sécurité de votre choix, indispensable pour un serveur Linux solide.

De nombreux systèmes d’exploitation serveur basés sur RedHat viennentavec SELinux activé et configuré avec de très bons paramètres par défaut. Cela dit, tous les systèmes d’exploitation ne prennent pas en charge SELinux par défaut. Nous allons donc vous montrer comment l’activer.

Remarque: Les packages de capture requièrent AppArmor, une alternative à SELinux. Si vous choisissez d'utiliser SELinux, sur certains systèmes d'exploitation Linux, vous ne pourrez peut-être pas utiliser d'accrochage.

CentOS / Rhel

CentOS et RedHat Enterprise Linux sont tous deux livrés avec le système de sécurité SELinux. Il est préconfiguré pour une bonne sécurité. Aucune autre instruction n'est donc nécessaire.

Serveur Ubuntu

Depuis Karmic Koala, Ubuntu a rendu très facile l’activation de l’outil de sécurité SELinux. Pour le configurer, entrez les commandes suivantes.

sudo apt install selinux

Debian

Comme sur Ubuntu, Debian facilite la configuration de SELinux. Pour ce faire, entrez les commandes suivantes.

sudo apt-get install selinux-basics selinux-policy-default auditd

Après avoir terminé l’installation de SELinux sur Debian, vérifiez l’entrée Wiki du logiciel. Il couvre de nombreuses informations nécessaires à l'utilisation pour pouvoir les utiliser sur le système d'exploitation.

Manuel SELinux

Une fois que SELinux fonctionne, accordez-vous une faveur et lisez le manuel de SELinux. Apprenez comment cela fonctionne. Votre serveur vous remerciera!

Pour accéder au manuel SELinux, entrez la commande suivante dans une session de terminal.

man selinux

2. Désactiver le compte racine

Une des choses les plus intelligentes que vous puissiez faire pour sécuriservotre serveur Linux doit fermer le compte Root et utiliser uniquement les privilèges Sudoer pour accomplir les tâches du système. En coupant l’accès à ce compte, vous pourrez vous assurer que les mauvais acteurs ne pourront pas avoir un accès complet aux fichiers système, installer des logiciels problématiques (comme des logiciels malveillants), etc.

Verrouiller le compte root sous Linux est facile, et enEn fait, sur de nombreux systèmes d’exploitation de serveur Linux (comme Ubuntu), il est déjà désactivé par précaution. Pour plus d'informations sur la désactivation de l'accès racine, consultez ce guide. Nous y expliquons comment verrouiller le compte Root.

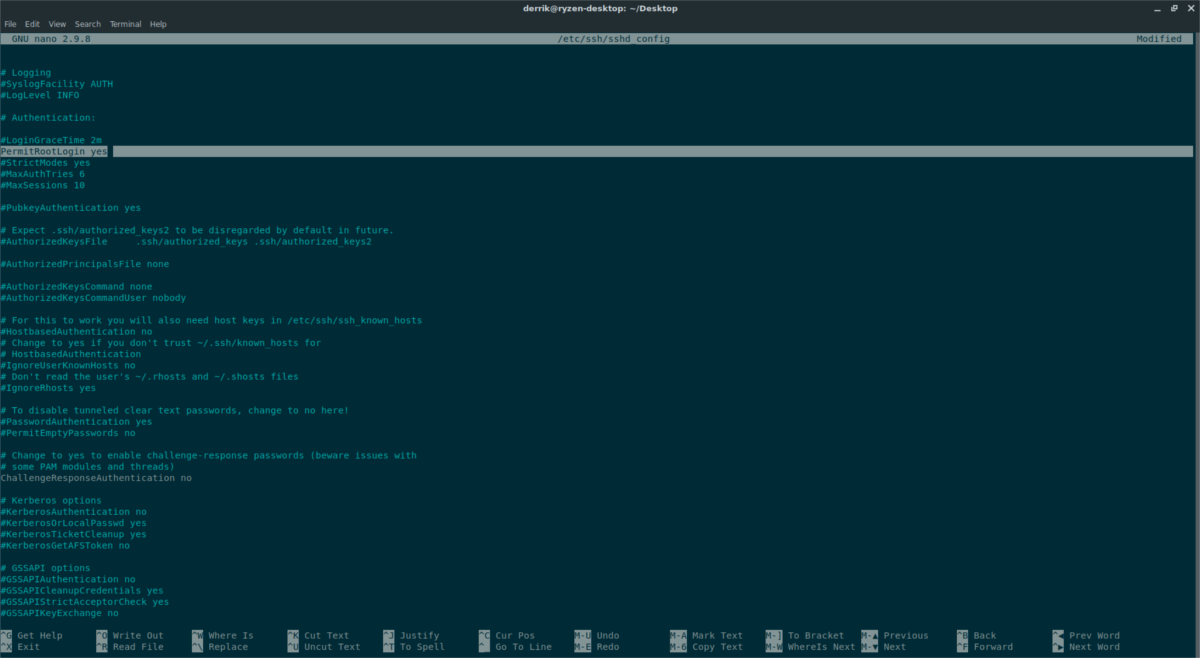

3. Sécurisez votre serveur SSH

SSH est souvent un sérieux point faible sur beaucoup de Linuxserveurs, comme de nombreux administrateurs Linux préfèrent utiliser les paramètres SSH par défaut, car ils sont plus faciles à activer, plutôt que de prendre le temps de tout verrouiller.

Prendre de petites mesures pour sécuriser le serveur SSH sur votre système Linux peut atténuer un bon nombre d'utilisateurs non autorisés, d'attaques de logiciels malveillants, de vol de données et bien plus encore.

Dans le passé, sur Addictivetips, j’écrivais un article détaillé sur la sécurisation d’un serveur SSH Linux. Pour plus d'informations sur la façon de verrouiller votre serveur SSH, consultez l'article ici.

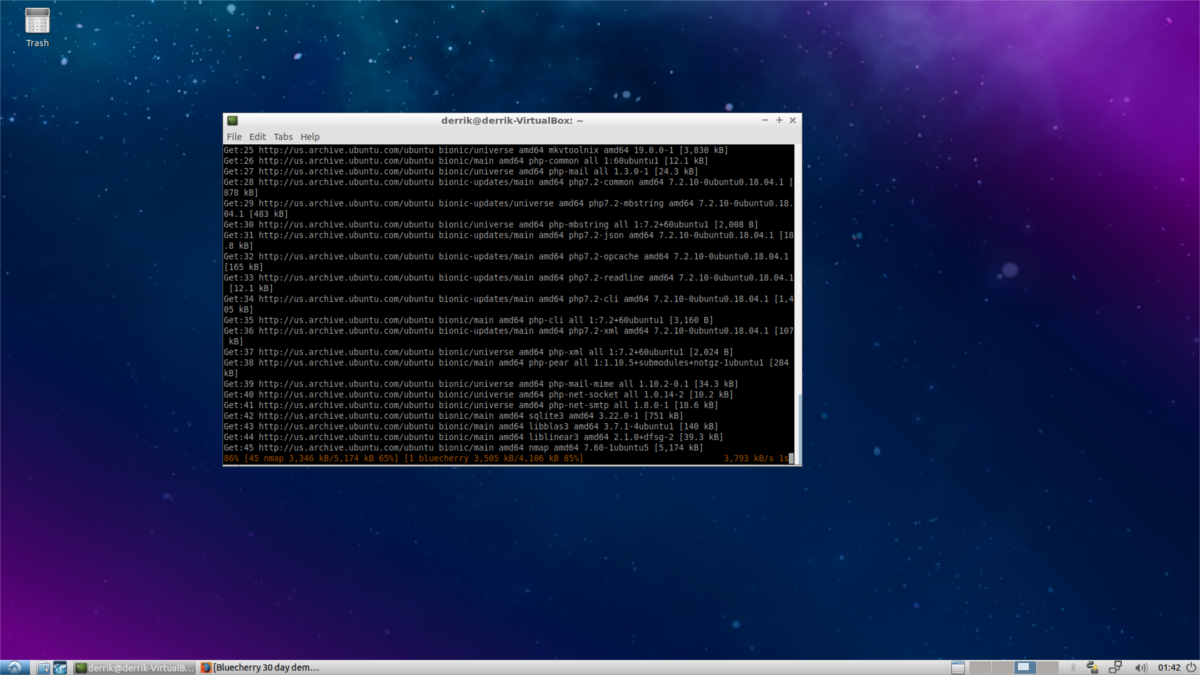

4. Toujours installer les mises à jour

Cela semble un point évident, mais vous seriezsurpris d'apprendre combien d'opérateurs de serveurs Linux renoncent aux mises à jour de leur système. Le choix est compréhensible, car chaque mise à jour peut potentiellement gâcher des applications en cours d'exécution, mais en choisissant d'éviter les mises à jour du système, vous manquez de correctifs de sécurité qui corrigent les exploits et les bogues utilisés par les pirates pour casser les systèmes Linux.

Il est vrai que la mise à jour sur un Linux de productionserveur est beaucoup plus ennuyeux, il sera jamais sur le bureau. Le fait est que vous ne pouvez pas tout arrêter pour installer des correctifs. Pour résoudre ce problème, envisagez de définir un calendrier de mise à jour planifié.

Soyons clairs, il n’ya pas de base scientifique sur les calendriers de mise à jour. Ils peuvent varier en fonction de votre cas d'utilisation, mais il est préférable d'installer les correctifs chaque semaine ou toutes les deux semaines pour une sécurité maximale.

6. Pas de référentiels de logiciels tiers

Le grand avantage de Linux est que si vousbesoin d’un programme, tant que vous utilisez la bonne distribution, un référentiel logiciel tiers est disponible. Le problème est que bon nombre de ces dépôts de logiciels risquent de perturber votre système et que des logiciels malveillants y apparaissent régulièrement. Le fait est que si vous exécutez une installation Linux dépendant de logiciels provenant de sources tierces non vérifiées, des problèmes vont se produire.

Si vous devez avoir accès à un logiciel que votreLe système d'exploitation Linux ne distribue pas par défaut, ignorez les référentiels de logiciels tiers pour les packages Snap. Il existe des dizaines d'applications de niveau serveur dans le magasin. Mieux encore, chacune des applications de la boutique Snap reçoit régulièrement des audits de sécurité.

Vous voulez en savoir plus sur Snap? Consultez notre article sur le sujet pour savoir comment vous pouvez le faire sur votre serveur Linux!

7. Utiliser un pare-feu

Sur un serveur, avoir un système de pare-feu efficaceest tout. Si vous en avez un, vous éviterez beaucoup des intrus embêtants avec lesquels vous auriez autrement été en contact. D'autre part, si vous ne parvenez pas à configurer un système de pare-feu efficace, votre serveur Linux en souffrira gravement.

Il y a pas mal de pare-feu différentssolutions sur Linux. Dans cet esprit, certains sont plus faciles à comprendre que d’autres. FirewallD est de loin l'un des pare-feu les plus simples (et les plus efficaces) sur Linux.

Remarque: pour utiliser FirewallD, vous devez utiliser un système d'exploitation serveur doté du système SystemD init.

Pour activer FirewallD, vous devez d’abord l’installer. Lancez une fenêtre de terminal et entrez les commandes correspondant à votre système d'exploitation Linux.

Serveur Ubuntu

sudo systemctl disable ufw sudo systemctl stop ufw sudo apt install firewalld

Debian

sudo apt-get install firewalld

CentOS / Rhel

sudo yum install firewalld

Avec le logiciel installé sur le système, activez-le avec Systemd.

sudo systemctl enable firewalld sudo systemctl start firewalld

Conclusion

Les problèmes de sécurité sont de plus en plus courants sous Linuxles serveurs. Malheureusement, alors que Linux continue de devenir de plus en plus populaire dans les entreprises, ces problèmes ne feront que devenir plus répandus. Si vous suivez les conseils de sécurité de cette liste, vous pourrez empêcher la majorité de ces attaques.

commentaires