Chaque jour, votre ordinateur envoie des milliers deRequêtes DNS sur Internet. Dans la plupart des cas, votre système d’exploitation ne protège pas ces requêtes, et la mauvaise personne disposant du savoir-faire approprié peut porter atteinte à votre vie privée.

Dans le passé sur Addictivetips, j'ai parlé deDNSCrypt. C’est un excellent moyen d’obtenir une protection de la confidentialité DNS. Cependant, ce n’est pas la seule solution. Une autre option consiste à envoyer DNS via TLS.

Méthode 1 - Stubby

Stubby est un programme facile à utiliser qui fonctionne sur certaines distributions Linux et permet aux utilisateurs d’envoyer des requêtes DNS via TLS.

L'outil Stubby fonctionne sous Ubuntu Linux, Debian Linux et Arch Linux. Pour installer cet outil, lancez une fenêtre de terminal en appuyant sur Ctrl + Alt + T ou Ctrl + Maj + T sur le clavier. Suivez ensuite les instructions de la ligne de commande correspondant au système d'exploitation Linux que vous utilisez actuellement.

Ubuntu

Pour installer Stubby sur Ubuntu, vous devez d’abord activer le référentiel logiciel Ubuntu «Universe». Pour ce faire, utilisez le apt-add-repository commande dans une fenêtre de terminal.

sudo add-apt-repository universe

Après avoir exécuté le add-apt-repository commande, il est temps d’utiliser le mise à jour outil, pour que Ubuntu vérifie les mises à niveau logicielles. Il téléchargera également les informations de version dans la source logicielle Universe et les ajoutera à votre système.

sudo apt update

Une fois la mise à jour la commande est terminée, utilisez le Apt installer commande pour installer Stubby sur votre système d'exploitation Ubuntu Linux.

sudo apt install stubby

Debian

Sur Debian, pour les versions 10, «Sid», l’outil Stubby est disponible dans le référentiel logiciel «Main». Pour l’installer, lancez une fenêtre de terminal et utilisez le Apt-get commande ci-dessous.

sudo apt-get install stubby

Arch Linux

Les utilisateurs d’Arch Linux peuvent installer Stubby s’ils disposent du référentiel logiciel «Communauté». Pour le configurer, éditez /etc/pacman.conf, faites défiler vers le bas du fichier, supprimez le # symboles devant "Communauté" et mettez à jour votre système.

Une fois «Community» configuré, installez l'application Stubby à l'aide du gestionnaire de paquets Pacman.

sudo pacman -S stubby

Maintenant que l’application Stubby est configurée, il n’est pas nécessaire de modifier les fichiers de configuration, car Stubby est fourni avec d’excellents services DNS qui prennent en charge TLS.

Remarque: si vous souhaitez modifier les services DNS, modifiez /etc/stubby/stubby.yml.

La dernière étape de la configuration de DNS sur TLS avec Stubby consiste à modifier vos paramètres DNS par défaut, quelle que soit l’adresse que vous utilisez actuellement. 127.0.0.1.

La modification des paramètres DNS est différente selonl’environnement de bureau Linux que vous utilisez, nous ne le couvrirons donc pas dans cet article. Consultez plutôt notre guide sur la façon de modifier les paramètres DNS pour plus d'informations.

Lorsque les paramètres DNS sont modifiés pour 127.0.0.1, votre machine Linux devrait utiliser DNS sur TLS!

Méthode 2 - résolue par Systemd

Bien que l’outil Stubby soit facile à configurer et facilite l’envoi de DNS via TLS sous Linux, il ne fonctionne malheureusement pas avec toutes les distributions.

Une excellente alternative au programme Stubby pourConfigurer DNS sur TLS sous Linux consiste à utiliser le système de mise en cache DNS résolu par Systemd. La raison principale en est qu’il est intégré au système Systemd init que la plupart des systèmes d’exploitation Linux utilisent déjà et qu’il est facile de commencer à l’utiliser. Gardez toutefois à l'esprit qu'avant de configurer Systemd pour DNS sur TLS, vous devez désactiver le système de cache DNS que vous utilisez actuellement en faveur de Systemd.

Pour configurer le système résolu par Systemd, lancez un terminal de ligne de commande en appuyant sur Ctrl + Alt + T ou Ctrl + Maj + T sur le clavier. Ensuite, utilisez le systemctl commande pour désactiver le système de cache DNS que vous utilisez.

Remarque: si vous n'utilisez pas DNS Masq ou NSCD, vous utilisez probablement déjà résolu par Systemd et vous n'avez pas besoin de désactiver quoi que ce soit.

DNS Masq

sudo systemctl stop dnsmasq.service

sudo systemctl disable dnsmasq.service -f

NSCD

sudo systemctl stop nscd.service -f sudo systemctl disable nscd.service -f

Votre fournisseur DNS par défaut étant désactivé sur votre PC Linux, il est temps de passer à la résolution Systemd. Pour ce faire, utilisez à nouveau le systemctl commander.

sudo systemctl enable systemd-resolved.service -f sudo systemctl start systemd-resolved.service

Avec l'outil activé via Systemd, nous pouvons configurer le programme pour utiliser DNS sur TLS. Pour commencer, lancez le fichier de configuration de l’outil dans Nano.

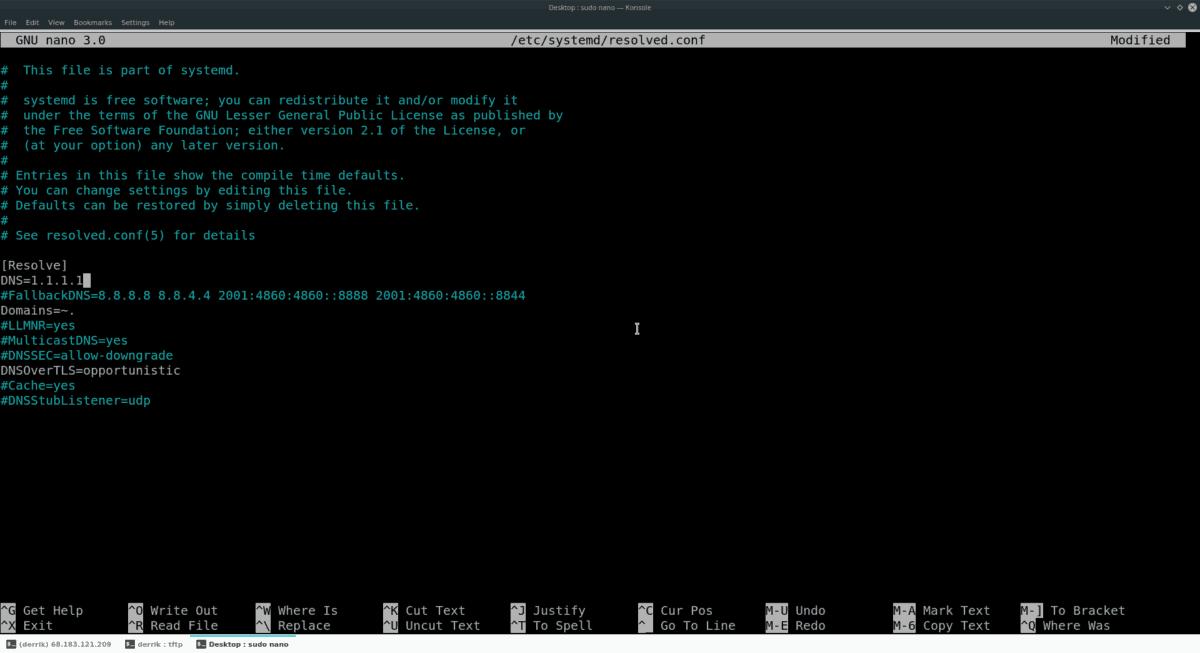

sudo nano -w /etc/systemd/resolved.conf

Modifier le Resolved.conf fichier avec Nano, et faites défiler jusqu'à DNS=.

Après le signe =, ajoutez un serveur DNS sécurisé, compatible TLS, tel que le serveur DNS de confidentialité de CloudFlare. Cela devrait ressembler à:

DNS=1.1.1.1

Ensuite, descendez à Domains= et le changer pour ressembler au code ci-dessous.

Domains=~.

Après "Domaines", descendez à DNSOverTLS= et le changer pour ressembler au code ci-dessous.

DNSOverTLS=opportunistic

Enregistrez les modifications dans Resolved.conf en appuyant sur Ctrl + Opuis sortez avec Ctrl + X et redémarrez votre système DNS pour activer DNS sur TLS avec Systemd résolu!

sudo systemctl restart systemd-resolved</ p>

commentaires