La sécurité du réseau est devenue très compliquéeresponsabilité au cours des dernières années. Cela est dû à l’avènement du phishing, des menaces persistantes avancées, du doxing et du masquerading. Ces astuces signifient que les employés ont maintenant du mal à déterminer si les instructions reçues de la part de leurs supérieurs hiérarchiques sont authentiques. Dans ce type d'environnement, les limites traditionnelles de la sécurité réseau vont au-delà de la prévention de l'espionnage sur Internet et du blocage de virus avec des pare-feu. Vous devez également analyser les modèles de comportement dans le trafic et détecter les activités anormales, même lorsqu'elles sont effectuées par des utilisateurs autorisés.

Traditionnellement, le service informatique avaitprivilèges d’administrateur permettant à l’équipe du support technique d’accéder à tous les éléments du système de l’entreprise. Les risques de divulgation des données sont maintenant plus élevés. Même des violations non intentionnelles de la confidentialité peuvent entraîner des litiges coûteux de la part de ceux dont les données à caractère personnel sont conservées sur votre système. Ce nouvel environnement vous oblige à renforcer les droits d’accès et à suivre toutes les activités afin de prévenir et de consigner les activités malveillantes et les destructions accidentelles.

Heureusement, les équipements de réseau modernes ontsystèmes de messagerie intégrés, et vous pouvez exploiter ces sources d’information simplement en installant des agents de collecte et un logiciel d’analyse. Le marché de la sécurité réseau propose plusieurs catégories de moniteurs qui vous aideront à protéger votre entreprise contre le vol de données et autres activités malveillantes.

Dans ce guide, nous examinerons les catégories suivantes de logiciels de gestion de réseau:

- Analyseurs de trafic

- Gestionnaires de journaux

- Scanners de vulnérabilité

- Gestionnaires de configuration

- Moniteurs de réseau

- Détection d'intrusion et systèmes de prévention d'intrusion

Voici notre liste des meilleurs logiciels de sécurité réseau:

- Analyseur de performances réseau SolarWinds

- WhatsUp Gold

- Automatisation du réseau TrueSight / Gestion de la vulnérabilité du réseau

- OSSEC

- Sagan

- Paessler PRTG

Vous pouvez lire plus de détails sur chacune de ces options dans la section suivante de ce guide.

Options logicielles de sécurité réseau

Les recommandations de cette liste comprennent un certain nombred’outils de gestion de réseau complets qui serviront d’analyseurs de performances réseau générales et suivront spécifiquement les problèmes de sécurité pour vous. Les trois principaux outils de la liste sont SolarWinds Network Performance Monitor, WhatsUp Gold et Paessler PRTG. Chacun de ces packages peut être étendu pour inclure une large gamme de fonctions supplémentaires. L'architecture de ces outils vous permet également de limiter leurs fonctionnalités à une seule tâche, telle que la surveillance de la sécurité. OSSEC et Sagan sont des systèmes de détection d'intrusion spécialisés hautement réputés et le package TrueSight comprend un mélange intéressant de fonctions de protection réseau.

Cette liste comprend des options adaptées aux petits, moyens et grands réseaux.

1. Gestionnaire de performances réseau SolarWinds (ESSAI GRATUIT)

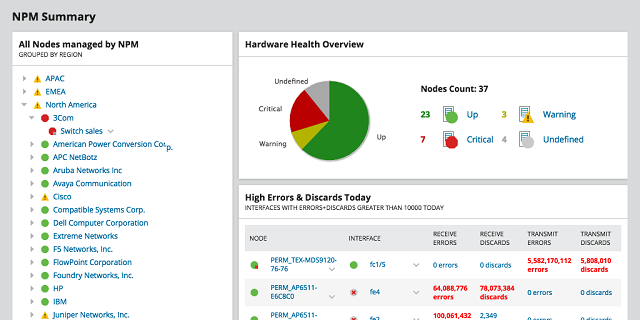

le Responsable de la performance réseau est l'outil clé proposé par SolarWinds. Il surveille la santé des périphériques réseau grâce à l'utilisation de la messagerie du protocole de gestion de réseau simple. Tous les équipements réseau étant livrés avec des fonctionnalités SNMP, vous devez uniquement installer un gestionnaire SNMP, tel que cet outil SolarWinds, afin de bénéficier des informations fournies par SNMP.

Téléchargez un essai gratuit à https://www.solarwinds.com/network-performance-monitor/

L'outil comprend une découverte automatique et une cartographieoutil, qui crée un inventaire de votre équipement réseau. La fonction de découverte fonctionne en permanence et repérera les nouveaux périphériques ajoutés au réseau. C'est un assistant utile pour la détection d'intrusion car les invasions matérielles sont une forme d'intrusion. Les fonctionnalités d'inspection approfondie des paquets de l'Analyseur de performances du réseau vous aideront également à protéger votre réseau en mettant en évidence et en suivant les comportements anormaux dans les modèles de trafic et l'activité des utilisateurs.

SolarWinds propose un certain nombre d’autres outils de gestion de réseau qui renforceront les capacités de l’Analyseur de performances du réseau en matière de surveillance de la sécurité. UNE Analyseur de trafic NetFlow examine les flux de trafic sur votre réseau etcomprend des fonctionnalités de surveillance de la sécurité. Cela inclut le traçage du trafic mal formé et potentiellement malveillant sur le port réseau 0. En plus de ces fonctions de surveillance, les visualisations du trafic et les alertes d'anomalie vous aident à détecter une activité inhabituelle.

Le tableau de bord de cet outil comprend de très bonsvisualisation des données en direct et il est également capable de stocker des données de paquets pour l'analyse historique. L'outil propose une gamme d'options pour la capture de paquets, qui inclut des méthodes d'échantillonnage permettant de réduire la quantité de données que vous devez stocker pour l'analyse. Si vous ne disposez pas du budget requis pour le moniteur de performances réseau SolarWinds et l’analyseur de trafic NetFlow, vous pouvez essayer le logiciel gratuit. Moniteur de bande passante en temps réel. Cependant, cet outil n’a pas beaucoup de fonctionnalités et ne conviendrait que pour les petits réseaux.

Vous obtiendrez de meilleures informations sur les activités des utilisateurs si vous ajoutez les éléments suivants: Suivi de périphérique utilisateur. Cela vous permet de suivre l’activité des utilisateurs etsurveille également les événements de ports de commutateurs, notamment les tentatives de piratage des ports. L'outil peut également fermer des ports et bloquer sélectivement les utilisateurs en cas de détection d'intrusion.

Des fonctionnalités supplémentaires de l'écurie SolarWinds peuvent êtreajouté à l'écran car la société a créé une plate-forme commune pour tous ses principaux outils permettant le partage de données et des modules interdisciplinaires. le Gestionnaire de configuration réseau serait un bon choix pour les problèmes de sécuritécar il contrôle les paramètres de votre équipement réseau. Il recherchera également les mises à jour du micrologiciel et les installera pour vous. La mise à jour des systèmes d'exploitation et de tous les logiciels est une tâche de sécurité importante des systèmes informatiques.

SolarWinds propose un certain nombre d’outils gratuitsvous aidera à contrôler la sécurité de votre réseau. Ceux-ci incluent le paquet Solar-PuTTY. Ce n'est pas simplement un émulateur de terminal sécurisé qui vous permet d'accéder aux serveurs distants de manière sécurisée. Il inclut également une implémentation SFTP, que vous pouvez utiliser pour sauvegarder et distribuer des images de configuration de périphérique. Ce serait une alternative peu coûteuse au gestionnaire de configuration réseau si vous avez un petit réseau et un budget très serré.

le Kiwi Syslog Server est un autre outil de sécurité utile SolarWinds quiles petites organisations peuvent utiliser gratuitement. Vous n’avez pas à payer pour cet outil si vous ne surveillez que cinq appareils au maximum. Cet outil convient également aux grands réseaux, mais vous devrez payer pour cela. Le gestionnaire de journaux collecte et stocke également les messages SNMP et vous pouvez définir des alertes sur les volumes de types de messages. Cette fonctionnalité est très utile si vous n’avez pas de gestionnaire de réseau basé sur SNMP. Les alertes mettront en évidence les attaques de volume et les tentatives de piratage brutal des mots de passe. Les pics de trafic inhabituels et les activités suspectes des utilisateurs peuvent également être détectés par cet outil de gestion des journaux.

2. WhatsUp Gold

WhatsUp Gold est un challenger du SolarWindsAnalyseur de performances réseau. Il est produit par Ipswitch, qui propose également un certain nombre de modules complémentaires qui améliorent les capacités de surveillance de la sécurité de WhatsUp Gold. Ce moniteur réseau met en évidence les comportements inhabituels en surveillant les commutateurs et les routeurs avec le système de messagerie SNMP. Enfin, la console vous permet de configurer vos propres alertes personnalisées pour vous avertir des surcharges de trafic et des activités illogiques des utilisateurs.

Les alertes seront affichées dans le tableau de bord dusystème et vous pouvez également nommer pour les envoyer sous forme de notifications par e-mail ou SMS. Il est possible de diriger différentes notifications vers différents membres de l'équipe en fonction de la source et de la gravité du message. WhatsUp Syslog Server, un outil gratuit associé, améliore les informations que vous pouvez extraire des messages système et crée également des alertes personnalisées. Les messages Syslog peuvent être affichés dans la console, transférés vers d'autres applications et stockés dans des fichiers. Le serveur gérera vos fichiers syslog dans une arborescence de répertoires logiques pour faciliter la récupération de messages spécifiques. Les messages archivés peuvent être relus dans le tableau de bord pour analyse. En plus de cela, l'interface vous permet de trier et de filtrer les messages afin que vous puissiez identifier des modèles de comportement et également détecter un comportement anormal.

WhatsUp Gold est accompagné d’un certain nombre dedes améliorations qui amélioreront votre pouvoir de surveillance de la sécurité. Vous devriez envisager d'ajouter le module de gestion du trafic réseau pour obtenir des informations sur les flux de données sur votre réseau. Le package principal de WhatsUp Gold se concentre sur les statuts des périphériques et le module de gestion du trafic rassemble des informations sur les flux de données. Le module inclut des fonctionnalités d’étiquetage de trafic pour les implémentations de QoS. Il peut fractionner les rapports de volume de trafic par périphérique source et cible, par pays et domaine source et cible, par conversation, application, protocole ou numéro de port. Ce détail vous aidera à suivre les activités inhabituelles et vous pourrez même bloquer certaines applications, telles que les utilitaires de transfert de fichiers en cas d'urgence.

Le module de gestion de la configuration réseauvous aider à contrôler les modifications apportées aux paramètres de vos périphériques réseau. Les modifications non autorisées apportées aux paramètres de l'appareil constituent souvent un prélude aux intrusions et aux menaces persistantes avancées. En effet, les pirates informatiques peuvent ouvrir des ports et bloquer des fonctions de reporting qui indiqueraient des activités non autorisées. Vous devez créer une stratégie pour chaque type de périphérique, marque et modèle, puis créer un profil de paramétrage standard pour chaque groupe. Le module complémentaire Gestion de la configuration réseau de WhatsUp vous permettra de distribuer ces images de configuration standard, d’effectuer des sauvegardes de configurations approuvées et de revenir à ces paramètres standard si des modifications de configuration étaient détectées.

Les outils payants WhatsUp Gold sont accessibles gratuitement pendant 30 jours. Tous les logiciels WhatsUp Gold sont installés dans l'environnement Windows.

3. Automatisation du réseau TrueSight / gestion de la vulnérabilité du réseau

Ces deux produits de BMC Software se combinent pourcréer une boîte à outils de sécurité vraiment complète. L’outil d’automatisation du réseau surveillera votre réseau après la découverte de votre équipement, sa journalisation et sa cartographie. Le module de gestion de la configuration du progiciel Network Automation est la fonctionnalité vraiment impressionnante de ce système de surveillance réseau. Il intègre des modèles, ou «stratégies», qui implémentent automatiquement les normes de sécurité. Il existe une politique pour chacune des normes connues: NIST, HIPAA, PCI, CIS, DISA, SOX et SCAP. Ainsi, si vous vous êtes engagé à respecter l'un de ces systèmes d'intégrité des données, l'outil d'automatisation du réseau le mettra même en œuvre pour vous.

Le gestionnaire de configuration du réseau TrueSightL'automatisation ajustera la configuration de chaque périphérique réseau afin qu'il soit conforme à la stratégie sélectionnée. Il sauvegardera ensuite cette configuration et surveillera toute modification apportée aux paramètres de l’appareil. Si des modifications apportent le périphérique à la stratégie, le gestionnaire de configuration rechargera le fichier de configuration sauvegardé. Cette action a pour effet d'effacer ces modifications non autorisées. Le système d’automatisation réseau est également un gestionnaire de correctifs. Il restera en contact avec les systèmes de notification des fabricants d’équipements pour les correctifs et les mises à jour du micrologiciel. Une fois qu'un correctif est disponible, l'outil vous en informera, et même diffusera ces mises à jour sur vos périphériques réseau.

L'utilitaire de gestion de la vulnérabilité du réseauanalyse tous les appareils pour les vulnérabilités. Le système s'appuie sur des vérifications avec les notifications du fournisseur et la base de données nationale sur les vulnérabilités NIST pour consigner les faiblesses connues de l'équipement réseau et des serveurs que vous exploitez. Enfin, l'outil mettra à jour le logiciel pour bloquer les exploits et surveiller les performances des périphériques et des serveurs.

4. OSSEC

OSSEC signifie Open Source HIDS Security. Un système HIDS est un système de détection d'intrusion basé sur l'hôte. La détection d'intrusion est devenue une spécialisation essentielle dans le monde de la sécurité réseau et vous devez absolument installer un IDS dans votre suite de sécurité.

Les deux grands attributs de l’OSSEC sont qu’il estle principal HIDS disponible et son utilisation est entièrement gratuite. Le produit appartient et est pris en charge par le fabricant de logiciels de sécurité bien connu, Trend Micro. Les méthodologies HIDS reposent sur la gestion des fichiers journaux. L'interrogation correcte de vos fichiers journaux doit révéler les actions des pirates pour explorer votre système et voler des données et des ressources. C'est pourquoi les pirates modifient toujours les fichiers journaux. OSSEC créera une somme de contrôle pour chaque fichier journal, ce qui lui permettra de détecter toute falsification. L'outil surveille les fichiers journaux qui enregistrent les transferts de fichiers, l'activité du pare-feu et de l'antivirus, les journaux des événements et les journaux du serveur de messagerie et Web. Vous devez définir des règles qui dictent les actions de l’utilitaire. Ces politiques peuvent être écrites en interne, ou vous pouvez même les acquérir auprès de la communauté OSSEC. La stratégie dicte les conditions que OSSEC doit surveiller et génère une alerte si l’un des journaux surveillés indique une activité non autorisée. Ces alertes peuvent être envoyées à l'interface ou envoyées sous forme de notifications par courrier électronique.

Si vous installez le système sous Windows,surveiller le registre pour les changements non autorisés. Sur les systèmes de type Unix, il suivra l'accès au compte root. OSSEC fonctionnera sous Windows, Linux, Mac OS et Unix.

OSSEC est un excellent outil de collecte de données, mais sonfrontal est un produit distinct et, en fait, n'est plus pris en charge. Comme ce HIDS est très respecté, un certain nombre de fournisseurs de logiciels ont créé des interfaces compatibles avec les formats de données OSSEC. Beaucoup d'entre eux sont gratuits. Donc, vous installeriez OSSEC, plus un frontal d'une source différente pour la visualisation et l'analyse des données. Découvrez Kibana ou Splunk pour cette fonction.

5. Sagan

Sagan est un gestionnaire de fichiers de log gratuit. Il possède de nombreuses fonctions qui en font un bon système de détection d'intrusion basé sur l'hôte. Sagan est également capable d'analyser les données collectées par des systèmes de détection d'intrusion basés sur le réseau. Un NIDS collecte les données de trafic via un renifleur de paquets. Sagan n’a pas de renifleur de paquets, mais il peut lire les données de trafic collectées par Snort, Bro et Suricata - qui sont toutes libres d’utilisation. Donc, vous obtenez un mélange d'activités de sécurité HIDS et NIDS avec Sagan.

Vous pouvez installer Sagan sous Unix, Linux et Mac OS. Malheureusement, il n'y a pas de version pour Windows. Bien qu’il ne puisse pas accéder aux ordinateurs utilisant le système d’exploitation Windows, il peut traiter les messages du journal des événements Windows. Les méthodes de traitement de Sagan répartissent sa charge sur plusieurs serveurs ou tout autre équipement de votre réseau disposant d'un processeur. Cela allège la charge de traitement de chaque pièce d'équipement.

L'outil comprend des fonctionnalités qui en font unsystème de prévention des intrusions (IPS). Une fois que Sagan a détecté un comportement anormal, il peut écrire sur vos tables de pare-feu pour interdire des adresses IP spécifiques du réseau, de manière permanente ou temporaire. C'est un excellent assistant pour la sécurité du réseau car il implémente automatiquement les interdictions IP et maintient le système disponible pour les utilisateurs authentiques. Sagan générera simultanément une alerte pour vous informer de l'intrusion. Les actions de prévention ne doivent pas nécessairement être mises en œuvre si vous souhaitez simplement utiliser Sagan comme IDS.

Pour les rapports, Sagan a une fonctionnalité intéressante,qui trace les adresses IP suspectes à leur emplacement. Cela peut être un outil très utile pour suivre les pirates informatiques qui passent leurs attaques par le biais de plusieurs adresses différentes afin d’éviter la détection. Sagan vous permet d'agréger l'activité réseau par emplacement d'adresse IP source, unifiant ainsi toutes les actions d'un même créancier utilisant plusieurs adresses.

6. Paessler PRTG

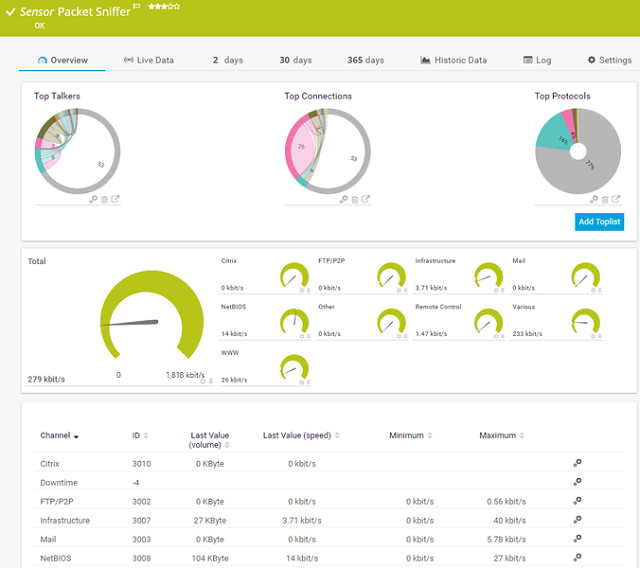

Paessler PRTG est un très grand système de surveillancequi est mis en œuvre par une série de capteurs. Chaque capteur surveille un attribut d'un réseau. Vous pouvez réduire la portée de l'outil de surveillance pour vous concentrer sur un seul aspect de votre infrastructure grâce aux capteurs que vous choisissez d'activer. L'ensemble du système surveillera les périphériques réseau, le trafic réseau, les applications et les serveurs. Paessler en a fait un pur outil de surveillance, de sorte qu’il n’a aucune fonction de gestion, telle que la gestion de la configuration.

L'un des capteurs de PRTG est le récepteur Syslog. Cela collecte les messages syslog et les insère dans une base de données. Une fois que ces messages ont été stockés, ils peuvent être triés, écrits dans des fichiers ou même évalués en tant qu'événements déclencheurs auxquels des actions automatisées peuvent être associées.

Les fonctions de surveillance de la sécurité de PRTG comprennentune installation d’inspection approfondie des paquets appelée «capteur de renifleur de paquets». Elle échantillonne les paquets de votre trafic réseau et les stocke dans un fichier. Une fois que vous avez capturé suffisamment de données, vous pouvez analyser le trafic dans le tableau de bord PRTG. Cet outil vous permet de cibler le trafic Web, de messagerie et de transfert de fichiers avec cet outil. Il constitue donc un bon moyen de surveiller l'activité des utilisateurs et de protéger un serveur Web contre les attaques. Le moniteur de pare-feu garde la trace des événements d'attaque et vous en informe par le biais d'alertes. L'outil vérifiera également régulièrement avec votre fournisseur de pare-feu les mises à jour et les correctifs du logiciel, les téléchargera et les installera pour vous. Cela garantit que vous disposez des derniers remèdes aux faiblesses de sécurité récemment découvertes.

Le système PRTG s’installe sous Windows. Vous pouvez également choisir d'accéder au service en ligne. De toute façon, vous pouvez l’utiliser gratuitement si vous n’activez que 100 capteurs au maximum. Vous pouvez également bénéficier d'une version d'essai gratuite de 30 Paessler PRTG avec capteurs illimités inclus.

Outils de sécurité réseau

Il existe de nombreux types de spécialistesoutils de sécurité réseau disponibles et vous devrez en installer plusieurs afin de préserver les données et les ressources de votre entreprise contre le vol, les dommages et l'exploitation.

Vous remarquerez des explications du logicieldans notre liste d'outils recommandés, beaucoup d'entre eux sont gratuits. Les outils payants ont souvent une version gratuite ou des périodes d’essai, vous ne perdez donc rien en les essayant.

Certains de ces outils fonctionnent sous Windows et d'autressur Linux et Unix. Ainsi, si vous ne possédez qu'un seul système d'exploitation sur les hôtes de votre entreprise, votre choix d'outil de sécurité sera réduit pour vous. La taille de votre réseau est un autre facteur déterminant qui vous poussera à choisir un outil spécifique.

Avez-vous un outil de sécurité réseau préféré? Avez-vous essayé l'un des logiciels de notre liste? Laissez un message dans la section Commentaires ci-dessous pour partager votre expérience avec la communauté.

commentaires