La gestion des droits d'accès des utilisateurs est une partie essentielled’administrateur réseau. S'assurer que chaque utilisateur n'a accès qu'aux ressources dont il a besoin est l'étape la plus élémentaire de la sécurité d'un réseau. Il était un temps où les menaces informatiques provenaient d'Internet et atteignaient les réseaux par courrier électronique ou par des sites Web malveillants. Même si c'est toujours le cas, un risque toujours croissant pour les données d'entreprise précieuses vient de l'intérieur. Que ce soit par intention malveillante ou par ignorance stupide, vos utilisateurs peuvent être la source de vos fuites de données. Les outils de gestion des droits d'accès peuvent vous aider à vous assurer que les utilisateurs ne peuvent accéder qu'à ce dont ils ont réellement besoin et que seules les utilisateurs qui en ont réellement besoin peuvent accéder à une ressource. Lisez la suite lorsque nous passons en revue certains des meilleurs outils de gestion des droits d'accès disponibles aujourd'hui.

Mais avant d’avoir un regard plus profond sur le meilleuroutils disponibles, explorons d’abord la gestion des droits d’accès. Nous expliquerons pourquoi il est si important de protéger vos données et quels sont les défis auxquels font face les administrateurs réseau. Nous allons également explorer la gestion des droits d’accès du point de vue d’ITIL. Après tout, la gestion d’accès est l’un des processus de base du cadre ITIL. Et nous terminerons en abordant la gestion des droits d’accès du point de vue de la sécurité. Enfin, nous allons passer en revue quelques-uns des meilleurs outils de gestion des droits d’accès que nous avons pu trouver.

Gestion des droits d'accès

Tout le monde dans la communauté des technologies de l'informationsait que les atteintes à la sécurité des données sont devenues une occurrence commune - et presque inévitable -. Et si nous pouvons être tentés de penser que cela ne se fait que par des pirates informatiques malveillants et des criminels ou par des agences de renseignement de pays douteux, qui ont tous deux accès à une technologie sophistiquée conçue pour pénétrer même dans les réseaux les plus sécurisés, cela est malheureusement loin d'être vrai. Bien que ces attaques extérieures existent, une partie du risque vient de l’intérieur. Et le risque intérieur peut être aussi élevé que celui qui est à l’extérieur.

Ce risque interne peut prendre plusieurs formes. D'une part, des employés peu scrupuleux pourraient rechercher un moyen de gagner rapidement de l'argent en vendant des données confidentielles à leurs concurrents. Mais en plus d'être le fait d'individus mal intentionnés au sein d'une entreprise, les violations de données peuvent également se produire de manière accidentelle. Par exemple, certains employés peuvent ignorer les stratégies de sécurité. Pire encore, ils pourraient avoir trop accès aux données de l'entreprise et à d'autres ressources.

CA Technologies états dans son Rapport de 2018 sur les menaces internes (!lien pdf) que 90% des entreprises se sentent vulnérables aux attaques d’initiés. En outre, le rapport indique également que les principales causes des attaques d'initiés sont les privilèges d'accès excessifs, le nombre croissant de périphériques ayant accès à des données confidentielles et la complexité croissante des systèmes d'information dans leur ensemble. Cela montre l’importance de la gestion des droits d’accès. Donner aux utilisateurs un accès limité aux partages de fichiers, à Active Directory et aux autres ressources d’une organisation en fonction des besoins réels est l’un des meilleurs moyens de réduire les risques d’attaques malveillantes et accidentelles, ainsi que de violations et de pertes de données.

Malheureusement, ceci est plus facile à dire qu'à faire. Les réseaux d’aujourd’hui couvrent souvent de vastes zones géographiques et sont composés de milliers d’appareils. La gestion des droits d'accès peut rapidement devenir une tâche énorme, pleine de risques et de pièges de toutes sortes. C’est là que les outils de gestion des droits d’accès peuvent être utiles.

Gestion des droits d'accès et ITIL

La bibliothèque d'infrastructure informatique, ou ITIL, est un ensembledes directives et des processus recommandés pour les équipes de technologie de l'information. Concrètement, l’objectif d’ITIL est de développer des méthodes efficaces pour la fourniture de services informatiques ou, en d’autres termes, un catalogue des meilleures pratiques pour l’organisation informatique. La gestion des accès est l’un de ces processus ITIL. L'objectif du processus est très simplement décrit comme "accorder aux utilisateurs autorisés le droit d'utiliser un service tout en empêchant l'accès à des utilisateurs non autorisés".

Gestion des droits d'accès en tant que mesure de sécurité

Certains diront que les droits d'accèsla gestion est une composante de l'administration du réseau, d'autres diront qu'elle fait plutôt partie de la sécurité informatique. En réalité, c’est probablement un peu des deux. En réalité, cela ne compte que dans les grandes entreprises disposant d’équipes distinctes d’administration du réseau et de sécurité informatique. Dans les petites organisations, les mêmes équipes gèrent souvent à la fois l'administration et la sécurité, ce qui soulève efficacement la question.

Les meilleurs outils de gestion des droits d'accès

Recherche d'outils de gestion de droits d'accès dédiéss'est avéré être plus difficile que prévu. Cela est probablement dû au fait que de nombreux outils sont réellement vendus en tant qu'outils de sécurité ou en tant qu'outils d'audit AD. Ce que nous avons décidé d’ajouter à notre liste, ce sont des outils pouvant aider les administrateurs à s’assurer que les utilisateurs ont accès à ce dont ils ont besoin et rien d’autre. Certains outils aident à attribuer et à gérer les droits, tandis que d'autres sont des outils d'audit qui peuvent analyser votre réseau et indiquer qui a accès à quoi.

1. Gestionnaire de droits d'accès SolarWinds (Essai gratuit)

SolarWinds n'a pas besoin d'introduction avec le réseauadministrateurs. La société, qui existe depuis des années, est connue pour avoir publié certains des meilleurs outils d’administration de réseau. Son produit phare, appelé le Analyseur de performances réseau SolarWinds, fait systématiquement partie du meilleur réseauoutils de suivi. SolarWinds est également réputé pour la création d'excellents outils gratuits répondant aux besoins spécifiques des administrateurs de réseau. Parmi ces outils, un calculateur de sous-réseau gratuit et un serveur TFTP simple mais utile sont parmi les plus connus.

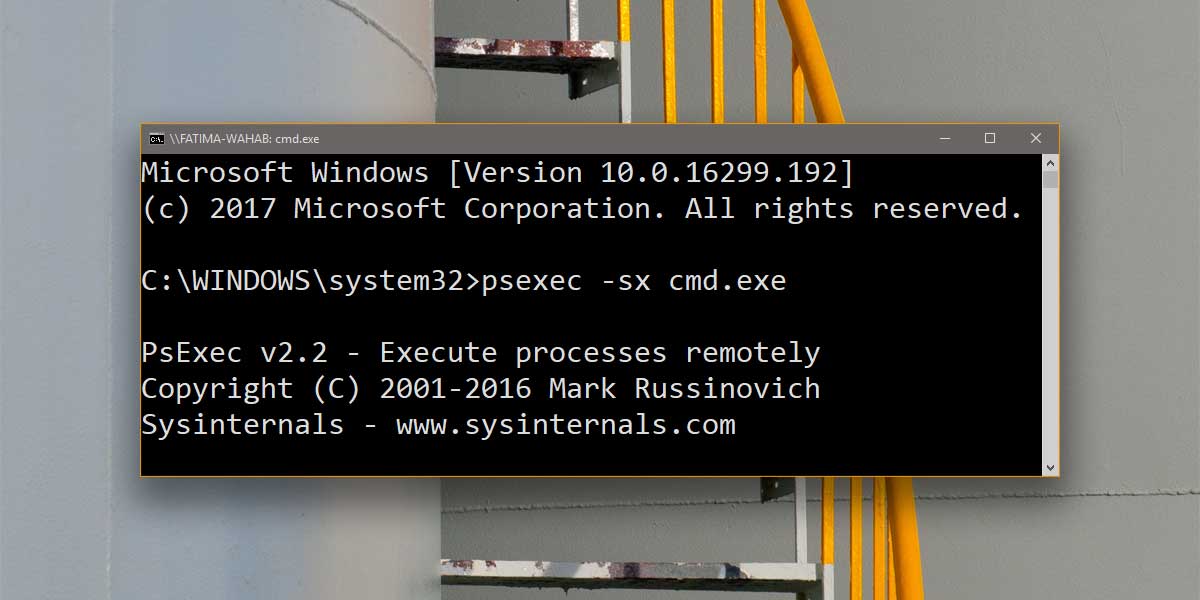

le Gestionnaire de droits d'accès SolarWinds (qui est souvent appelé BRAS) a été créé dans le but d'aider le réseaules administrateurs restent au-dessus des autorisations des utilisateurs et des autorisations d'accès. Cet outil gère les réseaux basés sur Active Directory et vise à faciliter la mise en service et le retrait, le suivi et la surveillance des utilisateurs. Et cela peut, bien sûr, contribuer à réduire les risques d'attaques internes en offrant un moyen simple de gérer et de surveiller les autorisations des utilisateurs et en veillant à ce qu'aucune autorisation inutile ne soit accordée.

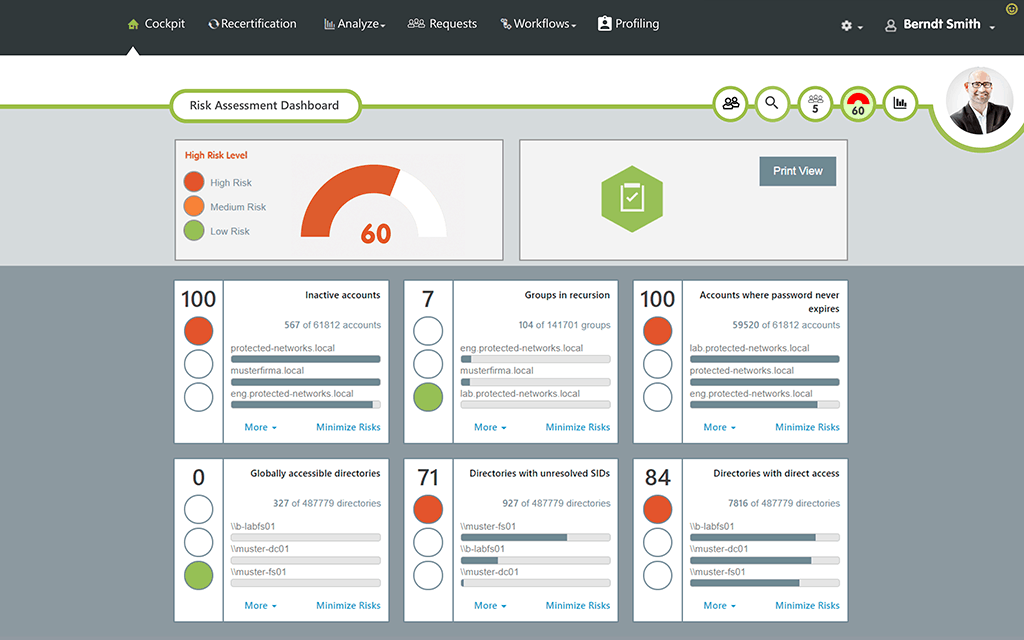

Une chose qui va probablement vous frapper lorsque vous utilisez le Gestionnaire de droits d'accès SolarWinds est son tableau de bord intuitif de gestion des utilisateurs oùvous pouvez créer, modifier, supprimer, activer et désactiver les accès utilisateur à différents fichiers et dossiers. Cet outil comporte également des modèles spécifiques aux rôles qui permettent aux utilisateurs d’accéder facilement à des ressources spécifiques de votre réseau. L'outil vous permet de créer et de supprimer facilement des utilisateurs en quelques clics. Et ce n’est que le début, le Gestionnaire de droits d'accès SolarWinds ne laisse pas beaucoup de fonctionnalités derrière. Voici un aperçu de certaines des fonctionnalités les plus intéressantes de cet outil.

Cet outil peut être utilisé pour surveiller et auditermodifications apportées à la fois à Active Directory et à la stratégie de groupe. Les administrateurs réseau peuvent l'utiliser pour voir facilement qui a apporté quelles modifications aux paramètres de stratégie de groupe ou Active Directory, ainsi que l'horodatage de ces modifications. Ces informations permettent certainement de repérer facilement les utilisateurs non autorisés et les actes malveillants ou ignorants commis par quiconque. Il s’agit d’une des premières étapes pour vous assurer de conserver un certain contrôle sur les droits d’accès et de vous tenir au courant de tout problème potentiel avant qu’il n’ait un effet néfaste.

- ESSAI GRATUIT: GESTIONNAIRE DES DROITS D'ACCÈS À SOLARWINDS

- Site de téléchargement officiel: https://www.solarwinds.com/access-rights-manager

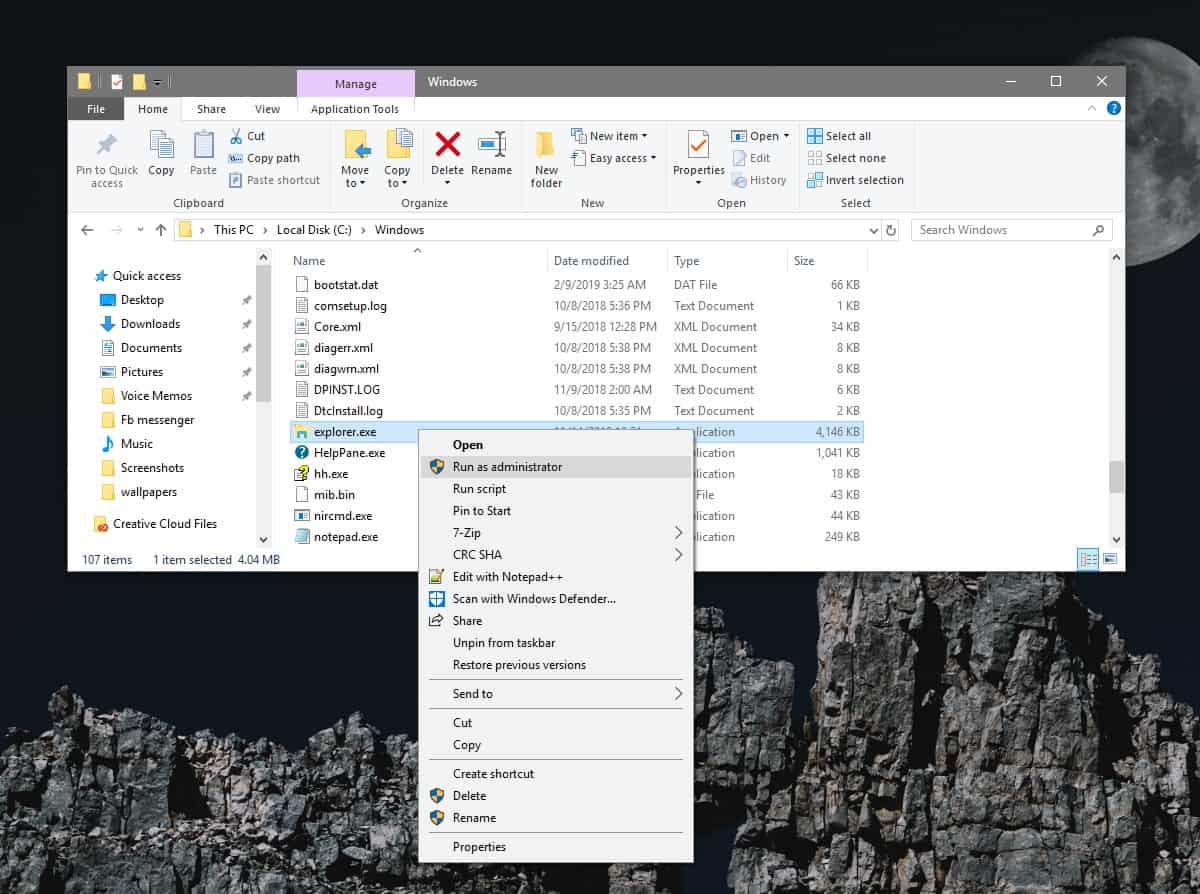

Les attaques se produisent souvent lorsque des dossiers et / ouleurs contenus sont consultés par des utilisateurs qui ne sont pas, ou ne devraient pas, être autorisés à y accéder. Ce type de situation est courant lorsque les utilisateurs disposent d'un accès étendu aux dossiers ou aux fichiers. SolarWinds Access Rights Manager peut vous aider à prévenir ces types de fuites et de modifications non autorisées de données et de fichiers confidentiels en fournissant aux administrateurs une description visuelle des autorisations pour plusieurs serveurs de fichiers. En résumé, l'outil vous permet de voir qui a quelle permission sur quel fichier.

Contrôler les AD, les objets de stratégie de groupe, les fichiers et les dossiers est une chose - et une importante - mais la Gestionnaire de droits d'accès SolarWinds va beaucoup plus loin que cela. Vous pouvez non seulement l'utiliser pour gérer les utilisateurs, mais également analyser quels utilisateurs ont accédé à quels services et ressources. Le produit vous offre une visibilité sans précédent sur les appartenances aux groupes dans Active Directory et les serveurs de fichiers. En tant qu'administrateur, vous êtes ainsi le mieux placé pour empêcher les attaques d'initiés.

Aucun outil n’est complet s’il ne peut pas en rendre compte.fait et ce qu'il trouve. Si vous avez besoin d'un outil capable de générer des éléments de preuve pouvant être utilisés en cas de futurs litiges ou litiges, cet outil est pour vous. Et si vous avez besoin de rapports détaillés à des fins d’audit et de conformité aux spécifications définies par les normes réglementaires applicables à votre entreprise, vous les trouverez également.

le Gestionnaire de droits d'accès SolarWinds vous permettra facilement de générer d'excellents rapportsrépondre directement aux préoccupations des auditeurs et à la conformité aux normes réglementaires. Ils peuvent être créés rapidement et facilement en quelques clics. Les rapports peuvent inclure toutes les informations auxquelles vous pouvez penser. Par exemple, les activités de journalisation dans Active Directory et les accès au serveur de fichiers peuvent être inclus dans un rapport. C'est à vous de les résumer ou de les détailler selon vos besoins.

le Gestionnaire de droits actif SolarWinds offre aux administrateurs réseau la possibilité delaisser la gestion des droits d'accès pour un objet donné entre les mains de la personne qui l'a créé. Par exemple, un utilisateur qui a créé un fichier pourrait déterminer qui peut y accéder. Un tel système d'auto-autorisation contribue à empêcher l'accès non autorisé à l'information. Après tout, qui sait qui devrait accéder à une ressource mieux que celui qui la crée? Ce processus est réalisé via un portail Web à autorisation automatique, qui permet aux propriétaires de ressources de gérer facilement les demandes d'accès et de définir des autorisations.

le Gestionnaire de droits d'accès SolarWinds peut également être utilisé pour estimer, en temps réel et àà tout moment, le niveau de risque pour votre organisation. Ce pourcentage de risque est calculé pour chaque utilisateur en fonction de son niveau d'accès et de ses autorisations. Cette fonctionnalité facilite la tâche des administrateurs réseau et des membres de l'équipe de sécurité informatique à un contrôle total sur l'activité des utilisateurs et le niveau de risque présenté par chaque employé. Savoir quels utilisateurs ont les niveaux de risque les plus élevés vous permettra de les surveiller de plus près.

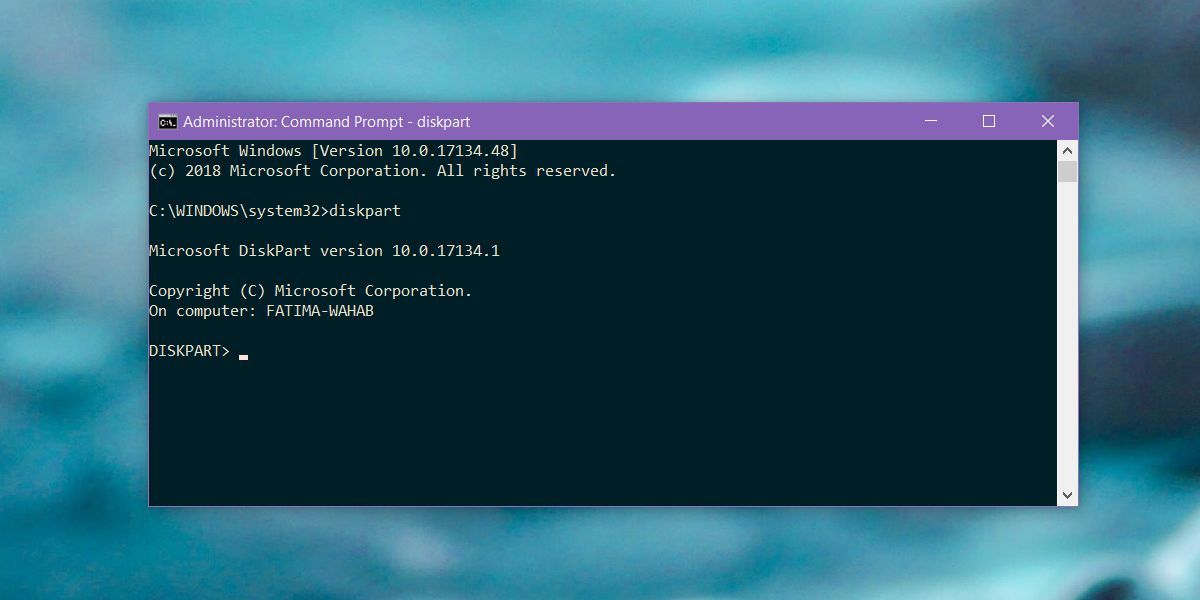

Cet outil ne couvre pas seulement Active Directorygestion des droits, il gérera également les droits Microsoft Exchange. Le produit peut grandement vous aider à simplifier votre surveillance et votre audit Exchange, ainsi qu'à prévenir les violations de données. Il peut suivre les modifications apportées aux boîtes aux lettres, aux dossiers de boîtes aux lettres, aux calendriers et aux dossiers publics.

Et tout comme vous pouvez l’utiliser avec Exchange, vous pouvez également utiliser le Gestionnaire de droits d'accès SolarWinds à côté de SharePoint. le BRAS Le système de gestion des utilisateurs affiche les autorisations SharePoint dans une arborescence et permet aux administrateurs de voir rapidement qui est autorisé à accéder à une ressource SharePoint donnée.

Autant qu’il est bon d’avoir un système automatiséqui surveille votre environnement, c’est encore mieux s’il a la possibilité de vous avertir chaque fois que quelque chose de bizarre est détecté. Et c’est précisément le but poursuivi par le Gestionnaire de droits d'accès SolarWinds’Système d’alerte. Le sous-système tiendra le personnel de support informé de ce qui se passe sur le réseau en émettant des alertes pour des événements prédéfinis. Parmi les types d'événements pouvant déclencher des alertes figurent les modifications de fichiers et les autorisations. Ces alertes peuvent aider à atténuer et à prévenir les fuites de données.

le Gestionnaire de droits d'accès SolarWinds est autorisé en fonction du nombre d'activésutilisateurs dans Active Directory. Un utilisateur activé est soit un compte d'utilisateur actif, soit un compte de service. Les prix du produit commencent à $ 2 995 pour un maximum de 100 utilisateurs actifs. Pour plus d'utilisateurs (jusqu'à 10 000), vous pouvez obtenir des prix détaillés en contactant le service des ventes de SolarWinds, mais prévoyez de payer plus de 130 000 USD pour autant d'utilisateurs. Et si vous préférez essayer l’outil avant de l’acheter, vous pouvez vous procurer une version d’essai gratuite et illimitée pour 30 jours.

- ESSAI GRATUIT: GESTIONNAIRE DES DROITS D'ACCÈS À SOLARWINDS

- Site de téléchargement officiel: https://www.solarwinds.com/access-rights-manager

2. Netwrix

Netwrix est en fait pas vraiment un droit d'accèsOutil de gestion. Il s’agit, selon les propres mots de son éditeur, «d’une plate-forme de visibilité pour l’analyse du comportement des utilisateurs et la réduction des risques». Hou la la! C'est un nom de fantaisie, mais en réalité, Netwrix est le type d’outil que vous pouvez utiliser pour atteindre les mêmes objectifs que lors de votre utilisation.

Concrètement, vous pouvez utiliser Netwrix détecter les risques de sécurité des données et les utilisateurs anormauxcomportement avant d’entraîner une violation de données. Cet outil vous donnera une vue d'ensemble de votre posture de sécurité grâce à des tableaux de bord interactifs d'évaluation des risques. Il peut vous aider à identifier rapidement vos plus grandes lacunes en matière de sécurité et à utiliser ses renseignements décisionnels intégrés pour réduire la capacité des intrus et des initiés à causer des dommages.

Le produit comporte également des alertes qui peuvent être utiliséespour être informé de toute activité non autorisée en cours, ce qui vous donne une meilleure chance de prévenir les violations de la sécurité. Vous pouvez, par exemple, choisir d'être averti chaque fois que quelqu'un est ajouté au groupe Administrateurs de l'entreprise ou lorsqu'un utilisateur modifie de nombreux fichiers sur une courte période, ce qui peut être le signe d'une attaque par ransomware.

Informations tarifaires pour Netwrix peut être obtenu en contactant directement le vendeur. Et si vous souhaitez goûter au produit, un essai gratuit est disponible bien qu'il ne dure que 20 jours alors que la plupart des essais durent 30 jours.

3. Varonis

Varonis est une entreprise de cybersécurité dont la mission principaleprotège vos données contre la perte. Ainsi, bien qu’ils ne disposent pas d’outil de gestion de l’accès direct des utilisateurs, nous avons pensé qu’il méritait de figurer sur notre liste. Après tout, l’objectif principal de tout système de gestion des droits d’accès n’est-il pas?

Varonis'Plate-forme leader du secteur est conçue pour protégervos données les plus précieuses et les plus vulnérables. Et pour y parvenir, cela commence par le cœur: les données elles-mêmes. En utilisant la plate-forme, les utilisateurs peuvent défendre leurs données contre les attaques de l'intérieur comme de l'extérieur. Le système élimine les processus de nettoyage manuels répétitifs et automatise les routines manuelles de protection des données. Le concept est unique en ce sens qu’il associe sécurité et réduction des coûts, ce qui n’est pas si courant.

le Varonis plate-forme détecte les menaces internes et cyberattaques en analysant les données, l'activité du compte et le comportement de l'utilisateur. Il empêche et limite les sinistres en verrouillant les données sensibles et obsolètes et maintient efficacement et automatiquement vos données dans un état sécurisé.

4. STEALTHbits

STEALTHbits propose une suite d’Active Directorydes solutions de gestion et de sécurité qui permettent aux organisations d’inventorier et de nettoyer Active Directory, d’effectuer un audit des autorisations, de gérer les accès, d’annuler et de récupérer des modifications indésirables ou malveillantes, ainsi que de surveiller et détecter les menaces en temps réel. Il offre une protection complète des données de votre entreprise. Le processus de nettoyage et de gestion des accès peut renforcer efficacement Active Directory contre les attaques, tant de l'intérieur que de l'extérieur.

La fonction principale de l’outil comprend l’audit AD. Il inventoriera, analysera et établira des rapports sur Active Directory pour le sécuriser et l’optimiser. STEALTHbits peut également effectuer un audit des modifications dans Active Directory, en assurant la sécurité et la conformité par le biais de rapports en temps réel, d'alertes et du blocage des modifications. Une autre fonctionnalité utile de l'outil est sa fonction de nettoyage Active Directory que vous pouvez utiliser pour nettoyer les objets AD obsolètes, les conditions toxiques et les propriétaires de groupe.

Audit des autorisations Active Directory de l'outilet les rapports peuvent être utilisés pour générer des rapports sur les autorisations du domaine, de l'unité d'organisation et des objets AD. Il existe également une annulation et une récupération dans Active Directory permettant de corriger facilement les modifications et la consolidation de domaine non souhaitées dans Active Directory, ce qui vous permettra de reprendre le contrôle d'Active Directory via un flux de travail simple.

commentaires