La sécurité est une préoccupation majeure de la plupart des réseaux etadministrateurs système. C’est tout à fait compréhensible compte tenu de la situation de menace actuelle. Les cyberattaques sont de plus en plus courantes et ont des effets pervers si énormes qu’il peut être difficile à comprendre. Les cybercriminels recherchent en permanence des vulnérabilités dans les systèmes et les logiciels pour accéder à l'atout le plus important de nombreuses organisations, leurs données. Prévenir cela nécessite l'utilisation deoutils d’évaluation de la vulnérabilité, tels que Microsoft Baseline Security Analyzer ou MBSA. Cependant, cet outil commence à montrer des signes de vieillesse. Pour commencer, cela ne fonctionnera pas directement avec les versions modernes de Windows et ses fonctionnalités sont quelque peu limitées. Pour être tout à fait honnête, si vous utilisez toujours MBSA, il est temps de passer à autre chose. Aujourd'hui, nous examinons quatre des meilleures alternatives à Microsoft Baseline Security Analyzer.

Nous allons commencer notre discussion en regardantchez MBSA. Après tout, il est utile de savoir ce que nous essayons de remplacer. Nous discuterons ensuite de la vulnérabilité en général. Ensuite, nous parlerons des outils d’analyse de vulnérabilité, de ce qu’ils sont, de qui en a besoin et de leurs fonctionnalités essentielles. Cela nous mènera à la grande révélation: les quatre meilleures alternatives à Microsoft Baseline Security Analyzer. Nous passerons brièvement en revue chacun des outils pour vous donner une idée de leurs caractéristiques et capacités.

À propos de Microsoft Baseline Security Analyzer

Microsoft Baseline Security Analyzer, ouMBSA est un outil plutôt ancien de Microsoft. Bien que ce ne soit certainement pas une option idéale pour les grandes organisations, cet outil pourrait être utile aux petites entreprises, celles ne disposant que de quelques serveurs. Hormis son âge, l’un des principaux inconvénients de cet outil est qu’il provient de Microsoft. On ne peut s’attendre à ce qu’il numérise des produits autres que Microsoft. Toutefois, il analysera le système d’exploitation Windows ainsi que certains services tels que le pare-feu Windows, le serveur SQL, les applications IIS et Microsoft Office.

Contrairement à la plupart des autres analyses de vulnérabilitésoutils, celui-ci ne recherche pas les vulnérabilités spécifiques. Au lieu de cela, il recherche des éléments tels que les correctifs manquants, les service packs et les mises à jour de sécurité, et analyse les systèmes pour détecter les problèmes administratifs. Son moteur de génération de rapports peut générer une liste des mises à jour manquantes et des erreurs de configuration.

Un autre inconvénient majeur de MBSA est que, en raison deEn raison de son âge, il n’est pas vraiment compatible avec Windows 10. La version 2.3 de MBSA fonctionnera avec la dernière version de Windows, mais elle nécessitera probablement quelques ajustements pour éliminer les faux positifs et corriger les vérifications qui ne peuvent pas être effectuées. Par exemple, MBSA signalera à tort que Windows Update n'est pas activé sur Windows 10, même s'il l'est. Par conséquent, vous ne pouvez pas utiliser ce produit pour vérifier si Windows Update est activé sur les ordinateurs Windows 10.

C'est un outil simple à utiliser et il fait ce qu'il fait bien. Cependant, il ne fait pas grand chose et ne le fait même pas aussi bien sur les ordinateurs modernes, ce qui incite de nombreux utilisateurs à chercher un remplaçant.

Vulnérabilité 101

Avant d’aller plus loin, nous allons faire une pause et brièvementdiscuter de la vulnérabilité. La complexité des systèmes et réseaux informatiques modernes a atteint un niveau de complexité sans précédent. Un serveur moyen peut souvent exécuter des centaines de processus. Chacun de ces processus est un programme informatique. Certains d'entre eux sont de gros programmes composés de milliers de lignes de code source. Dans ce code, il pourrait y avoir et il y a probablement des choses inattendues. Un développeur peut, à un moment donné, avoir ajouté une fonctionnalité de porte dérobée pour faciliter ses efforts de débogage. Plus tard, lorsque le développeur a commencé à travailler sur autre chose, cette fonctionnalité dangereuse aurait pu arriver par erreur à la version finale. Le code de validation d'entrée peut également contenir des erreurs pouvant entraîner des résultats inattendus - et souvent indésirables - dans certaines circonstances.

C’est ce que nous appelonsvulnérabilités et l’une d’entre elles peuvent être utilisées pour tenter d’accéder aux systèmes et aux données. Il existe une énorme communauté de cybercriminels qui n'ont rien de mieux à faire que de trouver ces failles et de les exploiter pour pénétrer dans vos systèmes et voler vos données. Lorsqu'elles sont ignorées ou laissées sans surveillance, les utilisateurs malveillants peuvent utiliser les vulnérabilités pour accéder à vos systèmes et à vos données ou, éventuellement, aux données de votre client, ou pour causer des dommages importants, tels que des systèmes inutilisables.

Les vulnérabilités peuvent être trouvés partout. Ils se glissent souvent dans des logiciels s'exécutant sur vos serveurs ou dans leurs systèmes d'exploitation. Ils existent également dans les équipements réseau tels que les commutateurs, les routeurs et même les dispositifs de sécurité tels que les pare-feu. Pour être du côté sûr, s’il existe une telle chose, vous devez vraiment le rechercher partout.

Outils d'analyse de la vulnérabilité

Les outils d’analyse ou d’évaluation de la vulnérabilité ontune fonction principale: identifier les vulnérabilités de vos systèmes, périphériques, équipements et logiciels. Ils sont souvent appelés scanners, car ils analysent généralement votre équipement pour rechercher les vulnérabilités connues.

Mais comment les outils d’analyse de vulnérabilité trouvent-ilsvulnérabilités? Après tout, ils ne sont généralement pas visibles. S'ils étaient aussi évidents, les développeurs les auraient abordés avant la publication du logiciel. Les outils ne sont en réalité guère différents des logiciels de protection antivirus qui utilisent des bases de données de définitions de virus pour reconnaître les signatures de virus informatiques. De même, la plupart des analyseurs de vulnérabilités s'appuient sur des bases de données de vulnérabilités et analysent les vulnérabilités spécifiques des systèmes. Ces bases de données de vulnérabilités sont souvent disponibles auprès de laboratoires de tests de sécurité indépendants bien connus, dédiés à la recherche de vulnérabilités logicielles et matérielles, ou peuvent être des bases de données propriétaires auprès du fournisseur de l'outil d'analyse des vulnérabilités. Comme une chaîne est aussi puissante que son maillon le plus faible, le niveau de détection obtenu est à la mesure de la base de données de vulnérabilités utilisée par votre outil.

Qui a besoin d'eux?

La réponse en un mot à cette question est assezévident: tout le monde! Tout comme personne de son esprit ne penserait à faire fonctionner un ordinateur sans protection antivirus, aucun administrateur réseau ne devrait être sans au moins une forme de protection contre les vulnérabilités. Les attaques peuvent venir de n’importe où et vous frapper où et quand vous vous y attendez le moins. Vous devez être conscient de votre risque d'exposition.

Bien que la recherche de vulnérabilités soit probablementQuelque chose qui pourrait être fait manuellement, c'est un travail presque impossible. Le simple fait de rechercher des informations sur les vulnérabilités, sans parler d'analyser la présence de vos systèmes, pourrait prendre une quantité énorme de ressources. Certaines organisations se consacrent à la recherche de vulnérabilités et emploient souvent des centaines, voire des milliers de personnes. Pourquoi ne pas en profiter?

Toute personne gérant un certain nombre de systèmes informatiques oules appareils gagneraient grandement à utiliser un outil d’analyse de vulnérabilité. Se conformer à des normes réglementaires telles que SOX ou PCI-DSS, pour n'en nommer que quelques-unes, vous obligera souvent à le faire. Et même s’ils ne le demandent pas spécifiquement, la conformité sera souvent plus facile à démontrer si vous pouvez démontrer que vous disposez d’outils d’analyse de vulnérabilités.

Fonctionnalités essentielles des outils d'analyse de vulnérabilité

Il y a beaucoup de facteurs à considérer lors de la sélectionun outil d'analyse de vulnérabilité. En tête de liste des éléments à prendre en compte se trouve la gamme de périphériques pouvant être analysés. Vous avez besoin d'un outil capable d'analyser tout le matériel à analyser. Si vous avez plusieurs serveurs Linux, par exemple, vous voudrez choisir un outil capable de les analyser, et non un outil prenant en charge uniquement les ordinateurs Windows. Vous souhaitez également choisir un scanner aussi précis que possible dans votre environnement. Vous ne voudriez pas vous noyer dans des notifications inutiles et des faux positifs.

Un autre élément de différenciation entre les produitsest leur base de données de vulnérabilité respective. Est-il maintenu par le vendeur ou est-il d'une organisation indépendante? À quelle fréquence est-il mis à jour? Est-il stocké localement ou dans le cloud? Devez-vous payer des frais supplémentaires pour utiliser la base de données de vulnérabilités ou pour obtenir des mises à jour? Vous voudrez peut-être obtenir des réponses à ces questions avant de choisir votre outil.

Certains scanners de vulnérabilité utilisent intrusifméthodes de numérisation. Ils pourraient potentiellement affecter les performances du système. En fait, les plus intrusifs sont souvent les meilleurs scanners. Toutefois, s’ils ont une incidence sur les performances du système, vous devez le connaître au préalable afin de planifier vos analyses en conséquence. En ce qui concerne la planification, il s'agit d'un autre aspect important des outils d'analyse des vulnérabilités du réseau. Certains outils n’ont même pas d’analyses programmées et doivent être lancés manuellement.

Les alertes et les rapports sont également importantscaractéristiques des outils d'analyse de vulnérabilité. Les alertes concernent ce qui se passe lorsqu'une vulnérabilité est trouvée. Existe-t-il une notification claire et facile à comprendre? Comment est-il transmis? Via un popup à l'écran, un email, un SMS? Plus important encore, l'outil fournit-il des informations sur la manière de corriger les vulnérabilités qu'il détecte? Certains outils proposent même une correction automatisée de certains types de vulnérabilités. D'autres outils s'intègrent au logiciel de gestion des correctifs, car les correctifs constituent souvent le meilleur moyen de corriger les vulnérabilités.

En ce qui concerne les rapports, bien qu’il s’agisse souvent devotre préférence personnelle, vous devez vous assurer que les informations que vous attendez et que vous devez trouver dans les rapports seront effectivement là. Certains outils ont uniquement des rapports prédéfinis, d'autres vous permettent de modifier les rapports intégrés. Les meilleurs, du moins du point de vue des rapports, vous permettront de créer des rapports personnalisés à partir de rien.

Quatre bonnes alternatives à MBSA

Maintenant que nous savons ce que sont les vulnérabilités, commentils sont analysés et quelles sont les principales fonctionnalités des outils d’analyse de vulnérabilité, nous sommes prêts à examiner certains des packages les plus intéressants ou les plus intéressants que nous avons pu trouver. Nous avons inclus des outils payants et des outils gratuits. Certains sont même disponibles dans les versions gratuite et payante. Tout serait un bon moyen de remplacer MBSA. Voyons quelles sont leurs principales caractéristiques.

1. Gestionnaire de configuration réseau SolarWinds (ESSAI GRATUIT)

SolarWinds est un nom bien connu parmi le réseau etadministrateurs système. La société fabrique certains des meilleurs outils d’administration de réseau depuis environ 20 ans. L’un de ses meilleurs outils, le moniteur de performances réseau SolarWinds, reçoit régulièrement des critiques élogieuses et des critiques élogieuses parmi les meilleurs outils de surveillance de la bande passante réseau SNMP. La société est également très connue pour ses outils gratuits. Ce sont des outils plus petits conçus pour traiter des tâches spécifiques de la gestion de réseau. Parmi les outils les plus connus, citons le calculateur de sous-réseau avancé et le serveur Kiwi Syslog.

Notre premier outil, le Gestionnaire de configuration réseau SolarWinds n'est pas vraiment un outil d'analyse de vulnérabilité. Mais pour deux raisons spécifiques, nous avons pensé que c'était une alternative intéressante à MBSA et avons choisi de l'inclure sur notre liste. Pour commencer, le produit possède une fonctionnalité d’évaluation de la vulnérabilité et aborde également un type de vulnérabilité spécifique, qui est important mais qui n’est pas celui d’autres outils, la mauvaise configuration de l’équipement réseau. Le produit est également doté de fonctionnalités non liées à la vulnérabilité.

- ESSAI GRATUIT: Gestionnaire de configuration réseau SolarWinds

- Lien de téléchargement officiel: https://www.solarwinds.com/network-configuration-manager/registration

le Gestionnaire de configuration réseau SolarWindsL’utilisation principale en tant qu’outil d’analyse de vulnérabilité estdans la validation des configurations d'équipement de réseau pour les erreurs et les omissions. L'outil peut également vérifier périodiquement les modifications apportées à la configuration des périphériques. Cela est utile car certaines attaques sont lancées en modifiant la configuration d’un périphérique réseau, qui n’est souvent pas aussi sécurisée que les serveurs, de manière à faciliter l’accès à d’autres systèmes. L'outil peut également aider aux normes ou à la conformité réglementaire grâce à l'utilisation de ses outils de configuration réseau automatisés, qui peuvent déployer des configurations normalisées, détecter les modifications apportées en dehors du processus, vérifier les configurations et même corriger les violations.

Le logiciel s’intègre avec le NationalBase de données sur les vulnérabilités qui lui a valu sa place dans cette liste d’alternatives MBSA. Il a également accès aux CVE les plus récents pour identifier les vulnérabilités de vos périphériques Cisco. Il fonctionnera avec tout périphérique Cisco exécutant ASA, IOS ou Nexus. En fait, deux autres outils utiles, Network Insights pour ASA et Network Insights pour Nexus, sont intégrés au produit.

Prix pour le Gestionnaire de configuration réseau SolarWinds commence à 2 895 USD pour 50 nœuds gérés et augmente avec le nombre de nœuds gérés. Si vous souhaitez essayer cet outil, une version d’essai gratuite de 30 jours peut être téléchargée directement à partir de SolarWinds.

2. OpenVAS

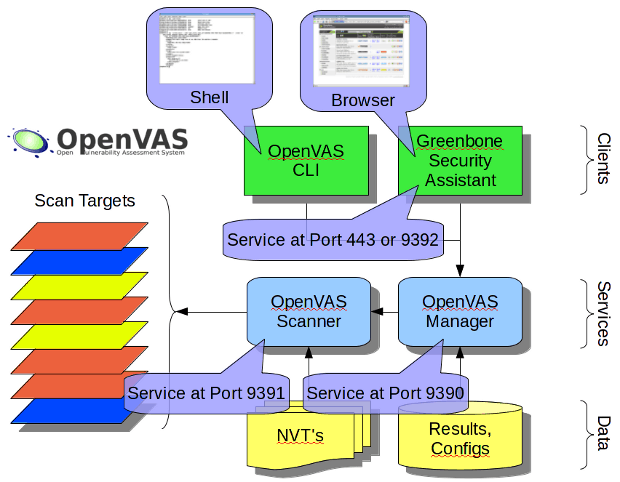

le Système ouvert d'évaluation de la vulnérabilité, ou OpenVAS, est un cadre de plusieurs services et outils. Ils se combinent pour créer un outil d’analyse de vulnérabilité complet et puissant. Le cadre derrière OpenVAS fait partie de la vulnérabilité de Greenbone Networkssolution de gestion à partir de laquelle des éléments ont été apportés à la communauté pendant une dizaine d’années. Le système est entièrement gratuit et bon nombre de ses composants clés sont à code source ouvert, mais pas tous. Le scanner OpenVAS est fourni avec plus de cinquante mille tests de vulnérabilité de réseau qui sont mis à jour régulièrement.

OpenVAS est composé de deux composants principaux. Le premier est le Scanner OpenVAS. C'est le composant responsable de l'analyse réelle des ordinateurs cibles. Le deuxième composant est le Gestionnaire OpenVAS qui gère tout le reste, comme le contrôlele scanner, en consolidant les résultats et en les stockant dans une base de données SQL centrale. Le logiciel possède à la fois des interfaces utilisateur basées sur un navigateur et des lignes de commande. Un autre composant du système est la base de données des tests de vulnérabilité du réseau. Cette base de données peut obtenir ses mises à jour à partir du Greenborne Community Feed gratuit ou du Greenborne Security Feed (payant) pour une protection plus complète.

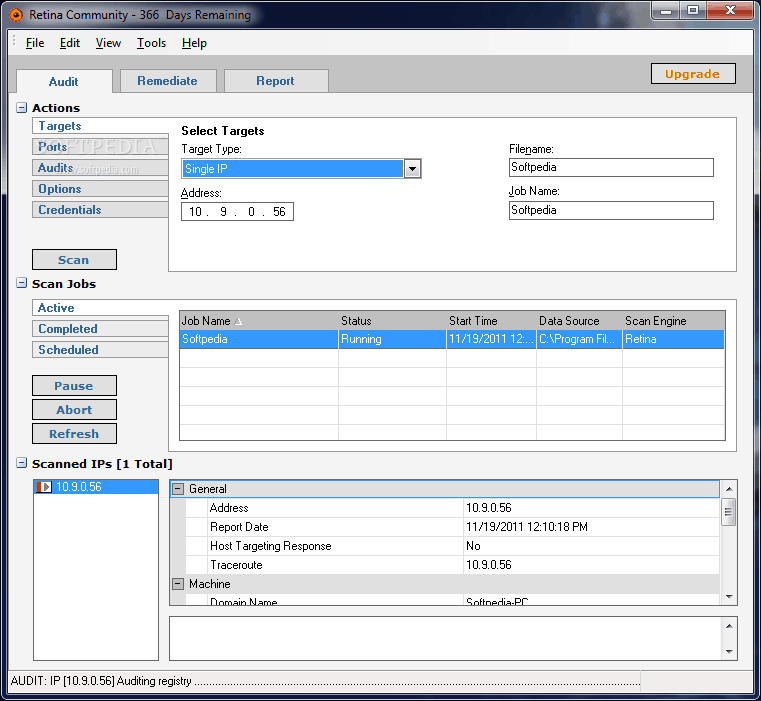

3. Réseau Retina Community

Réseau Retina Community est la version gratuite du Scanner de sécurité réseau Retina de Au-dessus de la confiance, qui est l'une des vulnérabilités les plus connuesscanners. Bien qu'il soit gratuit, il s'agit d'un scanner de vulnérabilités complet qui regorge de fonctionnalités. Il peut effectuer une évaluation approfondie des vulnérabilités des correctifs manquants, des vulnérabilités «zéro jour» et des configurations non sécurisées. Il présente également des profils utilisateur alignés sur les fonctions des tâches, simplifiant ainsi le fonctionnement du système. Ce produit comporte une interface graphique intuitive de style métro qui permet une utilisation simplifiée du système.

Une grande chose à propos de Réseau Retina Community est qu'il utilise la même base de données de vulnérabilitécomme ses frères et sœurs payés. Il s'agit d'une vaste base de données sur les vulnérabilités réseau, les problèmes de configuration et les correctifs manquants. Elle est automatiquement mise à jour et couvre un large éventail de systèmes d'exploitation, de périphériques, d'applications et d'environnements virtuels. À propos d’environnements virtuels, le produit prend entièrement en charge VMware et inclut la numérisation d’images virtuelles en ligne et hors connexion, la numérisation d’applications virtuelles et l’intégration à vCenter.

Le principal inconvénient de Réseau Retina Community est-ce qu'il est limité à numériser 256 IPadresses. Si vous gérez un grand réseau, cela n’est peut-être pas très important, mais cela pourrait être plus que suffisant pour de nombreuses petites entreprises. Si votre environnement compte plus de 256 périphériques, tout ce que nous venons de dire sur ce produit est également vrai dans son grand frère, le Scanner de sécurité réseau Retina qui est disponible dans les éditions Standard et Unlimited. L’une ou l’autre édition a un ensemble de fonctionnalités étendu par rapport à la Scanner de la communauté réseau Retina.

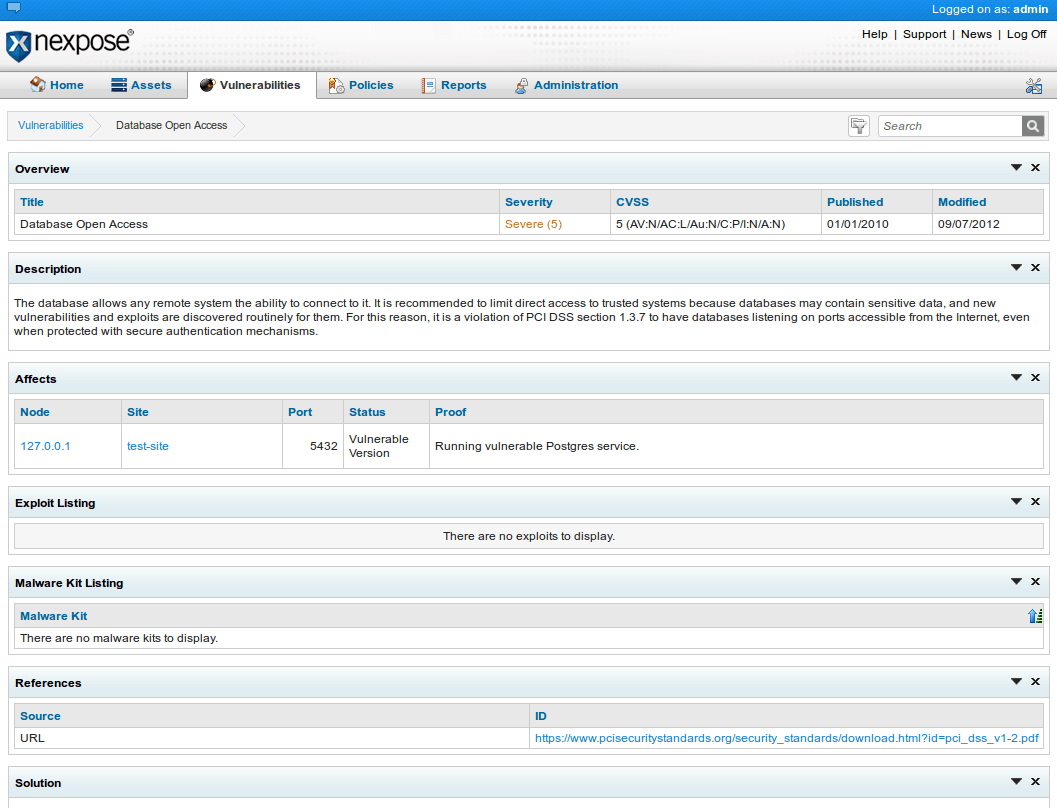

4. Nexpose Community Edition

Peut-être pas aussi populaire que Retina, Nexpose de Rapid7 est un autre scanner de vulnérabilités bien connu. En ce qui concerne la Nexpose Community Edition, c’est une version légèrement réduite de Rapid7Le scanner de vulnérabilité complet. Le produit a cependant quelques limitations importantes. Par exemple, il est limité à l'analyse de 32 adresses IP au maximum. Cela limite considérablement l’utilité de l’outil aux plus petits réseaux. Une autre limite est que le produit ne peut être utilisé que pendant un an. Si vous pouvez vivre avec ces limitations, c'est un excellent produit. Sinon, vous pouvez toujours consulter l'offre payante de Rapid7.

Nexpose Community Edition fonctionnera sur des machines physiques sous soitWindows ou Linux. Il est également disponible en tant qu'appliance virtuelle. Ses capacités de numérisation étendues permettent de gérer les réseaux, les systèmes d’exploitation, les applications Web, les bases de données et les environnements virtuels. Cet outil utilise une sécurité adaptative qui permet de détecter et d’évaluer automatiquement les nouveaux périphériques et les nouvelles vulnérabilités dès qu’ils accèdent à votre réseau. Cette fonctionnalité fonctionne conjointement avec les connexions dynamiques à VMware et AWS. Le logiciel s'intègre également au projet de recherche Sonar pour fournir une véritable surveillance en direct. Nexpose Community Edition fournit l'analyse de la politique intégrée pour aider àse conformer aux normes populaires telles que CIS et NIST. Enfin, les rapports de correction intuitive de l’outil vous fournissent des instructions pas à pas sur les actions de correction.

commentaires