Le routeur à oignons, ou Tor, est un moyen populaire defournir aux utilisateurs Internet l'anonymat. Il encapsule les données dans plusieurs couches de cryptage - d'où la partie «oignon» de son nom - et achemine le trafic vers un ensemble complexe d'homologues, chacun ne sachant que ce dont il a besoin pour maintenir les données en mouvement. Certains utilisateurs de Tor se posent la question: Mon fournisseur de service Internet sait-il que j'utilise Tor?? C’est une très bonne question car nous préférerions tous que notre système IPS ne sache pas que nous utilisons Tor. Comme nous le verrons, il y a plusieurs raisons à cela, mais la plus simple peut être résumée par cette analogie: Si je m'habille comme quelqu'un d'autre, je préférerais que les gens me voient comme qui je suis habillé comme si c'était quelqu'un qui est habillé.

Aujourd’hui, nous commençons notre discussion en expliquant ce queTor est ce à quoi il sert et comment il fonctionne. Bien que Tor soit un système assez complexe, nous allons essayer de l'expliquer en termes que tout le monde peut comprendre. Nous ferons de notre mieux pour être détaillés mais pas trop techniques.

Ensuite, nous discuterons des raisons pour lesquelles votre FAIsouhaiteriez savoir si vous utilisez les termes de référence et s’ils le peuvent ou non. Nous évoquerons ensuite certaines solutions de rechange permettant de cacher votre activité à votre FAI ou à quiconque pourrait intercepter et analyser votre trafic. Nous verrons que les réseaux privés virtuels sont d'excellents outils pour fournir l'anonymat et vous présenter trois des meilleurs fournisseurs de VPN que nous connaissons.

Qu'est-ce que Tor?

Tor est un système permettant d'activer anonymecommunications sur Internet. Son utilisation rend plus difficile le suivi de l'activité d'un utilisateur vers un utilisateur spécifique. Il peut masquer les visites sur des sites Web, des publications en ligne, des messages instantanés et d'autres formes de communication en ligne. Le but de Tor est de "protéger la vie privée de ses utilisateurs, ainsi que leur liberté et leur capacité à mener des communications confidentielles en empêchant toute surveillance de leurs activités sur Internet".

En bref, Tor dirige le trafic Internetvia un réseau mondial gratuit de volontaires regroupant des milliers de relais et dissimulant l’emplacement et l’utilisation d’un utilisateur à toute personne effectuant une surveillance du réseau ou une analyse du trafic. Tor n’est pas destiné à résoudre complètement le problème de l’anonymat sur le Web ni à effacer complètement les traces de quiconque. Il est plutôt conçu pour réduire la probabilité que les sites retracent les actions et les données à l'utilisateur.

Comment fonctionne Tor? (En termes, tout le monde peut comprendre)

Bien que Tor soit un système relativement complexe,nous allons essayer d’expliquer son fonctionnement en termes simples. Avec une meilleure compréhension des principes de fonctionnement de Tor, on est mieux armé pour évaluer son degré d’anonymat et ses limites.

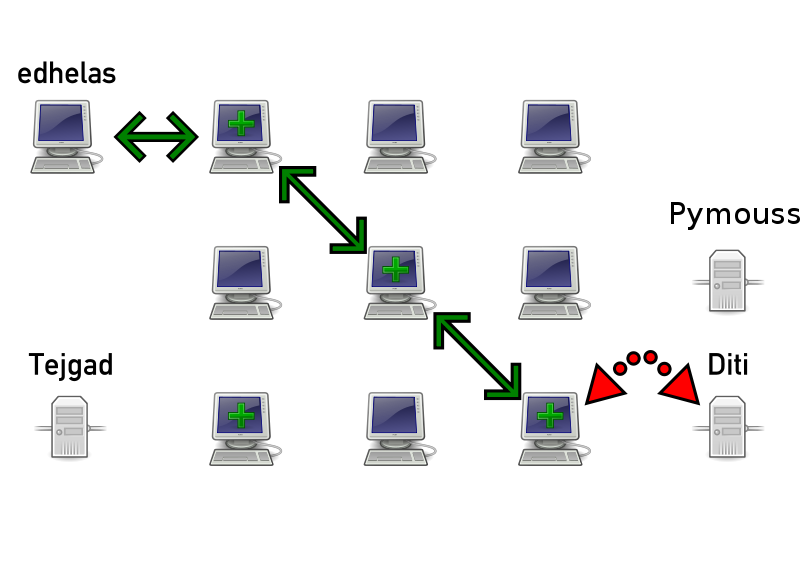

Lorsqu'un utilisateur de Tor veut ouvrir une communicationcanal vers une ressource distante - un site Web, par exemple - la première étape consiste à créer un itinéraire virtuel entre la source et la destination. Le client Tor (le logiciel exécuté sur l'ordinateur de l'utilisateur) a accès à une liste de nœuds Tor et l'utilise pour créer un circuit aléatoire à travers plusieurs nœuds. Leur nombre et leur emplacement dépendent des emplacements de la source et de la destination.

Chaque nœud du circuit virtuel ne connaît queles nœuds précédent et suivant. Par conséquent, seul le premier noeud connaît la source et seul le dernier connaît la destination. Si un nœud était compromis, il serait impossible de retracer le circuit.

Une fois le circuit construit, le clientencapsule les données et les chiffre une fois pour chaque nœud du circuit virtuel. Par exemple, si le circuit virtuel a 3 noeuds (il en a généralement bien plus), les données seront cryptées 3 fois, d’abord en utilisant la clé du dernier noeud, puis en utilisant le noeud du milieu et enfin en utilisant la première. C’est le système de cryptage de cette couche qui a donné son nom au routeur Onion.

Pourquoi mon FAI s'occuperait-il si j'utilise Tor?

Tout simplement parce que votre fournisseur de service Internetse soucie de toutes vos activités en ligne. Il y a plusieurs raisons à cela. Tout d'abord, ils veulent s'assurer que personne ne viole leurs termes et conditions. En outre, ils doivent offrir un niveau de service décent à tous leurs utilisateurs. Ils doivent donc veiller à ce que les ressources soient suffisamment allouées où et quand elles sont nécessaires. Enfin, ils pourraient également vouloir se protéger des poursuites judiciaires lorsqu'un de leurs utilisateurs enfreint la loi.

Le problème spécifique de Tor est qu’il est connu pourêtre utilisé pour toutes sortes d'actions illégales telles que le piratage de logiciels et de médias et un grand nombre d'activités criminelles. Cela rend les fournisseurs de services Internet très méfiants quant à son utilisation.

Et quand votre FAI soupçonne qu'un utilisateur peut violerleurs termes et conditions ou en enfreignant une loi locale, ils peuvent réagir de différentes manières. Certains sont connus pour avoir envoyé des avis d'infraction. D'autres vont réduire la bande passante de l'utilisateur suspecté. Et pire encore, certains vont interrompre brutalement le service.

Mon FAI sait-il que j'utilise Tor?

Pour le dire simplement, votre fournisseur de service Internetsait tout ce que vous faites. Et cela inclut l'utilisation de Tor. Bien sûr, étant donné les fonctionnalités d’anonymat et le cryptage puissant de Tor, ils ne sauront pas pourquoi vous utilisez Tor, mais ils sauront certainement que vous l’utilisez.

Et compte tenu de la réputation de Tor comme étant souvent utilisé pour mener des activités illégales en ligne, de nombreux FAI vont soit le bloquer soit le rendre complètement inutilisable.

Quelles sont mes options?

Le meilleur conseil que nous puissions vous donner est des'abstenir de toute activité illégale en ligne. Cela étant dit, tous les utilisateurs de Tor ne sont pas des criminels et vos raisons de demander l'anonymat peuvent être parfaitement légitimes et raisonnables. Toutefois, si votre fournisseur d’accès a quelque chose contre l’utilisation de Tor, vous devrez vous tourner vers un autre moyen d’atteindre la confidentialité recherchée.

Un réseau privé virtuel est probablement votre meilleurlorsque Tor ne travaillera pas avec votre FAI. Ils offrent une confidentialité et un anonymat similaires, quoique très différents. Ils ne sont peut-être pas aussi robustes et difficiles à craquer que Tor, mais les VPN offrent une protection suffisante dans la plupart des situations.

Et la meilleure chose à propos des VPN est qu’ils ne sont presque jamais bloqués par les fournisseurs de services Internet (si des cas exceptionnels existent) Ils ne peuvent pas être comme ils sont souvent la principale moyen de télétravail utilisé par les travailleurs pour se connecter à leurs réseaux d’employeurs à partir de leur domicile.

Comment fonctionnent les VPN?

Un réseau privé virtuel (VPN) établit unetunnel virtuel entre un périphérique protégé exécutant une application client VPN et un serveur VPN distant. Toutes les données entrant ou sortant du périphérique protégé sont chiffrées par l'application cliente à l'aide d'algorithmes robustes avant d'être envoyées via le tunnel au serveur VPN. Du côté du serveur, les données sont déchiffrées et envoyées vers leur destination sur Internet. Même si les données sont déchiffrées puis envoyées sur Internet au bout du tunnel, elles sont introuvables pour vous ou votre équipement. Une fois que les données ont atteint leur destination, elles sont considérées comme provenant du serveur VPN et non du périphérique d'origine.

Plus important encore, si vous êtes préoccupé parconfidentialité et anonymat, une personne (votre fournisseur de service Internet, des agences gouvernementales ou des utilisateurs malveillants) tentera d'intercepter votre trafic et de vous espionner vous le fera toujours de votre côté. C'est le segment qui est crypté lors de l'utilisation d'un VPN. Toute personne interceptant et examinant votre trafic ne verrait que des données indéchiffrables entre vous et un serveur VPN. Ils ne sauraient pas où vous allez ni ce que vous faites.

Avantages de l'utilisation d'un VPN

L'utilisation d'un VPN présente plusieurs avantages, outre les facteurs évidents de confidentialité et d'anonymat. Deux des plus connus sont contournement des restrictions d'accès imposées par votre fournisseur de services et contournant les limitations d'accès géographique.

Contournement des restrictions d'accès

Il existe de nombreux endroits qui, tout en fournissant un accès à Internet, le restreignent d’une manière ou d’une autre. Il est commun dans institutions académique, environnements de bureau et beaucoup points d'accès WiFi publics. Ces restrictions peuvent être un moyen de limiter l'utilisation de la bande passante, de réduire le temps perdu par les employés et les étudiants, de protéger les titulaires de droits d'auteur ou simplement de faire respecter l'éthique ou la moralité.

Ces restrictions sont généralement implémentées en utilisantsystèmes qu'un VPN peut facilement contourner. Cela ne fonctionne pas toujours, cependant. Depuis que l'utilisation du VPN est devenue de plus en plus répandue ces dernières années, de nombreuses entreprises utilisent des systèmes qui vont bloquer le trafic VPN. Heureusement, le logiciel client VPN s’est amélioré et le logiciel client de nombreux fournisseurs de VPN dispose d’un mode furtif qui donne au trafic un aspect de trafic «normal», en évitant tout blocage de VPN. Les meilleurs le font même sans intervention de l'utilisateur.

Contournement des limites géographiques

L’utilisation des VPN constitue un autre avantage majeur - et c’est peut-être la principale raison pour laquelle les gens les utilisent de nos jours - est de contourner les restrictions géographiques.

Plusieurs sites Web ou fournisseurs de contenu sur leInternet restreint l'accès aux utilisateurs situés dans une zone géographique spécifique. Certains le font parce qu'ils ont des offres locales différentes dans différentes régions. D'autres le font parce qu'ils ne sont autorisés par les titulaires de droits d'auteur que pour distribuer du contenu dans des régions spécifiques.

Ces limitations géographiques sont appliquées maisrefuser ou autoriser des connexions sur la base de leur adresse IP source. Une adresse IP est un numéro qui identifie de manière unique votre ordinateur sur Internet. Comme effet secondaire, votre adresse IP peut également révéler votre emplacement approximatif.

Comme nous l'avons indiqué, lors de l'utilisation d'un VPN, leLa ressource de destination considère que votre trafic provient du serveur VPN plutôt que de votre appareil et donc de l'adresse IP du serveur. Contourner les limitations géographiques consiste donc simplement à se connecter à un serveur VPN à l’emplacement approprié. La plupart des fournisseurs vous le permettent.

Sélection d'un VPN

Plusieurs facteurs doivent être pris en compte lors du choix du meilleur fournisseur de VPN pour leurs besoins. Nous avons compilé une liste de ceux que nous considérons comme les plus importants.

- Performance et stabilité: Un VPN ajoute une surcharge de réseau qui pourrait ralentiren bas de la communication. Il n’ya aucun moyen de contourner cela. Pour minimiser cela, vous avez besoin de serveurs VPN rapides. Vous souhaitez également que le service soit disponible lorsque vous en avez besoin. Pour cela, vous avez besoin d’un fournisseur fiable, doté d’un temps de disponibilité optimal.

- Paramètres de cryptage fort: Ceci est le facteur le plus important pour la vie privée. Le cryptage rend vos données presque impossibles à déchiffrer et empêchera votre FAI de vous surveiller. Plus le cryptage est élevé, plus vos données sont protégées. Ne vous contentez pas de moins de 128 bits, mais visez 256 bits ou plus. Nos principaux fournisseurs offrent tous un cryptage 256 bits.

- Politique de non-journalisation stricte: Une des caractéristiques les plus importantes quand ilvient à protéger votre vie privée. Si votre fournisseur VPN a été piraté ou contraint de révéler des informations sur vous ou vos activités en ligne, vous serez protégé s'il n'en a pas.

- Lieu et nombre de serveurs: Pour pouvoir contourner autant de zones géographiquesDans la mesure du possible, vous avez besoin d’un fournisseur disposant de serveurs situés dans le plus grand nombre d’emplacements possible. Vous avez également besoin d'un fournisseur avec plusieurs serveurs dans chaque emplacement. Les serveurs n’ont pas une capacité illimitée et peuvent ralentir s’ils sont trop occupés. Plus de serveurs signifie moins de charge sur chacun et, par conséquent, de meilleures performances

- Logiciels disponibles pour votre plate-forme: Vous n’utilisez pas nécessairement un ordinateur Windows. De nos jours, de plus en plus d'utilisateurs utilisent des appareils mobiles tels que des tablettes, des smartphones ou des téléviseurs. Vous devez choisir un fournisseur de réseau privé virtuel doté du logiciel client pour la plate-forme que vous utilisez.

Nos 3 meilleurs fournisseurs de VPN

1. ExpressVPN

ExpressVPN est surtout connu pour son cryptage puissantprotocoles, la vitesse de ses serveurs et son réseau mondial de plus de 1 500 serveurs dans 94 pays. Peu importe ce que vous voulez regarder et quelles que soient ses restrictions géographiques, il existe probablement un serveur dans le bon pays.

Le service ExpressVPN utilise le protocole OpenVPNavec cryptage AES 256 bits et secret de transmission parfait par défaut. De plus, il utilise des clés DHE-RSA de 4 096 bits protégées par l'algorithme SHA-512.

Malheureusement, le fournisseur ne dispose que d'une partiepolitique de non-journalisation. Cependant, il est vrai qu'ils ne conservent que des données sur les serveurs auxquels les utilisateurs se connectent et les dates auxquelles ils se connectent. Votre vie privée semble toujours être correctement protégée. La fonction de verrouillage du réseau d’ExoressVPN bloquera tout le trafic Internet dans les rares cas où la connexion serait interrompue, garantissant ainsi que vos données ne sont pas en danger.

L'abonnement ExpressVPN vous permet de vous connecter à partir detrois appareils simultanément. Il existe également des clients de bureau pour Windows, MacOS et Linux, ainsi qu'une application Android. Pour protéger votre maison entière à partir d'un seul point, vous pouvez également installer le logiciel VPN sur un routeur. Bien que le fournisseur ne propose pas de routeurs préconfigurés, des instructions détaillées sur la configuration de plus de douze modèles de routeurs de différents fabricants sont disponibles sur le site Web d’ExpressVPN.

- Débloque les réseaux américains Netflix, iPlayer et Hulu

- 94 pays, plus de 3000 serveurs

- Chiffrement AES-256 de niveau gouvernemental

- Aucune stratégie de journalisation bien appliquée

- Support de chat en direct.

- Un peu plus cher que d'autres options.

2. IPVanish

IPVanish caractéristique principale est son service rapide quisouligne à la fois la sécurité et la vie privée. Avec sa stratégie sans journalisation complète, le fournisseur ne conserve aucune donnée sur les activités des utilisateurs. Même ses employés ne peuvent pas voir ce que vous faites ou où vous allez en ligne.

Par défaut, IPVanish utilise le protocole OpenVPN.avec le cryptage 256 bits, une caractéristique standard chez la plupart des fournisseurs. Le service bénéficie de l'authentification SHA512 et de l'échange de clés DHE-RSA de 2 048 bits avec un secret de transmission parfait. IPVanish propose également un «kill switch» qui déconnectera le réseau en cas de déconnexion inattendue du VPN.

Avec plus de 950 serveurs répartis sur quelque 60pays, la chance est que vous serez couvert, peu importe la ressource géo-bloquée à laquelle vous essayez d'accéder. Un abonnement IPVanish permet à cinq appareils au maximum de se connecter simultanément. IPVanish propose un logiciel client pour les ordinateurs Windows et Macintosh et le fournisseur fournit également des instructions détaillées sur la configuration du service sous Linux à l'aide du logiciel OpenVPN. Il existe de très bonnes applications client Android et iOS. IPVanish fournit des instructions de configuration détaillées pour les marques de routeurs les plus connues et la société a noué des partenariats avec trois fournisseurs proposant des routeurs dotés du logiciel VPN IPVanish préinstallé.

3. CyberGhost

Avec 1300 serveurs dans environ 30 pays différents CyberGhost est impressionnant. Et leur réputation en tant que fournisseur de réseau privé virtuel de haute qualité est excellente.

Comme la plupart de ses concurrents, CyberGhost utilise leProtocole OpenVPN avec cryptage AES 256 bits, clés 2048 bits et secret parfait. CyberGhost en tant que politique de journalisation zéro stricte (une des meilleures de l’industrie, en fait). Le fournisseur ne conservera même pas les adresses électroniques des utilisateurs. CyberGhost a choisi de faire traiter tous les achats d'abonnement par les revendeurs, de sorte que les seuls renseignements personnels que CyberGhost conserve sur les utilisateurs sont leurs noms d'utilisateur. Parmi les autres fonctionnalités importantes de CyberGhost, il y a un coupe-feu Internet qui déconnectera automatiquement votre réseau en cas de coupure de la connexion VPN et de la protection des fuites DNS et IP. Du côté du client, les applications sont disponibles pour Windows, MacOS, iOS et Android.

- PRIX BAS: 6 mois EXTRA gratuits (79% de réduction - lien ci-dessous)

- Torrent autorisé

- Juridiction en Roumanie

- Politique de non-journalisation stricte

- Garantie de remboursement de 45 jours sans tracas.

- Impossible de débloquer certains sites de streaming populaires.

En conclusion

Tor est un excellent moyen de fournir un anonymat en ligne. Malheureusement, son utilisation courante pour mener toutes sortes d'activités douteuses - voire illégales - a amené les FAI à se méfier de son utilisation. Certains d'entre eux vont le bloquer ou prendre d'autres mesures plus drastiques lorsqu'ils le détectent, ce qu'ils peuvent facilement faire.

Un VPN, même s’il peut ne pas fournir le même niveau deL'obscurcissement des identités et des usages est moins mal perçu par les fournisseurs de services Internet, tout en offrant une protection plus que suffisante de la vie privée dans la plupart des situations. Avec de nombreux fournisseurs de réseaux VPN parmi lesquels choisir, notre liste de facteurs importants et notre liste des 3 meilleurs fournisseurs devraient vous aider à choisir celui qui conviendra le mieux à vos besoins.

Avez-vous déjà utilisé le réseau Tor? Si vous deviez en choisir un, préféreriez-vous utiliser Tor ou un VPN? Et si vous êtes un utilisateur VPN, quel est votre fournisseur préféré et pourquoi? Utilisez les commentaires ci-dessous pour partager votre expérience.

Comment obtenir un VPN GRATUIT pendant 30 jours

Si vous avez besoin d’un VPN pendant un court séjour, par exemple, vous pouvez obtenir gratuitement notre VPN classé au premier rang. ExpressVPN comprend une garantie de remboursement de 30 jours. Vous devrez payer pour l’abonnement, c’est un fait, mais cela permet accès complet pendant 30 jours et ensuite vous annulez pour un remboursement complet. Leur politique d'annulation, sans poser de questions, est à la hauteur de son nom.

commentaires