Si les certificats racine ne vous ont jamais été expliqués auparavant, le sujet peut sembler intimidant. Dans le guide d’aujourd’hui, nous couvrirons tous les points essentielsprocessus de cryptage que vous devez connaître pour prendre des décisions plus sûres en ligne. De plus, nous couvrirons les trois meilleurs VPN pour vous aider à améliorer votre sécurité Internet.

Le chiffrement a un rôle simple dans le monde numérique: envelopper les données dans un manteau de sécurité afin que seul le destinataire prévu puisse les lire. Le processus ressemble beaucoup à la création d’une clé et d’une boîte sécurisée pour chaque élément d’information qui quitte votre ordinateur. La cryptographie derrière le processus est incroyablement complexe, tout comme le processus utilisé pour lancer l'échange et vérifier les clés. Après tout, créer un verrou incassable ne vous sera pas très utile si quelqu'un peut obtenir la clé.

C'est ici que les certificats entrent en jeu. Ces minuscules fichiers constituent un élément fondamental de la cryptographie à clé publique utilisée par les navigateurs et les sites HTTPS pour valider certains types de cryptage. En d'autres termes, les certificats garantissent que chacun est ce qu'il prétend être, ce qui empêche les pirates informatiques malveillants et les tiers envahissants d'intervenir et d'espionner votre activité.

Les certificats racines sont au cœur de l'ensemblesystème de certification pour s’assurer qu’ils fonctionnent comme prévu. C’est un monde complexe avec beaucoup de jargon à parcourir, mais connaître le fonctionnement des certificats peut vous donner une bien meilleure compréhension du fonctionnement quotidien d’Internet. Continuez à lire pour un guide sur les certificats racine et leur rôle dans la confidentialité et la sécurité en ligne.

Comment obtenir un VPN GRATUIT pendant 30 jours

Si vous avez besoin d’un VPN pendant un court séjour, par exemple, vous pouvez obtenir gratuitement notre VPN classé au premier rang. ExpressVPN comprend une garantie de remboursement de 30 jours. Vous devrez payer pour l’abonnement, c’est un fait, mais cela permet accès complet pendant 30 jours et ensuite vous annulez pour un remboursement complet. Leur politique d'annulation, sans poser de questions, est à la hauteur de son nom.

Cryptographie à clé publique et privée

Avant de pouvoir passer aux certificats racine, il y aVoici quelques termes généraux de cryptographie avec lesquels vous devriez vous familiariser. Le chiffrement symétrique et asymétrique sont deux méthodes de sécurisation des données qui impliquent la génération de clés qui déverrouillent un code de chiffrement très spécifique. Chaque méthode fait des choses légèrement différentes. Pour nos besoins, le cryptage à clé publique est le plus important.

Cryptage à clé publique (asymétrique) - Deux clés mathématiquement correspondantes sont générées: une clé publique et une clé privée. Tout ce qui est chiffré à l'aide d'une clé ne peut être déchiffré que par l'autre. La même clé ne peut même pas décrypter les données précédemment cryptées.

Cryptage à clé privée (symétrique) - Deux clés privées identiques sont générées au moment où les données sont cryptées. Toute personne possédant l'une de ces clés peut chiffrer et déchiffrer des données sécurisées par l'autre clé.

Le cryptage asymétrique est incroyablement utile pourvérifier l'origine des données cryptées. Si vous avez une clé publique et que votre ami possède la clé privée correspondante, vous pouvez les utiliser pour échanger des messages en toute sécurité. Rédigez une note et chiffrez-la à l'aide de votre clé, en sachant que personne ne peut la lire, pas même vous-même! Lorsque votre ami recevra le message, il saura que cela vient de vous car sa clé pourrait le déchiffrer. C’est une forme simple de vérification de l’identité, mais elle jette les bases d’un système de sécurité extrêmement utile pour le monde numérique.

Cryptage et HTTPS

Avec les deux types de cryptage sur le chemin,Passons maintenant à la version Web de la communication privée, HTTPS. Le «S» ajouté à la fin de HTTP signifie «sécurisé». Vous le reconnaîtrez probablement à la petite icône de verrou qui apparaît souvent dans la zone URL de votre navigateur. En pratique, HTTPS est simplement un protocole HTTP standard (Hyper Text Transfer Protocol) avec un peu de cryptage SSL (Secure Socket Layer) ajouté. Cela garantit essentiellement que le trafic Internet standard ne peut pas être lu par des tiers, et il utilise un cryptage et des certificats pour y parvenir.

Lorsque vous visitez un site Web qui utilise HTTPS, unune conversation a lieu entre votre navigateur et le site auquel vous essayez d'accéder. Votre navigateur démarre le processus et demande des données sécurisées. Le site répond et envoie sa clé publique. Votre navigateur utilise la clé publique pour chiffrer des données que seul le site Web peut déchiffrer (à l'aide de la clé privée correspondante). Lorsque le site renvoie quelque chose, votre navigateur utilise la clé publique pour déchiffrer les données chiffrées avec la clé privée du serveur, etc.

Le seul problème avec cette partie du processusc’est qu’il n’ya aucun moyen de savoir si les propriétaires des clés sont ce qu’ils prétendent être. N'importe qui pourrait théoriquement prendre le contrôle d'une clé publique ou privée et se faire passer pour votre site HTTPS préféré, ce qui n'est pas du tout sécurisé. C’est là que les certificats et les autorités de certification entrent en jeu.

LECTURE CONNEXE: Qu'est-ce que le piratage DNS? Comment arrêter le piratage DNS?

À propos des certificats et des autorités de certification

Les certificats sont un peu comme des passeports ou unpermis de conduire pour les données cryptées. Chacune d’elles est émise par une autorité de certification (CA) de confiance, ce qui leur permet d’être vérifiée et donnée aux seules parties légitimes. Le processus d'obtention et d'utilisation d'un certificat pour un site Web HTTPS ressemble à ceci:

- Pour sécuriser un site avec HTTPS, un administrateur doit demander un certificat à une autorité de certification.

- Après avoir vérifié l'authenticité de l'administrateur, l'autorité de certification génère une clé publique et une clé privée à utiliser par le site.

- La clé publique est signée par l'autorité de certification, qui la chiffre avec sa propre clé privée.

- Le propriétaire du site reçoit une version chiffrée et non chiffrée de la clé publique.

- Le site Web est sécurisé avec HTTPS et enverra la clé publique aux navigateurs qui font des demandes de données.

Avec les certificats en jeu, le processus dela connexion à un site HTTPS comporte désormais une étape supplémentaire. Votre navigateur demande des données d’un site HTTPS. Le site répond et envoie sa clé publique. Votre navigateur déchiffre la clé et vérifie la signature pour s'assurer qu'elle a été générée par l'autorité de certification et qu'elle est valide. Si tel est le cas, la transaction se poursuit normalement, toutes les données étant cryptées dans les deux sens.

Certificats racine

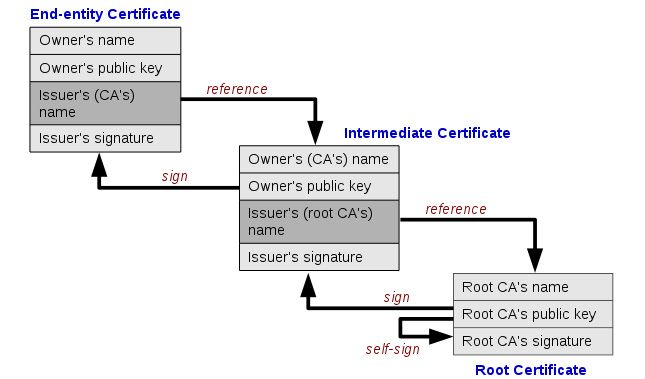

Les certificats sont accordés aux sites Web HTTPSpar les autorités de certification dans une sorte d'arborescence. Chaque vérification s’étend pour créer de nouveaux certificats mais fait également référence au certificat précédent. Tous ces éléments peuvent être rattachés à un certificat principal à l'origine du processus de signature. C'est ce qu'on appelle un certificat racine et ils forment la racine qui garantit que toute la chaîne de validation peut être approuvée.

Un exemple est probablement en ordre. Supposons que vous souhaitiez créer votre propre site Web utilisant HTTPS. Vous contactez une autorité de certification et demandez un certificat. Ils vérifient que vous êtes bien ce que vous prétendez être, perçoivent un petit paiement et remettent vos clés. Cette autorité de certification n’est toutefois pas une autorité de certification racine. Le certificat que vous avez reçu a été délivré par une autre autorité de certification. Le certificat de cette autorité de certification a été à son tour délivré par une autre autorité de certification, etc. Finalement, la partie émettrice peut être retracée jusqu'à un certificat racine, ce qui crée les autres certificats intermédiaires qui forment une chaîne de vérification.

Il existe des centaines d'autorités de certification dansdans le monde entier qui distribuent des certificats à diverses entreprises. Les certificats racine sont extrêmement importants, c’est pourquoi ils ne sont généralement publiés que par des développeurs de systèmes d’exploitation tels que Microsoft et Apple, ainsi que par quelques développeurs de navigateurs tels que Mozilla et Opera.

À quoi ressemble un certificat?

Les certificats sont des fichiers comme les autres. Ils sont incroyablement petits, ne dépassant pas quelques Ko, ce qui les rend faciles et rapides à transférer entre serveurs et tout type d’appareil connecté. Vous en trouverez quelques-uns sur votre système d'exploitation local en recherchant l'extension .crt. Veillez simplement à ne pas supprimer ou modifier ces éléments, car cela peut entraîner de graves problèmes.

L’ouverture d’un certificat dans un éditeur de texte montre unebloc de nombres et de lettres aléatoires générés par un algorithme de cryptographie complexe. C'est la clé de chiffrement qui déverrouille le chiffrement correspondant créé à l'aide de la clé privée appariée. Le fichier n’a pas beaucoup de sens aux yeux de l’homme, mais lorsqu’un certificat se met au travail, il accomplit beaucoup.

APPARENTÉ, RELIÉ, CONNEXE: Vishing Explained: Qu'est-ce que le phishing par appel vocal et comment se protéger?

Faux certificats et faux CA

Le système de certificats a pour but d'ajouterune couche de confiance dans le processus d'échange de clés. Si l’identité d’un développeur de logiciel ou de site Web peut être prouvée, la transaction est réalisée en toute sécurité. Des problèmes se posent toutefois dans le système de vérification. On sait qu'il existe de faux certificats et qu'au moins une autorité de certification émet de faux certificats. La plupart d’entre elles sont générées par des manœuvres gouvernementales secrètes, bien que des pirates informatiques individuels puissent également compromettre le système.

Du point de vue de l’utilisateur final, il existe trèsnous ne pouvons rien faire pour empêcher les faux certificats de nuire. La meilleure protection consiste à regarder les sites Web que nous utilisons et à les éviter s'ils vous semblent un peu suspects. C’est entièrement aux autorités de certification de détecter et d’éliminer les fausses sources, le cas échéant. Il existe des moyens de supprimer les certificats racine de votre propre système d’exploitation, mais il s’agit généralement d’une action infructueuse qui fait plus de mal que de bien.

Rester en sécurité avec un VPN

Bien que le fardeau de la sécurité avec des certificatsC’est en grande partie aux AC, les utilisateurs disposent de quelques outils qui peuvent aider à stabiliser d’autres parties de l’Internet. Les réseaux privés virtuels sont l'une des méthodes les plus couramment utilisées pour chiffrer et rendre anonyme le trafic en ligne. Avec un VPN, vous éviterez diverses attaques de type «man-in-the-middle» qui ciblent les fournisseurs de services Internet locaux ainsi que les utilisateurs dont les données ne sont pas cryptées. Il s’agit d’une forme d’intimité de base, mais d’une efficacité remarquable.

Les VPN sont faciles à utiliser et offrent une grande variété dedes fonctionnalités qui vont bien au-delà de l'anonymat et de la sécurité en ligne. Pour commencer, vous pourrez modifier votre emplacement virtuel pour accéder à des vidéos géo-restreintes d'autres pays, protéger vos appareils mobiles des connexions Wi-Fi publiques nuisibles, contourner les blocs de censure, vaincre le contrôle de votre FAI et même cacher votre trafic à vos FAI. et efforts de surveillance de masse. Tout ce que vous avez à faire est de choisir un VPN fiable, d’exécuter le logiciel, et vous êtes prêt à partir.

Vous trouverez ci-dessous quelques services VPN recommandés qui accordent une priorité élevée à la confidentialité et à la sécurité. Essayez l’un d’entre eux et vous verrez à quel point un bon VPN peut être simple et puissant.

1. ExpressVPN

ExpressVPN est une question de vitesse. La société exploite un vaste réseau de plus de 3 000 serveurs dans 94 pays différents, offrant aux utilisateurs un accès pratique à des connexions sans décalage, où qu’ils se trouvent. Chacun de ces serveurs offre des vitesses incroyables tout au long de la journée, même pendant les périodes de pointe ou de charge utilisateur élevée. Mieux encore, vous pouvez consulter le score de latence et de vitesse d’un serveur à partir du logiciel ExpressVPN et changer instantanément d’emplacement, ce qui vous permet de toujours trouver la connexion la plus rapide possible.

Autres fonctionnalités que nous aimons beaucoup avec ExpressVPN:

- Applications personnalisées faciles à utiliser pour Windows, Mac, Linux, iOS, etc.

- Accès fiable à Netflix, même lorsque d’autres VPN sont bloqués.

- Bande passante illimitée, pas de limite de vitesse et pas de limitation.

- Protection contre les fuites DNS et un kill switch automatique.

- Idéal pour contourner la censure dans des pays comme la Chine.

Lisez notre avis complet sur ExpressVPN.

- OFFRE SPÉCIALE: 3 mois gratuits (49% de réduction - lien ci-dessous)

- Service rapide avec perte de vitesse minimale

- Chiffrement AES-256 de niveau gouvernemental

- Politique de non-journalisation stricte

- Support de chat en direct.

- Un peu plus cher que d'autres options.

2. NordVPN

NordVPN est un VPN bien connu et très respecté. La société dispose d’un réseau absolument massif de serveurs, plus de 5 200 dans 60 pays différents, ce qui pourrait être le plus important de l’ensemble du marché des VPN. Cela vous donne une variété impressionnante d’options lorsque vous devez sélectionner une connexion hors du pays pour la diffusion vidéo en continu ou pour contourner les blocs de censure. Le réseau de serveurs de NordVPN est également incroyablement rapide, et vous pouvez y accéder sans sacrifier une once de confidentialité ou de sécurité.

Quelques-unes des meilleures fonctionnalités de NordVPN:

- Des fonctions de confidentialité puissantes permettent un accès ouvert à Internet, même dans des pays soumis à la censure, comme la Chine.

- Stratégie de journalisation zéro couvrant tout, du trafic à la bande passante, aux adresses IP et aux horodatages.

- Serveurs uniques à double cryptage qui encapsulent les données dans un cryptage SSL à 2 048 bits.

- Un excellent VPN avec un accès rapide et fiable à Netflix.

Lire notre examen complet de NordVPN.

- OFFRE SPÉCIALE: plan triennal (75% de réduction - lien ci-dessous)

- Pas de limite de bande passante

- Permet plusieurs connexions (6 appareils)

- Double VPN ultra-sécurisé pour le cryptage des données

- Service à la clientèle 24/7.

- Très peu

- Le traitement du remboursement peut prendre jusqu'à 30 jours.

3. IPVanish

IPVanish est un excellent VPN pour quiconque veutrester invisible en ligne. Cela commence par un cryptage AES 256 bits fort pour toutes vos données, en enveloppant le tout dans un shell incassable qui le garde caché lorsqu’il passe par votre fournisseur de services Internet. Ce cryptage est sauvegardé avec une politique de journalisation zéro incroyable sur tout le trafic transitant par les serveurs d’IPVanish. Le réseau lui-même compte plus de 850 nœuds et couvre 60 pays, avec plus de 40 000 adresses IP à utiliser. Chaque fois que vous vous connectez à IPVanish, vous oubliez votre identité personnelle, ce qui rend tout Internet aussi ouvert et sécurisé que possible.

IPVanish comprend également les fonctionnalités suivantes:

- Logiciel rapide et facile à utiliser pour PC, ordinateurs portables, smartphones, Chromebooks et tablettes.

- Bande passante illimitée, pas de limite de vitesse, et pas de restrictions sur le trafic P2P ou torrent.

- Téléchargements sécurisés, rapides et anonymes, parfaits pour les utilisateurs de torrent et de Kodi.

- Parfait pour contourner les filtres de censure et accéder au contenu bloqué.

Lisez notre avis complet sur IPVanish.

Comment obtenir un VPN GRATUIT pendant 30 jours

Si vous avez besoin d’un VPN pendant un court séjour, par exemple, vous pouvez obtenir gratuitement notre VPN classé au premier rang. ExpressVPN comprend une garantie de remboursement de 30 jours. Vous devrez payer pour l’abonnement, c’est un fait, mais cela permet accès complet pendant 30 jours et ensuite vous annulez pour un remboursement complet. Leur politique d'annulation, sans poser de questions, est à la hauteur de son nom.

commentaires