Tout ce que nous faisons en ligne laisse une empreinte numérique.

Taper quelque chose dans Google, vérifier son courrier électronique,regarder une vidéo, même en cliquant simplement sur un site Web aléatoire, tout laisse une trace. En fonction de vos pratiques en matière de confidentialité, ce sentier peut offrir un peu ou beaucoup d’informations sur vous-même, allant de votre nom et adresse à vos habitudes d’épicerie et de visionnage de vidéos. Les agences gouvernementales telles que la NSA peuvent utiliser cette empreinte numérique pour surveiller tout ce que vous faites en ligne.

La surveillance numérique jette une ombre au large et estde plus en plus commun au fil des ans. La NSA n’est pas la seule agence gouvernementale à pratiquer ce type de surveillance. Heureusement, il existe des outils qui peuvent aider les utilisateurs moyens à protéger leur vie privée et à mettre un terme aux logiciels espions et au suivi en ligne.

Comment obtenir un VPN GRATUIT pendant 30 jours

Si vous avez besoin d’un VPN pendant un court séjour, par exemple, vous pouvez obtenir gratuitement notre VPN classé au premier rang. ExpressVPN comprend une garantie de remboursement de 30 jours. Vous devrez payer pour l’abonnement, c’est un fait, mais cela permet accès complet pendant 30 jours et ensuite vous annulez pour un remboursement complet. Leur politique d'annulation, sans poser de questions, est à la hauteur de son nom.

Arrêtez la NSA d'espionner: premières étapes

Le lien le plus faible dans la vie privée quotidienne est l'hommeErreur. Qu'il s'agisse d'oublier de vous déconnecter d'un compte de médias sociaux ou de taper un mot de passe dans la mauvaise case, lorsque de petites quantités de données parviennent à pénétrer dans le monde, c'est peut-être aussi notre faute que quiconque. C’est la raison pour laquelle vous devez commencer par prévenir l’espionnage par les NSA.

La règle numéro un pour le maintien de la vie privéeEn ligne, c’est le suivant: n’ouvrez pas et ne téléchargez rien d’aussi suspect. Les logiciels espions se retrouvent souvent sur les ordinateurs personnels et les appareils mobiles simplement parce que les utilisateurs ont cliqué sur un lien qu’ils ne devraient pas avoir. Si quelque chose vous semble déplacé, laissez-le tranquille, tout simplement.

Utilisez les astuces ci-dessous pour commencez à protéger votre vie privée en ligne:

1. Supprimer les extensions du navigateur - Quel que soit le navigateur que vous utilisez, le premierCe que vous devriez faire est de regarder vos extensions installées. Même s’ils peuvent sembler assez innocents, les extensions ont souvent la capacité de lire ou de transmettre l’historique de navigation, les transformant essentiellement en plug-ins de logiciels espions. Certains d'entre eux même injectent des publicités ou incluent des scripts de suivi qui exploitent vos données. Désinstallez toutes les extensions dont vous n’avez absolument pas besoin, et pour celles que vous conservez, assurez-vous qu’elles n’ont accès à aucune information privée.

2. Cesser d'utiliser les réseaux sociaux - Les réseaux sociaux tels que Instagram, Twitter etFacebook sert de vaste référentiel d'informations personnelles auquel les gens contribuent intentionnellement. Publier des photos de vos vacances ou parler de l’impressionnant déjeuner que vous avez euz semble bien innocent, mais c’est ce que les entreprises peuvent faire avec ces données qui compromettent votre sécurité. Les réseaux sociaux peuvent partager ou vendre des informations que vous ajoutez, et si une agence gouvernementale telle que la NSA fait une demande de données, l'entreprise doit se conformer. Si vous voulez mettre fin à l'espionnage, arrêtez d'utiliser les réseaux sociaux, en particulier Facebook.

3. Utilisez crypto-monnaie pour les achats - Utiliser une monnaie numérique décentralisée commeBitcoin ne peut que garantir votre confidentialité lors de vos transactions en ligne. Les cartes de crédit et les comptes PayPal sont extrêmement faciles à suivre, en particulier pour la NSA. En exploitant la puissance anonyme de la crypto-monnaie, vous pouvez effectuer des achats sans laisser de trace.

4. Gardez les périphériques et les systèmes d'exploitation à jour - Des correctifs de sécurité importants sont souvent livrésvia des mises à jour petites mais fréquentes et des vulnérabilités de correction exploitées par les derniers logiciels malveillants et espions. Il peut être ennuyeux de devoir mettre à jour tout le temps, mais pour votre vie privée, c’est un petit prix à payer.

5. Ne laissez pas de périphériques inutiles en ligne - À mesure que les appareils ménagers et autres appareils technologiques deviennentplus avancés, la première chose qu’ils font est de demander l’accès à Internet. Idéalement, cela ne serait utilisé que pour les mises à jour et les notifications et pas grand-chose d'autre, mais la triste vérité est que même votre caméra Smart TV ou connectée à Internet peut transmettre des informations privées à des sources inconnues. À moins que votre réfrigérateur ait besoin d’un accès Internet pour fonctionner, ne le laissez pas en ligne.

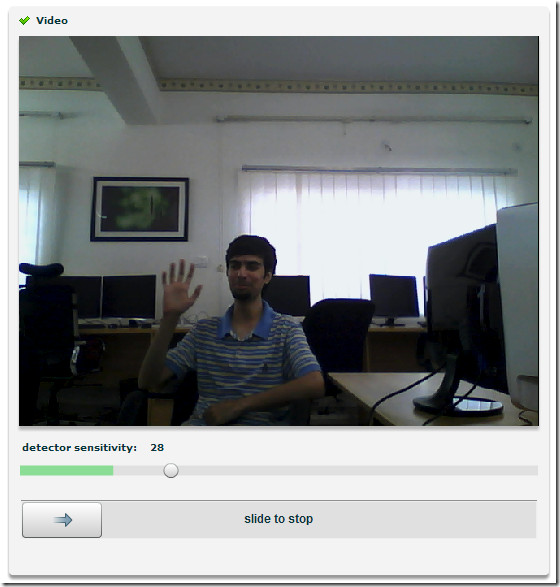

6. Couvrez ou débranchez votre webcam - Cela ressemble à quelque chose que ferait une personne paranoïaque, mais le simple fait de coller un morceau de ruban adhésif sur la webcam et le microphone de votre ordinateur portable est un moyen de dissuasion aux logiciels espions étonnamment efficace.

7. Le mode incognito n’arrête pas d’espionner - Il est à noter que les onglets privés sur les navigateursChrome, Firefox, Opera et Safari n’empêcheront pas la NSA d’espionner vos activités en ligne. Ces modes suppriment simplement les traces d'activité locales, pas votre parcours en ligne.

Extensions du navigateur pour arrêter l'espionnage par la NSA

Le navigateur Web est une plaque tournante pour la plupart de nos ressources en ligne.activité. Chaque clic, chaque site Web et la plupart des communications privées y passent quotidiennement, ce qui en fait un point de départ idéal pour renforcer votre vie privée et éviter l'espionnage.

Après avoir sélectionné votre liste d’extensions de fichiers inutilisés etextensions potentiellement dangereuses, il est temps d’incorporer de nouveaux outils pour verrouiller vos informations personnelles et empêcher les badauds de la NSA. Les suggestions ci-dessous sont largement utilisées par la communauté de la confidentialité et sont disponibles pour la plupart des navigateurs modernes, y compris Chrome, Opera et Firefox.

- HTTPS Everywhere - Extension réalisée par Electronic Frontier Foundation (EFF) qui oblige un certain nombre de sites Web populaires à utiliser une connexion sécurisée.

- Privacy Badger - Un autre ajout de l'EFF. Celui-ci bloque les publicités invasives, les traqueurs d'espionnage et contribue à décourager les empreintes digitales des navigateurs.

- NoScript - Un add-on anti-suivi phénoménal pour Firefox et les autres navigateurs basés sur Mozilla.

- Déconnecter - Un puissant outil de confidentialité qui aide à prévenir les fuites de données et protège vos informations.

Utilisez un moteur de recherche qui ne vous suit pas

Avez-vous déjà vu une publicité pour un produit?directement liée à quelque chose que vous regardiez plus tôt dans la journée? C’est le suivi des recherches au travail, et c’est une énorme invasion de la vie privée qui permet à la NSA de suivre facilement ses activités. Google, Yahoo !, Bing et presque tous les autres moteurs de recherche conservent de nombreux enregistrements de requêtes de recherche. Lorsque vous tapez quelque chose dans Google, cette chaîne est stockée et associée à votre navigateur et à votre adresse IP. Tout ce que la NSA a à faire est de demander et cette information peut être la leur.

Il n’ya vraiment qu’une solution pour évitersuivi comme ceci: utilisez un moteur de recherche différent. DuckDuckGo est extrêmement populaire et offre la promesse absolue de ne jamais stocker d'informations personnelles, de ne jamais vous suivre avec des publicités et de ne jamais suivre votre activité. Déjà. En modifiant vos raccourcis par défaut pour utiliser DuckDuckGo au lieu de Google, vous retrouverez un peu d'intimité et créerez un autre obstacle entre vous et les espions de la NSA.

- DuckDuckGo - Le moteur de recherche axé sur la confidentialité.

Basculer vers un fournisseur de messagerie sécurisé

Le courrier électronique n'a jamais été conçu pour la sécurité. Le protocole de communication simple a été mis au point lorsque Internet en était à ses balbutiements et que le respect de la vie privée n’était pas vraiment un problème. Lorsque vous tapez une lettre à votre patron ou à un ami, elle est envoyée en clair de votre appareil à votre serveur de messagerie, de ce serveur au serveur de messagerie de votre ami, puis à l'appareil de votre ami, en passant éventuellement par plusieurs nœuds. -entre. À chaque étape, le contenu est facilement accessible à toute personne surveillant le réseau, ne permettant à aucune partie, même les niveaux de confidentialité les plus élémentaires.

Courrier électronique ressemble beaucoup à l'envoi d'une carte postale: quiconque le rencontre peut le lire. Le moyen le plus simple de protéger le contenu d’une lettre envoyée par la poste est de la mettre dans une enveloppe. En termes numériques, cela signifie l’ajout d’un cryptage, chose que même la NSA aura du mal à casser.

Plusieurs services de messagerie offrentchiffrement de bout en bout et confidentialité des données de base. Changer signifie renoncer à votre ancienne adresse électronique, ce qui peut être aussi frustrant que de changer de numéro de téléphone, mais la sécurité et la confidentialité renforcées en valent la peine.

- ProtonMail - De loin le meilleur fournisseur de services de messagerie chiffré et de loin le plus apprécié.

- Lavabit - Un fournisseur de messagerie crypté fiable avec des fonctionnalités de confidentialité extrêmement puissantes.

- Tutanota - Un nouveau venu dans l'industrie qui fournit des courriels privés sans tracas.

Modifier les programmes de chat

Des programmes de messagerie instantanée et de conversation vocale tels queSkype est notoirement mauvais pour protéger les données des utilisateurs. Si la NSA souhaite écouter votre conversation, la porte est ouverte. Si vous avez besoin d’une communication instantanée en ligne et que vous ne souhaitez pas renoncer à votre droit à la confidentialité, passez à l’un des programmes ci-dessous.

- Bleep - messagerie privée de l'équipe qui a créé BitTorrent. Exploite les communications entre homologues pour éliminer le serveur central, rendant l’espionnage assez difficile.

- Plug-in Off-the-Record - Complément pour le service de messagerie instantanée Pidgin, OTR chiffre les messages en ligne pour des conversations plus privées.

- Semaphor - Discussion en groupe cryptée et partage de fichiers.

- Jitsi - Une alternative Skype plus sécurisée offrant un chat vidéo crypté.

Utiliser un logiciel antivirus

La première étape du blocage des logiciels espions consiste à créerbien sûr, il n’a aucune chance de fonctionner sur votre ordinateur. Même les utilisateurs prudents peuvent tomber sur un virus de temps en temps, ce qui explique pourquoi il peut être utile de disposer d'un bon logiciel antivirus à jour.

Malheureusement, le monde des antivirus est en proie àinvasions de la vie privée. Il a été démontré que des programmes populaires tels que Avast et la version gratuite d’AVG enregistrent et stockent une liste des sites Web visités. Ils offrent toujours une protection de base contre les logiciels espions, mais comme ils fonctionnent eux-mêmes, ce n’est pas vraiment une bonne solution.

Si vous utilisez Windows et préférez ne pas utiliser lel’option ci-dessous, le logiciel Defender de Microsoft est un deuxième meilleur choix. Notez que Microsoft a été nommé dans le cadre du programme PRISM (voir ci-dessous) et partage des informations avec la NSA. Il ne s’agit donc pas de l’option la plus sécurisée disponible.

- Clamwin - Un antivirus gratuit et à code source ouvert qui ne surveille rien.

Remplacer les logiciels courants par des solutions de rechange respectueuses de la vie privée

Nous avons utilisé des dizaines de logiciels différents etapplications chaque jour, à la maison et au travail. Beaucoup d'entre eux sont connus pour stocker et partager des informations utilisateur avec des tiers et des agences gouvernementales, y compris la NSA.

Les programmes et les applications les plus courants ont plus de sécuritéalternatives, en particulier si elles sont conçues pour traiter des informations sensibles. Le logiciel ci-dessous vous offre une couche de sécurité supplémentaire contre les fuites et le vol de données en fournissant un cryptage et d'autres fonctionnalités centrées sur la confidentialité.

- Signal Private Messenger - Application d'appels et SMS privée et cryptée pour iPhone et Android.

- SpiderOak One - Alternative d'hébergement cloud cryptée et sans connaissances à Dropbox et Google Drive.

- ENCRYPT.One - Partagez des fichiers avec une interface cryptée basée sur un navigateur.

- Atlantis Word Processor - Un traitement de texte riche en fonctionnalités qui vous permet de chiffrer des fichiers en quelques clics.

Sécurisez votre téléphone portable

Les smartphones portent une énorme quantité de personnelsdonnées, de notre adresse personnelle aux contacts, informations bancaires, e-mails, etc. Ce sont des cibles de grande valeur pour les voleurs et les pirates, et la NSA sait qu’elle peut obtenir beaucoup d’informations à partir d’une source unique. Garder le contenu de votre téléphone cellulaire en sécurité devrait être une priorité absolue.

En plus du vol de données en ligne, les appareils mobilesont le risque supplémentaire d'être physiquement compromis. Il est facile d’oublier votre téléphone dans un café ou de demander à quelqu'un de le soulever d’un sac à main ou d’un sac à dos. Ils peuvent installer des logiciels espions ou des enregistreurs de frappe, qui peuvent tous deux acheminer des données directement aux agences gouvernementales à votre insu.

En plus de faire preuve de bon sens et de garder votre appareil avec vous à tout moment, vous pouvez prendre certaines mesures pour renforcer la confidentialité et empêcher le NSA de suivre votre téléphone.

Utilisez un code d'accès fort - Il est tentant de définir les codes de passe d'écran de verrouillage surcombinaisons simples à quatre chiffres ou motifs de balayage. Après tout, nous déverrouillons nos téléphones des dizaines de fois par jour, ce qui pourrait vous faire gagner beaucoup de temps! En passant à un code de six chiffres ou à un motif de balayage à six nœuds, vous augmentez de façon exponentielle la complexité de votre mot de passe, ce qui rend difficile la résolution des problèmes de superordinateur.

Activer le mode avion - Si vous ne téléphonez pas activement, activez le mode avion pour cesser de transmettre des informations aux stations cellulaires locales.

Retirer la batterie - Les téléphones peuvent envoyer des données de localisation tant qu'ils sont alimentés. Sans batterie, rien ne peut être envoyé.

Crypter votre appareil - Le cryptage téléphonique local verrouille les fichiers sur votre appareil et les rend illisibles sans les clés de décryptage appropriées.

Traitez votre téléphone comme un ordinateur - Utilisez-vous des pare-feu, des réseaux privés virtuels (VPN), des bloqueurs de publicité et des discussions cryptées sur votre PC? N’oubliez pas de faire la même chose sur votre téléphone.

Malheureusement, les téléphones portables ne seront jamaisparfaitement sécurisé. Pour pouvoir envoyer des données sur votre appareil, l'entreprise de téléphonie mobile doit pouvoir la retrouver. Cela signifie qu’il faut transmettre des informations de localisation sans fil, ce qui est un cadeau mortel aux espions de la NSA. Assurez-vous de lire nos guides sur la sécurisation d'un iPhone ou d'un téléphone Android. Et quels sont les meilleurs VPN pour iOS et Android.

La solution numéro un pour cela consiste à cesser complètement d'utiliser un smartphone.

Utiliser le navigateur Tor

Le réseau Tor a été construit pour l'anonymat. Tor encapsule les données dans des couches de chiffrement et les transmet à une série d'ordinateurs appelés nœuds. Chaque nœud détache une couche de chiffrement, qui révèle les instructions sur le prochain nœud sur lequel transmettre les données. Lorsque la dernière couche est décollée, les données sont livrées à leur destination. Cela permet aux communications numériques de se dérouler sans laisser de trace directe, ce qui rend extrêmement difficile, voire impossible, pour la NSA de suivre votre activité.

Le navigateur Tor est une version hautement personnalisée deFirefox qui utilise le réseau Tor pour tout son trafic. Au lieu d'utiliser Chrome ou Safari pour effectuer vos tâches quotidiennes, vous pouvez utiliser le navigateur Tor et tirer parti de la sécurité et de l'anonymat qu'il procure. Vous ne pourrez pas regarder la plupart des vidéos en ligne ni tirer parti du contenu utilisant JavaScript, ActiveX, Java ou QuickTime, et le navigateur Tor est beaucoup plus lent que votre navigateur habituel grâce au cryptage qu'il fournit, mais vous serez capable de réaliser la plupart de vos activités de recherche et de navigation sans annoncer votre présence à la NSA.

Investissez dans un bon VPN

Une des choses les plus puissantes que vous puissiez faire pourAssurez-vous que votre vie privée en ligne utilise un réseau privé virtuel. Les VPN agissent comme un tunnel entre votre ordinateur et Internet au sens large. Au lieu d'envoyer des données brutes, les FAI peuvent collecter et les pirates informatiques peuvent voler, un VPN crypte tout et l'envoie à des serveurs situés dans le monde entier. Vos données personnelles ne sont pas attachées à ce trafic. Même s’ils l’étaient, ils sont cryptés et quasiment impossibles à déchiffrer.

ExpressVPN - Notre recommandation

Si vous souhaitez en savoir plus sur ExpressVPN, lisez notre examen approfondi.

- OFFRE SPÉCIALE: 3 mois gratuits (49% de réduction - lien ci-dessous)

- Connexion ultra rapide et fiable

- Protocoles de cryptage sécurisé et VPN

- Pas de journaux pour les données personnelles

- Chat en direct 24/7.

- Plan cher mois par mois.

Lorsque vous magasinez pour un VPN, il existe un certain nombre defacteurs que vous voudrez prendre en compte. La confidentialité est en haut de la liste et un bon indicateur du sérieux avec lequel le service VPN prend votre confidentialité est de s'assurer qu'il applique une politique de journalisation zéro stricte. La protection contre les fuites DNS et les commutateurs de neutralisation sont également des fonctionnalités utiles qui permettent d'éviter la perte de données.

Pour plus d'informations sur la recherche des VPN les plus rapides, les plus sûrs et les plus riches en fonctionnalités, consultez nos guides ci-dessous:

- Meilleur VPN pour les États-Unis - Assurez-vous que la NSA ne peut pas vous localiser.

- Les fournisseurs de VPN les plus rapides - Quand la vitesse est la priorité absolue.

- Meilleur VPN pour Windows - Meilleure confidentialité pour les utilisateurs Windows.

Systèmes d'exploitation de commutation

C’est un gros problème de changer de fonctionnement.système, mais il a été démontré que Windows et MacOS fuyaient les données des utilisateurs et offraient des portes dérobées à la NSA pour espionner les utilisateurs. Windows est également particulièrement vulnérable aux logiciels espions et aux outils de suivi, et les deux systèmes d'exploitation possèdent des fonctionnalités permettant de partager les informations des utilisateurs avec les développeurs. Il est presque impossible de contourner ces problèmes avec un degré de certitude certain, car ils sont profondément intégrés aux systèmes d’exploitation et ne peuvent pas être éteints facilement.

Comment pouvez-vous éviter le suivi du système d'exploitationpiège? En passant à Linux. Les distributions Linux gratuites et à code source ouvert sont conçues par des personnes sensibilisées à la vie privée et disposent d'outils extraordinaires pour empêcher le suivi en ligne. Presque tous les programmes et applications que vous utilisez fonctionneront parfaitement sous Linux, et le processus d’installation n’est pas aussi complexe que vous pourriez le croire.

- Ubuntu - L’une des distributions Linux les plus conviviales jamais conçues.

- Linux Mint - Recrée un environnement de bureau traditionnel en mettant l'accent sur la facilité d'utilisation.

Utiliser le système d'exploitation Tails

Tails est un système d'exploitation live légerconstruit dans le seul but de protéger la vie privée des utilisateurs. Le système d'exploitation fonctionne à partir d'un DVD, d'une carte SD ou d'une clé USB et utilise un cryptage puissant pour brouiller toutes les données qui quittent l'appareil. Il exploite également le réseau Tor et le navigateur Tor et utilise un service de messagerie instantanée sécurisé, ce qui rend extrêmement difficile pour la NSA le suivi de votre activité.

Tails OS n’était pas conçu pour les tâches informatiques quotidiennes,bien qu’il soit étonnamment capable compte tenu de sa taille. Si vous avez des tâches délicates à effectuer ou souhaitez garantir un niveau de confidentialité supérieur pour certaines recherches ou téléchargements, conserver une copie de Tails à portée de main est une excellente idée.

Suivez les instructions ci-dessous pour installer Tails:

- Utilisez votre navigateur Web pour télécharger Tails OS.

- Exécutez le programme d’installation de Tails et suivez les instructions à l’écran.

- Redémarrez votre ordinateur et démarrez directement dans Tails OS.

- Entrez vos coordonnées Wi-Fi ou de connexion pour accéder à Internet.

- Ouvrez Tor (inclus dans le téléchargement de Tails) et naviguez sur le Web à votre guise.

Qu'est-ce que le programme NSA PRISM?

PRISM est un nom de code pour un programme exploité parl’Agence nationale de sécurité (NSA) des États-Unis, qui collecte les communications numériques d’au moins neuf grandes sociétés Internet telles que Microsoft, Yahoo !, Google, Facebook, YouTube, AOL, Skype et Apple. Ces données comprennent tout, des courriers électroniques aux documents texte, en passant par les photos, les informations de localisation, les adresses IP, l'historique de navigation et le contenu des appels vidéo, qui ont tous été légalement donnés à la NSA sans l'autorisation de l'utilisateur.

Le programme PRISM est la première source de données brutesrenseignements utilisés pour les rapports de la NSA, ce qui est un indicateur clair de l'ampleur de la surveillance numérique. Presque toutes les personnes ayant utilisé Internet ont visité des sites des sociétés susmentionnées, ce qui signifie que la NSA a théoriquement accès à leurs données personnelles. La vie privée n'a jamais été plus importante qu'aujourd'hui.

Comment obtenir un VPN GRATUIT pendant 30 jours

Si vous avez besoin d’un VPN pendant un court séjour, par exemple, vous pouvez obtenir gratuitement notre VPN classé au premier rang. ExpressVPN comprend une garantie de remboursement de 30 jours. Vous devrez payer pour l’abonnement, c’est un fait, mais cela permet accès complet pendant 30 jours et ensuite vous annulez pour un remboursement complet. Leur politique d'annulation, sans poser de questions, est à la hauteur de son nom.

commentaires