Rester en ligne en ligne est une mission permanente quivous oblige à en apprendre davantage sur les nouvelles cybermenaces et à trouver des moyens de vous protéger. De l'extraction non autorisée de crypto-monnaies au piratage de vulnérabilités sur des réseaux wifi publics, il existe de nombreuses menaces à la sécurité. L’existence de botnets est un type de cyber-menace récemment reconnu. Un réseau de robots, du terme réseau de robot, désigne un groupe d'ordinateurs reliés entre eux et contrôlés à distance par un individu non autorisé. C’est un moyen de permettre à quelqu'un d’accéder à votre ordinateur et de le contrôler à des fins néfastes.

Les botnets sont une forme particulièrement pernicieuse demenace pour la sécurité car vous pouvez en faire partie en choisissant un VPN non sécurisé - le logiciel qui est censé vous protéger, peut vous exposer à davantage de dangers! Ci-dessous, nous expliquerons ce qu'est un botnet et vous indiquerons comment éviter les VPN douteux qui pourraient en faire partie, puis nous vous recommanderons des VPN de confiance pouvant vous protéger des réseaux de zombies. Continuez à lire pour apprendre Qu'est-ce qu'un botnet et comment en rester à l'abri?

Comment fonctionne un botnet?

Pour comprendre pourquoi les réseaux de zombies constituent une menace,Il est utile de savoir qu’elles sont créées à partir d’un réseau de machines contrôlées illégalement par une personne ou une organisation. Les machines qui font partie d’un réseau botnet peuvent inclure des téléphones et des ordinateurs tels que les périphériques que vous utilisez personnellement, mais peuvent également inclure des serveurs, des routeurs et même d’autres périphériques informatisés tels que des consoles de magasin et des caméras de vidéosurveillance. Le botnet relie tous ces périphériques afin que leur puissance de calcul combinée puisse être utilisée aux fins du contrôleur de botnet.

Un botnet a été formé en accédant à cesdispositifs, leur puissance de calcul combinée peut être utilisée à plusieurs fins douteuses. Parmi les utilisations les plus courantes des réseaux de zombies, on peut citer les machines à corder dans des attaques par déni de service distribuées, dans lesquelles un site Web est attaqué alors que des centaines, voire des milliers de machines tentent à plusieurs reprises d'accéder au site en même temps, ce qui entraîne la panne du serveur, ou spamming, dans lesquels les appareils sont utilisés pour envoyer des milliers d'e-mails d'annonces publicitaires non sollicités en recherchant des adresses électroniques dans des sites Web. Parmi les autres utilisations des réseaux de zombies, citons la fraude aux clics, dans laquelle un site Web configuré avec une annonce est utilisé, puis les périphériques de bots sont utilisés pour cliquer cette annonce afin de frauder de l'argent de l'annonceur, ou l'exploration de crypto-monnaie, dans laquelle les cycles de calcul sont utilisé pour le Bitcoin ou d'autres devises sans l'autorisation du propriétaire de l'appareil.

Alors que les botnets sont le plus souvent configurés et utiliséspar des organisations criminelles, il convient de noter qu'il existe également quelques botnets légitimes, dans lesquels les utilisateurs autorisent l'utilisation d'une partie de leur puissance de calcul à des fins philanthropiques. Par exemple, les utilisateurs peuvent opter pour le projet Folding @ Home qui utilise les cycles de traitement des appareils de volontaires pour analyser les modèles de repliement des protéines dans l'espoir de trouver de nouvelles options de traitement pour des maladies comme les cancers ou la maladie d'Alzheimer. Ces botnets sont opt-in, ce qui signifie que les gens ont choisi et accepté d'en faire partie volontairement. Dans cet article, nous parlerons du type criminel de botnets dans lesquels les utilisateurs ne s'inscrivent pas et voient leurs machines cooptées sans leur accord.

Le problème des VPN gratuits et des botnets

Alors, maintenant que vous savez comment fonctionne un botnet, vousvous demandez peut-être comment votre appareil pourrait en faire partie et comment vous pouvez éviter cela. Les botnets posaient moins de problèmes aux utilisateurs privés, car ils ciblaient principalement les appareils en ligne, mais peu utilisés, afin d'éviter toute détection. Beaucoup de machines compromises étaient des serveurs ou des machines plus anciennes laissées allumées et connectées à Internet, mais rarement utilisées par une personne réelle. Cela signifiait que les réseaux de zombies étaient un problème pour les professionnels de l'informatique, mais pas tellement pour votre utilisateur moyen. Cependant, au cours des dernières années, les réseaux de zombies se sont généralisés sur les appareils des utilisateurs en raison de leur intégration avec des services VPN gratuits et douteux.

L’un des exemples les plus connus de botnet quiLes utilisateurs quotidiens concernés étaient le VPN gratuit Hola. Hola était un service VPN gratuit très populaire, fréquemment recommandé aux utilisateurs qui souhaitaient rester en sécurité et rester anonymes pendant qu'ils naviguaient sur leur site, mais ne voulaient pas payer pour un service. Cependant, cela signifiait que la société Hola ne collectait pas les paiements des abonnements, elle devait donc gagner de l'argent ailleurs. Elle a choisi de le faire en connectant ses utilisateurs à un botnet sans qu'ils le sachent, puis en vendant l'accès à ce botnet. à toute entreprise qui le voulait. Lorsque cela a été découvert en 2015, il a été découvert que les appareils des utilisateurs Hola avaient été utilisés pour des attaques par déni de service distribuées, des fraudes par clic et d'autres objectifs douteux. Les gens ont été choqués qu’une société comme Hola, qui prétendait offrir des logiciels de sécurité, était si cavalière en donnant l’accès aux appareils de ses utilisateurs.

C’est ainsi que les utilisateurs peu méfiants deviennent généralementpartie d'un botnet. Ils s'inscrivent pour un produit ou service gratuit et donnent au logiciel l'accès à leurs appareils, puis ce logiciel est utilisé à des fins peu recommandables par les éditeurs de logiciels. Le meilleur moyen de rester à l’abri des réseaux de zombies et d’empêcher que vos appareils soient utilisés comme tel est de faire attention à ce que vous installez sur votre appareil. Assurez-vous que vous recherchez tout logiciel que vous installez et que la société qui fabrique le logiciel est légitime et digne de confiance. Plus important encore, en ce qui concerne les services de sécurité tels que les VPN, rappelez-vous que ces choses coûtent de l'argent à fabriquer et à mettre à jour. Si l'entreprise ne collecte pas de frais d'abonnement auprès de ses utilisateurs, elle doit obtenir son argent ailleurs. C'est l'une des raisons pour lesquelles nous déconseillons à quiconque d'utiliser un VPN gratuit, et nous pensons qu'il vaut la peine de payer les quelques dollars par mois pour un VPN payé et digne de confiance.

Nos VPN sécurisés recommandés

Si vous recherchez un VPN et que vous voulez faireAssurez-vous que vous en choisissez un bon et que vous ne vous retrouvez pas dans un botnet, nous avons quelques conseils. Nous recherchons dans un VPN quelques fonctionnalités clés indiquant qu'il est digne de confiance, sûr et que vos données seront sécurisées:

- Bonnes politiques de sécurité. Nous recherchons des VPN dotés des fonctionnalités de sécurité de premier ordre, telles que l'utilisation du cryptage 256 bits pour protéger vos données et une politique d'interdiction de journalisation afin de garantir votre confidentialité.

- Vitesses de connexion rapides. Vous ne voulez pas de connexions lentes car cela rendrait votre navigation beaucoup moins agréable.

- Grand réseau de serveurs. Pour tirer le meilleur parti de votre réseau VPN, vous en souhaitez un qui offre un grand nombre de serveurs dans de nombreux pays afin que vous puissiez toujours trouver un serveur répondant à vos besoins.

- Prise en charge de différents systèmes d'exploitation. Avec un seul abonnement VPN payant, vous pouvez protéger tous vos appareils en même temps. Nous recherchons donc des VPN offrant une prise en charge logicielle pour une large gamme de plates-formes.

Avec ces facteurs pris en compte, voici nos recommandations pour les VPN qui vous protégeront et ne feront jamais de votre appareil une partie d'un botnet:

1. ExpressVPN

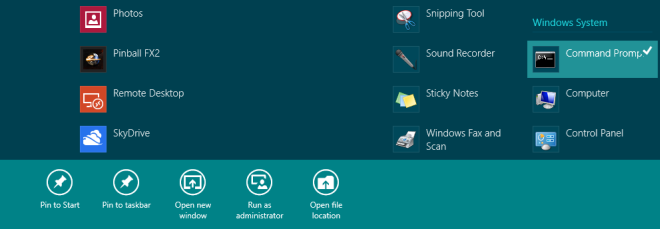

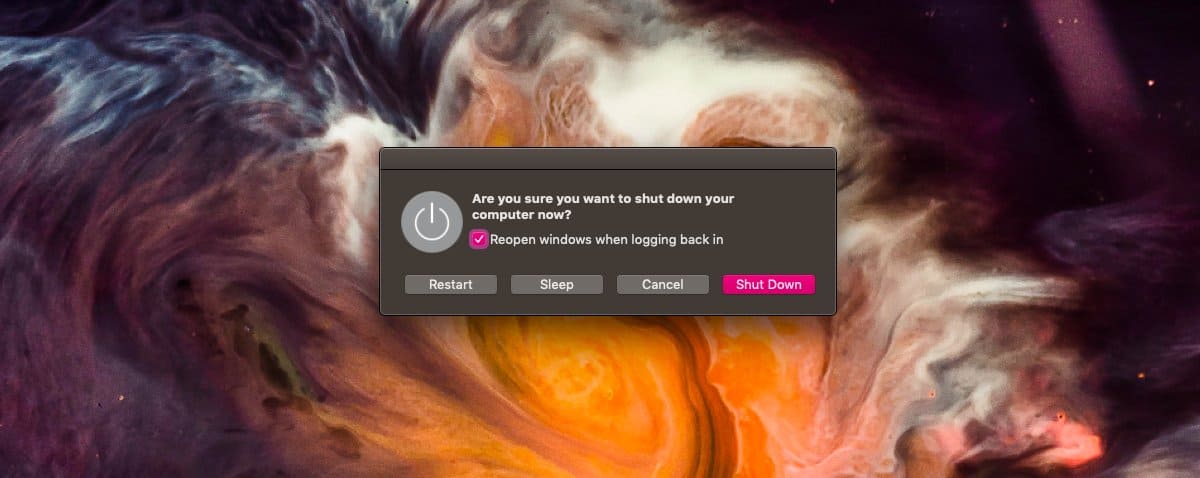

Un des VPN les plus connus et les plus fiablesExpressVPN est l’un des services proposés par les internautes sérieux. Ce service offre non seulement des connexions ultrarapides, mais également une sécurité exceptionnelle, grâce à l'utilisation d'un cryptage 256 bits et à une politique d'absence de journalisation. Le logiciel propose également des fonctionnalités de sécurité supplémentaires, telles qu'un commutateur d'arrêt pour vous empêcher d'envoyer des données par erreur sur une connexion non chiffrée, un vérificateur d'adresse IP pour vous assurer que votre adresse IP est masquée avant de naviguer sur le Web et une protection contre les fuites IPv6. pour te garder en sécurité.

Le réseau de serveur disponible pour ExpressVPNLe nombre de clients est très important, avec plus de 1000 serveurs répartis sur 145 sites dans 94 pays. Il existe une fonction de test de vitesse qui vous aide à trouver le serveur le plus rapide possible. Le logiciel peut être installé sur des appareils exécutant Windows, Mac OS, Android, iOS et Linux.

- Débloque les réseaux américains Netflix, iPlayer et Hulu

- Plus de 3000 serveurs super rapides

- Torrent / P2P autorisé

- Politique d'interdiction stricte des journaux pour les informations personnelles

- Service à la clientèle (Chat 24/7).

- Options de configuration des utilisateurs avec pouvoir.

2. IPVanish

Si votre plus grande préoccupation est la vitesse et que vous voulez unVPN qui ne vous ralentira pas mais qui ne compromet pas non plus la sécurité, nous recommandons IPVanish. Ce service possède certaines des connexions les plus rapides que nous ayons rencontrées. Vous pouvez donc naviguer sans retard et télécharger des fichiers volumineux rapidement, ou diffuser facilement du contenu vidéo haute définition sans mise en mémoire tampon ni décalage. En plus de la rapidité, IPVanish bénéficie d’une sécurité renforcée grâce à un cryptage 256 bits rigoureux et à une politique d’absence de journalisation afin que vous puissiez être sûr que vos activités en ligne ne seront pas enregistrées.

Le réseau de serveurs IPVanish couvre plus de1000 serveurs dans 60 pays différents. Le logiciel possède de nombreuses fonctionnalités avancées qui le rendent idéal pour les utilisateurs VPN sérieux, comme un commutateur de neutralisation, une reconnexion automatique, une protection contre les fuites pour IPv6 et DNS, un changement périodique d'adresse IP et un DNS configurable manuellement. Vous pouvez installer le logiciel sur des périphériques exécutant Windows, Mac OS, Android, Linux, Windows Phone ou iOS.

3. CyberGhost

Si vous préférez un VPN avec une interface graphique facile à utiliserinterface, nous vous recommandons CyberGhost. Lorsque vous ouvrez le logiciel, vous verrez des zones colorées avec des symboles vous permettant de choisir le serveur adapté à vos besoins. Si vous êtes concerné par des botnets ou d’autres menaces de sécurité, cliquez sur le bouton Protéger le réseau option au milieu à droite et vous serezconnecté à un serveur qui vous aidera à vous protéger des cyber-menaces. Les connexions utilisent un cryptage fort de 256 bits et il existe une politique de non-journalisation de la société pour préserver votre anonymat.

Le réseau de serveurs est énorme et couvre plus de1300 servent dans 30 pays différents. Il comprend des serveurs et des options permettant de surfer anonymement, de débloquer des flux, de torrent anonymement, de débloquer des sites Web de base, ainsi que de choisir votre propre serveur pour vos besoins spécifiques. Le logiciel vous guidera à travers toutes les étapes pour vous connecter au réseau et naviguer en toute sécurité. Il est donc idéal pour les nouveaux utilisateurs. Le logiciel peut être installé sur des appareils exécutant Windows, MacOS, iOS et Android.

- Débloquer Netflix USA, iPlayer, Amazon Prime, YouTube

- Vitesses rapides et constantes

- Normes de cryptage robustes

- Pas de politique de journalisation

- Support 24h.

- Certains sites de streaming ne peuvent pas être débloqués.

4. NordVPN

Les utilisateurs qui veulent la meilleure sécurité possiblede leur VPN devrait examiner NordVPN. Les fonctionnalités de sécurité de ce service comprennent l’utilisation typique d’un cryptage fort sur 256 bits et l’absence de stratégie de journalisation, mais la vedette du salon est la fonctionnalité de double cryptage. Cela signifie que vos données sont cryptées deux fois et sont envoyées à deux serveurs distincts. Il est pratiquement impossible de déchiffrer les deux couches de cryptage, vous savez donc que vos données seront en sécurité. Le logiciel intègre également d'autres fonctionnalités de sécurité, telles que l'anti-DDoS, l'option d'adresse IP dédiée, une suite anti-malware CyberSec, un commutateur de neutralisation et un DNS personnalisé.

Le réseau de serveurs couvre plus de 1000 serveursLe logiciel peut être installé sur Windows, Mac OS, Linux, iOS, Chrome OS, Android, iOS et Windows Phone, ainsi que des extensions de navigateur pour Firefox et Chrome.

- Plans très abordables

- Connexions rapides et stables

- Fortes fonctionnalités de sécurité

- Double protection des données

- Le support de chat en direct est disponible.

- Le traitement du remboursement peut prendre jusqu'à 30 jours.

5. VyprVPN

Si vous voulez un VPN que vous pouvez utiliser même surPour les réseaux avec blocage de VPN, comme ceux que vous trouvez en Chine ou dans d'autres pays très restreints, nous recommandons VyprVPN. Ce service peut être utilisé même sur des réseaux avec détection VPN grâce à une fonctionnalité appelée protocole Chameleon. Cela fonctionne en chiffrant non seulement vos données, mais également vos métadonnées, c'est-à-dire des informations sur l'origine et la destination des paquets de données. La détection VPN fonctionne souvent en comparant l'origine indiquée dans les métadonnées avec l'origine apparente des données et en rejetant toute connexion où ces deux ne correspondent pas. En chiffrant également les métadonnées, vous pouvez contourner cette détection et utiliser le service même sur des réseaux restreints.

Il existe également un cryptage fort sur 256 bits et aucunstratégie de journalisation pour compléter cette fonctionnalité de sécurité, et le réseau de serveurs couvre plus de 700 serveurs dans 70 pays différents. Le logiciel est disponible pour Windows, Mac, Android et iOS.

Conclusion

Un botnet est un réseau d'ordinateurs qui ont étéreliés entre eux et sont utilisés pour leur puissance de traitement sans que les propriétaires des appareils en soient avertis. Ce problème concernait principalement les serveurs et autres matériels non grand public, mais plus récemment, les réseaux de zombies incluent également les téléphones mobiles, les tablettes, les ordinateurs portables et d’autres appareils grand public. Cela est dû à des services VPN gratuits douteux qui compromettent la sécurité des appareils sur lesquels ils sont installés et vendent l'accès de ces machines à des sociétés douteuses, comme celles qui effectuent des attaques DDoS ou des fraudes au clic. De manière inquiétante, les utilisateurs ne savent souvent même pas que leur appareil a été compromis et continuent de croire que les logiciels qu'ils ont installés les protègent.

Afin de vous protéger contre les accidentsdevenant partie d’un réseau de zombies, vous devez faire attention au logiciel que vous installez sur votre appareil. Surtout en ce qui concerne les logiciels de sécurité tels que les réseaux privés virtuels (VPN), vous devez toujours vous assurer que vous installez des logiciels provenant de sociétés de confiance et supérieures. Nous avons recommandé cinq services VPN payants réputés qui vous protégeront et ne permettront jamais à votre appareil de faire partie d’un réseau de zombies.

Avez-vous déjà utilisé votre appareil dans un botnet? Quelles mesures de sécurité prenez-vous pour protéger vos appareils maintenant? Faites-nous savoir dans les commentaires ci-dessous.

Comment obtenir un VPN GRATUIT pendant 30 jours

Si vous avez besoin d’un VPN pendant un court séjour, par exemple, vous pouvez obtenir gratuitement notre VPN classé au premier rang. ExpressVPN comprend une garantie de remboursement de 30 jours. Vous devrez payer pour l’abonnement, c’est un fait, mais cela permet accès complet pendant 30 jours et ensuite vous annulez pour un remboursement complet. Leur politique d'annulation, sans poser de questions, est à la hauteur de son nom.

commentaires