SSH एक बेहतरीन तकनीक है; आप इसे छिपाने के लिए उपयोग कर सकते हैंइसके साथ वीपीएन ट्रैफ़िक, आपको वेबसाइटों और अन्य से कनेक्शन सुरक्षित करता है। एकमात्र समस्या हर बार जब आप रिमोट मशीन में प्रवेश करने की कोशिश करते हैं, तो आपको अपना पासवर्ड दर्ज करना होगा और यह थकाऊ हो सकता है। यदि आप एक डेवलपर को बैश स्क्रिप्ट के साथ एक बार में SSH पर बहुत सारी मशीनों से कनेक्ट होने की तलाश में हैं, या सिर्फ कोई व्यक्ति जो Secure Shell का उपयोग करता है और पासवर्ड दर्ज करने से बीमार है, तो एक समाधान है: पासवर्ड रहित SSH। इस प्रक्रिया में मेजबान मशीन पर एक सुरक्षित एसएसएच कुंजी उत्पन्न करना, और इसे पीसी तक पहुंचने के तरीके के रूप में साझा करना शामिल है। यह कुंजी के साथ किसी को भी लॉग इन करने की अनुमति देगा, भले ही वे पासवर्ड नहीं जानते हों। यहां बताया गया है कि इसे कैसे प्राप्त किया जा सकता है।

SSH कुंजी क्या हैं?

एक SSH कुंजी एक विशिष्ट पहचान फ़ाइल है जोसुरक्षित शेल के साथ प्रयोग किया जाता है। इन कुंजियों का उद्देश्य उपयोगकर्ता को एक विशिष्ट पहचान प्रदान करना है, और लॉग इन करते समय उन्हें "विश्वसनीय" के रूप में चिह्नित करना है। ये कुंजियाँ स्वयं उन फ़ाइलों से अधिक हैं जो किसी की पहचान को प्रमाणित करती हैं। वास्तव में, SSH उपयोगकर्ताओं को पासवर्ड के बजाय एक कुंजी के साथ लॉग इन करने देता है। मतलब, जब आप SSH पर लॉग इन करते हैं तो हर बार पासवर्ड डालने के लिए मजबूर होने के बजाय, आप SSH कुंजी का उपयोग करते हैं।

SSH कुंजी को आपके लिनक्स इंस्टॉलेशन पर कहीं सुरक्षित रूप से रखा गया है, और वहां से, आप रिमोट मशीन में उतना ही लॉग इन कर सकते हैं जितना आप पासवर्ड के बिना चाहते हैं।

सुरक्षित एसएसएच कुंजी उत्पन्न करना

एक सुरक्षित SSH कुंजी बनाने के लिए सबसे पहले आवश्यक हैSSH ऊपर और चल रहा है। समझते हैं कि यह जरूरी नहीं है कि आपके पास एसएसएच सर्वर होना चाहिए। बस इतना है कि मूल SSH उपकरण, और प्रौद्योगिकियां आपके लिनक्स पीसी पर चल रही हैं। निश्चित नहीं है कि एसएसएच कैसे स्थापित किया जाए? यहाँ पर हमारे गाइड का पालन करें।

SSH सर्वर को होस्ट करने वाले सिस्टम पर हमेशा SSH कीज उत्पन्न करें। SSH सत्र की मेजबानी नहीं करने वाले सर्वर पर उन्हें उत्पन्न करने का प्रयास करें, और इसे SSH होस्ट मशीन पर कॉपी करें। यह काम नहीं किया

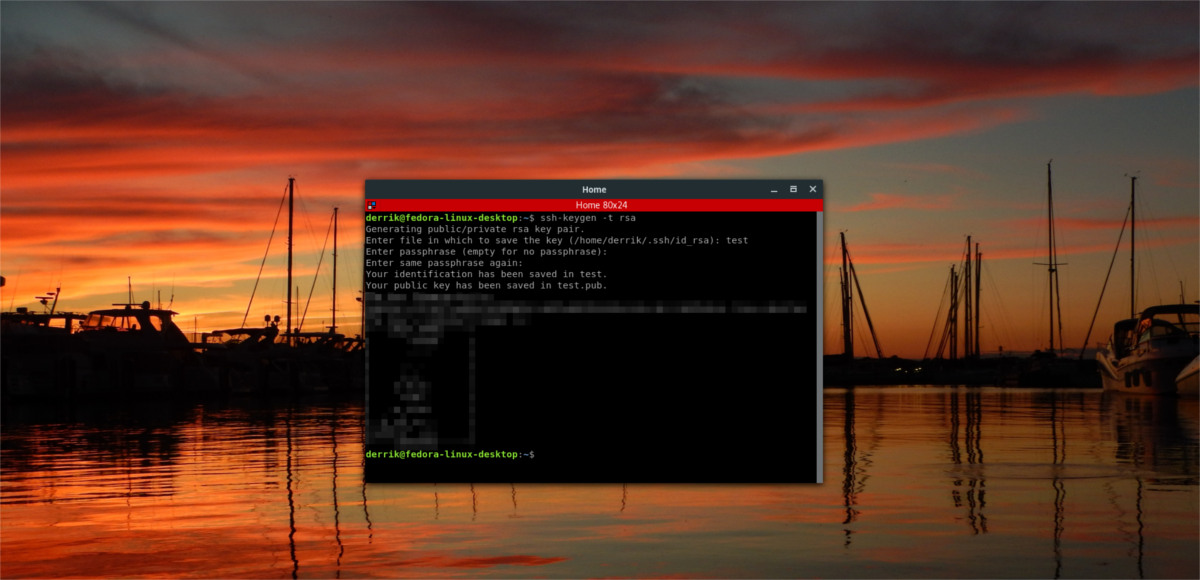

मुख्य पीढ़ी की प्रक्रिया शुरू करने के लिए, एक टर्मिनल खोलें। टर्मिनल विंडो के अंदर, रन करें:

ssh-keygen -t rsa

चल रहा है ssh-keygen "सार्वजनिक / निजी rsa कुंजी जनरेट करेगा"जोड़ी "। इसका मतलब है कि सिस्टम आपको एक सार्वजनिक कुंजी और साथ ही उपयोग करने के लिए एक निजी कुंजी उत्पन्न कर रहा है। सार्वजनिक कुंजी वे हैं जिन्हें कोई भी उपयोग कर सकता है, और आपको ठीक देना चाहिए। दूसरी ओर, एक निजी कुंजी, वह चीज़ है जिसे आपको कभी भी किसी के साथ साझा नहीं करना चाहिए। इसलिए नाम "निजी" है।

चाबियाँ खुद को बचाएगी /घर / उपयोगकर्ता नाम / .ssh / id_rsa.

ध्यान दें: हटाओ मत the ~/.ssh फ़ोल्डर, क्योंकि इसमें आपकी चाबियां हैं। यदि आप किसी भी तरह से इस फ़ोल्डर के साथ छेड़छाड़ करते हैं, और फिर इस मशीन में दूर से लॉग इन करने की कोशिश करते हैं, तो एसएसएच प्रॉम्प्ट विफल हो जाएगा।यह एक चेतावनी भी प्रिंट करेगा और आपको लॉक कर देगा।

रिमोट मशीन पर एसएसएच चाबियां

अब जब एसएसएच कुंजी (सार्वजनिक और निजी दोनों) बनाई जाती हैं और उपयोग करने के लिए तैयार हैं, तो आपको उन्हें उस सिस्टम में कॉपी करना होगा जिसे आप लॉग इन करना चाहते हैं।यह महत्वपूर्ण है कि आप एसएसएच पर लॉग इन करने की योजना बनाने वाली सभी मशीनों पर इस प्रक्रिया को दोहराएं।अन्यथा, जिन लोगों के पास कुंजी नहीं है, उन्हें पासवर्ड विधि का उपयोग करके लॉग इन करने की आवश्यकता होगी।

रिमोट सिस्टम में चाबियों को जोड़ने के लिए, इस उदाहरण का पालन करें।सुनिश्चित करें कि आप एसएसएच पर मेजबान मशीन से यह कर रहे हैं।

ssh username@remote-host-name mkdir -p .ssh

इस Ssh आदेश चल रहा है एक छिपा पैदा करेगा ~/.ssh रिमोट मशीन के होम डायरेक्टरी पर फ़ोल्डर (उपयोगकर्ता के साथ जिसका उपयोग लॉग इन करने के लिए किया गया था)।यह फ़ोल्डर महत्वपूर्ण है, क्योंकि यह वह जगह है जहां हम नए उत्पन्न एसएसएच कुंजी फ़ाइलों की नकल करेंगे।

एसएसएच कुंजी-फ़ाइलों को कॉपी करने के लिए, एसएसएच होस्ट मशीन से रिमोट मशीन तक एक और कमांड चलाएं जिन्हें चाबियों की आवश्यकता है:

cat .ssh/id_rsa.pub | ssh username@remote-host-name "cat >> .ssh/authorized_keys"

नेटवर्क की गति के आधार पर नकल में कुछ सेकंड लगेंगे।जब यह खत्म हो जाता है, तो रिमोट पीसी में उत्पन्न चाबियां होंगी, और बिना पासवर्ड के एसएसएच होस्ट पीसी में लॉग इन करने में सक्षम होंगी।

SSH कुंजी का समर्थन

एसएसएच कुंजी उपयोगी चीजें हैं, और हर एक अद्वितीय है।यह इस वजह से है, उन्हें समर्थन कार्रवाई का सबसे अच्छा पाठ्यक्रम है.मुसीबत यह है, यदि आप इसे कहीं और बचा ते हैं तो किसी को आपकी एसएसएच कुंजी मिल सकती है, इसे रखें और इसका उपयोग अपने लिए करें।तो सवाल यह है, क्या एक अच्छा तरीका है सुरक्षित रूप से एक SSH कुंजी वापस है?एन्क्रिप्शन.

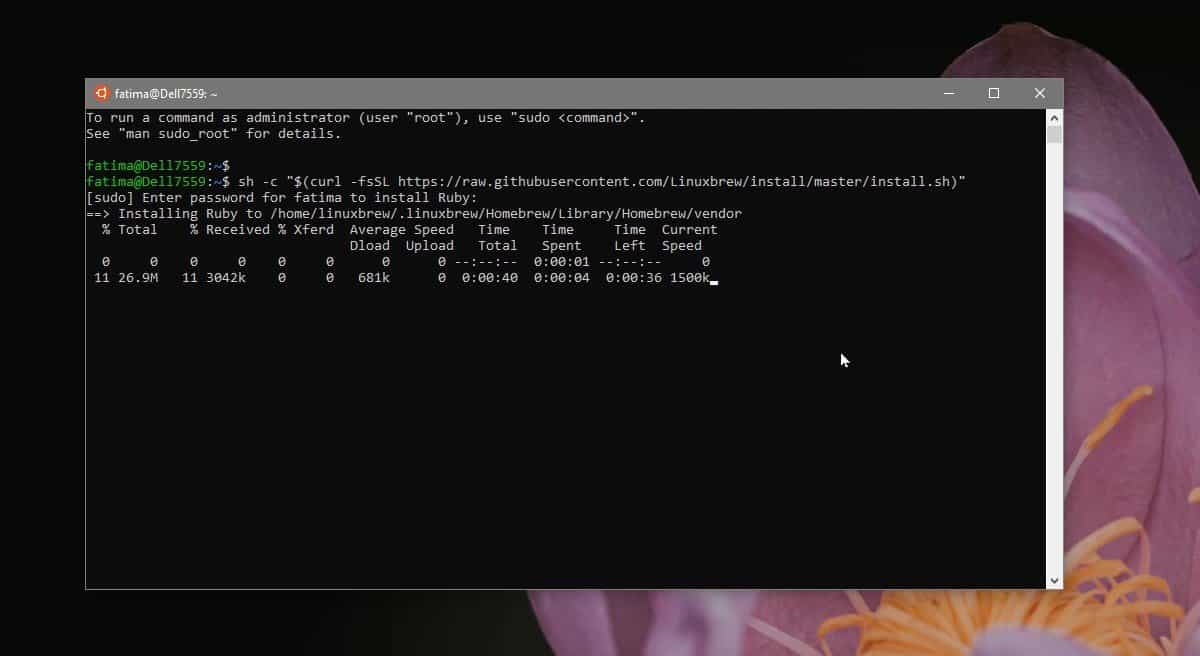

एन्क्रिप्ट करने के लिए सबसे तेज, सबसे कुशल (और सबसे आसान तरीका) GnuPG का उपयोग करना है।उपकरण स्वयं लिनक्स पर पहले से ही अधिकांश एन्क्रिप्शन उपकरणों में बनाया गया है, और फ़ाइलों को एन्क्रिप्ट करते समय जाने के लिए है।GnuPG स्थापित करने के लिए, एक टर्मिनल खोलने के लिए और "जीपीजी" के लिए अपने पैकेज प्रबंधक खोजें।कार्यक्रम को खोजने में आसान होना चाहिए, यहां तक कि बहुत अस्पष्ट लिनक्स वितरण पर भी।

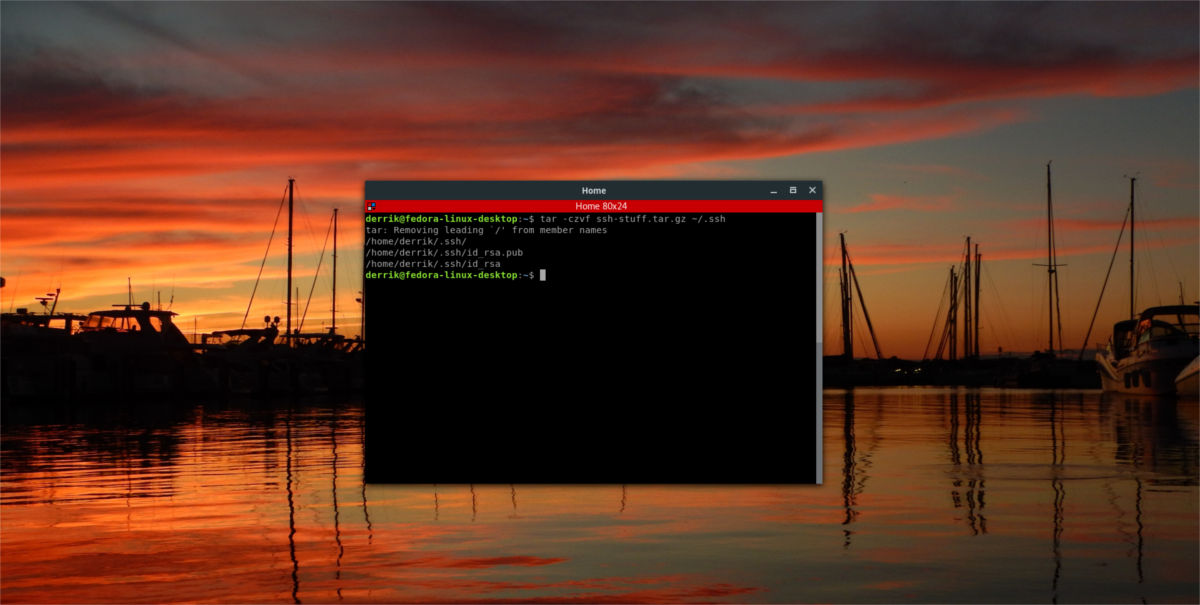

एक बार जीपीजी ऊपर और चल रहा है, अपने संपीड़न द्वारा एन्क्रिप्शन प्रक्रिया शुरू ~/.ssh तारकोल संग्रह फ़ाइल में निर्देशिका। ऐसा करने से यह इतना हो जाएगा कि प्रत्येक फ़ाइल को व्यक्तिगत रूप से एन्क्रिप्ट करने की कोई आवश्यकता नहीं है ~/.ssh फ़ोल्डर।

tar -czvf ssh-stuff.tar.gz /home/username/.ssh

जब संपीड़न खत्म हो जाता है, तो एन्क्रिप्शन प्रक्रिया शुरू करें।

नोट: एन्क्रिप्ट करने से पहले, चलाएं GPG टर्मिनल में एक नई कीरिंग उत्पन्न करने के लिए।

gpg -c ssh-stuff.tar.gz

जब एन्क्रिप्शन प्रक्रिया पूरी हो जाती है, तो GnuPG के लेबल के साथ एक फ़ाइल डाल देगी "ssh-stuff.tar.gz.gpg". फ़ाइल के मूल, अनलॉक संस्करण को हटाने के लिए स्वतंत्र महसूस करें।अपने बैकअप संग्रह को डिक्रिप्ट करने के लिए, निम्नलिखित करें:

gpg ssh-stuff.tar.gz.gpg</ P>

टिप्पणियाँ