SSH कमाल का है, क्योंकि यह हमें टर्मिनल हासिल करने की अनुमति देता हैनेटवर्क या इंटरनेट पर भी अन्य लिनक्स पीसी और सर्वर तक पहुंच! फिर भी, इस तकनीक के रूप में अद्भुत के लिए, कुछ चकाचौंध सुरक्षा मुद्दे हैं जो इसे असुरक्षित उपयोग करते हैं। यदि आप एक औसत उपयोगकर्ता हैं, तो जटिल SSH सुरक्षा उपकरण स्थापित करने की कोई वास्तविक आवश्यकता नहीं है। इसके बजाय, लिनक्स पर एक एसएसएच सर्वर को सुरक्षित करने के लिए इन बुनियादी चरणों का पालन करें।

डिफ़ॉल्ट कनेक्शन पोर्ट बदलें

अब तक का सबसे तेज और आसान तरीकाSSH सर्वर का उपयोग पोर्ट को बदलने के लिए है। डिफ़ॉल्ट रूप से, SSH सर्वर पोर्ट 22 पर चलता है। इसे बदलने के लिए, टर्मिनल विंडो खोलें। टर्मिनल विंडो के अंदर, SSH दूरस्थ पीसी होस्टिंग SSH सर्वर के लिए।

ssh user@local-ip-address

एक बार लॉग इन करने के बाद, एक नियमित उपयोगकर्ता से रूट पर जाएं। यदि आपको रूट खाता मिला है, तो लॉग इन करें सु एक अच्छा विकल्प है। और, आपको इसके साथ पहुँच प्राप्त करने की आवश्यकता होगी sudo.

su -

या

sudo -s

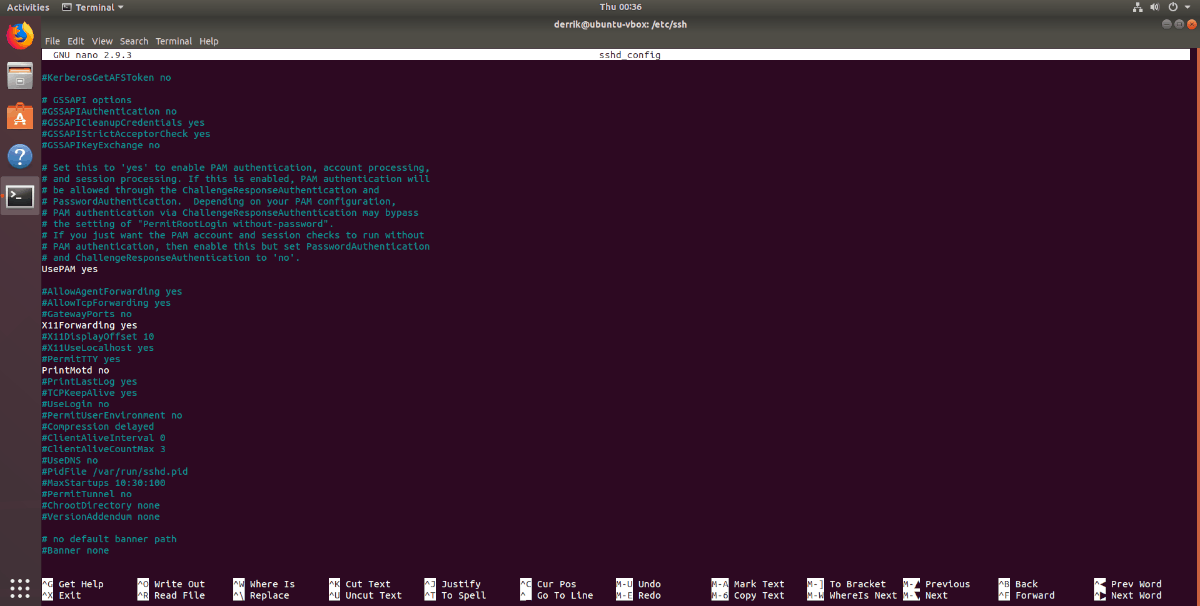

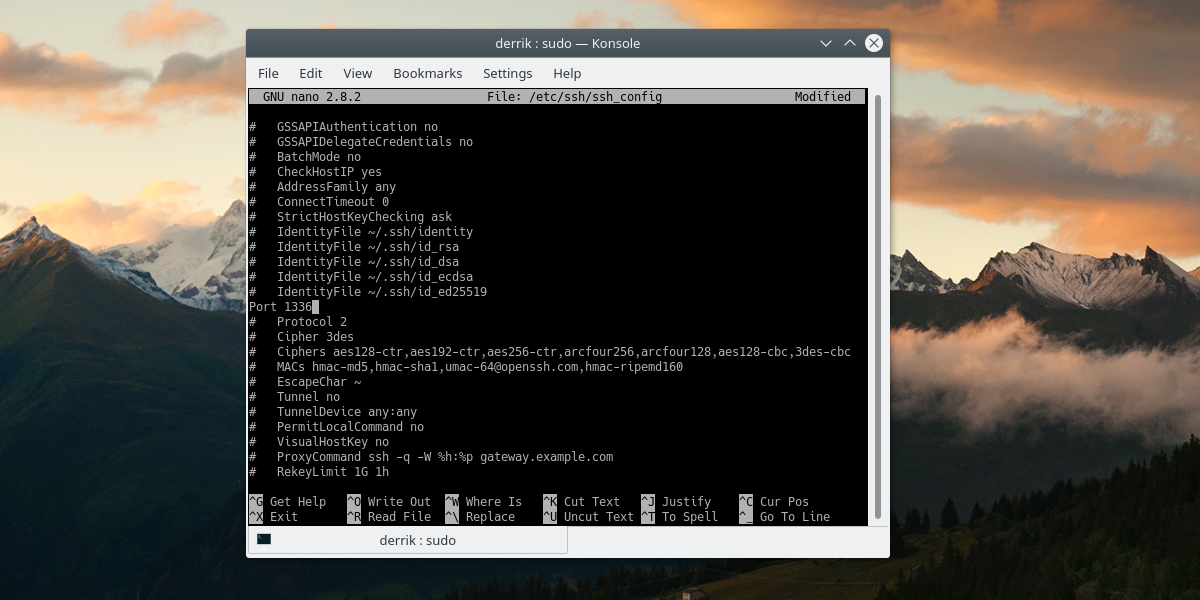

अब जब आपको व्यवस्थापक पहुँच मिल गई है, तो नैनो में SSH कॉन्फ़िगरेशन फ़ाइल खोलें।

nano /etc/ssh/sshd_config

"पोर्ट 22" के लिए कॉन्फ़िगरेशन फ़ाइल के माध्यम से स्क्रॉल करें। हटाए # अगर एक है, तो बदलो "दूसरे नंबर पर 22 number। आमतौर पर, 100 से ऊपर का पोर्ट या 1,000 रेंज में से एक भी पर्याप्त होगा। पोर्ट नंबर बदलने के बाद, दबाएं Ctrl + O संपादन को बचाने के लिए कीबोर्ड संयोजन। फिर, दबाकर संपादक से बाहर निकलें Ctrl + X.

सही पोर्ट का उपयोग करने के लिए अपने SSH सर्वर को तुरंत स्विच करने के लिए कॉन्फ़िगरेशन फ़ाइल को संपादित नहीं किया जा रहा है। इसके बजाय, आपको सेवा को मैन्युअल रूप से पुनरारंभ करने की आवश्यकता होगी।

systemctl restart sshd

Systemctl कमांड चलाने से SSH डेमॉन को रिबूट करना चाहिए और नई सेटिंग्स को लागू करना चाहिए। यदि डेमॉन को पुनरारंभ करना विफल हो जाता है, तो एक और विकल्प आपके एसएसएच सर्वर मशीन को रिबूट करना है:

reboot

डेमन (या मशीन) को पुनः आरंभ करने के बाद, SSH पोर्ट 22 के माध्यम से सुलभ नहीं होगा। परिणामस्वरूप, SSH को जोड़ने पर पोर्ट को मैन्युअल रूप से निर्दिष्ट करने की आवश्यकता होती है।

नोट: SSH कॉन्फ़िगरेशन फ़ाइल में पोर्ट सेट के साथ "1234" बदलना सुनिश्चित करें।

ssh -p 1234 user@local-ip-address

पासवर्ड लॉगिन अक्षम करें

SSH सर्वर को सुरक्षित करने का एक और शानदार तरीका हैपासवर्ड लॉगिन को हटा दें और इसके बजाय SSH कुंजियों के माध्यम से लॉगिंग करने के लिए संक्रमण करें। SSH कुंजी मार्ग पर जाने से आपके SSH सर्वर और दूरस्थ मशीनों के बीच विश्वास का एक चक्र बन जाता है, जिसमें आपकी कुंजी होती है। यह एक एन्क्रिप्टेड पासवर्ड फ़ाइल है जिसे क्रैक करना मुश्किल है।

अपने सर्वर पर SSH कुंजी के साथ सेट अप करें। जब आपको कुंजी सेट हो जाए, तो टर्मिनल खोलें और SSH कॉन्फ़िगरेशन फ़ाइल खोलें।

su -

या

sudo -s

उसके बाद, नैनो में कॉन्फ़िगरेशन खोलें:

nano /etc/ssh/sshd_config

डिफ़ॉल्ट रूप से, SSH सर्वर प्रमाणीकरण को संभालते हैंउपयोगकर्ता का पासवर्ड। यदि आपको एक सुरक्षित पासवर्ड मिला है, तो यह जाने का एक अच्छा तरीका है, लेकिन विश्वसनीय मशीनों पर एक एन्क्रिप्टेड SSH कुंजी तेज, अधिक सुविधाजनक और सुरक्षित है। "पासवर्ड रहित लॉगिन" के लिए संक्रमण को समाप्त करने के लिए, SSH कॉन्फ़िगरेशन फ़ाइल देखें। इस फ़ाइल के अंदर, स्क्रॉल करें और उस प्रविष्टि को ढूंढें, जो कहती है कि "PasswordAuthentication"।

"PasswordAuthentication" के सामने से # चिह्न निकालें, और सुनिश्चित करें कि इसके सामने "नहीं" शब्द है। यदि सब कुछ अच्छा लगता है, तो SSH कॉन्फ़िगरेशन के संपादन को दबाकर सहेजें Ctrl + O कीबोर्ड पर।

कॉन्फ़िगरेशन को सहेजने के बाद, नैनो को बंद करें Ctrl + X, और परिवर्तनों को लागू करने के लिए SSHD को पुनरारंभ करें।

systemctl restart sshd

यदि आप systemd का उपयोग नहीं करते हैं, तो इस आदेश के साथ SSH को पुनरारंभ करने का प्रयास करें:

service ssh restart

अगली बार जब कोई दूरस्थ मशीन इस SSH सर्वर में प्रवेश करने की कोशिश करती है, तो यह सही कुंजियों के लिए जाँच करेगा और उन्हें पासवर्ड के बिना जाने देगा।

रूट खाता अक्षम करें

अपने SSH सर्वर पर रूट खाते को अक्षम करना हैएसएसएच पर एक अनधिकृत उपयोगकर्ता को लाभ पहुंचने पर होने वाली क्षति को कम करने का एक तरीका है। रूट खाते को अक्षम करने के लिए, यह जरूरी है कि आपके SSH सर्वर पर कम से कम एक उपयोगकर्ता sudo के माध्यम से रूट प्राप्त कर सकता है। यह सुनिश्चित करेगा कि आप रूट-पासवर्ड के बिना, जरूरत पड़ने पर सिस्टम-लेवल एक्सेस हासिल कर सकते हैं।

नोट: सुनिश्चित करें कि जो उपयोगकर्ता sudo के माध्यम से रूट विशेषाधिकार तक पहुँच सकते हैं, उनके पास एक सुरक्षित पासवर्ड है, या सुपरयूज़र खाते को अक्षम करना व्यर्थ है।

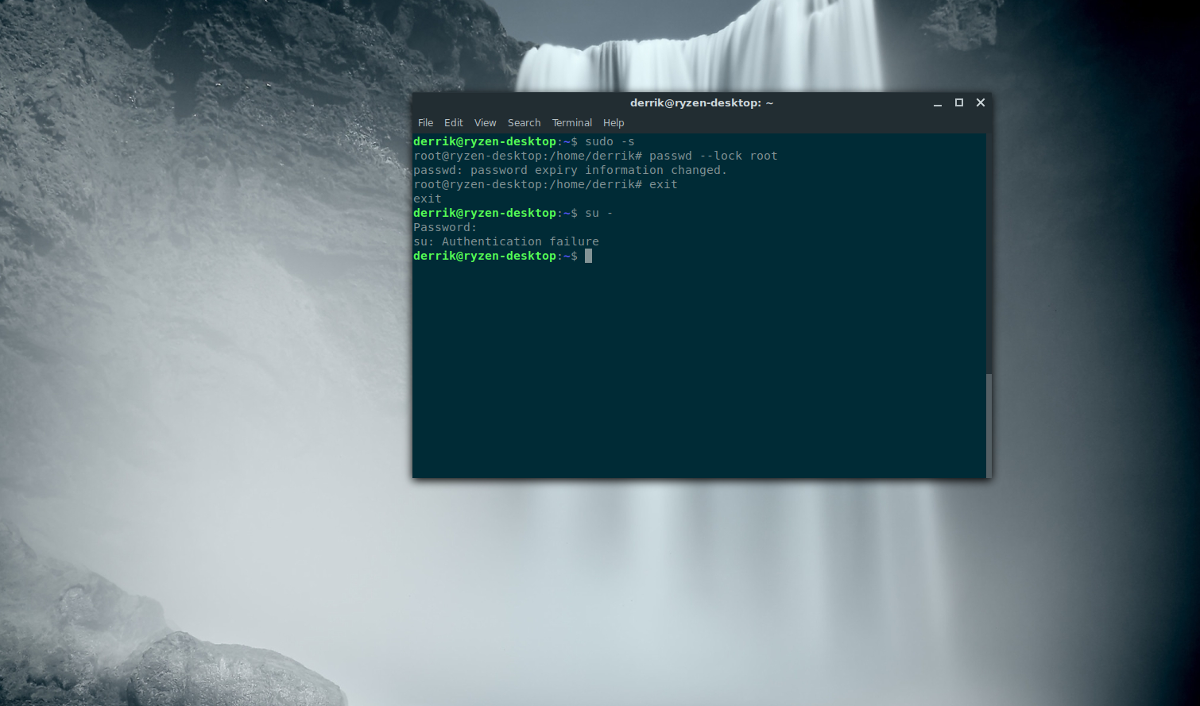

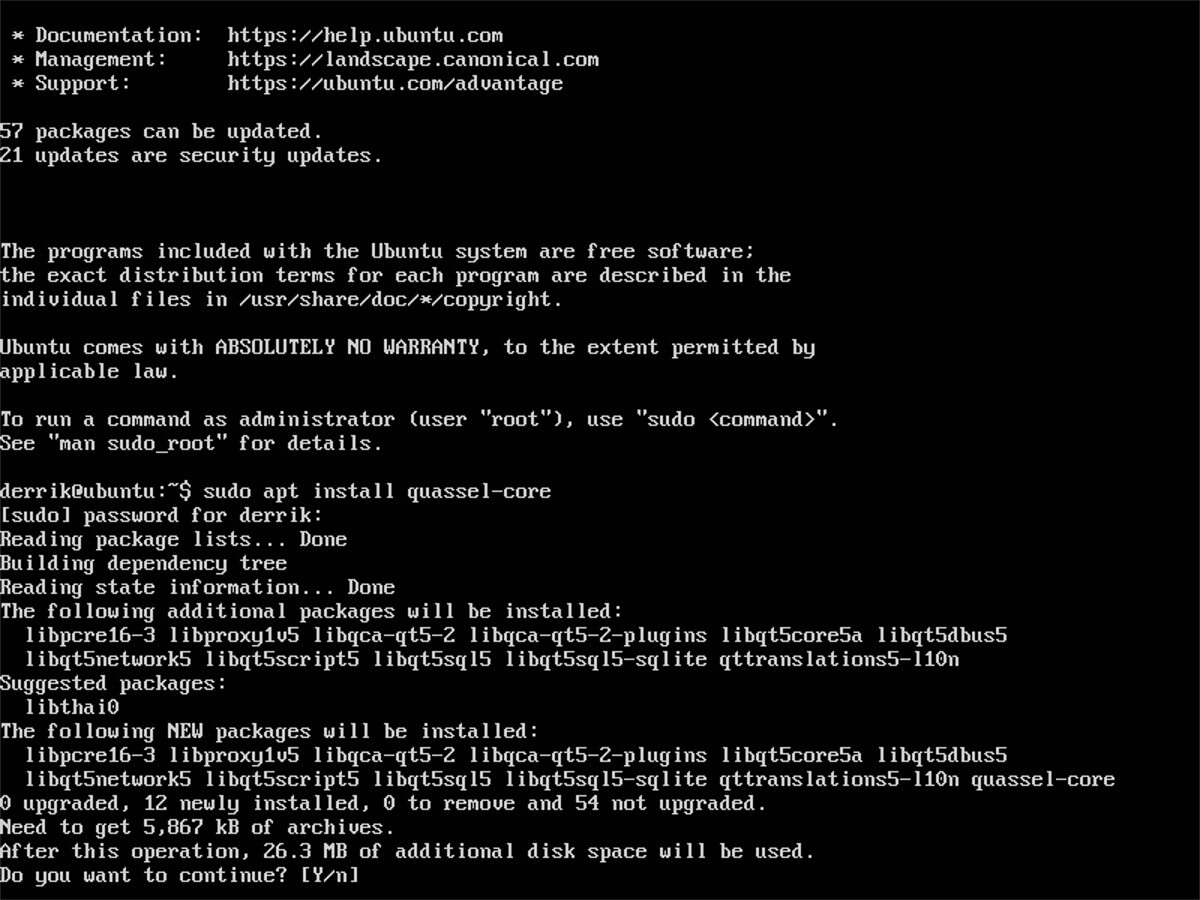

रूट को अक्षम करने के लिए, सुपरसुसर विशेषाधिकारों के लिए टर्मिनल को बढ़ाएँ:

sudo -s

Sudo -s का उपयोग करके लॉग इन करने की आवश्यकता को दरकिनार कर देता है सु, और बदले में sudoers फ़ाइल के माध्यम से एक रूट शेल देता है। अब जब शेल में सुपरसुअर एक्सेस है, तो रन करें पारण शब्द आदेश और रूट खाते के साथ हाथापाई ताला.

passwd --lock root

उपर्युक्त कमांड को चलाने से रूट खाते का पासवर्ड स्क्रैम्बल हो जाता है जिससे लॉग इन हो जाता है सु असंभव है। अब से, उपयोगकर्ता केवल SSH को स्थानीय उपयोगकर्ता के रूप में देख सकते हैं, फिर sudo विशेषाधिकारों के माध्यम से रूट खाते में स्विच कर सकते हैं।

टिप्पणियाँ