आईटी सिक्योरिटी एक हॉट टॉपिक है। हम कह सकते हैं कि कम से कम धमकियाँ हर जगह हैं और उनके खिलाफ रक्षा एक कभी न खत्म होने वाली लड़ाई है। वे दिन आ गए हैं जहाँ सभी की जरूरत थी कुछ वायरस सुरक्षा सॉफ़्टवेयर। आज के आईटी खतरे के दृश्य की जटिलता समान है - यदि हम उन प्रणालियों से श्रेष्ठ नहीं हैं-जिनकी हम रक्षा करने की कोशिश कर रहे हैं। हमले सभी आकार और रूपों में आते हैं और हमारे व्यवसायों को दैनिक आधार पर जोखिम में डालते हैं। उनके खिलाफ सुरक्षा के लिए, हमें कुछ उच्च गुणवत्ता वाले खतरे की निगरानी प्रणाली की आवश्यकता है। सौभाग्य से, हमने उन्हें खोजने की कुछ कड़ी मेहनत की है और हम शीर्ष आईटी खतरे की निगरानी प्रणालियों को पेश करना चाहते हैं।

हम परिभाषित करने की कोशिश करके अपनी खोज शुरू करेंगेआईटी खतरे की निगरानी क्या है अलग-अलग लोगों की अलग-अलग परिभाषाएँ हो सकती हैं - और वे सभी समान रूप से अच्छे हैं - लेकिन, हमारी चर्चा के लिए, यह महत्वपूर्ण है कि हम सभी एक ही पृष्ठ पर हों और एक समान समझ साझा करें। इसके बाद, हम कुछ भ्रम को समाप्त करने का प्रयास करेंगे जैसे कि आईटी खतरे की निगरानी क्या है और इससे भी महत्वपूर्ण बात यह है कि यह क्या नहीं है। फिर हम यह समझाने के लिए आगे बढ़ेंगे कि IT खतरा निगरानी कैसे काम करती है, इसके क्या लाभ हैं और आपको इसकी आवश्यकता क्यों है। अंत में, हम शीर्ष आईटी खतरा निगरानी प्रणालियों के लिए अपनी खोज के परिणाम को प्रकट करने के लिए तैयार होंगे और हम उन सभी शीर्ष प्रणालियों की समीक्षा करेंगे, जो हमें मिली हैं।

आईटी थ्रेट मॉनिटरिंग क्या है - एक परिभाषा

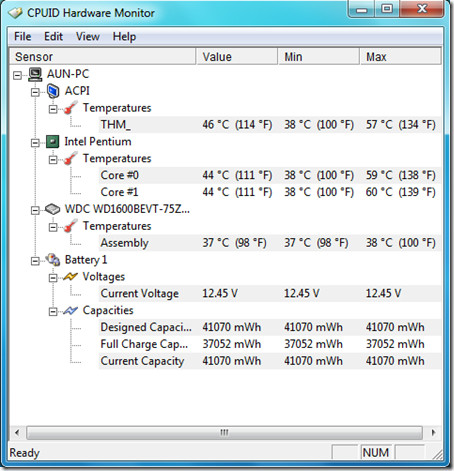

आईटी खतरे की निगरानी आम तौर पर करने के लिए संदर्भित करता हैसुरक्षा खतरों के किसी भी संकेत के लिए नेटवर्क और उनके घटकों (सर्वर, वर्कस्टेशन और अन्य उपकरण सहित) की निरंतर निगरानी करना। उदाहरण के लिए, घुसपैठ के प्रयास या डेटा चोरी हो सकते हैं। यह निगरानी या नेटवर्क के लिए सभी तरह की दुर्भावनापूर्ण गतिविधियों के खिलाफ एक शब्द है।

आईटी पेशेवर आईटी खतरे की निगरानी पर भरोसा करते हैंअपने नेटवर्क और उन तक पहुँचने वाले उपयोगकर्ताओं में दृश्यता प्राप्त करें। यहाँ विचार मजबूत डेटा सुरक्षा को सक्षम करने और रोकने के लिए या कम से कम संभावित नुकसान को रोकने के लिए है, जो उल्लंघनों के कारण हो सकता है।

आज की दुनिया में, जहां यह बिल्कुल भी असामान्य नहीं हैस्वतंत्र ठेकेदारों, दूरस्थ श्रमिकों और यहां तक कि इन-हाउस कर्मचारियों को काम पर अपने स्वयं के उपकरणों का उपयोग करने वाले संगठनों को देखने के लिए, संगठनों के संवेदनशील डेटा के लिए एक अतिरिक्त जोखिम है। इन तृतीय-पक्ष उपकरणों पर कोई प्रत्यक्ष नियंत्रण नहीं होने से, एकमात्र विकल्प प्रभावी रूप से सभी गतिविधि की निगरानी करना है।

आईटी खतरे की निगरानी एक जटिल मामला हैमुख्य रूप से क्योंकि दुर्भावनापूर्ण उपयोगकर्ता और समूह तकनीकों का उपयोग करते हैं जो उतनी ही तेजी से विकसित होते हैं - यदि नेटवर्क को तोड़ने और डेटा चोरी करने के लिए बाकी सूचना तकनीकों से अधिक तेज़ नहीं है। इस कारण से, आईटी खतरे की निगरानी प्रणाली को भी खतरे के दृश्य के बराबर रहने के लिए लगातार विकसित होना चाहिए।

यह क्या है - भ्रम से बचना

आईटी सुरक्षा एक विशाल और जटिल डोमेन है और यहचीजों को मिलाना आसान है। और आसानी से कुछ भ्रम हो सकता है कि आईटी खतरे की निगरानी क्या है या यह क्या नहीं है। उदाहरण के लिए, घुसपैठ जांच प्रणाली (आईडीएस), बेशक, खतरों के लिए नेटवर्क की निगरानी के लिए उपयोग किया जाता है। यह इन प्रणालियों को आईटी की निगरानी प्रणाली के लिए खतरा बना देगा। लेकिन यह वह नहीं है जो हम आमतौर पर आईटी खतरे की निगरानी के बारे में बात करते हैं।

इसी तरह, सुरक्षा सूचना और घटनाप्रबंधन (कोलम्बिया) को अक्सर आईटी खतरे की निगरानी समाधान का एक रूप माना जाता है। समझदारी से, इन प्रणालियों का उपयोग दुर्भावनापूर्ण उपयोग के खिलाफ हमारे बुनियादी ढांचे की रक्षा के लिए भी किया जा सकता है।

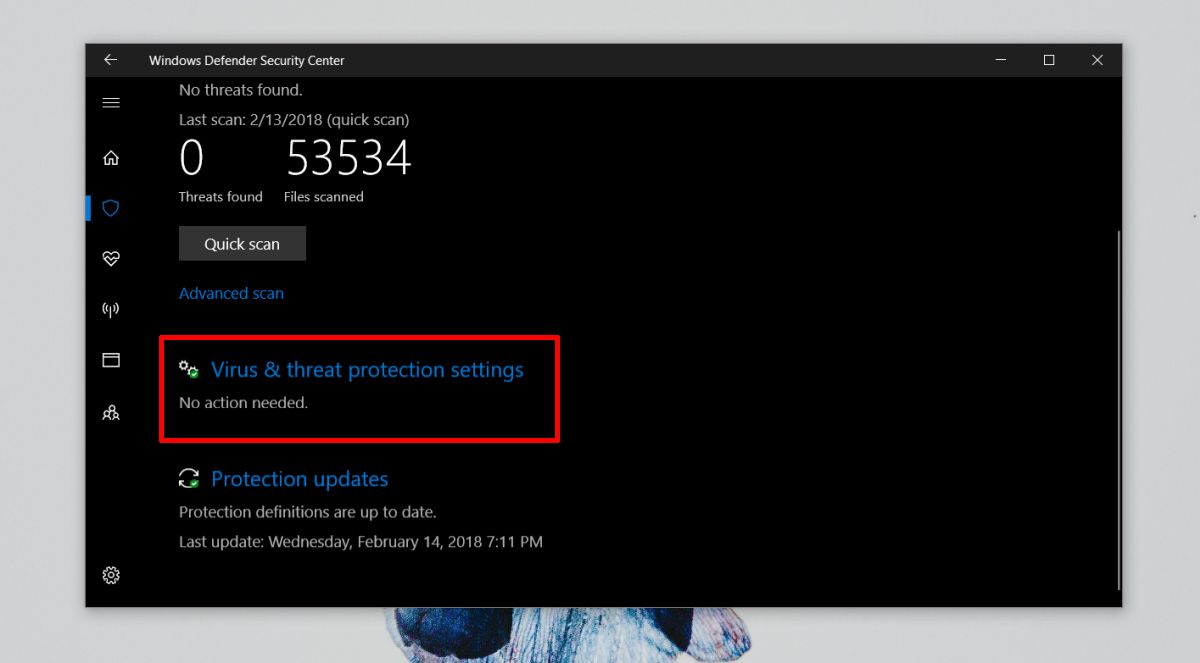

वायरस सुरक्षा सॉफ्टवेयर को आईटी खतरा निगरानी प्रणाली भी माना जा सकता है। आखिरकार, वे भी एक ही प्रकार के खतरों से बचाने के लिए उपयोग किए जाते हैं, भले ही वे एक अलग दृष्टिकोण का उपयोग कर रहे हों।

लेकिन व्यक्तिगत रूप से लिया गया, ये प्रौद्योगिकियां आमतौर पर आईटी खतरे की निगरानी के बारे में बात करते समय नहीं होती हैं।

जैसा कि आप देख सकते हैं, आईटी खतरे की अवधारणानिगरानी बिल्कुल स्पष्ट नहीं है। इस लेख की खातिर, हम खुद विक्रेताओं पर निर्भर हैं और वे एक आईटी खतरे की निगरानी सॉफ्टवेयर के रूप में क्या देखते हैं। यह समझ में आता है क्योंकि अंत में, आईटी खतरे की निगरानी एक अस्पष्ट शब्द है जो कई चीजों पर लागू हो सकता है।

कैसे आईटी खतरा निगरानी काम करता है

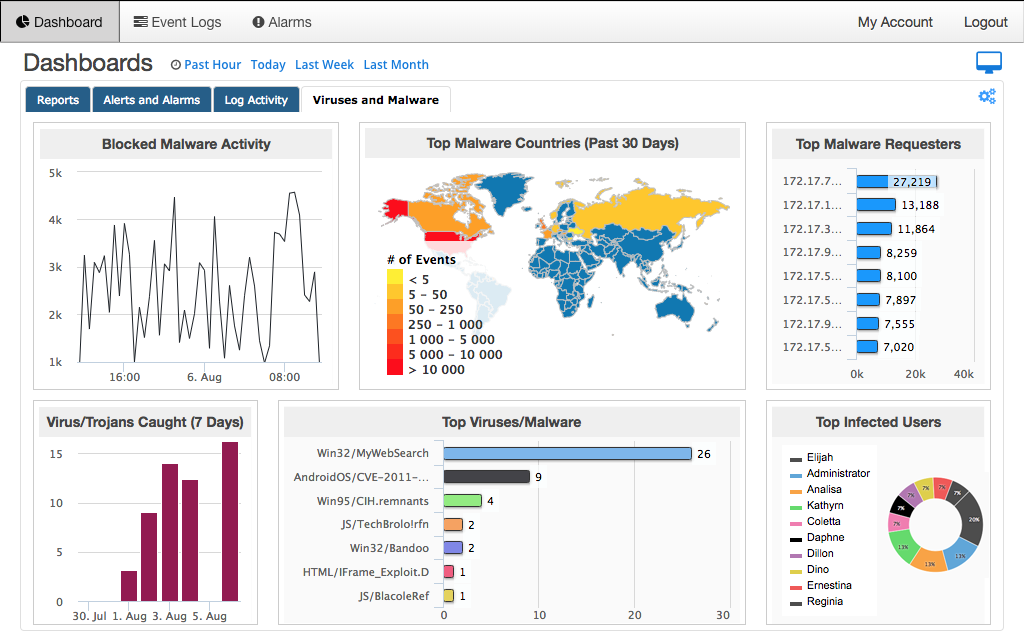

संक्षेप में, आईटी खतरे की निगरानी के होते हैंसतत निगरानी और साइबर हमलों और डेटा उल्लंघनों की पहचान के उद्देश्य से सुरक्षा डेटा का बाद का मूल्यांकन। आईटी थ्रेट मॉनिटरिंग सिस्टम पर्यावरण के बारे में विभिन्न जानकारी एकत्र करते हैं। वे विभिन्न तरीकों का उपयोग करके उस जानकारी को प्राप्त करते हैं। वे सर्वर पर चलने वाले सेंसर और एजेंटों का उपयोग कर सकते हैं। कुछ ट्रैफिक पैटर्न का विश्लेषण करने या सिस्टम लॉग और जर्नल का विश्लेषण करने पर भी भरोसा करेंगे। यह विचार उन विशिष्ट प्रतिमानों को शीघ्रता से पहचानने का है जो संभावित खतरे या वास्तविक सुरक्षा घटना के संकेत हैं। आदर्श रूप से, आईटी खतरे की निगरानी प्रणाली के खतरों को पहचानने की कोशिश करते हैं इससे पहले कि उनके प्रतिकूल परिणाम हों।

एक बार खतरे की पहचान हो जाने के बाद, कुछ प्रणालियों में एसत्यापन प्रक्रिया जो खतरे को सुनिश्चित करती है वह वास्तविक है और यह गलत सकारात्मक नहीं है। मैनुअल विश्लेषण सहित, इसे पूरा करने के लिए विभिन्न तरीकों का उपयोग किया जा सकता है। एक बार पहचाने गए खतरे की पुष्टि हो जाने के बाद, एक अलर्ट जारी किया जाता है, जो उचित कर्मियों को सूचित करता है कि कुछ सुधारात्मक कार्रवाई की जानी चाहिए। वैकल्पिक रूप से, कुछ आईटी खतरे की निगरानी प्रणाली कुछ प्रकार के जवाबी उपाय या उपचारात्मक कार्रवाई भी शुरू करेगी। यह या तो एक कस्टम-परिभाषित एक्शन या स्क्रिप्ट हो सकता है या, जैसा कि अक्सर सबसे अच्छा सिस्टम के साथ होता है, खोजे गए खतरे के आधार पर पूरी तरह से स्वचालित प्रतिक्रिया। कुछ सिस्टम सर्वोत्तम संभव प्रतिक्रिया के लिए स्वचालित, पूर्वनिर्धारित क्रियाओं और कस्टम वाले के संयोजन की भी अनुमति देंगे।

IT खतरे की निगरानी के लाभ

अन्यथा अनपेक्षित खतरों की पहचान करना, का हैबेशक, मुख्य लाभ संगठनों को आईटी खतरे निगरानी प्रणालियों का उपयोग करने से मिलता है। आईटी खतरे की निगरानी प्रणाली आपके नेटवर्क से कनेक्ट होने वाले बाहरी लोगों का पता लगाने या ब्राउज़ करने के साथ-साथ समझौता किए गए और / या अनधिकृत आंतरिक खातों का पता लगाएगी।

हालांकि इनका पता लगाना मुश्किल हो सकता है, आई.टी.खतरे की निगरानी प्रणाली संदर्भ डेटा के साथ समापन बिंदु गतिविधि जैसे IP पते, URL और साथ ही फ़ाइल और एप्लिकेशन विवरण के बारे में जानकारी के विभिन्न स्रोतों को संबद्ध करती है। साथ में, वे विसंगतियों की पहचान करने का अधिक सटीक तरीका प्रदान करते हैं जो दुर्भावनापूर्ण गतिविधियों का संकेत दे सकते हैं।

IT के खतरे की निगरानी का सबसे बड़ा फायदासिस्टम जोखिमों में कमी और डेटा सुरक्षा क्षमताओं का अधिकतमकरण है। वे किसी भी संगठन को बाहरी और अंदरूनी दोनों खतरों से बचाव के लिए बेहतर स्थिति में लाएंगे, जो उनके द्वारा प्रदान की गई दृश्यता के लिए धन्यवाद। आईटी खतरे की निगरानी प्रणाली डेटा के उपयोग और उपयोग का विश्लेषण करेगी और संवेदनशील डेटा हानि को रोकने के लिए डेटा सुरक्षा नीतियों को लागू करेगी।

इसके विपरीत, आईटी खतरे की निगरानी प्रणाली होगी:

- आपको दिखाते हैं कि आपके नेटवर्क पर क्या हो रहा है, उपयोगकर्ता कौन हैं, और वे जोखिम में हैं या नहीं,

- आपको यह समझने की अनुमति देता है कि नीतियों के साथ नेटवर्क का उपयोग कितना अच्छा है,

- विनियामक अनुपालन प्राप्त करने में आपकी सहायता करें जिसके लिए संवेदनशील डेटा प्रकारों की निगरानी की आवश्यकता होती है,

- नेटवर्क, एप्लिकेशन और सुरक्षा आर्किटेक्चर में कमजोरियां खोजें।

आईटी खतरे की निगरानी के लिए आवश्यकता

तथ्य यह है कि आज, आईटी प्रशासक और आईटीसुरक्षा पेशेवर उस दुनिया में काफी दबाव में हैं, जहां साइबर अपराधियों को हमेशा एक कदम या दो से आगे लगता है। उनकी रणनीति तेजी से विकसित होती है और वे असली काम करते हैं जो हमेशा पारंपरिक पहचान विधियों से आगे रहते थे। लेकिन सबसे बड़े खतरे हमेशा बाहर से नहीं आते हैं। इनसाइडर खतरे संभवतः उतने ही महत्वपूर्ण हैं। बौद्धिक संपदा की चोरी से जुड़ी अंदरूनी घटनाएं अधिक सामान्य होती हैं जो सबसे ज्यादा ध्यान रखती हैं। और वही अनधिकृत पहुंच या सूचना या सिस्टम के उपयोग के लिए जाता है। यही कारण है कि अधिकांश आईटी सुरक्षा टीमें अब आईटी खतरे की निगरानी के समाधानों पर बहुत अधिक भरोसा करती हैं क्योंकि उनके आंतरिक और बाहरी दोनों ही खतरों के शीर्ष पर रहने का तरीका है - जो कि उनके सिस्टम का सामना कर रहे हैं।

खतरे की निगरानी के लिए विभिन्न विकल्प मौजूद हैं। समर्पित आईटी खतरे निगरानी समाधान हैं, लेकिन पूर्ण-सूट डेटा सुरक्षा उपकरण भी शामिल हैं, जिसमें खतरे की निगरानी क्षमता शामिल है। कई समाधान खतरे की निगरानी क्षमताओं की पेशकश करेंगे और उनका पता लगाने के लिए नीति-आधारित नियंत्रण के साथ उन्हें शामिल करने की क्षमता होगी, जो कि खतरे का पता लगाने के लिए प्रतिक्रिया को स्वचालित करने की क्षमता होगी।

कोई फर्क नहीं पड़ता कि कोई संगठन कैसे संभालता हैआईटी खतरे की निगरानी, साइबर अपराधियों के खिलाफ बचाव के लिए यह सबसे महत्वपूर्ण कदमों में से एक है, खासकर जब यह देखते हुए कि कैसे खतरे तेजी से परिष्कृत और हानिकारक हो रहे हैं।

शीर्ष आईटी खतरा निगरानी प्रणाली

अब हम सभी एक ही पृष्ठ पर हैं और हमयह पता करें कि आईटी खतरे की निगरानी क्या है, यह कैसे काम करता है और हमें इसकी आवश्यकता क्यों है, आइए कुछ सबसे अच्छे आईटी खतरे निगरानी प्रणालियों पर एक नज़र डालें जो मिल सकती हैं। हमारी सूची में विभिन्न उत्पाद शामिल हैं जो व्यापक रूप से भिन्न हैं। कोई फर्क नहीं पड़ता कि वे कितने अलग हैं, उन सभी का एक सामान्य लक्ष्य है, खतरों का पता लगाना और आपको उनके अस्तित्व के बारे में सचेत करना। यह, वास्तव में, हमारी सूची में शामिल करने के लिए हमारा न्यूनतम मानदंड था।

1. SolarWinds खतरा मॉनिटर - आईटी ऑप्स संस्करण (डेमो उपलब्ध है)

SolarWinds कई नेटवर्क के लिए एक सामान्य नाम है औरसिस्टम प्रशासक। यह सबसे अच्छा एसएनएमपी निगरानी उपकरण के साथ-साथ सर्वश्रेष्ठ नेटफ्लो कलेक्टर और विश्लेषक में से एक बनाने के लिए प्रसिद्ध है। वास्तव में, SolarWinds तीस से अधिक विभिन्न उत्पादों को नेटवर्क और सिस्टम प्रशासन के कई क्षेत्रों को कवर करता है। और यह वहाँ बंद नहीं होगा। यह अपने कई मुफ्त टूल के लिए भी जाना जाता है, जो नेटवर्क प्रशासकों की विशिष्ट जरूरतों जैसे कि सबनेट कैलकुलेटर या TFTP सर्वर को संबोधित करता है।

जब यह आईटी खतरे की निगरानी की बात आती है, तो कंपनी इसे पेश करती है SolarWinds खतरा मॉनिटर - आईटी ऑप्स संस्करण। "आईटी ऑप्स संस्करण"उत्पाद के नाम का हिस्सा इसे टूल के प्रबंधित सेवा प्रदाता संस्करण से अलग करना है, कुछ अलग सॉफ़्टवेयर विशेष रूप से प्रबंधित सेवा प्रदाताओं (MSPs) को लक्षित करना।

यह उपकरण अधिकांश अन्य सोलरविन्ड्स से अलग हैउपकरण इसमें क्लाउड आधारित है। आप बस सेवा की सदस्यता लेते हैं, इसे कॉन्फ़िगर करते हैं, और यह कई अलग-अलग प्रकार के खतरों के लिए आपके पर्यावरण की निगरानी करना शुरू कर देता है। वास्तव में, SolarWinds खतरा मॉनिटर - आईटी ऑप्स संस्करण कई उपकरण जोड़ती है। इसमें केंद्रीकरण और सहसंबंध, सुरक्षा जानकारी और इवेंट मैनेजमेंट (CRM) और नेटवर्क और होस्ट घुसपैठ का पता लगाने (IDS) दोनों हैं। यह इसे बहुत गहन खतरा निगरानी सूट बनाता है।

The SolarWinds खतरा मॉनिटर - आईटी ऑप्स संस्करण हमेशा अप टू डेट रहता है। यह लगातार आईपी और डोमेन प्रतिष्ठा डेटाबेस सहित कई स्रोतों से अद्यतन खतरा खुफिया हो जाता है, यह दोनों ज्ञात और अज्ञात खतरों के लिए निगरानी करने की अनुमति ।उपकरण में सुरक्षा घटनाओं को जल्दी से उपचारित करने के लिए स्वचालित बुद्धिमान प्रतिक्रियाएं शामिल हैं।इस सुविधा के लिए धन्यवाद, मैनुअल खतरे के आकलन और बातचीत की निरंतर आवश्यकता बहुत कम हो जाती है।

उत्पाद में एक बहुत शक्तिशाली चेतावनी प्रणाली भी है। यह बहु-सशर्त, क्रॉस-सहसंबद्ध अलार्म के रूप में है जो महत्वपूर्ण घटनाओं की पहचान करने और संक्षेप में मदद करने के लिए उपकरण के सक्रिय प्रतिक्रिया इंजन के साथ मिलकर काम करते हैं।रिपोर्टिंग सिस्टम भी उत्पाद के मजबूत सूट में से एक है और इसका उपयोग मौजूदा पूर्व-निर्मित रिपोर्ट टेम्पलेट्स का उपयोग करके ऑडिट अनुपालन प्रदर्शित करने के लिए किया जा सकता है।वैकल्पिक रूप से, आप कस्टम रिपोर्ट बना सकते हैं जो आपके व्यवसाय की जरूरतों को पूरा करती है।

के लिए मूल्य निर्धारण SolarWinds खतरा मॉनिटर - आईटी ऑप्स संस्करण सूचकांक के 10 दिनों के साथ 25 नोड्स तक के लिए $ 4 500 से शुरू होता है।आप अपनी विशिष्ट आवश्यकताओं के अनुकूल विस्तृत उद्धरण के लिए सोलरविंड्स से संपर्क कर सकते हैं।और यदि आप उत्पाद को कार्रवाई में देखना पसंद करते हैं, तो आप अनुरोध कर सकते हैं मुफ्त डेमो सोलरविंड्स से।

2. ThreatConnect की टीसी पहचानें

हमारी सूची में अगला TreathConnect नामक एक उत्पाद है टीसी पहचानें। यह का पहला स्तरीय घटक हैThreatConnect की श्रृंखला उपकरण। जैसा कि नाम से ही स्पष्ट है, इस घटक को विभिन्न आईटी खतरों की पहचान करने से संबंधित है, जो कि आईटी खतरे की निगरानी प्रणालियों के बारे में ठीक है।

टीसी पहचानें अधिक से संकलित खतरे की सूचना देता है100 से अधिक खुले स्रोत फ़ीड, दर्जनों समुदायों के भीतर से खुफिया जानकारी, और अपनी खुद की ThreatConnect रिसर्च टीम। इसके अलावा। यह आपको टीसी एक्सचेंज भागीदारों में से किसी से खुफिया जोड़ने का विकल्प देता है। यह मल्टी-सोर्स इंटेलिजेंस ThreatConnect डेटा मॉडल की पूरी शक्ति का लाभ उठाती है। इसके अलावा, उपकरण एक मजबूत और पूर्ण अनुभव के लिए स्वचालित संवर्धन सुविधाएँ प्रदान करता है। ThreatConnect प्लेटफॉर्म की खुफिया गतिविधि के पीछे क्या है और यह दर्शाता है कि यह अन्य घटनाओं से कैसे जुड़ा है। यह आपको पूरी तस्वीर देता है, जिससे आपको प्रतिक्रिया करने का सबसे अच्छा निर्णय लेने की अनुमति मिलती है।

ThreatConnect उत्तरोत्तर सुविधा संपन्न उपकरणों की एक श्रृंखला प्रदान करते हैं। सबसे बुनियादी उपकरण है टीसी की पहचान यहाँ वर्णित है। अन्य टूल में टीसी मैनेज, टीसी एनालिसिस और टीसी कम्प्लीट शामिल हैं, प्रत्येक में पिछले टियर के लिए एक मुट्ठी भर फीचर जोड़े गए हैं। मूल्य निर्धारण की जानकारी केवल ThreatConnect से संपर्क करके उपलब्ध है।

3. डिजिटल शैडो सर्च लाइट

डिजिटल शैडो डिजिटल जोखिम संरक्षण में एक फॉरेस्टर न्यू वेव लीडर है। आईटी इस खोज-दीप मंच पर नज़र रखता है, प्रबंधित करता है, और उपचार करता हैखुले, गहरे और अंधेरे वेब के भीतर डेटा स्रोतों की एक विस्तृत श्रृंखला में डिजिटल जोखिम। यह आपकी कंपनी के व्यवसाय और प्रतिष्ठा की रक्षा करने में प्रभावी रूप से काम करता है।

डिजिटल छाया प्रकाश खोजें सात जोखिम से बचाने के लिए इस्तेमाल किया जा सकता हैश्रेणियाँ। पहली सुरक्षा साइबर खतरों के खिलाफ है, जो आपके संगठन पर लक्षित, लक्षित हमले हैं। उपकरण डेटा हानि से भी बचाता है जैसे गोपनीय डेटा का रिसाव। ब्रांड एक्सपोज़र, जहाँ एक फ़िशिंग साइट आपका प्रतिरूपण कर रही है, एक और जोखिम है जो टूल आपको बचाता है। इस उत्पाद के खिलाफ अगला जोखिम यह है कि डिजिटल शैडो तीसरे पक्ष के जोखिम को क्या कहता है जहां आपके कर्मचारी और आपूर्तिकर्ता अनजाने में आपको जोखिम में डाल सकते हैं। प्रकाश खोजें अपने वीआईपी लोगों को धमकाने या ऑनलाइन धमकी देने से भी बचा सकता है, क्योंकि इसका उपयोग शारीरिक खतरों का मुकाबला करने और दुर्भावनापूर्ण बुनियादी ढाँचे में बदलाव से बचाने के लिए किया जा सकता है।

इस उपकरण ने स्वचालित और मानव विश्लेषण विधियों की एक विस्तृत श्रृंखला का उपयोग किया है ताकि पता चला विसंगतियों को कम किया जा सके और वास्तविक खतरों को दूर किया जा सके, जिससे तेज सकारात्मकता से बचा जा सके। क्रय प्रकाश खोजें आवश्यकता है कि आप पहले उत्पाद के मुफ्त डेमो के लिए साइन अप करें, जिसके बाद आपकी विशिष्ट आवश्यकताओं के आधार पर मूल्य निर्धारण की विस्तृत जानकारी प्रदान की जा सकती है।

4. CyberInt Argos Threat Intelligence Platform

The आर्गोस थ्रेट इंटेलिजेंस प्लेटफॉर्म CyberInt एक सेवा (SaaS) के रूप में एक सॉफ्टवेयर है,क्लाउड-आधारित प्रणाली जो संगठनों को साइबर खतरों के उभरते हुए रुझान के लिए एक परिष्कृत समाधान प्रदान करती है जो आमतौर पर संगठनों द्वारा सामना किया जाता है। आर्गोस प्लेटफ़ॉर्म की मुख्य विशेषताएं इसकी लक्षित, अत्यधिक स्वचालित प्रबंधित पहचान और प्रतिक्रिया प्रौद्योगिकी हैं।

लगातार, समाधान लक्षित और प्रदान करता हैतकनीकी और मानव दोनों संसाधनों को प्राप्त करने के द्वारा प्राप्त करने योग्य क्रियात्मक ज्ञान। यह आर्गोस को लक्षित हमलों, डेटा रिसाव और चोरी किए गए क्रेडेंशियल्स की वास्तविक समय की घटनाओं को उत्पन्न करने की अनुमति देता है जो आपके संगठन से समझौता कर सकते हैं। यह संदर्भ को अधिकतम करने के लिए 10 000 खतरे वाले अभिनेताओं और उपकरणों के एक मजबूत डेटाबेस का उपयोग करता है। यह वास्तविक समय में खतरे के अभिनेताओं की पहचान करेगा और उनके बारे में प्रासंगिक डेटा प्रदान करेगा।

प्लेटफ़ॉर्म सैकड़ों भिन्न पहुँचता हैफीड, आईआरसी, डार्कवेब, ब्लॉग, सोशल मीडिया, फ़ोरम और पेस्ट साइट्स जैसे स्रोत लक्षित डेटा एकत्र करने और एक सिद्ध खुफिया प्रक्रिया को स्वचालित करने के लिए। परिणामों का विश्लेषण किया जाता है और कार्रवाई योग्य सिफारिशें दी जाती हैं।

मूल्य निर्धारण की जानकारी के लिए साइबरआईटॉन आर्गोस थ्रेट इंटेलिजेंस प्लेटफॉर्म CyberInt से संपर्क करके प्राप्त किया जा सकता है। जहां तक हमें पता चल सका, कंपनी नि: शुल्क परीक्षण की पेशकश नहीं करती है।

5. इंट्सइट्स

हमारी अंतिम प्रविष्टि एक उत्पाद है जिसे कहा जाता है IntSights, एक पूर्ण विशेषताओं वाले खतरे वाले खुफिया मंच। यह धोखेबाजी और फ़िशिंग जैसे जोखिमों से सुरक्षा का एक विस्तृत सरणी प्रदान करता है। इसमें ब्रांड सुरक्षा और डार्क वेब मॉनिटरिंग भी है।

IntSights एक एक तरह का उद्यम खतरा होने का दावा करता हैखुफिया और शमन मंच जो स्वचालित सुरक्षा कार्रवाई में निरंतर खतरे की खुफिया बारी करके सक्रिय रक्षा करता है। लगातार, उत्पाद सतह, गहरे और अंधेरे वेब पर हजारों खतरे के स्रोतों की सक्रिय निगरानी और टोही प्रदान करता है, जो आपके नेटवर्क, ब्रांड, परिसंपत्तियों और लोगों को लक्षित करने वाले खतरों में वास्तविक समय की दृश्यता प्रदान करता है।

शोध और विश्लेषण का एक और खतरा है IntSightएक बहुस्तरीय डेटाबेस का उपयोग करते हुए मजबूत सूटट्रेंड की पहचान करने, प्रासंगिक बुद्धिमत्ता प्रदान करने और खतरे के अभिनेताओं का सर्वेक्षण करने के लिए गहरे और काले वेब की धमकी जांच के लिए। सिस्टम आपके मौजूदा सुरक्षा ढांचे के साथ-साथ बाहरी और आंतरिक खतरों के स्वचालित शमन को सक्षम करने के लिए रजिस्ट्रार, खोज इंजन, ऐप स्टोर और अग्रणी ईमेल सिस्टम के साथ एकीकृत कर सकता है।

हमारी सूची में कई अन्य उत्पादों की तरह, मूल्य निर्धारण की जानकारी IntSight केवल विक्रेता से संपर्क करके उपलब्ध है। और जबकि एक नि: शुल्क परीक्षण उपलब्ध नहीं होता है, एक नि: शुल्क डेमो की व्यवस्था की जा सकती है।

टिप्पणियाँ