उपयोगकर्ता अभिगम अधिकारों का प्रबंधन एक अनिवार्य हिस्सा हैकिसी भी नेटवर्क व्यवस्थापक की नौकरी यह सुनिश्चित करना कि प्रत्येक और प्रत्येक उपयोगकर्ता के पास केवल उन संसाधनों तक पहुंच हो, जिनकी उन्हें आवश्यकता है, किसी भी नेटवर्क को हासिल करने में सबसे प्राथमिक कदम है। एक समय हुआ करता था जब कंप्यूटर की धमकियाँ इंटरनेट पर उत्पन्न होती थीं और ईमेल या दुर्भावनापूर्ण वेबसाइटों के माध्यम से नेटवर्क तक पहुँचती थीं। हालांकि यह अभी भी मामला है, अनमोल कॉर्पोरेट डेटा के लिए एक लगातार बढ़ता जोखिम अंदर से आता है। या तो दुर्भावनापूर्ण इरादों या बेवकूफ अज्ञानता के माध्यम से, आपके उपयोगकर्ता आपके डेटा लीक का स्रोत हो सकते हैं। एक्सेस अधिकार प्रबंधन उपकरण यह सुनिश्चित करने में आपकी सहायता कर सकते हैं कि उपयोगकर्ता केवल वही एक्सेस कर सकते हैं जिसकी उन्हें वास्तव में आवश्यकता है और किसी भी संसाधन को केवल उन उपयोगकर्ताओं द्वारा एक्सेस किया जा सकता है जिन्हें वास्तव में इसकी आवश्यकता है। हम कुछ की समीक्षा के रूप में पर पढ़ें सबसे अच्छा उपयोग अधिकार प्रबंधन उपकरण आज उपलब्ध हैं.

लेकिन इससे पहले कि हम सबसे अच्छे से गहराई से देखेंउपलब्ध उपकरण, आइए पहले अधिकार अधिकारों के प्रबंधन का पता लगाएं। हम बताएंगे कि यह आपके डेटा को सुरक्षित रखने का इतना महत्वपूर्ण पहलू क्यों है और नेटवर्क व्यवस्थापकों को किन चुनौतियों का सामना करना पड़ता है। हम ITIL के दृष्टिकोण से एक्सेस राइट्स मैनेजमेंट का भी पता लगा सकते हैं। आखिरकार, एक्सेस प्रबंधन आईटीआईएल ढांचे की बुनियादी प्रक्रियाओं में से एक है। और हम सुरक्षा दृष्टिकोण से पहुंच अधिकार प्रबंधन पर चर्चा करके समाप्त करेंगे। अंत में, हम कुछ सर्वोत्तम एक्सेस राइट्स मैनेजमेंट टूल का एक मुट्ठी भर रिव्यू कर सकते हैं जो हमें मिल सकते हैं।

प्रवेश अधिकार प्रबंधन

सूचना प्रौद्योगिकी समुदाय में हर कोईजानते हैं कि डेटा उल्लंघनों एक आम हो गया है और लगभग अपरिहार्य घटना है। और जब हमें यह सोचने के लिए लुभाया जा सकता है कि यह केवल दुर्भावनापूर्ण हैकर्स और अपराधियों द्वारा या छायादार देशों की खुफिया एजेंसियों द्वारा किया जाता है, दोनों में परिष्कृत तकनीक तक पहुंच सबसे सुरक्षित नेटवर्क में तोड़ने के लिए तैयार है, दुर्भाग्य से, यह सच है। जबकि ये बाहरी हमले मौजूद हैं, जोखिम का हिस्सा अंदर से आता है। और अंदर का जोखिम बाहर के समान ही हो सकता है।

यह आंतरिक जोखिम कई रूप ले सकता है। एक तरफ, बेईमान कर्मचारी प्रतियोगियों को गोपनीय डेटा बेचकर कुछ त्वरित पैसा बनाने का एक रास्ता खोज सकते हैं। लेकिन किसी कंपनी के भीतर गैर-इरादतन व्यक्तियों का कार्य होने के अलावा, डेटा उल्लंघन भी आकस्मिक रूप से हो सकता है। उदाहरण के लिए, कुछ कर्मचारी सुरक्षा नीतियों से अनभिज्ञ हो सकते हैं। इससे भी बदतर, उनके पास कॉर्पोरेट डेटा और अन्य संसाधनों तक बहुत अधिक पहुंच हो सकती है।

सीए टेक्नोलॉजीज इसके राज्यों में 2018 इनसाइडर थ्रेट रिपोर्ट (!पीडीएफ लिंक) कि 90% संगठन इनसाइडर हमलों के लिए असुरक्षित महसूस करते हैं। इसके अलावा, रिपोर्ट यह भी इंगित करती है कि इनसाइडर हमलों के मुख्य कारण अत्यधिक पहुंच विशेषाधिकार हैं, गोपनीय डेटा तक पहुंच के साथ उपकरणों की बढ़ती संख्या और समग्र रूप से सूचना प्रणालियों की बढ़ती जटिलता। यह एक्सेस राइट्स मैनेजमेंट के महत्व को दर्शाता है। उपयोगकर्ताओं को वास्तविक आवश्यकताओं के आधार पर फ़ाइल शेयरों, सक्रिय निर्देशिका और अन्य संसाधनों तक सीमित पहुंच प्रदान करना दुर्भावनापूर्ण और आकस्मिक हमलों और डेटा उल्लंघनों और नुकसान दोनों की संभावना को कम करने के सर्वोत्तम तरीकों में से एक है।

दुर्भाग्य से, यह आसान काम की तुलना में कहा जाता है। आज के नेटवर्क में अक्सर व्यापक भौगोलिक क्षेत्र होते हैं और वे हजारों उपकरणों से युक्त होते हैं। सभी प्रकार के जोखिमों और नुकसानों से भरे, एक्सेस अधिकारों का प्रबंधन जल्दी से एक विशाल कार्य में बदल सकता है। यह वह जगह है जहां पहुंच अधिकार प्रबंधन उपकरण काम में आ सकते हैं।

एक्सेस राइट्स मैनेजमेंट और आईटीआईएल

आईटी इन्फ्रास्ट्रक्चर लाइब्रेरी या आईटीआईएल एक सेट हैसूचना प्रौद्योगिकी टीमों के लिए दिशानिर्देश और अनुशंसित प्रक्रियाएं। इसके विपरीत, आईटीआईएल का उद्देश्य आईटी सेवाओं के प्रावधान के लिए प्रभावी और कुशल तरीके विकसित करना है, या दूसरे शब्दों में, आईटी संगठन के लिए सर्वोत्तम प्रथाओं के प्रकार का एक कैटलॉग। एक्सेस प्रबंधन उन आईटीआईएल प्रक्रियाओं में से एक है। प्रक्रिया का उद्देश्य बहुत ही सरल रूप में "गैर-अधिकृत उपयोगकर्ताओं तक पहुंच को रोकने के दौरान अधिकृत उपयोगकर्ताओं को सेवा का उपयोग करने का अधिकार प्रदान करना" के रूप में वर्णित किया गया है।

एक सुरक्षा उपाय के रूप में एक्सेस राइट्स मैनेजमेंट

जबकि कुछ का तर्क होगा कि पहुँच अधिकारप्रबंधन नेटवर्क प्रशासन का एक घटक है, अन्य कहेंगे कि यह इसके बजाय आईटी सुरक्षा का हिस्सा है। वास्तव में, यह शायद दोनों का एक सा है। लेकिन वास्तव में, यह केवल बड़े व्यवसाय में मायने रखता है जिसमें अलग नेटवर्क प्रशासन और आईटी सुरक्षा दल होते हैं। छोटे संगठनों में, एक ही टीम अक्सर प्रशासन और सुरक्षा दोनों को संभालती है, प्रभावी ढंग से सवाल को लूटती है।

बेस्ट एक्सेस राइट्स मैनेजमेंट टूल्स

समर्पित पहुँच अधिकार प्रबंधन उपकरण ढूँढनाप्रत्याशित से अधिक कठिन साबित हुआ। यह इस तथ्य के कारण संभव है कि कई उपकरण वास्तव में सुरक्षा उपकरण के रूप में या विज्ञापन ऑडिटिंग उपकरण के रूप में बेचे जाते हैं। हमने अपनी सूची में जो कुछ भी शामिल करने का फैसला किया है, वे उपकरण हैं जो प्रशासकों को यह सुनिश्चित करने में सहायता कर सकते हैं कि उपयोगकर्ताओं के पास उनकी आवश्यकता के लिए पहुंच है और कुछ नहीं। कुछ ऐसे उपकरण हैं जो अधिकारों को निर्दिष्ट करने और उन्हें प्रबंधित करने में सहायता करते हैं जबकि अन्य ऐसे उपकरण हैं जो आपके नेटवर्क को स्कैन कर सकते हैं और रिपोर्ट कर सकते हैं कि किसके पास क्या है।

1. SolarWinds पहुंच अधिकार प्रबंधक (निःशुल्क परीक्षण)

SolarWinds को नेटवर्क के साथ कोई परिचय की आवश्यकता नहीं हैप्रशासकों। कंपनी, जो लगभग वर्षों से है, कुछ सर्वश्रेष्ठ नेटवर्क प्रशासन टूल प्रकाशित करने के लिए प्रसिद्ध है। इसका प्रमुख उत्पाद, जिसे कहा जाता है SolarWinds नेटवर्क प्रदर्शन मॉनिटर, सबसे अच्छे नेटवर्क के बीच लगातार स्कोरनिगरानी उपकरण। सोलरविंड्स महान मुक्त उपकरण बनाने के लिए भी प्रसिद्ध है जो नेटवर्क प्रशासकों की विशिष्ट आवश्यकताओं को संबोधित करते हैं। इन उपकरणों के बीच, एक मुफ्त सबनेट कैलकुलेटर और एक सरल अभी तक उपयोगी TFTP सर्वर कुछ सबसे अच्छे ज्ञात हैं।

The SolarWinds पहुंच अधिकार प्रबंधक (जिसे अक्सर संदर्भित किया जाता है एआरएम) नेटवर्क प्रशासकों को उपयोगकर्ता प्राधिकरणों और एक्सेस अनुमतियों के शीर्ष पर रहने में मदद करने के लक्ष्य के साथ बनाया गया था।यह उपकरण सक्रिय निर्देशिका-आधारित नेटवर्क संभालता है और इसका उद्देश्य उपयोगकर्ता प्रोविजनिंग और अनप्रोविजनिंग, ट्रैकिंग और निगरानी को आसान बनाना है।और यह निश्चित रूप से, उपयोगकर्ता की अनुमति के प्रबंधन और निगरानी का एक आसान तरीका पेश करके अंदरूनी हमलों के लिए संभावना को कम करने में मदद कर सकता है और यह सुनिश्चित कर सकता है कि कोई अनावश्यक अनुमतियां प्रदान नहीं की जाती हैं।

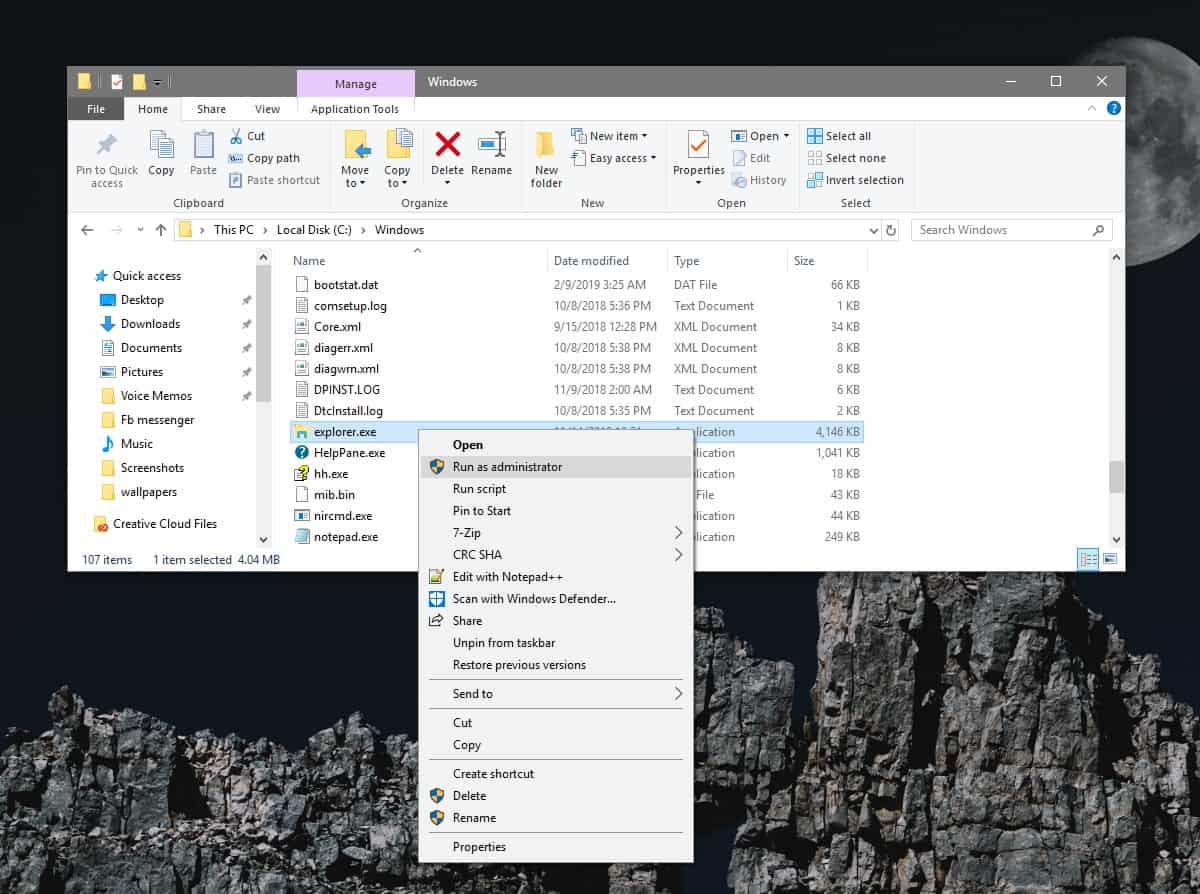

एक बात है कि संभावना आप हड़ताल के रूप में आप का उपयोग करेंगे SolarWinds पहुंच अधिकार प्रबंधक इसका सहज उपयोगकर्ता प्रबंधन डैशबोर्ड है जहां आप विभिन्न फ़ाइलों और फ़ोल्डर तक उपयोगकर्ता पहुंच बना सकते हैं, संशोधित, हटा सकते हैं, सक्रिय और निष्क्रिय कर सकते हैं।इस उपकरण में रोल-विशिष्ट टेम्पलेट्स भी हैं जो आसानी से उपयोगकर्ताओं को आपके नेटवर्क पर विशिष्ट संसाधनों तक पहुंच दे सकते हैं।उपकरण आपको आसानी से उपयोगकर्ताओं को कुछ ही क्लिक के साथ बनाने और हटाने की सुविधा देता है।और यह सिर्फ शुरुआत है, SolarWinds पहुंच अधिकार प्रबंधक कई सुविधाओं को पीछे नहीं छोड़ता है। यहां उपकरण की सबसे दिलचस्प विशेषताओं में से कुछ का एक ठहरना है ।

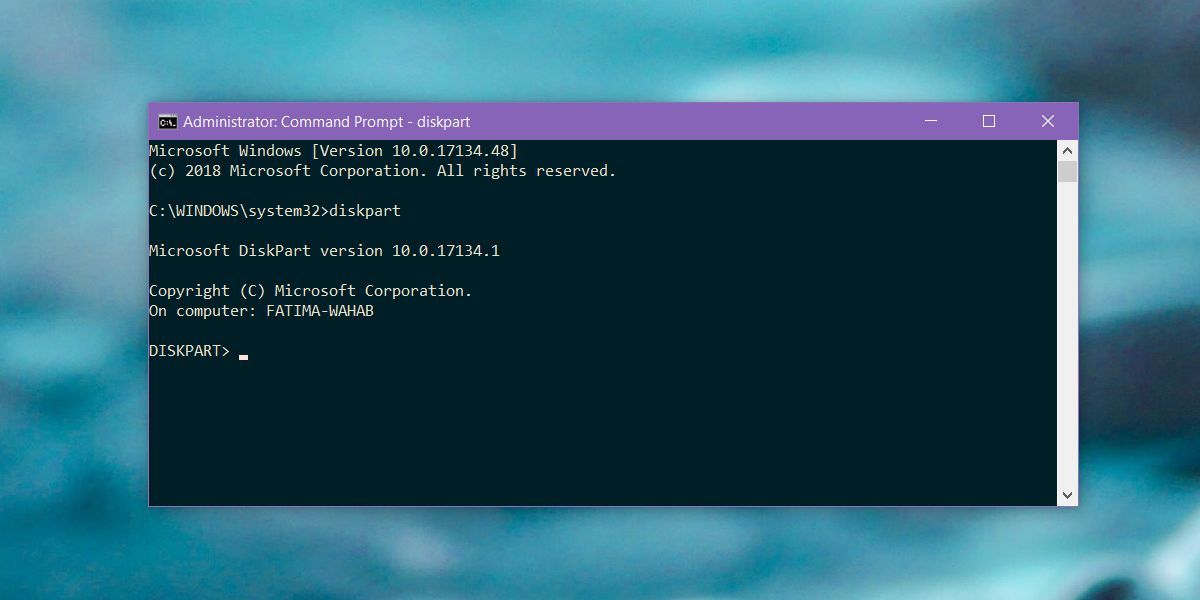

इस उपकरण का उपयोग सक्रिय निर्देशिका और समूह नीति दोनों में परिवर्तनों की निगरानी और लेखा परीक्षा के लिए किया जा सकता है।नेटवर्क प्रशासक इसका उपयोग आसानी से देखने के लिए कर सकते हैं कि समूह नीति या सक्रिय निर्देशिका सेटिंग्स में क्या परिवर्तन किए गए हैं, साथ ही इन परिवर्तनों की तारीख और समय स्टैंप भी।यह जानकारी निश्चित रूप से अनधिकृत उपयोगकर्ताओं और किसी के द्वारा किए गए दुर्भावनापूर्ण या अज्ञानी दोनों कृत्यों को हाजिर करना आसान बनाती है।यह सुनिश्चित करने के लिए पहले कदमों में से एक है कि आप पहुंच अधिकारों पर नियंत्रण के कुछ डिग्री बनाए रखें और आपको प्रतिकूल प्रभाव पड़ने से पहले किसी भी संभावित मुद्दों के बारे में अवगत रखा जाता है ।

- मुफ्त आज़माइश: SOLARWINDS पहुंच अधिकार प्रबंधक

- आधिकारिक डाउनलोड साइट: https://www.solarwinds.com/access-rights-manager

हमले अक्सर तब होंगे जब फ़ोल्डर और/या उनकी सामग्री उन उपयोगकर्ताओं द्वारा एक्सेस की जाती है जो उन तक पहुंचने के लिए अधिकृत नहीं हैं या नहीं होना चाहिए ।इस तरह की स्थिति आम है जब उपयोगकर्ताओं को फ़ोल्डर या फ़ाइलों तक व्यापक पहुंच प्रदान की जाती है।सोलरविंड्स एक्सेस राइट्स मैनेजर आपको कई फ़ाइलों सर्वरों के लिए अनुमतियों के दृश्य चित्रण के साथ प्रशासकप्रदान करके गोपनीय डेटा और फ़ाइलों में इस प्रकार के लीक और अनधिकृत परिवर्तनों को रोकने में मदद कर सकता है।सारांश में, उपकरण आपको यह देखने देता है कि किस फ़ाइल पर क्या अनुमति है।

विज्ञापन, जीपीओ, फाइलों और फ़ोल्डर्स की निगरानी करना एक बात है-और एक महत्वपूर्ण है-लेकिन SolarWinds पहुंच अधिकार प्रबंधक इससे भी आगे जाता है। न केवल आप इसका उपयोग उपयोगकर्ताओं को प्रबंधित करने के लिए कर सकते हैं, बल्कि आप यह भी विश्लेषण कर सकते हैं कि किन उपयोगकर्ताओं ने किन सेवाओं और संसाधनों तक पहुंच बनाई है। उत्पाद आपको सक्रिय निर्देशिका और फ़ाइल सर्वर के भीतर समूह सदस्यता में एक अभूतपूर्व दृश्यता देता है। यह आपको, व्यवस्थापक, को अंदरूनी हमले को रोकने के लिए सबसे अच्छी स्थिति में से एक में डालता है।

कोई उपकरण पूरा नहीं होता है यदि यह इस बात पर रिपोर्ट नहीं कर सकता है कि यह क्या करता है और यह क्या पाता है।यदि आपको एक उपकरण की आवश्यकता है जो भविष्य के विवादों या अंतिम मुकदमेबाजी के मामले में उपयोग किए जा सकने वाले सबूत उत्पन्न कर सकता है, तो यह उपकरण आपके लिए है।और यदि आपको ऑडिटिंग उद्देश्यों के लिए विस्तृत रिपोर्ट की आवश्यकता है और आपके व्यवसाय पर लागू होने वाले नियामक मानकों द्वारा निर्धारित विनिर्देशों का पालन करना है, तो आप उन्हें भी पाएंगे।

The SolarWinds पहुंच अधिकार प्रबंधक आसानी से आपको महान रिपोर्ट उत्पन्न करने देंगे जो सीधे लेखा परीक्षकों की चिंताओं और नियामक मानक अनुपालन को संबोधित करते हैं।वे जल्दी से और आसानी से बस कुछ ही क्लिक के साथ बनाया जा सकता है।रिपोर्ट में ऐसी कोई भी जानकारी शामिल हो सकती है, जिसके बारे में आप सोच सकते हैं।उदाहरण के लिए, सक्रिय निर्देशिका और फ़ाइल सर्वर एक्सेस में लॉग गतिविधियों को रिपोर्ट में शामिल किया जा सकता है।यह आप पर निर्भर है कि आप उन्हें संक्षेप में या आवश्यकतानुसार विस्तृत बनाएं।

The सोलरविंड्स सक्रिय अधिकार प्रबंधक नेटवर्क प्रशासकों को संभावना प्रदान करता हैकिसी दिए गए ऑब्जेक्ट के लिए एक्सेस राइट्स मैनेजमेंट को उस व्यक्ति के हाथों में छोड़ दें जिसने इसे बनाया है। उदाहरण के लिए, एक उपयोगकर्ता जिसने एक फ़ाइल बनाई है वह यह निर्धारित कर सकता है कि कौन उसे एक्सेस कर सकता है। सूचना के अनधिकृत उपयोग को रोकने में इस तरह की स्व-अनुमति प्रणाली महत्वपूर्ण है। आखिर, कौन जानता है कि इसे बनाने वाले से बेहतर संसाधन का उपयोग कौन करे? यह प्रक्रिया एक वेब-आधारित स्व-अनुमति पोर्टल के माध्यम से पूरी होती है जो संसाधन मालिकों के लिए एक्सेस अनुरोधों को संभालने और अनुमतियों को सेट करना आसान बनाता है।

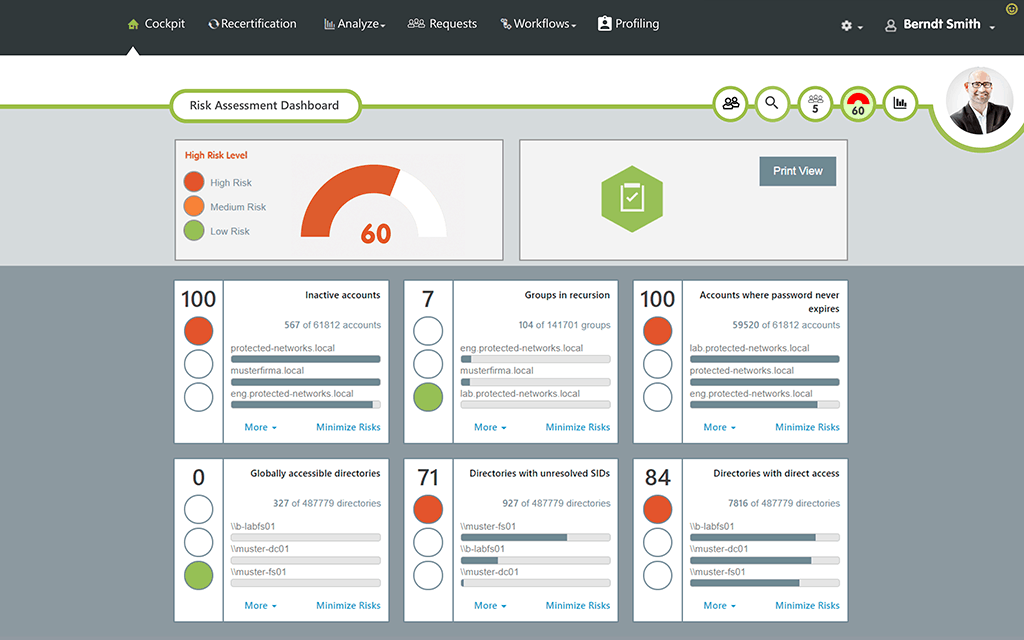

The SolarWinds पहुंच अधिकार प्रबंधक वास्तविक समय में और, अनुमान लगाने के लिए भी इस्तेमाल किया जा सकता हैकिसी भी समय, आपके संगठन के लिए जोखिम का स्तर। जोखिम का यह आंकड़ा प्रत्येक उपयोगकर्ता की पहुंच और अनुमतियों के स्तर के आधार पर गणना की जाती है। यह सुविधा नेटवर्क प्रशासकों और / आईटी सुरक्षा टीम के सदस्यों के लिए उपयोगकर्ता गतिविधि पर पूर्ण नियंत्रण और प्रत्येक कर्मचारी द्वारा लगाए गए जोखिम के स्तर को सुविधाजनक बनाती है। यह जानने के बाद कि कौन से उपयोगकर्ता सबसे अधिक जोखिम स्तर रखते हैं, आपको उन पर कड़ी निगरानी रखने की अनुमति देगा।

यह उपकरण केवल सक्रिय निर्देशिका को कवर नहीं करता हैअधिकार प्रबंधन, यह Microsoft Exchange अधिकारों को भी संभाल लेगा। उत्पाद आपके एक्सचेंज मॉनिटरिंग और ऑडिटिंग को आसान बनाने के साथ-साथ डेटा उल्लंघनों को रोकने में आपकी बहुत मदद कर सकता है। यह मेलबॉक्स, मेलबॉक्स फ़ोल्डर, कैलेंडर और सार्वजनिक फ़ोल्डरों में परिवर्तन ट्रैक कर सकता है।

और जैसे आप इसे Exchange के साथ उपयोग कर सकते हैं, वैसे ही आप भी इस का उपयोग कर सकते हैं SolarWinds पहुंच अधिकार प्रबंधक SharePoint के साथ। एआरएम उपयोगकर्ता प्रबंधन प्रणाली एक पेड़ की संरचना में SharePoint अनुमतियों को प्रदर्शित करेगी और प्रशासकों को जल्दी से यह देखने देगी कि किसी दिए गए SharePoint संसाधन तक पहुंचने के लिए कौन अधिकृत है।

एक स्वचालित प्रणाली के लिए यह बहुत अच्छा हैयह आपके पर्यावरण पर नज़र रखता है, यह तब भी बेहतर है जब इसमें कुछ भी अजीब होने पर आपको सूचित करने की संभावना हो। और यह ठीक उसी उद्देश्य से किया गया है, जिसके द्वारा सेवा की जाती है SolarWinds पहुंच अधिकार प्रबंधकअलर्टिंग सिस्टम। सबसिस्टम पूर्वनिर्धारित घटनाओं के लिए अलर्ट जारी करके नेटवर्क पर क्या हो रहा है, के बारे में सूचित स्टाफ का समर्थन करेगा। घटनाओं के प्रकार जो अलर्ट ट्रिगर कर सकते हैं, वे फ़ाइल परिवर्तन और अनुमति परिवर्तन हैं। ये अलर्ट डेटा लीक को कम करने और रोकने में मदद कर सकते हैं।

The SolarWinds पहुंच अधिकार प्रबंधक सक्रिय की संख्या के आधार पर लाइसेंस प्राप्त हैसक्रिय निर्देशिका के भीतर उपयोगकर्ता। एक सक्रिय उपयोगकर्ता या तो एक सक्रिय उपयोगकर्ता खाता या सेवा खाता है। उत्पाद के लिए कीमतें 100 सक्रिय उपयोगकर्ताओं के लिए $ 2 995 से शुरू होती हैं। अधिक उपयोगकर्ताओं (10 000 तक) के लिए, सोलर विंड्स की बिक्री से संपर्क करके विस्तृत मूल्य प्राप्त किया जा सकता है, लेकिन कई उपयोगकर्ताओं के लिए $ 130K से अधिक का भुगतान करने की उम्मीद है। और यदि आप इसे खरीदने से पहले टूल को आज़माते हैं, तो एक निःशुल्क, उपयोगकर्ता-असीमित 30-दिवसीय परीक्षण संस्करण प्राप्त किया जा सकता है।

- मुफ्त आज़माइश: SOLARWINDS पहुंच अधिकार प्रबंधक

- आधिकारिक डाउनलोड साइट: https://www.solarwinds.com/access-rights-manager

2. नेटरिक्स

नेटरिक्स वास्तव में एक पहुँच अधिकार नहीं हैप्रंबधन टूल। यह अपने प्रकाशक के अपने शब्दों में, "उपयोगकर्ता व्यवहार विश्लेषण और जोखिम शमन के लिए एक दृश्यता मंच" है। वाह! यह एक फैंसी नाम है लेकिन वास्तव में, नेटरिक्स उपकरण का वह प्रकार है जिसका उपयोग आप उन्हीं लक्ष्यों तक पहुंचने के लिए कर सकते हैं जैसा कि आप उपयोग करते समय करते हैं।

अफसोस, आप उपयोग कर सकते हैं नेटरिक्स डेटा सुरक्षा जोखिम और विसंगति उपयोगकर्ता का पता लगाने के लिएव्यवहार से पहले वे डेटा ब्रीच करते हैं। यह उपकरण आपको इंटरैक्टिव जोखिम मूल्यांकन डैशबोर्ड के साथ आपकी सुरक्षा मुद्रा का एक विहंगम दृश्य देगा। यह आपके सबसे बड़े सुरक्षा अंतरालों को जल्दी से पहचानने में मदद कर सकता है और घुसपैठियों और अंदरूनी सूत्रों की क्षमता को कम करने के साथ-साथ नुकसान का कारण बनने के लिए इसकी अंतर्निहित कार्रवाई खुफिया का उपयोग कर सकता है।

उत्पाद में अलर्ट भी शामिल हैं जिनका उपयोग किया जा सकता हैकिसी भी अनधिकृत गतिविधि के बारे में अधिसूचित किया जाना चाहिए जैसा कि होता है, जिससे आपको सुरक्षा उल्लंघनों को रोकने का बेहतर मौका मिलता है। उदाहरण के लिए, जब भी किसी को एंटरप्राइज़ एडमिंस ग्रुप में जोड़ा जाता है या जब कोई उपयोगकर्ता बहुत कम समय में कई फाइलों को संशोधित करता है, तो उसे अधिसूचित करना चुन सकता है, जो रैनसमवेयर हमले का संकेत हो सकता है।

मूल्य निर्धारण की जानकारी नेटरिक्स विक्रेता से सीधे संपर्क करके प्राप्त किया जा सकता है। और यदि आप उत्पाद का स्वाद चाहते हैं, तो एक नि: शुल्क परीक्षण उपलब्ध है, हालांकि यह केवल 20 दिनों तक रहता है जबकि अधिकांश परीक्षण 30-दिन के होते हैं।

3. Varonis

Varonis एक साइबर-सुरक्षा कंपनी है जिसका प्राथमिक मिशन हैआपके डेटा को नुकसान से बचा रहा है। इसलिए, इस तथ्य के बावजूद कि उनके पास प्रत्यक्ष उपयोगकर्ता एक्सेस प्रबंधन उपकरण उपलब्ध नहीं है, हमें लगा कि यह हमारी सूची में होना चाहिए। आखिरकार, यह किसी भी एक्सेस राइट मैनेजमेंट सिस्टम का प्राथमिक लक्ष्य नहीं है?

Varonis'उद्योग-अग्रणी मंच की रक्षा के लिए बनाया गया हैआपका सबसे मूल्यवान और सबसे कमजोर डेटा। और इसे पूरा करने के लिए, यह दिल से शुरू होता है: डेटा ही। प्लेटफ़ॉर्म का उपयोग करके, उपयोगकर्ता अपने डेटा को अंदर से और साथ ही बाहर से हमलों से बचा सकते हैं। प्रणाली दोहराव को समाप्त करती है, मैनुअल क्लीन-अप प्रक्रियाएं और मैन्युअल डेटा सुरक्षा दिनचर्या को स्वचालित करती है। यह अवधारणा अद्वितीय है कि यह सुरक्षा और लागत-बचत को एक साथ लाता है, कुछ ऐसा जो सामान्य नहीं है।

The Varonis प्लेटफॉर्म इनसाइडर खतरों और साइबर का पता लगाता हैडेटा, खाता गतिविधि और उपयोगकर्ता व्यवहार का विश्लेषण करके हमले। यह संवेदनशील और बासी डेटा को लॉक करके आपदा को रोकता है और सीमित करता है और यह कुशलतापूर्वक और सुरक्षित रूप से आपके डेटा को सुरक्षित स्थिति में बनाए रखता है।

4. STEALTHbits

STEALTHbits सक्रिय निर्देशिका का एक सूट प्रदान करता हैप्रबंधन और सुरक्षा समाधान, जो संगठन को सक्रिय निर्देशिका को सूची और साफ-सफाई करने में सक्षम बनाते हैं, ऑडिट की अनुमति देते हैं और पहुंच, रोलबैक का प्रबंधन करते हैं और अवांछित या दुर्भावनापूर्ण परिवर्तनों से उबरते हैं और वास्तविक समय में खतरों का पता लगाते हैं। यह आपके कॉरपोरेट डेटा की सुरक्षा के लिए एक संपूर्ण सुरक्षा प्रदान करता है। अंदर तक और बाहर के खतरों से, साफ-सफाई और संचालन की प्रक्रिया सक्रिय निर्देशिका को हमलों के खिलाफ सख्त कर सकती है।

टूल के मुख्य कार्य में AD ऑडिटिंग शामिल है। यह सक्रिय निर्देशिका पर सूची, विश्लेषण और रिपोर्ट करेगा ताकि इसे सुरक्षित और अनुकूलित किया जा सके। वास्तविक समय की रिपोर्टिंग, चेतावनी और परिवर्तनों को रोकने के माध्यम से STEALTHbits सक्रिय निर्देशिका परिवर्तन ऑडिटिंग, सुरक्षा और अनुपालन प्राप्त कर सकते हैं। उपकरण की एक अन्य उपयोगी विशेषता इसका सक्रिय निर्देशिका सफाई कार्य है जिसका उपयोग आप बासी एडी वस्तुओं, विषाक्त परिस्थितियों और समूह के मालिकों को साफ करने के लिए कर सकते हैं।

उपकरण की सक्रिय निर्देशिका ऑडिटिंग की अनुमति देती हैऔर रिपोर्टिंग का उपयोग AD डोमेन, संगठनात्मक इकाई और ऑब्जेक्ट अनुमतियों पर रिपोर्ट करने के लिए किया जा सकता है। सक्रिय डायरेक्ट्री परिवर्तन और डोमेन समेकन को आसानी से ठीक करने के लिए सक्रिय निर्देशिका रोलबैक और रिकवरी भी है जो आपको एक आसान वर्कफ़्लो के माध्यम से सक्रिय निर्देशिका का नियंत्रण वापस लेने देगा।

टिप्पणियाँ